Что такое многошаговые цепочки одобрений (и почему они важны)

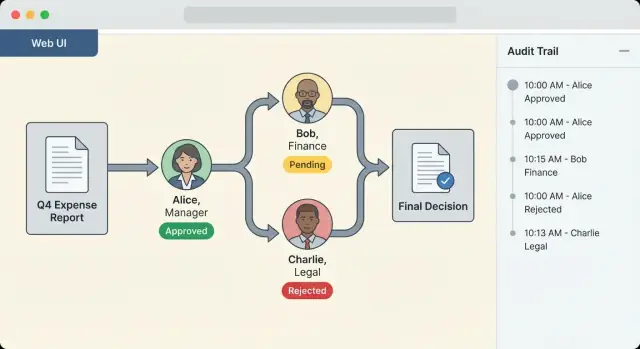

Многошаговая цепочка одобрений — это структурированная последовательность решений, через которую должен пройти запрос, прежде чем продвинуться дальше. Вместо того чтобы полагаться на разрозненные письма и «вроде ок» в чате, цепочка одобрений превращает решения в повторяемый рабочий процесс с чёткой ответственностью, временными метками и результатами.

На базовом уровне ваше приложение отвечает на три вопроса для каждой заявки:

- Кто должен одобрить?

- В каком порядке (или на каком этапе)?

- Что происходит после каждого решения?

Последовательные vs параллельные шаги

Цепочки одобрений обычно комбинируют два шаблона:

- Последовательные одобрения: Шаг B не может начаться, пока Шаг A не одобрен. Пример: запрос на закупку может потребовать сначала руководителя команды, затем Финансы, затем Отдел закупок.

- Параллельные одобрения: Несколько утверждающих могут рассматривать одновременно. Пример: изменение политики может требовать одобрений со стороны Юриспруденции и Секьюрити параллельно, и только после этого оно может продолжиться.

Хорошие системы поддерживают оба режима, а также варианты вроде «любой из этих утверждающих может одобрить» и «все должны одобрить».

Типичные корпоративные сценарии (общие примеры)

Многошаговые одобрения встречаются везде, где организация хочет контролируемые изменения с трассируемостью:

- Закупки: выбор поставщика, проверки бюджета, подпись отдела закупок

- Командировочные / расходы: одобрение менеджера, валидация в финансах, исключения для больших сумм

- Запросы доступа: одобрение менеджера, владелец системы, ревью безопасности

- Изменения в политике: подготовка, согласование заинтересованных сторон, правовая и комплаенс‑проверка, публикация

Даже если тип запроса различается, потребность одна: последовательность принятия решений, не зависящая от того, кто в сети.

Чего ожидают предприятия от цепочек одобрений

Хорошо спроектированный workflow — это не просто «больше контроля». Он должен балансировать четыре практические цели:

- Скорость: сократить лишние задержки и убрать ненужные ожидания

- Контроль: гарантировать, что нужные люди согласуют нужные вещи

- Видимость: все видят статус, следующий шаг и блокирующие факторы

- Готовность к аудиту: полный аудиторский след (кто, что, когда, решение и обоснование)

Частые ошибки, которых стоит избегать

Цепочки одобрений чаще рушатся не из‑за технологии, а из‑за неясных процессов. Обратите внимание на распространённые проблемы:

- Неопределённая ответственность: заявки застревают, потому что никто не знает, кто утверждает

- Отсутствие истории аудита: решения происходят в чатах или по почте и не могут быть подтверждены позже

- Слишком много ручных шагов: «FYI» обзоры превращаются в обязательные одобрения и тормозят процесс

Остальная часть руководства посвящена созданию приложения так, чтобы одобрения оставались гибкими для бизнеса, предсказуемыми для системы и аудируемыми при необходимости.

Чек‑лист требований для корпоративных одобрений

Прежде чем проектировать экраны или выбирать движок workflow, согласуйте требования простыми словами. Цепочки одобрений затрагивают много команд, и небольшие пробелы (например, отсутствие делегирования) быстро превращаются в операционные костыли.

Заинтересованные стороны, которых нужно подключить заранее

Начните с перечисления людей, которые будут использовать или проверять систему:

- Заявители (сотрудники, подрядчики, поставщики)

- Утверждающие (менеджеры, финансы, юристы, ИТ, безопасность)

- Администраторы (ops/support, которые управляют шаблонами, правилами маршрутизации и доступом)

- Аудиторы/комплаенс (внутренний аудит, внешние регуляторы)

Практический совет: проведите 45‑минутный разбор «типичной заявки» и «худшей заявки» (эскалация, переназначение, исключение по политике) хотя бы с одним представителем от каждой группы.

Обязательные возможности рабочего процесса

Запишите их в виде тестируемых утверждений (вы должны уметь доказать, что каждая работает):

- Отправка заявок с вложениями и структурированными полями

- Утвердить/отклонить, комментировать и фиксировать решения на каждом шаге

- Делегирование временно (отпуск) и переназначение постоянно (изменения в оргструктуре)

- Поддержка параллельных и последовательных шагов

- Контроль доступа: кто что видит (видимость для заявителя vs заметки только для утверждающих)

Если нужно вдохновение для «лучшей» реализации, позже можно сопоставить это с UX‑требованиями в /blog/approver-inbox-patterns.

Нефункциональные требования (что делает систему корпоративной)

Определяйте цели, а не пожелания:

- Uptime и RTO/RPO (сколько времени система может быть недоступна и допустимая потеря данных)

- Производительность (например, загрузка инбокса < 2 секунд для 10k ожидающих элементов)

- Хранение данных (как долго хранить заявки, комментарии и вложения)

- Модель поддержки (кто на дежурстве, рабочие часы, SLA для инцидентов)

Ограничения и метрики успеха

Заранее зафиксируйте ограничения: типы регулируемых данных, региональные правила хранения и распределённую рабочую силу (мобильные одобрения, часовые пояса).

В конце согласуйте метрики успеха: time-to-approve, % просроченных, rework rate (как часто заявки возвращаются из‑за недостающей информации). Эти метрики помогут приоритизировать задачи и обосновать rollout.

Модель данных: заявки, шаги, решения и шаблоны

Чёткая модель данных предотвращает «таинственные одобрения» — вы сможете объяснить, кто что одобрил, когда и по каким правилам. Начните с разделения бизнес‑объекта (Request) и определения процесса (Template).

Ключевые сущности

Request — запись, которую создаёт заявитель. Включает идентичность заявителя, бизнес‑поля (сумма, департамент, поставщик, даты) и ссылки на поддерживающие материалы.

Step — один этап цепочки. Шаги обычно генерируются из шаблона при отправке, так что каждая заявка получает собственную неизменяемую последовательность.

Approver — как правило ссылка на пользователя (или группу), привязанная к шагу. Если вы поддерживаете динамическую маршрутизацию, храните и разрешённого утверждающего, и правило, которое его породило, для трассируемости.

Decision — журнал событий: утвердить/отклонить/вернуть, актор, временная метка и опциональная метадата (например, delegated‑by). Моделируйте его как append-only, чтобы можно было аудировать изменения.

Attachment хранит файлы (в object storage) плюс метаданные: имя файла, размер, content type, checksum и загрузивший.

Статусы, упрощающие отчётность

Используйте небольшой согласованный набор статусов заявки:

- Черновик: редактируемая, не маршрутизирована

- Отправлено: заблокирована для маршрутизации, шаги сгенерированы

- На рассмотрении: как минимум один ожидающий шаг

- Одобрено: все требуемые шаги выполнены

- Отклонено: отклонение закончилo заявку

- Отменено: заявитель/админ отозвал её

Типы шагов, которые потребуются на старте

Поддержите распространённые семантики шагов:

- Один утверждающий: должен принять решение один человек

- Группа: любой участник группы может решить

- Кворум: требуется N из M одобрений

- Условный: включается только при выполнении условия (например, сумма > $10k)

Версионирование шаблонов без сюрпризов

Обращайтесь с Workflow Template как с версионируемым объектом. Когда шаблон меняется, новые заявки используют последнюю версию, а текущие заявки сохраняют версию, с которой были созданы.

Храните template_id и template_version в каждой заявке и делайте snapshot критических входных данных маршрутизации (например, департамент или cost center) в момент отправки.

Комментарии и файлы

Модель комментариев как отдельную таблицу, привязанную к заявке (и опционально к шагу/решению), чтобы контролировать видимость (только заявитель, утверждающие, админы).

Для файлов: вводите лимиты размера (например, 25–100 МБ), сканируйте загрузки на наличие вредоносного ПО (асинхронная карантина + выпуск) и храните только ссылки в БД. Это сохраняет ядро workflow быстрым и масштабируемым по хранению.

Проектирование гибких правил маршрутизации одобрений

Правила маршрутизации решают, кто должен одобрять что и в каком порядке. В корпоративной среде задача — сбалансировать строгую политику и реальные исключения, не превращая каждую заявку в кастомный процесс.

Начните с понятных «сигналов»

Большинство маршрутов можно вывести из нескольких полей заявки. Частые примеры:

- Пороговые суммы (например, свыше $10k добавляет Финансы)

- Департамент или cost center (маршрут к владельцу cost center)

- Локация (местное юридическое лицо или региональный комплаенс)

- Уровень риска (добавляет InfoSec/Юриспруденцию для рискованных поставщиков)

Сделайте эти сигналы настраиваемыми правилами, а не захардкоженными, чтобы админы могли обновлять политику без деплоя.

Поддерживайте динамических утверждающих

Статические списки быстро ломаются. Вместо этого разрешайте утверждающих в рантайме, используя данные из директорий и оргструктуры:

- Цепочка менеджеров (прямой менеджер, затем старший уровень выше порога)

- Владелец cost center из Finance/ERP

- Руководитель проекта из системы управления проектами

Сделайте резольвер явным: храните как был выбран утверждающий (например, “manager_of: user_123”), а не только итоговое имя.

Параллельные шаги и логика слияния

Организациям часто нужны множественные одобрения одновременно. Моделируйте параллельные шаги с чётким поведением объединения:

- Все должны одобрить (например, Finance и Legal)

- Любой может одобрить (например, один из нескольких держателей бюджета)

Также решите, что происходит при отклонении: стоп сразу или разрешить «доработку и повторную отправку».

Эскалации и исключения

Определяйте правила эскалации как первоклассную политику:

- Напоминания через X часов/дней

- Обработка просрочек (эскалация к менеджеру, переназначение в очередь)

- Авто‑эскалация при пропуске SLA

Планируйте исключения заранее: отсутствия на рабочем месте, делегирование и запасные утверждающие с обязательной аудиторной причиной для каждого перенаправления.

Движок workflow: как надёжно оркестрировать шаги

Успех многошагового приложения в том, сможет ли движок workflow продвигать заявки предсказуемо — даже когда пользователи повторно кликают, интеграции задерживаются или утверждающий в отпуске.

Собственная реализация движка vs использование библиотеки

Если ваши цепочки в основном линейны (Шаг 1 → Шаг 2 → Шаг 3) с несколькими условиями, простой собственный движок часто быстрее. Вы контролируете модель данных, можете настроить события аудита и избегаете ненужных концепций.

Если ожидается сложная маршрутизация (параллельные одобрения, динамическое вставление шагов, компенсирующие действия, таймеры долгого ожидания, версионированные определения), использование библиотеки или сервиса может снизить риск. Компромисс — операционная сложность и необходимость маппинга ваших концепций на примитивы библиотеки.

Если вы хотите быстро выпустить внутренний инструмент, платформа визуального кодинга вроде Koder.ai может быть полезна для прототипирования end‑to‑end потока (форма заявки → инбокс утверждающего → таймлайн аудита) и итераций правил маршрутизации в режиме планирования, при этом генерируя реальный React + Go + PostgreSQL код, который можно экспортировать и владеть им.

Определите явную конечную машину состояний

Рассматривайте каждую заявку как state machine с явными, валидируемыми переходами. Например: DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED.

Каждый переход должен иметь правила: кто может его выполнить, какие поля обязательны и какие побочные эффекты допустимы. Держите валидацию переходов на сервере, чтобы UI не мог обойти ограничения.

Идемпотентность: предполагайте, что кнопки нажимают дважды

Действия утверждающего должны быть идемпотентными. Когда утверждающий нажимает «Одобрить» дважды (или обновляет страницу во время медленного ответа), API должен определить дубликат и вернуть тот же результат.

Подходы: идемпотентные ключи на действие или уникальные ограничения вроде “одно решение на шаг от одного актора”.

Фоновые задачи для таймеров и эскалаций

Таймеры (напоминания по SLA, эскалация через 48 часов, авто‑отмена по истечении) должны выполняться в фоновых задачах, а не в синхронном коде запроса/ответа. Это сохраняет отзывчивость UI и гарантирует выполнение таймеров при пиковых нагрузках.

Разделяйте логику workflow от UI и интеграций

Поместите маршрутизацию, переходы и события аудита в отдельный модуль/сервис. UI должен вызывать «submit» или «decide», а интеграции (SSO/HRIS/ERP) — предоставлять входные данные, но не встраивать правила workflow. Такое разделение делает изменения безопаснее и тестирование проще.

Безопасность, контроль доступа и готовность к аудиту

Настройте версионирование шаблонов

Добавьте версионирование шаблонов и историю изменений для админов, чтобы текущие запросы сохраняли свои правила.

Корпоративные одобрения часто контролируют расходы, доступы или исключения по политике — поэтому безопасность не должна быть послефактум. Правило: каждое решение должно быть сопоставимо с реальным человеком (или идентичностью системы), авторизовано для конкретной заявки и доказуемо зафиксировано.

Аутентификация: подтвердите личность пользователя

Начните с единого входа, чтобы идентичности, де‑провижнинг и политики паролей оставались централизованными. Большинство компаний ожидают SAML или OIDC, часто в паре с MFA.

Добавьте политики сессий, соответствующие корпоративным ожиданиям: короткие сессии для высокорискованных действий (финальное одобрение), «запомнить устройство» только где разрешено и повторная аутентификация при смене ролей.

Авторизация: доказать право совершать действие

Используйте RBAC для общих разрешений (Заявитель, Утверждающий, Админ, Аудитор), затем добавляйте проверки в разрезе заявки.

Например, утверждающий может видеть только заявки своего cost center, региона или прямых подчинённых. Применяйте проверки на чтение и запись на сервере для всех чувствительных действий: «Одобрить», «Делегировать», «Редактировать маршруты».

Защита данных: охрана контента и секретов

Шифруйте данные в транзите (TLS) и в покое (по возможности — управляемые ключи). Храните секреты (сертификаты SSO, API‑ключи) в менеджере секретов, а не в разбросанных переменных окружения.

Будьте аккуратны с логами; детали заявок могут содержать чувствительные HR или финансовые данные.

Готовность к аудиту: каждое решение должно быть объяснимо

Аудиторы ищут неизменяемый след: кто что сделал, когда и откуда. Фиксируйте каждое состояние (отправлено, просмотрено, утверждено/отклонено, делегировано) с timestamp, идентичностью актёра и ID заявки/шага. По возможности фиксируйте IP и контекст устройства. Убедитесь, что логи append-only и демонстрируют попытки изменения.

Предотвращение злоупотреблений: блокируйте типичные атаки

Ограничивайте частоту действий, защищайте от CSRF и требуйте серверно‑сгенерированные одноразовые токены для предотвращения подделки ссылок или повторного воспроизведения запросов.

Добавьте алерты на подозрительные паттерны (массовые утверждения, быстрые решения, необычные геолокации).

Пользовательский опыт: форма заявителя и инбокс утверждающего

Корпоративные одобрения выигрывают или проигрывают за счёт ясности. Если людям сложно быстро понять, что они утверждают (и почему), они будут задерживать, делегировать или по умолчанию отклонять.

Ключевые экраны для проектирования

Форма заявки должна помогать заявителю дать правильный контекст с первого раза. Используйте умные значения по умолчанию (департамент, cost center), inline‑валидацию и короткий «что будет дальше», чтобы заявитель понимал, что цепочка одобрений не останется загадкой.

Инбокс утверждающего должен отвечать на два вопроса сразу: что требует моего внимания сейчас и каков риск, если я отложу. Группируйте элементы по приоритету/SLA, добавьте быстрые фильтры (команда, заявитель, сумма, система) и делайте массовые действия возможными только там, где это безопасно (например, для низкорисковых заявок).

Деталь заявки — место принятия решений. Сверху — ясная сводка (кто, что, стоимость/влияние, дата вступления в силу), затем — поддерживающие детали: вложения, связанные записи и хронология активности.

Конструктор админов (для шаблонов и маршрутов) должен читаться как политика, а не как диаграмма. Используйте правила на простом языке, превью («эта заявка пойдёт в Финансы → Юриспруденция») и журнал изменений.

Упростите принятие решений (и сделайте его безопасным)

Выделяйте, что изменилось с предыдущего шага: диффы по полям, обновлённые вложения и новые комментарии. Давайте одно‑кликовые действия (Одобрить / Отклонить / Попросить изменения) и требуйте причину для отклонений.

Прозрачность без перегрузки

Показывайте текущий шаг, следующую группу утверждающих (не обязательно конкретного человека) и таймеры SLA. Простой индикатор прогресса сокращает количество вопросов «где моя заявка?».

Мобильность и доступность

Поддерживайте быстрые одобрения с мобильных при сохранении контекста: сворачивающиеся секции, «липкая» сводка и предпросмотры вложений.

Основы доступности: полная клавиатурная навигация, видимые состояния фокуса, читаемая контрастность и метки для экранных читалок для статусов и кнопок.

Уведомления, напоминания и эскалации

Прототип процесса согласования

Прототипируйте многошаговое приложение согласований через чат и дорабатывайте в режиме планирования.

Одобрения тихо проваливаются, когда люди их не замечают. Хорошая система уведомлений поддерживает движение работы без превращения в шум и создаёт запись о том, кого и когда напоминали.

Каналы: встречайте пользователей там, где они работают

Большинству организаций нужны по крайней мере email и in‑app уведомления. Если в компании используют чаты (Slack, Microsoft Teams), считайте их опциональным каналом, который зеркалит in‑app оповещения.

Держите поведение каналов единым: одно и то же событие создаёт одну и ту же «задачу» в системе, независимо от способа доставки.

Избегайте спама с помощью умного тайминга

Вместо отправки сообщения на каждое мелкое изменение группируйте активность:

- Пакетирование: объединяйте несколько обновлений по одной заявке в коротком окне (например, 5–10 минут)

- Дайджесты: ежедневные/еженедельные сводки для наблюдателей или получателей FYI

- Умные напоминания: напоминать только если элемент всё ещё ожидает и утверждающий не действовал

Также уважайте тихие часы, часовые пояса и пользовательские предпочтения. Утверждающий, отказавшийся от email‑уведомлений, всё равно должен видеть понятную in‑app очередь по адресу /approvals.

Содержание сообщений: будьте конкретными и действенными

Каждое уведомление должно отвечать трём вопросам:

- Что изменилось? (Отправлено, шаг продвинут, отклонено, добавлен комментарий.)

- Какое действие нужно? (Утвердить/Отклонить/Попросить изменения; до какого срока.)

- Куда идти? Включите глубокую ссылку на точный экран, например /requests/123?tab=decision.

Добавьте ключевой контекст в тело (название заявки, заявитель, сумма, тег политики), чтобы утверждающие могли быстро разгрести приоритеты.

Частота напоминаний и эскалации

Определите стандартную частоту (например, первое напоминание через 24 часа, затем каждые 48 часов), но разрешите переопределение по шаблону.

Эскалация должна иметь ясного владельца: эскалируйте к роли менеджера, запасному утверждающему или в ops‑очередь — а не «всем». При эскалации записывайте причину и временную метку в аудиторный след.

Шаблоны и локализация

Управляйте шаблонами уведомлений централизованно (тема/тело для каждого канала), версионируйте и используйте переменные. Для локализации храните переводы рядом с шаблоном и делайте fallback на язык по умолчанию, если перевод отсутствует.

Это предотвращает «полу‑переведённые» сообщения и сохраняет соответствие формулировок.

Интеграции и API для корпоративных систем

Корпоративные одобрения редко живут в одном приложении. Чтобы снизить ручной ввод (и проблему «вы обновили другую систему?»), проектируйте интеграции как первоклассную фичу.

Системы, с которыми, скорее всего, придётся соединяться

Начните с источников правды, которыми уже пользуются в организации:

- HR‑директория / identity provider (для менеджерских связей, департаментов, статуса сотрудника)

- ERP / финансовая система (для cost center, бюджетов, записей по поставщикам, заказов)

- Тикетинг (чтобы связывать одобрения с инцидентами/изменениями и хранить операционный след)

- Хранилище документов (контракты, коммерческие предложения, политики)

Даже если не интегрировать всё с первого дня — планируйте это в модели данных и правах (см. /security).

Дизайн API и webhook‑ов

Предоставьте стабильный REST API (или GraphQL) для основных действий: создать заявку, получить статус, перечислить решения и скачать полный аудиторный след.

Для исходной автоматизации добавьте webhooks, чтобы другие системы могли реагировать в реальном времени.

Рекомендуемые типы событий:

request.submittedrequest.step_approvedrequest.step_rejectedrequest.completed

Сделайте webhooks надёжными: включайте event ID, временные метки, ретраи с backoff и проверку подписи.

Входящие интеграции: создание заявок из других инструментов

Многие команды хотят запускать одобрения там, где они работают — из ERP, форм тикетов или портала. Поддержите service‑to‑service аутентификацию и позвольте внешним системам:

- создать заявку из шаблона

- прикрепить метаданные (сумма, cost center, поставщик)

- включить ссылки на исходную запись

Маппинг данных и сопоставление идентичностей

Идентичность — частая точка отказа. Решите канонический идентификатор (часто employee ID) и мапьте email как алиасы.

Обрабатывайте пограничные случаи: смены фамилий, подрядчики без ID и дубликаты email. Логируйте решения по сопоставлению, чтобы админы могли быстро решать несоответствия, и показывайте статус в админских отчётах (см. /pricing для типичных различий в планах, если вы делаете уровни интеграций).

Админ‑консоль и отчётность для операций

Корпоративное приложение для одобрений выигрывает или проигрывает на втором дне эксплуатации: как быстро команды могут менять шаблоны, держать очереди в движении и доказывать, что происходило в ходе аудита.

Админская консоль должна ощущаться как центр управления — мощный, но безопасный.

Управление шаблонами, группами, политиками и SLA

Начните с понятной информационной архитектуры:

- Шаблоны workflow (например «Одобрение расходов», «Онбординг поставщика») с владельцами и описанием, когда их использовать

- Группы утверждающих (Finance Ops, Legal Reviewers), которые мапятся на роли и локации, а не на конкретных людей

- Политики и SLA (например, «требуется согласие CFO при сумме > $50k», «Шаг 2 должен быть выполнен за 2 рабочих дня»)

Админы должны уметь искать и фильтровать по бизнес‑единице, региону и версии шаблона, чтобы избежать случайных правок.

Безопасные правки: draft/publish, версионирование, откат

Обращайтесь с шаблонами как с конфигурацией, которую можно выпускать:

- Состояния черновик vs опубликовано, с превью, показывающим затрагиваемые типы заявок

- История версий и возможность отката в один клик, если правило маршрутизации вызывает задержки

- Ясное правило: текущие заявки сохраняют свою версию, новые заявки используют последнюю опубликованную

Это снижает операционный риск, не останавливая необходимые обновления политики.

Права: админы, супер‑админы, аудиторы

Разделяйте обязанности:

- Админы управляют шаблонами и группами в пределах своей области

- Супер‑админы меняют глобальные политики, хранение и интеграции

- Аудиторы получают доступ только для чтения к логам, экспортам и отчётам

Сопровождайте это неизменяемым журналом активности: кто что изменил, когда и почему.

Отчёты, экспорты и политики хранения

Практичная панель показывает:

- Узкие места (шаги с наибольшей медианной задержкой)

- Просроченные очереди (по команде, шаблону, региону)

- Топ‑типы заявок и причины отклонений

Экспортируйте CSV для операций и формируйте «пакет для аудита» (заявки, решения, временные метки, комментарии, ссылки на вложения) с настраиваемыми окнами хранения.

Делайте ссылки из отчётов на /admin/templates и /admin/audit-log для быстрого расследования.

Тестирование, мониторинг и обработка ошибок

Преобразуйте это руководство в приложение

Создайте новый проект для согласований расходов, доступа или политик и доработайте его вместе с заинтересованными сторонами.

Корпоративные одобрения ломаются в реальных, грязных сценариях: люди меняют роли, системы таймаутятся, заявки приходят всплесками. Отнеситесь к надёжности как к продуктовой фиче.

Стратегия тестирования, соответствующая рискам

Начните с быстрых unit‑тестов для правил маршрутизации: для заданного заявителя, суммы, департамента и политики — правильно ли выбран маршрут? Делайте эти тесты табличными, чтобы бизнес‑правила было легко расширять.

Далее добавьте интеграционные тесты, которые прогоняют полный движок workflow: создайте заявку, пройдите шаги по очереди, зафиксируйте решения и проверьте конечное состояние (approved/rejected/canceled) и аудиторный след.

Покройте проверки прав (кто может утвердить, делегировать или просмотреть), чтобы избежать утечек данных.

Крайние случаи, которые нужно симулировать

Несколько сценариев должны быть «обязательными»:

- Утверждающий уходит из компании посреди заявки (переназначение шага по роли, менеджеру или администратору)

- Конфликтующие решения (двойной клик, параллельные шаги или запоздалые ответы после эскалации)

- Изменения шаблона во времени (убедитесь, что текущие заявки продолжают использовать свой

template_version)

Нагрузочное тестирование и операционная видимость

Нагрузочно тестируйте вид инбокса и уведомления при всплесках отправок, особенно если заявки содержат большие вложения. Измеряйте глубину очереди, время обработки шага и худшую задержку утверждения.

Для наблюдаемости логируйте каждый переход состояния с correlation ID, эмитируйте метрики по «застывшим» workflow (нет прогресса дольше SLA) и добавляйте трассировку через асинхронные воркеры.

Алерты на: рост ретраев, рост dead‑letter очереди и заявки, превышающие ожидаемое время шага.

Quality gates перед релизом

Прежде чем выпускать изменения в прод, требуйте security review, проведите drill резервного копирования/восстановления и проверьте, что воспроизведение событий может корректно восстановить состояние workflow.

Именно это делает аудиты скучными — и в хорошем смысле.

Деплой, rollout и управление изменениями

Отличное приложение для одобрений можно всё равно провалить, если развернуть его всем одновременно. Относитесь к rollout как к продукт‑запуску: поэтапно, с метриками и поддержкой.

Поэтапный rollout (и узкий начальный объём)

Начните с пилотной команды, масштабной в реальных условиях (менеджер, финансы, юристы и один исполнительный утверждающий). Ограничьте первый релиз небольшим набором шаблонов и одним‑двумя правилами маршрутизации.

Когда пилот стабилен, расширьте до нескольких департаментов, затем до всей компании.

На каждом этапе определяйте критерии успеха: доля завершённых заявок, медианное время‑до‑решения, число эскалаций и топ‑причины отклонений.

Опубликуйте простую заметку «что меняется» и единый канал для обновлений (например, /blog/approvals-rollout).

План миграции данных (если заменяете старый процесс)

Если одобрения сейчас в письмах или таблицах, миграция — это не столько перенос всего, сколько предотвращение путаницы:

- Импортируйте активные/текущие заявки по возможности или заморозьте старые заявки и перезапустите их в новой системе с явными метками

- Сначала мигрируйте шаблоны, группы утверждающих и политики — они формируют ежедневную работу

- Держите архив старой системы в режиме только для чтения (или экспорт) для аудита и ссылок

Сделайте управление изменениями результатом

Предоставьте короткие тренинги и быстрые инструкции по ролям: заявитель, утверждающий, админ.

Включите «этикет одобрений»: когда добавлять контекст, как пользоваться комментариями и ожидаемые сроки обработки.

Предложите лёгкий путь поддержки на первые несколько недель (office hours + выделенный канал). В админке добавьте панель «известные проблемы и обходные пути».

Установите управление шаблонами и правилами

Определите владельцев: кто может создавать шаблоны, кто менять правила маршрутизации и кто утверждает эти изменения.

Обращайтесь к шаблонам как к политическим документам — версионируйте, требуйте причины для изменений и планируйте обновления, чтобы избежать неожиданных изменений в середине квартала.

Постоянное улучшение

После каждого этапа rollout анализируйте метрики и обратную связь. Проводите ежеквартальные ревью, чтобы настраивать шаблоны, корректировать напоминания/эскалации и убирать неиспользуемые workflows.

Малые регулярные правки держат систему в соответствии с реальной работой команд.