Почему DNS важен для каждого пользователя интернета

Каждый раз, когда вы вводите веб‑адрес, нажимаете ссылку или отправляете письмо, вы полагаетесь на простую идею: людям должны быть доступны запоминающиеся имена, а компьютеры должны искать нужную машину.

DNS решает бытовую проблему: компьютеры общаются с помощью числовых адресов (IP‑адресов), например 203.0.113.42, но людям не хочется запоминать наборы цифр. Вы хотите помнить example.com, а не тот адрес, который использует сайт сегодня.

DNS в одном предложении

Система доменных имён (DNS) — это «адресная книга» интернета, которая переводит понятные человеку домены в IP‑адреса, используемые компьютерами для соединения.

На первый взгляд этот перевод выглядит незначительным, но он делает разницу между удобным интернетом и сетью, похожей на телефонную книгу, написанную одними только цифрами.

Что ожидать в этом руководстве

Это недетализированная экскурсия — без требований к знаниям сетей. Мы пройдём по:

- основной идее DNS и зачем он понадобился

- ключевым ролям (ваше устройство, DNS‑резолверы и авторитетные серверы)

- тем элементам, с которыми вы столкнётесь при управлении сайтом или почтой

- вопросам безопасности и доверию, которые поднимает DNS (и инструментам, которые помогают)

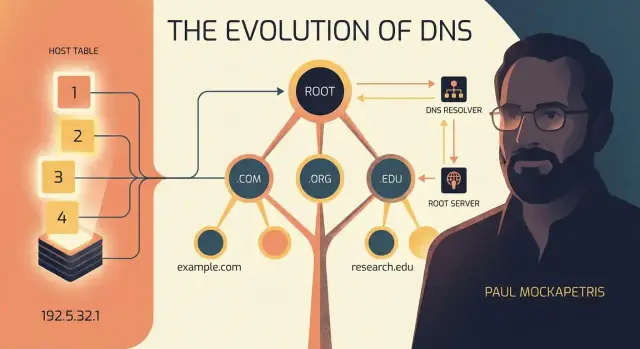

По ходу знакомства вы встретите Пола Мокапетрisa — инженера, который разработал DNS в начале 1980‑х. Его работа важна потому, что он не просто придумал новый формат имён — он спроектировал систему, способную масштабироваться по мере того, как интернет вырос из небольшой исследовательской сети в ресурс для миллиардов людей.

Если у вас когда‑нибудь «падал» сайт, вы ждали, пока изменения домена «распространятся», или удивлялись, почему настройки почты требуют загадочные DNS‑записи, — вы уже видели DNS снаружи. Остальное — что происходит за кулисами — я объясню понятно и без жаргона.

До DNS: когда всё называли из одного общего файла

Задолго до того, как кто‑то набирал знакомый веб‑адрес, в ранних сетях стояла более простая задача: как достучаться до конкретной машины? Компьютеры могли общаться через IP‑адреса (числа вроде 10.0.0.5), но людям нравились имена хостов — короткие метки вроде MIT-MC или SRI-NIC, которые было легче запомнить и передать.

Первоначальная «служба имён»: HOSTS.TXT

В раннем ARPANET решением был единый общий файл под названием HOSTS.TXT. По сути это была таблица соответствий: список имён хостов и связанных с ними IP‑адресов.

Каждый компьютер хранил локальную копию этого файла. Если вы хотели подключиться по имени, система смотрела в HOSTS.TXT и находила соответствующий IP.

Это работало сначала, потому что сеть была небольшой, изменения были относительно редкими, и существовало понятное место для получения обновлений.

Почему это перестало работать

По мере присоединения всё большего числа организаций подход начал давать сбои:

- Обновления стали постоянными. Появлялись новые машины, адреса менялись, имена требовали корректировок.

- Конфликтов имён становилось больше. Две группы могли присвоить одно и то же имя, не зная друг о друге.

- Задержки распространения приводили к сбоям. Если ваша копия HOSTS.TXT была устаревшей, имя могло указывать не на тот адрес или никуда.

Сердце проблемы — координация. HOSTS.TXT был как единый адресный справочник для всего мира. Если все зависят от одной книги, любое исправление требует глобального редактирования, и все должны быстро скачать самую новую версию. Как только сеть достигла определённого размера, модель «один файл для всего» стала слишком медленной, централизованной и ненадёжной.

DNS не отменил идею сопоставления имён с числами — он заменил хрупкий способ, которым это сопоставление поддерживалось и распространялось.

Пол Мокапетрис: инженер, стоящий за идеей масштабируемого именования

В начале 1980‑х интернет переходил от небольшой исследовательской сети к чему‑то большему и более разнородному. Подключалось всё больше машин, организации хотели автономии, и людям нужен был более удобный способ добираться до сервисов, чем запоминание числовых адресов.

Пол Мокапетрис, работая в этой среде, обычно считается автором дизайна DNS. Его вклад не был эффектным продуктом — это было инженерное решение практической задачи: как сохранить удобство имён при постоянном росте сети?

Ключевая мысль: имена должны масштабироваться

На первый взгляд система имён кажется простой, пока вы не представите себе, что «простая» означала тогда: один общий список имён, который каждый должен скачивать и обновлять. Такой подход ломается, как только изменения становятся постоянными. Каждая новая машина, переименование или исправление превращается в работу по координации для всех.

Главная идея Мокапетриса была в том, что имена — это не просто данные, это совместные договорённости. Если сеть растёт, система для создания и распространения этих договорённостей должна расти тоже — без того, чтобы каждый компьютер постоянно загружал мастер‑список.

Распределённая система, а не больший файл

DNS заменил идею «одного авторитетного файла» на распределённую конструкцию:

- Ответственность делится: разные организации управляют своими частями пространства имён.

- Ответы находятся путём опроса нужных серверов, а не копирования всего мира локально.

- Результаты можно кешировать, так что большинство запросов быстрые, при этом изменения распространяются со временем.

В этом и заключается тихая гениальность: DNS не был задуман как хитроумный механизм — он был спроектирован так, чтобы работать в реальных условиях: ограниченная пропускная способность, частые изменения, множество независимых администраторов и сеть, которая не собиралась останавливаться в росте.

Цели дизайна, которые сформировали DNS

DNS не был придуман как хитрое упрощение — его проектировали, чтобы решить конкретные практические проблемы, возникшие по мере роста раннего Интернета. Подход Мокапетриса состоял в том, чтобы сначала определить чёткие цели, а затем создать систему имён, которая выдержит десятилетия.

Цели, простыми словами

- Масштабируемость: работать не только для сотен машин, но для миллионов (а затем миллиардов) имён.

- Распределённость: никакой единый мастер‑файл или одна центральная машина не должны отвечать за всё.

- Надёжность: система должна отвечать даже при недоступности части серверов.

- Удобство управления: организации должны самостоятельно обновлять свои имена, не прося глобального администратора править гигантский список.

Делегирование: «секретный ингредиент»

Ключевая концепция — делегирование: разные группы управляют разными частями дерева имён.

Например, одна организация управляет тем, что находится под .com, регистратор помогает зарезервировать example.com, а вы (или ваш DNS‑провайдер) управляете записями для www.example.com, mail.example.com и т.д. Это чисто разделяет ответственность, так что рост не создаёт узкого места.

Проект для выживания при сбоях

DNS предполагает, что проблемы будут происходить — серверы падают, сети фрагментируются, маршруты меняются. Поэтому он опирается на несколько авторитетных серверов для домена и на кеширование в резолверах, чтобы временный сбой не ломал все запросы сразу.

Что такое (и чего не является) DNS

DNS переводит понятные человеку имена в технические данные, наиболее известные — IP‑адреса. Он не «интернет сам по себе» — это служба именования и поиска, помогающая устройствам находить адреса, куда подключаться.

DNS в одной картинке: иерархия имён

DNS делает имена управляемыми, организуя их как дерево. Вместо одного гигантского списка, где каждое имя должно быть уникальным глобально (и кто‑то должен это контролировать), DNS разбивает именование на уровни и делегирует ответственность.

Иерархия: root → TLD → домен → поддомен

DNS‑имя читается справа налево:

- Корень: невидимая точка в конце каждого имени (часто опускается).

www.example.com. технически заканчивается точкой .

- TLD (домен верхнего уровня):

.com, .org, .net, коды стран вроде .uk

- Домен:

example в example.com

- Поддомен / хост:

www в www.example.com

Так www.example.com разбивается на:

com (TLD)example (домен, зарегистрированный в .com)www (метка, которую владелец домена создаёт и контролирует)

Почему иерархия помогает

Структура уменьшает конфликты, потому что имена должны быть уникальны только в пределах родителя. Многие организации могут иметь поддомен www, потому что www.example.com и www.another-example.com не конфликтуют.

Это также распределяет нагрузку. Операторы .com не должны управлять записями каждого сайта; они лишь указывают, кто отвечает за example.com, а затем владелец example.com управляет деталями.

«Зона», простыми словами

Зона — это просто управляемая часть дерева: набор DNS‑данных, за публикацию которых кто‑то отвечает. Для многих команд «наша зона» означает «DNS‑записи для example.com и поддоменов», хранящиеся на их авторитетных серверах.

Кто что делает: резолверы, авторитетные серверы и вы

Когда вы вводите имя сайта в браузере, вы не спрашиваете «интернет» напрямую. Несколько специализированных помощников разделяют работу, чтобы ответ нашли быстро и надёжно.

Главные участники

Вы (ваше устройство и браузер) начинаете с простого запроса: «Какой IP соответствует example.com?» Ваше устройство обычно ещё не знает ответа и не хочет опрашивать десятки серверов.

Рекурсивный резолвер выполняет поиск от вашего имени. Его обычно предоставляет ваш ISP, IT вашей организации или публичный резолвер. Главное преимущество: он может использовать кешированные ответы, ускоряя работу для всех, кто им пользуется.

Авторитетные DNS‑серверы — источник истины для домена. Они не «ищут» по интернету; они хранят официальные записи, указывающие, какие IP, почтовые серверы или токены верификации принадлежат домену.

Поиск на высоком уровне

- Ваше устройство спрашивает настроенный рекурсивный резолвер про

example.com.

- Если у резолвера уже есть свежий закешированный ответ, он сразу отвечает.

- Если нет, резолвер обращается к иерархии DNS, чтобы узнать, где находятся авторитетные серверы для домена (начиная сверху и сужая круг).

- Резолвер достигает авторитетного сервера домена, получает окончательный ответ и возвращает его вашему устройству.

- Браузер использует этот IP для подключения к сайту.

«Рекурсивный» vs «авторитетный», на одной аналогии

Представьте, что рекурсивный резолвер — это библиотекарь, который может поискать для вас (и запомнить популярные ответы), а авторитетный сервер — официальный каталог издателя: он не просматривает другие каталоги, а просто сообщает, что верно для его книг.

Запрос DNS, шаг за шагом (без жаргона)

Когда вы вводите example.com в браузере, браузеру на самом деле не нужно имя — ему нужен IP‑адрес (число вроде 93.184.216.34), чтобы знать, куда подключаться. DNS — это система «найди мне номер для этого имени».

1) Браузер спрашивает операционную систему

Браузер сначала обращается к ОС вашего компьютера/телефона: «Мы знаем IP для example.com?» ОC проверяет свою краткосрочную память (кеш). Если там есть свежий ответ, запрос заканчивается.

2) ОС спрашивает DNS‑резолвер

Если ОС не знает ответа, она пересылает вопрос DNS‑резолверу — обычно от провайдера, организации или публичного провайдера. Резолвер действует как «консьерж по DNS»: он делает всю работу, чтобы ваше устройство не теряло время.

3) Резолвер следует указаниям: root → TLD → авторитетный

Если у резолвера нет ответа в кеше, он начинает направленный поиск:

- Root‑сервер: резолвер спрашивает, где найти информацию для окончания домена (например,

.com). Root‑сервер не даёт финального IP — он возвращает направления: «Спросите эти .com‑серверы».

- TLD‑сервер (

.com): резолвер спрашивает сервера .com, где обрабатывается example.com. Опять же, не финальный IP — только направление: «Обратитесь к этому авторитетному серверу для example.com».

- Авторитетный сервер: это источник истины для домена. Он отвечает реальной записью (например,

A или AAAA) с IP‑адресом.

4) Ответ возвращается (и обычно кешируется)

Резолвер отправляет IP обратно вашей ОС, затем браузеру, который может подключиться. Большинство запросов ощущаются мгновенными, потому что резолверы и устройства кешируют ответы на период, заданный владельцем домена (TTL).

Проще запомнить так

Последовательность: Браузер → ОС‑кеш → Резолвер‑кеш → Root (направление) → TLD (направление) → Авторитетный (ответ) → обратно к браузеру.

Кеширование и TTL: почему DNS быстрый (и иногда медленно обновляет данные)

DNS казался бы мучительно медленным, если бы при каждом заходе на сайт пришлось заново начинать поиск и опрашивать несколько серверов. Вместо этого DNS опирается на кеширование — временную «память» недавних запросов — поэтому большинство пользователей получают ответы за миллисекунды.

Что такое кеширование и зачем оно нужно

Когда устройство спрашивает рекурсивный резолвер про example.com, резолверу может потребоваться время в первый раз. Узнав ответ, он сохраняет его в кеше. Следующий, кто спросит то же имя, получит ответ сразу.

Кеширование существует по двум причинам:

- Скорость: меньше сетевых обходов, быстрее загрузка страниц.

- Уменьшение нагрузки: авторитетные серверы не должны отвечать на каждый запрос от каждого пользователя.

TTL: «как долго хранить ответ перед повторной проверкой»

Каждая DNS‑запись отдаётся с значением TTL (Time To Live). TTL — это инструкция: храните этот ответ X секунд, затем отбросьте и спросите снова.

Если запись имеет TTL 300, резолверы могут использовать её до 5 минут, прежде чем обновить.

Компромисс: изменения против стабильности

TTL — это баланс:

- Короткие TTL помогают изменениям быстрее распространяться (удобно при миграциях), но увеличивают объём запросов.

- Длинные TTL уменьшают трафик запросов и делают систему стабильнее, но обновления доходят медленнее.

Когда TTL имеет значение

Если вы переносите сайт на нового хоста, меняете CDN или переключаете почту (меняете MX), TTL определяет, как быстро пользователи перестанут попадать в старое место.

Обычная практика — понизить TTL заранее перед запланированными изменениями, сделать переключение, затем снова поднять TTL, когда всё стабильно. Так DNS остаётся быстрым в обычной работе и не слишком «упрямится» после обновления.

DNS‑записи, которые вы встретите чаще всего (A, AAAA, CNAME, MX, TXT)

В панели управления DNS вы в основном будете редактировать несколько типов записей. Каждая запись — небольшая инструкция о том, куда отправлять людей (веб), куда доставлять почту или как подтверждать владение.

Распространённые типы записей (с простыми примерами)

| Запись | Что делает | Простой пример |

|---|

| A | Указывает имя на IPv4‑адрес | example.com → 203.0.113.10 (ваш веб‑сервер) |

| AAAA | Указывает имя на IPv6‑адрес | example.com → 2001:db8::10 (то же, новый адрес) |

| CNAME | Делает одно имя псевдонимом другого | www.example.com → example.com (оба идут в одно место) |

| MX | Говорит, куда доставлять почту для домена | example.com → mail.provider.com (приоритет 10) |

| TXT | Хранит «заметки», которые читают машины (верификация, политики почты) | example.com имеет SPF v=spf1 include:mailgun.org ~all |

| NS | Говорит, какие авторитетные сервера хостят DNS для зоны | example.com → ns1.dns-host.com |

| SOA | «Шапка» зоны: первичный NS, контакт администратора и тайминги | SOA example.com содержит ns1.dns-host.com и параметры retry/expire |

Ошибки, с которыми люди часто сталкиваются

Несколько распространённых ошибок:

- CNAME на корне домена (apex) (

example.com). Многие провайдеры не разрешают это, потому что корневое имя должно нести записи типа NS и SOA. Если нужно «корень → хост», используйте A/AAAA или поддерживаемые провайдером ALIAS/ANAME.

- Конфликтующие записи: не ставьте одновременно

CNAME и A для одного и того же хоста (например, для www). Выберите один подход.

- Опечатки и форматирование: одна неверная буква в

mail.provider.com может сломать почту; пропущенные/лишние точки и неверное поле (например, @ вместо www) — частая причина простоев.

Если вы готовите руководство для команды, небольшая таблица вроде приведённой выше в ваших документах или в runbook ускорит проверку и устранение неполадок.

Кто управляет DNS: домены, регистраторы и root‑серверы

DNS работает потому, что ответственность распределена между множеством организаций. Благодаря этому вы можете менять провайдеров, настраивать сервисы и поддерживать имя в сети, не спрашивая у «интернета» разрешения.

Регистрация домена vs хостинг DNS (не одно и то же)

Регистрация домена — это покупка права использовать имя (например, example.com) на определённый период. Это похоже на резервирование ярлыка, чтобы никто другой не мог его занять.

Хостинг DNS — это управление настройками, которые говорят миру, куда указывает имя: сайт, почтовый провайдер, записи верификации и т.д. Вы можете регистрировать домен у одного провайдера, а хостить DNS у другого.

Реестры, регистраторы и name servers — простыми словами

- Реестр (Registry): организация, управляющая TLD (например,

.com, .org, .uk). Она ведёт базу, кто владеет какими именами в этом TLD и какие name server‑ы за них отвечают.

- Регистратор (Registrar): магазин, где вы регистрируете и продлеваете домен. Регистратор работает с реестром и даёт вам интерфейс для редактирования ключевых настроек домена.

- Name servers: машины (обычно у вашего DNS‑хоста), которые публикуют DNS‑записи — A/AAAA, MX, TXT, CNAME и т.д. Они называются авторитетными, потому что дают окончательный ответ по вашему домену.

Что делают root‑серверы (и чего не делают)

Root‑серверы стоят на вершине DNS. Они не знают IP вашего сайта и не хранят записи вашего домена. Их задача уже более узкая: они говорят резолверам, где искать авторитетные серверы для каждого TLD (куда обращаться за .com и т.п.).

Делегирование: как контроль переходит от TLD к вашему домену

Когда вы вноите name server‑ы для домена в настройках регистратора, вы создаёте делегирование. Реестр .com (через свои авторитетные серверы) затем будет направлять запросы для example.com на указанные вами name server‑ы.

С этого момента эти name server‑ы контролируют ответы, которые получает остальной интернет — пока вы снова не измените делегирование.

Безопасность и доверие: что может пойти не так и как DNS этому противостоит

DNS основан на доверии: когда вы вводите имя, вы предполагаете, что ответ указывает на реальный сервис. В большинстве случаев так и есть, но DNS — популярная цель для атак, потому что небольшая смена «куда указывает имя» может перенаправить множество людей.

Распространённые риски DNS (как они проявляются)

Классическая проблема — спуфинг или кеш‑отравление. Если злоумышленник обманет резолвер и заставит его сохранить фальшивый ответ, пользователи будут попадать на неправильный IP, даже если они ввели правильный домен. Это может привести к фишинговым страницам, загрузке вредоносного ПО или перехвату трафика.

Другая угроза — захват домена через регистратор. Если кто‑то получит доступ к вашей учётной записи у регистратора, он может сменить name server‑ы или DNS‑записи и фактически «захватить» домен, не трогая хостинг.

Ещё обычная проблема — неправильные настройки. Лишний CNAME, старая TXT‑запись или неверный MX могут нарушить логин‑флоу, доставку почты или проверки. Такие сбои часто выглядят как «интернет не работает», хотя причина — мелкая правка DNS.

Как помогает DNSSEC (упрощённо)

DNSSEC добавляет криптографические подписи к DNS‑данным. Проще говоря: ответ DNS можно проверить, чтобы убедиться, что его не подменили в пути и что он действительно пришёл от авторитетного сервера домена. DNSSEC не шифрует запросы и не делает DNS анонимным, но он предотвращает многие виды поддельных ответов.

Приватность: DoH и DoT

Традиционные DNS‑запросы легко наблюдать в сети. DNS‑over‑HTTPS (DoH) и DNS‑over‑TLS (DoT) шифруют соединение между вашим устройством и резолвером, уменьшая возможность подслушивания и некоторой степени вмешательства «по пути». Они не делают DNS полностью анонимным, но меняют, кто может видеть и модифицировать запросы.

Практические меры безопасности для команд

Используйте MFA на аккаунте регистратора, включайте блокировки трансфера домена и ограничивайте, кто может править DNS. Относитесь к изменениям DNS как к релизу в продакшн: требуйте ревью, ведите журнал изменений и настраивайте мониторинг/оповещения на смену записей или name server‑ов, чтобы быстро узнавать о неожиданных изменениях.

Практические советы по DNS для команд, которые управляют сайтом или почтой

DNS может казаться «настроил и забыл», пока какая‑то мелочь не выведет сайт или почту из строя. Хорошая новость: несколько привычек сделают управление предсказуемым даже для маленькой команды.

Простой чек‑лист для небольших команд

Начните с лёгкого и повторяемого процесса:

- Выберите надежного DNS‑провайдера: ищите удобный интерфейс, понятную историю изменений и поддержку современных записей (включая TXT для почтовой аутентификации). Можно регистрировать домен у одного провайдера, а DNS держать у другого.

- Определитесь со стратегией TTL: TTL контролирует, как долго другие кешируют записи. Используйте длинные TTL для стабильных сервисов (лучше производительность) и временно понижайте TTL перед миграциями (быстрая смена).

- Документируйте каждое изменение: держите общую заметку с тем, что изменили, зачем, когда и кто одобрил. Указывайте предыдущие значения, чтобы быстро откатиться при ошибках.

Привычки надёжности, которые предотвращают «таинственные» простои

Большинство проблем с DNS несложны — их просто трудно заметить быстро.

- Используйте несколько name server‑ов: ваш провайдер DNS должен публиковать как минимум два авторитетных name server‑а в разных локациях. Это уменьшает риск падения из‑за одиночной точки отказа.

- Мониторьте извне: базовый аптайм‑мониторинг, который проверяет не только HTTP, но и разрешение DNS, поймает проблемы раньше.

- Имейте план отката: перед правками сохраните текущую зону. Если что‑то сломалось, восстановление известных рабочих значений должно занимать минуты, не часы.

Если вы часто деплоите приложения, DNS становится частью процесса релиза. Например, команды, которые разворачивают веб‑приложения на платформах вроде Koder.ai (где можно билдить и деплоить приложения через чат, а затем привязывать кастомные домены), всё равно опираются на те же принципы: корректные A/AAAA/CNAME‑цели, разумные TTL при переключениях и ясный путь отката при ошибочном указании адреса.

Доставляемость почты: какие DNS‑записи важны

Если вы отправляете почту с домена, DNS напрямую влияет на то, попадут ли сообщения в почтовые ящики.

- SPF (TXT‑запись): перечисляет, какие серверы могут отправлять почту от имени вашего домена.

- DKIM (TXT‑запись): добавляет криптографическую подпись, чтобы получатель мог проверить, что сообщение не изменили.

- DMARC (TXT‑запись): сообщает получателям, что делать при неудаче SPF/DKIM (и даёт отчётность). Сначала используйте политику «мониторинг», затем ужесточайте по мере уверенности.

Дружелюбные человеку имена позволили интернету вырасти далеко за рамки маленького исследовательского сообщества. Относитесь к DNS как к общей инфраструктуре — немного внимания заранее сохранит сайт доступным и почту доверенной по мере роста.