Определите область и метрики успеха

Прежде чем проектировать workflow модерации, решите, что именно вы модераируете и как выглядит «хорошо». Чёткая область предотвращает наполнение очереди эпизодами, дубликатами и запросами, которые туда не относятся.

Что считать «контентом»

Запишите каждый тип контента, который может создать риск или вред пользователям. Часто встречающиеся примеры: текст, создаваемый пользователями (комментарии, посты, отзывы), изображения, видео, стримы, поля профиля (имена, био, аватары), личные сообщения, сообщества и объявления на маркетплейсе (заголовки, описания, фото, цены).

Также отметьте источники: пользовательские отправки, автоматические импорты, правки существующих элементов и жалобы от других пользователей. Это поможет не создать систему, которая работает только для «новых постов», но пропускает правки, пере‑загрузки или злоупотребления в личных сообщениях.

Цели (и компромиссы)

Большинство команд балансируют между четырьмя целями:

- Скорость: короткое время до решения, чтобы вредный контент оперативно обрабатывался

- Согласованность: похожие случаи получают схожие результаты у разных ревьюеров

- Соответствие политике и безопасность: решения соответствуют вашим правилам и юридическим обязательствам

- Контроль затрат: время ревьюеров ограничено; автоматизация и приоритизация важны

Будьте явными в выборе приоритетов для каждой области. Например, при серьёзных случаях злоупотреблений можно ставить скорость выше идеальной согласованности.

Действия, которые необходимо поддерживать

Перечислите полный набор исходов: одобрить, отклонить/удалить, отредактировать/редактировать с маскировкой, пометить/возрастное ограничение, ограничить видимость, поместить на рассмотрение, эскалировать к лидеру и действия на уровне аккаунта (предупреждения, временные блокировки, баны).

Метрики успеха для отслеживания

Определите измеримые цели: медиана и 95‑й перцентиль времени на ревью, размер бэклога, процент отмен по апелляциям, точность политики по выборочной QA‑проверке и процент элементов высокой серьёзности, обработанных в рамках SLA.

Заинтересованные стороны, которых нужно привлечь заранее

Включите модераторов, тимлидов, команду политики, поддержку, инженеров и юридический отдел. Несогласованность на этом этапе приводит к доработкам позже — особенно вокруг того, что значит «эскалация» и кто отвечает за окончательные решения.

Смоделируйте workflow модерации от начала до конца

Прежде чем строить экраны и очереди, наметьте полный жизненный цикл одного элемента контента. Ясный workflow предотвращает «мистические состояния», которые путают ревьюеров, ломают уведомления и делают аудиты болезненными.

Отображайте жизненный цикл как явные состояния

Начните с простой модели состояний, которую можно отрисовать в диаграмме и сохранить в базе данных:

Submitted → Queued → In review → Decided → Notified → Archived

Делайте состояния взаимно исключающими и определите, какие переходы разрешены (и кем). Например: «Queued» может переходить в «In review» только при назначении, а «Decided» должен быть неизменяемым, за исключением потока апелляции.

Отделяйте автоматические сигналы от человеческих решений

Автоматические классификаторы, совпадения по ключевым словам, лимиты по частоте и жалобы пользователей следует рассматривать как сигналы, а не как решения. Дизайн с «человеком в цикле» сохраняет систему честной:

- Сигналы влияют на приоритет и рекомендуемые действия.

- Решение ревьюера — авторитетный итог.

Это также облегчает улучшение моделей позднее без переписывания логики политики.

Планируйте апелляции и повторный обзор

Решения будут оспариваться. Добавьте полноценные потоки для:

- Подачи апелляции пользователем (с привязкой к исходному делу)

- Повторного обзора другим ревьюером или специализированной командой

- Возможных исходов: подтвердить, отменить, изменить или запросить дополнительную информацию

Моделируйте апелляции как новые события обзора, а не как правку истории. Так вы сможете рассказать полную историю произошедшего.

Решите, что должно быть отслеживаемо

Для аудитов и споров определите, какие шаги нужно фиксировать с метками времени и участниками:

- Изменения назначения

- Просмотр доказательств (где уместно)

- Решение, код политики и мера исполнения

- Отправленные уведомления

Если вы не сможете потом объяснить решение, следует считать, что оно не происходило.

Спроектируйте роли, разрешения и структуру команд

Инструмент модерации живёт или умирает благодаря контролю доступа. Если все могут делать всё, вы получите несогласованные решения, случайный доступ к данным и отсутствие ответственности. Начните с ролей, которые соответствуют реальной работе команды доверия и безопасности, затем переведите их в разрешения, которые приложение сможет применять.

Основные роли, которые нужно поддержать

Большинству команд нужен небольшой набор явных ролей:

- Модератор: просматривает элементы в очереди, применяет исходы (одобрить/удалить/пометить) и оставляет внутренние заметки.

- Старший ревьюер: всё, что может модератор, плюс переопределения, обработка эскалаций и наставничество (например, разрешение споров).

- Редактор политики: обновляет текст политики, определения правил и руководство по решениям, но не может напрямую модерать элементы.

- Админ: управляет пользователями, ролями, настройками команд, интеграциями и рискованными действиями.

- Только чтение: может просматривать дашборды, дела и записи аудита, но ничего не менять.

Такое разделение помогает избежать «случайных изменений политики» и отделяет управление политикой от повседневного применения.

Принцип наименьших привилегий (RBAC)

Реализуйте ролевой доступ, чтобы каждая роль имела только необходимое:

- Ограничьте, кто может видеть чувствительные пользовательские данные (PII, отчёты, сигналы устройств).

- Ограничьте высоковлияющие действия, такие как массовые решения, наказания на уровне аккаунта и удаление дел.

- Разделяйте разрешения по возможностям (например,

can_apply_outcome, can_override, can_export_data) вместо привязки к страницам.

Если позже вы добавите новые функции (экспорты, автоматизации, сторонние интеграции), вы сможете привязать их к разрешениям, не перелопачивая всю структуру организации.

Мульти‑командная структура (язык, регион, продукт)

Планируйте поддержку нескольких команд заранее: языковые отделы, региональные группы или отдельные продуктовые линии. Моделируйте команды явно, затем ограничивайте очереди, видимость контента и назначения по командам. Это предотвращает ошибки при рассмотрении между регионами и позволяет измерять нагрузку по группам.

Меры предосторожности при имитации (impersonation)

Иногда админы должны имитировать пользователей, чтобы воспроизвести проблему доступа или проверить поведение ревьюера. Рассматривайте имитацию как чувствительное действие:

- Требуйте специального разрешения на имитацию.

- Логируйте кто кого имитировал, когда и почему.

- Показывайте постоянный баннер «имитация» и по умолчанию отключайте рискованные действия.

Для необратимых или высокорисковых действий добавьте админ‑подтверждение (или проверку двумя лицами). Эта небольшая фрикция защищает от ошибок и инсайдерского злоупотребления, при этом рутинная модерация остаётся быстрой.

Постройте очереди, приоритизацию и назначение

Очереди делают работу модерации управляемой. Вместо одной бесконечной ленты разделите задачи на очереди по риску, срочности и намерению — и сделайте так, чтобы элементы не проваливались между ними.

Определите типы очередей

Начните с небольшого набора очередей, соответствующих реальной работе вашей команды:

- Новые элементы: свежий контент в ожидании первого обзора.

- Высокий риск: элементы, способные причинить вред (например, несовершеннолетние, сигналы самоповреждения, известные схемы мошенничества).

- Эскалации: всё, с чем ревьюер не уверен или что требует специалиста.

- Апелляции: запросы пользователей на пересмотр действий.

- Бэклог: старые элементы, низкий приоритет или переполнение при пиках.

Старайтесь, чтобы очереди были по возможности взаимоисключающими (элемент имел бы «дом»»), а для вторичных атрибутов использовали теги.

Выбирайте правила приоритизации, которые нельзя запустить на манипуляции

Внутри каждой очереди определяйте скоринг, который поднимает элементы вверх:

- Серьёзность (категория политики + уверенность)

- Виральность/охват (просмотры, репосты, число подписчиков)

- Жалобы пользователей (количество, репутация жалующихся, уникальные репортеры)

- Таймеры SLA (возраст, дедлайны эскалации, время с первой жалобы)

Делайте приоритеты объяснимыми в интерфейсе («Почему я это вижу?»), чтобы ревьюеры доверяли порядку.

Предотвращайте дублирование работы с помощью claiming + таймаутов

Используйте claiming/locking: когда ревьюер открывает элемент, он назначается на него и скрывается от других. Добавьте таймаут (например, 10–20 минут), чтобы брошенные элементы возвращались в очередь. Всегда логируйте события claim, release и completion.

Обеспечение справедливости: избегайте смещения в сторону «лёгких кейсов»

Если система поощряет скорость, ревьюеры могут брать быстрые кейсы и избегать сложных. Боритесь с этим:

- Автоматически назначайте часть задач

- Смешивайте уровни сложности (умное батчирование)

- Ротация высоко‑влияющих очередей между командой

Цель — равномерное покрытие, а не только высокая пропускная способность.

Превратите политику в исполняемые правила

Политика в виде PDF будет интерпретироваться по‑разному каждым ревьюером. Чтобы решения были согласованными и поддавались аудиту, переведите текст политики в структурированные данные и UI‑варианты, которые workflow сможет применять.

Создайте таксономию политики

Разбейте политику на общий словарь, который ревьюеры смогут выбирать. Полезная таксономия обычно включает:

- Категорию (например, Домогательства, Взрослый контент, Дезинформация)

- Тип нарушения (например, Hate speech vs. общее оскорбление)

- Уровень серьёзности (Низкий/Средний/Высокий/Критический)

- Требуемые доказательства (что должно быть, чтобы применить политику — конкретные фразы, контекст, репорты, ссылки, метки времени)

Эта таксономия станет основой для очередей, эскалаций и аналитики.

Используйте шаблоны решений для снижения несогласованности

Вместо того чтобы просить ревьюеров каждый раз писать решение с нуля, предоставьте шаблоны решений, привязанные к элементам таксономии. Шаблон может предзаполнить:

- Рекомендуемое действие (удалить, пометить, ограничить, предупредить, без действия)

- Сообщение для пользователя (редактируемое, но направленное)

- Внутренний чеклист (что должно быть подтверждено)

Шаблоны ускоряют «счастливый путь», при этом оставляя возможность для исключений.

Поддерживайте версионирование политики и даты вступления в силу

Политики меняются. Храните политику как версионированные записи с датами вступления в силу и фиксируйте, какая версия применялась для каждого решения. Это предотвращает путаницу, когда старые дела апеллируются, и позволяет объяснять исходы спустя месяцы.

Фиксируйте структурированные причины (не только свободный текст)

Свободный текст трудно анализировать и легко забыть. Требуйте от ревьюеров выбирать одну или несколько структурированных причин (из таксономии) и опционально добавлять заметки. Структурированные причины улучшают обработку апелляций, выборочную QA и отчётность — без необходимости писать длинные объяснения.

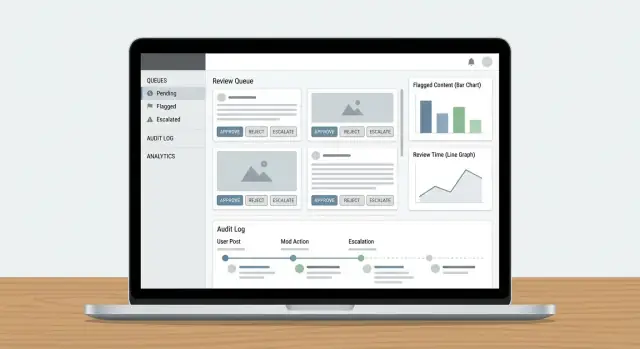

Спроектируйте панель ревьюера и UX

Сгенерируйте панель модерации

Создайте очереди, представления модераторов и основные действия из спецификации чата в Koder.ai.

Дашборд ревьюера работает, когда минимизирует «охоту» за информацией и увеличивает уверенность в решениях. Ревьюер должен уметь понять, что произошло, почему это важно и что делать дальше — без открытия пяти вкладок.

Показывайте контент с нужным контекстом

Не показывайте изолированный пост и не ждите согласованных решений. Представьте компактную панель контекста, которая отвечает на распространённые вопросы:

- Просмотр разговора/треда: несколько сообщений до и после отмеченного элемента с явным выделением спорного контента.

- История пользователя: недавние предупреждения, блокировки, ранее удалённый контент и исходы апелляций (ограничьте во времени, чтобы оставалось актуально).

- Предыдущие действия: кто и что уже делал с элементом и какие были заметки.

Держите вид по умолчанию кратким, с опциями для углублённого просмотра. Ревьюеру редко нужно покидать интерфейс, чтобы принять решение.

Быстрые действия, соответствующие реальным решениям

Панель действий должна соответствовать исходам политики, а не универсальным CRUD‑кнопкам. Распространённые паттерны:

- Одобрить / Отклонить одним кликом

- Пометка/лейблы (spam, домогательства, самоповреждение, дезинформация) для отчётности и обучения

- Редактирование или маскировка (когда политика позволяет частичное удаление)

- Эскалация к специалистам или второму уровню

- Запрос дополнительной информации с шаблонами сообщений

Делайте действия видимыми, а необратимые шаги — явными (подтверждение только при необходимости). Фиксируйте короткий код причины и опциональные заметки для последующего аудита.

Фичи для скорости: горячие клавиши и массовые операции

Высокая нагрузка требует низкого трения. Добавьте горячие клавиши для основных действий (одобрить, отклонить, следующий элемент, добавить метку). Отобразите подсказку по хоткеям в UI.

Для повторяющихся задач (например, очевидный спам) поддержите массовые операции с предохранителями: покажите предварительный счёт, требуйте код причины и логируйте пакетное действие.

Безопасность и поддержка ревьюеров

Модерация может подвергать людей воздействию вредного контента. Добавьте дефолты для защиты:

- Размытие чувствительных медиа по умолчанию с раскрытием по клику

- Баннеры‑предупреждения для вероятных случаев самоповреждения, сексуального контента или графического насилия

- Быстрая кнопка скрыть контент, позволяющая принять решение без длительного просмотра

Эти меры защищают ревьюеров, сохраняя при этом точность и согласованность решений.

Добавьте аудит‑логи и трассируемость

Аудит‑логи — это «источник правды», когда нужно ответить: Почему этот пост был удалён? Кто подтвердил апелляцию? Модель или человек принял окончательное решение? Без трассируемости расследования превращаются в догадки, а доверие ревьюеров падает.

Фиксируйте каждое решение (и доказательства)

Для каждого действия модерации логируйте кто это сделал, что изменилось, когда и почему (код политики + свободный текст). Не менее важно: храните снимки до/после релевантных объектов — текст контента, хэши медиа, обнаруженные сигналы, метки и окончательный исход. Если элемент может изменяться (редакции, удаления), снимки предотвращают «дрейф» записи.

Практический паттерн — append‑only запись события:

{

"event": "DECISION_APPLIED",

"actor_id": "u_4821",

"subject_id": "post_99102",

"queue": "hate_speech",

"decision": "remove",

"policy_code": "HS.2",

"reason": "slur used as insult",

"before": {"status": "pending"},

"after": {"status": "removed"},

"created_at": "2025-12-26T10:14:22Z"

}

Логируйте события очереди для операционной ясности

Помимо решений, логируйте механику workflow: claimed, released, timed out, reassigned, escalated, auto-routed. Эти события объясняют «почему потребовалось 6 часов» или «почему элемент перескочил между командами», и они важны для выявления злоупотреблений (например, выбор «лёгких» кейсов).

Делайте трассировки аудита доступными для поиска в расследованиях

Дайте следователям фильтры по пользователю, ID контента, коду политики, временному диапазону, очереди и типу действия. Включите экспорт в кейс‑файл с неизменяемыми метками времени и ссылками на связанные элементы (дубликаты, пере‑загрузки, апелляции).

Определите правила хранения, соответствующие требованиям

Задайте окна хранения для событий аудита, снимков и заметок ревьюеров. Сделайте политику явной (например, 90 дней для обычных логов очередей, дольше для юридических удержаний) и документируйте, как запросы на редактирование или удаление влияют на хранимые доказательства.

Связь отчётов, уведомлений и действий пользователей

Инструмент модерации полезен только тогда, когда он закрывает цикл: жалобы становятся задачами, решения доходят до нужных людей, а действия на уровне аккаунта выполняются последовательно. Именно здесь многие системы ломаются — кто‑то чистит очередь, но ничего больше не меняется.

Ввод: унифицируйте все типы репортов

Рассматривайте жалобы пользователей, автоматические флаги (spam/CSAM/хэши/токсичность) и внутренние эскалации (поддержка, модераторы сообществ, юридический отдел) как один объект: report, который может порождать одну или несколько задач обзора.

Используйте единый маршрутизатор репортов, который:

- Убирает дубликаты (тот же контент жалуется много раз)

- Связывает связанные элементы (тот же автор, тред)

- Применяет базовую триаж‑логику (серьёзность, категория, юрисдикция)

- Создаёт/обновляет элементы в очереди модерации

Если эскалации поддержки входят в поток, свяжите их напрямую (например, /support/tickets/1234), чтобы ревьюеры не переключались между контекстами.

Исходы: уведомляйте пользователей, не создавая новых рисков

Решения модерации должны генерировать шаблонные уведомления: контент удалён, вынесено предупреждение, без действий или применено наказание к аккаунту. Держите сообщения краткими и последовательными — объясните исход, укажите релевантную политику и дайте инструкцию по апелляции.

Операционно отправляйте уведомления как событие moderation.decision.finalized, чтобы email/in-app/push могли подписываться без замедления работы ревьюера.

Действия пользователя: связь с контролем аккаунта

Решения часто требуют действий за пределами одного элемента:

- Приостановки (временные/постоянные)

- Ограничения (лимиты на постинг, DM, shadow‑ban там, где это допустимо)

- Обновления уровней доверия/риск‑скор

Делайте эти действия явными и обратимыми, с понятными сроками и причинами. Привязывайте каждое действие к решению и исходному репорту для трассируемости и обеспечьте быстрый путь к апелляциям, чтобы решения можно было пересмотреть без детективной работы.

Выбор моделей данных и стратегии хранения

Создавайте на React и Go

Получите фронтенд на React и бэкенд на Go с PostgreSQL, который можно расширять.

Модель данных — это «источник правды» о том, что происходило с каждым элементом: что было проверено, кем, по какой политике и каков был результат. Если этот слой настроен правильно, то очереди, дашборды, аудиты и аналитика становятся проще.

Разделяйте контент, решения и коды политики

Не храните всё в одной записи. Практичный паттерн — хранить:

- Ссылки на контент (что проверялось): стабильный ID, тип контента (пост/комментарий/изображение/видео), ID автора, время создания и указатель на местоположение сырого контента.

- Решения модерации (что сделали ревьюеры): ID решения, ID ревьюера, результат, метки времени, свободный текст заметок и структурированные поля (например, уверенность, серьёзность).

- Коды политики (почему так решили): канонические идентификаторы политики типа

HARASSMENT.H1 или NUDITY.N3, хранимые как ссылки, чтобы политики могли эволюционировать без переписывания истории.

Это поддерживает непротиворечивое применение политики и делает отчётность понятной (например, «самые частые коды нарушений на этой неделе»).

Храните большие медиа безопасно

Не кладите большие изображения/видео прямо в базу данных. Используйте объектное хранилище и храните в таблице контента только ключи объектов + метаданные.

Для ревьюеров генерируйте короткоживущие подписанные URL для доступа к медиа, чтобы файлы не становились публичными. Подписанные URL позволяют контролировать срок жизни и отзывать доступ при необходимости.

Индексируйте там, где это важно

Очереди и расследования зависят от быстрых выборок. Добавьте индексы для:

- Фильтров очереди (статус, приоритет, назначенный ревьюер, время создания)

- Текстового поиска (причина репорта, текст контента там, где это допустимо)

- Запросов к аудиту (actor, тип действия, временной диапазон, ID контента)

Отслеживайте переходы состояний, чтобы избежать «застрявших» элементов

Моделируйте модерацию как явные состояния (например, NEW → TRIAGED → IN_REVIEW → DECIDED → APPEALED). Храните события переходов состояний (с метками времени и актором), чтобы можно было обнаруживать элементы, которые не прогрессируют.

Простая защита: поле last_state_change_at плюс оповещения для элементов, превышающих SLA, и фоновая задача, которая возвращает в очередь элементы, оставшиеся IN_REVIEW после таймаута.

Безопасность, приватность и защита от злоупотреблений

Инструменты Trust & Safety часто обрабатывают самые чувствительные данные продукта: UGC, жалобы, идентификаторы аккаунтов и иногда юридические запросы. Рассматривайте приложение модерации как систему высокого риска и закладывайте безопасность и приватность с самого начала.

Безопасный доступ для ревьюеров и админов

Начните с надёжной аутентификации и строгого управления сессиями. Для большинства команд это означает:

- SSO (SAML/OIDC), чтобы доступ соответствовал корпоративной политике

- MFA для привилегированных ролей (админы, редакторы политики, экспорт данных)

- Короткие таймауты сессий и повторная аутентификация для рискованных действий (масс‑операции, экспорты, изменение ролей)

- IP‑allowlists для внутренних инструментов, где это уместно (рабочие станции подрядчиков или офисные диапазоны)

Сочетайте это с RBAC, чтобы ревьюеры видели только необходимое (одна очередь, один регион или один тип контента).

Защита чувствительного контента и данных пользователей

Шифруйте данные в транспорте (HTTPS везде) и в покое (управляемое шифрование базы/хранилища). Затем сократите области экспозиции:

- Показывайте редактированные превью по умолчанию (размывайте медиа, маскируйте телефоны/емейлы) с журналируемым раскрытием

- Разделяйте права просмотра и экспорта

- Ограничивайте доступ к высокорисковым полям (точные адреса, платёжные данные) для узкого круга ролей

Если вы работаете с данными, требующими согласия или специальными категориями, помечайте это для ревьюеров и применяйте соответствующие правила UI (например, ограниченный просмотр или правила хранения).

Устойчивость к злоупотреблениям в репортах и апелляциях

Эндпойнты для жалоб и апелляций часто под прицелом спама и травли. Введите:

- Ограничение частоты по пользователю/IP/устройству

- Защиту от ботов (челленджи при всплесках, детекция аномалий)

- Контроль затрат (лимиты в день, повышающаяся фрикция при повторном злоупотреблении)

Наконец, делайте каждое чувствительное действие трассируемым (см. /blog/audit-logs), чтобы расследовать ошибки ревьюеров, скомпрометированные аккаунты или скоординированные атаки.

Аналитика, QA и непрерывное улучшение

Сделайте политики исполняемыми

Преобразуйте коды политик в структурированные причины и шаблоны решений для согласованного рассмотрения.

Workflow модерации улучшается только при измерении. Аналитика должна показывать, дают ли дизайн очередей, правила эскалации и применение политики согласованные решения — без выгорания ревьюеров и задержек в обработке вредного контента.

Метрики, привязанные к реальным операциям

Начните с небольшого набора метрик, связанных с итогами:

- Пропускная способность: элементов, обработанных в час/день, с разбиением по очереди, типу контента и команде

- Время обработки: time-to-first-review и time-to-resolution (по очередям и приоритетам)

- Сигналы точности: частота отмен по апелляциям, правки админов и «подтверждённые нарушения» после эскалации

Выведите эти данные в SLA‑дашборд, чтобы операционные лиды видели, какие очереди отстают и связана ли проблема с кадровым обеспечением, неясными правилами или всплеском жалоб.

Разногласия и выборочная проверка: ранняя система оповещения

Разногласия не всегда плохи — они указывают на пограничные случаи. Отслеживайте:

- Уровень разногласий между ревьюерами по одним и тем же элементам (например, двойной обзор выборки)

- Результаты выборочной проверки QA: процент прохождения/провала от QA‑ревьюеров и частые причины провалов

Используйте аудит‑лог, чтобы связать каждое отобранное решение с ревьюером, применённым правилом и доказательствами. Это даёт объяснимость при наставничестве ревьюеров и при оценке, не мешает ли UX дашборда к консистентности решений.

Поиск пробелов в политике и нужд в обучении

Аналитика модерации должна отвечать на вопрос: «Что мы видим, на что наша политика не даёт однозначного ответа?» Ищите кластеры:

- Высокая доля разногласий в конкретной категории политики

- Частое использование причины «другое/непонятно»

- Эскалации, которые «шатаются» между командами

Переводите сигналы в конкретные действия: переписывайте примеры политики, добавляйте деревья решений в дашборд ревьюера или обновляйте пресеты исполнения (например, время блокировок vs предупреждения).

Замыкание цикла без подрыва доверия

Рассматривайте аналитику как часть человека в цикле. Делитесь результатами по очередям внутри команды, но аккуратно относитесь к индивидуальным метрикам, чтобы не стимулировать скорость в ущерб качеству. Сочетайте количественные KPI с регулярными калибровками и частыми небольшими обновлениями политики — так инструменты и люди улучшаются вместе.

Тестирование, развертывание и эксплуатация

Инструмент модерации чаще всего падает на краях: странные посты, редкие пути эскалации и моменты, когда несколько людей одновременно работают над одним делом. Рассматривайте тестирование и rollout как часть продукта, а не финальный чеклист.

Тестируйте на реалистичных сценариях (а не только на «happy paths»)

Соберите небольшой «пакет сценариев», имитирующий реальную работу. Включите:

- Пограничные случаи (смешанные медиа, удалённые аккаунты, правки контента, неоднозначность языка)

- Апелляции и отмены (решение оспаривается, переобзирается и отменяется)

- Эскалации (передача специалистам, юристам) и SLA на основе времени

- Конкуренция (два ревьюера открывают один элемент, гонки при действиях, дубликаты репортов)

Используйте объёмы данных, приближённые к продакшену, в staging, чтобы заранее заметить замедления очередей и проблемы с пагинацией/поиском.

Развёртывание поэтапно для защиты пропускной способности

Более безопасный паттерн rollout:

- Пилотная команда: одна очередь, ограниченные действия, ежедневная обратная связь

- Shadow mode: запускайте новую систему параллельно со старой (записывайте решения, но не выполняйте внешние меры)

- Полная миграция: включите исполнение, имейте пути отката и мониторьте ключевые метрики почасово первую неделю

Shadow‑режим особенно полезен для валидации правил политики и автоматизации без риска ложноположительных решений.

Документируйте playbook'и и проводите обучение для согласованности

Пишите короткие, пошаговые инструкции: «Как обработать репорт», «Когда эскалировать», «Как работать с апелляциями», «Что делать при неясных системных состояниях». Затем тренируйте команду на том же наборе сценариев, чтобы ревьюеры отрабатывали реальные потоки.

Операция в продакшене: политика меняется, очереди растут

Планируйте обслуживание как постоянную работу: новые типы контента, обновлённые правила эскалации, периодическая выборочная QA и планирование ёмкости при пиках жалоб. Поддерживайте процесс релизов политики, чтобы ревьюеры видели, что изменилось и когда — и чтобы можно было соотнести изменения с метриками модерации.

Быстрее собрать это с Koder.ai (опционально)

Если вы реализуете это как веб‑приложение, большая часть работы — повторяющаяся скелетная логика: RBAC, очереди, переходы состояний, аудит‑логи, дашборды и событийная логика между решениями и уведомлениями. Koder.ai может ускорить сборку, позволяя описать workflow в чат‑интерфейсе и сгенерировать рабочую основу для итераций — обычно с React‑фронтендом и Go + PostgreSQL на бэкенде.

Два практичных способа использования для инструментов доверия и безопасности:

- Сначала в режиме планирования: опишите сущности (Content, Report, ReviewTask, Decision, PolicyCode, AuditEvent), переходы машины состояний и SLA перед генерацией кода.

- Снэпшоты и откат: полезно при тонкой настройке правил эскалации, скоринга очередей или предохранителей массовых операций — позволяет безопасно и быстро итеративно менять логику.

Когда базовый слой готов, экспортируйте исходники, подключите существующие модельные сигналы как «входы» и сохраняйте решение ревьюера как окончательный авторитет — соответствуя описанной архитектуре с человеком в цикле.