Определите цели, область и типы согласий

Прежде чем проектировать экраны или писать программный код, точно решите, что вы строите — и что не будете. «Согласие» и «предпочтения» звучат похоже, но часто имеют разные юридические и операционные значения. Правильные определения на раннем этапе предотвращают путаницу в UX и хрупкие интеграции позже.

Согласие vs. предпочтения (простыми словами)

Согласие — это разрешение, которое вы должны суметь доказать позже (кто согласился, на что, когда и как). Примеры: согласие на маркетинговые письма или разрешение на отслеживающие cookie.

Предпочтения — это выборы пользователя, формирующие опыт или частоту (еженедельные vs. ежемесячные обновления, интересующие темы). Их тоже стоит хранить надежно, но обычно это не то же самое, что юридическое opt-in.

Определите область: каналы, темы и точки сбора

Запишите, чем вы будете управлять в первый день:

- Каналы: email, SMS, push‑уведомления, сообщения внутри приложения, телефонные звонки

- Темы: обновления продукта, рассылки, промо‑предложения, приглашения на мероприятия, предложения от партнёров

- Где собираются выборы: регистрация, оформление заказа, лид‑формы, настройки аккаунта, подсказки в приложении, взаимодействие со службой поддержки

Типичная ошибка — смешивать маркетинговое согласие с транзакционными сообщениями (чековые письма, сброс пароля). Держите их отдельными в определениях, модели данных и UI.

Определите заинтересованные стороны и ответственность

Веб‑приложение для управления согласием затрагивает несколько команд:

- Маркетинг (правила кампаний, подписочные предпочтения)

- Продукт (подсказки в приложении, центр предпочтений)

- Поддержка (обработка изменений, устранение неполадок)

- Юридический/комплаенс (определения, сроки хранения, требования к доказательствам)

Назначьте ответственного за решения и определите лёгкий процесс для обновлений при смене правил, поставщиков или способа отправки сообщений.

Установите измеримые метрики успеха

Выберите несколько измеримых результатов, например: меньше жалоб на спам, меньше отписок из‑за путаницы, быстрее получение записей согласия по запросу GDPR, меньше тикетов в поддержку по подпискам и сокращение времени на предоставление доказательств согласия по запросу.

Соотнесите требования с правилами приватности (основы GDPR/CCPA)

Переводите требования приватности в практические продуктовые требования. Этот раздел даёт общее направление, а не юридическую консультацию — используйте его для формирования фич, а затем согласуйте детали с юристами.

Что должно поддерживать ваше приложение (минимум для соответствия)

На функциональном уровне веб‑приложение для управления согласием обычно должно уметь:

- Opt‑in (например, маркетинговые письма, SMS, куки там, где требуется)

- Opt‑out (например, «Не продавать/не передавать мои персональные данные»)

- Гранулярные выборы (по каналам, темам, частоте)

- Доказательство (допустимая запись о том, чему пользователь согласился)

- Простой отзыв (изменить решение должно быть так же просто, как согласиться)

Ключевые региональные различия (упрощённо)

- GDPR (ЕС/Великобритания) фокусируется на наличии допустимой «законной основы». Для многих маркетинговых и куки‑кейсов это означает чёткое, утвердительное согласие и возможность его отзыва.

- ePrivacy (варьируется по странам, часто согласуется с EU guidance) обычно влияет на куки и аналогичные технологии отслеживания, требуя явных выборов для несущественных трекеров.

- CCPA/CPRA (Калифорния) подчёркивает права на отказ от «продажи» или «распространения» персональных данных, плюс ограничения в отношении чувствительных данных и более жёсткие требования к прозрачности.

Что нужно фиксировать: кто, что, когда, как и почему

Записи согласия должны включать:

- Кто: ID пользователя (и/или email/телефон), плюс контекст аккаунта/тенанта

- Что: цель(и) и каналы (например, «обновления продукта по email»)

- Когда: метка времени, часовой пояс и дата вступления в силу

- Как: источник UI (центр предпочтений, оформление заказа), метод (чекбокс, double opt-in) и версия уведомления/политики, показанная пользователю

- Почему: метка законной основы/цели и любой региональный флаг (согласие GDPR vs opt-out CCPA)

Хранение и аудит

Определите политики хранения данных для записей согласия и аудит‑логи согласий (их часто хранят дольше, чем маркетинговые данные). Храните только необходимое, защищайте это и документируйте сроки хранения. Если не уверены — добавьте «требует решения юриста» и ссылку на внутренние политики (или /privacy, если публично).

Окончательные решения по политике — особенно что считается «продажей/передачей», категоризацией куки и сроками хранения — должны проходить проверку у юриста.

Проектирование модели данных и схемы записи согласия

Веб‑приложение для управления согласием живёт и умирает с моделью данных. Если схема не отвечает на вопрос «кто согласился на что, когда и как?», вы запутаетесь в вопросах соответствия, поддержке клиентов и интеграциях.

Основные сущности для моделирования

Начните с нескольких понятных блоков:

- Customer/Identity: человек (или аккаунт), которого вы узнаёте

- Identifier: email, телефон, внутренний user ID, device ID — храните как отдельные строки, чтобы поддерживать несколько идентификаторов

- Purpose: зачем вы обрабатываете данные (например, «маркетинговые письма», «обновления заказов», «аналитика»)

- Channel: email, SMS, push, телефон

- Preference: выбор пользователя по цели/каналу (например, подписан/отписан, частота)

- Consent record: юридическое событие, которое даёт или отзывает разрешение

Такое разделение сохраняет гибкость центра предпочтений и одновременно даёт чистые GDPR‑записи согласия и сигналы opt‑out для CCPA.

Версионирование: какой текст они приняли?

Храните точную версию уведомления/политики, связанную с каждым решением:

notice_id и notice_version (или хеш контента)- локаль (EN/FR и т.д.)

- конкретный текст чекбокса или фрагмент раскрытия, показанный пользователю

Так при изменении формулировок старые согласия остаются доказуемыми.

Доказательные поля (причины)

Для каждого события согласия фиксируйте доказательства, соответствующие вашему уровню риска:

- метка времени (UTC) и часовой пояс при необходимости

- источник (web, iOS, поддержка) и путь/страница источника

- user agent

- IP‑адрес только если у вас есть явная необходимость и политика хранения

Слияния идентичностей и флаги отзыва

Люди регистрируются несколько раз. Моделируйте слияния, связывая несколько идентификаторов с одним клиентом и записывая историю слияний.

Обращения/отмены отображайте явно:

status: granted / withdrawnwithdrawn_at и причина (действие пользователя, запрос администратора)- отдельные флаги для withdraw consent и do not sell/share для поддержки CCPA opt‑out вместе с подписочными предпочтениями

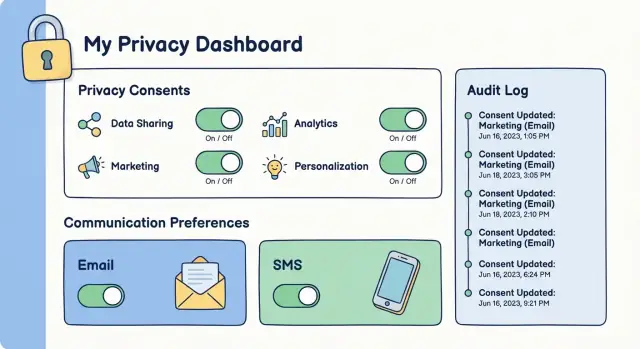

Создайте UX центра предпочтений, который понятен пользователям

Центр предпочтений работает только если люди быстро понимают: «Что вы мне будете отправлять и как это изменить?» Ставьте ясность выше хитрости и делайте решения обратимыми.

Выберите правильные точки входа

Сделайте доступ к центру лёгким и единообразным везде, где пользователь взаимодействует с вами:

- Встроенный виджет на ключевых страницах (оформление заказа, настройки аккаунта)

- Хост‑страница центра предпочтений, ссылка на которую есть в каждом футере письма и в SMS‑инструкциях (например, /preferences)

- Экран в приложении для вошедших пользователей (Настройки → Уведомления / Конфиденциальность)

Используйте одни и те же формулировки и структуру во всех трёх местах, чтобы пользователь не ощущал, что попал куда‑то незнакомое.

Пишите выборы простым языком (и избегайте ловушек)

Используйте короткие метки вроде «Обновления продукта» или «Полезные советы», добавляйте однострочное описание при необходимости. Избегайте юридического жаргона.

Не используйте предварительно отмеченные чекбоксы там, где регламенты или правила платформ требуют утвердительного действия. Если запрашиваете несколько разрешений, разделяйте их явно (маркетинг по email vs SMS vs совместное использование данных с партнёрами).

Предлагайте гранулярные настройки и простой выход

Позвольте людям подписываться по темам и, при необходимости, по каналам (Email, SMS, Push). Одновременно предоставьте видимый глобальный отписаться, доступный всегда.

Хороший шаблон:

- «Отписаться от всех маркетинговых» (одно действие)

- Переключатели по темам (тонкая настройка)

- Переключатели по каналам (где актуально)

Подтверждайте намерение (без лишнего трения)

Для email‑подписок используйте double opt‑in, когда это требуется: после выбора предпочтений отправляйте подтверждающее письмо, которое активирует подписку только после клика по ссылке. На странице объясните, что будет дальше.

Обеспечьте доступность с первого дня

Убедитесь, что всё работает с клавиатурной навигацией, имеет чёткие фокус‑состояния, достаточный контраст и метки, понятные для экранных читалок (например, переключатель с меткой: «Получать еженедельную подборку по email: Вкл/Выкл»).

Постройте backend API для согласий и предпочтений

Ваш backend — источник правды о том, на что клиент согласился и что он хочет получать. Чистый, предсказуемый API упрощает интеграцию центра предпочтений с почтовыми/смс/CRM‑инструментами и предотвращает конфликтные состояния.

Определите основные эндпоинты

Держите поверхность API маленькой и явной. Типичный набор:

- Чтение предпочтений:

GET /api/preferences (или GET /api/users/{id}/preferences для админов)

- Обновление предпочтений:

PUT /api/preferences — для замены текущего набора (яснее, чем частичные обновления)

- Отзыв согласия:

POST /api/consents/{type}/withdraw (отдельно от «обновления», чтобы это не происходило случайно)

Названия типов согласия делайте понятными (например, email_marketing, sms_marketing, data_sharing).

Делайте обновления идемпотентными (безопасно повторять)

Браузеры и интеграции будут ретраить запросы. Если повтор создаёт второе событие «отписки», ваша история аудита запутается. Поддерживайте идемпотентность, принимая заголовок Idempotency-Key (или поле request_id) и сохраняя исход результата, чтобы одинаковый запрос давал одинаковый результат.

Валидируйте входные данные и допустимые состояния

Отвергайте всё, что вы не готовы защищать:

- Принимайте только известные поля; не игнорируйте неизвестное молча

- Принуждайте допустимые значения (

granted, denied, withdrawn) и валидные переходы

- Избегайте скрытых полей, меняющих смысл (например, чекбокс, который также включает «совместное использование данных»)

Консистентные ошибки и ограничение скорости

Возвращайте предсказуемую форму ошибок (например, code, message, field_errors) и не раскрывайте лишних деталей. Ограничьте скорость на чувствительные эндпоинты, такие как отзыв согласия и поиск аккаунта, чтобы снизить риск злоупотреблений.

Документируйте с примерами

Публикуйте внутреннюю документацию API с копируемыми примерами запросов и ответов (для фронтенда и интеграций). Версионируйте API (например, /api/v1/...), чтобы изменения не ломали клиентов.

Обезопасьте приложение: аутентификация, авторизация и защита данных

Обеспечьте доступ и удаление

Создайте админские представления и рабочие процессы для экспортов, исправлений и запросов на удаление.

Безопасность — часть согласия: если кто‑то сможет захватить аккаунт или подделать запрос, он сможет изменить предпочтения без разрешения. Начните с защиты идентичности и затем закройте каждое действие, меняющее согласие.

Аутентифицируйте пользователей без лишнего трения

Выберите подход, соответствующий аудитории и уровню риска:

- Сессии (email + пароль) с сильными правилами паролей и опциональным MFA

- Magic links для низкого трения (с ограничением по времени, одноразовые, привязанные к устройству)

- SSO/SAML/OIDC для B2B, где IDP компании — источник истины

Добавьте защиты от захвата аккаунта: лимит попыток входа, уведомления о чувствительных изменениях и, при необходимости, step‑up верификацию перед сменой критичных настроек (например, массовая смена opt‑in).

Применяйте авторизацию на каждом эндпоинте

Не доверяйте UI. Backend должен проверять:

- Запрос выполнен аутентифицированным пользователем

- Запросчик имеет право действовать над конкретным пользователем/субъектом (никаких «редактировать по email» ухищрений)

- Действие соответствует правилам согласия (кто может менять что и когда)

Укрепите браузерные эндпоинты CSRF‑защитой для cookie‑сессий, строгими CORS (разрешать только ваши origin) и явными проверками ID, чтобы предотвратить горизонтальное эскалацию привилегий.

Шифруйте и минимизируйте данные

Шифруйте данные в транзите (HTTPS) и в покое. Собирайте минимально необходимый набор полей для работы центра предпочтений — часто можно избежать хранения «сырых» идентификаторов, используя внутренние ID или хеш‑ключи для поиска. Установите и соблюдайте политики хранения данных для старых логов и неактивных аккаунтов.

Логируйте безопасно и защищайте публичные формы

Аудит‑лог крайне важен, но храните логи безопасно: не сохраняйте полные сессионные токены, токены magic‑link или лишние персональные данные. Для публичных форм подписки добавьте CAPTCHA или троттлинг, чтобы снизить бот‑подписки и попытки вмешательства в предпочтения.

Реализуйте аудит‑логи и доказательства согласия

Аудит‑логи — это ваш чек, что человек дал (или отозвал) разрешение. Они же помогают объяснить ситуацию при жалобе, запросе регулятора или внутреннем разборе инцидента.

Что фиксировать при каждом изменении

Каждое обновление согласия или предпочтения должно создавать append‑only событие с:

- Предыдущим значением и новым значением (например, marketing_email: true → false)

- Тип и идентичность актёра: пользователь, админ, автоматический синк, API‑ключ/сервисный аккаунт

- Метка времени (UTC) и источник (центр предпочтений, оформление заказа, webhook, инструмент поддержки)

- Контекст для доказательств: версия/идентификатор политики, метод захвата (чекбокс, double opt‑in) и идентификатор пользователя в момент события

Такого уровня детализации хватит для реконструкции полной истории, а не только текущего состояния.

Делайте доказательства надёжными: отдельные аудит vs операционные логи

Операционные логи (debug, производительность, ошибки) быстро ротируются и их легко фильтровать или терять. Аудит‑логи — это доказательства:

- Храните их отдельно от app‑логов

- Делайте их append‑only (нет обновлений; только новые события)

- Добавьте механизмы целостности (ограниченные пути записи, правила хранения, опциональные хеши/метаданные цепочки хранения)

Делайте аудит удобным: поиск и экспорт

Аудит полезен, только если его можно извлечь. Обеспечьте поиск по user ID, email, типу события, диапазону дат и актору. Поддерживайте экспорт (CSV/JSON) для расследований — при этом помечайте и отслеживайте экспорт.

Ограничьте доступ и экспорт

Аудитные данные часто содержат идентификаторы и чувствительный контекст. Определите строгие права доступа:

- Только утверждённые роли могут просматривать события аудита или скачивать экспорты

- В админских видах указывайте «почему» нужен доступ (поле с тикетом/обоснованием)

- Логируйте каждый экспорт как отдельное событие аудита (кто, какой объём, когда)

Хорошо настроенные аудит‑логи превращают управление согласием из «кажется, мы поступили правильно» в «вот доказательства».

Интеграция с Email, SMS и CRM системами

Прототип центра предпочтений

Создайте React UI и API согласий через чат, затем быстро дорабатывайте.

Ваша система управления согласием работает только если все downstream‑инструменты (email, SMS, CRM, инструменты поддержки) последовательно уважают актуальные выборы клиента. Интеграция — это не просто «подключить API», а обеспечить, чтобы предпочтения не рассинхронизировались со временем.

Выберите простой формат событий для downstream‑инструментов

Обращайтесь с изменениями предпочтений как с событием, которое можно воспроизвести. Минимум полезного payload‑а:

- who (ID клиента/пользователя, плюс email/телефон когда релевантно)

- topic (например, Обновления продукта, Биллинг, Промо)

- channel (email, SMS, телефон)

- action (opt‑in, opt‑out, unsubscribe‑all)

- legal basis (consent, legitimate interest)

- timestamp (UTC) и actor (user, admin, system)

Эта структура помогает хранить доказательства и упрощает интеграции.

Правила синхронизации: сообщения должны следовать за последним выбором

Когда пользователь меняет настройки, пушьте изменение немедленно в провайдеров email/SMS и в CRM. Для провайдеров, которые не поддерживают вашу таксономию, отображайте маппинг внутренних тем на их списки/сегменты и документируйте соответствие.

Решите, какая система — источник правды. Обычно это ваш API согласий, а ESP/CRM выступают как кэш.

Обрабатывайте крайние случаи, разрушающие доверие

Операционные детали важны:

- Бад‑адреса и suppression‑list: если email жёстко отскакивает или адрес в suppression‑листах, отображайте статус в приложении, чтобы команды не «переподписали» пользователя по ошибке

- Заблокированные или недействительные номера: SMS‑провайдеры могут пометить номер как недоступный; не пытайтесь слать туда снова, даже при наличии согласия

- Глобальные отписки на стороне провайдера: трактуйте их как приоритетные над уровнем кампании

Сверка дрейфа расписанием

Даже при вебхуках системы дрейфуют (сбой запросов, ручные правки, простои). Запускайте ежедневную задачу сверки, которая сравнивает ваши записи согласий со статусами провайдеров и исправляет расхождения, записывая события аудита для автоматических исправлений.

Обработка пользовательских запросов: доступ, удаление и исправления

Ваше приложение не закончено, пока не умеет безопасно обрабатывать реальные запросы клиентов: «Покажите, что у вас есть», «Удалите меня», «Исправьте это». Это ключевые ожидания по GDPR (право на доступ/исправление/удаление) и соответствуют правам по CCPA (включая opt‑out и удаление).

Право на доступ: экспорт истории согласий

Предоставьте self‑service экспорт, который понятен пользователю и который можно легко передать в поддержку при невозможности входа.

Включите в экспорт:

- Таймлайн событий согласия (opt‑in, opt‑out, изменения предпочтений)

- Что именно пользователь принял (цель + канал, например, маркетинговые email)

- Когда, где и как: метка времени, источник (веб‑форма, центр предпочтений, поддержка) и доказательные сигналы (например, подтверждение double opt‑in)

Сделайте формат переносимым (CSV/JSON) и называйте файл явно, например «Consent history export».

Удаление и анонимизация — без потери допустимых доказательств

Когда пользователь просит удалить данные, часто требуется сохранить ограниченные записи для соответствия или чтобы не контактировать повторно. Реализуйте два пути:

- Hard delete для данных без требований хранения

- Анонимизация/псевдонимизация для доказательств согласия, которые можно оставить (например, замените идентификаторы на хеш, сохраните метки времени и версию политики)

Комбинируйте это с политиками хранения, чтобы доказательства не хранились вечно.

Исправления и рабочие процессы поддержки (с утверждениями)

Создайте админ‑инструменты для тикетов поддержки: поиск по пользователю, просмотр текущих предпочтений и отправка изменений. Перед любым экспортом, удалением или редактированием требуйте явной верификации личности (вызов по email, проверка текущей сессии или задокументированная ручная проверка).

Действия высокого риска должны проходить через workflow утверждения (проверка двумя лицами или ролевое подтверждение). Логируйте каждое изменение и утверждение в аудит‑трейле, чтобы можно было ответить «кто что изменил, когда и почему».

Тестируйте поток согласия end‑to‑end

Тестирование приложения согласий — это не просто «переключатель дергается?» Это доказательство, что каждое downstream‑действие (письма, SMS, экспорты, синхронизации аудитории) уважает текущий выбор клиента, даже в условиях нагрузки и крайних сценариев.

Пишите тесты для правил, которые никогда не должны падать

Начните с автоматизированных тестов для правил высокого риска — особенно для всего, что может привести к нежелательным рассылкам:

- Opt‑out должен блокировать отправки во всех каналах (маркетинговый email, SMS, push и любые повторные попытки кампаний)

- Категории «транзакционные» vs «маркетинговые» должны вести себя точно согласно вашей политике

- Double opt‑in должен требовать подтверждение перед активацией подписки

Полезный паттерн: тестируйте «при состоянии согласия X действие Y разрешён/заблокирован», используя ту же логику решения, что вызывают системы рассылки.

Тестируйте параллельность и порядок операций

Изменения согласий происходят в неудобные моменты: две вкладки браузера, двойной клик, webhook во время правки агентом поддержки.

- Тестируйте конкурентные обновления: два одновременных обновления не должны портить состояние

- Убедитесь, что правило «последняя запись побеждает» (или ваша выбранная логика) единообразно и аудируемо

- Проверьте, что метаданные (timestamp, source, region, policy version) не теряются при коллизиях

Добавьте UI‑тесты для реального поведения пользователей

Центр предпочтений — место, где ошибки наиболее вероятны:

- Добавьте UI‑тесты для переключателей, подтверждений и ошибок

- Подтвердите понятные сообщения об успехе и что страница отражает сохранённое состояние после перезагрузки

- Тестируйте базовые сценарии доступности (клавиатурная навигация, фокус, читаемые метки)

Проведите проверки безопасности и региональные сценарии

Данные согласий чувствительны и часто связаны с личностью:

- Запустите проверки безопасности (скан зависимостей, базовое pentest)

- Протестируйте региональные сценарии (разные значения по умолчанию, формулировки и обязательные уведомления), включая случаи смены страны/региона пользователем или если регион определить не удалось

End‑to‑end тесты должны включать хотя бы одну «полную» программу: регистрация → подтверждение (если нужно) → изменение предпочтений → проверка, что отправки блокируются/разрешаются → экспорт доказательства согласия.

Деплой, мониторинг и поддержание надёжности

Центр предпочтений на собственном домене

Разместите центр предпочтений на собственном домене, когда будете готовы.

Приложение согласий — не «поставил и забыл». Людям важно, чтобы их выборы отражались верно каждый раз. Надёжность — это в основном операционная дисциплина: как вы деплоите, как наблюдаете сбои и как восстанавливаетесь.

Разделяйте окружения (и храните данные в безопасности)

Используйте чёткое разделение между dev, staging и production. Staging должен быть похож на production (те же интеграции, та же конфигурация), но не копируйте реальные персональные данные. Для реалистичных payload‑ов используйте синтетических пользователей и анонимизированные идентификаторы.

Считайте миграции высокорисковыми событиями

История согласий — юридический рекорд, поэтому планируйте миграции БД осторожно. Избегайте деструктивных изменений, перезаписывающих или сливающих исторические строки. Предпочитайте аддитивные миграции (новые колонки/таблицы) и backfill‑скрипты, сохраняющие исходную историю событий.

Перед выкатом миграции проверьте:

- старые записи согласия по‑прежнему валидируются корректно

- метки времени и источники (форма, API, импорт) не искажаются

- скрипты roll‑forward не переосмысливают исторические значения

Мониторьте важное (особенно сбои синхронизации)

Настройте мониторинг и оповещения для:

- провалов синхронизаций с email/SMS/CRM (скопления в очередях, ретраи)

- ошибок и задержек на эндпоинтах consent API

- неожиданных падений количества записей согласия (может указывать на сломанный form handler)

Делайте алерты действенными: включайте имя интеграции, код ошибки и пример request_id для быстрого дебага.

Планируйте откат, защищая выборы пользователей

Иметь стратегию отката для релизов, которые случайно меняют дефолты, ломают центр предпочтений или неверно обрабатывают opt‑out, жизненно важно. Распространённые практики: feature flags, blue/green deploys и быстрые переключатели «отключить запись», которые останавливают обновления при сохранении возможности чтения.

При быстром цикле разработки полезны снимки состояния и механизмы отката. Например, платформа для быстрого кодинга типа Koder.ai может помочь прототипировать React‑центр предпочтений и Go + PostgreSQL consent API, а затем откатить, если изменение затронуло захват согласия или лог аудита.

Ведите рукбук и обновляйте его

Поддерживайте короткую документацию: шаги релиза, значения алертов, контакты on‑call и чек‑листы инцидентов. Короткий runbook превращает стрессовый простой в предсказуемую процедуру и помогает доказать, что вы действовали быстро и последовательно.

Типичные ошибки и как их избежать

Даже хорошо спроектированное приложение согласий может провалиться в деталях. Эти ошибки обычно проявляются поздно (при юридической проверке или после жалобы клиента), поэтому стоит проектировать против них заранее.

1) Скрытая связь между системами

Типичная ошибка — позволить downstream‑инструментам тихо перезаписывать выборы, например ESP возвращает пользователя в состояние «subscribed» после импорта, или CRM‑воркфлоу обновляет поля без контекста.

Избегайте этого, сделав ваше приложение источником правды для согласий и подписок, а интеграции — слушателями. Предпочитайте event‑based обновления (append‑only события) периодическим синкам, которые могут перезаписать состояние. Добавьте явные правила: кто и какая система может менять что.

2) Сбор лишних данных (особенно IP/устройства)

Желание «залогировать всё на всякий случай» повышает вашу нагрузку по соответствию и риски. Сосредоточьтесь на том, что нужно для доказательства согласия: идентификатор пользователя, цель, метка времени, версия политики, канал и действие. Если сохраняете IP/данные устройства, документируйте зачем, ограничьте срок хранения и доступ.

3) Дефолты и тёмные паттерны

Предварительно отмеченные чекбоксы, запутанные переключатели, объединённые цели («маркетинг + партнёры + профайлинг») или скрытые отписки могут сделать согласие недействительным и подорвать доверие.

Используйте ясные метки, нейтральный дизайн и безопасные дефолты. Сделайте отписку такой же простой, как подпись. Если применяете double opt‑in, убедитесь, что шаг подтверждения связан с теми же целями и текстом политики.

4) Изменения политики без повторного согласия

Текст политики, описания целей или список провайдеров будут меняться. Если система не отслеживает версии, вы не узнаете, на что именно согласились пользователи.

Сохраняйте ссылку на версию политики с каждым событием согласия. При существенных изменениях запускайте повторное согласие и сохраняйте старые доказательства.

5) Не решить «строить или покупать» рано

Собственное решение даёт полный контроль, но требует постоянного сопровождения (аудиты, edge‑кейсы, смена поставщиков). Покупка упрощает запуск, но может ограничивать кастомизацию.

Если оцениваете варианты, сначала опишите требования, затем сравните общую стоимость владения и операционные усилия. Если хотите быстро стартовать, но сохранить контроль над кодом, платформа для быстрого кодинга, вроде Koder.ai, может помочь быстро собрать рабочий центр предпочтений (React), backend‑сервисы (Go) и PostgreSQL‑схему с событиями аудита — а потом экспортировать исходники в ваш пайплайн.

Если нужен быстрый путь на рынок, смотрите /pricing.