Что вы будете строить и почему это важно

Feature‑флаг (или «feature toggle») — это простой контрол, который позволяет включать или отключать функциональность продукта без деплоя нового кода. Вместо того, чтобы привязывать релиз к развертыванию, вы разделяете «код задеплоен» и «код активен». Это маленькое изменение радикально меняет скорость и безопасность доставки.

Почему команды используют feature‑флаги

Команды используют флаги, потому что они снижают риск и дают гибкость:

- Пошаговые релизы: выкатывайте изменение 1% пользователей, следите за проблемами, затем расширяйте.

- Эксперименты: показывайте вариант A vs B разным группам и сравнивайте результаты.

- Аварийное отключение (kill switch): мгновенно деактивируйте проблемную фичу, если что‑то ломается.

Операционная ценность проста: флаги дают быстрый, контролируемый способ реагировать на поведение в продакшне — ошибки, регрессии производительности или негативную обратную связь — без ожидания полного цикла redeploy.

Что поможет вам построить это руководство

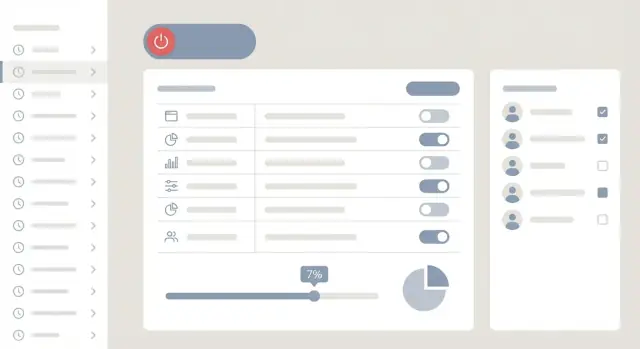

Это руководство проведёт вас по созданию практичного веб‑приложения для управления feature‑флагами и rollout’ами с тремя основными частями:

- Админская панель — чтобы нетехнические участники могли создавать флаги, определять аудитории и запускать/останавливать роллауты.

- Backend API — для хранения конфигураций флагов, применения прав и выдачи значений флагов приложениям.

- Лёгкий путь оценки (через SDK или простой API‑вызов) в приложениях, который решает, какой пользователь видит какой вариант.

Цель — не создать гигантскую платформу уровня enterprise, а сделать понятную, поддерживаемую систему, которой можно доверять в продакшне.

Если вы хотите прототипировать внутренний инструмент быстро, workflow с генерацией кода по спецификации может помочь. Например, команды часто используют Koder.ai для генерации первой рабочей версии React‑дашборда и Go/PostgreSQL API по структурированному чату, а затем итеративно улучшают движок правил, RBAC и требования по аудиту в режиме планирования перед экспортом кода.

Определите требования и кейсы использования

Прежде чем проектировать экраны или писать код, чётко опишите, для кого система и что считать «успехом». Инструменты флагов часто проваливаются не потому, что движок правил плох, а потому, что workflow не соответствует тому, как команды выпускают и поддерживают софт.

Кто будет пользоваться (и что им нужно)

Инженерам нужны быстрые, предсказуемые контролы: создать флаг, добавить правила таргетинга и выпустить без деплоя. Продукт‑менеджеры хотят уверенности, что релизы можно поэтапно планировать и видеть, кто затронут. Саппорт и операционные команды нуждаются в безопасном способе реагировать на инциденты, желательно без тревоги инженеров — быстро отключая рискованную фичу.

Хороший документ требований называет эти персоны и действия, которые они должны (и не должны) уметь выполнять.

Обязательные возможности

Сосредоточьтесь на узком ядре, которое обеспечивает постепенный выпуск и откат:

- Создание и управление флагами (вкл/выкл, варианты, описания, владельцы)

- Определение правил таргетинга (кто получает фичу)

- Процентные роллауты (например, 1% → 10% → 50% → 100%)

- Планирование (старт/стоп в конкретное время с ясностью по часовым поясам)

Это не «приятные дополнения» — именно это делает инструмент для роллаутов пригодным к использованию.

Желательно иметь (планируйте, но не блокируйте)

Зафиксируйте эти идеи сейчас, но не стройте их первыми:

- Эксперименты и A/B‑тестирование

- Шаблоны для типичных типов флагов (kill switch, beta‑доступ)

- Массовые правки для крупных запусков (много флагов, много окружений)

Определите, что значит «безопасно»

Пропишите требования безопасности явными правилами. Частые примеры: утверждения для изменений в продакшне, полная аудитируемость (кто что поменял, когда и почему) и быстрый путь отката, доступный даже во время инцидента. Эта «дефиниция безопасности» определит позднейшие решения про права, UI‑фрикцию и историю изменений.

Высокоуровневая архитектура (просто и практично)

Систему флагов проще понимать, когда вы разделяете «управление флагами» и «выдачу оценок». Тогда админский опыт остаётся приятным и безопасным, а приложения получают быстрые и надёжные ответы.

Основные компоненты

На высоком уровне вам понадобятся четыре блока:

- Admin UI (дашборд): где создают флаги, формируют правила таргетинга, планируют роллауты и переключают kill switch.

- Flag API (control plane): аутентифицированные эндпоинты, которые дашборд использует для чтения/записи флагов, окружений, сегментов и заявок.\n- Evaluation service + SDKs (data plane): часть, к которой обращаются приложения, чтобы решить «включён ли флаг для этого пользователя прямо сейчас?».\n- Хранилище данных: хранит определения флагов, правила, сегменты и историю аудита.

Простая ментальная модель: дашборд обновляет определения флагов; приложения потребляют скомпилированный снимок этих определений для быстрой оценки.

Как приложения должны запрашивать флаги

Обычно есть два паттерна:

Server‑side evaluation (рекомендуется для большинства флагов). Бэкенд запрашивает SDK/слой оценки с объектом user/context и принимает решение. Это держит правила и чувствительные атрибуты вне клиента и упрощает согласованное поведение.

Client‑side evaluation (используйте выборочно). Веб/мобайл клиент получает предфильтрованный, подписанный конфиг (только то, что клиенту разрешено знать) и оценивает локально. Это снижает нагрузку на бэкенд и улучшает отзывчивость UI, но требует строгой дисциплины по данным.

Монолит против мелких сервисов

Для старта чаще всего практичен модульный монолит:

- Один бэкенд с ясными модулями: Auth/RBAC, Flags, Segments, Audit и «Publish config».\n- Одна база данных.\n- Один деплоймент.

По мере роста первым делом обычно выделяют путь оценки (read‑heavy) от админского пути (write‑heavy). Модель данных может остаться той же, а оценочный сервис станет отдельным компонентом позже.

Как держать низкую задержку: кэширование и локальная оценка

Проверки флагов находятся на горячем пути, поэтому оптимизируйте чтение:

- Push или poll‑снимки: SDK держат локальный кэш конфигурации, обновляемый каждые N секунд или через стриминг.\n- Локальная оценка: после кэширования большинство проверок выполняются как in‑process вызовы.\n- CDN/edge для доставки конфигов (для client‑side) и быстрый кеш (для server‑side), чтобы база не обслуживала каждое обращение.

Цель — предсказуемое поведение даже при частичных отказах: если дашборд упал, приложения должны продолжать оценивать по последнему известному корректному конфигу.

Модель данных для флагов, сегментов и окружений

Система флагов выигрывает или проигрывает по своей модели данных. Если она слишком свободная, вы не сможете аудитировать изменения или безопасно откатываться. Если слишком жёсткая — команды не будут её использовать. Стремитесь к структуре, которая поддерживает явные дефолты, предсказуемый таргетинг и надёжную историю.

Основные сущности

Flag — продуктовый переключатель. Старайтесь сохранять его стабильным во времени, дав:

key (уникальный, используется SDK, напр. new_checkout)\n- name и description (для людей)\n- type (boolean, string, number, JSON)\n- archived_at (мягкое удаление)

Variant представляет значение, которое может вернуть флаг. Даже булевыe флаги выигрывают от явных вариантов (on/off), потому что это стандартизирует отчётность и роллауты.

Environment разделяет поведение по контексту: dev, staging, prod. Замодельте это явно, чтобы один флаг мог иметь разные правила и дефолты в разных окружениях.

Segment — сохранённое определение группы (например, «Beta testers», «Internal users», «High spenders»). Сегменты должны переиспользоваться в разных флагах.

Правила, приоритеты и фолбеки

Правила — это место концентрации сложности, поэтому сделайте их первоклассными записями.

Практический подход:

FlagConfig (для флаг + окружение) хранит default_variant_id, состояние enabled и указатель на текущую published ревизию.\n- Rule принадлежит ревизии и включает:\n - priority (меньше — выше приоритет)\n - conditions (JSON‑массив с условными сравнениями)\n - serve (фиксированный вариант или процентный роллаут между вариантами)\n- fallback всегда равен default_variant_id из FlagConfig, если ни одно правило не совпало.

Это упрощает оценку: загрузите опубликованную ревизию, отсортируйте правила по приоритету, найдите первое совпадение, иначе — дефолт.

Версионирование: draft vs published

Рассматривайте каждое изменение как новую FlagRevision:

status: draft или published\n- created_by, created_at, опционально comment

Публикация — атомарная операция: установить FlagConfig.published_revision_id на выбранную ревизию (по окружению). Черновики позволяют подготовить изменения без влияния на пользователей.

История аудита и откат

Для аудита и отката храните добавляемый лог изменений:

AuditEvent: кто и что поменял, когда, в каком окружении\n- before/after снимки (или JSON‑патч), с ссылками на ID ревизий

Откат — это «повторная публикация старой ревизии», а не попытка вручную восстановить настройки. Это быстрее, безопаснее и проще объяснить заинтересованным пользователям через историю изменений в дашборде.

Таргетинг и правила сегментации

Таргетинг — это часть, отвечающая за «кому что показывать». При правильной реализации это позволяет сначала показывать изменения внутренним пользователям, затем конкретному уровню подписки или региону — без деплоя.

Чем можно таргетить (атрибуты пользователя)

Начните с небольшого, предсказуемого набора атрибутов, которые приложения могут стабильно отправлять при каждой оценке:

- Role: admin, staff, member (хорошо для внутренних роллаутов)\n- Plan: free, pro, enterprise (полезно для платных функций)\n- Region: страна/рынок или зона хранения данных\n- App version: чтобы не включать фичи для устаревших клиентов

Держите атрибуты «скучными» и согласованными. Если одно приложение отправит plan=Pro, а другое — plan=pro, правила будут работать некорректно.

Сегменты: сохраняемые группы

Сегменты — это переиспользуемые группы вроде «Beta testers», «EU customers» или «Все админы enterprise». Реализуйте их как сохранённые определения (не статические списки), чтобы членство вычислялось на лету:

- Сегменты по правилам: “plan = enterprise AND role = admin”\n- Явные allow/deny‑листы (опционально): полезны для VIP‑клиентов или поддерживаемых роллаутов

Для скорости оценивания кешируйте результаты членства сегмента на короткое время (секунды/минуты), ключом делая окружение и user id.

Логика правил и порядок применения

Опишите понятный порядок оценки, чтобы результаты были объяснимы в дашборде:

- Жёсткие переопределения (например, deny/allow‑лист)\n2. Правила таргетинга (в порядке, первым совпавшим)\n3. Fall‑through (дефолт выключен или дефолтный роллаут)

Поддерживайте группы AND/OR и общие операторы: equals, not equals, contains, in list, greater/less than (для версий или числовых атрибутов).

Примечание про приватность

Минимизируйте PII. Предпочитайте стабильные, не‑личные идентификаторы (например, внутренний user ID). Если нужно хранить идентификаторы для allow/deny‑листов, храните хеши ID и избегайте копирования email, имён или сырых IP в систему флагов.

Стратегии роллаута: проценты, варианты, расписание, аварийный выключатель

Прототипируйте полный стек

Разверните панель администратора на React и бэкенд на Go с PostgreSQL без пустого репозитория.

Именно в роллаутах система флагов даёт реальную пользу: вы можете постепенно открывать изменения, сравнивать варианты и быстро останавливать проблемы — без деплоя.

Процентные роллауты (и почему важна детерминированность)

Процентный роллаут означает «включено для 5% пользователей», затем увеличивается по мере уверенности. Ключевой момент — детерминированное бакетирование: один и тот же пользователь должен оставаться в бакете между сессиями.

Используйте детерминированный хеш стабильного идентификатора (например, user_id или account_id) для распределения по бакетам 0–99. Если вы выбираете пользователей случайно при каждом запросе, люди будут «прыгать» между опытом, метрики станут шумными, а саппорт не сможет воспроизвести проблему.

Также обдумайте единицу бакетирования:

- User‑based роллауты хороши для потребительских приложений.\n- Account/tenant‑based роллауты предотвращают конфликтное поведение у разных пользователей одной компании.

Варианты: булевые и мультвариантные

Начните с булевых флагов (вкл/выкл), но предусмотрите мультвариантность (например, control, new-checkout-a, new-checkout-b). Мультварианты необходимы для A/B‑тестов, экспериментов по копирайту и постепенных UX‑изменений.

Правила всегда должны возвращать одно разрешённое значение за оценку с понятным порядком приоритета (напр., явные переопределения > сегменты > процентный роллаут > дефолт).

Планирование: start/end, шаги роллаута и часовые пояса

Планирование позволяет командам координировать релизы без необходимости оставаться ночью для ручного «переключения». Поддерживайте:

- Start time / end time (автоотключение после дедлайна)\n- Ramp steps (например, 1% → 10% → 25% → 50% по интервалам)\n- Часовые пояса (хранить в UTC, показывать и редактировать в часовом поясе пользователя)

Рассматривайте расписания как часть конфигурации флага, чтобы изменения были аудируемыми и доступными для превью перед публикацией.

Поведение kill switch (включая отказы)

Kill switch — это аварийное «выключить всё», которое перебивает всё остальное. Сделайте его первоклассным контролом с самым быстрым доступом в UI и API.

Решите, что происходит при отказах:

- Если сервис флагов недоступен, SDK должен откатываться к последнему известному корректному снимку (кеш), затем к безопасному дефолту.\n- Для рискованных фич выбирайте дефолт, который «закрывается» (off).

Документируйте это явно, чтобы команды знали, как поведёт себя приложение при деградации системы. Для примеров повседневных практик смотрите /blog/testing-deployment-and-governance.

API и интеграция SDK в ваши приложения

Веб‑приложение — это только половина системы. Другая половина — как продуктовый код читает флаги безопасно и быстро. Чистое API и небольшой SDK для каждой платформы (Node, Python, мобильные) обеспечивают согласованную интеграцию и предотвращают, чтобы каждая команда изобретала свой подход.

Read API (быстрые, дружелюбные к кэшу)

Приложения будут чаще вызывать read‑эндпоинты, чем write, поэтому оптимизируйте их в первую очередь.

Распространённые паттерны:

GET /api/v1/environments/{env}/flags — список всех флагов для окружения (часто фильтруется только «enabled»)GET /api/v1/environments/{env}/flags/{key} — получить один флаг по ключуGET /api/v1/environments/{env}/bootstrap — получить флаги + сегменты, нужные для локальной оценки

Делайте ответы дружественными к кэшированию (ETag или updated_at версии) и держите полезную нагрузку небольшой. Многие команды также поддерживают ?keys=a,b,c для пакетного запроса.

Write API (валидация и поддержка workflow)

Write‑эндпоинты должны быть строгими и предсказуемыми:

POST /api/v1/flags — создать (проверять уникальность key, правила именования)\n- PUT /api/v1/flags/{id} — обновить draft‑конфиг (валидация схемы)\n- POST /api/v1/flags/{id}/publish — продвинуть draft в окружение\n- POST /api/v1/flags/{id}/rollback — откатиться к последней известной рабочей версии

Возвращайте понятные ошибки валидации, чтобы дашборд мог объяснить, что исправить.

Ответственности SDK (делайте это скучным)

SDK должен обрабатывать кэширование с TTL, retries/backoff, таймауты и офлайн‑фолбэк (отдавать последние закешированные значения). Он также должен предоставлять единый вызов «evaluate», чтобы команды не вникали в модель данных.

Предотвращение подделки со стороны клиента

Если флаги влияют на ценообразование, права или поведение, связанное с безопасностью, не доверяйте браузерному/мобильному клиенту. Предпочтительна серверная оценка или использование подписанных токенов (сервер выдаёт подписанный «снимок флагов», который клиент может читать, но не подделать).

UX админской панели (дружелюбно для не‑техов)

Обеспечьте безопасность отката

Добавьте снимки состояния и возможность отката в конфигурации флагов, чтобы легче было справляться с инцидентами.

Система флагов работает, только если люди доверяют ей и используют её в реальных релизах. Админская панель — место, где это доверие формируется: понятные метки, безопасные дефолты и изменения, которые просто просмотреть.

Список флагов: находите быстро

Начните с простого списка флагов, который поддерживает:

- Поиск по имени, ключу, владельцу или тегу\n- Фильтры по статусу (on/off), типу (boolean/multivariant) и «недавно изменённым»\n- Ярко выраженный селектор окружения (Dev / Staging / Prod), который трудно пропустить

Показывайте «текущий статус» читаемо. Например: On for 10%, Targeting: Beta segment, или Off (kill switch active) вместо простого зелёного кружка.

Редактор флага: ведите пользователя к безопасным изменениям

Редактор должен быть формой‑помощником, а не техническим конфигом.

Включите:

- Конструктор правил с простыми фразами (напр., «Если country is US» AND «Plan is Pro»)\n- Слайдер роллаута (0–100%) с объяснением последствий\n- Панель превью, показывающую примеры пользователей, которые совпадут с текущими правилами (или «Почему этот пользователь совпадает»)

Если поддерживаются варианты, показывайте их в человеко‑дружелюбном виде («Новый чек‑аут», «Старый чек‑аут») и валидируйте, что трафик распределён корректно.

Массовые операции без массовых ошибок

Команды будут делать массовые включения/отключения и «копировать правила в другое окружение». Добавьте предохранители:

- Подтверждения с суммарным описанием влияния («Это включит 12 флагов в Production»)\n- Dry‑run превью для операций копирования\n- Чёткое руководство по отмене там, где возможно

Защита: делайте безопасный путь простым

Используйте предупреждения и обязательные заметки для рискованных действий (изменения в Prod, большие скачки процентов, переключение kill switch). Показывайте сводку изменений перед сохранением — что изменилось, где и кого это затронет — чтобы нетехничные ревьюеры могли уверенно одобрять.

Безопасность, роли и утверждения

Безопасность — это то место, где инструмент для флагов либо быстро заслужит доверие, либо будет заблокирован командой безопасности. Поскольку флаги мгновенно меняют поведение пользователей (и иногда ломают прод), обращайтесь к контролю доступа как к первому классу продукта.

Аутентификация: как пользователи входят

Для простоты начните с email + password, но планируйте корпоративные сценарии:

- SSO/OAuth: добавьте Google/Microsoft OAuth рано, и оставьте возможность для SAML/SCIM позже, если ожидаете крупные организации.\n- Email + password: при наличии храните пароли современными хешами (Argon2/bcrypt), требуйте MFA, добавьте rate limiting на логины.

Авторизация: роли и доступ по окружениям

Чистая модель — RBAC плюс права по окружениям.

- Admin: настройка организации, управление пользователями, интеграциями и правами\n- Editor: создание и изменение флагов/сегментов/правил (не всегда в прод)\n- Viewer: только чтение

Затем скопируйте роль по окружениям (Dev/Staging/Prod). Кто‑то может быть Editor в Staging, но только Viewer в Prod — это предотвращает случайные прод‑флипы при сохранении скорости в других окружениях.

Утверждения для продакшна (рекомендуется)

Добавьте опциональный workflow утверждений для прод‑изменений:

- Требуйте одобрения, если изменение затрагивает Prod targeting, процент роллаута или состояние kill switch.\n- Логируйте кто запросил, кто одобрил и что именно изменилось.\n- Разрешите экстренные оверрайды для on‑call админов, но всегда логируйте такие действия.

Управление секретами и SDK‑ключами

SDKм нужны credentials для получения значений флагов. Обращайтесь с ними как с API‑ключами:

- Отдельные ключи на окружение (никогда не используйте Dev‑ключи в Prod).\n- Сохраняйте только хеш/частичный показ для отображения; полный ключ показывайте один раз при создании.\n- Поддерживайте ротацию и немедленную аннуляцию.\n- Ограничивайте ключи до read‑only для оценок, где возможно.

Для прослеживаемости свяжите это с дизайном аудита и мониторинга в /blog/auditing-monitoring-alerts.

Аудит, мониторинг и оповещения

Когда флаги контролируют поведение реальных пользователей, вопрос «что изменилось?» становится продакшн‑вопросом, а не бумажной волокитой. Аудит и мониторинг превращают ваш инструмент из панели переключателей в оперативную систему, которой команда доверяет.

Журнал аудита: кто, что, когда и зачем

Каждое записывающее действие в админке должно порождать событие аудита. Рассматривайте лог как добавляемый: никогда не редактируйте историю — только добавляйте новую запись.

Записывайте минимум:

- Актор: user ID, email, роль и, при необходимости, имя API‑токена\n- Действие: создан/обновлён/удалён флаг, изменён таргетинг, стартан роллаут, сработал kill switch\n- Область: ключ флага, окружение, сегмент и затронутые правила\n- Diff: до/после (читаемо для людей)\n- Причина: обязательное поле «note» для рискованных действий (напр., включение в прод)\n- Контекст: timestamp, IP, user agent, request ID

Сделайте лог удобным для просмотра: фильтры по флагу, окружению, актору и временному диапазону. Ссылка «копировать ссылку на это изменение» очень полезна в потоках инцидентов.

Метрики: покажите, что делают ваши флаги

Добавьте лёгкую телеметрию по оценкам флагов (SDK reads) и принятым решениям (какой вариант был отдан). Минимум отслеживайте:

- оценки на флаг/окружение\n- распределение вариантов во времени\n- количество включений/изменений правил\n- ошибки и задержки сервисов, зависящих от флага

Это помогает и в отладке («действительно ли пользователи получают вариант B?»), и в управлении жизненным циклом флагов («какие флаги устарели и могут быть удалены?»).

Оповещения: быстро ловите регрессии

Оповещения должны связывать событие изменения с сигналом воздействия. Практическое правило: если флаг включили (или увеличили трафик) и ошибки выросли вскоре после этого — тревожьте команду.

Примеры условий для алертов:

- Рост ошибки на X% в течение 10 минут после шага роллаута\n- Ошибочная статистика для одного варианта резко отличается от других\n- Сбой получения конфига (SDK не может достать конфиг) превышает порог

Операционные представления для повседневной работы

Создайте простую «Ops» зону в дашборде:

- Недавние изменения (из лога аудита)\n- Активные роллауты (текущий процент, сплит вариантов, следующий запланированный шаг)\n- Запланированные события (предстоящие шаги роллаута, истечения, плановые отключения)

Эти представления снижают неопределённость во время инцидентов и делают роллауты управляемыми, а не рискованными.

Надёжность, производительность и основы масштабирования

Выпустите поддерживаемую модель данных

Создавайте правила флагов, сегменты, окружения и ревизии с понятной моделью данных с первого дня.

Флаги находятся на критическом пути каждого запроса, поэтому надёжность — это свойство продукта, а не инфраструктурная деталь. Цель проста: оценка флага должна быть быстрой, предсказуемой и безопасной даже при деградации частей системы.

Слои кэширования (и когда их использовать)

Начните с in‑memory кэша внутри SDK или edge‑сервиса, чтобы большинство оценок не уходили в сеть. Держите кэш компактным и ключуйте по окружению + версии набора флагов.

Добавьте Redis, когда нужны общие низколатентные чтения между множеством инстансов (и чтобы снизить нагрузку на основную БД). Redis также полезен для хранения «текущего снимка флагов» по окружению.

CDN полезен только если вы отдаёте read‑only endpoint, безопасный для публичного кэширования (часто это не так). Если используете CDN, отдавайте подписанные короткоживущие ответы и избегайте кэширования пользователь‑специфичных данных.

Стратегия согласованности: polling vs streaming

Polling проще: SDK подтягивают последний снимок каждые N секунд с ETag/version, чтобы не скачивать неизменённые данные.

Streaming (SSE/WebSockets) даёт более быстрый propagation для роллаутов и kill switch. Отлично для больших команд, но требует больше операционного ухода (лимиты соединений, логика переподключения, географический фэнаут). Практическая компромисс‑опция: polling по умолчанию и опциональный стриминг для «мгновенных» окружений.

Ограничение частоты и защита от hot‑loop

Защитите API от неправильной конфигурации SDK (например, poll каждые 100ms). Принудите серверную минимальную частоту запросов по ключу SDK и возвращайте понятные ошибки при нарушении.

Также берегите базу: путь чтения должен быть снапшот‑ориентированным, а не «оценивать правила через join‑ы с таблицами пользователей». Оценка флага не должна запускать дорогие запросы.

Восстановление после катастроф и безопасные дефолты

Делайте бэкапы основного хранилища и регулярно отрабатывайте восстановление на практике (не только бэкапы). Храните неизменяемую историю снимков флагов, чтобы быстро откатываться.

Определите безопасные дефолты при отказах: если сервис флагов недоступен, SDK должны использовать последний известный корректный снимок; если его нет — дефолт «off» для рискованных фич (и задокументируйте исключения, как флаги, критичные для биллинга).

Тестирование, деплой и постоянное управление

Запуск системы флагов — это не «деплой и забыть». Поскольку она контролирует поведение в проде, вам нужна высокая уверенность в корректности оценки правил, workflow изменений и путей отката — и лёгкий governance‑процесс, чтобы инструмент оставался безопасным по мере роста числа команд.

Тесты: фокус на корректности и предсказуемости

Покройте ключевые обещания флагов тестами:

- Unit‑тесты для оценки правил и стабильности бакетирования: проверьте логику таргетинга (сегменты, операторы, приоритет) и убедитесь, что процентные роллауты стабильны для одного и того же входа (один ввод → один и тот же вариант), даже при добавлении новых флагов.\n- Integration‑тесты для publish/rollback и проверок прав: прогоняйте реальный API + БД: создавайте draft, запрашивайте утверждение, публикуйте, затем откатывайтесь. Проверяйте права и запись событий аудита для каждого изменения.

Практический совет: добавьте «golden» кейсы для запутанных правил (несколько сегментов, фолбеки, конфликтующие условия), чтобы регрессии были очевидны.

Практики staging, приближённые к реальности

Сделайте staging местом безопасной репетиции:

- Сиды постоянных сегментов (напр., internal testers, beta customers)\n- Создавайте синтетических пользователей, покрывающих крайние случаи (отсутствие атрибутов, нестандартные локали, новые аккаунты)\n- Запускайте canary самой системы флагов: включайте SDK/оценку сначала для небольшого набора сервисов, затем расширяйте

Чек‑лист деплоя и ongoing governance

Перед релизом в прод используйте короткий чек‑лист:

- Миграции схемы обратно‑совместимы (старые SDK продолжают работать)\n- Пути kill switch протестированы end‑to‑end\n- Оповещения настроены на спайк ошибок и фейлы получения конфигов\n- Документация актуальна (/docs) и ожидания поддержки ясны (/pricing)

Для governance внесите простые правила: определите, кто может публиковать в прод, требуйте утверждения для высоко‑импактных флагов, ежемесячно ревьюйте устаревшие флаги и добавьте поле «expiration date», чтобы временные роллауты не жили вечно.

Если вы строите это как внутреннюю платформу, полезно стандартизировать запросы на изменения. Некоторые организации используют Koder.ai для быстрого создания админской панели и совместной работы над workflow (утверждения, сводки аудита, UX отката) в чате, а затем экспортируют код для полного security‑ревью и долговременного владения.