Почему VMware важен не только для запуска ВМ

Виртуализация — простыми словами — способ запускать много «виртуальных» серверов на одном физическом узле, чтобы один физический сервер мог безопасно вести себя как несколько. Контрольная плоскость — это набор инструментов и правил, который говорит системе, что должно работать где, кто может это менять и как за этим наблюдать. Если виртуализация — это двигатель, то контрольная плоскость — это приборная панель, рулевое колесо и правила дорожного движения.

Роль VMware: базовая платформа по умолчанию

VMware помог не просто сократить число серверов. Со временем vSphere и vCenter стали местом, где команды:

- выделяют вычислительные ресурсы (и принимают «да» или «нет» на запросы)

- стандартизируют шаблоны, кластеры и операционные ограждения

- интегрируют бэкап, мониторинг, средства безопасности и управление изменениями

Поэтому VMware важен не только для «запуска ВМ». Во многих предприятиях он фактически стал слоем операционной инфраструктуры — точкой, где решения приводятся в исполнение и проверяются.

О чём этот материал

В этой статье мы рассмотрим, как виртуализация превратилась в контрольную плоскость предприятия, почему это стратегически важно и что обычно меняется при смене владельца и продуктовой стратегии. Кратко пройдём историю, а затем сосредоточимся на практических последствиях для ИТ‑команд: операции, сигналы по бюджетам, риски, зависимость от экосистемы и реалистичные варианты действий (остаться, диверсифицировать или мигрировать) в ближайшие 6–18 месяцев.

Что мы можем (и не можем) знать

Мы не станем гадать про конфиденциальные роадмапы или предсказывать конкретные коммерческие решения. Вместо этого сосредоточимся на наблюдаемых паттернах: что обычно меняется первым после приобретения (упаковка, лицензирование, поддержка), как эти изменения влияют на повседневные операции и как принимать решения при неполной информации — не впадая в ступор и не перегибая палку.

От консолидации к стандартной практике: краткая история

Виртуализация не возникла как масштабная «платформенная» идея. Она появилась как практическое решение: слишком много недоиспользуемых серверов, раздутый парк железа и частые ночные простои из‑за того, что одно приложение монополизировало физическую машину.

Краткая временная шкала: от эффективности к ожиданию

Изначально мысль была проста — запускать несколько рабочих нагрузок на одном хосте и перестать закупать так много серверов. Это быстро вылилось в операционную привычку.

- Эра консолидации серверов: меньше физических машин, выше загрузка, быстрее provision.

- Эра стандартизации: единый подход к вычислениям, хранению и сетевым абстракциям для многих команд.

- Эра операций: централизованное управление стало столь же важным, как и сам гипервизор.

Как стандартизация снизила сложность для команд и площадок

Когда виртуализация стала привычной, главный выигрыш оказался не только в экономии на железе. Команды начали повторять одни и те же паттерны везде.

Вместо уникальных конфигураций в каждой локации виртуализация подтолкнула к единому базовому уровню: похожие сборки хостов, общие шаблоны, предсказуемое планирование ёмкости и общие практики для патчинга и восстановления. Это стало важным для:

- штаб‑квартиры против филиалов

- production против test окружений

- команд приложений с различным циклом релизов

Даже если под капотом менялось железо, операционная модель оставалась в основном одинаковой.

Управление в стиле vCenter: повседневная рабочая поверхность

По мере роста окружений центр тяжести сместился с отдельных хостов в сторону централизованного управления. Инструменты вроде vCenter стали не просто «управлять виртуализацией» — они превратились в место, где администраторы выполняют рутинную работу: контроль доступа, инвентарь, тревоги, здоровье кластера, распределение ресурсов и безопасные окна обслуживания.

Во многих организациях то, что не видно в консоли управления, фактически не поддаётся управлению.

Почему «достаточно хорошо везде» выигрывает у «лучшего в одной точке»

Одна стандартизованная платформа может превзойти набор лучших отдельных решений, когда важна повторяемость. «Достаточно хорошо везде» часто даёт:

- меньше переключений между командами

- проще обучение и ввод в должность

- более чёткая операционная ответственность

Именно так виртуализация перешла из тактики экономии в стандартную практику и подготовила почву для превращения в контрольную плоскость предприятия.

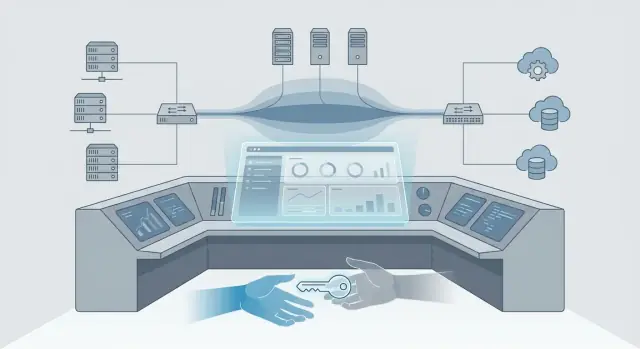

Как виртуализация стала контрольной плоскостью предприятия

Виртуализация начиналась как способ запускать больше нагрузок на меньшем количестве серверов. Но как только большинство приложений оказалось на общей виртуальной платформе, «место, куда сначала кликают», стало местом, где решения приводятся в исполнение. Так стек гипервизора эволюционирует в контрольную плоскость.

Одна платформа — много слоёв

ИТ‑команды управляют не только «вычислениями». Повседневные операции охватывают:

- Вычисления: распределение CPU и памяти, кластеры хостов, планирование ёмкости

- Хранение: датасторы, уровни производительности, снапшоты, репликация

- Сеть: виртуальные свитчи, сегментация, шаблоны балансировки нагрузки

- Идентификация и доступ: кто может provision, кто менять политики, аудиторские следы

- Приложения и сервисы: правила размещения, требования к доступности, окна обслуживания

Когда все эти слои оркестрируются из одной консоли, виртуализация становится практическим центром операций — даже при разнообразии подложного железа.

Централизованное provision, политики и доступ

Ключевой сдвиг заключается в том, что provision становится управляемым политиками. Вместо «построй сервер» команды задают рамки: утверждённые образы, ограничения размеров, сетевые зоны, правила бэкапа и права. Запросы трансформируются в стандартизированные результаты.

Поэтому платформы вроде vCenter функционируют как операционная система для дата‑центра: не потому что они запускают ваши приложения, а потому что они определяют, как приложения создаются, размещаются, защищаются и обслуживаются.

Автоматизация превращает выбор в привычку

Шаблоны, «золотые» образы и конвейеры автоматизации незаметно фиксируют поведение. Как только команды стандартизируют шаблон ВМ, схему тегирования или рабочий процесс патчинга и восстановления, это распространяется по департаментам. Со временем платформа не просто хостит нагрузки — она внедряет операционные привычки.

Куда смещается центр тяжести

Когда одна консоль управляет «всем», центр тяжести переходит с серверов на управление: утверждения, доказательства соответствия, разделение обязанностей и контроль изменений. Поэтому смена владельца или стратегии влияет не только на цены — она меняет то, как ИТ работает, как быстро оно может реагировать и насколько безопасно может внедрять изменения.

Что «контрольная плоскость» значит для повседневных операций

Когда говорят, что VMware — это «контрольная плоскость», имеют в виду не только место, где запускаются ВМ. Имеется в виду место, где координируется повседневная работа: кто может что делать, что безопасно менять и как обнаруживать и решать проблемы.

Day‑2 операции: работа, которая заполняет календарь

Большая часть усилий ИТ приходится на период после начального развёртывания. В среде VMware контрольная плоскость — это место Day‑2 операций:

- Патчи и апгрейды: координация прошивок хостов, патчи ESXi, апгрейды vCenter, проверки здоровья кластера и планы отката.

- Ёмкость и производительность: мониторинг запасов CPU/RAM/дискового пространства, подбор размеров ВМ и решение о добавлении хостов или ребалансировке.

- Отладка: корреляция тревог, событий и графиков производительности для изоляции проблемы — вычисления, хранилище, сеть или приложение.

Поскольку эти задачи централизованы, команды строят повторяемые плейбуки вокруг них — окна изменений, шаги утверждения и «известно‑хорошие» последовательности.

Навыки, плейбуки и инструменты «прирастают» не зря

Со временем знание VMware становится оперативной мышечной памятью: стандарты именования, шаблоны дизайна кластера и упражнения по восстановлению. Заменить это сложно не потому, что альтернативы отсутствуют, а потому что последовательность снижает риск. Новая платформа часто означает переобучение, переписывание плейбуков и повторную проверку допущений в стрессовой ситуации.

Реагирование на инциденты зависит от видимости и прав

Во время простоя команды реагирования опираются на контрольную плоскость для:

- Видимости: оповещения, временные линии событий и история производительности.

- Прав: кто может включить/выключить ВМ, переместить нагрузку или изменить сеть.

- Аудита: доказательства того, что изменилось, когда и кем.

Если эти рабочие процессы меняются, среднее время восстановления может увеличиться.

Скрытые зависимости, которые видны только при их нарушении

Виртуализация редко живёт одна. Бэкап, мониторинг, восстановление после аварий, система управления конфигурацией и системы тикетов тесно интегрированы с vCenter и его API. Планы DR могут предполагать специфичную репликацию; задания бэкапа могут зависеть от снапшотов; мониторинг — от тегов и папок. Когда контрольная плоскость меняется, эти интеграции часто оказываются первыми «сюрпризами», которые нужно инвентаризовать и протестировать.

Смена владельца: что обычно меняется в первую очередь

Когда платформа, центральная для операций, меняет владельца, технология обычно не ломается за одну ночь. Первым меняется коммерческий «оболочка»: как вы покупаете, как обновляете и как выглядит «норма» в бюджетировании и поддержке.

Отделяйте ценность продукта от коммерческих условий

Многие команды по‑прежнему получают огромную операционную пользу от vSphere и vCenter — стандартизированное provision, согласованные операции и знакомая цепочка инструментов. Эта ценность может оставаться стабильной, даже если коммерческие условия меняются быстро.

Полезно вести два разных разговора:

- Ценность продукта: что платформа даёт (стабильность, автоматизация, управление).

- Коммерческие условия: метрики лицензирования, наборы, уровни поддержки, механика продления и скидки.

Почему смена владельца запускает пересмотр цен и упаковки

Новый владелец часто ставит задачу упростить каталог, увеличить среднюю стоимость контракта или сконцентрировать клиентов в меньшем числе наборов. Это может вылиться в изменения в:

- метриках лицензирования и минимальных объёмах

- составе наборов (что «включено», а что — опция)

- правах поддержки и уровнях реакции

- механике продления контрактов

Практические опасения предприятий: продления и предсказуемость

Самые приземлённые, но реальные вопросы: «Сколько это будет стоить в следующем году?» и «Можно ли получить многолетнюю предсказуемость?» Финансы хотят стабильных прогнозов; ИТ хочет уверенности, что продление не заставит принимать поспешные архитектурные решения.

Что собрать перед переговорами о продлении

Перед разговорами о цифрах соберите чистую фактическую базу:

- Инвентарь: кластеры, хосты, ядра, редакции и какие окружения наиболее важны.

- Реальное использование: какие функции вы реально используете и что лежит мёртвым грузом.

- Контракты и история: текущие SKU/наборы, даты продления, уровень поддержки, условия true‑up и прежние уступки.

С этими данными вы будете вести переговоры из позиции ясности — вне зависимости от того, хотите ли вы остаться, диверсифицировать или готовить путь миграции.

Сдвиг стратегии: наборы, роадмапы и фокус продукта

Когда поставщик платформы меняет стратегию, первой реакцией для многих команд будет не новая функция, а новый способ покупки и планирования. Для клиентов VMware, следящих за направлением Broadcom, практическое влияние часто проявляется в наборах, приоритетах роадмапа и продуктах, которые получают основное внимание.

Наборы: проще покупать, меньше гибкости

Наборы действительно помогают упростить процесс закупки: меньше SKU, меньше вопросов «купили ли мы нужную опцию?» и более чёткая стандартизация. Однако компромисс в гибкости. Если в набор включены компоненты, которые вы не используете, вы можете либо платить за «полку», либо вас подтолкнут к архитектуре «один размер для большинства». Наборы также усложняют поэтапное тестирование альтернатив — потому что вы уже не покупаете отдельную часть, а целый комплект.

Роадмапы: для кого строится платформа

Роадмапы продуктов, как правило, ориентированы на сегменты клиентов, которые приносят больше всего выручки и продлений. Это может значить:

- больше внимания крупным стандартизированным паркам

- меньше внимания пограничным случаям, малым развертываниям или нишевым интеграциям

- изменение скорости исправлений для старых версий

Ни одно из этого само по себе не обязательно плохо — но это меняет подход к планированию апгрейдов и зависимостей.

Фокус продукта и риск «расползания» инструментов

Если какие‑то возможности теряют приоритет, команды часто закрывают дыры точечными решениями (бэкап, мониторинг, безопасность, автоматизация). Это решает насущные проблемы, но создаёт долгосрочное расползание инструментов: больше консолей, контрактов, интеграций и больше мест, где могут прятаться инциденты.

Вопросы к вендору (и просьба получить ответы в письменном виде)

Запрашивайте чёткие обязательства и границы:

- Каков поддерживаемый таймлайн для наших текущих версий и модели развёртывания?

- Какие функции в роадмапе и в какие сроки ожидается их релиз?

- Что явно выходит за рамки поддержки в будущем?

- Где заканчивается ответственность вендора: продукт, интеграция партнёра или «best effort»?

Эти ответы переводят «сдвиг стратегии» в конкретные входные данные для планирования бюджета, штата и оценки рисков.

Что меняется для ИТ‑команд, а не только для CFO

Когда VMware рассматривается как контрольная плоскость, изменение лицензирования или упаковки не остаётся в закупках. Это меняет потоки работы в ИТ: кто может одобрять изменения, как быстро можно provision окружение и что значит «стандарт» между командами.

Команды платформы: не просто «поддерживать свет»

Администраторы платформ часто первыми ощущают последствия. Если права сведены в меньшие наборы, повседневные операции могут стать менее гибкими: возможно, потребуется внутреннее одобрение для использования ранее доступной функции или придётся стандартизировать меньше конфигураций.

Это проявляется как дополнительная административная нагрузка в местах, которые не всегда видны — проверки лицензий перед стартом проектов, более жёсткие окна изменений для синхронизации апгрейдов и больше координации с командами безопасности и приложений вокруг патчинга и конфигурационного дрейфа.

Владельцы приложений: предсказуемая производительность теперь требует подтверждений

Команды приложений оцениваются по производительности и доступности, но сдвиги платформы меняют базовые допущения. Если кластера ребалансируют, число хостов меняется или использование функций корректируется под новые права, владельцам приложений может понадобиться перепроверить совместимость и перестроить базовые показатели производительности.

Это особенно критично для нагрузок, которые зависят от специфичного поведения хранения, сети или HA/DR. Практический итог: более структурированные циклы тестирования и ясная документация «что нужно этому приложению» до одобрения изменений.

Безопасность и соответствие: политики, логи и разделение обязанностей

Если слой виртуализации — ваше место принуждения сегментации, привилегированного доступа и аудита, любое изменение инструментов или стандартных конфигураций повлияет на соответствие. Команды безопасности будут требовать более строгого разделения обязанностей (кто и что может менять в vCenter), единообразного хранения логов и меньше «исключительных» конфигураций. Ожидайте более формализованных проверок доступа и записей об изменениях.

Закупки и финансы: операционная волна от стоимости

Даже если триггером является стоимость, удар отражается и в операциях: модели распределения затрат могут потребовать обновления, центры затрат могут пересмотреть, что считать «включённым», а прогнозирование станет совместной работой с платформенной командой.

Хороший признак того, что вы рассматриваете виртуализацию как контрольную плоскость, — когда ИТ и финансы планируют вместе, а не сверяются с сюрпризами после продления.

Управление рисками: непрерывность, поддержка и операционная экспозиция

Когда платформа вроде VMware меняет владельца и стратегию, главные риски часто проявляются в «тихих» частях ИТ: планах непрерывности, ожиданиях поддержки и повседневной операционной безопасности. Даже если ничего не ломается сразу, допущения, на которые вы полагались годами, могут измениться.

Непрерывность — это не только DR, это ваш рабочий процесс восстановления

Крупный сдвиг платформы может затронуть резервное копирование, восстановление и хранение в тонких местах. Продукты бэкапа могут зависеть от конкретных API, прав vCenter или поведения снапшотов. DR‑плейбуки часто предполагают определённые функции кластера, сетевые настройки и шаги оркестрации. Планы хранения могут быть затронуты, если интеграции со сториджем или архивированием меняются.

Действие: проверьте полный процесс восстановления, а не только успехы бэкапа, для критичных систем — tier 0 identity, инструменты управления и ключевые бизнес‑приложения.

Операционная экспозиция: где команды получают сюрпризы

Типичные зоны риска носят операционный характер, а не чисто контрактный:

- Апгрейды и патчи: изменения ритма или требований могут превратить «рутинные» апгрейды в проекты.

- Совместимость драйверов/прошивок: более жёсткие матрицы поддержки могут блокировать старые серверы, HBA, NIC или массивы.

- Интеграции: мониторинг, агенты безопасности, коннекторы бэкапа и скрипты автоматизации могут перестать работать при изменении API, прав или упаковки.

Практический риск — это простоев из‑за «неизвестных неизвестных», а не только рост цены.

Концентрация вендоров: компромиссы

Когда одна платформа доминирует, вы получаете стандартизацию, меньший набор навыков и единообразие инструментов. Компромисс — зависимость: меньше путей ухода при изменении лицензирования, поддержки или фокуса продукта. Риск концентрации выше, когда VMware лежит в основе не только рабочих нагрузок, но и идентификации, бэкапа, логирования и автоматизации.

Практические смягчающие меры, которые можно начать уже сейчас

Документируйте то, что вы реально запускаете (версии, зависимости и точки интеграции), ужесточите проверки доступа для ролей vCenter/admin и установите цикл тестирования: квартальные тесты восстановления, полугодовые DR‑упражнения и предапгрейдный чек‑лист, включающий совместимость железа и подтверждения от сторонних поставщиков.

Эти шаги снижают операционный риск независимо от направления дальнейшей стратегии.

Эффект на экосистему: партнёры, инструменты и совместимость

VMware редко работает в изоляции. Большинство окружений зависят от сети аппаратных вендоров, MSP, платформ бэкапа, инструментов мониторинга, агентов безопасности и сервисов DR. Когда меняются владелец и продуктовая стратегия, «радиус взрыва» чаще всего проявляется сначала в этой экосистеме — иногда даже раньше, чем вы заметите изменения внутри vCenter.

Почему сертификация и матрицы поддержки важны

Аппаратные вендоры, MSP и ISV выстраивают поддержку под конкретные версии, редакции и паттерны развёртывания. Их сертификаты и матрицы поддержки определяют, что они будут отлаживать — и что потребуют от вас обновить перед началом поддержки.

Изменение лицензирования или упаковки может косвенно заставить вас обновить софт (или помешать апгрейду), что повлияет на поддерживаемость ваших серверных моделей, HBA, NIC, массивов или прокси бэкапа.

Сторонние инструменты: цены и ожидания поддержки могут поменяться

Многие сторонние инструменты исторически считали лицензию «по сокету», «по хосту» или «по ВМ». Если коммерческая модель платформы меняется, эти инструменты могут пересмотреть методы подсчёта, какие функции включены, или какие интеграции входят в комплект.

Ожидания по поддержке тоже могут измениться. Например, ISV может требовать специфический доступ к API, совместимость плагинов или минимальные версии vSphere/vCenter для поддержки интеграции. Со временем «раньше работало» превращается в «работает, но только на этих версиях и в этих уровнях».

Kubernetes и контейнеры: рядом, но не вместо всего

Контейнеры и Kubernetes часто снижают давление спрула ВМ, но не устраняют потребности виртуализации в большинстве предприятий. Команды часто запускают Kubernetes на ВМ, зависят от виртуальной сети и политик хранения и используют существующие схемы бэкапа и DR.

Это значит, что совместимость между контейнерными инструментами и слоем виртуализации всё ещё важна — особенно в областях идентичности, сети, хранения и наблюдаемости.

Как избежать сюрпризов: валидируйте зависимости заранее

Перед тем как принять решение «остаться, диверсифицировать или мигрировать», инвентаризируйте интеграции, от которых вы зависите: бэкап, DR, мониторинг, CMDB, сканирование уязвимостей, MFA/SSO, сетевые/безопасные накладки, плагины хранения и регламенты MSP.

Затем проверьте три вещи: что поддерживается сегодня, что поддерживается на следующем апгрейде и что станет неподдерживаемым, если изменения в упаковке/лицензировании изменят способ развёртывания или управления платформой.

Ваши варианты: остаться, диверсифицировать или мигрировать

Когда виртуализация служит вашей повседневной контрольной плоскостью, смена нельзя рассматривать как простую «замену платформы». Большинство организаций в итоге выбирают один из четырёх путей — иногда в комбинации.

1) Остаться (и рассматривать это как проект по продлению)

Оставаться — не значит «ничего не делать». Это обычно означает ужесточение инвентаризации, стандартизацию дизайна кластеров и избавление от случайного спрула, чтобы вы платили только за то, что реально запущено.

Если ваша основная цель — контроль затрат, начните с изменения размеров хостов, сокращения недоиспользуемых кластеров и валидации реальной потребности в функциях. Если цель — устойчивость, сосредоточьтесь на операционной гигиене: режим патчей, тесты бэкапа и задокументированные шаги восстановления.

2) Оптимизировать (сделать легче перед перемещением)

Оптимизация — самый распространённый краткосрочный ход, потому что она снижает риск и даёт время. Типичные действия: консолидация доменов управления, уборка шаблонов/снапшотов и выравнивание стандартов хранения/сети, чтобы будущие миграции были менее тяжёлыми.

3) Диверсифицировать (вводить альтернативы там, где это уместно)

Диверсификация лучше всего работает, когда вы выбираете «безопасные» зоны для внедрения другой стеки без полной реплатформы. Частые подходы:

- Малые кластеры для одной команды приложения

- Edge‑сайты с ограниченным операционным оверхедом

- Dev/test, где допустимы простои

- VDI‑пилоты или изолированные пулы

Цель обычно — диверсификация поставщиков или оперативность, а не немедленная замена.

4) Мигрировать (частично или полностью)

«Миграция» означает больше, чем перенос ВМ. Планируйте полный набор: рабочие нагрузки, сеть (VLAN, маршрутизация, фаерволы, балансировщики), хранение (датасторы, репликация), бэкап, мониторинг, идентификация/доступ и — что часто недооценивают — навыки и операционные процедуры.

Установите реалистичные приоритеты: оптимизация цены, скорость доставки, уменьшение риска или стратегическая гибкость? Чёткие приоритеты не позволят миграции превратиться в бесконечную перестройку.

Практическая рамка принятия решений на ближайшие 6–18 месяцев

Если VMware — ваша операционная контрольная плоскость, решения о сдвиге в сторону Broadcom не должны начинаться с пресс‑релиза вендора — они должны начинаться с вашего окружения. В ближайшие 6–18 месяцев цель — заменить допущения измеримыми фактами, а затем выбрать путь, исходя из риска и операционной пригодности.

1) Соберите «готовый к решению» инвентарь

Создайте инвентарь, которому ваша операционная команда доверяет во время инцидента, а не таблицу, собранную для закупок.

- Нагрузки: что работает на vSphere сегодня (и где)

- Критичность: бизнес‑влияние, RTO/RPO, пиковые сезоны

- Зависимости: общее хранилище, бэкап, сетевые/безопасные тулзы, идентификация

- Владельцы: владелец приложения + владелец платформы + контакт для эскалации

Этот инвентарь — база для понимания того, что на самом деле обеспечивает vCenter, и что будет трудно воспроизвести в другом месте.

2) Измерьте загрузку и подоберите размеры до сравнения опций

Перед тем как спорить о лицензиях vSphere или альтернативах, количественно определите вашу базовую линию и удалите очевидные излишества.

Сфокусируйтесь на:

- CPU, память, хранилище на уровне кластера и ВМ

- Шаблоны перепропускной способности (бездействующие ВМ, переоснащённые шаблоны)

- Лицензионная экспозиция (что реально используется против того, что развернуто)

Подгонка размеров может сразу снизить затраты на виртуализацию и сделает планирование миграции более точным.

3) Определите критерии, отражающие ваши ограничения

Запишите критерии принятия решений и придайте им вес. Типичные категории:

- Риск: терпимость к простоям, зависимость от вендора, непрерывность поддержки

- Стоимость: лицензии, обновление железа, операционный штат, обучение

- Время: насколько быстро нужен ответ (и откат)

- Навыки: что команда может уверенно эксплуатировать

- Соответствие и производительность: проверки, локализация данных, задержки

4) Проведите пилот с ограничениями

Выберите одну репрезентативную нагрузку (не самую простую) и запустите пилот с:

- Метриками успеха (производительность, восстановление, операционные усилия)

- Планом отката (протестирован, с чёткими условиями срабатывания)

- Утверждением руководства по границам риска

Считайте пилот репетицией Day‑2 операций — а не только демонстрацией миграции.

5) Не забывайте про «внутренние тулзы»

В реальных средах большая часть контрольной плоскости — это набор мелких систем вокруг неё: трекеры инвентаря, дашборды продлений, рабочие процессы обзора доступа, чек‑листы плейбуков и координация окон изменений.

Если нужно быстро создать или модернизировать эти инструменты, платформа для кодинга вроде Koder.ai может помочь командам создавать лёгкие внутренние веб‑приложения через чат‑интерфейс (с режимом планирования, снимками/откатом и экспортом исходного кода). Например, можно прототипировать приложение для инвентаризации интеграции с vCenter или панель готовности к продлению (фронтенд на React, бэкенд на Go + PostgreSQL), хостить с кастомным доменом и быстро итеративно улучшать — без ожидания полноценного цикла разработки.

Следующие шаги: чек‑лист, с которого можно начать уже на этой неделе

Вам не нужна законченная «платформенная стратегия», чтобы двигаться. Цель на эту неделю — уменьшить неопределённость: знать даты, знать зоны покрытия и знать, кто должен быть в комнате, когда решения принимаются.

1) Подтвердите контракт и текущую реальность поддержки

Начните с фактов, которые можно показать на встрече.

- Ключевые даты: даты начала и окончания подписки/ELA, окна true‑up, сроки уведомлений о продлении и авто‑продления

- Покрытие поддержки: активный уровень поддержки, какие продукты покрыты (vSphere, vCenter, NSX и т. п.) и какие окружения исключены (лаб, DR, дочерние компании)

- График продления: отложите работу назад от даты продления, чтобы установить внутренние дедлайны по оценке, бюджету, закупкам и утверждениям

2) Настройте коммуникационный план (на этой неделе)

Сдвиги в правах и лицензировании могут стать сюрпризом, когда разные команды держат разные куски пазла.

Соберите краткую рабочую группу: платформа/виртуализация, безопасность, владельцы приложений и финансы/закупки. Согласуйте:

- одного ответственного за план

- еженедельный чекпоинт на 30 минут до прояснения ситуации по продлению

- одно место для хранения решений и допущений (даже простой общий документ подойдёт)

3) Соберите пакет документации для принятия решений (2–3 часа)

Цель — «достаточно хорошо, чтобы оценить риск и стоимость», а не идеальный инвентарь.

- Диаграммы архитектуры: кластеры, топология vCenter, ключевые зависимости (бэкап, мониторинг, IAM)

- Плейбуки: график патчей, шаги при инцидентах, DR‑процедуры и кто может утверждать изменения

- Модель доступа: админ‑роли, аварийные аккаунты, статус MFA и доступ третьих сторон

4) Поставьте три пункта на квартальный обзор

Рассматривайте это как постоянный цикл управления, а не единоразовую задачу.

Ежеквартально пересматривайте: дорожную карту/обновления лицензирования вендора, текущие затраты vs бюджет и операционные KPI (объём инцидентов, соблюдение патч‑кадра, результаты тестов восстановления). Включайте результаты в заметки по следующему продлению и планированию миграции.