26 ธ.ค. 2568·2 นาที

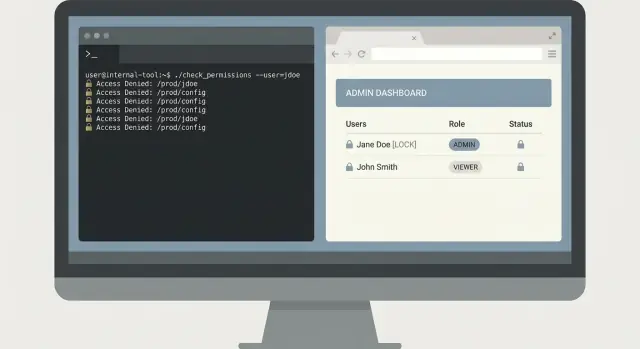

เครื่องมือสำหรับนักพัฒนาภายในด้วย Claude Code: แดชบอร์ด CLI ที่ปลอดภัย

สร้างเครื่องมือภายในด้วย Claude Code เพื่อแก้การค้นหาล็อก การสลับฟีเจอร์ และการตรวจข้อมูล พร้อมบังคับใช้สิทธิ์แบบน้อยที่สุดและแนวป้องกันที่ชัดเจน

ปัญหาที่เครื่องมือภายในควรจะแก้จริง ๆ

เครื่องมือภายในมักเริ่มจากทางลัด: คำสั่งเดียวหรือหน้าเดียวที่ช่วยทีมประหยัดเวลา 20 นาทีระหว่างเกิดเหตุ ความเสี่ยงคือทางลัดนั้นอาจค่อย ๆ กลายเป็นช่องทางที่มีสิทธิ์มาก ถ้าคุณไม่กำหนดปัญหาและขอบเขตตั้งแต่ต้น

ทีมมักหยิบเครื่องมือเมื่อความเจ็บปวดแบบเดิมเกิดซ้ำทุกวัน เช่น:

- การค้นหาบันทึกที่ช้า ไม่สอดคล้อง หรือแบ่งอยู่ในระบบหลายที่

- การสลับฟีเจอร์ที่ต้องแก้ด้วยมือเสี่ยง ๆ หรือต้องเขียนตรงลงฐานข้อมูล

- การตรวจข้อมูลที่พึ่งพาคนเดียวรันสคริปต์จากแลปท็อป

- งาน on-call ที่เรียบง่ายแต่ทำพลาดได้ง่ายตอนตีสอง

ปัญหาเหล่านี้ดูเล็กจนกว่าเครื่องมือจะอ่านล็อกโปรดักชัน คิวรีข้อมูลลูกค้า หรือสลับฟีเจอร์ได้ แล้วคุณจะต้องเจอการควบคุมการเข้าถึง ร่องรอยการตรวจสอบ และการเขียนที่ไม่ตั้งใจ เครื่องมือที่ “สำหรับวิศวกรเท่านั้น” ก็อาจทำให้ระบบล้มได้ถ้ามันรันคิวรีกว้าง ตกไปผิดสภาพแวดล้อม หรือเปลี่ยนสถานะโดยไม่มีขั้นตอนยืนยันที่ชัดเจน

กำหนดความสำเร็จเป็นเงื่อนไขแคบและวัดได้: ปฏิบัติการเร็วยิ่งขึ้นโดยไม่ขยายสิทธิ์ เครื่องมือภายในที่ดีจะลดขั้นตอน ไม่ใช่ลดมาตรการป้องกัน แทนที่จะให้ทุกคนเข้าถึงฐานข้อมูลกว้าง ๆ เพื่อตรวจสอบปัญหาการเรียกเก็บเงิน สร้างเครื่องมือที่ตอบคำถามเดียว: “แสดงเหตุการณ์การเรียกเก็บเงินที่ล้มเหลวของวันนี้สำหรับบัญชี X” โดยใช้ข้อมูลประจำตัวแบบอ่านอย่างเดียวที่จำกัดขอบเขต

ก่อนเลือกอินเทอร์เฟซ ให้ตัดสินใจว่าผู้ใช้ต้องการอะไรในช่วงเวลานั้น CLI เหมาะสำหรับงานที่ทำซ้ำระหว่าง on-call แดชบอร์ดเว็บเหมาะเมื่อผลลัพธ์ต้องการบริบทและการมองเห็นร่วมกัน บางครั้งคุณส่งทั้งคู่ แต่ทำให้ทั้งคู่เป็นวิวบาง ๆ บนการดำเนินการที่มีการป้องกันเดียวกัน เป้าหมายคือความสามารถที่นิยามดีหนึ่งอย่าง ไม่ใช่พื้นผิวผู้ดูแลใหม่

เลือกความเจ็บปวดเดียวและเก็บขอบเขตให้เล็ก

วิธีที่เร็วที่สุดในการทำให้เครื่องมือภายในมีประโยชน์ (และปลอดภัย) คือเลือกงานชัดเจนงานเดียวแล้วทำให้ดี หากพยายามจัดการล็อก ฟีเจอร์แฟลก แก้ข้อมูล และจัดการผู้ใช้ในวันแรกเดียว มันจะเติบโตเป็นพฤติกรรมที่ซ่อนเร้นและทำให้คนประหลาดใจ

เริ่มจากคำถามเดียวที่ผู้ใช้ถามในงานจริง เช่น: “ให้ request ID นี้ แสดงข้อผิดพลาดและบรรทัดรอบ ๆ ข้ามบริการ” นั่นแคบ ทดสอบได้ และอธิบายง่าย

ระบุให้ชัดว่าเครื่องมือนี้สำหรับใคร นักพัฒนาที่ดีบักในเครื่องคอมต้องการตัวเลือกต่างจากคนที่ on-call และทั้งสองแตกต่างจากฝ่ายซัพพอร์ตหรือแอนาลิสต์ เมื่อนำผู้ชมมาผสมกัน คุณจะเพิ่มคำสั่ง “ทรงพลัง” ที่ผู้ใช้ส่วนมากไม่ควรแตะ

เขียนอินพุตและเอาต์พุตเหมือนสัญญาเล็ก ๆ

อินพุตควรชัดเจน: request ID ช่วงเวลา สภาพแวดล้อม เอาต์พุตควรคาดเดาได้: บรรทัดที่ตรงกัน ชื่อบริการ ไทม์สแตมป์ จำนวน หลีกเลี่ยงผลข้างเคียงที่ซ่อน เช่น “ยังเคลียร์แคชด้วย” หรือ “ยังลองรันงานอีกครั้ง” เหล่านี้คือฟีเจอร์ที่ก่อให้เกิดอุบัติเหตุ

ตั้งค่าเริ่มต้นเป็นอ่านอย่างเดียว คุณยังทำให้เครื่องมือมีค่าได้ด้วยการค้นหา เปรียบเทียบ ตรวจสอบ และรายงาน เพิ่มการกระทำเขียนเฉพาะเมื่อคุณตั้งชื่อสถานการณ์จริงที่ต้องการและจำกัดมันได้อย่างเข้มงวด

คำชี้แจงขอบเขตง่าย ๆ ที่ทำให้ทีมตรงไปตรงมา:

- งานหลักหนึ่งอย่าง หน้าจอหรือคำสั่งหลักหนึ่งหน้า

- แหล่งข้อมูลหนึ่งแหล่ง (หรือมุมมองเชิงตรรกะหนึ่งมุมมอง) ไม่ใช่ “ทุกอย่าง”

- ธงชัดเจนสำหรับสภาพแวดล้อมและช่วงเวลา

- เริ่มต้นเป็นอ่านอย่างเดียว ไม่มีการทำงานพื้นหลัง

- ถ้ามีการเขียน ต้องยืนยันและบันทึกการเปลี่ยนแปลงทุกครั้ง

ทำแผนที่แหล่งข้อมูลและการดำเนินการที่อ่อนไหวตั้งแต่ต้น

ก่อนที่ Claude Code จะเขียนอะไรลงไป ให้เขียนลงว่าคุณจะสัมผัสอะไร ปัญหาด้านความปลอดภัยและความน่าเชื่อถือส่วนใหญ่ออกที่นี่ ไม่ใช่ที่ UI ถือการทำแผนที่นี้เป็นสัญญา: มันบอกผู้ตรวจสอบว่าอะไรอยู่ในขอบเขตและอะไรห้ามเข้า

เริ่มจากรายการที่จับต้องได้ของแหล่งข้อมูลและเจ้าของ เช่น: ล็อก (แอป เกตเวย์ auth) และที่เก็บที่อยู่ ตารางหรือวิวฐานข้อมูลที่เครื่องมืออาจคิวรี ร้านเก็บฟีเจอร์แฟลกและกฎการตั้งชื่อ เมตริกและเทรซและป้ายที่ปลอดภัยต่อการกรอง และว่าคุณวางแผนจะเขียนโน้ตไปยังระบบตั๋วหรือระบบเหตุการณ์หรือไม่

แล้วตั้งชื่อการดำเนินการที่เครื่องมือได้รับอนุญาต หลีกเลี่ยงการใช้คำว่า “admin” เป็นสิทธิ์ แทนให้กำหนดกิริยาที่ตรวจสอบได้ ตัวอย่างทั่วไปได้แก่: การค้นหาและส่งออกแบบอ่านอย่างเดียว (พร้อมข้อจำกัด), ใส่คำอธิบายประกอบ (เพิ่มโน้ตโดยไม่แก้ประวัติ), สลับแฟลกเฉพาะพร้อม TTL, การเติมข้อมูลย้อนกลับที่จำกัด (ช่วงวันที่และจำนวนระเบียน), และโหมด dry-run ที่แสดงผลกระทบโดยไม่เปลี่ยนข้อมูล

ฟิลด์อ่อนไหวต้องจัดการอย่างชัดเจน ตัดสินใจว่าอะไรต้องถูกมาร์กหรือปิดบัง (อีเมล โทเคน session ID คีย์ API ตัวระบุผู้ใช้) และอะไรแสดงได้เฉพาะในรูปย่อ ตัวอย่าง: แสดงเฉพาะ 4 ตัวท้ายของ ID หรือตั้งแฮชอย่างสม่ำเสมอเพื่อให้คนเชื่อมโยงเหตุการณ์ได้โดยไม่เห็นค่าดิบ

สุดท้าย ตกลงกฎการเก็บรักษาและการตรวจสอบ ถ้าผู้ใช้รันคิวรีหรือเปลี่ยนแฟลก ให้บันทึกว่าใคร ทำเมื่อไหร่ ฟิลเตอร์ที่ใช้ และจำนวนผลลัพธ์ เก็บบันทึกการตรวจสอบนานกว่าล็อกแอป กฎง่าย ๆ เช่น “เก็บคิวรี 30 วัน บันทึกการตรวจสอบ 1 ปี” จะป้องกันการโต้วาทีที่เจ็บปวดระหว่างเหตุการณ์

แบบจำลองการเข้าถึงสิทธิ์น้อยที่สุดที่เรียบง่าย

การนำสิทธิ์น้อยที่สุดไปใช้จะง่ายเมื่อคุณเก็บโมเดลให้ธรรมดา เริ่มจากการระบุสิ่งที่เครื่องมือทำได้ แล้วติดป้ายแต่ละการกระทำว่าอ่านอย่างเดียวหรือเขียน ส่วนใหญ่เครื่องมือภายในต้องการสิทธิ์อ่านสำหรับคนส่วนใหญ่

สำหรับแดชบอร์ดเว็บ ใช้ระบบระบุตัวตนที่มีอยู่ (SSO with OAuth) หลีกเลี่ยงรหัสผ่านท้องถิ่น สำหรับ CLI ให้ใช้โทเคนสั้น ๆ ที่หมดอายุเร็วและกำหนดขอบเขตเฉพาะสำหรับการกระทำที่ผู้ใช้ต้องการ โทเคนแชร์ระยะยาวมักถูกวางในตั๋ว ถูกเซฟในประวัติ shell หรือคัดลอกไปยังเครื่องส่วนตัว

เก็บ RBAC ไว้เล็ก ๆ ถ้าต้องการมากกว่าบทบาทไม่กี่แบบ แปลว่าเครื่องมืออาจทำมากเกินไป หลายทีมทำงานได้ดีกับสามบทบาท:

- Viewer: อ่านอย่างเดียว ค่าเริ่มต้นปลอดภัย

- Operator: อ่านบวกกับชุดการกระทำความเสี่ยงต่ำเล็กน้อย

- Admin: การกระทำความเสี่ยงสูง ใช้ไม่บ่อย

แยกสภาพแวดล้อมตั้งแต่ต้น แม้ UI จะดูเหมือนกัน ทำให้ยากที่จะ “ทำ prod โดยไม่ตั้งใจ” ใช้ข้อมูลประจำตัวต่างกันต่อสภาพแวดล้อม ไฟล์ config ต่างกัน และ API endpoint ต่างกัน ถ้าผู้ใช้ดูแลเฉพาะ staging พวกเขาไม่ควรแม้แต่จะยืนยันตัวกับ production ได้

การกระทำความเสี่ยงสูงสมควรได้รับขั้นตอนการอนุมัติ คิดถึงการลบข้อมูล เปลี่ยนแฟลก ฟื้นฟูบริการ หรือรันคิวรีหนัก ๆ เพิ่มการตรวจสอบคนที่สองเมื่อรัศมีผลกระทบกว้าง รูปแบบปฏิบัติได้แก่ การยืนยันโดยพิมพ์ข้อความที่ระบุเป้าหมาย (ชื่อบริการและสภาพแวดล้อม), บันทึกผู้ขอและผู้อนุมัติ, และเพิ่มดีเลย์สั้น ๆ หรือกำหนดเวลาไว้สำหรับการดำเนินการที่อันตรายที่สุด

ถ้าคุณสร้างเครื่องมือด้วย Claude Code ให้ตั้งกฎว่าแต่ละ endpoint และคำสั่งต้องประกาศบทบาทที่ต้องการล่วงหน้า นิสัยนี้ช่วยให้การตรวจสอบสิทธิ์เป็นระบบเมื่อเครื่องมือเติบโต

แนวป้องกันที่ป้องกันอุบัติเหตุและคิวรีแย่ ๆ

Ship a small CLI fast

สร้างต้นแบบเวิร์กโฟลว์ on-call ที่แคบและทำให้พฤติกรรมตรวจสอบได้ง่าย

โหมดความล้มเหลวที่พบบ่อยที่สุดของเครื่องมือภายในไม่ใช่ผู้โจมตี แต่เป็นเพื่อนร่วมงานที่เหนื่อยล้ารันคำสั่ง “ถูกต้อง” ด้วยอินพุตผิด ๆ ถือแนวป้องกันเป็นฟีเจอร์ผลิตภัณฑ์ ไม่ใช่การตกแต่ง

ค่าเริ่มต้นที่ปลอดภัย

เริ่มด้วยท่าทีที่ปลอดภัย: อ่านอย่างเดียวเป็นค่าเริ่มต้น แม้ผู้ใช้จะเป็น admin เครื่องมือควรเปิดในโหมดที่ดึงข้อมูลได้เท่านั้น ทำให้การเขียนเป็นสิ่งที่ต้องเลือกเข้าใจได้ชัดเจน

สำหรับการดำเนินการที่เปลี่ยนสถานะ (สลับแฟลก เติมข้อมูล ลบเรคคอร์ด) ต้องการการยืนยันโดยพิมพ์อย่างชัดเจน “แน่ใจไหม? y/N” ง่ายเกินไปสำหรับกล้ามเนื้อ จำให้ผู้ใช้พิมพ์อะไรที่เฉพาะ เช่น ชื่อสภาพแวดล้อมบวก target ID

การตรวจสอบอินพุตที่เข้มงวดป้องกันหายนะส่วนใหญ่ ยอมรับเฉพาะรูปแบบที่คุณสนับสนุนจริง ๆ (ID วันที่ ชื่อสภาพแวดล้อม) และปฏิเสธส่วนที่เหลือตั้งแต่ต้น สำหรับการค้นหา ให้จำกัดพลัง: จำกัดผลลัพธ์ บังคับช่วงวันที่ที่สมเหตุสมผล และใช้ allow-list แทนการปล่อยให้รูปแบบอิสระเข้าถึงที่เก็บล็อก

เพื่อหลีกเลี่ยงคิวรีวิ่งไม่หยุด เพิ่ม timeout และอัตราจำกัด เครื่องมือที่ปลอดภัยจะล้มอย่างรวดเร็วและอธิบายสาเหตุ แทนที่จะค้างแล้วคอยตอกฐานข้อมูล

ชุดแนวป้องกันที่ใช้งานได้จริง:

- ค่าเริ่มต้นอ่านอย่างเดียว พร้อมสวิตช์ “โหมดเขียน” ที่ชัดเจน

- พิมพ์ยืนยันสำหรับการเขียน (รวม env + target)

- การตรวจสอบรูปแบบเข้มงวดสำหรับ ID วันที่ ขีดจำกัด และรูปแบบที่อนุญาต

- timeout คิวรีและอัตราจำกัดต่อผู้ใช้

- การปิดบังความลับในผลลัพธ์และในล็อกของเครื่องมือเอง

ความสะอาดของผลลัพธ์

สมมติว่าผลลัพธ์ของเครื่องมือจะถูกคัดลอกไปยังตั๋วและแชท ปิดบังความลับโดยค่าเริ่มต้น (โทเคน คุกกี้ คีย์ API และอีเมลถ้าจำเป็น) และล้างสิ่งที่คุณเก็บ: บันทึกการตรวจสอบควรบันทึกสิ่งที่พยายามทำ ไม่ใช่ข้อมูลดิบที่คืนมา

สำหรับแดชบอร์ดค้นหาล็อก ให้คืนตัวอย่างสั้นและจำนวน ไม่ใช่เพย์โหลดเต็ม หากใครต้องการเหตุการณ์เต็มจริง ๆ ให้ทำเป็นการกระทำแยกที่มีการควบคุมอย่างชัดเจน

วิธีทำงานกับ Claude Code โดยไม่เสียการควบคุม

มอง Claude Code เหมือนเพื่อนร่วมทีมจูเนียร์ที่ทำงานเร็ว: มีประโยชน์แต่ไม่อ่านใจ งานของคุณคือกำหนดขอบเขต ให้ตรวจสอบได้ และย้อนกลับได้ง่าย นั่นคือความแตกต่างระหว่างเครื่องมือที่ปลอดภัยกับเครื่องมือที่ทำให้คุณตื่นตอนตีสอง

เริ่มจากสเปกที่โมเดลตามได้

ก่อนขอโค้ด ให้เขียนสเปกเล็ก ๆ ที่บอกการกระทำของผู้ใช้และผลลัพธ์ที่คาดหวัง เก็บไว้ที่พฤติกรรม ไม่ใช่รายละเอียดเฟรมเวิร์กดี สเปกที่ดีมักใส่ได้ครึ่งหน้าและครอบคลุม:

- คำสั่งหรือหน้าจอ (ชื่อที่แน่นอน)

- อินพุต (ธง ฟิลด์ รูปแบบ ขีดจำกัด)

- เอาต์พุต (อะไรแสดง อะไรถูกบันทึก)

- กรณีข้อผิดพลาด (อินพุตไม่ถูกต้อง timeout ผลลัพธ์ว่าง)

- การตรวจสอบสิทธิ์ (เกิดอะไรขึ้นเมื่อเข้าถึงถูกปฏิเสธ)

ตัวอย่าง: ถ้าสร้าง CLI ค้นหาล็อก ให้กำหนดคำสั่งหนึ่งคำสั่งจบครบ: logs search --service api --since 30m --text \"timeout\" พร้อมขีดจำกัดผลลัพธ์แบบแข็งและข้อความ “ไม่มีสิทธิ์เข้าถึง” ที่ชัดเจน

ขอการเปลี่ยนแปลงเล็ก ๆ ที่คุณตรวจสอบได้

ขอ skeleton ก่อน: การเชื่อมต่อ CLI การโหลด config และการเรียกข้อมูลแบบสตับ แล้วขอฟีเจอร์เดียวที่สมบูรณ์ทั้งหมด (รวมการตรวจสอบและข้อผิดพลาด) แตกต่างเล็ก ๆ ทำให้การรีวิวจริงจัง

หลังการเปลี่ยนแต่ละครั้ง ขอคำอธิบายภาษาธรรมดาว่าอะไรเปลี่ยนและทำไม หากคำอธิบายไม่ตรงกับ diff ให้หยุดแล้วระบุพฤติกรรมและข้อจำกัดความปลอดภัยใหม่

สร้างเทสต์ตั้งแต่ต้น ก่อนเพิ่มฟีเจอร์ อย่างน้อยให้ครอบคลุมเส้นทางปกติ อินพุตไม่ถูกต้อง (วันที่ไม่ดี ธงหาย) การปฏิเสธสิทธิ์ ผลลัพธ์ว่าง และการจำกัดอัตราหรือ timeout ของแบ็กเอนด์

CLI กับแดชบอร์ดเว็บ: เลือกอินเทอร์เฟซที่เหมาะสม

CLI และแดชบอร์ดเว็บแก้ปัญหาเดียวกันได้ แต่ล้มต่างกัน เลือกอินเทอร์เฟซที่ทำให้เส้นทางปลอดภัยเป็นเส้นทางที่ง่ายที่สุด

CLI มักเหมาะเมื่อความเร็วสำคัญและผู้ใช้รู้ว่าต้องการอะไรแล้ว มันยังเหมาะกับงานอ่านอย่างเดียว เพราะคุณสามารถจำกัดสิทธิ์ได้แคบและหลีกเลี่ยงปุ่มที่เผลอทริกเกอร์การเขียน

CLI เหมาะสำหรับการค้นหา on-call อย่างรวดเร็ว สคริปต์และระบบอัตโนมัติ รอยตรวจสอบชัดเจน (คำสั่งทุกอย่างถูกเขียนออกมา) และการม้วนออกที่เรียบง่าย (ไบนารีเดียว config เดียว)

แดชบอร์ดเว็บเหมาะเมื่อคุณต้องการมองเห็นร่วมกันหรือขั้นตอนที่มีการชี้นำ มันลดความผิดพลาดด้วยการชี้ให้คนไปที่ค่าเริ่มต้นที่ปลอดภัย เช่น ช่วงเวลา สภาพแวดล้อม และการกระทำที่ผ่านการอนุมัติล่วงหน้า แดชบอร์ดยังเหมาะสำหรับมุมมองสถานะทีม การดำเนินการที่ถูกควบคุม และคำอธิบายในตัวของปุ่มว่าทำอะไร

เมื่อเป็นไปได้ ใช้ backend API เดียวกันสำหรับทั้งสอง ใส่การยืนยันตัวตน อัตราจำกัด ขีดจำกัดคิวรี และการบันทึกการตรวจสอบใน API ไม่ใช่ที่ UI แล้ว CLI กับแดชบอร์ดจะเป็นไคลเอนต์ต่างกันที่มีอีร์โกรนอมิกต่างกัน

นอกจากนี้ตัดสินใจว่าจะรันที่ไหน เพราะนั่นเปลี่ยนความเสี่ยง CLI บนแลปท็อปอาจรั่วโทเคน การรันบน bastion host หรือในคลัสเตอร์ภายในช่วยลดการเปิดเผยและทำให้ล็อกกับการบังคับใช้บโยลิซีนโยบายง่ายขึ้น

ตัวอย่าง: สำหรับการค้นหาล็อก CLI เหมาะสำหรับวิศวกร on-call ที่ดึง 10 นาทีล่าสุดของบริการหนึ่งแดชบอร์ดเหมาะสำหรับห้องเหตุการณ์ที่ทุกคนต้องการมุมมองที่กรองเดียวกัน พร้อมการส่งออกสำหรับ postmortem ที่ผ่านการตรวจสอบสิทธิ์

ตัวอย่างที่เป็นจริง: เครื่องมือค้นหาล็อกสำหรับ on-call

Choose dashboard over scripts

สร้างแดชบอร์ด React กับแบ็กเอนด์ Go เมื่อต้องการ UI เว็บที่ปลอดภัยกว่า

ตี 02:10 on-call ได้รับรายงาน: “การคลิก Pay บางครั้งล้มเหลวสำหรับลูกค้าหนึ่งราย” ฝ่ายซัพพอร์ตมีสกรีนช็อตกับ request ID แต่ไม่มีใครอยากวางคิวรีสุ่มลงในระบบล็อกด้วยสิทธิ์ admin

CLI เล็กๆ สามารถแก้ปัญหานี้ได้อย่างปลอดภัย กุญแจคือต้องแคบ: หาข้อผิดพลาดให้เร็ว แสดงเฉพาะสิ่งที่จำเป็น และไม่เปลี่ยนข้อมูลโปรดักชัน

โฟลว์ CLI ขั้นพื้นฐาน

เริ่มด้วยคำสั่งเดียวที่บังคับขอบเขตเวลาและตัวระบุเฉพาะ ต้องการ request ID และช่วงเวลา และตั้งค่าตั้งต้นให้เป็นช่วงสั้น

oncall-logs search --request-id req_123 --since 30m --until now

คืนสรุปก่อน: ชื่อบริการ ชนิดข้อผิดพลาด จำนวน และ 3 ข้อความที่ตรงกันสูงสุด แล้วให้ขั้นตอนขยายที่ชัดเจนซึ่งพิมพ์บรรทัดล็อกเต็มเฉพาะเมื่อผู้ใช้ร้องขอ

oncall-logs show --request-id req_123 --limit 20

การออกแบบสองขั้นตอนนี้ป้องกันการดัมพ์ข้อมูลโดยไม่ตั้งใจ และทำให้การตรวจสอบง่ายขึ้นเพราะมีเส้นทางที่ปลอดภัยเป็นค่าเริ่มต้น

การกระทำติดตามตัวเลือก (ไม่เขียนข้อมูล)

on-call มักต้องทิ้งร่องรอยให้คนถัดไป แทนที่จะเขียนลงฐานข้อมูล ให้เพิ่มการกระทำที่เป็นทางเลือกในการสร้างเพย์โหลดโน้ตตั๋วหรือใส่แท็กในระบบเหตุการณ์ แต่ห้ามแตะข้อมูลลูกค้า

เพื่อรักษาสิทธิ์น้อยที่สุด CLI ควรใช้โทเคนล็อกแบบอ่านอย่างเดียว และโทเคนแยกที่มีขอบเขตสำหรับการสร้างตั๋วหรือการใส่แท็ก

เก็บบันทึกการตรวจสอบสำหรับทุกครั้งที่รัน: ใครรัน request ID ใด ช่วงเวลาที่ใช้ และว่าพวกเขาเปิดขยายรายละเอียดหรือไม่ บันทึกการตรวจสอบนี้คือตาข่ายนิรภัยเมื่อมีปัญหาหรือเมื่อการเข้าถึงต้องตรวจสอบ

ความผิดพลาดทั่วไปที่สร้างปัญหาด้านความปลอดภัยและความน่าเชื่อถือ

เครื่องมือภายในเล็ก ๆ มักเริ่มเป็น “ตัวช่วยด่วน” นั่นแหละเหตุผลที่มันลงท้ายด้วยค่าเริ่มต้นเสี่ยง วิธีที่เร็วที่สุดในการเสียความเชื่อถือคือเหตุการณ์ไม่ดีหนึ่งครั้ง เช่น เครื่องมือที่ลบข้อมูลเมื่อควรจะเป็นอ่านอย่างเดียว

ความผิดพลาดที่พบบ่อย:

- ให้เครื่องือืือโปรดักชันเขียนฐานข้อมูลทั้งที่ต้องการแค่การอ่าน แล้วคิดว่า “เราจะรอบคอบ”

- ข้ามร่องรอยการตรวจสอบ ทำให้ภายหลังตอบไม่ได้ว่าใครรันคำสั่ง อินพุตอะไร และอะไรเปลี่ยนแปลง

- อนุญาต SQL ฟรี รูปแบบ regex หรือตัวกรอง ad hoc ที่สแกนตารางหรือบันทึกขนาดใหญ่และทำให้ระบบล่ม

- ผสมสภาพแวดล้อม ทำให้ staging สามารถเข้าถึง production เพราะ config โทเคน หรือ base URL ถูกแชร์

- พิมพ์ความลับลงเทอร์มินัล คอนโซลเบราว์เซอร์ หรือล็อก แล้วลืมว่าผลลัพธ์เหล่านั้นจะถูกคัดลอกไปยังตั๋วและแชท

ความล้มเหลวที่สมจริงเป็นแบบนี้: วิศวกร on-call ใช้ CLI ค้นหาล็อกระหว่างเหตุการณ์ เครื่องมือรับ regex ใด ๆ แล้วส่งไปยังแบ็กเอนด์ล็อก รูปแบบหนึ่งที่กินทรัพยากรวิ่งข้ามชั่วโมงของล็อกปริมาณสูง ทำให้ค่าใช้จ่ายพุ่งและการค้นหาช้าสำหรับทุกคน ในเซสชันเดียวกัน CLI พิมพ์โทเคน API ในผลดีบัก และมันถูกวางลงเอกสารเหตุการณ์สาธารณะ

ค่าเริ่มต้นที่ปลอดภัยที่ป้องกันเหตุการณ์ส่วนใหญ่

ถือว่าการอ่านอย่างเดียวเป็นขอบเขตความปลอดภัยที่แท้จริง ไม่ใช่นิสัย ใช้ข้อมูลประจำตัวแยกตามสภาพแวดล้อม และบัญชีบริการแยกตามเครื่องมือ

แนวป้องกันไม่กี่อย่างทำงานได้มาก:

- ใช้คิวรีที่อนุญาต (หรือเทมเพลต) แทน SQL ดิบ และจำกัดช่วงเวลาและจำนวนแถว

- บันทึกการกระทำทุกอย่างพร้อม request ID ตัวตนผู้ใช้ สภาพแวดล้อมเป้าหมาย และพารามิเตอร์ที่แน่นอน

- บังคับการเลือกสภาพแวดล้อมอย่างชัดเจน พร้อมการยืนยันเด่น ๆ สำหรับ production

- ปิดบังความลับเป็นค่าเริ่มต้น และปิดดีบักเว้นแต่ใช้ธงพิเศษของสิทธิพิเศษ

ถ้าเครื่องมือออกแบบมาให้ไม่สามารถทำสิ่งที่อันตรายได้ ทีมของคุณจะไม่ต้องพึ่งความตั้งใจแม่นยำในตอนตีสาม

เช็คลิสต์ด่วนก่อนปล่อยเครื่องมือ

Put logic behind an API

ตั้งบริการ Go และ PostgreSQL เพื่อรวมการดำเนินการที่มีการป้องกันไว้หลัง API เดียว

ก่อนเครื่องมือภายในจะถึงผู้ใช้จริง (โดยเฉพาะ on-call) ถือว่ามันเป็นระบบโปรดักชัน ยืนยันว่าสิทธิ์ การอนุญาต และขีดจำกัดความปลอดภัยเป็นของจริง ไม่ใช่สมมติ

เริ่มจากการเข้าถึงและสิทธิ์ เหตุการณ์หลายอย่างเกิดจากการที่การเข้าถึง “ชั่วคราว” กลายเป็นถาวร หรือจากที่เครื่องมือค่อย ๆ ได้สิทธิ์เขียน

- การยืนยันตัวและการถอดสิทธิ์: ยืนยันว่าใครลงชื่อเข้าใช้ วิธีการให้สิทธิ์ และวิธีเพิกถอนในวันเดียวกันเมื่อคนเปลี่ยนทีม

- บทบาทอยู่น้อย: เก็บ 2-3 บทบาทสูงสุด (viewer operator admin) และเขียนลงว่าแต่ละบทบาททำอะไรได้

- อ่านอย่างเดียวเป็นค่าเริ่มต้น: ทำให้การดูเป็นเส้นทางเริ่มต้น และต้องการบทบาทเฉพาะสำหรับการเปลี่ยนแปลงข้อมูล

- การจัดการความลับ: เก็บโทเคนและคีย์นอกรีโพ และยืนยันว่าเครื่องมือไม่พิมพ์พวกมันในล็อกหรือข้อความผิดพลาด

- ช่องทางฉุกเฉิน: ถ้าจำเป็นต้องเข้าถึงฉุกเฉิน ให้จำกัดเวลาและบันทึก

จากนั้นตรวจสอบแนวป้องกันที่ป้องกันความผิดพลาดทั่วไป:

- การยืนยันสำหรับการกระทำเสี่ยง: พิมพ์ยืนยันสำหรับการลบ เติมข้อมูล หรือเปลี่ยนคอนฟิก

- ขีดจำกัดและ timeout: จำกัดขนาดผลลัพธ์ บังคับช่วงเวลา และ timeout คิวรี

- การตรวจสอบอินพุต: ตรวจสอบ ID วันที่ และชื่อสภาพแวดล้อม ปฏิเสธอะไรที่ดูเหมือน “รันทั่วทุกที่”

- บันทึกการตรวจสอบ: บันทึกว่าใครทำอะไร เมื่อไหร่ และจากที่ไหน ทำให้ค้นหาได้ง่ายระหว่างเหตุการณ์

- เมตริกพื้นฐานและข้อผิดพลาด: ติดตามอัตราความสำเร็จ ความหน่วง และข้อผิดพลาดยอดนิยมเพื่อสังเกตปัญหาเร็ว

ทำการเปลี่ยนแปลงอย่างคุมโดยเพื่อนร่วมงาน: รีวิวโค้ด ทดสอบทางมุ่งเป้าเส้นทางอันตราย และมีแผนย้อนกลับ (รวมถึงวิธีปิดเครื่องมืออย่างรวดเร็วถ้ามันทำงานผิด)

ขั้นตอนต่อไป: เปิดตัวอย่างปลอดภัยและปรับปรุงต่อเนื่อง

ถือการเปิดตัวครั้งแรกเหมือนการทดลองควบคุม เริ่มกับทีมหนึ่ง เวิร์กโฟลว์หนึ่ง และชุดงานจริงเล็ก ๆ เครื่องมือค้นหาล็อกสำหรับ on-call เป็นการพิสูจน์ที่ดีเพราะคุณวัดเวลาที่ประหยัดได้และพบคิวรีเสี่ยงได้เร็ว

รักษาการเปิดตัวให้คาดเดาได้: ทดลองกับ 3-10 ผู้ใช้ เริ่มใน staging จำกัดการเข้าถึงด้วยบทบาทสิทธิ์น้อย (ไม่ใช่โทเคนแชร์) ตั้งขีดจำกัดการใช้งาน และบันทึกการตรวจสอบสำหรับทุกคำสั่งหรือการคลิกปุ่ม ให้แน่ใจว่าคุณย้อนคืนการตั้งค่าและการเปลี่ยนสิทธิ์ได้อย่างรวดเร็ว

เขียนสัญญาของเครื่องมือเป็นภาษาง่าย ๆ ระบุแต่ละคำสั่ง (หรือการกระทำในแดชบอร์ด) พารามิเตอร์ที่อนุญาต ความหมายของความสำเร็จ และความหมายของข้อผิดพลาด ผู้คนหยุดเชื่อเครื่องมือภายในเมื่อผลลัพธ์ไม่ชัดเจน แม้โค้ดจะถูกต้อง

เพิ่มวง feedback ที่คุณตรวจสอบจริง ๆ ติดตามคิวรีที่ช้า ฟิลเตอร์ที่ใช้บ่อย และตัวเลือกที่ทำให้คนสับสน เมื่อเห็นวิธีแก้แบบเดิมซ้ำ ๆ นั่นมักเป็นสัญญาณว่าหน้าตาของอินเทอร์เฟซขาดค่าเริ่มต้นที่ปลอดภัย

การบำรุงรักษาต้องมีเจ้าของและตาราง ตัดสินใจว่าใครอัปเดต dependencies ใครหมุนรหัสผ่าน และใครจะถูก paged ถ้าเครื่องมือพังตอนเกิดเหตุ ทบทวนการเปลี่ยนแปลงที่สร้างด้วย AI เหมือนบริการโปรดักชัน: ตรวจสอบการเปลี่ยนแปลงสิทธิ์ ความปลอดภัยของคิวรี และการบันทึก

ถ้าทีมคุณชอบการทำซ้ำผ่านแชท Koder.ai (koder.ai) อาจเป็นวิธีปฏิบัติที่ใช้ได้จริงเพื่อสร้าง CLI หรือแดชบอร์ดเล็ก ๆ จากบทสนทนา เก็บสแนปชอตของสถานะที่รู้ว่าปลอดภัย และย้อนกลับอย่างรวดเร็วเมื่อการเปลี่ยนแปลงนำความเสี่ยงมา