07 เม.ย. 2568·4 นาที

วิธีสร้างเว็บแอปสำหรับ Internal Developer Platforms (IDPs)

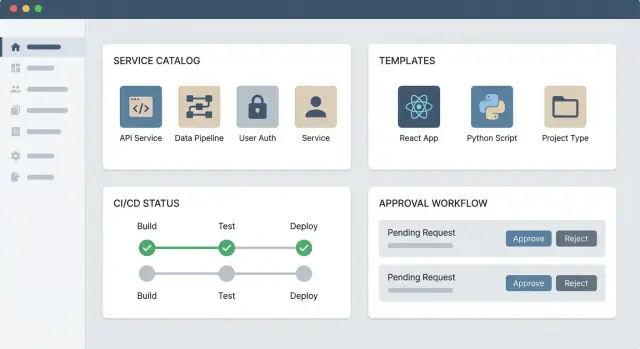

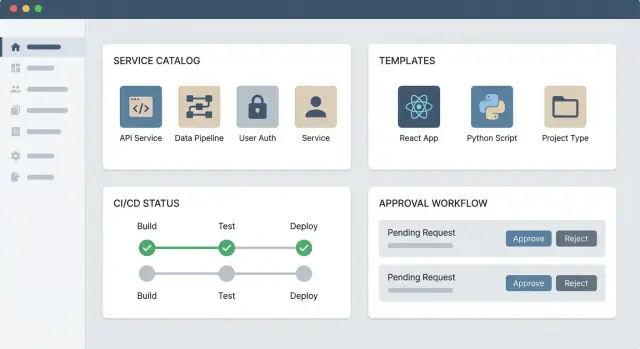

คู่มือทีละขั้นตอนในการวางแผน สร้าง และปล่อยเว็บแอปสำหรับแพลตฟอร์มนักพัฒนาภายใน: แคตตาล็อก เทมเพลต เวิร์กโฟลว์ สิทธิ์ และการตรวจสอบ

คู่มือทีละขั้นตอนในการวางแผน สร้าง และปล่อยเว็บแอปสำหรับแพลตฟอร์มนักพัฒนาภายใน: แคตตาล็อก เทมเพลต เวิร์กโฟลว์ สิทธิ์ และการตรวจสอบ

แอปเว็บ IDP เป็น “ทางเข้าภายใน” ของระบบวิศวกรรมของคุณ — ที่ที่นักพัฒนาไปค้นหาสิ่งที่มีอยู่แล้ว (บริการ ไลบรารี สภาพแวดล้อม) ปฏิบัติตามวิธีที่แนะนำในการสร้างและรันซอฟต์แวร์ และร้องขอการเปลี่ยนแปลงโดยไม่ต้องไล่หาในหลายเครื่องมือ

สำคัญไม่แพ้กัน มันไม่ใช่การทดแทนแบบรวมทุกอย่างสำหรับ Git, CI, คอนโซลคลาวด์ หรือระบบออกตั๋ว เป้าหมายคือการลดแรงเสียดทานโดยการออเคสเตรทสิ่งที่คุณใช้อยู่แล้ว—ทำให้เส้นทางที่ถูกต้องเป็นเส้นทางที่ง่ายที่สุด

หลายทีมสร้างเว็บแอป IDP เพราะงานประจำวันช้าลงจาก:

เว็บแอปควรเปลี่ยนสิ่งเหล่านี้เป็นเวิร์กโฟลว์ที่ทำซ้ำได้และข้อมูลที่ค้นหาได้ชัดเจน

แอป IDP ที่ใช้งานได้จริงมักมีสามส่วนหลัก:

ทีมแพลตฟอร์ม มักเป็นเจ้าของผลิตภัณฑ์พอร์ทัล: ประสบการณ์ API เทมเพลต และแนวป้องกัน

ทีมโปรดักต์ เป็นเจ้าของบริการของตน: ดูแลความถูกต้องของเมตาดาต้า บำรุงเอกสาร/runbook และยอมรับเทมเพลตที่เตรียมให้ แบบจำลองที่ดีคือความรับผิดชอบร่วม: ทีมแพลตฟอร์มปูถนนเรียบ ทีมโปรดักต์ขับบนถนนนั้นและช่วยปรับปรุงมัน

เว็บแอป IDP ประสบความสำเร็จหรือไม่ ขึ้นกับว่ามันให้บริการคนที่ถูกต้องด้วย “เส้นทางที่ถูกใจ” หรือไม่ ก่อนเลือกเครื่องมือหรือวาดแผนผังสถาปัตยกรรม ให้ชัดเจนว่ามีใครจะใช้พอร์ทัล ทำอะไร และจะวัดความคืบหน้าอย่างไร

พอร์ทัล IDP ส่วนใหญ่มีผู้ชมหลักสี่กลุ่ม:

ถ้าคุณอธิบายไม่ได้ว่ากลุ่มแต่ละกลุ่มได้ประโยชน์อย่างไรในประโยคเดียว คุณอาจกำลังสร้างพอร์ทัลที่รู้สึกเป็นของเลือกได้

เลือกเส้นทางที่เกิดขึ้นรายสัปดาห์ (ไม่ใช่ปีละครั้ง) และทำให้มันครอบคลุมปลายทางถึงปลายทางจริง ๆ:\n\n- สร้างบริการใหม่ จากเทมเพลต (repo + CI + ความเป็นเจ้าของ + แท็ก)\n- ขอสภาพแวดล้อม (dev/stage) พร้อมแนวป้องกัน\n- ดูสุขภาพของบริการ (สถานะการปรับใช้ การแจ้งเตือน การพึ่งพา)\n- หมุนคีย์/ความลับ ด้วยเวิร์กโฟลว์ที่ตรวจสอบได้\n- ขอสิทธิ์เข้าถึง ระบบหรือชุดข้อมูลพร้อมการอนุมัติ

เขียนแต่ละเส้นทางเป็น: ทริกเกอร์ → ขั้นตอน → ระบบที่ถูกแตะ → ผลลัพธ์ที่คาดหวัง → โหมดล้มเหลว. นี่จะกลายเป็น backlog ผลิตภัณฑ์และเกณฑ์การยอมรับของคุณ

เมตริกที่ดีผูกกับเวลาที่ประหยัดและแรงเสียดทานที่ถูกลบ:\n\n- Time-to-first-deploy สำหรับบริการใหม่ (median, p90)\n- ปริมาณตั๋วด้วยมือ สำหรับคำขอบ่อย (และเวลาในการแก้ไข)\n- อัตราการยอมรับ: % บริการที่ลงทะเบียน, % ทีมที่ใช้เทมเพลต\n- อัตราความล้มเหลวจากการเปลี่ยนแปลง และ เวลาระหว่างค่าเฉลี่ยจนกว่าจะกู้คืน (ถ้าพอร์ทัลช่วยมาตรฐานการส่งมอบ)

ทำให้สั้นและมองเห็นได้:\n\n> V1 scope: "พอร์ทัลที่ให้ผู้พัฒนาสร้างบริการจากเทมเพลตที่อนุมัติ ลงทะเบียนในแคตตาล็อกบริการพร้อมเจ้าของ และแสดงสถานะการปรับใช้ + สุขภาพ รวมถึง RBAC ขั้นพื้นฐานและบันทึกการตรวจสอบ ยกเว้นแดชบอร์ดที่กำหนดเอง การแทนที่ CMDB แบบเต็ม และเวิร์กโฟลว์เฉพาะบุคคล"

คำชี้แจงนี้เป็นตัวกรองการเพิ่มฟีเจอร์ของคุณ—และเป็นสมอแผนงานของคุณสำหรับสิ่งที่จะมาถัดไป

พอร์ทัลภายในจะประสบความสำเร็จเมื่อแก้ปัญหาเจ็บปวดหนึ่งอย่างแบบปลายทางถึงปลายทาง แล้วจึงขยายสิทธิ์ต่อไป เส้นทางที่เร็วที่สุดคือ MVP แคบ ๆ ที่เปิดให้ทีมจริงภายในไม่กี่สัปดาห์—ไม่ใช่หลายไตรมาส

เริ่มด้วยสามบล็อกพื้นฐาน:\n\n- แคตตาล็อกบริการ: ที่เดียวสำหรับค้นหาสิ่งที่มีอยู่ ใครเป็นเจ้าของ และลิงก์การดำเนินงานสำคัญ\n- เวิร์กโฟลว์บริการตนเองแบบเดียว: เลือกคำขอที่เกิดบ่อย (เช่น “สร้าง repo บริการใหม่” หรือ “จัดเตรียมสภาพแวดล้อมมาตรฐาน”) และทำให้อัตโนมัติ\n- ศูนย์เอกสาร/ลิงก์: อย่าย้ายทุกอย่าง—ลิงก์ไปยังแหล่งความจริงที่มีอยู่ (CI/CD, เครื่องมือเหตุการณ์, runbooks) ขณะเรียนรู้ว่าผู้คนใช้อะไรจริง ๆ

MVP นี้เล็ก แต่ให้ผลลัพธ์ชัดเจน: “ฉันหาบริการของฉันเจอและทำงานสำคัญหนึ่งอย่างโดยไม่ต้องถามใน Slack”

ถ้าคุณต้องการยืนยัน UX และเส้นทางความสุข (happy path) อย่างรวดเร็ว แพลตฟอร์ม prototype แบบ vibe-coding เช่น Koder.ai อาจมีประโยชน์สำหรับการออกแบบ UI พอร์ทัลและหน้าการออเคสเตรชันจากสเปกเวิร์กโฟลว์ที่เขียนไว้ เพราะ Koder.ai สามารถสร้างเว็บแอปแบบ React พร้อม backend Go + PostgreSQL และรองรับการส่งออกซอร์สโค้ด ทีมจึงสามารถทำซ้ำได้เร็วและยังคงเป็นเจ้าของโค้ดระยะยาว

เพื่อให้แผนงานเป็นระเบียบ จัดกลุ่มงานเป็นสี่ถัง:\n\n- Discover: การค้นหา แท็ก ความเป็นเจ้าของ หน้าทีม มุมมองการพึ่งพา\n- Create: เทมเพลต สร้างโครง สภาพแวดล้อม การตั้งค่ามาตรฐาน\n- Operate: ลิงก์ไปยังแดชบอร์ด/runbooks ข้อมูล on-call สรุป SLO การกระทำทั่วไป\n- Govern: RBAC ขั้นตอนการอนุมัติ บันทึกการตรวจสอบ การตรวจนโยบาย

โครงสร้างนี้ป้องกันไม่ให้พอร์ทัลเป็นแค่ “แคตตาล็อกทั้งหมด” หรือ “อัตโนมัติทั้งหมด” โดยไม่มีการเชื่อมโยงกัน

อัตโนมัติเฉพาะสิ่งที่ตรงตามเกณฑ์อย่างน้อยหนึ่งข้อ: (1) ทำซ้ำทุกสัปดาห์, (2) เกิดข้อผิดพลาดเมื่อทำด้วยมือ, (3) ต้องการการประสานงานหลายทีม ส่วนที่เหลือเป็นลิงก์ที่คัดสรรไปยังเครื่องมือที่ถูกต้อง พร้อมคำแนะนำและเจ้าของที่ชัดเจน

ออกแบบพอร์ทัลให้เวิร์กโฟลว์ใหม่เสียบเข้าไปเป็น “การกระทำ” เพิ่มเติมบนหน้าบริการหรือหน้าสภาพแวดล้อม หากทุกเวิร์กโฟลว์ใหม่ต้องการการปรับเปลี่ยนการนำทาง การยอมรับจะชะงัก ให้ปฏิบัติเวิร์กโฟลว์เป็นโมดูล: อินพุตสม่ำเสมอ สถานะสม่ำเสมอ ประวัติสม่ำเสมอ—เพื่อให้คุณเพิ่มได้โดยไม่เปลี่ยนแบบจำลองทางความคิด

สถาปัตยกรรมพอร์ทัล IDP ที่ใช้งานได้จริงทำให้ประสบการณ์ผู้ใช้เรียบง่าย ในขณะที่จัดการงานเชื่อมต่อที่ยุ่งยากไว้เบื้องหลัง เป้าหมายคือให้ผู้พัฒนามีเว็บแอปเดียว แม้ว่าการกระทำจะข้าม Git, CI/CD, บัญชีคลาวด์, ตั๋ว และ Kubernetes

มีสามรูปแบบปกติ และการเลือกขึ้นกับความเร็วที่ต้องการปล่อยและจำนวนทีมที่จะขยายพอร์ทัล:\n\n- แอปเดียว (monolith): MVP ที่เร็วที่สุด UI, API และลอจิกการเชื่อมต่อปล่อยพร้อมกัน ดีเมื่อทีมแพลตฟอร์มเป็นเจ้าของฟีเจอร์ส่วนใหญ่\n- บริการแบบโมดูลาร์: แยก UI, API แกนกลาง และบริการเชื่อมต่อบางตัว ง่ายต่อการสเกลและความเป็นเจ้าของชัดเจนเมื่อพอร์ทัลเติบโต\n- แบบปลั๊กอิน: แกนกลางที่เสถียรพร้อมปลั๊กอินสำหรับแหล่งแคตตาล็อก สร้างโครง เอกสาร และเวิร์กโฟลว์ เหมาะเมื่อหลายทีมมีส่วนร่วมฟีเจอร์

อย่างน้อยคาดหวังบล็อกเหล่านี้:\n\n- Web UI (พอร์ทัลนักพัฒนา): การเรียกดูแคตตาล็อก golden paths แบบฟอร์ม หน้าสถานะ\n- Backend API (มักอยู่หลัง API gateway): auth, การตรวจ RBAC, การตรวจสอบ, ออเคสเตรชัน\n- Integration workers: งานระยะยาว (สร้าง repo, จัดเตรียมสภาพแวดล้อม, ตั้งค่า CI) ที่รันแบบอะซิงโครนัส\n- Database: การกำหนดค่าพอร์ทัล มุมมองแคตตาล็อกแคช ประวัติเวิร์กโฟลว์ เหตุการณ์บันทึกการตรวจสอบ

ตัดสินใจตอนต้นว่าพอร์ทัล “เป็นเจ้าของ” อะไร เทียบกับสิ่งที่มันแค่แสดง:\n\n- ให้ระบบบันทึกของจริงอยู่ในระบบที่มีอยู่ (Git, cloud IAM, CI/CD, Kubernetes, ตั๋ว)\n- เก็บใน ฐานข้อมูลพอร์ทัล: คำขอเวิร์กโฟลว์ สถานะ การอนุมัติ บันทึกการตรวจสอบ และดัชนีแคชที่ทำให้ UI เร็ว

การเชื่อมต่อล้มเหลวด้วยเหตุผลปกติ (ขีดจำกัดอัตรา ขัดข้องชั่วคราว สำเร็จบางส่วน) ออกแบบเพื่อ:\n\n- ลองใหม่พร้อม backoff และข้อความผิดพลาดชัดเจน\n- Idempotency (การรันซ้ำไม่ควรสร้างรายการซ้ำ)\n- Timeouts และการยกเลิก\n- ประวัติการทำงานที่ทนทาน เพื่อให้ผู้ใช้เห็นว่าเกิดอะไรขึ้นและกู้คืนได้อย่างปลอดภัย

แคตตาล็อกบริการของคุณเป็นแหล่งข้อมูลที่เชื่อถือได้สำหรับสิ่งที่มี ใครเป็นเจ้าของ และวิธีที่มันเชื่อมต่อกับระบบอื่น ๆ แบบจำลองข้อมูลที่ชัดเจนป้องกัน “บริการลึกลับ” รายการซ้ำ และอัตโนมัติที่เสียหาย

เริ่มจากตกลงความหมายของ “service” ในองค์กร สำหรับหลายทีม มันคือหน่วยที่ปรับใช้ได้ (API, worker, เว็บไซต์) ที่มีวงจรชีวิต

อย่างน้อย ควรมีฟิลด์เหล่านี้:\n\n- Name + description (อ่านง่าย)\n- Owners: ทีมหลัก และผู้ติดต่อรอง (กลุ่ม on-call, tech lead)\n- Source repositories: ลิงก์/ID ของ repo หนึ่งหรือหลายอัน\n- Runtime environments: dev/stage/prod หรือรูปแบบตามภูมิภาค\n- Dependencies: บริการต้นน้ำ/ปลายน้ำและไลบรารีที่ใช้ร่วมกัน

เพิ่มเมตาดาต้าจริงจังที่ขับเคลื่อนพอร์ทัล:\n\n- Lifecycle (experimental, active, deprecated)\n- Criticality/tier (สำหรับความคาดหวังการสนับสนุนและการกำกับดูแล)\n- Links (runbooks, dashboards, SLOs, ช่องทางเหตุการณ์)

ปฏิบัติกับความสัมพันธ์เป็นของจริง ไม่ใช่แค่ฟิลด์ข้อความ:\n\n- Services ↔ teams: บริการหลายรายการต่ทีม; บางครั้งเป็นความเป็นเจ้าของแบบแชร์ (ใช้ primary_owner_team_id และ additional_owner_team_ids)\n- Services ↔ resources: เชื่อมต่อกับทรัพยากรคลาวด์ (namespace ของ Kubernetes, คิว, ฐานข้อมูล) เพื่อให้ตอบคำถามว่า “บริการนี้ใช้อะไรบ้าง?”\n- Service tiers: เก็บ tier เป็น enum โครงสร้าง และเชื่อมโยงกับนโยบาย (เช่น tier-0 ต้องมี on-call และบันทึกการตรวจสอบ)

โครงสร้างเชิงสัมพันธ์นี้เปิดใช้งานหน้าต่าง ๆ เช่น “ทุกอย่างที่ทีม X เป็นเจ้าของ” หรือ “บริการทั้งหมดที่แตะฐานข้อมูลนี้”

ตัดสินใจตั้งแต่ต้นเกี่ยวกับ ID แคนอนิคัล เพื่อไม่ให้เกิดรายการซ้ำหลังการนำเข้า รูปแบบที่พบบ่อย:\n\n- slug คงที่ (เช่น payments-api) บังคับให้เป็นเอกลักษณ์\n- UUID ที่ไม่เปลี่ยนแปลงควบคู่กับ slug ที่อ่านได้\n- ทางเลือก: คีย์ที่ได้จาก repo (github_org/repo) ถ้า repo และ service เป็น 1:1

จัดทำเอกสารกฎการตั้งชื่อ (อักขระที่อนุญาต ความเป็นเอกลักษณ์ นโยบายเปลี่ยนชื่อ) และตรวจสอบที่เวลาสร้าง

แคตตาล็อกบริการล้มเหลวเมื่อมันกลายเป็นข้อมูลล้าสมัย เลือกหนึ่งวิธีหรือรวมกัน:\n\n- Import ตามตาราง (ซิงก์รายกลางคืนจาก Git, CI/CD, inventory คลาวด์)\n- Webhooks (อัปเดตเมื่อมีการเปลี่ยน repo, การปรับใช้, การเปลี่ยนเจ้าของ)\n- Event streams (เผยแพร่อีเวนต์เช่น “service.created” หรือ “dependency.updated”)

เก็บ last_seen_at และ data_source ต่อระเบียนเพื่อแสดงความสดใหม่และแก้ไขความขัดแย้งได้

หากพอร์ทัล IDP ของคุณจะได้รับความไว้วางใจ มันต้องมีสามอย่างที่ทำงานร่วมกัน: authentication (คุณเป็นใคร?), authorization (คุณทำอะไรได้?), และ auditability (อะไรเกิดขึ้น ใครเป็นผู้ทำ?) ทำสิ่งเหล่านี้ให้ถูกต้องตั้งแต่เนิ่น ๆ แล้วคุณจะหลีกเลี่ยงการแก้ไขซ้ำภายหลัง—โดยเฉพาะเมื่อพอร์ทัลเริ่มจัดการการเปลี่ยนแปลงในผลิตภัณฑ์จริง

บริษัทส่วนใหญ่มีโครงสร้างตัวตนอยู่แล้ว ใช้มัน\n\nให้ SSO ผ่าน OIDC หรือ SAML เป็นเส้นทางเข้าสู่ระบบเริ่มต้น และดึง การเป็นสมาชิกกลุ่ม จาก IdP ของคุณ (Okta, Azure AD, Google Workspace ฯลฯ) แล้วแมปกลุ่มเหล่านั้นกับบทบาทและการเป็นสมาชิกทีมในพอร์ทัล

นี่ช่วยให้การเริ่มต้นใช้งานง่าย (“ล็อกอินแล้วคุณอยู่ในทีมที่ถูกต้องแล้ว”), หลีกเลี่ยงการเก็บรหัสผ่าน และให้ IT บังคับนโยบายองค์กรเช่น MFA และเวลาเซสชัน

หลีกเลี่ยงโมเดล “แอดมิน vs ทุกคน” ที่คลุมเครือ ชุดบทบาทปฏิบัติได้สำหรับพอร์ทัลภายในได้แก่:\n\n- Developer: เรียกดูพอร์ทัล ใช้เทมเพลตและเวิร์กโฟลว์บริการตนเองในขอบเขตที่อนุญาต\n- Service Owner: จัดการรายการแคตตาล็อกบริการ (เมตาดาต้า on-call ลิงก์วงจรชีวิต) และดูประวัติเฉพาะบริการ\n- Approver: อนุมัติหรือปฏิเสธคำขอที่ละเอียดอ่อน (การเข้าถึง production, สภาพแวดล้อมใหม่, ทรัพยากรที่มีผลกระทบต่อค่าใช้จ่าย)\n- Platform Admin: จัดการเทมเพลต การเชื่อมต่อ การตั้งค่าระดับโลก และค่าเริ่มต้นของนโยบาย\n- Auditor: การเข้าถึงแบบอ่านอย่างเดียวสำหรับบันทึกการตรวจสอบ การอนุมัติ และประวัติการตั้งค่า

เก็บบทบาทให้เล็กและเข้าใจง่าย คุณสามารถขยายได้ภายหลัง แต่โมเดลที่สับสนจะลดการยอมรับ

RBAC จำเป็นแต่ไม่พอ พอร์ทัลต้องมี สิทธิ์ระดับทรัพยากร: การเข้าถึงควรถูกจำกัดให้กับ ทีม บริการ หรือสภาพแวดล้อม\n\nตัวอย่าง:\n\n- นักพัฒนาสามารถทริกเกอร์เวิร์กโฟลว์ “สร้างสภาพแวดล้อม sandbox” สำหรับ บริการของทีมตนเอง แต่ไม่ใช่ของคนอื่น\n- เจ้าของบริการสามารถแก้ไขรายการแคตตาล็อกบริการที่ตนเป็นเจ้าของ\n- ผู้อนุมัติสามารถอนุมัติคำขอเฉพาะสำหรับศูนย์ต้นทุนหรือเนมสเปซ production ที่ระบุ

นำแนวทางนโยบายง่าย ๆ: (principal) can (action) on (resource) if (condition) เริ่มที่การสโคปทีม/บริการและขยายจากนั้น

ปฏิบัติต่อบันทึกการตรวจสอบเป็นฟีเจอร์สำคัญ ไม่ใช่รายละเอียดแบ็กเอนด์ พอร์ทัลควรบันทึก:\n\n- ใครเริ่มเวิร์กโฟลว์บริการตนเอง (และจากที่ไหน)\n- ค่าพารามิเตอร์ที่ส่งมา (ปกปิดความลับ)\n- ใครอนุมัติ/ปฏิเสธและความเห็นใด ๆ\n- การเปลี่ยนแปลงที่เกิดขึ้น (ลิงก์ไปยังการรัน CI/CD, ตั๋ว, หรือการเปลี่ยนแปลงโครงสร้างพื้นฐาน)\n- การเปลี่ยนแปลงเทมเพลต สิทธิ์ และการเชื่อมต่อ

ทำให้ประวัติการตรวจสอบเข้าถึงง่ายจากสถานที่ที่คนทำงาน: หน้าบริการ ในแท็บ “History” ของเวิร์กโฟลว์ และมุมมองผู้ดูแลสำหรับการปฏิบัติตาม นี่ยังช่วยในการทบทวนเหตุการณ์เมื่อมีบางอย่างพัง

UX พอร์ทัล IDP ที่ดีไม่ใช่เรื่องความสวยงาม แต่เป็นการลดแรงเสียดทานเมื่อคนพยายามส่งงาน นักพัฒนาควรตอบคำถามสามข้อได้อย่างรวดเร็ว: มีอะไรอยู่แล้ว? ฉันสร้างอะไรได้บ้าง? มีอะไรที่ต้องใส่ใจตอนนี้?

แทนที่จะจัดเมนูตามระบบแบ็กเอนด์ (“Kubernetes,” “Jira,” “Terraform”) ให้โครงพอร์ทัลตามงานที่นักพัฒนาทำจริง:\n\n- Discover: ค้นหาบริการ API เอกสาร เจ้าของ runbooks\n- Create: เริ่มบริการใหม่ เพิ่ม endpoint ขอฐานข้อมูล\n- Operate: ดูสุขภาพ เหตุการณ์ สถานะการปรับใช้ การเปลี่ยนแปลงล่าสุด\n- Govern: สิทธิ์ การตรวจนโยบาย ข้อยกเว้น

การนำทางตามงานช่วยให้การเริ่มต้นง่ายขึ้น: เพื่อนร่วมงานใหม่ไม่ต้องรู้จักชุดเครื่องมือของคุณเพื่อเริ่มต้น

ทุกหน้าบริการควรแสดงชัดเจน:\n\n- ทีมเป็นเจ้าของและช่องทางทีม\n- การสลับ on-call และเส้นทางการยกระดับ\n- Repo หลัก(s) และเป้าปรับใช้

วางแผง “ใครเป็นเจ้าของ?” ไว้ส่วนบน อย่าซ่อนในแท็บ เมื่อเกิดเหตุการณ์ วินาทีมีค่า

การค้นหาเร็วเป็นฟีเจอร์สำคัญของพอร์ทัล รองรับตัวกรองที่นักพัฒนาคิดตามธรรมชาติ: ทีม lifecycle (experimental/production) tier ภาษา แพลตฟอร์ม และ “เป็นของฉัน” ใส่ตัวบ่งชี้สถานะชัดเจน (healthy/degraded, SLO at risk, blocked by approval) เพื่อให้ผู้ใช้สแกนรายการแล้วตัดสินใจได้

เมื่อสร้างทรัพยากร ถามเฉพาะสิ่งที่จำเป็นตอนนี้ ใช้เทมเพลต (“golden paths”) และค่าเริ่มต้นเพื่อป้องกันข้อผิดพลาดที่หลีกเลี่ยงได้—ข้อกำหนดการตั้งชื่อ hooks logging/metrics และการตั้งค่า CI มาตรฐานควรถูกเติมไว้ล่วงหน้า หากฟิลด์เป็นทางเลือก ให้ซ่อนภายใต้ “Advanced options” เพื่อให้เส้นทางที่รวดเร็วไม่สะดุด

บริการตนเองคือที่ที่พอร์ทัลภายในสร้างความไว้วางใจ: นักพัฒนาควรทำงานทั่วไปให้เสร็จแบบปลายทางถึงปลายทางโดยไม่ต้องเปิดตั๋ว ในขณะที่ทีมแพลตฟอร์มยังคงควบคุมความปลอดภัย การปฏิบัติตาม และค่าใช้จ่าย

เริ่มด้วยชุดเล็ก ๆ ของเวิร์กโฟลว์ที่ตรงกับคำขอที่เกิดบ่อยและมีแรงเสียดทานสูง ตัวอย่าง “สี่อย่างแรก” ที่พบบ่อย:\n\n- Create service: สร้างโครง repo, ลงทะเบียนในแคตตาล็อกบริการ, ตั้งความเป็นเจ้าของ, และบูตสแตรป CI/CD\n- Provision environment: สร้างสภาพแวดล้อม dev/staging พร้อมเครือข่าย logging และงบประมาณมาตรฐาน\n- Request access: ให้สิทธิ์แบบ least-privilege กับระบบ (ฐานข้อมูล คิว API ภายนอก) พร้อมตัวเลือกหมดอายุ\n- Rotate secrets: ทริกเกอร์การหมุน อัปเดตคอนฟิกที่เกี่ยวข้อง และตรวจสอบว่าแอปพลิเคชันยังทำงานปกติหลังจากนั้น

เวิร์กโฟลว์เหล่านี้ควรมีทิศทางชัดเจนและสะท้อน golden path ของคุณ ในขณะที่ยังให้ตัวเลือกควบคุมได้ (ภาษา/runtime ภูมิภาค tier การจัดประเภทข้อมูล)

ปฏิบัติกับทุกเวิร์กโฟลว์เหมือน API ผลิตภัณฑ์ สัญญาที่ชัดเจนทำให้เวิร์กโฟลว์นำกลับมาใช้ใหม่ ทดสอบได้ และง่ายต่อการรวมกับชุดเครื่องมือของคุณ

สัญญาที่ใช้งานได้จริงรวมถึง:\n\n- Inputs: ฟิลด์แบบมีชนิดกับค่าเริ่มต้น (เช่น ชื่อบริการ ทีมเจ้าของ สภาพแวดล้อม การจัดประเภทข้อมูล)\n- Validation: กฎการตั้งชื่อ เขตภูมิภาคที่อนุญาต การตรวจสอบโควต้า และการตรวจสอบว่า "มีอยู่แล้วหรือไม่"\n- Steps: ลำดับการกระทำ (รันเทมเพลต เรียก CI/CD สร้างทรัพยากรคลาวด์ อัปเดตแคตตาล็อกบริการ)\n- Outputs: ผลลัพธ์และลิงก์ที่นักพัฒนาต้องการ (URL ของ repo, URL การปรับใช้, ลิงก์ runbook, ทรัพยากรที่สร้าง)

รักษา UX ให้โฟกัส: แสดงเฉพาะอินพุตที่นักพัฒนาสามารถตัดสินใจได้จริง และนิยามที่เหลือจากแคตตาล็อกบริการและนโยบาย

การอนุมัติหลีกเลี่ยงไม่ได้สำหรับการกระทำบางอย่าง (การเข้าถึง production ข้อมูลสำคัญ การเพิ่มค่าใช้จ่าย) พอร์ทัลควรทำให้การอนุมัติทำนายได้:\n\n- ใครอนุมัติอะไร: กำหนดผู้อนุมัติแบบกฎ (เจ้าของทีม เจ้าของระบบ ความปลอดภัย) แทนการ ping แบบ ad-hoc\n- ขีดจำกัดเวลา: กำหนด SLA สำหรับการอนุมัติและหมดอายุคำขอที่ล้าสมัยโดยอัตโนมัติ\n- การยกระดับ: หากผู้อนุมัติหลักไม่ว่าง ให้ส่งต่อไปยังกลุ่มสำรองหรือการสลับ on-call

สำคัญคือ การอนุมัติควรเป็นส่วนหนึ่งของเอนจินเวิร์กโฟลว์ ไม่ใช่ช่องทางด้วยมือ นักพัฒนาควรเห็นสถานะ ขั้นตอนถัดไป และเหตุผลที่ต้องการการอนุมัติ

การรันเวิร์กโฟลว์ทุกครั้งควรสร้างระเบียนถาวร:\n\n- อินพุตที่ใช้ ผลการตรวจสอบ และการตัดสินใจของผู้อนุมัติ\n- บันทึกทีละขั้นตอน (ปกปิดความลับ)\n- ผลลัพธ์สุดท้าย ทรัพยากรที่สร้าง และการกระทำ rollback ใด ๆ

ประวัตินี้กลายเป็น “ร่องรอยกระดาษ” และระบบซัพพอร์ตของคุณ: เมื่อล้มเหลว นักพัฒนาจะเห็นจุดที่และเหตุผล—มักจะแก้ได้โดยไม่ต้องสร้างตั๋วให้ทีมแพลตฟอร์ม นอกจากนี้ยังให้ข้อมูลแก่ทีมแพลตฟอร์มเพื่อปรับปรุงเทมเพลตและสังเกตข้อผิดพลาดที่เกิดซ้ำ

พอร์ทัล IDP จะรู้สึกว่า “จริง” เมื่อตรวจอ่านและทำงานบนระบบที่นักพัฒนาใช้จริง การเชื่อมต่อทำให้รายการในแคตตาล็อกกลายเป็นสิ่งที่คุณสามารถปรับใช้ สังเกต และสนับสนุนได้

พอร์ทัลส่วนใหญ่ต้องการชุดการเชื่อมต่อพื้นฐาน:\n\n- Git (repo, 브랜ชเริ่มต้น, CODEOWNERS, pull requests)\n- CI/CD (pipelines, สถานะบิลด์, artifacts, promotions)\n- Kubernetes (cluster, namespace, workload, rollouts)\n- Cloud (บัญชี/โปรเจกต์ เครือข่าย บริการจัดการ)\n- IAM (ทีม กลุ่ม SSO การแมปบทบาท)\n- Secrets (vaults, การอ้างอิงความลับ สถานะการหมุน)

ระบุอย่างชัดเจนว่าข้อมูลอะไรเป็น อ่านอย่างเดียว (เช่น สถานะ pipeline) และอะไรเป็น เขียนได้ (เช่น ทริกเกอร์การปรับใช้)

การเชื่อมต่อแบบ API-first ง่ายต่อการคิด ทดสอบ: คุณสามารถตรวจสอบ auth, สคีมา และการจัดการข้อผิดพลาดได้\n\nใช้ webhooks สำหรับเหตุการณ์แบบเรียลไทม์ (PR ถูก merge, pipeline เสร็จ) และใช้ scheduled sync สำหรับระบบที่ส่งเหตุการณ์ไม่ได้หรือยอมรับ eventual consistency (เช่น นำเข้าบัญชีคลาวด์รายคืน)

สร้างคอนเนคเตอร์บาง ๆ ที่ทำให้รายละเอียดเฉพาะผู้ให้บริการเป็นสัญญาภายในที่คงที่ (เช่น Repository, PipelineRun, Cluster) นี่แยกการเปลี่ยนแปลงเมื่อคุณย้ายเครื่องมือ และทำให้ UI/API ของพอร์ทัลสะอาด

รูปแบบปฏิบัติได้คือ:\n\n- พอร์ทัลเรียกคอนเนคเตอร์ของคุณ\n- คอนเนคเตอร์จัดการ auth, rate limits, การลองใหม่, การแมป\n- คอนเนคเตอร์คืนข้อมูลที่ปกติแล้ว + ลิงก์ที่ทำอะไรได้ (เช่น /deployments/123)

การเชื่อมต่อทุกอย่างควรมี runbook เล็ก ๆ: ลักษณะของ “เสื่อมสภาพ” วิธีแสดงใน UI และต้องทำอย่างไร\n\nตัวอย่าง:\n\n- Git API ถูกจำกัดอัตรา: พอร์ทัลแสดงข้อมูล repo แบบแคช; ผู้ใช้ยังเรียกดูแคตตาล็อกได้ แต่ “สร้างจากเทมเพลต” ถูกปิด\n- CI/CD ล่ม: พอร์ทัลเสนอทางเลือกด้วยมือ (ลิงก์ไปยัง UI pipeline) และอธิบายเวลาลองใหม่\n- Secrets manager ไม่พร้อมใช้งาน: บล็อกการเปลี่ยนแปลงที่ต้องใช้ความลับใหม่; อนุญาตการเข้าถึงข้อมูลเมตาดาต้าอย่างเดียว

เก็บเอกสารเหล่านี้ไว้ใกล้ผลิตภัณฑ์ (เช่น /docs/integrations) เพื่อให้ผู้พัฒนาไม่ต้องเดาว่าต้องทำอะไร

พอร์ทัล IDP ไม่ใช่แค่ UI มันคือชั้นออเคสเตรชันที่ทริกเกอร์งาน CI/CD สร้างทรัพยากรคลาวด์ อัปเดตแคตตาล็อกบริการ และบังคับการอนุมัติ Observability ช่วยให้คุณตอบคำถามได้อย่างรวดเร็วและมั่นใจ: “เกิดอะไรขึ้น?”, “ล้มเหลวที่ไหน?”, และ “ใครต้องลงมือถัดไป?”

ติดตั้งแต่ละการรันเวิร์กโฟลว์ด้วย correlation ID ที่ตามคำขอจาก UI ผ่าน API แบ็กเอนด์ การตรวจสอบการอนุมัติ และเครื่องมือภายนอก (Git, CI, คลาวด์, ตั๋ว) เพิ่ม request tracing เพื่อมุมมองเดียวที่แสดงเส้นทางทั้งหมดและเวลาแต่ละขั้น

เสริม trace ด้วย logs โครงสร้าง (JSON) ที่รวม: ชื่อเวิร์กโฟลว์, run ID, ชื่อขั้นตอน, บริการเป้าหมาย, สภาพแวดล้อม, ผู้กระทำ, และผลลัพธ์ ซึ่งช่วยให้กรองได้ง่ายเช่น “การรัน deploy-template ที่ล้มเหลวทั้งหมด” หรือ “ทุกรายการที่กระทบ Service X”

เมตริกพื้นฐานของโครงสร้างพื้นฐานไม่พอ เพิ่มเมตริกเวิร์กโฟลว์ที่ผูกกับผลลัพธ์จริง:\n\n- จำนวนการรัน อัตราความสำเร็จ และระยะเวลาต่อเวิร์กโฟลว์และต่อขั้น\n- เวลาในการรอการอนุมัติเทียบกับเวลาในการดำเนินการ (ช่วยระบุคอขวด)\n- การลองใหม่ หมดเวลา และขีดจำกัดอัตราจากคอนเนคเตอร์\n

ให้ทีมแพลตฟอร์มหน้ามอง “ในสายตา” แบบสรุป:\n\n- คิวเวิร์กโฟลว์: กำลังรัน คิว ล้มเหลว รอการอนุมัติ\n- สุขภาพคอนเนคเตอร์: ความถูกต้องของโทเคน การเรียกสำเร็จล่าสุด อัตราความผิดพลาด\n- สถานะซิงก์: ซิงก์แคตตาล็อกล่าสุด เกิด drift หรือไม่ ขนาด backlog

ลิงก์ทุกสถานะไปยังรายละเอียดเชิงลึกและ logs/traces สำหรับการรันนั้นๆ

ตั้งการแจ้งเตือนสำหรับการเชื่อมต่อที่เสีย (เช่น 401/403 ซ้ำ ๆ), การอนุมัติที่ติดค้าง (ไม่มีการดำเนินการเป็นเวลา N ชั่วโมง), และความล้มเหลวของซิงก์ วางแผน data retention: เก็บ logs ปริมาณสูงสั้นกว่า แต่เก็บ เหตุการณ์บันทึกการตรวจสอบ ยาวกว่าเพื่อตรวจสอบและการสอบสวน โดยมีการควบคุมการเข้าถึงและตัวเลือกส่งออก

ความปลอดภัยในพอร์ทัล IDP ทำงานได้ดีที่สุดเมื่อรู้สึกเป็น “คอกกันตก” ไม่ใช่ประตูปิด เป้าหมายคือทำให้เส้นทางปลอดภัยเป็นเส้นทางที่ง่ายที่สุด—ในขณะเดียวกันก็ให้ทีมมีอิสระในการส่งมอบ

การกำกับดูแลส่วนใหญ่เกิดขึ้นเมื่อผู้พัฒนาร้องขอบางอย่าง (บริการใหม่ repo สภาพแวดล้อม ทรัพยากรคลาวด์) ปฏิบัติต่อทุกรูปแบบและการเรียก API เป็นอินพุตที่ไม่ไว้ใจได้

บังคับมาตรฐานด้วยโค้ด ไม่ใช่เอกสาร:\n\n- ต้องระบุความเป็นเจ้าของ (ทีม, on-call, และช่องทางยกระดับ) และบล็อกการสร้างหากขาด\n- ตรวจสอบกฎการตั้งชื่อ (service names, repo names, environments) เพื่อหลีกเลี่ยงการชนกันและความสับสน\n- บังคับแท็ก/เมตาดาต้าสำหรับการจัดสรรค่าใช้จ่าย การปฏิบัติตาม และการค้นหา\n- ปฏิเสธคำขอที่ไม่ตรงตามนโยบายขั้นต่ำ (เช่น "การเปิดสู่สาธารณะ" ต้องรีวิวเพิ่มเติม)

นี่ทำให้แคตตาล็อกบริการสะอาดและทำให้ง่ายต่อการตรวจสอบในภายหลัง

พอร์ทัลมักสัมผัสกับข้อมูลประจำตัว (โทเคน CI, การเข้าถึงคลาวด์, คีย์ API) ถือความลับเหมือนของอันตราย:\n\n- ห้ามบันทึกความลับหรือใส่ในข้อความผิดพลาด\n- ใช้โทเคนระยะสั้น (OIDC, การเข้าถึงแบบ federated, ข้อมูลรับรองมีเวลาจำกัด) แทนคีย์ระยะยาว\n- เก็บความลับในตัวจัดการความลับเฉพาะ; พอร์ทัลควรอ้างอิง ไม่ใช่คัดลอก

นอกจากนี้ ให้แน่ใจว่าบันทึกการตรวจสอบจับ ใครทำอะไรเมื่อไร—โดยไม่จับค่าความลับ

มุ่งที่ความเสี่ยงสมเหตุสมผล:\n\n- การยกระดับสิทธิผ่านการตั้งค่า RBAC ผิดพลาดและสิทธิ์กว้างเกินไป\n- Webhooks ปลอมที่ทริกเกอร์การกระทำโดยไม่ตรวจสอบ\n- การรั่วไหลของข้อมูลผ่าน endpoints ดีบัก logs ที่ละเอียด หรือการค้นหาที่อนุญาตกว้างเกินไป

ลดความเสี่ยงด้วยการยืนยัน webhook ที่เซ็น Least-privilege แยกระหว่างการอ่านและการเปลี่ยนแปลง

รันการตรวจสอบความปลอดภัยใน CI สำหรับโค้ดพอร์ทัลและเทมเพลตที่สร้าง (linting, policy checks, dependency scanning) แล้วกำหนดการทบทวนเป็นประจำของ:\n\n- บทบาท RBAC และการแมปกลุ่ม\n- สิทธิ์เทมเพลต (ใครสร้างอะไรได้บ้าง)\n- การเข้าถึง "break-glass" ของแอดมินและกระบวนการหมุน

การกำกับดูแลยั่งยืนเมื่อมันเป็นกิจวัตร อัตโนมัติ และมองเห็นได้ — ไม่ใช่โครงการครั้งเดียว

พอร์ทัลนักพัฒนาจะให้คุณค่าได้เมื่อทีมใช้มันจริง จัดการการเปิดตัวเหมือนการปล่อยผลิตภัณฑ์: เริ่มเล็ก เรียนรู้เร็ว แล้วสเกลตามหลักฐาน

ทดลองกับ 1–3 ทีมที่มีกำลังใจและเป็นตัวแทน (ทีมหนึ่งแบบ “greenfield”, หนึ่งทีมที่มีมรดกโค้ดหนัก, หนึ่งทีมที่มีข้อกำกับเข้มงวด) ดูว่าพวกเขาทำงานจริงอย่างไร—ลงทะเบียนบริการ ขอสภาพแวดล้อม ทริกเกอร์การปรับใช้—และแก้จุดเจ็บปวดทันที เป้าหมายไม่ใช่ฟีเจอร์สมบูรณ์ แต่คือพิสูจน์ว่าพอร์ทัลประหยัดเวลาและลดความผิดพลาด

ให้ขั้นตอนการย้ายที่พอดีกับสปรินต์ปกติ เช่น:\n\n1) ลงทะเบียนบริการที่มีอยู่ในแคตตาล็อกบริการ,\n2) แนบความเป็นเจ้าของและข้อมูล on-call,\n3) เชื่อมต่อ CI/CD,\n4) นำเทมเพลตหนึ่งตัว (repo, pipeline, หรือ infra) มาใช้กับคอมโพเนนต์ถัดไป

เก็บการอัปเกรด “วัน 2” ให้ง่าย: ให้ทีมค่อย ๆ เพิ่มเมตาดาต้าและแทนที่สคริปต์เฉพาะด้วยเวิร์กโฟลว์พอร์ทัล

เขียนเอกสารสั้น ๆ สำหรับเวิร์กโฟลว์ที่สำคัญ: “ลงทะเบียนบริการ”, “ขอฐานข้อมูล”, “ย้อนการปรับใช้” เพิ่มความช่วยเหลือในผลิตภัณฑ์ข้างฟิลด์แบบฟอร์ม และลิงก์ไปยัง /docs/portal และ /support สำหรับบริบทเชิงลึก ปฏิบัติต่อเอกสารเหมือนโค้ด: เวอร์ชัน คอมเมนต์ และลบทิ้งเมื่อไม่ใช้

วางแผนความเป็นเจ้าของต่อเนื่องตั้งแต่ต้น: ต้องมีคนคัดเลือกรายการ backlog ดูแลคอนเนคเตอร์ภายนอก และซัพพอร์ตผู้ใช้เมื่ออัตโนมัติพัง กำหนด SLA สำหรับเหตุการณ์พอร์ทัล กำหนดจังหวะปรับปรุงคอนเนคเตอร์ และทบทวนบันทึกการตรวจสอบเพื่อหาจุดเจ็บปวดซ้ำและช่องว่างนโยบาย

เมื่อพอร์ทัลเติบโต คุณอาจต้องการความสามารถเช่น snapshots/rollback สำหรับการกำหนดค่าพอร์ทัล การปรับใช้ที่คาดเดาได้ และการโปรโมตสภาพแวดล้อมข้ามภูมิภาค หากคุณกำลังสร้างหรือทดลองอย่างรวดเร็ว Koder.ai ก็สามารถช่วยทีมตั้งค่าแอปภายในด้วยโหมดวางแผน การโฮสต์ และการส่งออกโค้ด—มีประโยชน์สำหรับทดลองฟีเจอร์พอร์ทัลก่อนยึดเป็นส่วนประกอบระยะยาวของแพลตฟอร์ม

แอปเว็บ IDP คือพอร์ทัลนักพัฒนาภายในที่ ประสานงาน เครื่องมือที่คุณใช้อยู่แล้ว (Git, CI/CD, คอนโซลคลาวด์, ระบบติดตามปัญหา, ระบบจัดการความลับ) เพื่อให้ผู้พัฒนาปฏิบัติตาม “เส้นทางที่แนะนำ” ได้อย่างสม่ำเสมอ มันไม่ใช่การแทนที่ระบบบันทึกของจริงเหล่านั้น แต่เป็นการลดความยุ่งยากโดยทำให้การทำงานที่พบบ่อยค้นหาได้ ง่าย และเป็นบริการตนเอง

เริ่มจากปัญหาที่เกิดขึ้น สัปดาห์ต่อสัปดาห์:

หากพอร์ทัลไม่ทำให้เวิร์กโฟลว์ที่เกิดบ่อยเร็วขึ้นหรือปลอดภัยขึ้นแบบปลายทาง-ถึง-ปลายทาง มันจะดูเป็นของเลือกได้และการนำไปใช้จะหยุดชะงัก

ให้ V1 เล็กแต่ครบถ้วน:

ปล่อยให้ทีมจริงใช้งานภายในไม่กี่สัปดาห์ แล้วขยายตามการใช้งานและคอขวด

ปฏิบัติกับการเดินทางเป็นเกณฑ์ยอมรับ: ทริกเกอร์ → ขั้นตอน → ระบบที่ถูกแตะ → ผลลัพธ์ที่คาดหวัง → โหมดล้มเหลว. การเดินทางเริ่มต้นที่ดีได้แก่:

ใช้เมตริกที่สะท้อนการลดอุปสรรคจริง:

เลือกเมตริกที่คุณสามารถบันทึกได้จากการรันเวิร์กโฟลว์ การอนุมัติ และการเชื่อมต่อ—ไม่ใช่แค่แบบสำรวจ

รูปแบบที่พบบ่อยคือ:

ทำให้การเป็นเจ้าของชัดเจนใน UI (ทีม, on-call, เส้นทางการยกระดับ) และรองรับด้วยสิทธิ์เพื่อให้เจ้าของบริการสามารถดูแลรายการได้โดยไม่ต้องสร้างตั๋วหาแพลตฟอร์ม

เริ่มด้วยรูปร่างที่เรียบง่ายแต่ขยายได้:

เก็บระบบบันทึกของจริง (Git/IAM/CI/cloud) เป็นแหล่งข้อมูลที่เชื่อถือได้; พอร์ทัลเก็บคำขอและประวัติ

ทำให้บริการเป็นเอนทิตีหลักโดยมี:

ใช้ slug แบบคงที่ + เป็น pattern ทั่วไปเพื่อป้องกันรายการซ้ำ และติดตามความสดใหม่ด้วยฟิลด์เช่น และ

ตั้งค่า SSO เป็นค่าเริ่มต้น:

บันทึกเหตุการณ์การตรวจสอบสำหรับอินพุตของเวิร์กโฟลว์ (ไม่บันทึกความลับ), การอนุมัติ และการเปลี่ยนแปลงที่เกิดขึ้น และแสดงประวัติเหล่านั้นในหน้าบริการและเวิร์กโฟลว์เพื่อให้ทีมสามารถดีบักเอง

ทำให้การเชื่อมต่อทนทานโดยออกแบบ:

จัดทำ runbook สั้น ๆ ใน /docs/integrations เพื่อให้ผู้พัฒนารู้ว่าต้องทำอย่างไรเมื่อระบบภายนอกล้มเหลว

UUIDlast_seen_atdata_source