21 ก.ค. 2568·3 นาที

วิธีสร้างเว็บแอปสำหรับการเข้าถึงที่ปรึกษาภายนอก

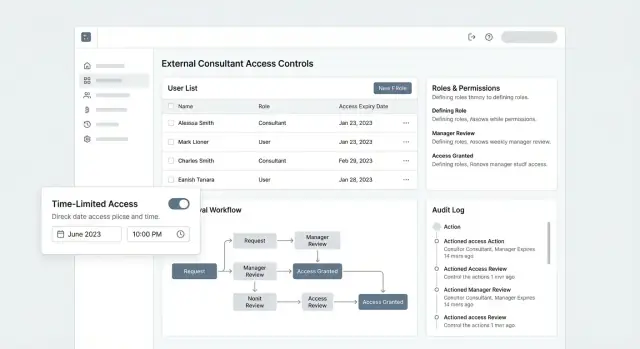

เรียนรู้วิธีสร้างเว็บแอปที่จัดหาการเข้าถึงที่ปรึกษาภายนอกอย่างปลอดภัย: คำขอ การอนุมัติ ขอบเขตบทบาท ระยะเวลา และบันทึกการตรวจสอบ

ความหมายที่แท้จริงของ “การเข้าถึงที่ปรึกษา"

“การเข้าถึงที่ปรึกษา” คือชุดของสิทธิ์และเวิร์กโฟลว์ที่อนุญาตให้ผู้ไม่ใช่พนักงานทำงานจริงในระบบของคุณ—โดยไม่เปลี่ยนพวกเขาเป็นผู้ใช้ถาวรที่สะสมสิทธิ์เพิ่มขึ้นตามเวลา

ที่ปรึกษามักต้องการการเข้าถึงที่:\n

- ภายนอก (ยืนยันตัวตนเป็นเอกลักษณ์แยกจากบัญชีทีมที่ใช้ร่วมกัน)

- ผูกกับโปรเจกต์ (เชื่อมโยงกับลูกค้า โปรเจกต์ หรือภารกิจเฉพาะ)

- มีระยะเวลา (ควรสิ้นสุดโดยอัตโนมัติหากไม่ต่ออายุ)

- ตรวจสอบได้ (ทุกการกระทำย้อนกลับได้ถึงบุคคลและการอนุมัติ)

ปัญหาที่คุณกำลังแก้

พนักงานได้รับการจัดการผ่านวงจรชีวิตของ HR และกระบวนการ IT ภายใน ที่ปรึกษามักอยู่ภายนอกเครื่องจักรเหล่านั้น แต่ยังต้องการการเข้าถึงอย่างรวดเร็ว—บางครั้งเป็นไม่กี่วัน บางครั้งหนึ่งไตรมาส

ถ้าคุณปฏิบัติต่อที่ปรึกษาเหมือนพนักงาน จะเกิดการเริ่มต้นช้าและการยกเว้นที่ยุ่งเหยิง ถ้าปฏิบัติต่อพวกเขาอย่างไม่เอาจริงเอาจัง จะเกิดช่องโหว่ด้านความปลอดภัย

ความเสี่ยงทั่วไปที่ต้องออกแบบเพื่อป้องกัน

การให้สิทธิ์เกินความจำเป็นเป็นรูปแบบความล้มเหลวเริ่มต้น: ใครสักคนให้การเข้าถึงกว้างแบบ “ชั่วคราว” เพื่อให้เริ่มงานได้ และมันไม่เคยถูกลดทอน บัญชีที่ล้าหลังเป็นปัญหาอันดับสอง: การเข้าถึงคงอยู่หลังสิ้นสุดการว่าจ้าง การใช้ข้อมูลรับรองที่ใช้ร่วมกันเป็นกรณีแย่สุด: คุณเสียความรับผิดชอบ ไม่สามารถพิสูจน์ได้ว่าใครทำอะไร และการยุติการใช้งานเป็นไปไม่ได้

เป้าหมายสำหรับเว็บแอปการเข้าถึงที่ปรึกษา

แอปของคุณควรปรับให้เหมาะกับ:

- การเริ่มต้นเร็วด้วยเจ้าของที่ชัดเจนและการสื่อสารน้อยที่สุด

- สิทธิขั้นต่ำเป็นค่าเริ่มต้น (การเข้าถึงเริ่มแคบ และขยายเมื่อมีเหตุผล)

- ความรับผิดชอบชัดเจน (ผู้ขอ ผู้อนุมัติ และตัวตนของที่ปรึกษาชัดเจน)

- การยุติการใช้งานที่ง่ายและแน่นอน ซึ่งลบการเข้าถึงทุกที่ได้อย่างเชื่อถือได้

สิ่งที่แอปควรจัดการ (ขอบเขต)

ระบุอย่างชัดเจนว่า “การเข้าถึง” ครอบคลุมอะไรในองค์กรของคุณ ขอบเขตทั่วไปได้แก่:

- แอปพลิเคชัน (เครื่องมือภายใน ตั๋วงาน แผงควบคุม)

- ข้อมูล (ชุดข้อมูล ไฟล์ ระเบียน การส่งออก)

- สภาพแวดล้อม (prod vs. staging vs. dev)

- ลูกค้า/โปรเจกต์ (ข้อมูลของลูกค้าใดที่ที่ปรึกษาเห็นได้ และภายใต้บทบาทใด)

นิยามการเข้าถึงที่ปรึกษาเป็นพื้นผิวผลิตภัณฑ์ที่มีกฎ—ไม่ใช่งานผู้ดูแลแบบเฉพาะกิจ—และการตัดสินใจการออกแบบส่วนที่เหลือจะง่ายขึ้นมาก

รายการตรวจสอบข้อกำหนดและผู้มีส่วนได้ส่วนเสีย

ก่อนออกแบบหน้าจอหรือเลือกผู้ให้บริการยืนยันตัวตน ให้ชัดเจนว่า ใคร ต้องการการเข้าถึง, ทำไม, และ มันจะสิ้นสุดอย่างไร การเข้าถึงที่ปรึกษาภายนอกล้มเหลวบ่อยเพราะข้อกำหนดถูกสมมติแทนที่จะเขียนลง

ผู้มีส่วนได้ส่วนเสีย (และสิ่งที่แต่ละฝ่ายใส่ใจ)

- ผู้สนับสนุนภายใน (เจ้าของโปรเจกต์): ต้องการให้ที่ปรึกษามีประสิทธิผลอย่างรวดเร็ว โดยไม่สร้างงานสนับสนุนเพิ่ม

- ผู้ดูแล IT/ความปลอดภัย: ต้องการวิธีที่สม่ำเสมอในการบังคับนโยบาย (ข้อคาดหวัง SSO/MFA, การบันทึก, ขอบเขตเวลา) และตอบสนองต่อเหตุการณ์

- ที่ปรึกษา (ผู้ใช้ภายนอก): ต้องการการลงชื่อเข้าใช้ที่เรียบง่ายและเพียงเครื่องมือ/ข้อมูลที่จำเป็นสำหรับงานของพวกเขา

- ผู้อนุมัติ (ผู้จัดการ หัวหน้าลูกค้าหรือเจ้าของข้อมูล): ต้องมั่นใจว่าคำขอการเข้าถึงชอบด้วยเหตุผลและจำกัดอยู่กับโปรเจกต์ที่ถูกต้อง

ชี้ชัดตั้งแต่ต้นว่าใครอนุมัติอะไร กฎทั่วไปคือ: เจ้าของโปรเจกต์อนุมัติการเข้าถึง สู่โปรเจกต์ ขณะที่ IT/ความปลอดภัยอนุมัติการยกเว้น (เช่น บทบาทที่ยกระดับ)

เวิร์กโฟลว์หลักที่ต้องรองรับแบบครบวงจร

เขียน “เส้นทางสมบูรณ์” (happy path) เป็นประโยคเดียวแล้วขยายมัน:

ขอ → อนุมัติ → จัดหา → ทบทวน → เพิกถอน

สำหรับแต่ละขั้นตอน ให้จับข้อมูลต่อไปนี้:

- ข้อมูลที่ต้องให้ (โปรเจกต์ บทบาท วันที่เริ่ม/สิ้นสุด เหตุผล)

- ใครรับผิดชอบ (ผู้ขอ เทียบกับผู้สนับสนุน เทียบกับ IT/ความปลอดภัย)

- เวลาคาดหวังในการตอบกลับ (ในวันเดียว 24 ชั่วโมง 3 วันทำการ)

- เกิดอะไรขึ้นเมื่อล้มเหลว (ข้อมูลขาด ศิลปะปฏิเสธ ช่วงเวลาหมดอายุ)

ข้อจำกัดที่ควรบันทึก

- ลูกค้า/โปรเจกต์หลายรายการ: ที่ปรึกษาหนึ่งคนอาจทำงานหลายโปรเจกต์—ต้องไม่เห็นข้อมูลข้ามลูกค้า

- ช่วงเวลาจำกัด: การเข้าถึงควรหมดอายุโดยอัตโนมัติ พร้อมกระบวนการต่ออายุที่ชัดเจน

- ความต้องการการปฏิบัติตาม: การเก็บรักษาการอนุมัติและประวัติการตรวจสอบ การพิสูจน์การทบทวนเป็นระยะ และการเพิกถอนอย่างรวดเร็วเมื่อสัญญาสิ้นสุด

- รูปแบบการสนับสนุน: ใครรีเซ็ตการเข้าถึง แก้บัญชีล็อก และตอบคำถาม “ทำไมฉันไม่เห็นสิ่งนี้?”

ตัวชี้วัดความสำเร็จ (เพื่อพิสูจน์ว่าทำงานได้)

เลือกเป้าหมายที่วัดได้ไม่กี่ตัว:

- เวลาสู่การเริ่มงาน (ส่งคำขอ → การเข้าถึงใช้งานได้)

- % บัญชีที่ถูกทบทวนตามตาราง (ทบทวนการเข้าถึงรายเดือน/ไตรมาส)

- เวลาสู่การเพิกถอน (การยุติสัญญา → การเข้าถึงถูกลบทุกที่)

ข้อกำหนดเหล่านี้จะเป็นเกณฑ์ยอมรับสำหรับพอร์ทัล การอนุมัติ และการกำกับดูแลในขั้นตอนการพัฒนาต่อไป

แบบจำลองข้อมูล: ผู้ใช้ โปรเจกต์ บทบาท และนโยบาย

แบบจำลองข้อมูลที่สะอาดคือสิ่งที่ป้องกันไม่ให้ “การเข้าถึงที่ปรึกษา” กลายเป็นกองของข้อยกเว้นแบบครั้งเดียว เป้าหมายของคุณคือแสดงว่าใครคือใคร สิ่งที่พวกเขาสามารถเข้าถึง และทำไม—พร้อมทำให้ขอบเขตเวลาและการอนุมัติเป็นแนวคิดหลัก

วัตถุหลัก (สิ่งที่คุณเก็บ)

เริ่มจากชุดวัตถุถาวรขนาดเล็ก:

- Users: ทั้งพนักงานและที่ปรึกษาภายนอก รวมแอตทริบิวต์ตัวตน (อีเมล ชื่อ) ชนิดผู้ใช้ (internal/external) และสถานะ

- Organizations: บริษัทของที่ปรึกษาและหน่วยธุรกิจภายในของคุณ ถ้าจำเป็น

- Projects: หน่วยงานของงานที่มอบสิทธิ์ (บัญชีลูกค้า งานคดี สถานที่)

- Resources: สิ่งที่ได้รับการป้องกัน (เอกสาร ตั๋วงาน รายงาน สภาพแวดล้อม) คุณสามารถโมเดลเป็นเรคคอร์ดที่มีประเภท หรือเป็น “resource” ทั่วไปที่มีฟิลด์ type

- Roles: กลุ่มสิทธิ์ที่เป็นมิตรกับมนุษย์ (เช่น “Consultant Viewer”, “Consultant Editor”, “Finance Approver”)

- Policies: กฎที่จำกัดบทบาท (ประเภททรัพยากรที่อนุญาต ขอบเขตข้อมูล ข้อกำหนด IP/อุปกรณ์ ขอบเขตเวลา)

ความสัมพันธ์ (การแสดงการเข้าถึง)

การตัดสินใจเข้าถึงส่วนใหญ่สรุปเป็นความสัมพันธ์:

- User ↔ Project membership: ตารางเชื่อมเช่น

project_membershipsที่ระบุว่าผู้ใช้เป็นสมาชิกโปรเจกต์ - Role assignments: ตารางเชื่อมแยกเช่น

role_assignmentsที่มอบบทบาทให้ผู้ใช้ภายในขอบเขต (ทั่วโปรเจกต์ หรือตามกลุ่มทรัพยากรเฉพาะ) - Exceptions: โมเดลเป็นสิ่งชัดเจน (เช่น

policy_exceptions) เพื่อให้สามารถตรวจสอบย้อนหลังได้ แทนที่จะฝังไว้ในแฟลกแบบ ad-hoc

การแยกส่วนนี้ช่วยให้ตอบคำถามทั่วไปได้: “ที่ปรึกษาใดเข้าถึงโปรเจกต์ A ได้บ้าง?” “ผู้ใช้นี้มีบทบาทอะไร และที่ไหนบ้าง?” “สิทธิ์ไหนเป็นมาตรฐาน vs. ยกเว้น?”

การเข้าถึงแบบมีระยะเวลา (ทำให้ชั่วคราวเป็นค่าเริ่มต้น)

การเข้าถึงชั่วคราวง่ายต่อการกำกับเมื่อแบบจำลองบังคับใช้:

- เพิ่ม start/end timestamps บน memberships และ/หรือ role assignments

- เก็บ renewal rules (ใครต่ออายุ ระยะเวลาสูงสุด จำนวนครั้งต่ออายุ)

- รวมฟิลด์ grace period หากต้องการหน้าต่างสั้นสำหรับการส่งมอบ (เช่น อ่านอย่างเดียว 48 ชั่วโมง)

การเปลี่ยนสถานะ (ติดตามวงจรชีวิต)

ใช้ฟิลด์สถานะชัดเจนสำหรับ memberships/assignments (ไม่ใช่แค่ “deleted”):

- pending (ขอแล้ว ยังไม่อนุมัติ)

- active

- suspended (ถูกบล็อกชั่วคราว)

- expired (วันที่สิ้นสุดผ่านไป)

- revoked (ยุติก่อนกำหนดโดยแอดมิน)

สถานะเหล่านี้ทำให้เวิร์กโฟลว์ UI และบันทึกการตรวจสอบสอดคล้อง—และป้องกัน “การเข้าถึงผี” ที่ยังคงอยู่หลังการสิ้นสุดการว่าจ้าง

การออกแบบการควบคุมการเข้าถึง (RBAC + แนวกันชน)

การเข้าถึงที่ปรึกษาที่ดีไม่ค่อยเป็นแบบ “ทั้งหมดหรือไม่มีอะไร” มันคือเบสไลน์ชัดเจน (ใครทำอะไรได้) บวกแนวกันชน (เมื่อ ที่ไหน และภายใต้เงื่อนไขใด) นี่คือจุดที่แอปหลายตัวล้มเหลว: พวกเขาทำบทบาท แต่ข้ามการควบคุมที่ทำให้บทบาทเหล่านั้นปลอดภัยในโลกจริง

เริ่มจาก RBAC: บทบาทง่าย ๆ ต่อโปรเจกต์

ใช้การควบคุมการเข้าถึงตามบทบาท (RBAC) เป็นฐาน รักษาบทบาทให้น่าเข้าใจและผูกกับ โปรเจกต์หรือทรัพยากรเฉพาะ ไม่ใช่แบบกว้างทั่วทั้งแอป

พื้นฐานที่ใช้บ่อยคือ:

- Viewer: อ่านข้อมูลโปรเจกต์และดาวน์โหลดสิ่งที่ได้รับอนุญาตได้

- Editor: สร้าง/อัปเดตรายการภายในโปรเจกต์ (เช่น อัปโหลดงาน ส่งความเห็น อัปเดตสถานะ)

- Admin: จัดการการตั้งค่าโปรเจกต์และมอบบทบาทสำหรับโปรเจกต์นั้น

ทำให้ “ขอบเขต” ชัดเจน: Viewer บนโปรเจกต์ A ไม่ได้หมายถึงสิทธิ์ในโปรเจกต์ B

เพิ่มแนวกันชนด้วยเงื่อนไขแบบ ABAC

RBAC ตอบว่า “พวกเขาทำอะไรได้?” แนวกันชนตอบว่า “ภายใต้เงื่อนไขใดอนุญาต?” เพิ่มการตรวจสอบตามแอตทริบิวต์ (ลักษณะ ABAC) เมื่อความเสี่ยงสูงหรือความต้องการแตกต่างกัน

ตัวอย่างเงื่อนไขที่มักคุ้มค่าที่จะใช้งาน:

- แอตทริบิวต์ของโปรเจกต์: อนุญาตการเข้าถึงเฉพาะโปรเจกต์ในบัญชีลูกค้าหรือภูมิภาคที่มอบหมาย

- สถานที่/เครือข่าย: ต้องการเครือข่ายที่เชื่อถือได้ (หรือบล็อกพื้นที่ความเสี่ยงสูง) สำหรับการส่งออกข้อมูลที่ละเอียดอ่อน

- สภาพอุปกรณ์: จำกัดการกระทำเว้นแต่เซสชันจะตรงตามข้อกำหนดความปลอดภัย (เช่น ทำ MFA แล้ว อุปกรณ์ที่จัดการ)

- หน้าต่างเวลา: อนุญาตการเข้าถึงเฉพาะช่วงวันที่ว่าจ้างหรือชั่วโมงทำงาน

การตรวจสอบเหล่านี้สามารถซ้อนกันได้: ที่ปรึกษาอาจเป็น Editor แต่การส่งออกข้อมูลอาจต้องการอุปกรณ์ที่เชื่อถือได้ และ อยู่ในช่วงเวลาที่อนุญาต

สิทธิขั้นต่ำเป็นค่าเริ่มต้น ยกเว้นต้องมีขั้นตอน

ตั้งค่าผู้ใช้ภายนอกใหม่เป็นบทบาทต่ำสุด (มักเป็น Viewer) ด้วยขอบเขตโปรเจกต์ขั้นต่ำ หากต้องการมากกว่านั้น ให้ร้องขอ คำขอยกเว้น ที่มี:

- สิทธิ์เฉพาะที่ต้องการ,

- โปรเจกต์ที่ได้รับผลกระทบ,

- เหตุผลเป็นลายลักษณ์อักษร,

- วันที่สิ้นสุด

นี้จะป้องกันไม่ให้การเข้าถึงแบบ “ชั่วคราว” กลายเป็นถาวรโดยเงียบ

การเข้าถึงฉุกเฉิน (break-glass) และการควบคุม

กำหนดเส้นทาง break-glass สำหรับเหตุฉุกเฉิน (เช่น เหตุการณ์ในโปรดักชันที่ที่ปรึกษาต้องดำเนินการอย่างรวดเร็ว) เก็บให้หายากและชัดเจน:

- อนุมัติโดยเจ้าของ on-call ที่ระบุ (หรือการอนุมัติสองคนสำหรับการกระทำความเสี่ยงสูง)

- จำกัดเวลา (เป็นนาที/ชั่วโมง ไม่ใช่เป็นวัน)

- บันทึกอย่างเต็มที่ว่าใคร ทำอะไร เมื่อไร และทำไม

Break-glass ควรรู้สึกไม่สะดวก—เพราะมันเป็นวาล์วความปลอดภัย ไม่ใช่ทางลัด

การยืนยันตัวตน: SSO, MFA และการจัดการเซสชันอย่างปลอดภัย

การยืนยันตัวตนคือจุดที่การเข้าถึง “ภายนอก” จะรู้สึกไร้รอยต่อ—หรือกลายเป็นความเสี่ยงถาวร สำหรับที่ปรึกษา คุณต้องการแรงเสียดทานเฉพาะที่ช่วยลดการเปิดเผยจริง ๆ

เลือกแนวทางตัวตน: บัญชีท้องถิ่น vs SSO

บัญชีท้องถิ่น (อีเมล + รหัสผ่าน) ปล่อยให้ส่งมอบได้เร็วและทำงานกับที่ปรึกษาทุกคน แต่สร้างภาระการรีเซ็ตรหัสผ่านและเพิ่มโอกาสรหัสอ่อน

SSO (SAML หรือ OIDC) ปกติเป็นตัวเลือกที่สะอาดเมื่อต้นสังกัดของที่ปรึกษามีผู้ให้บริการตัวตน (Okta, Entra ID, Google Workspace) คุณจะได้การนโยบายการล็อกอินรวมศูนย์ การยุติการใช้งานฝั่งพวกเขาง่ายขึ้น และรหัสผ่านน้อยลงในระบบของคุณ

รูปแบบปฏิบัติได้คือ:

- เริ่มด้วย SSO เมื่อบริษัทของที่ปรึกษาถูกนำเข้า

- หันมาใช้บัญชีท้องถิ่นเป็นทางเลือกสำหรับที่ปรึกษาอิสระ

ถ้าคุณอนุญาตทั้งสอง ให้ระบุอย่างชัดเจนว่าวิธีใดกำลังใช้งานสำหรับแต่ละผู้ใช้เพื่อหลีกเลี่ยงความสับสนขณะตอบสนองเหตุการณ์

MFA โดยไม่เป็น "ละครความปลอดภัย" (และไม่มีการกู้คืนอ่อนแอ)

บังคับใช้ MFA สำหรับเซสชันของที่ปรึกษาทุกครั้ง—แนะนำแอปนักยืนยันหรือคีย์ความปลอดภัย SMS เป็นการสำรอง ไม่ใช่ตัวเลือกแรก

การกู้คืนคือจุดที่หลายระบบทำให้อ่อนแอโดยไม่ได้ตั้งใจ หลีกเลี่ยงการบายพาสผ่าน “อีเมลสำรอง” ถาวร แทนใช้ตัวเลือกที่ปลอดภัยจำกัด:

- รหัสกู้คืนใช้ครั้งเดียวที่แสดงครั้งเดียวตอนลงทะเบียน

- รีเซ็ตโดยแอดมินที่ต้องยืนยันตัวตนและบันทึกอย่างเต็มที่

- การลงทะเบียนอุปกรณ์ใหม่ที่บังคับ MFA อีกครั้ง

โฟลว์เชิญ: ลิงก์หมดอายุและการควบคุมโดเมน

ที่ปรึกษาส่วนใหญ่เข้าร่วมผ่านคำเชิญ ปฏิบัติต่อลิงก์เชิญเหมือนข้อมูลประจำตัวชั่วคราว:

- หมดอายุสั้น (เช่น 24–72 ชั่วโมง)

- ใช้ได้ครั้งเดียว ผูกกับอีเมลที่เชิญ

- จำกัดความถี่ของการพยายามและข้อความแสดงข้อผิดพลาดที่ชัดเจน

เพิ่ม รายการอนุญาต/ปฏิเสธโดเมน ต่อโปรเจกต์หรือคลายไคลเอ็นต์ (เช่น อนุญาต @partnerfirm.com; บล็อกโดเมนอีเมลฟรีเมื่อต้องการ) นี้ป้องกันคำเชิญผิดพลาดกลายเป็นการเข้าถึงโดยไม่ตั้งใจ

ความปลอดภัยของเซสชัน: ทำให้โทเค็นสั้นและสามารถเพิกถอนได้

ที่ปรึกษามักใช้เครื่องใช้ร่วมกัน เดินทาง และเปลี่ยนอุปกรณ์ เซสชันของคุณควรถือว่าความจริงนั้น:

- ใช้โทเค็นการเข้าถึงมีอายุสั้น

- หมุนโทเค็นรีเฟรชและเพิกถอนเมื่อพฤติกรรมแปลก ๆ

- ให้ฟังก์ชัน “ออกจากระบบทุกอุปกรณ์” สำหรับผู้ใช้และแอดมิน

ผูกความถูกต้องของเซสชันกับการเปลี่ยนบทบาทและการอนุมัติ: หากการเข้าถึงของที่ปรึกษาถูกลดหรือหมดอายุ เซสชันที่ใช้งานอยู่ควรสิ้นสุดอย่างรวดเร็ว—ไม่ใช่ที่การล็อกอินครั้งต่อไป

เวิร์กโฟลว์คำขอและการอนุมัติ

สร้างต้นแบบพอร์ทัลในแชท

อธิบายเวิร์กโฟลว์การเข้าถึงที่ปรึกษาของคุณในแชท แล้วรับแอปที่ใช้งานได้เพื่อปรับปรุงต่อ

เวิร์กโฟลว์คำขอ-อนุมัติที่สะอาดป้องกัน “ความช่วยเหลือเล็กน้อย” กลายเป็นการเข้าถึงถาวรที่ไม่มีเอกสาร ปฏิบัติต่อคำขอการเข้าถึงที่ปรึกษาเป็นสัญญาขนาดเล็ก: ขอบเขตชัดเจน เจ้าของชัดเจน วันที่สิ้นสุดชัดเจน

แบบฟอร์มคำขอ: จับเจตนา ไม่ใช่แค่ตัวตน

ออกแบบฟอร์มให้ผู้ขอไม่ใส่ข้อมูลคลุมเครือ อย่างน้อยต้องระบุ:

- โปรเจกต์ ที่ที่ปรึกษาจะทำงาน

- บทบาทที่ร้องขอ (แมปกับบทบาทมาตรฐานของคุณ ไม่ใช่ข้อความอิสระ)

- ระยะเวลา (วันที่เริ่ม + วันที่สิ้นสุด พร้อมเขตเวลา)

- เหตุผลธุรกิจ (ย่อหน้าเดียวอธิบายว่าทำไมและงานใดจะถูกบล็อกถ้าไม่มีการเข้าถึง)

ถ้าคุณอนุญาตหลายโปรเจกต์ ให้ทำแบบฟอร์มให้เฉพาะโปรเจกต์เพื่อไม่ให้การอนุมัติและนโยบายปนกัน

การกำหนดเส้นทางผู้อนุมัติ: ทำให้ความเป็นเจ้าของชัดเจน

การอนุมัติควรตามความรับผิดชอบ ไม่ใช่โครงสร้างองค์กร เส้นทางที่ใช้บ่อย:

- เจ้าของโปรเจกต์ (ยืนยันว่าที่ปรึกษาควรทำงานบนโปรเจกต์นี้)

- ความปลอดภัยหรือ IT (ยืนยันว่าบทบาทเหมาะสมและสอดคล้องกับหลักการสิทธิขั้นต่ำ)

- ผู้ติดต่อของลูกค้า (เป็นทางเลือก หากลูกค้าต้องอนุญาตการเข้าถึงของบุคคลที่สาม)

หลีกเลี่ยงการ “อนุมัติทางอีเมล” ใช้หน้าการอนุมัติในแอปที่แสดงสิ่งที่จะมอบและระยะเวลา

SLA, การเตือน และการยกระดับ

เพิ่มระบบอัตโนมัติแบบน้ำหนักเบาเพื่อไม่ให้คำขอสแตนด์บาย:

- การเตือนสำหรับ คำขอที่รอดำเนินการ (เช่น หลัง 24 ชั่วโมง)

- การแจ้งเตือนสำหรับ การหมดอายุที่กำลังจะมาถึง (เช่น 7 วันก่อน)

- ยกระดับไปยังผู้อนุมัติสำรองหากผู้อนุมัติหลักไม่ว่าง

บันทึกทุกการตัดสินใจ

ทุกขั้นตอนควรเป็นข้อมูลคงที่และค้นหาได้: ใครอนุมัติ, เมื่อไร, อะไรเปลี่ยนแปลง, และ บทบาท/ระยะเวลาที่ได้รับอนุญาต ประวัติการตรวจสอบนี้คือแหล่งข้อมูลในระหว่างการทบทวน เหตุการณ์ และคำถามจากลูกค้า—และทำให้การเข้าถึงแบบ "ชั่วคราว" ไม่มองไม่เห็นได้

การจัดหาและการเข้าถึงแบบมีระยะเวลา

การจัดหาคือจุดที่ "อนุมัติบนกระดาษ" กลายเป็น "ใช้งานได้ในระบบ" สำหรับที่ปรึกษาภายนอก เป้าหมายคือความเร็วโดยไม่เปิดเผยมากเกินไป: ให้เฉพาะสิ่งที่จำเป็น เท่านั้นในระยะเวลาที่จำเป็น และทำให้การเปลี่ยนแปลงง่ายเมื่องานเปลี่ยน

อัตโนมัติทางพาธค่าเริ่มต้น

เริ่มจากเวิร์กโฟลว์ที่คาดเดาได้และอัตโนมัติผูกกับคำขอที่อนุมัติ:

- การมอบบทบาท: แมปประเภทการว่าจ้างที่อนุมัติแต่ละแบบกับบทบาท (เช่น Finance Analyst – Read Only, Implementation Partner – Project Admin)

- สมาชิกกลุ่ม: เพิ่มที่ปรึกษาเข้าไปในกลุ่มที่เหมาะสมเพื่อให้สิทธิ์สอดคล้องทั่วโปรเจกต์

- สิทธิ์ทรัพยากร: มอบการเข้าถึงเฉพาะโปรเจกต์ เวิร์กสเปซ หรือชุดข้อมูลที่ระบุเท่านั้น—ไม่ใช่ทั้ง tenant

การอัตโนมัติควรเป็น idempotent (ปลอดภัยที่จะรันซ้ำ) และควรสร้าง “สรุปการจัดหา” ที่ชัดเจนแสดงสิ่งที่มอบให้

รองรับขั้นตอนด้วยตนเอง (พร้อมเช็คลิสต์)

สิทธิ์บางอย่างอยู่นอกแอปของคุณ (โฟลเดอร์ที่ใช้ร่วมกัน เครื่องมือบุคคลที่สาม สภาพแวดล้อมที่ลูกค้าจัดการ) เมื่อไม่สามารถอัตโนมัติได้ ให้ทำงานด้วยความปลอดภัยมากขึ้น:

- ให้ เช็คลิสต์ทีละขั้นตอน พร้อมเจ้าของ วันครบ และการยืนยัน (เช่น “ยืนยันการเข้าถึงโฟลเดอร์”, “ยืนยันโปรไฟล์ VPN”, “ยืนยันรหัสค่าใช้จ่าย”)

- บังคับให้ผู้รับผิดชอบมาร์กแต่ละขั้นตอนว่า เสร็จสิ้น และจับหลักฐานเมื่อจำเป็น (ลิงก์ตั๋ว สกรีนช็อต หรือ ID บันทึกของระบบ)

การเข้าถึงแบบมีระยะเวลากับการเตือนต่ออายุ

บัญชีที่ปรึกษาทุกบัญชีควรมี วันที่สิ้นสุด ตอนสร้าง ดำเนินการ:

- หมดอายุอัตโนมัติ: การเข้าถึงถูกเพิกถอนอัตโนมัติเมื่อถึงวันที่สิ้นสุด (ไม่ใช่แค่ "ปิดการใช้งานในทฤษฎี")

- การเตือนต่ออายุ: แจ้งที่ปรึกษาและผู้สนับสนุนภายในล่วงหน้า (เช่น 14 วัน และ 3 วันก่อน) พร้อมปุ่มขอต่ออายุด้วยคลิกเดียว

- กฎความเมตตา: หลีกเลี่ยงการต่ออายุเงียบ; หากงานต้องต่อ ต้องผ่านตรรกะการอนุมัติเดิม

การเปลี่ยนแปลงกลางการว่าจ้าง: อัปเกรด ขยายขอบเขต ระงับ

งานของที่ปรึกษาพัฒนาได้ รองรับการอัปเดตอย่างปลอดภัย:

- อัปเกรด/ดาวน์เกรดบทบาท พร้อมเหตุผลและเส้นทางการอนุมัติ

- การเปลี่ยนขอบเขต (เพิ่ม/ลบโปรเจกต์) โดยไม่ต้องเริ่มการ onboard ใหม่

- การระงับ สำหรับช่วงพัก (การตรวจสอบความปลอดภัย ระยะว่างของสัญญา) ที่เก็บประวัติไว้แต่เอาการเข้าถึงออกทันที

บันทึกการตรวจสอบ การตรวจตรา และการแจ้งเตือน

บังคับขอบเขตลูกค้าที่เข้มงวด

สร้างการเข้าถึงที่ผูกกับโปรเจกต์เพื่อให้ที่ปรึกษาไม่ข้ามไปยังข้อมูลของลูกค้าผิดคน

บันทึกการตรวจสอบคือ “ร่องรอยบนกระดาษ” สำหรับการเข้าถึงภายนอก: อธิบายว่าใครทำอะไร เมื่อไร และจากที่ไหน สำหรับการจัดการการเข้าถึงที่ปรึกษา นี่ไม่ใช่แค่ช่องว่างการปฏิบัติตาม—แต่วิธีที่คุณสืบสวนเหตุการณ์ พิสูจน์สิทธิขั้นต่ำ และแก้ข้อพิพาทได้อย่างรวดเร็ว

โครงสร้างบันทึกการตรวจสอบที่ใช้งานได้จริง

เริ่มจากโมเดลเหตุการณ์ที่สอดคล้องกันที่ทำงานได้ทั่วทั้งแอป:

- actor: ใครเป็นผู้เริ่มการกระทำ (user ID, บทบาท, องค์กร)

- target: สิ่งที่ถูกกระทบ (project ID, file ID, user ID)

- action: กริยามาตรฐาน (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: เวลาเซิร์ฟเวอร์ (UTC)

- ip: ไอพีแหล่งที่มา (พร้อม user agent ถ้ามี)

- metadata: JSON สำหรับบริบท (policy ID ค่าก่อน/หลัง รหัสเหตุผล ตั๋วคำขอ)

เก็บการกระทำเป็นมาตรฐานเพื่อให้การรายงานไม่กลายเป็นการเดา

เหตุการณ์ที่ควรบันทึก (ชุดขั้นต่ำ)

บันทึกทั้ง “เหตุการณ์ความปลอดภัย” และ “เหตุการณ์ที่มีผลกระทบทางธุรกิจ”:

- คำเชิญที่ส่ง/ยอมรับ/หมดอายุ การเปิดใช้งานบัญชี รีเซ็ตรหัสผ่าน

- การล็อกอิน การออกจากระบบ การรีเฟรชเซสชัน ความพยายามล็อกอินล้มเหลว

- การลงทะเบียน/เปลี่ยนแปลง MFA, ความล้มเหลวของ MFA, ความล้มเหลวของ SSO assertion

- การเปลี่ยนบทบาทหรือนโยบาย (รวมผู้อนุมัติและเหตุผล)

- การเข้าถึงมุมมองที่ละเอียดอ่อน, การส่งออก/ดาวน์โหลด, การใช้งานคีย์ API

- การกระทำของแอดมิน: ปิดการใช้งานผู้ใช้ การย้ายโปรเจกต์ การเปลี่ยนแปลงเป็นกลุ่ม

การตรวจตราและทริกเกอร์การแจ้งเตือน

บันทึกการตรวจสอบมีประโยชน์มากขึ้นเมื่อจับคู่กับการแจ้งเตือน ทริกเกอร์ทั่วไป:

- รูปแบบการล็อกอินผิดปกติ (ประเทศ/อุปกรณ์ใหม่ การเดินทางเป็นไปไม่ได้ ช่วงชั่วโมงนอกเวลาทำงานที่พุ่งขึ้น)

- ความพยายามล็อกอินหรือ MFA ล้มเหลวซ้ำ ๆ (สัญญาณการยึดบัญชี)

- การยกระดับสิทธิ์ (บทบาทที่ปรึกษาถูกอัปเกรด ได้รับแอดมินคนใหม่)

- การส่งออกขนาดใหญ่หรือซ้ำ ๆ โดยเฉพาะจากโปรเจกต์ที่จำกัด

การส่งออกและการเก็บรักษา

ให้การส่งออกบันทึกการตรวจสอบเป็น CSV/JSON พร้อมตัวกรอง (ช่วงวันที่ actor โปรเจกต์ การกระทำ) และกำหนดการเก็บรักษาตามนโยบาย (เช่น ค่าเริ่มต้น 90 วัน ยาวกว่าสำหรับทีมที่อยู่ภายใต้ข้อกำกับ) อธิบายการเข้าถึงการส่งออกบันทึกการตรวจสอบเป็นการกระทำที่มีสิทธิพิเศษ (และบันทึกมัน) สำหรับการควบคุมที่เกี่ยวข้อง ดู /security

การทบทวนการเข้าถึงและการกำกับดูแลต่อเนื่อง

การมอบสิทธิ์เป็นแค่ครึ่งงาน ความเสี่ยงที่แท้จริงสะสมอย่างเงียบ ๆ เมื่อเวลาผ่านไป: ที่ปรึกษาจบโปรเจกต์ ย้ายทีม หรือเลิกใช้งาน—แต่บัญชียังคงทำงาน การกำกับดูแลต่อเนื่องคือวิธีหยุดไม่ให้การเข้าถึงแบบ "ชั่วคราว" กลายเป็นถาวร

สร้างแดชบอร์ดทบทวนที่คนจะใช้จริง

สร้างมุมมองการทบทวนที่เรียบง่ายสำหรับผู้สนับสนุนและเจ้าของโปรเจกต์ที่ตอบคำถามเดิมทุกครั้ง:

- ที่ปรึกษาที่ใช้งานตามโปรเจกต์และบทบาท

- กิจกรรมล่าสุด (และการกระทำที่ละเอียดอ่อนล่าสุด ถ้าเกี่ยวข้อง)

- วันที่หมดอายุการเข้าถึงและเวลาที่เหลือ

- คำขอที่รอดำเนินการ การต่ออายุ และการยกเว้น

รักษาแดชบอร์ดให้โฟกัส ผู้ทบทวนควรสามารถตอบ “เก็บ” หรือ “ลบ” ได้โดยไม่ต้องเปิดหลายหน้า

เพิ่มการรับรอง (การยืนยันโดยเจ้าของ)

กำหนดตารางการรับรอง—รายเดือนสำหรับระบบความเสี่ยงสูง ไตรมาสสำหรับความเสี่ยงต่ำกว่า—ที่เจ้าของยืนยันว่าที่ปรึกษายังต้องการการเข้าถึง ทำให้การตัดสินใจชัดเจน:

- อนุมัติอีกครั้งเป็นระยะเวลาที่กำหนด (เช่น 30/60/90 วัน)

- ลดบทบาท (สิทธิขั้นต่ำ)

- เพิกถอนการเข้าถึง

เพื่อลดงานที่ไม่จำเป็น ให้ตั้งค่าเริ่มต้นเป็น “หมดอายุหากไม่ยืนยัน” แทน “ดำเนินต่อไปตลอดไป” ผูกการรับรองกับความรับผิดชอบโดยบันทึกว่าใครยืนยัน เมื่อไร และเป็นระยะเวลาเท่าไร

ใช้กฎความไม่เคลื่อนไหวโดยไม่รบกวนงาน

การไม่มีการใช้งานเป็นสัญญาณแข็ง กำหนดกฎเช่น “ระงับหลัง X วันโดยไม่มีการลงชื่อเข้าใช้” แต่เพิ่มขั้นตอนให้เกียรติ:

- แจ้งผู้สนับสนุน/เจ้าของก่อนการระงับหรือเพิกถอน

- ให้ปุ่ม “ขยาย” ด้วยคลิกเดียวพร้อมวันที่สิ้นสุดใหม่

- เพิกถอนอัตโนมัติหากไม่มีการตอบกลับ

นี้ป้องกันความเสี่ยงเงียบ ๆ ขณะหลีกเลี่ยงการล็อกเอาท์โดยไม่คาดคิด

ติดตามการยกเว้นและทบทวนใหม่ตามกำหนด

บางที่ปรึกษาต้องการการเข้าถึงผิดปกติ (โปรเจกต์เพิ่ม ข้อมูลกว้างขึ้น ระยะเวลายาวขึ้น) ปฏิบัติต่อการยกเว้นเป็นชั่วคราวโดยตั้งใจ: ต้องมีเหตุผล วันที่สิ้นสุด และการตรวจซ้ำตามกำหนด แดชบอร์ดของคุณควรเน้นการยกเว้นแยกต่างหากเพื่อไม่ให้ลืม

ถ้าคุณต้องการขั้นตอนปฏิบัติ ให้ลิงก์งานกำกับดูแลจากพื้นที่แอดมินของคุณ (เช่น /admin/access-reviews) และตั้งเป็นหน้าเริ่มต้นสำหรับผู้สนับสนุน

การยุติการใช้งาน: การเพิกถอนที่แน่นอน

การยุติการใช้งานที่ปรึกษาภายนอกไม่ใช่แค่ “ปิดบัญชี” ถ้าคุณแค่เอาบทบาทในแอปออกแต่ยังปล่อยให้เซสชัน คีย์ API โฟลเดอร์ที่ใช้ร่วมกัน หรือความลับอยู่นอก ระบบจะยังเข้าถึงได้หลังจากการว่าจ้างสิ้นสุด เว็บแอปที่ดีทำให้การยุติการใช้งานเป็นขั้นตอนซ้ำได้ที่มีทริกเกอร์ อัตโนมัติ และการยืนยัน

กำหนดทริกเกอร์การยุติการใช้งานที่ชัดเจน

เริ่มจากการตัดสินใจว่าสถานการณ์ใดควรเริ่มเวิร์กโฟลว์การยุติการใช้งานโดยอัตโนมัติ ทริกเกอร์ทั่วไปได้แก่:

- วันที่สิ้นสุดสัญญา (กำหนดไว้ล่วงหน้า)

- ปิดโปรเจกต์ (โปรเจกต์ถูกตั้งเป็น “closed”)

- การละเมิดนโยบาย (เหตุการณ์ความปลอดภัย ทบทวนการเข้าถึงไม่ผ่าน คำขอจาก HR/กฎหมาย)

ระบบของคุณควรทำให้ทริกเกอร์เหล่านี้ชัดเจนและตรวจสอบได้ เช่น ระเบียนสัญญาที่มีวันที่สิ้นสุด หรือการเปลี่ยนสถานะโปรเจกต์ที่สร้างงาน “ต้องยุติการใช้งาน”

อัตโนมัติการเพิกถอน ไม่ใช่แค่ “เอาสิทธิ์ออก”

การเพิกถอนต้องครอบคลุมและรวดเร็ว ขั้นต่ำให้ทำอัตโนมัติ:

- ปิดใช้งานบัญชีผู้ใช้ (หรือมาร์กเป็น inactive) ในแอปของคุณ

- เอาบทบาท/กลุ่มทั้งหมดออก ที่ให้การเข้าถึงโปรเจกต์ ข้อมูล หรือฟังก์ชันแอดมิน

- เพิกถอนเซสชันและโทเค็นที่ใช้งานอยู่ (เซสชันเว็บ โทเค็นรีเฟรช คีย์ API)

ถ้าคุณรองรับ SSO จำไว้ว่า การยกเลิก SSO อย่างเดียวอาจไม่ฆ่าเซสชันที่มีอยู่ในแอปของคุณ คุณยังต้องยกเลิกเซสชันฝั่งเซิร์ฟเวอร์เพื่อไม่ให้ที่ปรึกษายังทำงานจากเบราว์เซอร์ที่ล็อกอินอยู่

จัดการการส่งมอบข้อมูลและการล้างความลับ

การยุติการใช้งานเป็นจุดสำคัญของการจัดการข้อมูล สร้างเช็คลิสต์เพื่อไม่ให้สิ่งใดนั่งอยู่ในกล่องจดหมายส่วนตัวหรือไดรฟ์ส่วนตัว

รายการที่ควรครอบคลุมเช่น:

- งานส่งมอบและชิ้นงาน: ตรวจสอบให้อัปโหลดลงพื้นที่โปรเจกต์และมอบความเป็นเจ้าของให้ผู้ใช้ภายใน

- การหมุนเวียนข้อมูลรับรอง: หมุนรหัสผ่านฐานข้อมูล คีย์ API บัญชีบริการที่ที่ปรึกษาอาจรู้

- การล้างความลับที่ใช้ร่วมกัน: เอาออกจากรายการเก็บความลับ โฟลเดอร์ที่ใช้ร่วมกัน รายชื่อแจก และช่องแชท

ถ้าพอร์ทัลของคุณรวมการอัปโหลดไฟล์หรือตั๋ว ให้พิจารณาขั้นตอน “Export handover package” ที่รวบเอกสารและลิงก์ที่เกี่ยวข้องให้เจ้าของภายใน

ยืนยันการปิดด้วยบันทึกการตรวจสอบสุดท้าย

การเพิกถอนที่แน่นอนรวมถึงการยืนยัน อย่าพึ่งพา "น่าจะโอเค"—บันทึกว่ามันเกิดขึ้นแล้ว

ขั้นตอนการยืนยันที่มีประโยชน์:

- ยืนยันว่าที่ปรึกษามี บทบาทใช้งานเท่ากับศูนย์ และ ไม่มีสมาชิกโปรเจกต์ใด ๆ

- ยืนยันว่า เซสชัน/โทเค็นทั้งหมดถูกเพิกถอน และไม่มีโทเค็นที่ยังใช้ได้

- สร้างเหตุการณ์การตรวจสอบการยุติการใช้งานสุดท้าย (ใครเริ่มเมื่อไร ทำอะไรถูกลบ และมีการยกเว้นใด ๆ)

รายการบันทึกสุดท้ายนี่แหละที่จะใช้ระหว่างการทบทวนการเข้าถึง การสืบสวนเหตุการณ์ และการตรวจสอบการปฏิบัติตาม มันเปลี่ยนการยุติการใช้งานจากงานลวกเป็นการควบคุมที่เชื่อถือได้

แบบร่างการใช้งาน: APIs, UI, การทดสอบ และการปรับใช้

ฝังการบันทึกการตรวจสอบ

จัดทำนิทรรศการเหตุการณ์ตรวจสอบที่สอดคล้องกันเพื่อให้ง่ายต่อการทบทวนการอนุมัติและการเปลี่ยนแปลงการเข้าถึงในภายหลัง

นี่คือแผนการก่อสร้างที่จะเปลี่ยนนโยบายการเข้าถึงของคุณให้เป็นผลิตภัณฑ์ที่ทำงานได้: ชุด API เล็ก ๆ, UI แอดมิน/ผู้ทบทวนเรียบง่าย และการทดสอบและการจัดการปรับใช้เพียงพอเพื่อไม่ให้การเข้าถึงล้มเหลวแบบเงียบ ๆ

ถ้าคุณต้องการเวอร์ชันแรกไปให้ผู้มีส่วนได้ส่วนเสียเร็ว ๆ วิธีแบบ "vibe-coding" อาจได้ผล: คุณอธิบายเวิร์กโฟลว์ บทบาท และหน้าจอ แล้ววนปรับจากซอฟต์แวร์ที่ใช้งานได้แทนภาพร่าง ตัวอย่างเช่น Koder.ai สามารถช่วยทีมต้นแบบพอร์ทัลผู้ใช้ภายนอก (React UI, Go backend, PostgreSQL) จากสเปคแบบแชท แล้วปรับปรุงการอนุมัติ งานหมดอายุ และมุมมองการตรวจสอบด้วย snapshots/rollback และส่งออกซอร์สโค้ดเมื่อคุณพร้อมจะย้ายเข้า SDLC อย่างเป็นทางการ

พื้นผิว API (รักษาให้น่าเบื่อและสม่ำเสมอ)

ออกแบบ endpoints รอบวัตถุที่คุณนิยามไว้แล้ว (users, roles, projects, policies) และเวิร์กโฟลว์ (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(อ่านได้เท่านั้น; ห้าม “แก้ไข” logs)

ด้าน UI ตั้งเป้าสำหรับสามหน้าจอ:

- พอร์ทัลที่ปรึกษา (สิ่งที่พวกเขาเข้าถึง วันที่หมดอายุ คำขอการเข้าถึง)

- กล่องขาเข้าผู้อนุมัติ

- คอนโซลแอดมิน (บทบาท นโยบาย สิทธิ์ มุมมองการค้นหาบันทึก)

พื้นฐานความปลอดภัยที่ต้องทำทุกที่

ตรวจสอบอินพุตทุกครั้งบน endpoint ที่เขียน บังคับ CSRF สำหรับเซสชันแบบคุกกี้ และเพิ่มการจำกัดอัตราที่การล็อกอิน การสร้างคำขอ และการค้นหาบันทึก

ถ้าคุณรองรับการอัปโหลดไฟล์ (เช่น ข้อตกลงงาน) ให้ใช้ MIME types ที่อนุญาต สแกนไวรัส จำกัดขนาดไฟล์ และเก็บไฟล์นอก web root ด้วยชื่อแบบสุ่ม

แผนการทดสอบ (บั๊กสิทธิ์คือบั๊กของผลิตภัณฑ์)

ครอบคลุม:

- การทดสอบสิทธิ์: “สามารถ/ไม่สามารถ” ตามบทบาท โปรเจกต์ และข้อจำกัดนโยบาย

- การทดสอบเวิร์กโฟลว์: ข้อความขอ → อนุมัติ → สร้าง grant → การแจ้งเตือน

- การหมดอายุตามเวลา: การเข้าถึงหยุดเมื่อหมดอายุ และการ “ขยาย” ต้องการการอนุมัติ

หมายเหตุการปรับใช้

แยก dev/staging/prod จัดการความลับใน vault (ไม่ใช่ไฟล์ env ใน git) และเข้ารหัสสำรองข้อมูล เพิ่มงานซ้ำสำหรับการหมดอายุ/เพิกถอนและแจ้งเตือนหากงานล้มเหลว

ถ้าคุณต้องการเพื่อนมือใหม่เป็นเช็กลิสต์ ให้ลิงก์ทีมของคุณไปที่ /blog/access-review-checklist และเก็บรายละเอียดราคา/แพ็กเกจไว้ที่ /pricing

เช็กลิสต์สุดท้าย: หน้าตาของสิ่งที่ “ดี” คืออะไร

เว็บแอปการเข้าถึงที่ปรึกษาทำงานเมื่อให้ผลลัพธ์เดิมทุกครั้ง:

- ที่ปรึกษาทุกคนมีตัวตนเฉพาะ MFA และขอบเขตผูกกับโปรเจกต์

- การมอบสิทธิ์ทุกครั้งมีเจ้าของ ผู้อนุมัติ เหตุผล และวันที่สิ้นสุด

- การหมดอายุและการเพิกถอนเป็นอัตโนมัติ (รวมถึงการยกเลิกเซสชัน/โทเค็น)

- การยกเว้นมองเห็นได้ ชั่วคราว และถูกทบทวนใหม่

- บันทึกสอดคล้องพอที่จะสืบสวนเหตุการณ์โดยไม่เดา

สร้างเวอร์ชันเล็กที่สุดที่บังคับข้อยืนยันเหล่านี้ แล้ววนปรับฟีเจอร์สะดวกสบาย (แดชบอร์ด การดำเนินการเป็นกลุ่ม นโยบายที่ละเอียดขึ้น) โดยไม่ลดทอนการควบคุมหลัก