18 ก.ย. 2568·3 นาที

วิธีสร้างเว็บแอปสำหรับคำขอเข้าถึงข้อมูลและความเป็นส่วนตัว

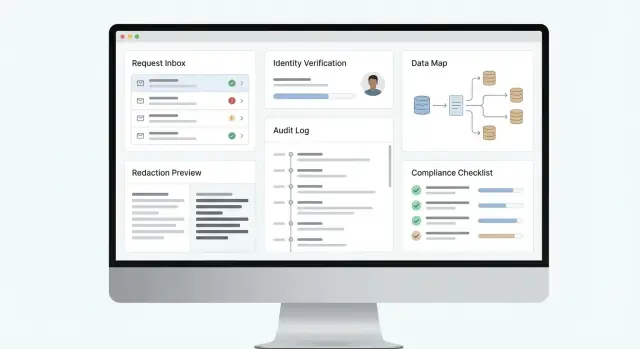

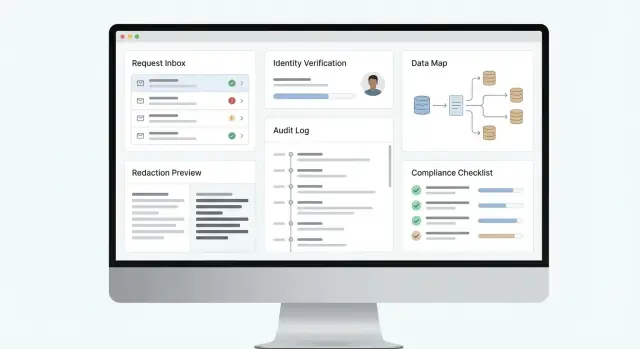

เรียนรู้การออกแบบและสร้างเว็บแอปเพื่อรับ ตรวจสอบ ดำเนินการ และติดตามคำขอเข้าถึงข้อมูล พร้อมบันทึกการตรวจสอบ การลบ/ปกปิด การส่งออก และรายงานที่พร้อมตรวจสอบตามกฎระเบียบ

เรียนรู้การออกแบบและสร้างเว็บแอปเพื่อรับ ตรวจสอบ ดำเนินการ และติดตามคำขอเข้าถึงข้อมูล พร้อมบันทึกการตรวจสอบ การลบ/ปกปิด การส่งออก และรายงานที่พร้อมตรวจสอบตามกฎระเบียบ

คำขอเข้าถึงข้อมูล—มักเรียกว่า DSAR (Data Subject Access Request) หรือ SAR (Subject Access Request)—คือเมื่อบุคคลขอให้องค์กรบอกว่ามีข้อมูลส่วนบุคคลอะไรเกี่ยวกับพวกเขา ใช้อย่างไร และขอรับสำเนา หากธุรกิจของคุณเก็บข้อมูลลูกค้า ผู้ใช้ พนักงาน หรือผู้มีแนวโน้มเป็นลูกค้า คุณควรคาดว่าคำขอเหล่านี้จะเกิดขึ้น

การจัดการให้ดีไม่ใช่เพียงหลีกเลี่ยงค่าปรับ แต่มันเกี่ยวกับความน่าเชื่อถือ: การตอบอย่างชัดเจนและสม่ำเสมอแสดงว่าคุณเข้าใจข้อมูลของคุณและเคารพสิทธิของบุคคล

ทีมส่วนใหญ่ออกแบบรอบ ๆ GDPR และ CCPA/CPRA ก่อน แต่แอปควรยืดหยุ่นพอที่จะรองรับเขตอำนาจหลายแห่งและนโยบายภายใน

ประเภทคำขอทั่วไป ได้แก่:

แม้ภายใน “การเข้าถึง” ขอบเขตอาจแตกต่าง: ลูกค้าอาจขอ “ทั้งหมดที่คุณมี” หรือข้อมูลที่เชื่อมกับบัญชี ช่วงเวลา หรือผลิตภัณฑ์เฉพาะ

แอป DSAR อยู่ตรงกลางของผู้มีส่วนได้ส่วนเสียหลายฝ่าย:

แอป DSAR ที่แข็งแกร่งทำให้ทุกคำขอเป็นไปอย่าง ตรงเวลา ตรวจสอบได้ และสม่ำเสมอ นั่นหมายถึงการ intake ที่ชัดเจน การยืนยันตัวตนที่เชื่อถือได้ การเก็บข้อมูลจากระบบต่าง ๆ อย่างสม่ำเสมอ การตัดสินใจที่มีเอกสารประกอบ (รวมถึงการปฏิเสธหรือเติมให้บางส่วน) และบันทึกตรวจสอบว่าใครทำอะไรเมื่อไหร่

เป้าหมายคือกระบวนการที่ทำซ้ำได้และคุณปกป้องได้—ทั้งภายในองค์กรและต่อหน่วยงานกำกับ—โดยไม่ต้องทำทุกคำขอเป็นเหตุฉุกเฉิน

ก่อนออกแบบหน้าจอหรือเลือกเครื่องมือ จงชัดเจนว่าคำว่า “เสร็จ” หมายถึงอะไรสำหรับองค์กรของคุณ เว็บแอปคำขอเข้าถึงข้อมูลประสบความสำเร็จเมื่อมันขยับคำขอแต่ละรายการจาก intake ไปยังการส่งมอบได้อย่างน่าเชื่อถือ ตรงต่อเวลาทางกฎหมาย (GDPR, CCPA/CPRA ฯลฯ) และทิ้งร่องรอยที่พิสูจน์ได้

บันทึก workflow DSAR หลัก ที่แอปต้องรองรับตั้งแต่วันแรก:

ทำให้เป็นไปได้จริง: กำหนดช่องทางที่จะรับคำขอ (แบบฟอร์มเว็บเท่านั้น เทียบกับ อีเมล/การป้อนด้วยมือ), ภาษา/โลเคลที่ต้องการรองรับ, และ “กรณีมุม” ที่จะจัดการตั้งแต่ต้น (บัญชีที่แชร์ พนักงานเก่า เด็ก)

เปลี่ยนความต้องการเป็น KPI ที่ทีมสามารถติดตามได้เป็นประจำ:

จดว่าใครรับผิดชอบแต่ละขั้นตอน: ทีมความเป็นส่วนตัว ทีมสนับสนุน ความปลอดภัย ฝ่ายกฎหมาย กำหนดบทบาทและสิทธิ์ระดับสูงตอนนี้—คุณจะเปลี่ยนเป็นการควบคุมการเข้าถึงและบันทึกการตรวจสอบภายหลัง

ถ้าคุณจะมาตรฐานวิธีรายงานความคืบหน้าให้ผู้มีส่วนได้ส่วนเสีย ให้ตัดสินใจว่า “แหล่งข้อมูลเดียวที่เชื่อถือได้” คืออะไร (แอป) และอะไรต้องส่งออกไปยังเครื่องมือรายงานภายใน

เว็บแอปคำขอเข้าถึงข้อมูลมากกว่าแบบฟอร์มกับปุ่มส่งผลลัพธ์ สถาปัตยกรรมต้องรองรับกำหนดเวลาเข้มงวด หลักฐานสำหรับผู้สอบบัญชี และการเปลี่ยนนโยบายบ่อยครั้ง—โดยไม่ทำให้ทุกคำขอกลายเป็นโปรเจคเฉพาะตัว

ทีมส่วนใหญ่จะมีสาม “หน้า” ของผลิตภัณฑ์:

การแยกส่วนเหล่านี้ (แม้จะใช้โค้ดเบสเดียวกัน) ช่วยให้ควบคุมสิทธิ์ การตรวจสอบ และการเปลี่ยนแปลงในอนาคตง่ายขึ้น

Workflow DSAR ที่ขยายได้มักจะแยกเป็นบริการหลักไม่กี่อย่าง:

ใช้:

เริ่มด้วย แอปที่ปรับใช้ได้ครั้งเดียว หากปริมาณต่ำและทีมเล็ก—ชิ้นส่วนเคลื่อนไหวน้อย iterate ได้เร็วกว่า ย้ายสู่ บริการแบบโมดูล เมื่อจำนวนคอนเน็กเตอร์ ปริมาณการใช้งาน หรือข้อกำหนดการตรวจสอบสูงขึ้น เพื่อให้คุณอัพเดตการเชื่อมต่อได้โดยไม่เสี่ยงต่อ workflow ของผู้ดูแล

ถ้าคุณสร้างระบบนี้ภายในองค์กร เครื่องมือเช่น Koder.ai สามารถเร่งการเริ่มต้นโดยสร้าง admin portal แบบ React ที่ใช้งานได้และ backend Go + PostgreSQL จากการสนทนาที่มีโครงสร้าง

ฟีเจอร์ของแพลตฟอร์มสองอย่างที่เกี่ยวข้องกับ workflow ที่เน้นการปฏิบัติตามคือ:

คุณยังต้องได้รับการอนุมัติจากฝ่ายความเป็นส่วนตัว/กฎหมายและการตรวจสอบความปลอดภัย แต่การเร่งสร้าง “flow end-to-end ที่ใช้ได้” ช่วยให้ทีมตรวจสอบความต้องการได้เร็วขึ้น

ประสบการณ์การรับคำขอเป็นจุดที่เคส DSAR ส่วนใหญ่ประสบความสำเร็จหรือพัง หากผู้คนส่งคำขอไม่ได้ง่าย หรือทีมของคุณจัดการเรียงความไม่ทัน คุณจะพลาดกำหนด ส่งข้อมูลมากเกินไป หรือติดตามไม่ได้ว่าตกลงสัญญาอะไรไว้

เว็บแอปที่ใช้งานได้จริงรองรับหลายทางเข้า แต่ปรับให้ทุกช่องทางกลายเป็นระเบียนเคสเดียวกัน:

กุญแจคือความสม่ำเสมอ: ไม่ว่าจะใช้ช่องทางไหน ผลลัพธ์ควรเป็นฟิลด์เคสเดียวกัน ตัวจับเวลาเดียวกัน และร่องรอยการตรวจสอบเดียวกัน

แบบฟอร์ม intake ควรสั้นและมุ่งเป้าหมาย:

หลีกเลี่ยงการขอข้อมูลที่อ่อนไหว “เผื่อไว้” หากต้องการข้อมูลเพิ่มเติม จึงขอในขั้นตอนการยืนยันตัวตน

ทำให้สถานะเคสชัดเจนและเห็นได้ทั้งกับพนักงานและผู้ขอ:

received → verifying → in progress → ready → delivered → closed

การย้ายแต่ละสถานะควรมีกฎชัดเจน: ใครย้ายได้ ต้องมีหลักฐานอะไร (เช่น การยืนยันตัวตนเสร็จ) และบันทึกอะไรบ้าง

ตั้งแต่เคสถูกสร้าง ให้เริ่ม ตัวจับเวลา SLA ที่ผูกกับกฎที่ใช้ ส่งเตือนเมื่อกำหนดจะมาถึง หยุดนาฬิกาเมื่อกฎอนุญาต (เช่น รอการชี้แจง) และเพิ่มกฎการยกระดับ (เช่น แจ้งผู้จัดการถ้าเคสอยู่ใน “verifying” นานกว่า 5 วัน)

เมื่อตั้งค่า intake และวงจรชีวิตได้ดี ระบบจะเปลี่ยนการปฏิบัติตามจากปัญหาในกล่องจดหมายเป็น workflow ที่คาดการณ์ได้

การยืนยันตัวตนคือจุดที่การปฏิบัติตามความเป็นส่วนตัวกลายเป็นเรื่องจริง: คุณกำลังจะเปิดเผยข้อมูลส่วนบุคคล ดังนั้นคุณต้องแน่ใจว่าผู้ขอเป็นเจ้าของข้อมูล (หรือได้รับอนุญาตให้ดำเนินการแทน) สร้างขั้นตอนนี้เป็นขั้นตอนหลักใน workflow ไม่ใช่คิดทีหลัง

เสนอหลายทางเลือกเพื่อไม่กีดกันผู้ใช้ที่ถูกต้อง ในขณะเดียวกันต้องทำให้กระบวนการพิสูจน์ได้:

ทำให้ UI ชัดเจนเกี่ยวกับสิ่งที่จะเกิดขึ้นต่อไปและเหตุผล หากเป็นไปได้ ให้เติมข้อมูลที่รู้ไว้แล้วสำหรับผู้ที่ล็อกอิน และหลีกเลี่ยงการขอข้อมูลเพิ่มเติมที่ไม่จำเป็น

แอปของคุณควรจัดการกรณีที่ผู้ขอไม่ใช่เจ้าของข้อมูล:

ออกแบบแบบจำลองนี้อย่างชัดเจนในสคีมาข้อมูลของคุณ (เช่น “requester” เทียบกับ “data subject”) และบันทึกว่าตรวจสอบอำนาจอย่างไร

ไม่ใช่ทุกคำขอมีความเสี่ยงเท่ากัน ตั้งกฎที่เพิ่มระดับการยืนยันโดยอัตโนมัติเมื่อ:

เมื่อยกระดับการยืนยัน ให้แสดงเหตุผลสั้น ๆ ในภาษาที่เข้าใจได้เพื่อไม่ให้ดูเป็นการใช้อำนาจโดยพลการ

หลักฐานการยืนยัน (เอกสาร, เอกสารมอบอำนาจ, เหตุการณ์การตรวจสอบ) ควรเข้ารหัส ควบคุมการเข้าถึง และมองเห็นได้เฉพาะบทบาทที่จำกัด เก็บ เฉพาะสิ่งที่จำเป็น ตั้งค่าระยะเวลาการเก็บและลบอัตโนมัติ

ปฏิบัติต่อหลักฐานการยืนยันเป็นข้อมูลที่อ่อนไหวตัวหนึ่ง โดยมีรายการสะท้อนในบันทึกการตรวจสอบเพื่อพิสูจน์การปฏิบัติตามในภายหลัง

แอปคำขอเข้าถึงข้อมูลจะดีเท่าการมองเห็นว่าข้อมูลส่วนบุคคลอยู่ที่ไหน ก่อนเขียนคอนเน็กเตอร์ตัวใด ให้สร้างรายการระบบที่ปฏิบัติได้จริงซึ่งสามารถดูแลรักษาได้ตามเวลา

เริ่มจากระบบที่มีแนวโน้มจะเก็บข้อมูลระบุตัวบุคคล:

สำหรับแต่ละระบบ ให้บันทึก: เจ้าของ วัตถุประสงค์ หมวดข้อมูลที่เก็บ ตัวระบุที่มี (อีเมล, user ID, device ID) วิธีเข้าถึง (API/SQL/export) และข้อจำกัด (rate limits, ระยะเก็บ, เวลารอของผู้ขาย) รายการนี้จะเป็น “แหล่งความจริง” เมื่อคำขอมาถึง

คอนเน็กเตอร์ไม่จำเป็นต้องหรู แต่ต้องเชื่อถือได้:

เก็บคอนเน็กเตอร์แยกจากแอปที่เหลือเพื่อให้คุณอัพเดตโดยไม่ทำให้ workflow พัง

ระบบต่าง ๆ อธิบายคนเดียวกันแตกต่างกัน ทำให้ผลลัพธ์ที่ดึงมาเป็นสคีมาที่สม่ำเสมอเพื่อให้ผู้ตรวจทานไม่ต้องเทียบกันแบบแอปเปิลกับส้ม แบบจำลองง่าย ๆ ที่ใช้ได้คือ:

person_identifier (ตัวที่คุณใช้จับคู่)data_category (โปรไฟล์, การสื่อสาร, ธุรกรรม, เทเลมีตรี)field_name และ field_valuerecord_timestampแหล่งที่มาทำให้ผลลัพธ์มีหลักฐาน เก็บเมตาดาต้าข้างๆ แต่ละค่า:

เมื่อมีคนถามว่า “อันนี้มาจากไหน?” คุณจะมีคำตอบที่ชัดเจนและแนวทางแก้ไขหรือลบเมื่อจำเป็น

นี่คือส่วนที่ค้นหา “ทุกอย่างเกี่ยวกับคนนี้” ของแอป—และเป็นส่วนที่มีความเสี่ยงด้านความเป็นส่วนตัวสูงที่สุดถ้าทำไม่รอบคอบ เอนจินค้นหาและจับคู่ที่ดีจะค้นหาให้กว้างพอเพื่อครบถ้วน แต่แคบพอไม่ดึงข้อมูลที่ไม่เกี่ยวข้อง

ออกแบบเอนจินของคุณรอบตัวระบุที่รวบรวมได้อย่างเชื่อถือได้ในขั้นตอน intake จุดเริ่มต้นทั่วไป ได้แก่ อีเมล เบอร์โทร หมายเลขลูกค้า หมายเลขคำสั่งซื้อ และที่อยู่จัดส่ง

จากนั้นขยายไปยังตัวระบุที่มักอยู่ในระบบผลิตภัณฑ์และ analytics เช่น:

สำหรับระบบที่ไม่มีคีย์คงที่ ให้เพิ่ม fuzzy matching (เช่น ชื่อ+ที่อยู่ปกติ) และถือว่าผลลัพธ์เป็น “ผู้สมัคร” ที่ต้องรีวิว

หลีกเลี่ยงความอยากที่จะ “ส่งออกตารางผู้ใช้ทั้งตาราง” สร้างคอนเน็กเตอร์ที่คิวรีด้วยตัวระบุและคืนเฉพาะฟิลด์ที่เกี่ยวข้องเมื่อเป็นไปได้—โดยเฉพาะสำหรับบันทึกและสตรีมเหตุการณ์ การดึงข้อมูลน้อยลงช่วยลดเวลาตรวจทานและลดโอกาสเปิดเผยข้อมูลคนอื่น

แนวปฏิบัติหนึ่งคือโฟลว์สองขั้นตอน: (1) รันเช็กแบบเบาๆ ว่า “ตัวระบุนี้มีไหม?” แล้ว (2) ดึงบันทึกเต็มเมื่อจับคู่แน่นอน

หากแอปของคุณให้บริการหลายแบรนด์ ภูมิภาค หรือหน่วยธุรกิจ ทุกคิวรีต้องมี ขอบเขต tenant ใส่ตัวกรอง tenant ในชั้นคอนเน็กเตอร์ (ไม่ใช่แค่ UI) และตรวจสอบในการทดสอบเพื่อป้องกันการรั่วไหลข้าม tenant

วางแผนสำหรับข้อมูลซ้ำและความคลุมเครือ:

เก็บคะแนนความเชื่อมั่นการจับคู่ หลักฐาน (ตัวระบุที่จับคู่) และเวลาบันทึกเพื่อให้ผู้ตรวจทานสามารถอธิบายและปกป้องเหตุผลที่รวมหรือตัดสินใจไม่รวมบันทึกได้

เมื่อเอนจินค้นหาและจับคู่รวบรวมบันทึกที่เกี่ยวข้องแล้ว คุณยังไม่ควรส่งตรงให้ผู้ขอ โดยส่วนใหญ่ต้องมีขั้นตอนตรวจทานด้วยคนเพื่อป้องกันการเปิดเผยข้อมูลบุคคลที่สาม ข้อมูลธุรกิจลับ หรือเนื้อหาที่ถูกจำกัดโดยกฎหมายหรือสัญญา

สร้างพื้นที่ทำงาน "ตรวจทานเคส" ที่มีโครงสร้างให้ผู้ตรวจทานสามารถ:

ตรงนี้ยังใช้มาตรฐานการตัดสินใจ ชุดตัดสินใจเล็ก ๆ (include, redact, withhold, needs legal review) ช่วยให้การตอบสม่ำเสมอและตรวจสอบง่ายขึ้น

แอปของคุณควรรองรับทั้งการเอาส่วนที่ละเอียดอ่อนไปและการยกเว้นทั้งบันทึกเมื่อไม่สามารถเปิดเผยได้

การลบ/ปกปิดควรครอบคลุม:

การยกเว้นควรทำได้เมื่อข้อมูลไม่สามารถเปิดเผยได้ โดยต้องมีเหตุผลที่เป็นเอกสาร (เช่น วัสดุที่มีอภิสิทธิ์ ความลับทางการค้า หรือเนื้อหาที่ส่งผลกระทบต่อผู้อื่น)

อย่าแค่ซ่อนข้อมูล—จับเหตุผลไว้ในรูปแบบมีโครงสร้างเพื่อที่คุณจะปกป้องการตัดสินใจได้ภายหลัง

Workflow DSAR ส่วนใหญ่ได้ผลดีที่สุดเมื่อคุณสร้างสองสิ่งที่ส่งมอบ:

ใส่เมตาดาต้าช่วยเหลือตลอด: แหล่งที่มา วันที่ที่เกี่ยวข้อง คำอธิบายการลบ/การยกเว้น และขั้นตอนถัดไปที่ชัดเจน (วิธีถามคำถาม วิธีอุทธรณ์ วิธีแก้ไขข้อมูล) นี่จะเปลี่ยนการตอบจากการเทข้อมูลเป็นผลลัพธ์ที่เข้าใจได้

ถ้าต้องการความรู้สึกที่สม่ำเสมอในแต่ละเคส ให้ใช้เทมเพลตการตอบและเก็บเวอร์ชันไว้เพื่อแสดงว่าใช้เทมเพลตใดในเวลาที่เติมเคสนั้น จับคู่กับบันทึกการตรวจสอบเพื่อให้การเปลี่ยนแปลงแพ็กเกจทุกครั้งตรวจสอบได้

ความปลอดภัยไม่ใช่ฟีเจอร์ที่ "เพิ่มทีหลัง" ในแอปคำขอเข้าถึงข้อมูล—มันคือฐานที่จะป้องกันข้อมูลส่วนบุคคลที่ละเอียดอ่อนไม่ให้รั่วไหลและพิสูจน์ว่าคุณจัดการคำขอแต่ละรายการอย่างถูกต้อง เป้าหมายง่าย ๆ: ให้คนที่ถูกต้องเห็นข้อมูลที่ถูกต้อง การกระทำทุกอย่างตรวจสอบได้ และไฟล์ที่ส่งออกไม่ถูกนำไปใช้ในทางที่ผิด

เริ่มด้วยการควบคุมการเข้าถึงตามบทบาทที่ชัดเจนเพื่อไม่ให้ความรับผิดชอบสับสน บทบาททั่วไปได้แก่:

ทำให้สิทธิ์ละเอียด สิทธิ์คนตรวจอาจเข้าถึงข้อมูลที่ดึงมาแต่ไม่ได้เปลี่ยนกำหนดเวลา ขณะที่ approver ปลดล็อกการปล่อยตอบแต่ไม่ควรแก้ไขข้อมูลรับรองของคอนเน็กเตอร์

Workflow DSAR ของคุณควรสร้าง บันทึกการตรวจสอบแบบ append-only ครอบคลุม:

ทำให้รายการบันทึกยากต่อการแก้ไข: จำกัดการเขียนจาก service ของแอป ป้องกันการแก้ไข และพิจารณาใช้ที่เก็บแบบ write-once หรือการแฮชชิง/เซ็นชุดบันทึก

บันทึกการตรวจสอบยังเป็นที่ที่คุณปกป้องการตัดสินใจเช่นการเปิดเผยบางส่วนหรือการปฏิเสธ

เข้ารหัส ขณะส่ง (TLS) และ ขณะพัก (ฐานข้อมูล, object storage, สำรอง) จัดเก็บความลับ (API tokens, credential ฐานข้อมูล) ในตัวจัดการความลับเฉพาะ—ไม่ใช่ในโค้ด ไฟล์คอนฟิก หรือบันทึกการสนับสนุน

สำหรับการส่งออก ใช้ลิงก์ดาวน์โหลดที่ลงนามแบบมีอายุสั้นและไฟล์เข้ารหัสเมื่อเหมาะสม จำกัดคนที่สร้างการส่งออกและตั้งค่าหมดอายุอัตโนมัติ

แอปความเป็นส่วนตัวดึงดูดการสแกรปและการหลอกลวง เพิ่ม:

การควบคุมเหล่านี้ลดความเสี่ยงในขณะที่ยังคงใช้งานได้สำหรับลูกค้าจริงและทีมภายใน

Workflow DSAR ประสบความสำเร็จหรือล้มเหลวจากสองสิ่งที่ลูกค้าสังเกตได้ทันที: คุณตอบตรงเวลาไหม และการอัปเดตของคุณชัดเจนและน่าเชื่อถือไหม ให้การสื่อสารเป็นฟีเจอร์หลัก ไม่ใช่อีเมลสองสามฉบับต่อท้าย

เริ่มจากชุดเทมเพลตที่ได้รับอนุมัติเล็ก ๆ ที่ทีมสามารถนำกลับมาใช้และแปลได้ เก็บให้สั้น ชัดเจน และไม่หนักไปด้วยภาษาเชิงกฎหมาย

เทมเพลตทั่วไปที่ควรมี:

เพิ่มตัวแปร (รหัสคำขอ, วันที่, ลิงก์พอร์ทัล, วิธีส่ง) เพื่อให้แอปเติมรายละเอียดโดยอัตโนมัติ ในขณะที่ยังคงข้อความที่ฝ่ายกฎหมาย/ความเป็นส่วนตัวอนุมัติไว้

กำหนดเวลาอาจแตกต่างตามกฎหมาย (เช่น GDPR เทียบกับ CCPA/CPRA), ประเภทคำขอ (เข้าถึง ลบ แก้ไข), และการรอยืนยันตัวตน แอปของคุณควรคำนวณและแสดง:

ทำให้กำหนดเวลาเห็นได้ทุกที่: รายการเคส รายละเอียดเคส และการเตือนพนักงาน

ไม่ใช่องค์กรทุกแห่งต้องการกล่องจดหมายใหม่ ให้ webhook และการรวมอีเมลเพื่อให้อัปเดตไหลไปยังเครื่องมือที่มีอยู่ (เช่น ระบบช่วยเหลือหรือตัวแชทภายใน)

ใช้ event-driven hooks เช่น case.created, verification.requested, deadline.updated, และ response.delivered

พอร์ทัลเรียบง่ายช่วยลดการติดต่อกลับ: ลูกค้าดูสถานะได้ ("received", "verifying", "in progress", "ready"), อัพโหลดเอกสาร และดึงผลลัพธ์

เมื่อส่งมอบข้อมูล หลีกเลี่ยงการแนบไฟล์ ส่ง ลิงก์ดาวน์โหลดที่ยืนยันตัวตนได้และมีอายุจำกัด พร้อมคำแนะนำชัดเจนว่าลิงก์จะใช้งานได้นานเท่าไรและต้องทำอย่างไรหากหมดอายุ

การเก็บรักษาและการรายงานคือจุดที่เครื่องมือ DSAR หยุดเป็นแค่ "แอป workflow" และเริ่มทำหน้าที่เป็นระบบการปฏิบัติตาม เป้าหมายง่าย ๆ: เก็บในสิ่งที่ต้องเก็บ ลบสิ่งที่ไม่จำเป็น และพิสูจน์ด้วยหลักฐาน

กำหนดการเก็บรักษาตาม ชนิดของวัตถุ ไม่ใช่แค่ "เคสถูกปิด" นโยบายทั่วไปแยกเป็น:

เก็บระยะเวลาการเก็บปรับได้ตามเขตอำนาจและประเภทคำขอ ตัวอย่างเช่น อาจเก็บบันทึกการตรวจสอบนานกว่าหลักฐานการยืนยัน และลบการส่งออกเร็วหลังการส่ง ในขณะที่เก็บแฮชและเมตาดาต้าเพื่อพิสูจน์สิ่งที่ส่ง

เพิ่มสถานะ legal hold ที่หยุดตัวจับเวลาการลบและจำกัดสิ่งที่พนักงานทำถัดไป รองรับ:

ยังต้องจำลอง ข้อยกเว้นและข้อจำกัด (เช่น ข้อมูลบุคคลที่สาม การสื่อสารที่ได้รับอภิสิทธิ์) ให้เป็นผลที่มีโครงสร้าง ไม่ใช่แค่บันทึกข้อความ เพื่อที่จะรายงานสม่ำเสมอ

หน่วยงานกำกับและผู้ตรวจสอบภายในมักต้องการแนวโน้ม ไม่ใช่เรื่องเล่า สร้างรายงานที่ครอบคลุม:

ส่งออกรายงานเป็นรูปแบบทั่วไปและเก็บคำนิยามรายงานเป็นเวอร์ชันเพื่อให้ตัวเลขอธิบายได้

แอปของคุณควอ่างอ้างถึงกฎเดียวกับที่องค์กรเผยแพร่ อ้างอิงทรัพยากรภายในเช่น /privacy และ /security จากการตั้งค่าผู้ดูแลและมุมมองเคส เพื่อให้ผู้ปฏิบัติงานตรวจสอบเหตุผลเบื้องหลังการเลือกเก็บหรือลบได้

แอป DSAR ไม่ได้ "เสร็จ" เมื่อ UI ใช้งานได้ ความผิดพลาดที่เสี่ยงที่สุดเกิดที่ขอบ: การจับคูผิดคน คอนเน็กเตอร์หมดเวลา การส่งออกที่เงียบ ๆ ละเลยข้อมูล วางแผนการทดสอบและการปฏิบัติการเป็นฟีเจอร์หลัก

สร้างชุดทดสอบที่ทำซ้ำได้รอบภัยคุกคามจริงของ DSAR:

รวม "fixtures ทองคำ" สำหรับแต่ละคอนเน็กเตอร์ (ตัวอย่างบันทึก + ผลลัพธ์ที่คาดไว้) เพื่อให้การเปลี่ยนสคีมาถูกจับได้เร็ว

การมอนิเตอร์การปฏิบัติการควรครอบคลุมสุขภาพของแอปและผลลัพธ์การปฏิบัติตาม:

จับคู่เมตริกกับล็อกมีโครงสร้างเพื่อให้ตอบได้ว่า: "ระบบไหนล้ม สำหรับเคสไหน และผู้ใช้เห็นอะไร"

คาดการเปลี่ยนแปลง: เครื่องมือใหม่ถูกเพิ่ม ชื่อฟิลด์เปลี่ยน ผู้ขายล่ม สร้าง playbook คอนเน็กเตอร์ (เจ้าของ วิธีรับรองสิทธิ์ rate limits ฟิลด์ PII ที่รู้จัก) และกระบวนการอนุมัติการเปลี่ยนแปลงสคีมา

แผนเปิดตัวเป็นขั้นตอนที่ใช้งานได้:

รายการปรับปรุงต่อเนื่อง: ทบทวนรายงานความล้มเหลวรายเดือน จูนค่าธรreshold การจับคู่ อัปเดตเทมเพลต ฝึกอบรมผู้ตรวจทาน และเลิกใช้คอนเน็กเตอร์ที่ไม่จำเป็นเพื่อลดความเสี่ยง

ถ้าคุณวนปรับเร็ว คำนึงถึงกลยุทธ์สภาพแวดล้อมที่สนับสนุนการออกบ่อย ๆ ที่มีความเสี่ยงต่ำ (เช่น การปรับใช้เป็นสเตจและสามารถย้อนกลับได้) แพลตฟอร์มอย่าง Koder.ai สนับสนุนการวนปรับอย่างรวดเร็วด้วยการโฮสต์และการส่งออกซอร์สโค้ด ซึ่งมีประโยชน์เมื่อนโยบายความเป็นส่วนตัวเปลี่ยนบ่อยและคุณต้องรักษาการนำไปใช้กับการตรวจสอบได้

A DSAR (also called a SAR) is a request from an individual to know what personal data you have about them, how you use it, and to receive a copy.

A DSAR web app helps you intake, verify, search, review, and deliver responses consistently and on time—with an audit trail you can defend.

Plan to support at least:

Even “access” requests can be narrow (specific timeframe/product) or broad (“everything”).

A practical minimum workflow is:

If you can’t complete these steps end-to-end, you’ll struggle to meet deadlines reliably.

Use measurable KPIs that reflect both compliance and operational health, such as:

Most teams separate:

Keeping these experiences distinct makes RBAC, auditing, and future policy changes much easier.

Offer multiple methods and escalate based on risk:

Log what you checked and why, store evidence securely, and delete it on a defined schedule.

Build a “living inventory” of systems likely to hold personal data (prod DBs, warehouse, CRM, billing, support transcripts, logs).

For each system record: owner, purpose, identifiers available, access method (API/SQL/export), rate limits, and retention constraints. This inventory becomes your operational source of truth when requests arrive.

Prioritize reliability and scoped queries:

Keep connectors isolated, normalize results into a consistent schema, and store provenance (source, timestamps, match method/confidence) so results are defensible.

Use a deliberate matching strategy:

To prevent over-collection, do lightweight “exists?” checks first, then pull full records only for confirmed matches—always enforcing tenant scope in the connector layer.

Treat review as mandatory for most organizations:

Deliver both a human-readable report (HTML/PDF) and a machine-readable export (JSON/CSV), using secure, time-limited download links instead of email attachments.

Track them weekly so you can actually improve the process.