14 มิ.ย. 2568·4 นาที

สร้างเว็บแอปสำหรับจัดการความยินยอมและการตั้งค่า

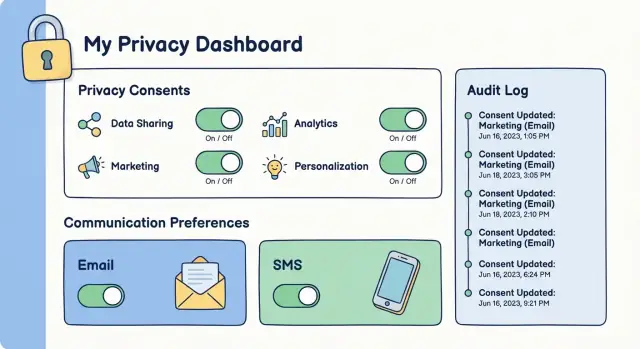

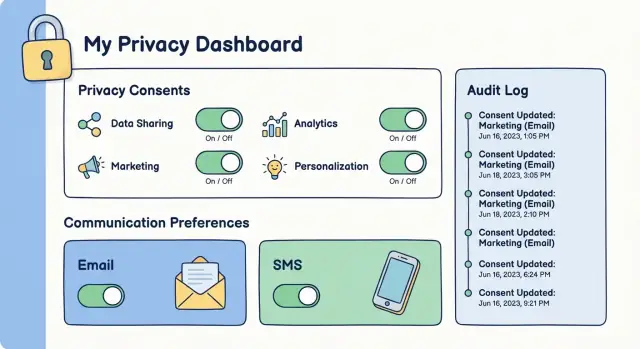

คู่มือทีละขั้นตอนในการออกแบบ สร้าง และปรับใช้เว็บแอปจัดการความยินยอมและการตั้งค่า: UX ชัดเจน บันทึก audit API และความปลอดภัยเข้มงวด

คู่มือทีละขั้นตอนในการออกแบบ สร้าง และปรับใช้เว็บแอปจัดการความยินยอมและการตั้งค่า: UX ชัดเจน บันทึก audit API และความปลอดภัยเข้มงวด

ก่อนออกแบบหน้าจอหรือเขียนโค้ด ให้ชัดเจนว่าคุณกำลังสร้างอะไร—และไม่สร้างอะไร “ความยินยอม” และ “การตั้งค่า” ฟังดูคล้ายกัน แต่ในทางปฏิบัติและกฎหมายมักมีความหมายต่างกัน การนิยามให้ถูกต้องตั้งแต่ต้นจะช่วยป้องกัน UX ที่สับสนและการผสานงานที่เปราะบางในภายหลัง

Consent คือการอนุญาตที่คุณต้องสามารถพิสูจน์ได้ภายหลัง (ใครยอมรับ อะไร เมื่อไร และอย่างไร) ตัวอย่างเช่น การยอมรับรับอีเมลการตลาดหรืออนุญาตคุกกี้เพื่อติดตาม

Preferences คือทางเลือกของผู้ใช้ที่กำหนดประสบการณ์หรือความถี่ (รายสัปดาห์ vs รายเดือน หัวข้อที่สนใจ) ควรเก็บไว้อย่างเชื่อถือได้ แต่โดยทั่วไปไม่เท่ากับการยินยอมทางกฎหมาย

เขียนสิ่งที่จะจัดการในวันแรก:

ข้อผิดพลาดทั่วไปคือการผสม consent ทางการตลาด กับ ข้อความเชิงธุรกรรม (เช่น ใบเสร็จหรือรีเซ็ตรหัสผ่าน) ให้แยกพวกนี้ออกจากกันทั้งในคำนิยาม โมเดลข้อมูล และ UI

เว็บแอปจัดการความยินยอมเกี่ยวข้องกับหลายทีม:

มอบเจ้าของที่ชัดเจนสำหรับการตัดสินใจ และกำหนดกระบวนการแบบเบาที่จะอัปเดตเมื่อกฎ ซัพพลายเออร์ หรือการส่งข้อความเปลี่ยน

เลือกผลลัพธ์ที่วัดได้ไม่กี่อย่าง เช่น การร้องเรียนสแปมลดลง ยอดยกเลิกที่เกิดจากความสับสนลดลง ความเร็วในการดึงบันทึก consent ตาม GDPR เร็วขึ้น ตั๋วซัพพอร์ตเกี่ยวกับการตั้งค่าลดลง และเวลาที่ต้องใช้เพื่อนำเสนอหลักฐานความยินยอมลดลง

แปลกฎความเป็นส่วนตัวเป็นข้อกำหนดเชิงผลิตภัณฑ์เชิงปฏิบัติ ส่วนนี้เป็นภาพรวมระดับสูง ไม่ใช่คำแนะนำทางกฎหมาย—ใช้เพื่อกำหนดคุณสมบัติแล้วยืนยันรายละเอียดกับที่ปรึกษากฎหมาย

ในเชิงฟังก์ชัน เว็บแอปจัดการความยินยอมมักต้องจัดการ:

บันทึกความยินยอมควรเก็บ:

กำหนด นโยบายการเก็บรักษาข้อมูล สำหรับบันทึกความยินยอมและ บันทึก audit (มักเก็บนานกว่าข้อมูลการตลาดทั่วไป) เก็บเฉพาะที่จำเป็น ปกป้องข้อมูล และระบุระยะเวลาการเก็บ หากไม่แน่ใจ ให้ใส่สถานะ “ต้องตัดสินจากกฎหมาย” และเชื่อมไปยังเอกสารนโยบายภายใน (หรือ /privacy หากเผยแพร่สาธารณะ)

การตัดสินใจนโยบายสุดท้าย—โดยเฉพาะว่าอะไรคือ “การขาย/การแชร์”, การจัดหมวดคุกกี้, และการเก็บรักษา—ควรพิจารณากับที่ปรึกษากฎหมาย

เว็บแอปจัดการความยินยอมขึ้นอยู่กับโมเดลข้อมูล หากสคีมาไม่สามารถตอบคำถามว่า “ใครยอมรับอะไร เมื่อไร และอย่างไร?” ได้ คุณจะมีปัญหาเรื่องการปฏิบัติตาม กำกับดูแลลูกค้า และการเชื่อมต่อระบบ

เริ่มจากบล็อกก่อสร้างชัดเจนไม่กี่อย่าง:

การแยกส่วนนี้ทำให้ศูนย์การตั้งค่าทั้งยืดหยุ่นและยังผลิตบันทึก GDPR/CCPA ที่ชัดเจนได้

เก็บ เวอร์ชันประกาศ/นโยบายที่แน่นอน ที่ผูกกับการตัดสินใจแต่ละครั้ง:

notice_id และ notice_version (หรือ content hash)เมื่อข้อความเปลี่ยน การยินยอมเก่ายังคงพิสูจน์ได้

สำหรับแต่ละเหตุการณ์ความยินยอม ให้บันทึกหลักฐานที่เหมาะสมกับระดับความเสี่ยงของคุณ:

ผู้คนมักสมัครสองครั้ง ออกแบบการรวมโดยเชื่อมตัวระบุหลายตัวกับลูกค้าหนึ่งคนและบันทึก ประวัติการรวม

แทนการย้อนด้วยความชัดเจน:

status: granted / withdrawnwithdrawn_at และเหตุผล (การกระทำของผู้ใช้ คำขอของแอดมิน)ศูนย์การตั้งค่าจะได้ผลก็ต่อเมื่อคนสามารถตอบคำถามได้อย่างรวดเร็วว่า: “คุณจะส่งอะไรให้ฉัน และฉันเปลี่ยนได้อย่างไร?” มุ่งให้ชัดเจนมากกว่าความฉลาด และทำให้การตัดสินใจย้อนกลับได้

ทำให้ง่ายต่อการค้นหาและสอดคล้องทุกที่ที่ผู้ใช้โต้ตอบกับคุณ:

/preferences)ใช้คำและโครงสร้างเดียวกันทั้งสามที่ทำให้ผู้ใช้ไม่รู้สึกว่าไปยังที่ไม่คุ้นเคย

ใช้ป้ายสั้น ๆ เช่น “อัปเดตสินค้า” หรือ “เคล็ดลับและคำแนะนำ” และใส่คำอธิบายหนึ่งบรรทัดเมื่อจำเป็น หลีกเลี่ยงภาษาเชิงกฎหมาย

อย่าใช้ ช่องติ๊กที่ติ๊กไว้ล่วงหน้า สำหรับการยินยอมที่กฎหรือแพลตฟอร์มกำหนดให้ต้องมีการกระทำยืนยัน หากต้องขอการอนุญาตหลายอย่าง ให้แยกให้ชัดเจน (เช่น อีเมลการตลาด vs SMS vs การแชร์ข้อมูลกับพันธมิตร)

ให้ผู้คนเลือกตาม หัวข้อ และถ้าเกี่ยวข้องตาม ช่องทาง (อีเมล, SMS, Push) แล้วให้ปุ่ม ยกเลิกการรับทั้งหมด ที่มองเห็นได้ตลอด

แบบแผนที่ดีคือ:

สำหรับการสมัครอีเมล ให้ใช้ double opt-in เมื่อจำเป็น: หลังผู้ใช้เลือกการตั้งค่า ให้ส่งอีเมลยืนยันที่เปิดการสมัครก็ต่อเมื่อคลิกลิงก์ ในหน้าบอกชัดว่าจะเกิดอะไรขึ้นถัดไป

ตรวจสอบให้แน่ใจว่าทุกอย่างใช้งานได้ด้วย คีย์บอร์ด มี สถานะโฟกัส ชัดเจน คอนทราสต์เพียงพอ และป้ายที่ screen reader อ่านได้ (เช่น ป้ายสวิตช์ที่อธิบายผลลัพธ์: “รับอีเมลสรุปรายสัปดาห์: เปิด/ปิด”)

Backend ของคุณคือต้นทางของความจริงว่าลูกค้ายอมรับอะไรและต้องการรับอะไร API ที่ชัดเจนและคาดเดาได้จะช่วยเชื่อมศูนย์การตั้งค่ากับเครื่องมืออีเมล SMS และ CRM โดยไม่เกิดสถานะขัดแย้ง

เก็บ surface area ให้เล็กและชัดเจน ชุดที่พบบ่อยมีดังนี้:

GET /api/preferences (หรือ GET /api/users/{id}/preferences สำหรับการใช้งานแอดมิน)PUT /api/preferences เพื่อแทนที่ชุดปัจจุบัน (ชัดเจนกว่าการอัปเดตบางส่วน)POST /api/consents/{type}/withdraw (แยกจาก “update” เพื่อให้ไม่มีการถอนโดยไม่ตั้งใจ)ตรวจสอบให้แต่ละประเภท consent ตั้งชื่อชัดเจน (เช่น email_marketing, sms_marketing, data_sharing)

เบราว์เซอร์และการเชื่อมต่อจะ retry คำขอ หาก retry สร้างเหตุการณ์ “unsubscribe” ซ้ำ บันทึก audit จะยุ่งเหยิง สนับสนุน idempotency โดยรับ header Idempotency-Key (หรือฟิลด์ request_id) และเก็บผลลัพธ์เพื่อให้คำขอเดียวกันให้ผลลัพธ์เดียวกัน

ปฏิเสธสิ่งที่คุณไม่อยากอ้างสิทธิ์ภายหลัง:

granted, denied, withdrawn) และการเปลี่ยนสถานะที่ถูกต้องส่งรูปแบบข้อผิดพลาดที่คาดเดาได้ (เช่น code, message, field_errors) และหลีกเลี่ยงการรั่วไหลของรายละเอียด จำกัดอัตราบน endpoints ที่ละเอียดอ่อนเช่นการถอน consent และการค้นหาบัญชีเพื่อลดการละเมิด

เผยแพร่เอกสาร API ภายในพร้อมตัวอย่าง request/response (สำหรับ frontend และการเชื่อมต่อ) เก็บเวอร์ชัน (เช่น /api/v1/...) เพื่อไม่ให้การเปลี่ยนแปลงทำลายไคลเอนต์ปัจจุบัน

ความปลอดภัยเป็นส่วนหนึ่งของ consent: หากใครสักคนแฮ็กบัญชีหรือสแปฟอกคำขอได้ เขาสามารถเปลี่ยนการตั้งค่าโดยไม่ได้รับอนุญาต เริ่มด้วยการปกป้องตัวตน แล้วล็อกทุกการกระทำที่แก้ไข consent

ใช้แนวทางที่เหมาะสมกับผู้ชมและความเสี่ยง:

เพิ่มการป้องกันการแฮ็กบัญชี: จำกัดการพยายามล็อกอิน แจ้งผู้ใช้เมื่อมีการเปลี่ยนแปลงที่ละเอียดอ่อน และพิจารณาการยืนยันเพิ่มระดับก่อนเปลี่ยนการตั้งค่าที่มีผลสูง (เช่น ยอมรับการตลาดข้ามช่องทั้งหมด)

ถือว่า UI ไม่เชื่อถือ Backend ต้องตรวจสอบ:

เสริมความแข็งแกร่งที่ endpoint สำหรับเบราว์เซอร์ด้วย CSRF protection สำหรับ session ที่ใช้คุกกี้ กฎ CORS เข้มงวด (อนุญาตเฉพาะ origin ของคุณ) และการตรวจสอบ ID เพื่อป้องกันการยกระดับสิทธิ์ในแนวนอน

เข้ารหัสข้อมูล ระหว่างทาง (HTTPS) และ เมื่อพักอยู่ เก็บเฉพาะฟิลด์ที่จำเป็นที่สุดในการดำเนินงานศูนย์การตั้งค่า—มักหลีกเลี่ยงการเก็บตัวระบุดิบโดยใช้รหัสภายในหรือคีย์ค้นหาแบบ hash กำหนดและบังคับ นโยบายการเก็บรักษาข้อมูล สำหรับบันทึกเก่าและบัญชีที่ไม่ใช้งาน

บันทึก audit สำคัญ แต่รักษาความปลอดภัย: อย่าเก็บ token session เต็มรูปแบบ token magic-link หรือข้อมูลส่วนบุคคลที่ไม่จำเป็น สำหรับแบบฟอร์มสมัครแบบสาธารณะ ให้เพิ่ม CAPTCHA หรือการจำกัดอัตรา เพื่อลดการสมัครโดยบอทและความพยายามแก้ไขการตั้งค่าโดยไม่ได้รับอนุญาต

บันทึก audit คือใบเสร็จว่าผู้ใช้ให้หรือถอนอนุญาต พวกมันยังช่วยอธิบายสิ่งที่เกิดขึ้นเมื่อมีข้อร้องเรียน คำร้องจากหน่วยงานกำกับ หรือการทบทวนเหตุการณ์ภายใน

ทุกการอัปเดต consent หรือ preference ควรสร้างเหตุการณ์ audit แบบ append-only ที่บันทึก:

ระดับรายละเอียดนี้ช่วยให้คุณประกอบประวัติเต็มรูปแบบ ไม่ใช่แค่สถานะล่าสุด

log ปฏิบัติการ (debug, performance, errors) หมุนเร็วและง่ายต่อการกรองหรือลบทิ้ง บันทึก audit ควรปฏิบัติเป็นหลักฐาน:

บันทึก audit มีประโยชน์เมื่อดึงคืนได้ ให้มุมมองที่ค้นหาได้ตามรหัสผู้ใช้ อีเมล ประเภทเหตุการณ์ ช่วงวันที่ และ actor สนับสนุนการส่งออก (CSV/JSON) สำหรับการสืบสวน—พร้อมการทำเครื่องหมายและติดตามการส่งออกเหล่านั้น

ข้อมูล audit มักมีตัวระบุและบริบทที่ละเอียดอ่อน กำหนดสิทธิ์เข้มงวด:

ทำได้ดี บันทึก audit จะเปลี่ยนการจัดการ consent จาก “เราเชื่อว่าเราทำถูก” เป็น “นี่คือหลักฐาน”

เว็บแอปจัดการความยินยอมใช้งานได้ก็ต่อเมื่อระบบปลายทางทั้งหมด (อีเมล, SMS, CRM, เครื่องมือซัพพอร์ต) เคารพการเลือกล่าสุดของลูกค้าอย่างสม่ำเสมอ การรวมไม่ใช่แค่การเชื่อม API แต่เป็นการรักษาความสอดคล้องของสถานะในระยะยาว

รับการเปลี่ยนแปลงการตั้งค่าเป็นเหตุการณ์ที่เล่นซ้ำได้ รักษา payload ให้คงที่เพื่อให้ทุกเครื่องมือเข้าใจได้ ข้อมูลขั้นต่ำที่ใช้งานได้คือ:

โครงสร้างนี้ช่วยสร้างหลักฐานความยินยอมและทำให้การเชื่อมต่อเรียบง่าย

เมื่อผู้ใช้อัปเดตศูนย์การตั้งค่า ให้ผลักการเปลี่ยนแปลงทันทีไปยังผู้ให้บริการอีเมล/SMS และ CRM ของคุณ สำหรับผู้ให้บริการที่ไม่รองรับ taxonony ของคุณ ให้แมปหัวข้อภายในไปยังโมเดลรายการ/segment ของพวกเขาและจดเอกสารการแมปนั้น

ตัดสินใจว่าระบบใดเป็น source of truth โดยทั่วไปควรเป็น consent API ของคุณ โดย ESP และ CRM ทำหน้าที่เป็นแคช

รายละเอียดการปฏิบัติสำคัญ:

แม้จะมี webhook ระบบก็ยังคลาดเคลื่อน (คำขอล้มเหลว แก้ไขด้วยมือ ฯลฯ) รันงานกระทบยอดรายวันเปรียบเทียบบันทึก consent กับสถานะผู้ให้บริการและแก้ไขความต่าง พร้อมเขียนเหตุการณ์ audit สำหรับการแก้ไขอัตโนมัติ

แอป consent ของคุณยังไม่สมบูรณ์จนกว่าจะจัดการคำขอจริงจากลูกค้าได้อย่างปลอดภัย: “แสดงข้อมูลที่คุณมี”, “ลบฉัน”, และ “แก้ไขให้ถูกต้อง” เหล่านี้เป็นความคาดหวังหลักภายใต้ GDPR (การเข้าถึง/การแก้ไข/การลบ) และสอดคล้องกับสิทธิ์แบบ CCPA (รวมการ opt-out และการลบ)

ให้บริการส่งออกแบบ self-serve ที่เข้าใจง่ายและส่งให้ฝ่ายซัพพอร์ตได้หากผู้ใช้เข้าถึงบัญชีไม่ได้

รวมในส่งออก:

เก็บรูปแบบที่พกพาได้ (CSV/JSON) และตั้งชื่อชัดเจน เช่น “Consent history export”

เมื่อผู้ใช้ขอลบ คุณอาจยังต้องเก็บบันทึกจำกัดเพื่อการปฏิบัติตามกฎหมายหรือป้องกันการติดต่อซ้ำ ให้มีสองเส้นทาง:

จับคู่กับนโยบายการเก็บรักษาเพื่อให้หลักฐานไม่ถูกเก็บตลอดไป

สร้างเครื่องมือแอดมินสำหรับตั๋วซัพพอร์ต: ค้นหาด้วยผู้ใช้ ดูการตั้งค่าปัจจุบัน และส่งการเปลี่ยนแปลง ต้องมีขั้นตอน ยืนยันตัวตน ชัดเจน (ทดสอบทางอีเมล เซสชันที่มีอยู่ หรือการยืนยันแบบแมนนวลเป็นลายลักษณ์อักษร) ก่อนการส่งออก การลบ หรือการแก้ไขใด ๆ

การกระทำที่มีความเสี่ยงสูงควรใช้ เวิร์กโฟลว์การอนุมัติ (การทบทวนสองคนหรือการอนุมัติแบบบทบาท) และบันทึกทุกการกระทำและการอนุมัติไว้ใน audit trail เพื่อให้ตอบได้ว่า “ใครเปลี่ยนอะไร เมื่อไร และทำไม”

การทดสอบเว็บแอป consent ไม่ใช่แค่ “สวิตช์ขยับไหม?” แต่ต้องพิสูจน์ว่าทุกการกระทำปลายทาง (อีเมล, SMS, การส่งออก, การซิงก์ผู้ชม) เคารพการเลือกล่าสุดของลูกค้า รวมถึงภายใต้สภาวะกดดันและกรณีขอบ

เริ่มจากเทสต์อัตโนมัติรอบกฎความเสี่ยงสูง—โดยเฉพาะสิ่งที่จะทำให้มีการติดต่อที่ไม่พึงประสงค์:

รูปแบบที่ช่วยได้คือการทดสอบ “เมื่อสถานะ consent เป็น X การกระทำระบบ Y ถูกอนุญาต/ถูกบล็อก” โดยใช้ตรรกะตัดสินใจเดียวกับที่ระบบการส่งเรียกใช้

การเปลี่ยนแปลง consent เกิดขึ้นในเวลาที่ไม่สะดวก: สองแท็บเบราว์เซอร์ เปิดพร้อมกัน ผู้ใช้คลิกสองครั้ง webhook มาถึงในขณะที่เอเจนต์แก้ไข

ศูนย์การตั้งค่าเป็นที่ที่เกิดความผิดพลาดง่าย:

ข้อมูล consent เป็นข้อมูลที่ละเอียดและมักเชื่อมโยงกับตัวตน:

การทดสอบ end-to-end ควรรวมสคริปต์ “เส้นทางเต็ม” อย่างน้อย: สมัคร → ยืนยัน (ถ้าจำเป็น) → เปลี่ยนการตั้งค่า → ยืนยันการบล็อก/อนุญาตการส่ง → ส่งออกหลักฐานความยินยอม

แอป consent ไม่ใช่ “ตั้งค่าแล้วลืม” ผู้คนพึ่งพามันให้สะท้อนการเลือกของพวกเขาอย่างถูกต้องเสมอ ความน่าเชื่อถือเป็นเรื่องการปฏิบัติการ: วิธีปรับใช้ วิธีสังเกตความผิดพลาด และวิธีกู้คืนเมื่อเกิดปัญหา

แยกชัดเจนระหว่าง dev, staging, และ production Staging ควรคล้าย production (การเชื่อมต่อเดียวกัน การกำหนดค่าเหมือนกัน) แต่หลีกเลี่ยงการคัดลอกรายละเอียดบุคคลจริง หากต้องการ payload ที่สมจริงสำหรับทดสอบ ให้ใช้ผู้ใช้สังเคราะห์และตัวระบุที่นิรนาม

ประวัติ consent เป็นบันทึกทางกฎหมาย วางแผน migration ฐานข้อมูลอย่างรอบคอบ หลีกเลี่ยงการเปลี่ยนแปลงทำลายประวัติที่เขียนทับหรือรวบรวมแถวประวัติ เลือก migration แบบเพิ่มช่อง/ตารางใหม่และ backfill ที่รักษาประวัติเดิม

ก่อนปล่อย migration ตรวจสอบ:

ตั้งการเฝ้าดูและการแจ้งเตือนสำหรับ:

ทำให้การแจ้งเตือนแก้ไขได้จริง: ระบุชื่อการเชื่อมต่อ รหัสข้อผิดพลาด และตัวอย่าง request ID เพื่อการดีบักรวดเร็ว

มีแผน rollback สำหรับการปล่อยที่เผลอเปลี่ยนค่าเริ่มต้น ทำให้ศูนย์การตั้งค่าพัง หรือจัดการ opt-out ผิดพลาด รูปแบบทั่วไปได้แก่ feature flags, blue/green deploys, และสวิตช์ “ปิดการเขียน” อย่างรวดเร็วที่หยุดการอัปเดตแต่ยังให้การอ่านได้

ถ้าคุณพัฒนาระบบวนซ้ำเร็ว ฟีเจอร์อย่าง snapshots และ rollback จะมีประโยชน์ เช่น บน Koder.ai คุณสามารถต้นแบบ React preference center และ Go + PostgreSQL consent API แล้ว rollback ได้อย่างปลอดภัยหากการเปลี่ยนแปลงกระทบการจับ consent หรือการบันทึก audit

รักษาเอกสารสั้น ๆ: ขั้นตอนปล่อยเวอร์ชัน ความหมายของการแจ้งเตือน ผู้ติดต่อ on-call และเช็กลิสต์เหตุการณ์ฉุกเฉิน Runbook สั้น ๆ จะเปลี่ยนเหตุการณ์ล้มเหลวให้เป็นกระบวนการที่คาดเดาได้—และช่วยพิสูจน์ว่าคุณตอบสนองอย่างรวดเร็วและสม่ำเสมอ

แม้ระบบ consent ที่ออกแบบดีอาจล้มเหลวในรายละเอียด ข้อผิดพลาดเหล่านี้มักปรากฏช้าหลังการตรวจสอบกฎหมายหรือหลังคำร้องของลูกค้า จึงควรออกแบบเพื่อหลีกเลี่ยงตั้งแต่ต้น

ความล้มเหลวทั่วไปคือการปล่อยให้เครื่องมือปลายทางเขียนทับการเลือกอย่างเงียบ ๆ—เช่น ESP เปลี่ยนผู้ใช้กลับเป็น “subscribed” หลังการนำเข้า หรือ workflow ใน CRM อัปเดตฟิลด์ consent โดยไม่มีบริบท

หลีกเลี่ยงโดยทำให้แอปของคุณเป็น source of truth สำหรับ consent และการสมัคร และปฏิบัติต่อการเชื่อมต่อเป็นผู้ฟัง (listeners) ชอบการอัปเดตแบบเหตุการณ์ (append-only) แทนการซิงก์เป็นช่วง ๆ ที่อาจทับสถานะ ตั้งกฎชัดว่าใครเปลี่ยนอะไรได้และจากระบบใดบ้าง

ยั่วยวนที่จะบันทึกทุกอย่าง “กันเหนียว” แต่การเก็บ IP, fingerprint อุปกรณ์ หรือตำแหน่งละเอียด ๆ เพิ่มภาระปฏิบัติตามกฎหมายและความเสี่ยง

เก็บบันทึก GDPR ให้เน้นสิ่งที่ต้องใช้พิสูจน์การยินยอม: ตัวระบุผู้ใช้ วัตถุประสงค์ ตราประทับเวลา เวอร์ชันนโยบาย ช่องทาง และการกระทำ หากเก็บ IP/device ให้ระบุเหตุผล จำกัดการเก็บ และจำกัดการเข้าถึง

ช่องติ๊กที่ติ๊กไว้ล่วงหน้า ท็อกเกิลที่สับสน การรวมวัตถุประสงค์หลายอย่าง หรือการซ่อนการยกเลิกสามารถทำให้ความยินยอมไม่ถูกต้องและทำลายความเชื่อใจ

ใช้ป้ายชัดเจน ดีไซน์เป็นกลาง และค่าเริ่มต้นที่ปลอดภัย ทำให้การยกเลิกง่ายเท่าการยอมรับ หากใช้ double opt-in ให้แน่ใจว่าขั้นตอนยืนยันสอดคล้องกับวัตถุประสงค์และข้อความนโยบายเดียวกัน

ข้อความนโยบาย รายละเอียดผู้ให้บริการ หรือคำอธิบายวัตถุประสงค์จะเปลี่ยน หากระบบไม่ติดตามเวอร์ชัน คุณจะไม่รู้ว่าผู้ใช้ตกลงอะไรอยู่

เก็บ reference ของเวอร์ชันนโยบายกับแต่ละเหตุการณ์ เมื่อการเปลี่ยนแปลงมีนัยสำคัญ ให้ทริกเกอร์การขอ re-consent และเก็บหลักฐานเก่าไว้ไม่ถูกแก้ไข

การสร้างเองให้การควบคุม แต่ต้องดูแลระยะยาว (audit กรณีขอบ การเปลี่ยนผู้ให้บริการ) การซื้อช่วยลดเวลา แต่จำกัดการปรับแต่ง

เมื่อประเมินตัวเลือก ให้ระบุข้อกำหนดก่อน แล้วเปรียบเทียบต้นทุนรวมและความพยายามด้านการปฏิบัติการ หากต้องการเร็วแต่ยังคงควบคุมโค้ด แพลตฟอร์มแบบ vibe-coding เช่น Koder.ai จะช่วยสปินต้นแบบศูนย์การตั้งค่า (React) บริการ backend (Go) และสคีมา PostgreSQL พร้อมเหตุการณ์ audit—แล้ว ส่งออกซอร์สโค้ด เมื่อพร้อมนำไปรวมใน pipeline ของคุณ

ถ้าต้องการทางลัดที่เร็วขึ้น ให้ดู /pricing.

เริ่มจากการแยก ความยินยอมทางกฎหมาย (สิ่งที่ต้องมีหลักฐานในภายหลัง) ออกจาก การตั้งค่าความชอบ (ตัวเลือกเรื่องหัวข้อ/ความถี่) แล้วกำหนดขอบเขตวันแรกของคุณ:

สุดท้าย กำหนดผู้รับผิดชอบ (Product/Marketing/Legal) และเลือกเมตริกที่วัดได้ เช่น ยอดร้องเรียนลดลง หรือเวลาที่ใช้ในการเรียกหลักฐาน consent สั้นลง

ความยินยอม เป็นการอนุญาตทางกฎหมายที่ต้องมีหลักฐาน: ใครยอมรับ อะไร เมื่อไร และอย่างไร

การตั้งค่า เป็นตัวเลือกประสบการณ์ของผู้ใช้ (หัวข้อ ความถี่) ควรเก็บอย่างเชื่อถือได้แต่โดยทั่วไปไม่เท่ากับการยินยอมตามกฎหมาย

เก็บสองอย่างนี้แยกกันทั้งในคำจำกัดความและ UI เพื่อหลีกเลี่ยงการตีความว่าการสลับการตั้งค่าเป็นหลักฐานยินยอมที่ถูกต้อง

โดยทั่วไปควรวางแผนรองรับอย่างน้อย:

ใช้รายการนี้เป็นข้อมูลเชิงผลิตภัณฑ์ แล้วยืนยันการตีความขั้นสุดท้ายกับที่ปรึกษากฎหมาย

บันทึก “ห้า W” ของความยินยอม:

ออกแบบ consent เป็นเหตุการณ์ (events) และการตั้งค่าคือสถานะปัจจุบัน โดยมีโครงสร้างทั่วไปเช่น:

เพิ่ม merge history สำหรับการสมัครซ้ำและฟิลด์ถอน (withdrawn_at, เหตุผล) เพื่อทำให้การย้อนสถานะชัดเจน

จัดเก็บ สิ่งที่พวกเขาเห็นจริง เมื่อทำการตัดสินใจ:

notice_id + notice_version (หรือ content hash)เมื่อข้อความเปลี่ยน คุณจะยังพิสูจน์ consent เก่าได้โดยไม่แก้ประวัติ และสามารถทริกเกอร์การขอ re-consent เมื่อการเปลี่ยนแปลงมีความสำคัญ

รูปแบบ UX ที่ลดความสับสน:

/preferences), การตั้งค่าในแอป, widget ฝังหน้ามุ่งให้การตัดสินใจย้อนกลับได้และใช้คำเหมือนกันทุกที่

ชุด API พื้นฐานที่ใช้งานได้จริง:

GET /api/preferences เพื่ออ่านสถานะปัจจุบันPUT /api/preferences เพื่อแทนที่สถานะทั้งหมดอย่างชัดเจนPOST /api/consents/{type}/withdraw สำหรับการถอนสิทธิ์ทางกฎหมายทำให้อัปเดตเป็น (ยอมรับ /) และตรวจสอบสถานะ/การยอมรับที่อนุญาตเพื่อไม่รับการเปลี่ยนแปลงที่คุณป้องกันไม่ได้

จัดการการเปลี่ยนแปลงการตั้งค่าเป็นเหตุการณ์ที่สามารถเล่นซ้ำได้และกำหนด payload ที่สม่ำเสมอ:

ทำให้ consent API เป็นแหล่งข้อมูลอ้างอิงหลัก ผลักการเปลี่ยนแปลงทันทีไปยัง ESP/SMS/CRM และรันงานปรับปรุงรายวันเพื่อตรวจหาความคลาดเคลื่อน (และเขียนบันทึก audit สำหรับการแก้ไขอัตโนมัติ)

แนวทางแบบเลเยอร์:

ความล้มเหลวด้านความปลอดภัยสามารถกลายเป็นความล้มเหลวด้าน consent ได้หากผู้อื่นเปลี่ยนการเลือกโดยไม่ได้รับอนุญาต

สิ่งนี้ทำให้ความยินยอมพิสูจน์ได้ในภายหลัง

Idempotency-Keyrequest_id