11 มี.ค. 2568·4 นาที

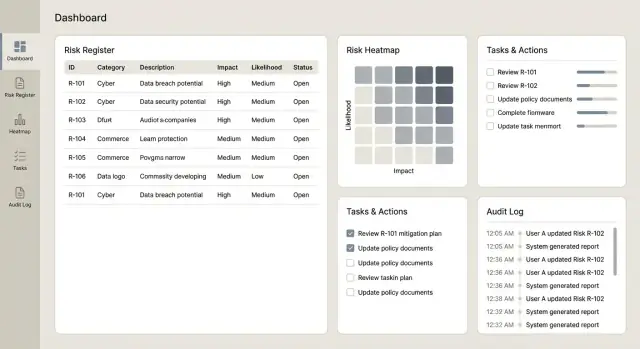

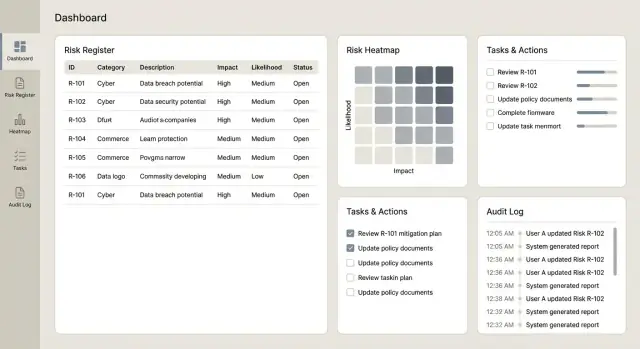

วิธีสร้างเว็บแอปสำหรับการติดตามความเสี่ยงเชิงปฏิบัติการ

แผนทีละขั้นตอนเพื่อออกแบบ สร้าง และเปิดตัวเว็บแอปติดตามความเสี่ยงเชิงปฏิบัติการ: ข้อกำหนด โมเดลข้อมูล เวิร์กโฟลว์ การควบคุม รายงาน และความปลอดภัย

แผนทีละขั้นตอนเพื่อออกแบบ สร้าง และเปิดตัวเว็บแอปติดตามความเสี่ยงเชิงปฏิบัติการ: ข้อกำหนด โมเดลข้อมูล เวิร์กโฟลว์ การควบคุม รายงาน และความปลอดภัย

ก่อนจะออกแบบหน้าจอหรือเลือกเทคโนโลยี ให้ชัดเจนว่า “ความเสี่ยงเชิงปฏิบัติการ” หมายถึงอะไรในองค์กรของคุณ บางทีมใช้คำนี้ครอบคลุมความล้มเหลวของกระบวนการและความผิดพลาดของมนุษย์; บางทีมรวมถึงการขัดข้องทางไอที ผู้ขาย ทุจริต หรือเหตุการณ์ภายนอกด้วย หากคำนิยามไม่ชัด แอปของคุณจะกลายเป็นที่ทิ้งข้อมูลหลากหลายประเภท—และรายงานจะไม่เชื่อถือได้

เขียนคำชี้แจงชัดเจนว่าอะไรนับเป็นความเสี่ยงเชิงปฏิบัติการและอะไรไม่ใช่ คุณสามารถแบ่งเป็นสี่กลุ่ม (กระบวนการ, บุคลากร, ระบบ, เหตุการณ์ภายนอก) แล้วเติมตัวอย่าง 3–5 ข้อสำหรับแต่ละกลุ่ม ขั้นตอนนี้ช่วยลดการถกเถียงภายหลังและช่วยให้ข้อมูลสอดคล้องกัน

ระบุให้ชัดเจนว่าแอปต้องทำอะไร ผลลัพธ์ทั่วไปได้แก่:

ถ้าคุณอธิบายผลลัพธ์ไม่ได้ มักจะเป็นคำขอฟีเจอร์ ไม่ใช่ความต้องการพื้นฐาน

จดบทบาทที่จะใช้แอปและสิ่งที่พวกเขาต้องการมากที่สุด:

วิธีนี้ป้องกันการสร้างเพื่อ “ทุกคน” แต่ไม่ตอบโจทย์ใครเลย

v1 ที่ใช้งานได้จริงสำหรับการติดตามความเสี่ยงเชิงปฏิบัติการมักจะมุ่งไปที่: ทะเบียนความเสี่ยง, การให้คะแนนพื้นฐาน, การติดตามการดำเนินการ, และรายงานง่าย ๆ เลื่อนความสามารถเชิงลึก (การรวมระบบขั้นสูง, การจัดการ taxonomy ที่ซับซ้อน, ตัวสร้างเวิร์กโฟลว์แบบกำหนดเอง) ไปยังเฟสถัดไป

เลือกสัญญาณที่วัดได้ เช่น: เปอร์เซ็นต์ของความเสี่ยงที่มีเจ้าของ, ความสมบูรณ์ของทะเบียนความเสี่ยง, เวลาที่ใช้ปิดการดำเนินการ, อัตราการกระทำค้างชำระ, และการทบทวนที่เสร็จตรงเวลา ตัวชี้วัดเหล่านี้ช่วยให้ตัดสินได้ว่าแอปทำงานหรือควรปรับปรุงจุดใด

เว็บแอปทะเบียนความเสี่ยงได้ผลก็ต่อเมื่อสอดคล้องกับวิธีที่คนจริง ๆ ระบุ ประเมิน และติดตามความเสี่ยง ก่อนพูดถึงฟีเจอร์ ให้คุยกับคนที่ใช้ (หรือที่จะถูกตัดสินจาก) ผลลัพธ์

เริ่มจากกลุ่มตัวแทนขนาดเล็ก:

ในการเวิร์กชอป ให้ทำแผนกระบวนการจริงทีละก้าว: ระบุความเสี่ยง → ประเมิน → บำบัด → ติดตาม → ทบทวน จับจุดที่มีการตัดสินใจ (ใครอนุมัติอะไร), รูปร่างว่า “เสร็จ” เป็นอย่างไร, และตัวกระตุ้นการทบทวน (ตามเวลา เกี่ยวกับเหตุการณ์ หรือเกณฑ์)

ให้ผู้มีส่วนได้ส่วนเสียแสดงสเปรดชีตหรือเส้นทางอีเมลที่ใช้อยู่ บันทึกปัญหาเป็นข้อ ๆ เช่น:

เขียนเวิร์กโฟลว์ขั้นต่ำที่แอปต้องรองรับ:

ตกลงผลลัพธ์ตั้งแต่เนิ่น ๆ เพื่อป้องกันการทำงานซ้ำ ความต้องการทั่วไปได้แก่ สรุปสำหรับบอร์ด, มุมมองหน่วยธุรกิจ, การดำเนินการค้างชำระ, และ ความเสี่ยงอันดับต้น ตามคะแนนหรือแนวโน้ม

จดกฎใด ๆ ที่กำหนดข้อกำหนด เช่น ระยะเวลาการเก็บข้อมูล, ข้อจำกัดความเป็นส่วนตัวของข้อมูลเหตุการณ์, การแยกหน้าที่, หลักฐานการอนุมัติ, และ ข้อจำกัดการเข้าถึงตามภูมิภาคหรือเอนทิตี เก็บข้อมูลเป็นข้อจำกัด ไม่ใช่การอ้างว่าเป็นไปตามมาตรฐานโดยอัตโนมัติ

ก่อนสร้างหน้าจอหรือเวิร์กโฟลว์ ให้ตกลงคำศัพท์ที่แอปจะบังคับใช้ คำศัพท์ชัดเจนป้องกันปัญหา “ความเสี่ยงเดียวกัน แต่คำต่างกัน” และทำให้รายงานเชื่อถือได้

กำหนดวิธีการจัดกลุ่มและกรองความเสี่ยงในทะเบียนความเสี่ยง ให้ใช้งานได้ทั้งสำหรับความรับผิดชอบประจำวันและแดชบอร์ด/รายงาน

ระดับ taxonomy ทั่วไปรวม category → subcategory และแผนที่ไปยังหน่วยธุรกิจ และเมื่อต้องการ อาจผูกกับกระบวนการ ผลิตภัณฑ์ หรือตำแหน่ง หลีกเลี่ยง taxonomy ที่ละเอียดเกินไปจนผู้ใช้เลือกไม่สอดคล้องกัน; ปรับปรุงทีหลังเมื่อรูปแบบการใช้งานปรากฏขึ้น

ตกลงรูปแบบประโยคคำอธิบายความเสี่ยงที่สม่ำเสมอ (เช่น “เนื่องจาก สาเหตุ, อาจเกิด เหตุการณ์, ส่งผลให้ ผลกระทบ”) แล้วกำหนดว่าฟิลด์ใดเป็นฟิลด์บังคับ:

โครงสร้างนี้เชื่อมโยงการควบคุมและเหตุการณ์เข้ากับเรื่องเดียว แทนการโน้ตกระจัดกระจาย

เลือกมิติการประเมินที่ระบบจะรองรับ ความน่าจะเป็นและผลกระทบเป็นอย่างน้อย; ความเร็ว (velocity) และการตรวจจับได้ (detectability) อาจให้คุณค่าเพิ่มหากผู้ใช้จะให้คะแนนได้สม่ำเสมอ

ตัดสินใจว่าจะจัดการ inherent vs residual risk อย่างไร วิธีที่ใช้บ่อย: inherent ก่อนการควบคุม; residual เป็นหลังผสานการควบคุม โดยผูกการควบคุมอย่างชัดเจนเพื่อให้ตรรกะอธิบายได้เมื่อต้องทบทวนและตรวจสอบ

สุดท้าย ตกลงมาตราส่วนคะแนนที่เรียบง่าย (มักเป็น 1–5) และเขียนคำจำกัดความเป็นภาษาธรรมดาสำหรับแต่ละระดับ ถ้า “3 = ปานกลาง” มีความหมายต่างกันในทีมต่าง ๆ เวิร์กโฟลว์การประเมินจะสร้างสัญญาณรบกวนแทนข้อมูลเชิงลึก

โมเดลข้อมูลชัดเจนคือสิ่งที่เปลี่ยนสเปรดชีตเป็นระบบที่เชื่อถือได้ ตั้งเป้าชุดเรคคอร์ดหลักขนาดเล็ก ความสัมพันธ์ที่ชัดเจน และรายการอ้างอิงที่สอดคล้องกันเพื่อให้รายงานเชื่อถือได้เมื่อการใช้งานขยายตัว

เริ่มจากตารางไม่กี่ตารางที่สะท้อนวิธีทำงานของคนจริง:

จำเป็นต้องออกแบบความสัมพันธ์หลายต่อหลายอย่างอย่างชัดเจน:

โครงสร้างนี้รองรับคำถามเช่น “การควบคุมใดลดความเสี่ยงอันดับต้นของเรา?” และ “เหตุการณ์ใดผลักให้ให้คะแนนเปลี่ยน?”

การติดตามการเปลี่ยนแปลงที่มีหลักฐานมักจำเป็น เพิ่มตารางประวัติ/ตรวจสอบสำหรับ Risks, Controls, Assessments, Incidents, และ Actions โดยมี:

หลีกเลี่ยงการเก็บแค่ “อัปเดตล่าสุด” ถ้าคาดว่าจะมีการอนุมัติและการตรวจสอบ

ใช้ตารางอ้างอิง (ไม่ใช่สตริงที่ฮาร์ดโค้ด) สำหรับ taxonomy, statuses, มาตราส่วน severity/likelihood, ประเภทการควบคุม, และ สถานะการดำเนินการ วิธีนี้ป้องกันรายงานเสียจากการพิมพ์ผิด (“High” vs “HIGH”)

ปฏิบัติต่อหลักฐานเป็นข้อมูลสำคัญ: มีตาราง Attachments ที่เก็บเมตาดาต้าไฟล์ (ชื่อ ประเภท ขนาด ผู้อัปโหลด เรคคอร์ดที่เชื่อมโยง วันที่อัปโหลด) พร้อมฟิลด์สำหรับ วันที่เก็บ/ลบ และ การจำแนกระดับการเข้าถึง เก็บไฟล์ใน object storage แต่เก็บกฎการกำกับดูแลไว้ในฐานข้อมูล

แอปความเสี่ยงล้มเหลวเร็วกเมื่อ “ใครทำอะไร” ไม่ชัด ก่อนสร้างหน้าจอ ให้กำหนดสถานะเวิร์กโฟลว์ ใครย้ายรายการระหว่างสถานะ และต้องบันทึกอะไรในแต่ละขั้นตอน

เริ่มจากชุดบทบาทเล็ก ๆ แล้วขยายเฉพาะเมื่อจำเป็น:

กำหนดสิทธิ์ให้ชัดเจนต่อประเภทวัตถุ (risk, control, action) และต่อความสามารถ (สร้าง แก้ไข อนุมัติ ปิด เปิดใหม่)

ใช้วงจรชีวิตชัดเจนพร้อมจุดคัดกรองที่คาดเดาได้:

ผูก SLA กับรอบการทบทวน การทดสอบการควบคุม และวันครบกำหนดของการดำเนินการ ส่งการเตือนก่อนวันครบกำหนด ยกระดับหลัง SLA พลาด และแสดงรายการที่เกินกำหนดอย่างชัดเจน (สำหรับเจ้าของและผู้จัดการของพวกเขา)

ทุกรายการควรมี เจ้าของรับผิดชอบหนึ่งคน พร้อมผู้ร่วมงานทางเลือก สนับสนุนการมอบหมายแทนและการมอบหมายใหม่ แต่ขอเหตุผล (และอาจมีวันที่มีผล) เพื่อให้ผู้อ่านเข้าใจว่าทำไมความรับผิดชอบเปลี่ยนและเมื่อใด

แอปความเสี่ยงจะสำเร็จเมื่อคนใช้งานจริง สำหรับผู้ใช้ที่ไม่ใช่เทคนิค UX ที่ดีที่สุดคือคาดเดาได้ ระบายแรงเสียดทานน้อย คงที่: ป้ายชัดเจน ใช้คำไม่เป็นศัพท์ และมีคำแนะนำพอสมควรเพื่อป้องกันการป้อนข้อมูลแบบคลุมเครือ

ฟอร์มรับข้อมูลควรรู้สึกเหมือนได้คุยอย่างมีแนวทาง ใส่คำช่วยสั้น ๆ ใต้ฟิลด์ (ไม่ใช่คำอธิบายยาว) และทำเครื่องหมายฟิลด์ที่จำเป็นจริง ๆ

รวมสิ่งจำเป็น เช่น: ชื่อ หมวดหมู่ กระบวนการ/พื้นที่ เจ้าของ สถานะปัจจุบัน คะแนนเริ่มต้น และ “ทำไมเรื่องนี้สำคัญ” (คำอธิบายผลกระทบ). ถ้าใช้การให้คะแนน ให้ฝัง tooltip ข้างปัจจัยแต่ละตัวเพื่อให้ผู้ใช้เข้าใจคำจำกัดความโดยไม่ต้องออกจากหน้า

ผู้ใช้ส่วนใหญ่จะใช้งานในมุมมองรายการ ให้ทำให้ตอบคำถามได้เร็วว่า: “อะไรต้องได้รับความสนใจ?”

มีตัวกรองและการเรียงลำดับสำหรับสถานะ เจ้าของ หมวดหมู่ คะแนน วันที่ทบทวนล่าสุด และงานค้างชำระ ไฮไลต์ข้อยกเว้น (การทบทวนเกินเวลา งานค้างชำระ) ด้วยแบดจ์แบบละเอียด—ไม่ต้องใช้สีเตือนมากเกินไป—เพื่อให้ความสนใจไปยังรายการที่ถูกต้อง

หน้ารายละเอียดควรอ่านเป็นสรุปก่อน แล้วค่อยแสดงรายละเอียดสนับสนุน บริเวณบนสุดเน้น: คำอธิบาย คะแนนปัจจุบัน วันที่ทบทวนล่าสุด วันที่ทบทวนถัดไป และเจ้าของ

ด้านล่างแสดงการควบคุม เหตุการณ์ และการดำเนินการที่เชื่อมโยงเป็นส่วน ๆ แยกจากกัน ใส่คอมเมนต์เพื่อบริบท (“ทำไมเราถึงเปลี่ยนคะแนน”) และไฟล์แนบสำหรับหลักฐาน

การดำเนินการต้องมีการมอบหมาย วันครบกำหนด ความคืบหน้า การอัปโหลดหลักฐาน และเกณฑ์การปิดที่ชัดเจน ทำให้การปิดชัดเจนว่าใครอนุมัติการปิดและต้องการหลักฐานใด

ถ้าต้องการเลย์เอาต์อ้างอิง ให้รักษาการนำทางให้ง่ายและคงที่ข้ามหน้าจอ (เช่น /risks, /risks/new, /risks/{id}, /actions)

การให้คะแนนความเสี่ยงคือจุดที่แอปการติดตามความเสี่ยงเชิงปฏิบัติการจะกลายเป็นสิ่งที่นำไปใช้งานได้ เป้าหมายไม่ใช่ “ให้คะแนนทีม” แต่เพื่อมาตรฐานการเปรียบเทียบความเสี่ยง ตัดสินว่าอะไรต้องให้ความสนใจก่อน และป้องกันไม่ให้อันดับรายการล้าสมัย

เริ่มจากโมเดลที่เรียบง่ายและอธิบายได้ที่ใช้ได้กับหลายทีม โดยค่าเริ่มต้นทั่วไปคือมาตราส่วน 1–5 สำหรับ Likelihood และ Impact แล้วคำนวณคะแนน:

เขียนคำนิยามที่ชัดเจนสำหรับแต่ละค่า (ว่าค่า “3” หมายถึงอะไร ไม่ใช่แค่ตัวเลข) วางเอกสารนี้ใกล้กับฟิลด์ใน UI (tooltip หรือแผง “วิธีการให้คะแนน”) เพื่อให้ผู้ใช้ไม่ต้องค้นหา

ตัวเลขเพียงอย่างเดียวไม่ขับพฤติกรรม—เกณฑ์ต่างหากที่ทำ ตัวอย่างการทำงาน:

ให้สามารถกำหนดค่าเกณฑ์ได้ เพราะความหมายของ “High” แตกต่างกันตามหน่วยธุรกิจ

การพูดคุยเรื่องความเสี่ยงมักสะดุดเมื่อคนพูดคนละความหมาย แก้ปัญหานี้โดยแยก:

ใน UI ให้แสดงทั้งสองคะแนนเคียงกันและแสดงว่าการควบคุมมีผลอย่างไรต่อ residual risk (เช่น การควบคุมลด Likelihood ลง 1 หรือ Impact ลง 1) หลีกเลี่ยงการซ่อนตรรกะไว้หลังการปรับอัตโนมัติที่ผู้ใช้ไม่สามารถอธิบายได้

เพิ่มตรรกะการทบทวนตามเวลาเพื่อไม่ให้ความเสี่ยงล้าสมัย ค่าเริ่มต้นที่ใช้ได้จริงคือ:

ให้สามารถกำหนดความถี่ตามหน่วยธุรกิจและอนุญาตการยกเว้นต่อความเสี่ยงแต่ละรายการ จากนั้นทำการเตือนอัตโนมัติและสถานะ “ทบทวนเกินกำหนด” ตามวันที่ทบทวนล่าสุด

แสดงการคำนวณให้เห็น: แสดง Likelihood, Impact, การปรับใด ๆ จากการควบคุม, และคะแนน residual สุดท้าย ผู้ใช้ควรตอบได้ว่า “ทำไมถึงเป็น High?” ได้ในสายตาเดียว

เครื่องมือการติดตามความเสี่ยงเชิงปฏิบัติการมีความน่าเชื่อถือเมื่อมีประวัติ หากคะแนนเปลี่ยน การควบคุมถูกมาร์กว่า “ทดสอบแล้ว” หรือเหตุการณ์ถูกจัดประเภทใหม่ คุณต้องมีบันทึกที่ตอบได้ว่า: ใครทำอะไร เมื่อไหร่ และทำไม

เริ่มจากรายการเหตุการณ์ชัดเจนเพื่อไม่ให้พลาดการกระทำสำคัญหรือสร้างบันทึกที่มีเสียงรบกวนเกินไป เหตุการณ์ที่ควรบันทึกทั่วไปได้แก่:

เก็บอย่างน้อย actor, timestamp, ประเภท/ID ของวัตถุ และฟิลด์ที่เปลี่ยน (ค่าเก่า → ค่าใหม่). เพิ่มหมายเหตุ “เหตุผลการเปลี่ยน” แบบเลือกได้ จะช่วยป้องกันความสับสนในภายหลัง (เช่น “เปลี่ยนคะแนน residual หลังการทบทวนไตรมาส”)

เก็บบันทึกการตรวจสอบแบบ append-only หลีกเลี่ยงการอนุญาตให้แก้ไข แม้โดยแอดมิน; หากต้องแก้ ให้สร้างเหตุการณ์ใหม่ที่อ้างอิงเหตุการณ์ก่อนหน้า

ผู้ตรวจสอบและผู้ดูแลระบบมักต้องการมุมมองที่กรองได้: โดยช่วงเวลา วัตถุ ผู้ใช้ และประเภทเหตุการณ์ ทำให้ส่งออกได้ง่ายจากหน้าจอนี้ในขณะที่ยังบันทึกเหตุการณ์การส่งออกด้วย หากมีพื้นที่ผู้ดูแลระบบ ให้เชื่อมจาก /admin/audit-log

ไฟล์หลักฐาน (สกรีนชอต ผลการทดสอบ นโยบาย) ควรถูกเวอร์ชัน แต่ละการอัปโหลดเป็นเวอร์ชันใหม่พร้อมเวลาและผู้อัปโหลด และเก็บไฟล์ก่อนหน้าด้วย หากอนุญาตให้แทนที่ไฟล์ ให้ขอเหตุผลและเก็บทั้งสองเวอร์ชัน

ตั้งกฎการเก็บรักษา (เช่น เก็บเหตุการณ์ตรวจสอบเป็นเวลา X ปี; ลบหลักฐานหลัง Y เว้นแต่จะอยู่ภายใต้การระงับทางกฎหมาย) จำกัดการเข้าถึงหลักฐานอย่างเข้มงวดกว่ารายการหลักเมื่อต้องมีข้อมูลส่วนบุคคลหรือรายละเอียดด้านความปลอดภัย

ความปลอดภัยและความเป็นส่วนตัวไม่ใช่สิ่งที่เสริมให้กับแอปการติดตามความเสี่ยงเชิงปฏิบัติการ—แต่เป็นตัวกำหนดความสบายใจของคนในการบันทึกเหตุการณ์ แนบหลักฐาน และมอบหมายความรับผิดชอบ เริ่มจากการทำแผนว่าใครต้องเข้าถึง อะไรที่พวกเขาควรเห็น และอะไรที่ต้องจำกัด

ถ้าองค์กรใช้ identity provider อยู่แล้ว (Okta, Azure AD, Google Workspace) ให้ยกให้ Single Sign-On ผ่าน SAML หรือ OIDC เป็นลำดับแรก มันลดความเสี่ยงของรหัสผ่าน ทำให้ง่ายต่อการจัดการ onboarding/offboarding และสอดคล้องกับนโยบายองค์กร

ถ้าสร้างให้ทีมขนาดเล็กหรือผู้ใช้นอกองค์กร อีเมล/รหัสผ่าน ก็ทำงานได้—แต่ต้องจับคู่กับกฎรหัสผ่านที่เข้มงวด การกู้บัญชีที่ปลอดภัย และ (ถ้าเป็นไปได้) MFA

กำหนดบทบาทที่สะท้อนความรับผิดชอบจริง: admin, risk owner, reviewer/approver, contributor, read-only, auditor

ความเสี่ยงเชิงปฏิบัติการมักต้องการขอบเขตเข้มงวดกว่าระบบภายในทั่วไป พิจารณา RBAC ที่จำกัดการเข้าถึง:

ทำให้สิทธิ์เข้าใจได้—ผู้ใช้ควรรู้ได้เร็วว่าเพราะเหตุใดจึงเห็นหรือไม่เห็นเรคคอร์ด

ใช้ การเข้ารหัสระหว่างทาง (HTTPS/TLS) ทุกที่ และทำตามหลัก least privilege สำหรับบริการแอปและฐานข้อมูล เซสชันควรป้องกันด้วยคุกกี้ปลอดภัย, idle timeouts สั้น และการเพิกถอนฝั่งเซิร์ฟเวอร์เมื่อออกจากระบบ

ไม่ใช่ทุกฟิลด์มีความเสี่ยงเท่ากัน บทลงรายละเอียดเหตุการณ์ คำอธิบายผลกระทบลูกค้า หรือข้อมูลพนักงานอาจต้องการการควบคุมเข้มงวดกว่า รองรับ การมองเห็นระดับฟิลด์ (หรืออย่างน้อยการปกปิด) เพื่อให้ผู้ใช้ร่วมมือกันโดยไม่เปิดเผยข้อมูลละเอียดอ่อนไปทั่ว

เพิ่มการป้องกันที่เป็นประโยชน์:

ถ้าทำได้ดี การควบคุมเหล่านี้ปกป้องข้อมูลขณะเดียวกันก็รักษาเวิร์กโฟลว์การรายงานและการบรรเทาให้ลื่นไหล

แดชบอร์ดและรายงานคือที่แอปการติดตามความเสี่ยงเชิงปฏิบัติการพิสูจน์คุณค่า: มันแปลงทะเบียนยาว ๆ ให้เป็นการตัดสินใจที่ชัดเจนสำหรับเจ้าของ ผู้จัดการ และคณะกรรมการ กุญแจคือทำให้ตัวเลขกลับตรวจสอบได้ถึงกฎการให้คะแนนและเรคคอร์ดต้นทาง

เริ่มจากชุดมุมมองสัญญาณสูงที่ตอบคำถามทั่วไปได้เร็ว:

ให้แต่ละไทล์คลิกได้เพื่อให้ผู้ใช้ไล่ดูรายการความเสี่ยง การควบคุม เหตุการณ์ และการดำเนินการที่อยู่เบื้องหลังแผนภูมิได้

แดชบอร์ดเชิงตัดสินใจต่างจากมุมมองเชิงปฏิบัติการ เพิ่มหน้าจอที่โฟกัสสิ่งที่ต้องทำสัปดาห์นี้:

มุมมองเหล่านี้เข้ากันได้ดีกับการเตือนและความรับผิดชอบของงาน เพื่อให้แอปรู้สึกเหมือนเครื่องมือเวิร์กโฟลว์ ไม่ใช่แค่ฐานข้อมูล

วางแผนการส่งออกตั้งแต่เนิ่น ๆ เพราะคณะกรรมการมักพึ่งพาชุดเอกสารออฟไลน์ รองรับ CSV สำหรับการวิเคราะห์ และ PDF สำหรับการแจกจ่ายแบบอ่านอย่างเดียว พร้อม:

ถ้ามีเทมเพลต governance pack อยู่แล้ว ให้เลียนแบบเพื่อให้ง่ายต่อการยอมรับ

ให้แน่ใจว่าคำจำกัดความรายงานตรงกับกฎการให้คะแนน ตัวอย่างเช่น ถ้าแดชบอร์ดจัดอันดับ “top risks” ตาม residual score ต้องสอดคล้องกับการคำนวณเดียวกันที่ใช้บนเรคคอร์ดและในการส่งออก

สำหรับทะเบียนขนาดใหญ่ ออกแบบเพื่อประสิทธิภาพ: แบ่งหน้า บนรายการ, แคช สำหรับการสรุปที่ใช้บ่อย, และ การสร้างรายงานแบบอะซิงโครนัส (สร้างเบื้องหลังแล้วแจ้งเมื่อพร้อม) หากเพิ่มการรายงานตามตารางในภายหลัง ให้เก็บการกำหนดค่ารายงานภายในระบบ (เช่น บันทึกการตั้งค่ารายงานที่เปิดซ้ำได้จาก /reports)

การรวมระบบและการย้ายข้อมูลเป็นตัวกำหนดว่าแอปการติดตามความเสี่ยงของคุณจะกลายเป็นระบบหลักหรือกลายเป็นที่คนลืมอัปเดต วางแผนตั้งแต่ต้น แต่นำไปใช้เป็นขั้นตอนเพื่อให้ผลิตภัณฑ์หลักยังคงเสถียร

ทีมส่วนใหญ่ไม่ต้องการ “รายการงานอีกอัน” พวกเขาต้องการการเชื่อมต่อไปยังที่ที่งานเกิดขึ้นจริง:

แนวทางปฏิบัติที่ใช้ได้จริงคือให้แอปความเสี่ยงเป็นเจ้าของข้อมูลความเสี่ยง ในขณะที่เครื่องมือภายนอกจัดการรายละเอียดการดำเนินงาน (ตั๋ว ผู้รับมอบหมาย วันครบกำหนด) และส่งสถานะความคืบหน้ากลับมา

องค์กรจำนวนมากเริ่มจาก Excel ให้มีการนำเข้าที่รองรับรูปแบบทั่วไป แต่ต้องมีการควบคุม:

แสดงตัวอย่างก่อนสร้างจริงว่าอะไรจะถูกสร้าง อะไรจะถูกปฏิเสธ และเพราะเหตุใด หน้าจอนี้สามารถประหยัดเวลาการประสานงานได้มาก

แม้จะเริ่มด้วยการรวมระบบเดียว ให้ออกแบบ API ราวกับว่าคุณจะมีหลายรายการ:

การรวมระบบล้มเหลวด้วยเหตุผลปกติ: การเปลี่ยนสิทธิ์ เวลาเกินเครือข่าย ตั๋วถูกลบ ออกแบบรองรับเรื่องนี้:

วิธีนี้รักษาความเชื่อถือและป้องกันการเลื่อนสถานะเงียบระหว่างทะเบียนกับเครื่องมือจัดการงาน

แอปติดตามความเสี่ยงมีคุณค่าเมื่อคนเชื่อใจและใช้งานอย่างสม่ำเสมอ ถือว่าการทดสอบและการปล่อยเป็นส่วนหนึ่งของผลิตภัณฑ์ ไม่ใช่เช็คลิสต์ขั้นสุดท้าย

เริ่มด้วยการทดสอบอัตโนมัติสำหรับส่วนที่ต้องทำงานเหมือนเดิมทุกครั้ง—โดยเฉพาะการให้คะแนนและสิทธิ์:

UAT ได้ผลดีที่สุดเมื่อเลียนแบบงานจริง ขอให้แต่ละหน่วยธุรกิจเตรียมชุดตัวอย่างความเสี่ยง การควบคุม เหตุการณ์ และการดำเนินการ แล้วรันสถานการณ์ปกติ:

จับไม่ใช่แค่บั๊ก แต่รวมถึงป้ายกำกับที่สับสน สถานะหายไป และฟิลด์ที่ไม่ตรงกับภาษาที่ทีมใช้

ปล่อยให้ทีมหนึ่งหรือภูมิภาคหนึ่งใช้งานก่อน 2–4 สัปดาห์ ควบคุมขอบเขต: หนึ่งเวิร์กโฟลว์ ฟิลด์จำนวนจำกัด และตัวชี้วัดความสำเร็จชัดเจน (เช่น % ของความเสี่ยงที่ทบทวนตรงเวลา) ใช้ฟีดแบ็กเพื่อปรับ:

ให้คำแนะนำการใช้งานสั้น ๆ และพจนานุกรมหนึ่งหน้า: แต่ละคะแนนหมายถึงอะไร เมื่อใดใช้แต่ละสถานะ และแนวทางแนบหลักฐาน เซสชันสด 30 นาทีพร้อมคลิปบันทึกมักดีกว่าคู่มือยาวๆ

ถ้าต้องการไปถึง v1 ที่น่าเชื่อถือเร็ว ๆ แพลตฟอร์ม vibe-coding อย่าง Koder.ai ช่วยให้คุณสร้างต้นแบบและทำซ้ำเวิร์กโฟลว์โดยไม่ต้องตั้งค่าที่ยาวนาน คุณอธิบายหน้าจอและกฎ (การรับความเสี่ยง, การอนุมัติ, การให้คะแนน, การเตือน, มุมมองบันทึกการตรวจสอบ) ในแชท แล้วปรับแอปที่สร้างขึ้นตามฟีดแบ็กของผู้มีส่วนได้ส่วนเสีย

Koder.ai ออกแบบมาเพื่อการส่งมอบแบบ end-to-end: รองรับการสร้างเว็บแอป (ทั่วไปคือ React), บริการแบ็กเอนด์ (Go + PostgreSQL), และมีฟีเจอร์ใช้งานจริงเช่นการส่งออกซอร์สโค้ด การปรับใช้/โฮสติ้ง โดเมนกำหนดเอง และ snapshot พร้อม rollback—มีประโยชน์เมื่อคุณเปลี่ยน taxonomy การให้คะแนน หรือเวิร์กโฟลว์และต้องการทำซ้ำอย่างปลอดภัย ทีมเริ่มได้จากแผนฟรีแล้วเลื่อนขึ้นเป็น pro, business, หรือ enterprise เมื่อความต้องการกำกับดูแลและสเกลเพิ่มขึ้น

วางแผนการดำเนินงานต่อเนื่องตั้งแต่ต้น: สำรองอัตโนมัติ การมอนิเตอร์ uptime/ข้อผิดพลาดพื้นฐาน และกระบวนการเปลี่ยนแปลงน้ำหนักเบาสำหรับ taxonomy และมาตราส่วนการให้คะแนน เพื่อให้การอัปเดตคงเส้นคงวาและตรวจสอบได้ต่อเนื่อง

เริ่มด้วยการเขียนคำนิยามสั้น ๆ ของ “ความเสี่ยงเชิงปฏิบัติการ” สำหรับองค์กรของคุณ และระบุสิ่งที่อยู่นอกขอบเขต

แนวทางปฏิบัติคือการใช้สี่กลุ่ม—กระบวนการ, บุคลากร, ระบบ, เหตุการณ์ภายนอก—และเพิ่มตัวอย่างสั้น ๆ สำหรับแต่ละกลุ่ม เพื่อให้ผู้ใช้จัดหมวดหมู่รายการอย่างสม่ำเสมอ

รักษา v1 ให้โฟกัสที่ชุดงานที่เล็กที่สุดซึ่งสร้างข้อมูลที่เชื่อถือได้ได้จริง:

เลื่อนการจัดการ taxonomy ที่ซับซ้อน ตัวสร้างเวิร์กโฟลว์แบบกำหนดเอง และการรวมระบบลึกออกไปจนกว่าจะมีการใช้งานสม่ำเสมอ

เชิญกลุ่มผู้มีส่วนได้ส่วนเสียขนาดเล็กแต่เป็นตัวแทน:

วิธีนี้จะช่วยออกแบบตามเวิร์กโฟลว์จริง แทนการออกแบบตามฟีเจอร์ที่คาดการณ์ไว้

ทำแผนผังกระบวนการปัจจุบันตั้งแต่ต้นจนจบ (แม้จะเป็นอีเมล + สเปรดชีต): ระบุ → ประเมิน → บรรเทา → ติดตาม → ทบทวน

สำหรับแต่ละขั้น ให้บันทึก:

เปลี่ยนสิ่งเหล่านี้ให้เป็นสถานะและกฎการเปลี่ยนสถานะในแอป

กำหนดรูปแบบคำอธิบายความเสี่ยงให้เป็นมาตรฐาน (เช่น “เนื่องจาก สาเหตุ, อาจเกิด เหตุการณ์, ส่งผลให้ ผลกระทบ”) และกำหนดฟิลด์ที่บังคับ

อย่างน้อย ควรบันทึก:

วิธีนี้ช่วยลดรายการกำกวมและปรับปรุงคุณภาพรายงาน

ใช้โมเดลง่ายและอธิบายได้ก่อน (โดยทั่วไป Likelihood 1–5 และ Impact 1–5 แล้วคำนวณเป็น Score = L × I)

ทำให้สอดคล้องโดย:

หากทีมไม่ให้คะแนนสม่ำเสมอ ให้เพิ่มคำแนะนำก่อนขยายมิติการให้คะแนน

แยกการประเมินเป็นจุดเวลา (point-in-time assessments) ออกจากบันทึกความเสี่ยง “ปัจจุบัน”

สคีมาขั้นต่ำควรมี:

โครงสร้างนี้รองรับการติดตามแหล่งที่มา เช่น “เหตุการณ์ใดที่ทำให้การให้คะแนนเปลี่ยน?” โดยไม่เขียนทับประวัติ

ใช้บันทึกการตรวจสอบแบบ append-only สำหรับเหตุการณ์สำคัญ (สร้าง/อัปเดต/ลบ การอนุมัติ การเปลี่ยนเจ้าของ การส่งออก การเปลี่ยนสิทธิ์)

บันทึกอย่างน้อย:

ให้มุมมองบันทึกการตรวจสอบแบบอ่านอย่างเดียวที่กรองได้และรองรับการส่งออกในขณะที่บันทึกเหตุการณ์การส่งออกด้วย

ปฏิบัติต่อหลักฐานเป็นข้อมูลชั้นหนึ่ง ไม่ใช่แค่ไฟล์

คำแนะนำปฏิบัติ:

วิธีนี้ช่วยการตรวจสอบและลดความเสี่ยงในการรั่วไหลของข้อมูล

หากองค์กรมีผู้ให้บริการเอกลักษณ์ (เช่น Okta, Azure AD, Google Workspace) ให้เน้น Single Sign-On ผ่าน SAML หรือ OIDC เพื่อ ลดความเสี่ยงของรหัสผ่าน และทำให้ง่ายต่อการจัดการเข้า/ออกระบบ

ข้อกำหนดความปลอดภัยเชิงปฏิบัติที่ควรมี:

ทำให้กฎสิทธิ์เข้าใจได้ง่าย เพื่อผู้ใช้ทราบว่าเพราะเหตุใดจึงเห็นหรือไม่เห็นเรคคอร์ด