"AI Uygulama Oluşturuyor" Gerçekte Ne Anlama Gelir

İnsanlar “AI uygulama oluşturuyor” dediğinde genellikle bir AI sisteminin ekranlar, iskelet kod, veritabanı tabloları, API uç noktaları ve hatta testler gibi iş ürününün büyük bir kısmını; istemler ve birkaç üst düzey karar üzerinden üretebildiğini kastediyorlar.

Bu, belirsiz bir fikri tarif edip kusursuz UX, doğru iş kuralları, güvenli veri işlemi ve sıfır bakım gerektiren üretim hazır bir uygulama alacağınız anlamına gelmez. AI hızlıca taslak oluşturabilir, ama müşteri kitlenizi, politikalarınızı, kenar durumları veya risk toleransınızı mucizevi şekilde bilemez.

AI'nın gerçekten faydalı olduğu alanlar

AI, örüntülü ama zaman alıcı işlerde parlıyor:

- Hız ve iskelet oluşturma: proje yapısını, temel yönlendirmeyi, CRUD akışlarını ve tutarlı adlandırmayı üretmek.

- Tekrar eden kod: formlar, doğrulamalar, standart API istemcileri, sayfalandırma ve ortak hata işleme kalıpları.

- Keşif: alternatif UI düzenleri veya veri modelleri üreterek erken karşılaştırma imkanı verme.

Pratikte, özellikle ne inşa etmek istediğinizi biliyorsanız, bu erken aşamayı haftalardan saatlere veya günlere sıkıştırabilir.

İnsanların hâlâ önemli olduğu alanlar

İnsanlar şu konularda sorumluluğu üstlenir:

- Kararlar: önce ne inşa edileceği, hangi ödünlerin kabul edilebilir olduğu ve hangi iş akışlarının hatasız olması gerektiği.

- Doğrulama: gereksinimlerin karşılandığını, verinin doğru olduğunu ve kenar durumların ele alındığını onaylama.

- Hesap verebilirlik: güvenlik, gizlilik, uyumluluk ve güvenilirlik isteğe bağlı değildir—nihayetinde sizin sorumluluğunuzdadır.

AI önerir; bir kişi onaylar.

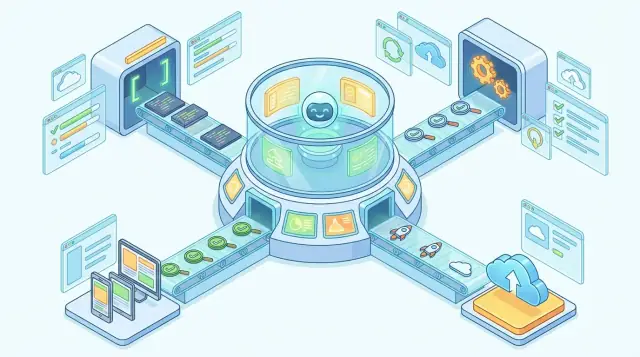

Bu yazının kapsayacağı boru hattı

“AI uygulama oluşturuyor”u tek bir eylem yerine bir boru hattı olarak düşünün: fikir → gereksinimler → spesifikasyon → mimari seçimler → üretilmiş iskelet ve veri modeli → UI montajı → kimlik/doğrulama ve izinler → entegrasyonlar → testler → güvenlik incelemesi → dağıtım → yineleme.

Yazının geri kalanı, her adımdan ne bekleyeceğinizi, neyi doğrulamanız gerektiğini ve nerede aktif kalmanız gerektiğini adım adım anlatacak.

Adım 1: Fikrinizi Gereksinimlere Dönüştürmek

Bir AI uygulama oluşturucu işe yarar bir şey üretmeden önce, gereksinim gibi davranan girdilere ihtiyaç duyar. Bu adımı “Bir uygulama istiyorum”u “İşte uygulamanın ne yapması gerektiği, kim için olduğu ve nerede çalışacağı” haline getirme olarak düşünün.

AI'nın gerçekten ihtiyaç duyduğu girdiler

Dört sabitle başlamak iyi olur:

- Hedef: uygulamanın yaratması gereken sonuç (zaman tasarrufu, envanter takibi, ürün satışı).

- Kullanıcılar: kimler kullanacak (müşteriler, personel, yöneticiler) ve her grubun ihtiyaçları.

- Platformlar: web, iOS, Android veya üçü birden—ve çevrimdışı çalışması gerekip gerekmediği.

- Zorunlu özellikler: uygulamayı değerli kılan en küçük özellik seti.

Belirsiz ile net istem arasındaki fark (gerçek örnekler)

Belirsiz: “Bana bir fitness uygulaması yap.”

Net: “Yeni başlayan koşucular için mobil uygulama. Kullanıcılar hesap oluşturur, 5K planı seçer, koşuları kaydeder ve haftalık ilerlemeyi görür. Her gün yerel saat 07:00'de hatırlatıcı gönder. Yönetici planları düzenleyebilir. iOS + Android.”

Belirsiz: “Uber gibi bir temizlik uygulaması yap.”

Net: “İki taraflı pazar: müşteriler temizlik talebi oluşturur, tarih/saat seçer, kartla öder; temizlikçiler işleri kabul eder, müşterilerle mesajlaşır ve işi tamamlandığını işaretler. Platform: web + mobil. Hizmet alanı Londra ile sınırlı.”

İnsanların unuttuğu gizli gereksinim kategorileri

Çoğu “eksik özellik” aynı kovalar içinde olur:

- Veri: ne saklanıyor ve neden.

- Kimlik doğrulama: giriş, parola sıfırlama, hesap kurtarma.

- Roller: yönetici vs. normal kullanıcı (ve her birinin neler yapabildiği).

- Yönetici araçları: kullanıcı/içerik/ayar yönetimi.

- Bildirimler: e-posta/SMS/push ve hangi olayların tetikleyeceği.

Kapsam kayması nasıl başlar—ve nasıl durdurulur

Kapsam kayması genellikle yapım sırasında gelen “Ayrıca, şöyle de olur mu…” istekleriyle başlar. Bunu önlemek için erken bir MVP sınırı tanımlayın: ne var, ne yok ve ne “faz 2” sayılır. Bir özellik çekirdek hedefi desteklemiyorsa, onu erteleyin—adım bir'e sızdırmayın.

Adım 2: Gereksinimlerden İnşa Edilebilir Spesifikasyona

Fikriniz yakalandıktan sonra bir sonraki iş, “ne istediğinizi” tahmin etmeden bir inşa ediciye (insan veya makine) yürütülebilir hale getirmektir. İşte gereksinimlerin inşa edilebilir bir spesifikasyona dönüştüğü yer.

Gereksinimleri kullanıcı hikayelerine dönüştürmek

AI genellikle hedeflerinizi kullanıcı hikayeleri olarak yeniden yazar: kim neye ihtiyaç duyuyor, ne istiyor ve neden. Ardından kabul kriterleri ekler—“tamamlandı”yı tanımlayan açık, test edilebilir ifadeler.

Örneğin “Kullanıcılar randevu alabilir” şöyle kriterlere dönüşür: kullanıcı tarih/saat seçebilmeli, müsait slotları görebilmeli, rezervasyonu onaylayabilmeli ve onay mesajı almalı.

Özellikleri ekranlara, aksiyonlara ve veriye eşlemek

İnşa edilebilir bir spesifikasyon yapıya ihtiyaç duyar. AI her özelliği şu şekilde haritalamalı:

- Ekranlar/sayfalar (örn. Giriş, Pano, Randevu Detayı)

- Aksiyonlar (oluştur, düzenle, iptal et, ara, dışa aktar)

- Veri alanları (ne saklanır ve gösterilir)

Bu haritalama, “Randevunun hangi bilgileri içerdiğini tanımlamadık” veya “Bir rezervasyonu kim düzenleyebilir?” gibi sürprizleri önler.

Bilinmeyenleri belirleme (ve size sorma)

İyi AI iş akışları her şeyin bilindiğini iddia etmez. AI, şu tür odaklı soruları sorarak eksik kararları işaret etmelidir:

- Kullanıcılar ödemeyi peşin mi yapar yoksa sonra mı?

- Yöneticiler rezervasyonu onaylıyor mu yoksa anında mı gerçekleşiyor?

- İki kişi aynı slotu aynı anda rezerve etmeye çalışırsa ne olur?

Bu sorular işin kurallarını belirler; boş iş değildir.

Bu adımın sonunda ne almayı beklemelisiniz

Bu adımın sonunda iki somut çıktı olmalı:

- Yazılı bir spes: kullanıcı hikayeleri + kabul kriterleri + önemli kurallar/kenar durumlar.

- Basit bir akış: kullanıcının ekrandan ekrana nasıl ilerlediğini gösteren düz dili bir yolculuk (veya hafif bir akış diyagramı).

Bunlardan biri eksikse, inşa zamanı varsayımlar yerine kararlıkla başlar.

Adım 3: Mimari ve Teknoloji Yığını Kararları

Gereksinimler netleştikten sonra AI uygulama oluşturucu projeyi “inşa edilebilir” hale getirmeli. Bu genellikle bir uygulama tipi seçmeyi, tutarlı bir teknoloji yığını belirlemeyi ve LLM'nin birçok dosya arasında tutarlı şekilde üretebileceği yüksek düzey mimariyi seçmeyi içerir.

Uygulama tipi seçimi: web, mobil veya her ikisi

Bu karar, sonraki her şeyi etkiler: navigasyon, kimlik doğrulama akışları, çevrimdışı davranış ve dağıtım.

Bir web uygulaması genellikle en hızlı yol çünkü tek bir kod tabanı her tarayıcıya gider. Mobil uygulama daha doğal bir his verebilir ama ek karmaşıklık getirir (app store dağıtımı, cihaz testi, push bildirimler). “Her ikisi” genelde ya:

- Duyarlı bir web uygulaması + paketleyiciler (daha hızlı, bazen sınırlı)

- Ayrı yerel uygulamalar (en iyi UX, en yüksek emek)

AI destekli geliştirmede amaç, masaüstü için tasarlanmış jestleri mobil için varsaymamak gibi uyumsuz varsayımlardan kaçınmaktır.

Teknoloji yığını seçmek (ve tutarlılığın neden önemli olduğu)

LLM ile kod üretimi, yığın tutarlı olduğunda en iyi sonucu verir. Kalıpların karışması (iki UI çerçevesi, birden fazla durum yöneticisi, tutarsız API stilleri) kod sürüklenmesine yol açar ve otomatik testi zorlaştırır.

Tipik modern web yığını örneği:

- Frontend: React/Next.js

- Backend: Node.js (veya Python)

- Veritabanı: Postgres

Bazı platformlar üretimi daha da standartlaştırır ki üretim tüm repo boyunca tutarlı kalsın. Örneğin, Koder.ai tutarlı bir kurulum tercih eder—web için React, backend servisleri için Go ve PostgreSQL—böylece AI ekranlar, uç noktalar ve migration'lar arasında çelişkiye düşmeden üretebilir ve yeniden düzenleyebilir.

Yüksek düzey mimariyi tanımlama

En azından net sınırlar istenir:

- Frontend: ekranlar, formlar, istemci doğrulaması, API çağrıları

- Backend: iş kuralları, yetkilendirme, entegrasyonlar

- Veritabanı: veri modeli, migration'lar, indeksler

Birçok ekip basit bir API-öncelikli yapı (REST veya GraphQL) benimser. Önemli olan “gereksinimden koda”nın temizce eşlenmesi: her özellik bir dizi uç nokta, UI ekranı ve veritabanı tablosu olur.

Erken karar verilmesi gereken ödünler

Hız vs. esneklik sürekli gerilim halindedir. Yönetilen servisler (kimlik sağlayıcıları, barındırılan veritabanları, serverless dağıtımlar) AI dağıtım hattını hızlandırır ama sonradan özelleştirmeyi sınırlayabilir. Özel kod kontrol sunar ama bakım ve insan müdahalesi gerektirir.

Pratik bir kontrol noktası: “Üçüncü ayda kolayca değişmesi gereken şey nedir?” bunu yazın ve o değişikliği ucuz hale getiren yığın ve mimariyi seçin.

Adım 4: Uygulamanın İskeletini ve Veri Modelini Oluşturmak

Burada AI uygulama oluşturucu soyut özelliklerden konuşmayı bırakıp çalıştırılabilir bir kod tabanı üretmeye başlar. İskelet, konseptinizi çalıştırılabilir bir iskelete çevirmenin ilk adımıdır: klasörler, ekranlar, navigasyon ve verinin ilk versiyonu.

İlk olarak ne üretilir (ve neden önemli)

Çoğu araç öngörülebilir bir proje yapısı yaratmakla başlar (UI, API ve yapılandırmanın nerede duracağı), sonra yönlendirmeyi kurar ve son olarak bir UI kabuğu oluşturur (temel düzen, başlık/kenar çubuğu, boş durumlar).

Bu görünüşte kozmetik olsa da temeldir: yönlendirme kararları URL'leri, derin linkleri ve ekranların nasıl bağlanacağını (ör. seçili çalışma alanı, müşteri veya proje gibi) belirler.

Alan kavramlarını veri modeline dönüştürmek

Ardından AI alan isimlerinizi tablolara/kolleksiyonlara ve ilişkilerine çevirir. Uygulamanız randevularla ilgiliyse genellikle User, Appointment, Service ve belki Location gibi varlıklar görürsünüz.

Bu aşamada iki detay ileride her şeyi etkiler:

- Adlandırma:

Client vs Customer gibi bir model veritabanı alanlarını, API rotalarını, UI etiketlerini ve analiz etkinliklerini değiştirir.

- Veri yapısı: tek bir

fullName alanı mı yoksa firstName + lastName mi, status serbest metin mi yoksa enum mu—bunlar doğrulama, filtreleme ve raporlama üzerinde etkilidir.

API'leri üretme ve UI ile bağlama

Modeler oluşunca AI genellikle temel CRUD uç noktaları üretir (create/read/update/delete) ve bunları ekranlara bağlar: listeler, detay görünümleri ve formlar.

İşte tutarsızlıklar erken burada ortaya çıkar: UI'da phoneNumber adı varken API'da phone olursa hatalar ve ekstra köprü kodu oluşur.

Model isimlerini, zorunlu alanları ve ilişkileri şimdi gözden geçirin—terim ve veri yapısını UI odaklı çalışmaya geçmeden önce düzeltmek en ucuz zamandır.

Adım 5: UI Üretimi ve Ekran Bazlı Montaj

Write the spec first

Use planning mode to turn your idea into user stories and acceptance criteria.

Veri modeli ve iskelet hazır olduğunda, UI çalışması “bazı ekranlar çizmekten” “tahmin edilebilir, bağlı sayfalar setini bir araya getirmeye” kayar. Çoğu AI aracı, kullanıcı akışlarını yorumlayıp bunları ortak ekran kalıplarına eşleyerek UI üretir.

Akışlardan ekranların nasıl yaratıldığı

“Müşterileri yönet” gibi tipik bir akış genellikle şu küçük ekran setine dönüşür:

- Liste: sıralama, filtreleme ve birincil eylem (örn. “Yeni müşteri”) ile tablo veya kart görünümü.

- Detay: ana alanları, ilişkili öğeleri ve eylemleri (düzenle, arşivle) gösteren tek-kayıt sayfası.

- Oluştur: doğrulama, varsayılanlar ve zorunlu alanlarla dolu bir form.

- Düzenle: oluştur formuyla aynı, ama önceden dolu ve kısmi güncellemeler için güvenli.

Arka planda AI genelde tekrarlanabilir yapı taşlarını bağlıyor: veriyi al → bileşeni render et → yükleme/hatayı işle → formu gönder → başarı durumunu göster → yönlendir.

UI kaosunu önleyen tasarım sistemi temelleri

İyi üreticiler her ekranı basit bir tasarım sistemine bağlar ki uygulama tutarlı hissedilsin. Bu genellikle demektir:

- Küçük bir yeniden kullanılabilir bileşen seti (butonlar, inputlar, tablolar, modal'lar, toast'lar)

- Tutarlı boşluk ve düzen kuralları (padding, margin, grid sütunları)

- Tekrarlanabilir kalıplar (boş durumlar, hata mesajları, onay diyalogları)

Aracı destekliyorsa bu seçimleri erken kilitlemek, “neredeyse aynı ama değil” ekranların sonradan düzeltilmesi işini azaltır.

Erken yapılması gereken erişilebilirlik kontrolleri

UI üretimi varsayılan olarak temel erişilebilirlik kontrollerini içermeli:

- Klavye navigasyonu: tab sırası çalışmalı, modal'lar odağı tutmalı, görünür odak durumları olmalı

- Kontrast: metin ve ana UI öğeleri kontrast yönergelerini karşılamalı

- Etiketler ve isimler: her inputun bir etiketi olmalı; ikonlar ve butonlar erişilebilir adlara sahip olmalı

Bunlar sadece uyumluluk detayları değildir—destek taleplerini ve kullanılabilirlik sorunlarını azaltır.

Şablonlar vs özel UI (ve yeniden çalışmayı nasıl önlersiniz)

Standart CRUD ekranları, panolar ve yönetici akışları için şablonları kullanın—bunlar daha hızlı ve bakım açısından daha kolaydır. UI ürün değeri ise özel olduğunda (ör. eşsiz bir onboarding akışı veya özel görsel iş akışı) özel tasarıma gidin.

Pratik yaklaşım: şablonlarla başlayın, gerçek kullanıcılarla akışı doğrulayın, sonra gerçekten ihtiyaç duyulan ekranları özelleştirin.

Adım 6: Kimlik Doğrulama, Roller ve İzinler

Kimlik doğrulama, bir uygulamanın demo olmaktan çıkıp ürün gibi davranmasını sağlar. AI uygulama oluşturucu “giriş ekliyor” dediğinde genellikle bir dizi ekran, veritabanı tablosu ve kullanıcının kim olduğunu ve ne yapabileceğini belirleyen sunucu kuralları üretir.

Yaygın kimlik doğrulama seçenekleri

Çoğu üretici birkaç standart yol sunar:

- E-posta + parola: basit ama parola depolama ve sıfırlama akışlarında dikkat gerektirir.

- OAuth (Google, Apple, Microsoft vb.): yönetilen parolalar, ama sağlayıcı geri çağrılarını ve hesap eşleştirmeyi yönetmelisiniz.

- Magic link / tek seferlik kodlar: sürtünmeyi azaltır ama güvenilir e-posta/SMS teslimine ve kısa ömürlü token'lara bağlıdır.

AI hepsini iskeletleyebilir, ama hangi yöntemin kitlenize ve uyumluluk gereksinimlerinize uygun olduğunu siz seçersiniz.

Roller ve izinler: “kim ne yapabilir”

Kimlikten sonra yetkilendirme gelir. AI genellikle şu rol modelini oluşturur:

- Admin (kullanıcılar, ayarlar, faturalama yönetimi)

- Üye (çekirdek uygulama kullanımı)

- İzleyici/Guest (sadece okuma)

Rol isimlerinden daha önemli olan uygulama katmanında uygulanmadır. İyi bir yapı izinleri iki yerde uygular:

- Sunucu politikaları (API/veritabanı kuralları) böylece değiştirilmiş bir istemci veriye erişemez.

- UI engelleme böylece kullanıcı kullanamayacağı butonları görmez.

Vazgeçilmez güvenli varsayılanlar

Üretilen kodda şu varsayılanları arayın (veya talep edin):

- Modern bir algoritma ile hashlenmiş parolalar (asla düz metin olarak saklanmasın veya loglanmasın)

- Token'lar güvenli şekilde saklansın (mümkünse uzun ömürlü token'ları localStorage'a koymaktan kaçının)

- Oturum süresi sonlandırma + yenileme stratejisi

- Giriş/sıfırlama uç noktalarında hız sınırlama

AI'nın sık kaçırdığı kenar durumlar

Kimlik doğrulama hesabı bağlama (OAuth + e-posta), parola sıfırlama, ekip davet akışları ve e-posta değişince ne olduğu gibi dikiş yerlerinde karmaşıklaşır. Bunları kabul kriteri olarak ele alın ve erken test edin—çünkü sonradan destek yükünü belirlerler.

Adım 7: Entegrasyonlar, API'ler ve Gerçek Dünya Verisi

Go web to mobile

Create Flutter mobile apps from the same chat-driven workflow.

Burada bir uygulama cilalı demodan gerçek ürüne dönüşür. Entegrasyonlar, ekranlarınızı ve veritabanınızı kendi başınıza inşa etmek istemeyeceğiniz hizmetlere bağlar—ödeme, e-posta, haritalar, analiz, CRM'ler vb.

Doğru servisleri seçmek (ve detayları onaylamak)

AI uygulamanızın kullanım durumuna göre yaygın entegrasyonlar önerebilir (ör. ödemeler için Stripe veya transactional e-posta için SendGrid). Ancak uygulama gereksinimlerini değiştiren detayları yine siz onaylamalısınız:

- Tek seferlik ödeme mi, abonelik mi yoksa ikisi mi alınacak?

- İade, fatura, vergi veya SCA/3DS gerekiyor mu?

- E-postalar pazarlama mı yoksa transactional mı (ve şablonları kim yönetiyor)?

Buradaki küçük cevaplar çok farklı API çağrıları, veri alanları ve uyumluluk gereksinimleri doğurabilir.

API'lerle çalışma: anahtarlar, ortamlar ve hata durumları

Arka planda inşa süreci API kimliklerini güvenli ve öngörülebilir şekilde bağlamalıdır:

- API anahtarları ve sırlar ortam değişkeni olarak saklanmalı, kod içine gömülmemeli.

- Ortamlar (dev/staging/production) her biri kendi anahtar ve uç noktasına sahip olmalı.

- Rate limit durumlarında geri çekilme/yeniden deneme mantığı ve mantıklı zaman aşımı olmalı.

- Hata yönetimi kullanıcıya anlaşılır mesajlar ve iç loglama sağlamalı (böylece hatalar “uygulama bozuldu” izlenimi yaratmaz).

Çalışır durumda veriyi bozmadan migration'lar

Entegrasyonlar veri modelinizi değiştirir: stripeCustomerId gibi alanlar eklemek, webhook olaylarını depolamak veya e-posta teslim durumlarını izlemek gerekir.

Bu alanlar gelişirken uygulamanız migration'lara ihtiyaç duyar—güvenli, kademeli veritabanı değişiklikleri şu şekilde yapılır:

- önce yeni sütunları ekleyin,

- veriyi doldurun,

- kodu yeni yapıyı kullanacak şekilde güncelleyin,

- gerekirse eski alanları kaldırın.

Ayrıca webhook'lar ve arka plan işleri (background jobs) devreye girer, böylece gerçek dünya olayları (ödeme, e-posta bounce'ları, harita aramaları) uygulamanızı güvenilir şekilde günceller.

Adım 8: Test etme ve Kalite Kontrolleri

AI kod ürettiğinde, çalıştırılabilir bir şey üretebilir ama yine de kenar durumlarda bozulabilir, veriyi yanlış ele alabilir veya küçük bir değişiklikten sonra başarısız olabilir. Testler, “bir kere çalıştı”yı “çalışmaya devam ediyor”a çeviren güvence ağını oluşturur.

Birim vs entegrasyon vs uçtan uca (düz dil)

Birim testleri izole küçük parçaları kontrol eder—örneğin “bu fiyat hesaplayıcı doğru toplamı döndürüyor mu?” Hızlıdır ve neyin kırıldığını kesin gösterir.

Entegrasyon testleri parçaların birlikte çalıştığını doğrular—ör. “bir siparişi kaydederken veritabanına yazıyor mu ve beklenen yanıtı döndürüyor mu?” Bunlar bağlantı sorunlarını ve veri uyumsuzluklarını yakalar.

Uçtan uca (E2E) testleri gerçek bir kullanıcı yolunu simüle eder—örn. “kaydol → giriş yap → proje oluştur → bir ekip arkadaşını davet et.” Daha yavaştır ama kullanıcıların gerçekten hissettiği hataları ortaya çıkarır.

AI neyi otomatik üretebilir (ve ne hala gözden geçirilmeli)

AI araçları genellikle iyi olduğu şeyler:

- Saf fonksiyonlar için temel birim testleri (formatlayıcılar, doğrulayıcılar, hesaplamalar)

- Mutlu yol API testleri (geçerli istek 200 döndürür)

- Basit mock'lar ve stub'lar (sahte ödeme sağlayıcı, sahte e-posta gönderici)

Ancak üretilen testler genellikle gerçek dünya davranışlarını kaçırır: dağınık girdiler, zaman aşımı, izin hataları ve üretimde zaten bulunan garip veriler.

Gerçekten önemli kapsama odaklanmak

Yüksek yüzde peşinde koşmak yerine kritik akışlar ve regresyonlara odaklanın:

- Giriş, parola sıfırlama ve rol/izin kontrolleri

- Ana “para” aksiyonları (checkout, rezervasyon, form gönderimleri)

- Veri bütünlüğü kuralları (yinelenmeler yok, zorunlu alanlar var, toplamlar doğru)

- Önceden düzeltilmiş hatalar (bir testle sabitleyin ki geri gelmesin)

CI içinde test çalıştırmalarını tekrarlanabilir kılmak

Küçük uygulamalar bile basit bir CI hattından fayda görür: her push aynı kontrolleri otomatik çalıştırır. Tipik kurgu:

- bağımlılıkları yükle

- lint/format kontrollerini çalıştır

- birim + entegrasyon testlerini çalıştır

- opsiyonel olarak ana ekranlarda küçük bir E2E duman testi çalıştır

AI burada yardımcı olur: başlangıç test scriptleri ve CI konfigürasyonunu taslaklayabilir; siz hangi hataların önemli olduğuna karar verirsiniz ve test takımını uygulamanın kullanımına göre hizalarsınız.

Adım 9: Güvenlik ve Gizlilik İncelemesi

Güvenlik incelemesi “çalışıyor” ifadesini “suistimal edilebilir mi?” sorusuyla sınar. AI hızla kod ürettikçe, yaygın hataları da hızla çoğaltabilir—özellikle güven sınırları, yetkilendirme ve hassas veri işleme etrafında.

AI ile üretilmiş uygulamalardaki en yaygın riskler

Injection hâlâ klasik: SQL injection, komut enjeksiyonu ve uygulamanızın kullanıcı içeriğini bir LLM aracına geçirdiğinde oluşabilecek prompt injection. Kullanıcı girdisi bir sorguyu, dosya yolunu veya başka bir sisteme verilen talimatı değiştirebiliyorsa biri deneyecektir varsayın.

Kırık erişim kontrolü genelde “UI butonu gizli, demek ki güvenli” şeklinde görünür. Değildir. Her API rotası sunucu tarafında izinleri uygulamalı ve her nesne seviyesi eylemi (görüntüle/düzenle/sil) sahiplik veya rol kontrolü yapmalıdır.

Sırlar sızıntısı API anahtarlarının kod içine gömülmesi, loglanması veya yanlışlıkla commitleme ile olur. AI ayrıca eğitim verisinden güvensiz örnekleri kopyalayabilir; örneğin token'ları localStorage'a koyma veya debug loglarında sırları yazdırma gibi.

AI nasıl yardımcı olur—ve neden eksik bırakabilir

AI kodda tehlikeli desenleri (sorgularda güvenli olmayan string birleştirme, eksik auth kontrolleri, aşırı geniş IAM izinleri) tarayabilir ve düzeltme önerileri sunabilir. Aynı zamanda kontrol listeleri ve temel tehdit modelleri oluşturabilir.

Ama bağlamı sık kaçırır: hangi uç noktaların herkese açık olduğu, hangi alanların hassas olduğu, işletmeniz için “admin”in gerçekten ne anlam taşıdığı veya üçüncü taraf entegrasyonun hata koşullarında nasıl davrandığı gibi. Güvenlik kod stili değil, sistem davranışı konusudur.

Riskleri gerçekten azaltan pratik önlemler

Önce girdi doğrulama ile başlayın: “geçerli”nin ne olduğunu (tipler, aralıklar, formatlar) tanımlayın ve kalanları reddedin. Web UI için çıktı kodlaması ekleyin ki XSS riski azalsın.

Güvenlikle ilgili eylemler için denetim logları uygulayın (girişler, izin değişiklikleri, dışa aktarma, silme). Loglar kim ne zaman ne yaptı bilgisini tutmalı—parolalar, token'lar veya tam ödeme detayları kesinlikle saklanmamalı.

Bağımlılıkları güncel tutun ve CI içinde otomatik zafiyet taraması kullanın. Birçok gerçek ihlal güncel olmayan kütüphanelerden kaynaklanır.

Gizlilik temelleri: daha az toplayın, erişimi kanıtlayın

Veri minimizasyonu uygulayın: sadece ihtiyacınız olanı toplayın, en kısa süre saklayın ve “belki ileride işe yarar” diye ham veri saklamaktan kaçının. Hassas kayıtlar için erişim logları ekleyin ki sorulunca cevap verebilesiniz: bu müşterinin verisine kim, neden erişti?

Adım 10: Dağıtım, Barındırma ve İzleme

Make access control real

Set up login, roles, and permissions with code you can inspect.

Uygulama makinenizde çalışıyor olsa bile gerçek kullanıcılar için hazır değildir. Dağıtım, kodunuzu çalışır bir servise dönüştürme ve güncellemeler sırasında istikrarı koruma sürecidir.

Bir dağıtım hattı gerçekten ne yapar

Çoğu ekip, sürümlerin tekrarlanabilir olmasını sağlayan bir dağıtım hattı kullanır. Yüksek seviyede:

- Uygulamayı derler (compile/bundle), bir container veya artefakt üretir

- Hedef ortama yapılandırır (domain, DB bağlantıları, feature flag'ler)

- Yayınlar (barındırmaya dağıtır, DB migration'larını çalıştırır, cache'leri ısıtır)

- İzler (sağlığı kontrol eder, hatalarda uyarı verir, performansı takip eder)

AI burada pipeline konfigürasyonları, dağıtım scriptleri ve kontrol listeleri oluşturabilir—ama hangi işlemlerin çalıştırılacağını ve hangi izinlerin verildiğini insanın doğrulaması hâlâ şarttır.

E2E platformlar gibi araçlar (ör. Koder.ai) bu aşamayı basitleştirebilir çünkü dağıtım ve barındırma iş akışın parçasıdır ve kaynak kodu dışa aktarmanıza yine de izin verir.

Dev, staging ve production: neden birden fazla ortam gerekir

Ortamlar riski azaltır:

- Dev: değişikliklerin sürekli yapıldığı, hataların kabul edilebilir olduğu yer

- Staging: production'ı yakından taklit eden prova ortamı; müşteriler görmeden önce sorun yakalanır

- Production: canlı sistem

Staging atlamak yaygın bir hatadır. “Çalıyor”un, “gerçek ayarlarla çalışıyor”a dönüşüp dönüşmediğini burada doğrularsınız.

Konfigürasyon ve sır yönetimi

Uygulamalar konfigürasyon gerektirir: API anahtarları, DB parolaları, e-posta kimlik bilgileri ve üçüncü taraf token'lar. Bunlar repoya gömülmemeli. Tipik yaklaşımlar ortam değişkenleri ve bir sır kasası (secrets vault) kullanmaktır. İyi uygulama ayrıca rotasyon (anahtarları düzenli değiştirmek) ve erişimi sınırlamadır ki bir anahtar sızsa tüm sistem ele geçirilmesin.

İzleme için temel metrikler

Yayın sonrası erken uyarı sinyallerine ihtiyaç vardır:

- Uptime/sağlık kontrolleri (servis erişilebilir mi?)

- Hata takibi (ne çöküyor, kim için ve nerede?)

- Temel performans metrikleri (yavaş uç noktalar, yüksek CPU/ram, gecikme)

İzleme, dağıtımı tek seferlik bir olay olmaktan çıkarıp sürekli bir geri bildirim döngüsüne dönüştürür.

Adım 11: Yineleme, Bakım ve Kontrolü Elinizde Tutma

Lansman gerçek işin başladığı yer: kullanıcılar sorun bildirir, öncelikler kayar ve “küçük değişiklikler” yeni özelliklere dönüşür. AI uygulama oluşturucularla yineleme hızlı olabilir—ama değişim üzerinde koruyucular koymazsanız hız kaosa dönüşebilir.

Geri bildirim döngüsü (ve neden karışabilir)

Çoğu güncelleme kısa bir notla başlar: “Checkout butonu bazen başarısız oluyor” veya “Etiketler ekleyebilir miyiz?” AI buna hızlı yanıt verebilir, ama hızlı düzeltmeler yakındaki davranışı kırabilir.

Her değişikliği—hata düzeltme, metin düzeni, yeni alan—küçük bir proje gibi ele alın: net hedef ve doğrulama yolu olsun.

Uzun projelerde AI neden zorlanır (proje hafızası yoksa)

Uzun süre çalışan uygulamalar kararlar biriktirir: adlandırma kuralları, kenar durumlar, kullanıcı rolleri, entegrasyonlar ve geçmişte yapılan ödünler. AI bu kararları tutarlı hatırlamazsa eski hataları tekrar edebilir, mantıkları çoğaltabilir veya çelişkili refaktörler yapabilir.

Çözüm daha fazla prompt değil—AI'nin uyması gereken bir hakikat kaynağıdır (spesifikasyon, mimari notlar, API sözleşmeleri ve test beklentileri). Yapılandırılmış planlama modu sunan araçlar zaman içinde tutarlılığı korumaya yardımcı olur.

Değişiklikleri güvenli tutmak: snapshot'lar, checkpoint'ler, changelog

Basit bir rutin kullanın:

- Değişiklikten önce snapshot (etiketlenmiş sürüm veya kaydedilmiş versiyon) böylece rollback kolay olur.

- İnceleme checkpoint'i: nelerin değiştiğini (dokunulan dosyalar, güncellenen mantık) birleştirmeden önce inceleyin.

- Changelog: her değişiklik için bir cümlelik açıklama—ne değişti ve neden.

Bu, bir LLM'nin birçok dosyaya dokunduğu durumlarda bile güvenli yinelemeyi teşvik eder. Koder.ai gibi platformların snapshot ve rollback özellikleri bu alışkanlığı destekler.

Yayından önce AI uygulama oluşturucunuza sormanız gerekenler

- Gereksinimleri ve kararları zaman içinde nasıl izliyorsunuz (proje hafızası)?

- Değişikliklerin diff'ini görüp canlıya çıkmadan önce onaylayabiliyor muyum?

- Her değişiklikle test üretiyor veya güncelliyor musunuz? Testler başarısız olursa ne oluyor?

- Bir sürüm hataya neden olursa rollback nasıl çalışır?

- Sırlar nerede saklanıyor ve kim erişebiliyor?

- Dağıtımdan sonra hangi monitoring/uğraklar mevcut ve nereden görüyorum?

Kontrol elinizde tutmak kod yazmaktan çok görünürlük, tekrarlanabilir kontroller ve bir şey ters gittiğinde kolay kaçış yolları istemektir.

Eğer AI uygulama oluşturucularını değerlendiriyorsanız, demo'nun ötesine bakın ve tam boru hattının nasıl ele alındığını sorun: gereksinimden koda izlenebilirlik, tutarlı mimari, test üretimi, güvenli varsayılanlar ve gerçek rollback yolları. İşte “AI uygulama oluşturur” ifadesinin tekrarlanabilir bir mühendislik iş akışına dönüşmesini sağlayanlar bunlardır.

(Değerlendirme için bir başlangıç noktası isterseniz, Koder.ai'nin ücretsiz planı planning modundan dağıtıma kadar vibe-coding'in ne kadar ilerleyebildiğini görmeniz için pratik bir yol sunar—sonrasında ne kadar özelleştirmek veya mevcut pipeline'ınıza dışa aktarmak istediğinize karar verebilirsiniz.)