26 Kas 2025·8 dk

Çerçeveler Zaman İçinde En İyi Uygulamaları Nasıl Korur ve Kodlar

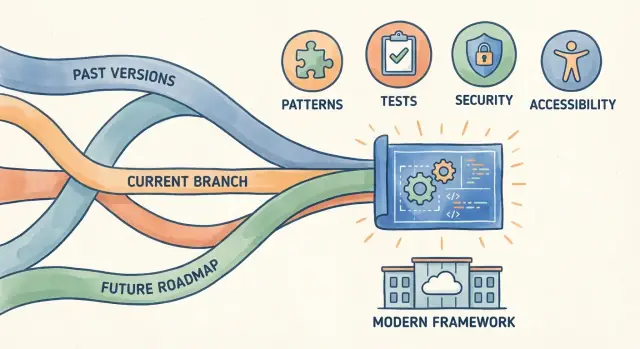

Çerçeveler geçmiş projelerden dersleri—kalıpları, varsayılanları ve konvansiyonları—yakalar. En iyi uygulamaları nasıl kodladıklarını, nerede başarısız olabileceklerini ve onları nasıl iyi kullanacağınızı öğrenin.