Kapsamı ve başarı metriklerini belirleyin

Bir moderasyon iş akışı tasarlamadan önce, aslında neyi denetlediğinize ve “iyi”nin ne olduğuna karar verin. Net bir kapsam, moderasyon kuyruğunuzun uç durumlar, tekrarlar ve oraya ait olmayan isteklerle dolmasını önler.

“İçerik” olarak sayılanlar

Risk veya kullanıcı zararına yol açabilecek her içerik türünü yazın. Yaygın örnekler: kullanıcı tarafından oluşturulan metin (yorumlar, gönderiler, değerlendirmeler), resimler, video, canlı yayınlar, profil alanları (isimler, biyolar, avatarlar), özel mesajlar, topluluk grupları ve pazar ilanları (başlıklar, açıklamalar, fotoğraflar, fiyatlandırma).

Ayrıca kaynakları not edin: kullanıcı gönderimleri, otomatik içe aktarmalar, mevcut öğelerin düzenlenmesi ve diğer kullanıcıların raporları. Bu, yalnızca “yeni gönderiler” için çalışan fakat düzenlemeleri, yeniden yüklemeleri veya DM istismarını kaçıran bir sistem kurmayı engeller.

Hedefleriniz (ve ödünler)

Çoğu ekip dört hedefi dengeler:

- Hız: zararlı içeriğin hızla ele alınması için kısa karar süresi

- Tutarlılık: benzer vakalar benzer sonuçlar alır

- Politika uyumu ve güvenlik: kararlar kurallarınıza ve yasal yükümlülüklere uygun olur

- Maliyet kontrolü: inceleyici süresi sınırlıdır; otomasyon ve önceliklendirme önemlidir

Her alanda hangi hedefin birincil olduğunu açıkça belirtin. Örneğin, yüksek şiddetli kötüye kullanım hızı tutarlılığın önüne koyabilir.

Desteklemeniz gereken eylemler

Ürününüzün gerektirdiği tüm sonuçları listeleyin: onayla, reddet/kaldır, düzenle/kırp, etiketle/yaş sınırlaması uygula, görünürlüğü kısıtla, inceleme altında bırak, liderine yükselt, ve uyarılar, geçici kilitler veya yasaklar gibi hesap düzeyinde işlemler.

İzlenecek başarı metrikleri

Ölçülebilir hedefler tanımlayın: ortanca ve yüzde 95’lik inceleme süresi, bekleyen iş sayısı, itirazlarda geri döndürme oranı, QA örnekleminden politika doğruluğu ve SLA içinde ele alınan yüksek şiddetli öğelerin yüzdesi.

Erken dahil edilmesi gereken paydaşlar

Moderasyoncuları, ekip liderlerini, politika ekibini, destek, mühendislik ve hukuku dahil edin. Buradaki uyumsuzluk, özellikle “yükseltme”nin ne anlama geldiği ve nihai kararların kimde olduğu konusunda, sonradan yeniden işe yol açar.

Moderasyon iş akışını uçtan uca modelleyin

Ekranlar ve kuyruklar oluşturmadan önce, tek bir içerik parçasının tüm yaşam döngüsünü taslağını çıkarın. Net bir iş akışı, inceleyicileri şaşırtan “gizemli durumları”, bildirimleri bozan akışları ve denetimleri zorlaştıran durumları önler.

Yaşam döngüsünü açık durumlarla eşleyin

Başlangıç olarak diyagramda ve veritabanınızda tutabileceğiniz basit, uçtan uca bir durum modeli oluşturun:

Submitted → Queued → In review → Decided → Notified → Archived

Durumları birbirini dışlayacak şekilde tutun ve hangi geçişlerin kim tarafından yapılabileceğini tanımlayın. Örneğin: “Queued” yalnızca atandığında “In review”e geçebilmeli ve “Decided” itiraz akışı dışında değiştirilemez olmalıdır.

Otomatik sinyalleri insan kararlarından ayırın

Otomatik sınıflandırıcılar, anahtar kelime eşleşmeleri, hız sınırlamaları ve kullanıcı raporları sinyal olarak ele alınmalıdır; karar olarak değil. “İnsan‑arayüzlü” tasarım sistemi dürüst tutar:

- Sinyaller önceliği ve önerilen eylemleri etkiler.

- İnceleyicinin kararı yetkili sonuçtur.

Bu ayrım, politika mantığını yeniden yazmadan modelleri ileride geliştirmenizi de kolaylaştırır.

İtirazlar ve yeniden incelemeyi planlayın

Kararlar itiraz edilecektir. Birinci sınıf akışlar ekleyin:

- Orijinal vakaya bağlı kullanıcı itirazı gönderimi

- Farklı bir inceleyici veya uzman bir ekip tarafından yeniden inceleme

- Olası sonuçlar: onayla, tersine çevir, değiştir veya daha fazla bilgi iste

İtirazları geçmişi düzenlemek yerine yeni inceleme olayları olarak modelleyin. Böylece baştan neler olduğunu tam olarak anlatabilirsiniz.

İzlenmesi gerekenleri kararlaştırın

Denetimler ve uyuşmazlıklar için hangi adımların zaman damgaları ve aktörlerle kaydedilmesi gerektiğini tanımlayın:

- Atama değişiklikleri

- Görüntülenen kanıtlar (uygun olduğunda)

- Karar, politika nedeni ve uygulama eylemi

- Gönderilen bildirimler

Sonradan bir kararı açıklayamıyorsanız, o kararın verilmediğini varsayın.

Roller, izinler ve ekip yapısını tasarlayın

Bir moderasyon aracı erişim kontrolüne dayanır. Herkes her şeyi yapabiliyorsa, tutarsız kararlar, yanlışlıkla veri sızıntıları ve net hesap verebilirliğin olmaması gibi sorunlar yaşarsınız. Güven ve emniyet ekibinizin gerçekte nasıl çalıştığına uyan roller tanımlayarak başlayın, sonra bunları uygulayabilecek izinlere çevirin.

Desteklenen temel roller

Çoğu ekip için küçük ve net bir rol seti yeterlidir:

- Moderator: moderasyon kuyruğundaki öğeleri inceler, sonuçları uygular (onayla/kaldır/etiketle) ve iç not bırakır.

- Kıdemli inceleyici: moderatorün yapabildiği her şeyi yapar, ayrıca üzerlerine yazma, yükseltmeleri ele alma ve koçluk yapma (ör. uyuşmazlıkları çözme) yetkisine sahiptir.

- Politika editörü: politika metnini, kural tanımlarını ve karar yönergelerini günceller; ancak doğrudan öğe moderasyonu yapamaz.

- Yönetici: kullanıcıları, rolleri, ekip ayarlarını, entegrasyonları yönetir ve yüksek riskli işlemleri gerçekleştirir.

- Salt‑okuma: panoları, vakaları ve denetim günlüklerini görüntüleyebilir, fakat hiçbir şeyi değiştiremez.

Bu ayrım “politikaların kazara değişmesini” önlemeye yardımcı olur ve politika yönetimini günlük uygulamadan ayırır.

En az ayrıcalık izinleri (RBAC)

Her rolun sadece ihtiyaç duyduğu erişime sahip olması için rol tabanlı erişim kontrolü uygulayın:

- Hassas kullanıcı verilerini görüntüleyebilecekleri kişileri sınırlayın (PII, raporlar, cihaz sinyalleri).

- Toplu kararlar, hesap düzeyi yaptırımlar ve vaka silme gibi yüksek etkili eylemleri kısıtlayın.

- İzinleri sayfa bazında değil, yetenek bazında ayırın (ör.

can_apply_outcome, can_override, can_export_data).

Yeni özellikler (dışarı aktarmalar, otomasyonlar, üçüncü taraf entegrasyonları) eklediğinizde, bunları izinlere bağlayarak tüm organizasyon yapısını yeniden tanımlamaktan kaçınabilirsiniz.

Çoklu ekip yapısı (dil, bölge, ürün)

Erken dönemde çoklu ekipleri planlayın: dil pod’ları, bölge bazlı gruplar veya farklı ürün hatları. Ekipleri açıkça modelleyin, sonra kuyrukları, içerik görünürlüğünü ve atamaları ekiplere göre sınırlandırın. Bu, bölge karışıklıklarını önler ve iş yükünü ekipler bazında ölçülebilir kılar.

Taklit etme (impersonation) önlemleri ve onaylar

Yöneticiler bazen erişimi debug etmek veya bir inceleyici sorununu yeniden üretmek için taklit etme yapmalıdır. Taklit etmeyi hassas bir işlem olarak ele alın:

- Taklit etmek için özel bir izin gerektirin.

- Kim, kimi ne zaman ve neden taklit etti bilgilerini kaydedin.

- Sürekli görünen bir “taklit ediliyor” bandı gösterin ve riskli eylemleri varsayılan olarak devre dışı bırakın.

Geri döndürülemez veya yüksek riskli eylemler için yönetici onayı (veya iki kişilik onay) ekleyin. Bu küçük sürtünme, hatalara ve insider kötüye kullanıma karşı koruma sağlar, rutin moderasyonu ise hızlı tutar.

Kuyrukları, önceliklendirmeyi ve atamayı oluşturun

Kuyruklar moderasyon işini yönetilebilir kılar. Tek bir sonsuz listeden ziyade, işi risk, aciliyet ve niyete göre bölün—ve öğelerin gözden kaybolmasını zorlaştırın.

Kuyruk türlerini tanımlayın

Ekiplerin gerçekte nasıl çalıştığına uyan küçük bir kuyruk setiyle başlayın:

- Yeni öğeler: ilk inceleme bekleyen içerikler

- Yüksek risk: zarar verme olasılığı yüksek öğeler (ör. çocuklarla ilgili, intihar/öz‑zarar sinyalleri, bilinen dolandırıcılık kalıpları)

- Yükseltmeler: bir inceleyicinin karara güvenemediği veya uzman gerektiren öğeler

- İtirazlar: kullanıcıların yeniden değerlendirme talepleri

- Backlog: eski öğeler, düşük öncelik veya yoğunluk sırasında taşma

Mümkün olduğunda kuyrukları birbirini dışlar şekilde tutun (bir öğenin bir “evi” olsun) ve ikincil özellikler için etiketler kullanın.

Oyunun bozulmayacağı öncelik kuralları seçin

Her kuyruğun içinde üst sıralara çıkmayı belirleyen puanlama kuralları tanımlayın:

- Ciddiyet (politika kategorisi + güven)

- Viralite/erişim (gösterimler, paylaşımlar, takipçi sayısı)

- Kullanıcı raporları (sayı, raporlayan itibarı, benzersiz raporlayanlar)

- SLA zamanlayıcıları (yaş, yükseltme son tarihleri, ilk rapordan geçen süre)

Sıralamanın kullanıcı arayüzünde açıklanabilir olmasını sağlayın (“Bunu neden görüyorum?”) ki inceleyiciler sıralamaya güvensinler.

Çift çalışmayı önlemek için sahiplenme + zaman aşımları

Claim/locking kullanın: bir inceleyici öğeyi açtığında, ona atanır ve diğerlerinden gizlenir. Bir zaman aşımı ekleyin (ör. 10–20 dakika) ki terk edilen öğeler kuyruğa geri dönsün. Claim, release ve completion olaylarını her zaman kaydedin.

Adaleti sağlama: “kolay vakalar” yanlılığından kaçınma

Sistem hız ödüllüyorsa, inceleyiciler hızlı vakaları seçip zor olanları atlayabilir. Bunu önlemek için:

- İşin bir kısmını otomatik atama ile dağıtın

- Zorluk seviyelerini karıştırın (akıllı toplu atama)

- Yüksek etki kuyruklarını ekip içinde döndürün

Amaç tutarlı kapsama sağlamaktır, sadece yüksek verim değil.

Politikalarınızı uygulanabilir kurallara dönüştürün

Sadece PDF halinde olan bir moderasyon politikası her inceleyici tarafından farklı yorumlanır. Kararları tutarlı (ve denetlenebilir) kılmak için politika metnini yapılandırılmış verilere ve UI seçimlerine çevirin.

Bir politika taksonomisi oluşturun

İnceleyicilerin seçebileceği ortak bir sözlükle politikayı parçalara ayırın. Yararlı bir taksonomi genelde şunları içerir:

- Kategori (ör. Taciz, Yetişkin içeriği, Yanlış bilgi)

- İhlal tipi (ör. Nefret söylemi vs. genel hakaret)

- Şiddet seviyesi (Düşük/Orta/Yüksek/Kritik)

- Gerekli kanıt (politikayı uygulamak için bulunması gerekenler—belirli ifadeler, bağlam, kullanıcı raporları, bağlantılar, zaman damgaları)

Bu taksonomi daha sonra kuyruklar, yükseltme ve analitik temelini oluşturur.

Tutarsızlığı azaltmak için karar şablonları kullanın

İnceleyicilere her seferinde sıfırdan karar yazdırmak yerine, taksonomi öğelerine bağlı karar şablonları sağlayın. Bir şablon şunları doldurabilir:

- Önerilen eylem (kaldır, etiketle, kısıtla, uyar, işlem yok)

- Kullanıcıya gösterilecek mesaj (düzenlenebilir ama yönlendirilmiş)

- İç kontrol listesi (hangi kanıtların doğrulanması gerektiği)

Şablonlar “mutlu yolu” hızlı yapar, yine de istisnalara izin verir.

Politika sürümlendirme ve yürürlüğe giriş tarihlerini destekleyin

Politikalar değişir. Politikaları sürümlü kayıtlar olarak saklayın ve etkinlik tarihlerini tutun; her karar için hangi sürümün uygulandığını kaydedin. Bu, eski davalar itiraz edildiğinde karışıklığı engeller ve aylar sonra sonuçları açıklamanızı sağlar.

Yapılandırılmış nedenler kaydedin (sadece serbest metin değil)

Serbest metin analiz için zordur ve unutulmaya eğilimlidir. İnceleyicilerin bir veya daha fazla yapılandırılmış neden seçmesini zorunlu kılın (taksonomiden) ve isteğe bağlı not eklemeye izin verin. Yapılandırılmış nedenler itiraz yönetimini, QA örneklemesini ve trend raporlamayı kolaylaştırır—inceleyicilere uzun yazılar yazdırmadan.

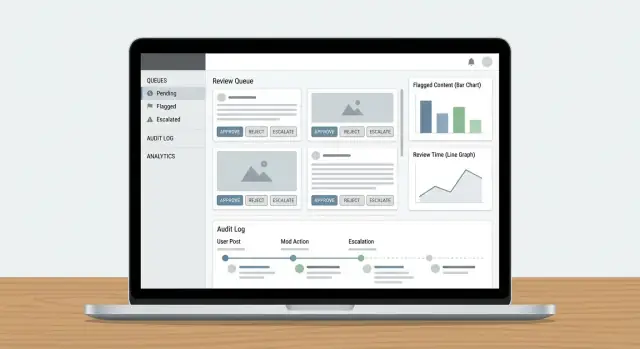

İnceleyici panosunu ve UX'i tasarlayın

Moderasyon aracınızı dağıtın

Araç hazır olduğunda dağıtım, barındırma ve özel alan adları ile lansman yapın.

İyi bir inceleyici panosu, bilgiyi aramayı en aza indirip, güvenli ve tekrarlanabilir kararları maksimize ettiğinde başarılıdır. İnceleyiciler ne olduğunu, neden önemli olduğunu ve bir sonraki adımı UI’dan çıkarabilmelidir—beş sekme açmaya gerek kalmadan.

İçeriği doğru bağlamla gösterin

İzol edilmiş bir gönderi gösterip tutarlı sonuçlar beklemeyin. Kısa bir bağlam paneli sunun ki inceleyicinin sıkça sorulan sorulara hızlıca cevap bulmasını sağlayın:

- Sohbet/konu görünümü: işaretlenen öğeden önce ve sonra birkaç mesaj, işaretlenen içerik net şekilde vurgulanmış

- Kullanıcı geçmişi: son uyarılar, askıya almalar, önceki kaldırmalar ve itiraz sonuçları (zaman sınırlı tutarak alaka düzeyini koruyun)

- Önceki eylemler: öğeye önce kim dokundu, hangi kararı verdi ve hangi notlar bırakıldı

Varsayılan görünümü özlü tutun; derinlemesine bakış için genişletme seçenekleri verin. İnceleyicilerin karar vermek için nadiren pano dışına çıkması gerekmeli.

Gerçek kararlarla eşleşen hızlı eylemler

Eylem çubuğunuz politika sonuçlarına uymalı, genel CRUD düğmelerine değil. Yaygın kalıplar:

- Onayla / Reddet tek tıkla

- Etiketleme (spam, taciz, öz‑zarar, yanlış bilgi) raporlama ve eğitim için

- Düzenle veya kırp (politika izin veriyorsa kısmi kaldırma)

- Yükselt uzmanlara veya ikinci seviyeye

- Daha fazla bilgi iste (belirsiz vakalar) şablonlu mesajlarla

Görünür eylemler ve geri döndürülemez adımlarda açık/kanıtlı onay gösterin. Denetimler için kısa bir neden kodu ve isteğe bağlı not yakalayın.

Hız özellikleri: klavye kısayolları ve toplu işlemler

Yüksek hacimli işler düşük sürtünüm ister. En yaygın eylemler için (onayla, reddet, sonraki öğe, etiket ekle) klavye kısayolları ekleyin. UI içinde kısa bir kısayol yardım penceresi gösterin.

Açık spam gibi tekrarlayan işlerde toplu seçim desteği verin ama korumalarla: önizleme sayısı göster, bir neden kodu zorunlu kıl ve toplu işlemi logla.

İnceleyici güvenliği için tasarım

Moderasyon insanları zararlı materyale maruz bırakabilir. Güvenlik varsayılanları ekleyin:

- Hassas medyayı bulanık göster; tıklayarak açma

- Olası öz‑zarar, cinsel içerik veya grafik şiddet için uyarı bantları

- Uzun süre maruz kalmayı önlemek için hızlı içeriği gizle anahtarı

Bu tercihler kararların doğru ve tutarlı kalmasını sağlarken inceleyicileri korur.

Denetim günlükleri ve izlenebilirlik ekleyin

Denetim günlükleri, biri sorduğunda “Bu gönderi neden kaldırıldı? İtirazı kim onayladı? Model mi yoksa insan mı son kararı verdi?” sorularına cevap verir. İzlenebilirlik yoksa, soruşturmalar tahmine dönüşür ve inceleyici güveni hızla düşer.

Her kararı (ve kanıtı) yakalayın

Her moderasyon eylemi için kim yaptığı, neyi değiştirdiği, ne zaman gerçekleştiği ve neden (politika nedeni + serbest metin notu) kaydedin. Aynı derecede önemli: ilgili nesnelerin önce/sonra snapshot’larını saklayın—içerik metni, medya hash’leri, algılanan sinyaller, etiketler ve nihai sonuç gibi. Öğe değişebiliyorsa (düzenlemeler, silinmeler), snapshot’lar kaydın bozulmasını engeller.

Pratik bir desen olarak eklenebilir (append‑only) olay kayıtları kullanın:

{

"event": "DECISION_APPLIED",

"actor_id": "u_4821",

"subject_id": "post_99102",

"queue": "hate_speech",

"decision": "remove",

"policy_code": "HS.2",

"reason": "slur used as insult",

"before": {"status": "pending"},

"after": {"status": "removed"},

"created_at": "2025-12-26T10:14:22Z"

}

(Kod bloğu içeriği çevrilmeden korunmalıdır.)

Operasyonel netlik için kuyruk olaylarını kaydedin

Kararlardan öte, iş akışı mekaniğini de loglayın: claimed, released, timed out, reassigned, escalated ve auto‑routed gibi. Bu olaylar “neden 6 saat sürdü” veya “neden öğe ekipler arasında dolaştı” sorularını açıklar ve inceleyicilerin kolay vakalar seçmesi gibi kötüye kullanım tespitleri için şarttır.

Soruşturmalar için denetim izlerini aranabilir yapın

Araştırmacılara actor, içerik ID, politika kodu, zaman aralığı, kuyruk ve eylem türüne göre filtreleme verin. Bir vaka dosyasına dışa aktarım ekleyin; değiştirilemez zaman damgaları ve ilgili öğelere (çoğaltmalar, yeniden yüklemeler, itirazlar) referanslar ekleyin.

Uyuma uygun saklama kuralları tanımlayın

Denetim olayları, snapshot’lar ve inceleyici notları için açık saklama pencereleri belirleyin. Politikayı belgeleyin (ör. rutin kuyruk günlükleri için 90 gün, yasal tutuklamalar için daha uzun) ve silme/redaksiyon taleplerinin saklanan kanıtlara etkisini açıklayın.

Raporlar, bildirimler ve kullanıcı eylemlerini bağlayın

Bir moderasyon aracı, raporların inceleme görevine dönüşmesi, kararların ilgili kişilere ulaşması ve kullanıcı düzeyindeki eylemlerin tutarlı şekilde yürütülmesi durumunda işe yarar. Pek çok sistem burada kopar—kuyruk temizlenir ama başka hiçbir şey değişmez.

Kabul: her tür raporu birleştirin

Kullanıcı raporları, otomatik bayraklar (spam/CSAM/hash eşleşmeleri/toksisite sinyalleri) ve dahili yükseltmeler (destek, topluluk yöneticileri, hukuk) aynı temel nesne olarak ele alınmalı: bir rapor ve bir veya daha fazla inceleme görevi oluşturabilen.

Tek bir rapor yönlendiricisi kullanın:

- Çoğaltmaları (aynı içerik için çok sayıda rapor) temizlesin

- İlgili öğeleri ilişkilendirsin (aynı yazar, aynı konu)

- Basit triaj uygulasın (şiddet, kategori, yetki alanı)

- Moderasyon kuyruğunda öğe oluşturup güncelleştirsin

Eğer destek yükseltmeleri akışın bir parçasıysa, bunları doğrudan ilişkilendirin (ör. /support/tickets/1234) ki inceleyiciler bağlam değiştirmek zorunda kalmasın.

Sonuçlar: kullanıcıları yeni risk yaratmadan bilgilendirin

Moderasyon kararları için şablonlu bildirimler üretin: içerik kaldırıldı, uyarı verildi, işlem yok veya hesap eylemi yapıldı. Mesajlaşmayı tutarlı ve minimal tutun—sonucu açıklayın, ilgili politikaya atıf yapın ve itiraz talimatı verin.

Operasyonel olarak, moderation.decision.finalized gibi bir olay gönderin ki e‑posta/in‑app/push aboneleri yavaşlatmadan dinleyebilsin.

Kullanıcı eylemleri: hesap kontrollerine bağlayın

Kararlar genellikle tek bir içerikten öte işlemler gerektirir:

- Askıya almalar (geçici/kalıcı)

- Kısıtlamalar (gönderi sınırları, DM limitleri, izin verilen bölgelerde gölgede bırakma)

- Güven skorları / risk seviyeleri güncellemeleri

Bu eylemleri açık ve geri döndürülebilir yapın; net süreler ve nedenler ekleyin. Her eylemi karara ve temel rapora bağlayın ve itirazlara hızlı bir yol sağlayın ki kararlar kolayca yeniden değerlendirilebilsin.

Veri modellerini ve depolama stratejisini seçin

Politikaları uygulanabilir kılın

Politika kodlarını yapılandırılmış nedenlere ve karar şablonlarına dönüştürün.

Veri modeliniz, her öğede ne olduğunun kaynağıdır: ne incelendi, kim tarafından, hangi politika ile ve sonuç neydi. Bu katmanı doğru kurarsanız, kuyruklar, panolar, denetimler ve analitik daha kolay olur.

İçerik, kararlar ve politika kodlarını ayırın

Her şeyi tek bir kayıtta tutmaktan kaçının. Pratik bir desen:

- İçerik referansları: incelenen nesne—kalıcı ID, içerik türü (gönderi/yorum/resim/video), yazar ID, oluşturulma zamanı ve ham içeriğin konumuna işaret

- Moderasyon kararları: karar ID, inceleyici ID, karar sonucu, zaman damgaları, serbest metin notlar ve yapılandırılmış alanlar (ör. güven, şiddet)

- Politika kodları: neden olan kanuni/politika kimlikleri (

HARASSMENT.H1, NUDITY.N3) referans olarak saklanmalı ki politikalar evrildiğinde geçmiş yazılmasın

Bu, politika uygulamasını tutarlı kılar ve haftalık “en çok ihlal edilen politika kodları” gibi raporlamayı netleştirir.

Büyük medyayı güvenli saklayın

Büyük resimleri/videoları doğrudan veritabanına koymayın. Nesne depolama kullanın ve içerik tablosunda sadece nesne anahtarları + meta saklayın.

İnceleyiciler için kısa süreli imzalı URL’ler (signed URLs) üretin ki medya herkese açık olmadan erişilebilsin. İmzalı URL’ler süresi dolmayı ve gerektiğinde erişimi iptal etmeyi sağlar.

Hız gereken yerleri indeksleyin

Kuyruklar ve soruşturmalar hızlı arama gerektirir. Aşağı için indeksler ekleyin:

- Kuyruk filtreleri (durum, öncelik, atanmış inceleyici, oluşturulma zamanı)

- Metin arama (rapor sebebi, içerik metni izin verildiği yerde)

- Denetim günlüğü sorguları (actor, eylem türü, zaman aralığı, içerik ID)

“Takılı kalmış” öğeleri önlemek için durum geçişlerini takip edin

Moderasyonu açık durumlar şeklinde modelleyin (ör. NEW → TRIAGED → IN_REVIEW → DECIDED → APPEALED). Durum geçiş olaylarını (zaman damgası ve aktör ile) saklayın ki ilerlemeyen öğeleri tespit edebilin.

Basit bir koruma: last_state_change_at alanı ve SLA’yı geçen öğeler için uyarılar; ayrıca IN_REVIEWde uzun süre kalanları yeniden kuyruğa atan bir onarım işi.

Güvenlik, gizlilik ve kötüye kullanıma direnç

Trust & Safety araçları genellikle ürününüzün en hassas verilerini tutar: kullanıcı içerikleri, raporlar, hesap tanımlayıcıları ve bazen yasal talepler. Moderasyon uygulamasını yüksek riskli bir sistem olarak ele alın ve baştan güvenlik ile gizliliği tasarlayın.

İnceleyiciler ve yöneticiler için güvenli erişim

Güçlü kimlik doğrulama ve sıkı oturum kontrolleriyle başlayın. Çoğu ekip için bu şunları içerir:

- SSO (SAML/OIDC) ki erişim şirket kimlik politikalarınıza uysun

- Ayrıcalıklı roller için MFA (yöneticiler, politika editörleri, dışa aktarmalar)

- Kısa oturum zaman aşımı ve riskli işlemler için yeniden kimlik doğrulama (toplu işlemler, dışa aktarmalar, rol değişimleri)

- İç araçlar için IP allowlist (mümkünse yüklenici iş istasyonları veya ofis aralıkları)

Bunu rol tabanlı erişim kontrolü ile eşleştirin; inceleyiciler sadece ihtiyaç duydukları şeyi görsün (ör. tek bir kuyruk, tek bir bölge veya tek bir içerik türü).

Hassas içerik ve kullanıcı verilerini koruyun

Veriyi hem taşıma sırasında (HTTPS her yerde) hem de dinlenmede (veritabanı/depolama şifrelemesi) şifreleyin. Sonra maruziyeti azaltmaya odaklanın:

- Kırpılmış önizlemeler gösterin (medyayı bulanıklaştır, telefon/e‑posta maskele) ve açma işlemini loglayın

- Görüntüleyici izinlerini dışa aktarma izinlerinden ayırın

- Yüksek riskli alanlara (kesin adresler, ödeme verileri) erişimi sınırlı rollere verin

Onay veya özel veri kategorilerini işliyorsanız, bu bayrakları inceleyicilere gösterin ve UI’da uygulanan kuralları zorunlu kılın (ör. kısıtlı görüntüleme veya saklama kuralları).

Raporlar ve itirazlar için kötüye kullanıma direnç

Raporlama ve itiraz uç noktaları spam ve taciz için bir hedeftir. Şunları ekleyin:

- Kullanıcı/IP/cihaz başına oran sınırlamaları

- Bot korumaları (ani artışlarda meydan okuma, anomali tespiti)

- Maliyet kontrolleri (günlük sınırlar, tekrar kötüye kullanım için artan sürtünme)

Son olarak, her hassas eylemi denetlenebilir yapın (bkz. /blog/audit-logs) ki inceleyici hataları, ele geçirilmiş hesaplar veya koordineli kötüye kullanım soruşturulabilsin.

Analitik, QA ve sürekli iyileştirme

Kod tabanınızı sahiplenin

Kaynak kodunu istediğiniz zaman dışa aktarın ve uygulamanız üzerinde tam kontrol sahibi olun.

Bir moderasyon iş akışı ancak ölçülürse iyileşir. Analitikler, kuyruk tasarımınızın, yükseltme kurallarınızın ve politika uygulamanızın tutarlı kararlar ürettiğini söylemeli—inceleyicileri yıpratmadan veya zararlı içeriğin beklemesine neden olmadan.

Gerçek operasyonla ilişkilendirilebilecek metrikler

Sonuca bağlı küçük bir metrik setiyle başlayın:

- Throughput: saat/gün başına incelenen öğe sayısı, kuyruk/icerik türü/ekip bazında ayrıştırılmış

- Dönüş süreleri: ilk inceleme süresi ve çözüm süresi (kuyruk ve öncelik bandı bazında)

- Doğruluk sinyalleri (proxy): itirazın tersine çevrilme oranı, yönetici düzeltmeleri, yükseltme sonrası “onaylanmış ihlal” oranı

Bunları bir SLA panosunda gösterin ki operasyon liderleri hangi kuyrukların geride kaldığını ve darboğazın işe alım mı, belirsiz kurallar mı yoksa rapor patlaması mı olduğunu görebilsin.

Uyuşmazlık ve örnekleme: erken uyarı sistemi

Uyuşmazlık her zaman kötü değildir—uç durumları işaret edebilir. Şunları takip edin:

- Aynı öğe üzerinde inceleyici uyuşmazlık oranları (çift inceleme örnekleri)

- Denetim örnekleme sonuçları: QA inceleyicilerinden geçme/kalma oranları ve en yaygın hata nedenleri

Denetim günlüğünüzü her örneklenen kararı inceleyici, uygulanan kural ve kanıt ile ilişkilendirecek şekilde kullanın. Bu, inceleyicileri koçlukta ve pano UI’sinin insanları tutarsız kararlara itip itmediğini değerlendirirken açıklanabilirlik sağlar.

Politika boşluklarını ve eğitim ihtiyaçlarını bulma

Analitikler size “politikamızın iyi kapsamadığı ne görüyoruz?” sorusunu cevaplamalı. Şu tür kümeleri arayın:

- Belirli bir politika kategorisinde yüksek uyuşmazlık

- Sık kullanılan “diğer/belirsiz” nedenleri

- Takımlar arasında sürekli geri dönen yükseltmeler

Bu sinyalleri somut eylemlere dönüştürün: politika örneklerini yeniden yazın, inceleyici panosuna karar ağaçları ekleyin veya uygulama önayarlarını güncelleyin (ör. varsayılan süreli cezalar vs. uyarılar).

Güveni bozmadan geri döngüyü kapatın

Analitiği insan‑arayüzlü bir sistemin parçası olarak ele alın. Ekip içi kuyruk düzeyinde performansı paylaşın, ancak bireysel metrikleri dikkatle yönetin ki hızı kaliteye tercih eden teşvikler oluşmasın. Nicel KPI’ları düzenli kalibrasyon oturumları ve küçük, sık politika güncellemeleriyle eşleştirin—böylece araçlar ve insanlar birlikte gelişir.

Test, yayına alma ve sürekli operasyon

Bir moderasyon aracı en çok uç durumlarda başarısız olur: garip gönderiler, nadir yükseltme yolları ve birden fazla kişinin aynı vakaya dokunduğu anlar. Test ve yayına alma sürecini ürünün bir parçası olarak görün, son bir onay kutusu değil.

Gerçekçi senaryolarla test edin (sadece mutlu yollar değil)

Küçük bir “senaryo paketi” oluşturun, gerçek işi yansıtsın. İçeriğe şunları dahil edin:

- Uç durumlar (karma medya, silinmiş hesaplar, düzenlenmiş içerik, dil belirsizliği)

- İtirazlar ve tersine çevirmeler (bir karar itiraz edilir, yeniden incelenir ve geri alınır)

- Yükseltmeler (uzman el değişimleri, hukuk/politika) ve zaman bazlı SLA’lar

- Eşzamanlılık (iki inceleyicinin aynı öğeyi açması, eylemler üzerinde yarış durumları, çoğaltma raporları)

Staging ortamında üretime benzer veri hacimleri kullanın ki kuyruk yavaşlamaları ve sayfalama/arama sorunlarını erken görün.

Kapasiteyi korumak için aşamalı yayına alma

Daha güvenli bir yayına alma deseni şudur:

- Pilot ekip: tek kuyruk, sınırlı eylemler, günlük geri bildirim döngüsü

- Shadow modu: yeni sistemi eski sistemle paralel çalıştırın (kararları kaydedin ama kullanıcıya karşı uygulamayın)

- Tam geçiş: uygulamayı devreye alın, geri alma yollarını koruyun ve ilk hafta kilit metrikleri saatlik izleyin

Shadow modu, otomasyon veya politika uygulamalarını gerçek kullanıcı etkisi olmadan doğrulamak için özellikle faydalıdır.

Oyun kitapları belgeleyin ve tutarlılık için eğitim verin

Kısa, görev tabanlı oyun kitapları yazın: “Bir raporu nasıl işlersiniz”, “Ne zaman yükseltirsiniz”, “İtirazları nasıl ele alırsınız” ve “Sistem belirsizse ne yapmalı”. Sonra aynı senaryo paketiyle eğitin ki inceleyiciler tam olarak kullanacakları akışları pratik yapsın.

Sürekli operasyon: politikalar değişir, kuyruklar büyür

Bakımın sürekli bir iş olduğunu planlayın: yeni içerik türleri, güncellenen yükseltme kuralları, periyodik QA örneklemeleri ve kuyruk patlamalarında kapasite planlama. Politika güncellemeleri için net bir sürüm süreci tutun ki inceleyiciler neyin, ne zaman değiştiğini görsün ve değişikliklerin moderasyon analitiklerine etkisini korrele edebilesiniz.

Koder.ai ile bunu daha hızlı inşa etmek (opsiyonel)

Bunu bir web uygulaması olarak uyguluyorsanız, çaba büyük ölçüde tekrarlayan altyapıda olur: RBAC, kuyruklar, durum geçişleri, denetim günlükleri, panolar ve kararlar ile bildirimler arasındaki olay tabanlı yapıştırıcı. Koder.ai, moderasyon iş akışını sohbet arayüzünde tanımlamanıza ve yineleyebileceğiniz çalışan bir temel üretmenize yardımcı olarak bu inşa sürecini hızlandırabilir—genelde React ön yüzü ve Go + PostgreSQL arka uç ile.

Trust & Safety araçları için iki pratik kullanım yolu:

- Önce planlama modu: varlıklarınızı (Content, Report, ReviewTask, Decision, PolicyCode, AuditEvent), durum makinesi geçişlerini ve SLA’ları tanımlayın, sonra kod üretin.

- Snapshot ve geri alma: yönlendirme kuralları, puanlama veya toplu işlem korumalarını ayarlarken güvenli hızlı yineleme için kullanışlıdır.

Temel yerleştikten sonra kaynak kodunu dışa aktarabilir, mevcut model sinyallerinizi “girdi” olarak bağlayabilir ve inceleyicinin kararını nihai yetki olarak tutmaya devam edebilirsiniz—insan‑arayüzlü mimariyle uyumlu şekilde.