26 Tem 2025·8 dk

İş Süreci İstisnalarını İzleyen Bir Web Uygulaması Nasıl Yapılır?

İş süreci istisnalarını kaydeden, yönlendiren ve çözümleyen bir web uygulamasını tasarlama, inşa etme ve devreye alma adımlarını öğrenin; net iş akışları ve raporlama ile.

İş süreci istisnaları nedir (ve neden izlemelisiniz)

Bir iş süreci istisnası, rutin bir iş akışının “mutlu yolunu” bozan her şeydir—standart kuralların kapsamadığı veya bir şeylerin yanlış gittiği ve insan müdahalesi gereken bir olay.

İstisnaları, günlük işlerin operasyonel “kenar durumları” olarak düşünebilirsiniz.

İlgili örnekler

İstisnalar neredeyse her departmanda çıkar:

- Fatura uyuşmazlığı: fatura toplamı satın alma siparişiyle uyuşmuyor, miktarlar farklı veya bir kalem eksik.

- Eksik onay: sözleşme doğru imza olmadan yürürlüğe giriyor veya bir harcama limit üstünde onaylanmadan gönderiliyor.

- Geç sevkiyat: teslimat söz verilen tarihi kaçırdı, kısmi gönderi geldi veya yanlış SKU gönderildi.

Bunlar “nadir” değildir. Yaygındırlar—ve yakalama ve çözme için net bir yolunuz yoksa gecikmelere, yeniden çalışmaya ve frustrasyona yol açarlar.

Neden hesap tabloları ve e-posta dizileri başarısız olur

Pek çok ekip, paylaşılan bir hesap tablosu ve e-postalar veya sohbet ile başlar. İşe yarar—ta ki yaramayana kadar.

Bir tablo satırı size ne olduğunu söyleyebilir, fakat genellikle geri kalanı kaybeder:

- Bağlam kaybı: önemli ayrıntılar gelen kutularında kalır (ekran görüntüleri, tedarikçi cevapları, onaylar), kayıtta iliştirilmez.

- Net sahiplik yok: insanlar, özellikle istisnalar ekipleri aştığında, başkalarının ilgileneceğini varsayar.

- Zayıf geçmiş: kim neyi neden değiştirdi görmek zordur; bu, sonradan sorular çıktığında önemlidir.

Zamanla, tablo kısmi güncellemeler, çoğaltılmış girdiler ve kimsenin güvenmediği “durum” alanlarının karışımı haline gelir.

İstisnaları doğru izlemenin sağladıkları

Basit bir istisna izleme uygulaması (sürecinize özel bir olay/sorun kaydı), hemen operasyonel değer yaratır:

- Daha hızlı çözüm: doğru kişi bildirilir, destekleyici bilgiler istisna ile kalır ve durum görünür olur.

- Daha az tekrar: desenler ortaya çıkar (aynı tedarikçi, aynı adım, aynı onay boşluğu) ve kök nedenleri düzeltebilirsiniz.

- Net hesap verebilirlik: her istisnanın sahibi, vadesi (SLA/hedefler) ve belgelenmiş bir sonucu olur.

Beklentileri belirleyin: basit başlayın, yineleyin

İlk günden mükemmel bir iş akışına ihtiyacınız yok. Temeli yakalayarak başlayın—ne oldu, kim sahibi, mevcut durum ve sonraki adım—sonra hangi istisnaların tekrar ettiğini ve kararları hangi verilerin desteklediğini öğrendikçe alanlarınızı, yönlendirmeyi ve raporlamayı geliştirin.

Kullanıcıları, kapsamı ve başarı metriklerini tanımlayın

Ekran taslağı çizmeden veya araç seçmeden önce, uygulamanın kime hizmet edeceği, v1'de neyi kapsayacağı ve nasıl çalıştığını anlayacağınız başarı ölçütlerini netleştirin. Bu, “istisna izleme uygulaması”nın genel bir ticketing sistemine dönüşmesini önler.

Birincil rolleri belirleyin

Çoğu istisna iş akışı birkaç net aktör gerektirir:

- Talep Eden (Requester): istisnayı kaydeder ve bağlam sağlar (ne oldu, ne zaman, etki).

- Onaylayıcı (Approver): istisnanın kabul edilebilir olup olmadığına ve hangi koşullarda olduğuna karar verir.

- Çözücü (Resolver): sorunu düzeltir, geçici çözüm uygular veya veriyi günceller.

- Süreç sahibi (Process owner): altta yatan süreçten ve önleme aksiyonlarından sorumludur.

- Denetçi/gösterici (Auditor/viewer): gözetim ve uyum kontrolleri için salt okunur erişim.

Her rol için 2–3 ana izin (oluşturma, onaylama, yeniden atama, kapama, dışa aktarma) ve hangi kararlardan sorumlu olduklarını yazın.

Hedefleri netleştirin

Hedefleri pratik ve gözlemlenebilir tutun. Yaygın hedefler arasında:

- İstisnaların tutarlı şekilde yakalanması (her seferinde aynı minimum veri).

- Net sahiplik atanması böylece hiçbir şey beklemede kalmaz.

- Kararların belgelenmesi (istisna neden onaylandı/ret edildi, kim tarafından).

- Tekrarların azaltılması kök neden ve önleme aksiyonlarının izlenmesiyle.

v1 için kapsamı belirleyin

Sık görülen ve gecikme maliyeti gerçek olan 1–2 yüksek hacimli iş akışını seçin (ör. fatura uyuşmazlıkları, sipariş beklemeleri, onboardingde eksik belgeler). “Tüm iş süreçleri” ile başlamaktan kaçının. Dar bir kapsam, kategorileri, statüleri ve onay kurallarını daha hızlı standardize etmenizi sağlar.

3–5 başarı metriği yazın

İlk günden ölçebileceğiniz metrikleri tanımlayın:

- Çözüm süresi (medyan ve %'lik SLA içi oran)

- Yeniden açılma oranı (kapanış kalitesi)

- İstisna hacmi türüne göre (en çok hangi nedenler sürüklüyor)

- Onay döngü süresi (talep → karar)

- Aynı kök nedenle bağlantılı tekrar eden istisnalar

Bu metrikler yineleme için temel oluşturur ve gelecekteki otomasyonu gerekçelendirir.

İstisna yaşam döngüsünü ve statüleri haritalayın

Net bir yaşam döngüsü, herkesin istisnanın nerede olduğunu, kimin sahibi olduğunu ve sonraki adımın ne olması gerektiğini anlamasını sağlar. Statüleri az, net ve gerçek eylemlere bağlı tutun.

Pratik bir varsayılan yaşam döngüsü

Created → Triage → Review → Decision → Resolution → Closed

- Created: İstisna minimum gerekli detayla kaydedilir.

- Triage: Birisi doğrular, sahip atar ve aciliyeti belirler.

- Review: Doğru ekip kanıt toplar ve seçenekleri değerlendirir.

- Decision: İstisna onaylanır/ret edilir (veya değişiklik istenir) ve gerekçe kaydedilir.

- Resolution: Düzeltici işlem uygulanır ve doğrulanır.

- Closed: Kayıt raporlama ve denetim için sonlandırılır.

Giriş/çıkış kriterleriyle “tamam”ı tanımlayın

Her aşamaya giriş ve çıkış için neyin doğru olması gerektiğini yazın:

- Created (çıkış): Gerekli alanlar tamam; kategori seçilmiş; talep eden tanımlanmış.

- Triage (çıkış): Sahip atanmış; etki + vade belirlenmiş; çoğaltmalar kontrol edilmiş.

- Review (çıkış): Kanıt eklenmiş; paydaşlar danışılmış; öneri belgelendirilmiş.

- Decision (çıkış): Karar kaydedilmiş; onaylayan tanımlanmış; koşullar (varsa) yakalanmış.

- Resolution (çıkış): İşlemler tamamlanmış; sonuç doğrulanmış; SLA sağlandı veya ihlal nedeni kaydedilmiş.

- Closed (çıkış): Son notlar eklenmiş; açık görev yok; denetim izi tamam.

Duraklamayı önleyen yükseltme kuralları

Bir istisna vadesi geçtiğinde (SLA/y target aşıldığında), engellendiğinde (dış bağımlılık çok uzun sürdüğünde) veya yüksek etki olduğunda otomatik yükseltme ekleyin. Yükseltme: bir yöneticiyi bilgilendirmek, daha yüksek onay seviyesine yönlendirmek veya önceliği artırmak olabilir.

Yeniden açma ve çoğaltma işlemleri

- Yeniden açma: Aynı istisna tekrar ortaya çıktığında (ör. düzeltme başarısız oldu) yeniden açın. Bir gerekçe isteyin ve kaydı Triage veya Review aşamasına geri gönderin.

- Çoğaltma: İki kayıt aynı temel sorunu tanımlıyorsa. Birini “birincil” olarak işaretleyin, çoğaltıları ilişkilendirin ve raporlama doğru kalsın diye çoğaltıları “Merged” sonucu ile kapatın.

Veri modelini ve gerekli alanları tasarlayın

İyi bir istisna izleme uygulaması veri modeline dayanır. Yapıyı çok gevşek tutarsanız raporlama güvenilmez olur; çok katı tutarsanız kullanıcılar veriyi tutarlı girmeyecektir. Küçük bir zorunlu alan seti ve daha geniş, iyi tanımlanmış opsiyonel alanlar hedefleyin.

Dahil edilecek temel varlıklar

Çoğu gerçek dünya senaryosunu kapsayan birkaç temel kayıtla başlayın:

- Exception: ana kayıt (ne oldu, nerede ve ne çözülmeli).

- Comment: tartışma, açıklamalar ve ilerleme güncellemeleri.

- Attachment: ekran görüntüleri, PDF'ler, e-postalar.

- Task: belirli sahiplere atanan ayrı görevler.

- Decision: onaylar/reddetmeler, politika istisnaları veya kapanış kararları.

- Category: raporlamayı temiz tutan kontrollü liste.

- User: raporlayanlar, atananlar, onaylayanlar ve görüntüleyiciler.

Gerekli alanlar (kısa tutun)

Her Exception için zorunlu yapın:

- Başlık ve açıklama (düz dil, ne oldu ve neden önemli)

- Kategori

- Etkisi (ör. finansal, müşteri, uyum, operasyonel)

- Süreç alanı (ör. faturalama, yerine getirme, iadeler)

- Vade tarihi (veya hedef çözüm tarihi)

Yapılandırılmış değerleri standardize edin

Serbest metin yerine kontrollü değerler kullanın:

- Durum (Created, Triage, Review, Decision, Resolution, Closed)

- Öncelik (Low/Medium/High/Urgent)

- Kök neden (İnsan hatası, sistem hatası, eksik veri, tedarikçi sorunu, belirsiz politika)

- Çözüm türü (Veri düzeltildi, iade yapıldı, geçici çözüm, süreç güncellendi, eğitim, işlem yok)

Bağlama ve izlenebilirlik

İstisnaları gerçek iş nesnelerine bağlayacak alanları planlayın:

- Etkilenen kayıt referansları (Sipariş ID, fatura ID, müşteri ID)

- Dış sistem kimlikleri (ERP ticket, CRM vaka)

- İlgili istisnalar (çoğaltmalar, tekrarlayan desenler, ebeveyn/çocuk)

Bu bağlantılar tekrar eden sorunları tespit etmeyi ve doğru raporlama oluşturmayı kolaylaştırır.

Kullanıcı deneyimi ve temel ekranları planlayın

İyi bir istisna izleme uygulaması paylaşılan bir gelen kutusu gibi hissettirir: herkes neye dikkat edilmesi gerektiğini, neyin engellendiğini ve neyin geciktiğini hızla görür. Günlük işin %90'ını kapsayan küçük bir ekran setiyle başlayın, sonra gelişmiş raporlama ve entegrasyonlar ekleyin.

Önce tasarlamanız gereken temel ekranlar

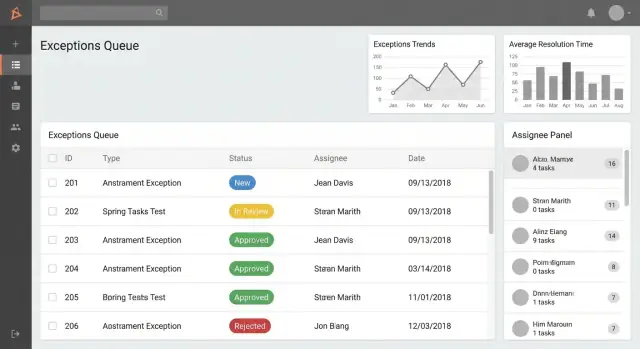

1) İstisna listesi / kuyruk (ana ekran)

Kullanıcıların yaşadığı yer burasıdır. Hızlı, taranabilir ve eyleme yönelik olsun.

Rol bazlı kuyruklar oluşturun:

- Benim istisnalarım (benim tarafımdan oluşturulan veya bana atanan)

- Onay bekleyenler (karar bekleyen öğeler)

- Vadesi geçmiş (SLA veya hedef tarih geçmiş)

Arama ve filtreleri insanların işi konuştuğu şekilde ekleyin:

- Durum, kategori, süreç alanı

- Tarih aralığı (oluşturma, vade, kapanış)

- Atanan / ekip

2) İstisna oluşturma formu

İlk adımı hafif tutun: birkaç zorunlu alan, "Daha fazlası" altında opsiyonel detaylar. Taslak kaydetmeyi ve "atanacak kişi bilinmiyor" gibi bilinmeyen değerleri kabul etmeyi düşünün.

3) İstisna detay sayfası

Bu sayfa “Ne oldu? Sonraki adım ne? Sahibi kim?” sorularını yanıtlamalıdır. İçerikler:

- Özet, durum, sahip/atanan, vade tarihi/SLA

- Net birincil eylemler (Atama, Onay isteği, Kapat)

- Ana meta veriler için yan panel

Sohbete dönüşmeden işbirliği temelleri

Şunları ekleyin:

- @bahsetmeler ile yorumlar, doğru kişileri dahil eder

- Ekler kanıt için (ekran görüntüleri, PDF'ler)

- Değişiklikleri kaydeden bir aktivite zaman çizelgesi (durum güncellemeleri, yeniden atama, onaylar) böylece kullanıcılar “bunu kim değiştirdi?” diye sormazlar

Yönetici ayarları (minimal ama gerekli)

Kategori, süreç alanları, SLA hedefleri ve bildirim kurallarını yönetmek için küçük bir yönetici alanı sağlayın—böylece operasyon ekipleri redeploy olmadan uygulamayı evrimleştirebilir.

Teknoloji yaklaşımı ve mimarisini seçin

Kaynak Kodunuzu Dışa Aktarın

Daha derin özelleştirme veya yeni bir host gerektiğinde React, Go ve PostgreSQL kaynak kodunu dışa aktarın.

Burada hız, esneklik ve uzun vadeli sürdürülebilirlik arasında denge kurarsınız. “Doğru” cevap, istisna yaşam döngünüzün karmaşıklığına, uygulamayı kaç ekibin kullanacağına ve denetim gereksinimlerinize bağlıdır.

Üç pratik geliştirme yaklaşımı

1) Özel geliştirme (tam kontrol). UI, API, veritabanı ve entegrasyonları sıfırdan inşa edersiniz. Yönlendirme, SLA, denetim izi ve ERP/ticketing entegrasyonları gibi özelleştirilmiş iş akışlarına ihtiyaç olduğunda uygundur. Dezavantajı daha yüksek başlangıç maliyeti ve sürekli mühendislik desteği gereksinimidir.

2) Low-code (en hızlı lansman). İç uygulama oluşturucular formlar, tablolar ve temel onayları hızlıca üretebilir. Pilot veya tek departman dağıtımı için idealdir. Dezavantaj: karmaşık izinler, özel raporlama, ölçek performansı veya veri taşınabilirliği gibi sınırlarla karşılaşabilirsiniz.

3) Vibe-coding / agent-assisted build (gerçek kodla hızlı yineleme). Hızı korurken sürdürülebilir bir kod tabanından vazgeçmek istemiyorsanız, Koder.ai gibi bir platform sohbet tabanlı bir spesifikasyondan çalışan bir web uygulaması oluşturmanıza yardımcı olabilir—daha sonra gerektiğinde kaynak kodu dışa aktarabilirsiniz. Takımlar genellikle başlangıçta React UI ve Go + PostgreSQL backend üretmek için bunu kullanır, “planning mode”da yineleyip iş akışı stabil hale geldiğinde snapshot/rollback ile güvende kalır.

Basit, ölçeklenebilir bir mimari

Endişeleri net ayıran bir yapı hedefleyin:

- Web UI kullanıcıların istisna göndermesi, incelemesi ve çözmesi için

- API doğrulama, izinler ve iş akışı kurallarını uygular

- Veritabanı istisnalar, yorumlar, ekler meta verisi, kararlar, görevler ve denetim olaylarını saklar

- Arka plan işleri bildirimler, yükseltmeler, SLA zamanlayıcıları ve planlı raporlar için

Bu yapı uygulama büyüdükçe anlaşılır kalır ve entegrasyon eklemeyi kolaylaştırır.

Barındırma ve ortamlar

En az dev → staging → prod planlayın. Staging özellikle kimlik doğrulama ve e-posta açısından prod ile eşlenmeli ki yönlendirme, SLA ve raporlama güvenli şekilde test edilsin.

Erken dönemde operasyon yükünü azaltmayı hedefliyorsanız, dağıtım ve barındırmayı kutu dışı sunan bir platform düşünün (ör. Koder.ai, dağıtım/barındırma, özel alan adları ve global AWS bölgelerini destekler)—iş akışı kanıtlandığında özel bir kurulum düşünülebilir.

Maliyet ve karmaşıklık takasları

Low-code, ilk sürüme geçiş süresini azaltır, fakat özelleştirme ve uyumluluk ihtiyaçları sonraki aşamalarda maliyeti artırabilir (geçici çözümler, eklentiler, vendor kısıtları). Özel geliştirmeler başlangıçta daha pahalıdır, ancak istisna yönetimi operasyonların merkezinde ise zaman içinde daha ucuz olabilir. Orta yol—hızla yayınlamak, iş akışını doğrulamak ve net bir taşıma yolu (ör. kod dışa aktarma) tutmak—genellikle en iyi maliyet-kontrol oranını verir.

Kimlik doğrulama, roller ve erişim kontrolünü kurun

İstisna kayıtları genellikle hassas bilgiler içerir (müşteri isimleri, finansal düzeltmeler, politika ihlalleri). Erişim çok genişse gizlilik sorunları ve güvensiz “gizli düzenlemeler” riski olur.

Giriş ve güvenli oturumlar

Kendi parolalarınızı sıfırdan yazmak yerine kanıtlanmış kimlik doğrulamaları kullanın. Kuruluşunuz zaten bir kimlik sağlayıcı kullanıyorsa SSO (SAML/OIDC) tercih edin ki kullanıcılar iş hesaplarıyla giriş yapsın ve MFA ile hesap kapatma kontrollerinden faydalanılsınız.

SSO veya e-posta girişi fark etmeksizin oturum yönetimini birinci sınıf özellik yapın: kısa ömürlü oturumlar, güvenli çerezler, CSRF koruması ve yüksek riskli roller için etkinlik sonrası otomatik çıkış. Kimlik doğrulama olaylarını (giriş, çıkış, başarısız girişler) de kaydedin ki olağandışı etkinlikler soruşturulabilsin.

Roller ve izinler (herkes ne yapabilir)

Rolleri iş terimleriyle tanımlayın ve uygulamadaki eylemlere bağlayın. Tipik başlangıç noktası:

- Raporlayan: istisna oluşturur, not/ek ekler, kendi öğelerini görür

- Atanan/Çözücü: alanları düzenler, çözüm önerir, durumu günceller

- Onaylayıcı/Yönetici: onaylar veya reddeder, ek bilgi ister, öğeleri kapatır

- Admin: sistemi yapılandırır (günlük işlem değil)

Silme yetkisini açıkça belirtin. Birçok ekip sert silmeyi devre dışı bırakır ve yalnızca adminlerin arşivlemesine izin verir; böylece geçmiş korunur.

Kayıt düzeyinde erişim (kim hangi istisnayı görebilir)

Rollerin ötesinde departman, ekip, lokasyon veya süreç alanına göre görünürlüğü sınırlayan kurallar ekleyin. Yaygın modeller:

- Kullanıcılar oluşturdukları öğeleri ve ekiplerine atanan öğeleri görebilir

- Yöneticiler kendi organizasyon birimleri içindeki tüm öğeleri görebilir

- Uyum/denetim rolleri tüm birimlerde salt okunur olarak görebilir

Bu, “her şeyi açıkça gezme”yi önlerken işbirliğini sağlar.

Gerekli yönetici yetenekleri

Yöneticiler kategori ve alt kategorileri, SLA kurallarını (vade tarihleri, yükseltme eşiği), bildirim şablonlarını ve kullanıcı rol atamalarını yönetebilmelidir. Yönetici eylemleri denetlenebilir olmalı ve yüksek etkili değişiklikler (ör. SLA düzenlemeleri) için onay gerektirmelidir; çünkü bu ayarlar raporlama ve hesap verebilirliği etkiler.

İş akışlarını, yönlendirmeyi ve bildirimleri oluşturun

Tek Bir Yerde Dağıt ve Barındır

Kendi altyapınızı kurmadan dağıtım, barındırma ve özel alan adlarıyla başlatın.

İş akışları basit bir “kayıt”ı insanlara güvenilir bir istisna yönetim aracına dönüştürür. Amaç, tahmin edilebilir hareket: her istisnanın net bir sahibi, sonraki adımı ve son tarihi olmalı.

Yönlendirme kuralları: kim neyi, ne zaman alır

Basit, kolay açıklanabilir yönlendirme kurallarıyla başlayın. Yönlendirme şu şekilde olabilir:

- Kategori (ör. veri kalitesi, politika sapması, sistem kesintisi)

- Etkisi (finansal tutar, etkilenen müşteri sayısı, ciddiyet)

- Süreç alanı (AP/AR, onboarding, yerine getirme)

- Eşikler (örn. “Tutar > $10,000” veya “Yüksek ciddiyet”)

Kuralları deterministik tutun: birden fazla kural eşleşirse öncelik sırası tanımlayın. Ayrıca güvenli bir varsayılan ekleyin (örn. “Exception Triage” kuyruğu) ki hiçbir şey atlanmasın.

Onaylar: basit, çok adımlı ve geçersiz kılma

Birçok istisna onay gerektirir. İki yaygın deseni destekleyin:

- Tek onaylayıcı: bir kişi onaylar/reddeder (en hızlı uygulama).

- Çok adımlı onay: Yönetici → Uyum → Finans gibi bir sıra.

Kimlerin geçersiz kılabileceğini (ve hangi koşullarda) açıkça belirtin. Geçersiz kılmalar izinliyse gerekçe isteyin ve denetim izinde kaydedin (örn. "SLA riski nedeniyle geçersiz kılındı").

Gürültü yaratmayan bildirimler

Sahiplik veya aciliyeti değiştiren anlar için e-posta ve uygulama içi bildirimler ekleyin:

- Atama ve yeniden atama

- Yeni yorumlar veya bahsetmeler

- Onay talebi / onaylandı / reddedildi

- Vadesi geçmiş öğeler ve "yakında vadesi dolacak" hatırlatmaları

Kullanıcıların opsiyonel bildirimleri kontrol etmesine izin verin, ancak önemli bildirimleri (atanma, vade geçmişi) varsayılan olarak açık tutun.

Görevler/kontrol listeleri ile çözümü görünür kılın

İstisnalar genellikle "yan tarafta" yapılan işler yüzünden başarısız olur. İstisna ile ilişkili hafif görevler veya kontrol listeleri ekleyin: her görevin sahibi, vadesi ve durumu olsun. Bu, ilerlemeyi izlenebilir kılar, devirleri iyileştirir ve yöneticilere nelerin engel olduğunu gerçek zamanlı gösterir.

Raporlama ve operasyonel paneller ekleyin

Raporlama ile istisna izleme uygulaması bir "kayıt" olmaktan çıkar ve operasyonel bir araca dönüşür. Amaç: liderlerin desenleri erken fark etmesini sağlamak ve ekiplerin ne üzerinde çalışacaklarına karar vermesini sağlamak—her kaydı tek tek açmadan.

Dahil edilecek standart raporlar

Yaygın soruları güvenilir şekilde yanıtlayan küçük bir rapor setiyle başlayın:

- Zamana göre hacim (günlük/haftalık/aylık): istisnalar artıyor mu, düşüyor mu, mevsimsellik var mı?

- Kategori/neden bazında: hangi istisna türleri en çok aksamalara yol açıyor?

- Ekip/sahip bazında: iş yükü nerede yoğunlaşıyor?

- Durum bazında: her aşamada ne kadar var (Created, Triage, Review, Decision, Resolution, Closed)?

Grafikleri basit tutun (trend için çizgi, dağılım için çubuk). Asıl değer tutarlılıktır—kullanıcılar raporun istisna listesiyle eşleştiğine güvenmelidir.

Performans ve SLA takibi

Hizmet sağlığını yansıtan operasyonel metrikler ekleyin:

- Ortalama çözüm süresi (mümkünse medyan da)

- SLA ihlal oranı (hedefi aşan istisnaların yüzdesi)

- Geriye dönük iş yükü (açık istisnalar) ve yaşlanma (öğelerin ne kadar süredir açık olduğu)

created_at, assigned_at ve resolved_at gibi zaman damgalarını saklarsanız bu metrikler açıklanabilir ve hesaplanması kolay olur.

Ayrıntıya inme, dışa aktarma ve planlı özetler

Her grafik detaya inme desteklemeli: bir çubuk veya segmente tıklamak kullanıcıyı filtrelenmiş istisna listesine götürsün (örn. “Category = Shipping, Status = Open”). Bu panoları eyleme geçirir.

Paylaşım ve çevrimdışı analiz için hem listeden hem de ana raporlardan CSV dışa aktarımı sağlayın. Düzenli görünürlük isteyen paydaşlar için planlı özetler (haftalık e-posta veya uygulama içi özet) ekleyin; bu özetler trend değişikliklerini, en önemli kategorileri ve SLA ihlallerini vurgulasın. Ayrıca filtrelenmiş görünümlere geri bağlantı (görünüm yollarını görünür metin olarak) ekleyin.

Denetlenebilirlik ve uyum temellerini sağlayın

İstisna uygulamanız onayları, ödemeleri, müşteri sonuçlarını veya düzenleyici raporlamayı etkiliyorsa, eninde sonunda “Kim neyi, ne zaman ve neden yaptı?” sorusunu yanıtlamanız gerekir. Başından itibaren denetlenebilirlik inşa etmek, sonradan zor değişiklikleri önler ve kayıtların güvenilir olduğunu sağlar.

Tartışılmaz bir etkinlik günlüğü yakalayın

Her istisna kaydı için tam bir etkinlik günlüğü oluşturun. Aktörü (kullanıcı veya sistem), zaman damgasını (zaman dilimiyle), eylem türünü (oluşturuldu, alan değişti, durum geçişi) ve önce/sonra değerlerini kaydedin.

Günlüğü eklemeli (append-only) tutun. Düzenlemeler geçmişi üzerine yazmamalıdır; düzeltme gerekiyorsa açıklamalı bir “düzeltme” olayı kaydedin.

Kararları gerekçe ve kanıtla saklayın

Onaylar ve reddetmeler sadece bir durum değişikliği olmasın; bunları birinci sınıf olaylar olarak yakalayın:

- Karar (onaylandı/ret edildi/iade)

- Gerekçe kodu + serbest metin notu (kritik kararlar için zorunlu)

- Kim yüklediğiyle birlikte ekler (ekran görüntüleri, PDF'ler, e-postalar)

Bu, incelemeleri hızlandırır ve bir istisnanın neden kabul edildiğini sorgulayan kişilere daha az geri dönüş gerektirir.

Saklama ve silme kuralları (bilinçli belirleyin)

İstisnaların, eklerin ve günlüklerin ne kadar süreyle saklanacağını tanımlayın. Birçok organizasyon için güvenli varsayılanlar:

- Kayıtları ve denetim olaylarını sabit bir süre (örn. 3–7 yıl) saklayın

- Silmeyi küçük bir admin grubuyla sınırlayın ve zorunlu gerekçe isteyin

- Normal görünümlerden gizlemek için “soft delete” tercih edin ve denetim izini koruyun

Politikayı kurum içi yönetişim ve hukuki gereksinimlerle hizalayın.

İncelemeler ve denetimler için tasarlayın

Denetçiler ve uyum inceleyicileri hız ve netlik ister. İnceleme işine özel filtreler ekleyin: tarih aralığı, sahip/ekip, durum, gerekçe kodları, SLA ihlali ve onay sonuçlarına göre.

Yazdırılabilir özetler ve dışa aktarılabilir raporlar sağlayın; bunlar değiştirilemez geçmişi (olay zaman çizelgesi, karar notları ve ekler listesi) içermeli. Kural: kayıttan ve günlüğünden tam hikâyeyi yeniden inşa edemiyorsanız, sistem denetim hazır değil demektir.

Test edin, pilotlayın ve devreye alın

Free veya Pro ile Pilot Başlatın

İstisna iş akışınızı pilotlamak için Free veya Pro ile başlayın, sonra ölçeklendirin.

Test ve devreye alma, istisna izleme uygulamasının "güzel bir fikir" olmaktan çıkıp güvenilir bir araca dönüşmesidir. Günlük gerçekleşen birkaç akışa odaklanın, sonra kapsamı genişletin.

Ana akışları uçtan uca test edin

Basit bir test senaryosu oluşturun (bir hesap tablosu yeterli) ve yaşam döngüsünü yürütün:

- Bir istisna oluşturun, bir dosya ekleyin ve gerekli alanların zorunlu olduğunu doğrulayın.

- Doğru kişiye/ekibe atandığını ve hemen görebildiklerini doğrulayın.

- Onay ve red yollarını test edin: her kararın gerekçe ve zaman damgası almasını sağlayın.

- İstisnayı kapatın ve salt okunur (veya sınırlı düzenleme) olduğundan emin olun.

- Yeniden açın ve geçmiş/günlükte ne değiştiğinin netçe görüldüğünü kontrol edin.

Gerçekçi varyasyonları dahil edin: öncelik değişiklikleri, yeniden atamalar ve vade geçmiş öğeler ki SLA hesaplamalarını doğrulayın.

Kötü veriyi önleyen doğrulama ve hata yönetimi ekleyin

Çoğu raporlama sorunu tutarsız girdilerden gelir. Erken dönemde korumalar ekleyin:

- Zorunlu alanlar (ör. süreç alanı, istisna türü, sahip, vade tarihi).

- Dosya yükleme limitleri (boyut/tip) ve açıklayıcı mesajlar.

- Çoğaltma tespiti (aynı müşteri/sipariş/tarih) ve "mevcut kayda bağla" seçeneği.

- Kenar durumların güvenli yönetimi: atanmışsız kullanıcı, geçersiz tarihler, silinmiş kullanıcılar.

Ayrıca olumsuz senaryoları test edin: ağ kopmaları, süresi dolmuş oturumlar ve izin hataları.

Önce bir ekip ile pilot yapın

Hızlı öğrenen ama çabuk ayarlanabilen bir ekip seçin. Pilot 2–4 hafta sürsün, sonra gözden geçirin:

- Alanlar insanların gerçekten ihtiyaç duyduklarını yakalıyor mu?

- Statüler işin gerçekte işlediği şekilde mi?

- Bildirimler faydalı mı yoksa gürültü mü yaratıyor?

Haftalık değişiklikler yapın, ancak son hafta iş akışını dondurarak stabilite sağlayın.

Hafif bir lansman kitiyle devreye alın

Basit tutun:

- Bir sayfalık “Uygulamayı nasıl kullanırız” rehberi (statüler, sahip kuralları, SLA)

- Kısa bir eğitim oturumu (15–30 dakika) ve kaydı

- Lansman kontrol listesi: erişimler/roller, varsayılan yönlendirme, şablonlar ve destek irtibatı

Lansmandan sonra benimseme ve backlog sağlığını ilk hafta günlük, sonra haftalık olarak izleyin.

Sürekli bakım, iyileştirme ve ölçeklendirme

Uygulamayı yayınlamak gerçek işin başlangıcıdır: istisna kaydını doğru, hızlı ve işin gerçek işleyişine uygun tutmak gerekir.

Kullanım ve darboğazları izleyin

İstisna akışınızı operasyonel bir boru hattı gibi ele alın. Öğelerin nerede takıldığını (duruma, ekibe, sahip bazında), hangi kategorilerin hacmi domine ettiğini ve SLA'ların gerçekçi olup olmadığını gözden geçirin.

Basit aylık kontrol çoğu zaman yeterlidir:

- Kategori bazında medyan ve 90. yüzdelik çözüm süresi

- “Yaşlanan” sayılar (örn. açık > 7/30/60 gün)

- Yeniden açılma oranları ve “geri gönderme” döngüleri

- Boş bırakılan önemli alanlar (UX sürtüşmesi işareti)

Bu bulguları statü tanımları, zorunlu alanlar ve yönlendirme kurallarını sadeleştirmek için kullanın—sürekli karmaşıklık eklemeden.

Bir yineleme backlogu yönetin

Operatörlerden, onaylayıcılardan ve uyumdan gelen talepleri yakalayan hafif bir backlog oluşturun. Tipik maddeler:

- Yeni alanlar (sadece raporlama veya karar için gerçekten gerekliyse)

- Otomasyonlar (kategoriye göre otomatik atama, vade tarihi varsayılanları)

- Yaygın istisna türleri için şablonlar

- Yanlış sınıflandırmayı azaltan küçük UI düzeltmeleri

Döngü süresini azaltan veya tekrarlayan istisnaları önleyen değişiklikleri önceliklendirin.

Entegrasyonlar: önce güvenli sonra derinleştir

Entegrasyonlar değeri artırır ama risk ve bakım yükünü de büyütür. Öncelikle salt okunur bağlantılarla başlayın:

- Dış kayıt kimliklerini saklayın (ERP/CRM/ticketing)

- Kaynak sisteme derin bağlantı verin (örn. sipariş, müşteri, fatura)

Stabilite sağlandıktan sonra seçici yazma işlemleri (durum güncellemeleri, yorumlar) ve olay tabanlı senkronizasyon ekleyin.

Sahipliği netleştirin

Değişen parçalar için net sahipler atayın:

- Kategori taksonomisi (yeni kategori ne zaman eklenir/yenisi birleştirilir)

- SLA tanımları ve yükseltme kuralları

- İş akışı/yönlendirme kuralları ve bildirim politikaları

Sahiplik belli olduğunda, uygulama hacim arttıkça ve ekipler yeniden organize oldukça güvenilir kalır.

Yüksek hızda geliştirmeyi koruma notu

İstisna izleme nadiren “tamamlanmış” bir işdir—ekipler hangi durumların önlenmesi, otomatikleştirilmesi veya yükseltilmesi gerektiğini öğrendikçe evrilir. Sık iş akışı değişiklikleri bekliyorsanız, yinelemeyi güvenli kılacak bir yaklaşım seçin (feature flag'ler, staging, rollback) ve kod ile verinin kontrolünüzde olduğundan emin olun. Platformlar like Koder.ai genellikle başlangıç için hızlı bir sürüm yayınlamayı sağlar (Pilot için Free/Pro seviyeleri yeterli olur), sonra Business/Enterprise ihtiyaçları arttıkça yönetim, erişim kontrolü ve dağıtım gereksinimleri doğrultusunda büyür.