Kurumsallara satmaya başladığınızda ne kırılır

Küçük ekiplerle satış yaparken iş büyük ölçüde özellikler ve hızdır. Kurumsallara satış yapınca “iyi” tanımı değişir. Bir kesinti, bir kafa karıştırıcı izin hatası veya eksik bir denetim kaydı aylardır süren güveni geri alabilir.

Gündelik terimlerle güvenilirlik üç şey demektir: uygulama ayakta kalır, veri güvende kalır ve davranış tahmin edilebilir olur. Son madde göründüğünden daha önemlidir. Kurumsal kullanıcılar işlerini sisteminizin etrafında planlar. Bugün, gelecek hafta ve sonraki güncellemeden sonra aynı sonucu beklerler.

Genelde ilk kırılan şey tek bir sunucu değildir. Küçük bir kullanıcı grubuna göre inşa ettiğiniz ile büyük müşterilerin zaten var olduğunu varsaydıkları şey arasındaki boşluktur. Onlar daha fazla trafik, daha fazla rol, daha fazla entegrasyon ve güvenlik ile uyumluluk açısından daha fazla inceleme getirir.

Erken stres noktaları öngörülebilirdir. Çalışma süresi beklentileri “çoğunlukla iyi”den “sıkıcı derecede kararlı olması gerek”e çıkar ve net olay yönetimi ister. Veri güvenliği yönetim kurulunun gündemine girer: yedekler, kurtarma, erişim kayıtları ve sahiplik. İzinler hızla karmaşıklaşır: departmanlar, taşeronlar ve en az ayrıcalık erişimi. Değişiklik riskli hale gelir: sürümler için geri alma ve sürpriz davranışı engelleme yolları gerekir. Destek "yardım" olmaktan çıkar ve yanıt süreleri ile yükseltme yolları olan ürünün bir parçası haline gelir.

Bir startup müşterisi iki saatlik bir kesintiyi ve hızlı bir özrü kabul edebilir. Bir kurumsal müşteri kök neden özeti, tekrar etmeyeceğine dair kanıt ve benzer arızaları önleme planı isteyebilir.

Kurumsal hazırlık kontrol listesi “mükemmel yazılım” ile ilgili değildir. Güveni bozmadan ölçeklenmekle ilgilidir; ürün tasarımını, ekip alışkanlıklarını ve günlük operasyonları birlikte yükselterek.

Diane Greene ve VMware zihniyeti bir sayfada

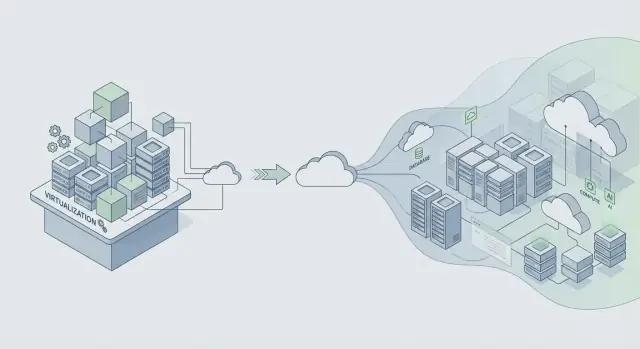

Diane Greene, kurumsal BT'nin acı bir ikilemle yüzleştiği bir dönemde VMware'i kurdu: hızlı hareket et ve kesintiler riske etmek mi, yoksa istikrarlı kalıp yavaş değişimi kabul etmek mi? VMware önemli oldu çünkü sunucuları güvenilir yapı taşları gibi davranmaya zorladı. Bu, her uygulama ekibinin her şeyi yeniden yazmasını istemeden konsolidasyonu, daha güvenli yamaları ve daha hızlı kurtarmayı mümkün kıldı.

Temel kurumsal vaat basittir: önce istikrar, sonra özellikler. Kurumsallar yeni yetenekler ister, ama bunları yama, ölçekleme ve rutin hatalar sırasında çalışmaya devam eden bir sistem üzerine isterler. Bir ürün iş açısından kritik hale geldiğinde, "haftaya düzeltiriz" demek kaybedilen gelir, kaçırılan teslimatlar ve uyumluluk baş ağrısına dönüşür.

Sanalizasyon pratik bir güvenilirlik aracıdır, sadece maliyet tasarrufu değil. İzolasyon sınırları yarattı. Bir iş yükü çöktüğünde tüm makineyi götürmeyebilir. Ayrıca altyapıyı daha tekrarlanabilir hale getirdi: bir iş yükünü snapshot alabiliyor, klonlayabiliyor ve taşıyabiliyorsanız değişiklikleri test edebilir ve bir şey ters gittiğinde daha hızlı kurtarabilirsiniz.

Bu zihniyet hâlâ geçerli: kesinti olmadan değişim için tasarlayın. Bileşenlerin başarısız olacağını, gereksinimlerin kayacağını ve yükseltmelerin gerçek yük altında gerçekleşeceğini varsayın. Sonra değişikliği güvenli hale getiren alışkanlıklar inşa edin.

VMware zihniyetini hızlıca tarif etmenin yolu: hatayı izole et ki bir sorun yayılmasın, yükseltmeleri rutin işlem gibi ele al, geri almayı hızlı yap, ve zeki numaralardan ziyade öngörülebilir davranışı tercih et. Güven, sıkıcı güvenilirlikle gün be gün inşa edilir.

Modern platformlar üzerinde (veya Koder.ai gibi araçlarla uygulamalar üretirken) inşa ediyorsanız, ders aynı: yalnızca dağıtabileceğiniz, izleyebileceğiniz ve müşteri operasyonlarını bozmadan geri alabileceğiniz yollarla özellik gönderin.

VMware paketlenmiş yazılım dünyasında büyüdü ve o dönemde “bir sürüm” büyük bir olaydı. Bulut platformları ritmi değiştirdi: daha küçük değişiklikler daha sık gönderiliyor. Bu daha güvenli olabilir, ama yalnızca değişimi kontrol ettiğinizde.

Sabit kalan: değişim en büyük güvenilirlik riski

İster kutulu bir yükleyici gönderin ister bulutta deploy edin, çoğu kesinti aynı şekilde başlar: bir değişiklik gelir, gizli bir varsayım kırılır ve etki alanı beklenenden büyük olur. Daha hızlı sürümler riski ortadan kaldırmaz. Eğer koruyucu önlemleriniz yoksa riskleri çarpanlar.

Güvenilir şekilde ölçeklenen ekipler her sürümün başarısız olabileceğini varsayar ve sistemi güvenli şekilde başarısız olacak biçimde kurarlar.

Basit bir örnek: "zararsız" görünen bir veritabanı indeks değişikliği staging'de iyi görünür, ama prodüksiyonda yazma gecikmesini artırır, istekleri kuyruğa sokar ve zaman aşımı hatalarını rastgele ağ hataları gibi gösterir. Sık yapılan sürümler bu tür sürprizleri tanıtma şansınızı artırır.

Paylaşılan altyapı başarısızlık modlarını değiştirdi

Bulut dönemindeki uygulamalar genellikle birçok müşteriye paylaşılan sistemlerde hizmet verir. Çok kiracılı (multi-tenant) düzenler, hataları izole etme ilkesinin aynı prensibine uyuyor ama yeni problemler getiriyor.

Gürültülü komşu sorunları (bir müşterinin ani artışı diğerlerini yavaşlatır) ve paylaşılan arızalar (kötü bir deploy herkesin başına gelir) artık "bir hata küme çöker"in modern versiyonudur. Kontroller tanıdık, sadece sürekli uygulanır: kademeli roll-outlar, tenant başına kontroller, kaynak sınırları (quota, rate limitler, timeoutlar) ve kısmi hatayı idare eden tasarımlar.

Gözlemlenebilirlik diğer sabit unsur. Ne olduğunu göremezseniz güvenilirliği koruyamazsınız. İyi loglar, metrikler ve traceler roll-outlar sırasında gerilemeleri hızlıca fark etmenize yardımcı olur.

Geri alma da artık nadir bir acil durum hamlesi değil. Normal bir araçtır. Birçok ekip geri almayı snapshotlarla ve daha güvenli dağıtım adımlarıyla eşleştirir. Koder.ai gibi platformlar snapshot ve rollback içerir; bu, ekiplerin riskli değişiklikleri hızlıca geri almasına yardımcı olabilir, ama daha büyük nokta kültürel: geri alma uygulanarak pratik edilmeli, doğaçlama olmamalı.

Ölçeklemeden önce güvenilirlik hedefleri belirleyin

Bir kurumsal anlaşma masaya gelene kadar güvenilirliği tanımlamayı beklerseniz, sonunda "iyi görünüyor" gibi duygularla tartışırsınız. Büyük müşteriler tekrar edebilecekleri net vaatler ister: "uygulama ayakta kalır" ve "zirve saatlerde sayfalar yeterince hızlı yüklenir" gibi.

Basit bir dizi hedefle başlayın. Çoğu ekibin çabucak anlaşabileceği iki hedef kullanılabilirlik (servisin ne sıklıkla kullanılabildiği) ve yanıt süresi (kilit işlemlerin ne kadar hızlı hissettirdiği). Hedefleri tek bir sunucu metriğine değil, kullanıcıların yaptığı işlere bağlayın.

Bir hata bütçesi bu hedefleri günlük kullanılabilir hale getirir. Bu, belirli bir zaman diliminde harcanabilecek hata miktarıdır. Bütçe içinde iseniz daha fazla teslimat riski alabilirsiniz. Bütçeyi tükettiğinizde yeni özellikler yerine güvenilirlik çalışmaları öncelik kazanır.

Hedefleri dürüst tutmak için kullanıcı etkisine denk gelen birkaç sinyal izleyin: ana işlemlerde gecikme, hatalar (başarısız istekler, çöküşler, bozuk akışlar), doluluk (CPU, bellek, veritabanı bağlantıları, kuyruklar) ve uçtan uca kritik yol boyunca kullanılabilirlik.

Hedefler belirlendikten sonra kararları değiştirmelidir. Bir sürüm hata oranlarını artırıyorsa tartışmayın. Dur, düzelt veya geri al.

Koder.ai gibi hız kazandıran bir platform kullanıyorsanız, hedefler daha da önem kazanır. Hız yalnızca tutabileceğiniz güvenilirlik vaatleri ile sınırlandığında faydalıdır.

Ölçekte güvenilirliği koruyan mimari alışkanlıklar

"Ekip için çalışan"dan "Fortune 500 için çalışan"a geçişteki güvenilirlik sıçraması çoğunlukla mimari ile ilgilidir. Ana zihniyet değişimi basittir: sisteminizin parçalarının normal bir günde başarısız olacağını varsayın, sadece büyük bir arıza sırasında değil.

Bağımlılıkları mümkün olduğunca isteğe bağlı yaparak hata için tasarlayın. Faturalama sağlayıcınız, e-posta servisi veya analiz hattınız yavaşsa, temel uygulamanız yine de yüklenmeli, oturum açmalı ve insanların ana işi yapmasına izin vermelidir.

İzolasyon sınırları en iyi dostunuzdur. Kritik yolu (oturum açma, temel iş akışları, ana veritabanına yazmalar) öneri özelliklerden (öneriler, etkinlik akışları, dışa aktarmalar) ayırın. İsteğe bağlı parçalar bozulduğunda kapanmalı ve çekirdeği aşağı çekmemelidir.

Pratikte zincirleme hataları önleyen birkaç alışkanlık:

- Her ağ çağrısına sıkı timeout koyun.

- Yalnızca tekrar etmek için güvenli işlemleri yeniden deneyin ve retry fırtınalarını önlemek için jitter ekleyin.

- Bir bağımlılığın tüm workerları veya veritabanı bağlantılarını tüketememesi için circuit breakerlar kullanın.

- Yükü kontol altına almak için kuyruklar ve backpressure kullanın; ani patlamalar kesinti değil yavaşlama olsun.

- Zarif bozulmayı tercih edin: 500 döndürmek yerine kısmi sonuç verip açık bir mesaj gösterin.

Veri güvenliği "sonra düzeltilir" denince kesinti olur. Yedekleri, şema değişikliklerini ve kurtarmayı gerçekten ihtiyaç duyuyormuş gibi planlayın; çünkü gerekecek. Kurtarma tatbikatlarını yangın tatbikatı gibi çalıştırın.

Örnek: Bir ekip React ön yüzü, Go API ve PostgreSQL ile bir uygulama sunar. Yeni bir kurumsal müşteri 5 milyon kayıt içe aktarır. Sınırlar yoksa içe aktarma normal trafikle yarışır ve her şey yavaşlar. Doğru koruyucularla içe aktarma bir kuyruğun üzerinden çalışır, partiler halinde yazar, timeout ve güvenli yeniden denemeler kullanır ve günlük kullanıcıları etkilemeden duraklatılabilir. Koder.ai gibi bir platformda üretilen kodla inşa ediyorsanız, gerçek müşteriler buna güvenmeden önce bu koruyucuları ekleyin.

Operasyonlar: çoğu ürünün çok geç eklediği kısım

Olaylar başarısız olduğunuzun kanıtı değildir. Bunlar gerçek müşteriler için gerçek yazılım çalıştırmanın normal maliyetidir, özellikle kullanım arttıkça ve dağıtımlar daha sık yaptıkça. Fark, ekibinizin sakin tepki verip kök nedeni düzeltip düzeltmemesinde yatar, ya da panikle gelip aynı kesintiyi gelecek ay tekrarlamasında.

Erken aşamada birçok ürün birkaç kişinin "nasıl yapılacağını biliyor" olmasına dayanır. Kurumsallar bunu kabul etmez. Onlar öngörülebilir yanıt, net iletişim ve hatalardan öğrendiğinize dair kanıt ister.

Nöbet hazırlığı (ihtiyaç duyulmadan önce)

Nöbet kahramanlıkla ilgili değil, 02:00'de tahminleri ortadan kaldırmakla ilgilidir. Basit bir düzenleme çoğu büyük müşterinin önem verdiği konuları kapsar:

- Her servis için bir birincil sahip atayın.

- En yaygın arıza modları için kısa runbooklar tutun.

- Kim aranır, ne zaman ve ne kadar hızlı sorusuna cevap veren yükseltme akışını tanımlayın.

- En az bir planlı tatbikat yapın.

- Mevcut durum ve son değişiklikleri kontrol edeceğiniz tek bir yer muhafaza edin.

Önemli izleme

Eğer uyarılar tüm gün çalarsa insanlar onları susturur ve gerçek olay kaçırılır. Uyarıları kullanıcı etkisine bağlayın: oturum açma başarısızlığı, hata oranında artış, gecikmenin belirgin bir eşiği geçmesi veya arka plan işlerinin birikmesi gibi.

Bir olaydan sonra, suçlama yerine düzeltmelere odaklanan bir inceleme yapın. Ne oldu, hangi sinyaller eksikti ve hangi koruyucuların etki alanını azaltacağına bakın. Bunu bir veya iki somut değişikliğe dönüştürün, bir sahibi atayın ve bir bitiş tarihi koyun.

Bu operasyonel temeller "çalışan bir uygulama" ile müşterilerin güvenebileceği bir servis arasındaki farktır.

Adım adım: uygulamanızı daha büyük müşteriler için sertleştirin

Büyük müşteriler nadiren önce yeni özellik ister. Sorunları önce sorarlar: "Bunu üretimde, her gün güvenle kullanabilir miyiz?" En hızlı cevap sertleştirme planını izlemek ve vaatler yerine kanıt üretmektir.

Pratik 5 adımlı sertleştirme planı

-

Hangi gereksinimleri karşıladığınızı ve nelerin eksik olduğunu listeleyin. Bugün dürüstçe destekleyebileceğiniz kurumsal beklentileri yazın (çalışma süresi hedefleri, erişim kontrolü, denetim günlükleri, veri saklama, veri yerel gereksinimleri, SSO, destek saatleri). Her birini hazır, kısmi veya henüz değil şeklinde işaretleyin. Bu belirsiz baskıyı kısa bir iş listesine dönüştürür.

-

Daha fazla göndermeden önce yayın güvenliğini ekleyin. Kurumsallar sizin ne kadar sık deploy ettiğinizden çok incidentsiz deploy yapıp yapamadığınıza bakar. Prodüksiyona benzer bir staging kullanın. Riskli değişiklikler için feature flagler, kademeli rolloutlar ve hızlı uygulanabilir bir geri alma planı kullanın. Eğer snapshot ve rollback destekleyen bir platformda inşa ediyorsanız (Koder.ai yapar), önceki bir sürümü geri yüklemeyi pratik yapın ki kas hafızası olsun.

-

Veri korumayı kanıtlayın, sonra tekrar kanıtlayın. Yedekler bir onay kutusu değildir. Otomatik yedeklemeler planlayın, saklama sürelerini belirleyin ve takvime bağlı geri yükleme testleri yapın. Ana eylemler (yönetici değişiklikleri, veri dışa aktarımları, izin düzenlemeleri) için denetim izleri ekleyin ki müşteriler sorunları soruşturabilsin ve uyumluluk gereksinimlerini karşılayabilsin.

-

Destek ve olay yanıtını düz dille belgeleyin. Bir sayfalık bir taahhüt yazın: olayı rapor etme yolu, beklenen yanıt süreleri, kim güncellemeleri iletiyor ve nasıl olay sonrası rapor yapıyorsunuz.

-

Gerçekçi bir yük testi planı ile bir hazır olma incelemesi yapın. Bir kurumsal benzeri senaryo seçin ve uçtan uca test edin: zirve trafik, yavaş veritabanı, başarısız bir node ve bir geri alma. Örnek: yeni bir müşteri Pazartesi sabahı 5 milyon kayıt içe aktarırken 2.000 kullanıcı oturum açıp rapor çalıştırıyor. Ne kırıldığını ölçün, en büyük darboğazı düzeltin ve tekrarlayın.

Bu beş adımı yapın, satış konuşmaları kolaylaşır çünkü işinizi gösterebilirsiniz.

Gerçekçi bir ölçeklendirme hikayesi: bir yeni kurumsal müşteri

Orta ölçekli bir SaaS uygulamasının birkaç yüz müşterisi ve küçük bir ekibi vardır. Sonra ilk düzenlemeye tabi müşteri imzalanır: bölgesel bir banka. Sözleşme sıkı çalışma süresi beklentileri, katı erişim kontrolleri ve güvenlik sorularına hızlı yanıt verme sözü içerir. Ürünün ana özelliklerinde bir değişiklik yoktur, ama onu çalıştırma kuralları değişir.

İlk 30 günde ekip müşterilerin hissetmeye devam ettiği "görünmez" yükseltmeler yapar. İzleme "çalışıyor muyuz?"dan "neyin, nerede ve kim için bozulduğu"na kayar. Servis başına panolar eklerler ve uyarılar CPU gürültüsüne değil kullanıcı etkisine bağlıdır. Erişim kontrolleri resmileşir: yönetici eylemleri için daha güçlü kimlik doğrulama, gözden geçirilmiş roller ve zaman sınırlı üretim erişimi kayıtları. Denetlenebilirlik ürün gereksinimi olur; giriş hataları, izin değişiklikleri, veri dışa aktarımları ve yapılandırma düzenlemeleri için tutarlı loglar tutulur.

İki hafta sonra bir sürüm ters gider. Bir veritabanı migration'ı beklenenden uzun sürer ve bazı kullanıcılar için isteklerin zaman aşımına uğramasına neden olur. Bunu çok günlük bir olaya dönüştürmeyen şey temel disiplinlerdir: net bir geri alma planı, tek bir olay lideri ve bir iletişim scripti.

Yayını duraklatırlar, trafiği yavaş yola doğru kaydırırlar ve bilinen son iyi sürüme geri dönerler. Platformunuz snapshot ve rollback destekliyorsa (Koder.ai yapar), bu çok daha hızlı olabilir, ama yine de pratik bir prosedüre ihtiyacınız var. Kurtarma sırasında her 30 dakikada kısa güncellemeler gönderirler: ne etkilendi, ne yapılıyor ve bir sonraki kontrol zamanı.

Bir ay sonra "başarı" en iyi anlamda sıkıcı görünür. Uyarılar daha az ama daha anlamlıdır. Kurtarma daha hızlıdır çünkü sahiplik nettir: bir kişi nöbetçi, bir kişi koordine eden, bir kişi iletişim yapan. Banka artık "kontrol sizde mi?" değil "ne zaman genişletebiliriz?" diye sormaya başlar.

Büyüdükçe güvenilirliğe zarar veren yaygın tuzaklar

Büyüme kuralları değiştirir. Daha fazla kullanıcı, daha fazla veri ve daha büyük müşteriler küçük boşlukları kesintiye, gürültülü olaylara veya uzun destek başlıklarına dönüştürür. Bu sorunların çoğu "iyi gibi" hissedilir ta ki ilk büyük sözleşmeyi imzalayana kadar.

En sık görülen tuzaklar:

- Hızlı gönderip güvenli bir geri alma düğmesi olmaması. Dakikalar içinde geri alamıyorsanız, her deploy yüksek riskli bir olay olur. Bu sizi yavaşlatır ve stresi artırır.

- Güvenilirliği yalnızca mühendislerin işi yapmak. Kesintiler aynı zamanda destek ve iletişim sorunudur. Destek net durum güncellemelerine sahip değilse teknik düzeltme çok geç gelir.

- Uyarı gürültüsü kişileri alarmları görmezden gelmeye alıştırır. Her şey uyarı veriyorsa hiçbir şey acil değildir.

- Yedeklerin geri yüklenebileceğini varsaymak. Yedekler verinin kaydedildiğini gösterir, hızlıca kurtarabileceğinizi değil. Geri yüklemeleri pratik yapmadıysanız gerçek kurtarma sürenizi bilmiyorsunuz demektir.

- Çekirdeği zayıflatan tekil kurumsal özellikler. Özel davranışlar, gizli flagler ve özel dağıtımlar birikir. Her istisna test yüzeyini artırır ve olayları teşhis etmeyi zorlaştırır.

Basit bir örnek: bir ekip büyük bir müşteri için özel bir entegrasyon ekler ve Cuma gece geç saatlerde hotfix olarak dağıtır. Hızlı bir geri alma yoktur, uyarılar zaten gürültülü, nöbetçi kişi tahminde bulunur. Hata küçük olabilir, ama geri yükleme yolu test edilmediği için kurtarma saatlerce sürer.

Eğer kurumsal hazırlık kontrol listeniz yalnızca teknik maddeler içeriyorsa, genişletin. Geri alma, geri yükleme tatbikatları ve desteğin mühendis olmadan çalıştırabileceği bir iletişim planı ekleyin.

Kurumsal hazırlık kontrol listesi (hızlı kontroller)

Büyük müşteriler genelde "Hazır mısınız?" diye sorduğunda tek bir şeyi sorar: bunu üretimde güvenle kullanabilir miyiz? Satış çağrısında vaat etmeden önce kendinizi hızlıca denetlemek için bunu kullanın.

- Güvenilirlik ve olay yönetimi tanımlı (ima değil). Net çalışma süresi ve performans hedefleriniz, uyarılarla izleme ve gerçekten uygulanan bir olay süreciniz var.

- Güvenlik temelleri varsayılan olarak uygulanıyor. Erişim en az ayrıcalık prensibine göre, yönetici eylemleri loglanıyor ve anahtar/secretlerin sahibi ile rotasyon planı var.

- Veri kasten geri yüklenebilir, şansa bağlı değil. Yedeklemeler otomatik, geri yükleme düzenli test ediliyor ve migrasyon/saklama açıklanabilir.

- Sürümler kontrollü ve geri alınabilir. Kademeli sürümler yapabiliyor, hızlıca geri alabiliyor ve basit bir onay süreciniz var (örneğin değişiklik notu ve ikinci bir göz).

- Destek vaatleri gerçekle uyumlu. Bir destek iş akışınız var (giriş, önem seviyesi, yanıt süreleri) ve yükseltmeler için net bir sahibi.

Bir demo göstermeden önce elinizde elinizi sallamadan gösterebileceğiniz kanıtlar toplayın: hata oranı ve gecikmeyi gösteren izleme ekran görüntüleri, sansürlenmiş bir denetim kaydı örneği ("kim ne zaman ne yaptı"), kısa bir geri yükleme tatbikat notu (neyi geri yüklediniz ve ne kadar sürdü) ve bir sayfalık sürüm/geri alma notu.

Koder.ai ile uygulama inşa ediyorsanız bu kontrolleri aynı şekilde ele alın. Hedefler, kanıt ve tekrarlanabilir alışkanlıklar kullandığınız araçlardan daha önemlidir.

Sonraki adımlar: hazırlığı tekrarlanabilir bir alışkanlığa dönüştürün

Kurumsal hazırlık büyük anlaşma öncesi yapılan tek seferlik bir çaba değildir. Ürününüzü ekipler, trafik ve müşteri beklentileri büyüdükçe baskı altında sakin tutan bir rutin gibi ele alın.

Kontrol listenizi kısa bir eylem planına dönüştürün. En büyük riski yaratan ilk 3 boşluğu seçin, görünür hale getirin ve gerçekten uymayı taahhüt edeceğiniz tarihlerle sahipler atayın. "Yapıldı"yı sade terimlerle tanımlayın (örneğin, "uyarı 5 dakika içinde tetiklenir" veya "uçtan uca geri yükleme test edildi"). Kurumsal engelleyiciler için backlog'da küçük bir hat bırakın ki acil işler bunların gömülmesine yol açmasın. Bir boşluğu kapattığınızda ne değiştiğini yazın ki yeni ekip üyeleri bunu tekrarlayabilsin.

Her büyük potansiyel müşteri için yeniden kullanacağınız tek bir dahili hazırlık dokümanı oluşturun. Kısa tutun ve her ciddi müşteri görüşmesinden sonra güncelleyin. Basit bir format iyi çalışır: güvenilirlik hedefleri, güvenlik temelleri, veri işleme, dağıtım ve geri alma, ve kim nöbette.

Hazırlığı aylık bir alışkanlık haline getirin ve bunu gerçek olaylara bağlayın; görüşlere değil. Gündeminizde olaylar ve kıl payı atlatılanlar olsun: ne kırıldı, nasıl tespit edildi, nasıl kurtarıldı ve tekrarı ne durduracak.

Koder.ai ile inşa ediyorsanız hazırlığı gönderim biçiminize dahil edin. Erken aşamada Planning Mode'u kullanarak kurumsal gereksinimleri build taahhüdünden önce haritalayın ve sürümler sırasında snapshot ve rollback'e güvenin ki düzeltmeler süreç olgunlaştıkça düşük stresli kalsın. Tüm iş akışını merkezileştirmek isterseniz, koder.ai sohbet üzerinden inşa ve yinelemeye odaklı, kaynak dışa aktarma, dağıtım ve rollback gibi pratik kontrolleri erişilebilir tutacak şekilde tasarlanmıştır.