Merkezi Bir Erişim İnceleme Uygulamasının Yaptıkları

Erişim talepleri her yerde belirebilir: “beni projeye ekle” diye atılan hızlı bir Slack mesajı, üç yönetici CC’li bir e-posta yazışması, birkaç kuyruğun birindeki bir ticket ve bazen “şimdilik” diye güncellenen bir tablo. Sonuç tahmin edilebilir: talepler gözden kaçar, onaylar tutarsız olur ve kim ne onayladı (ve neden) sorusuna kimse güvenle cevap veremez.

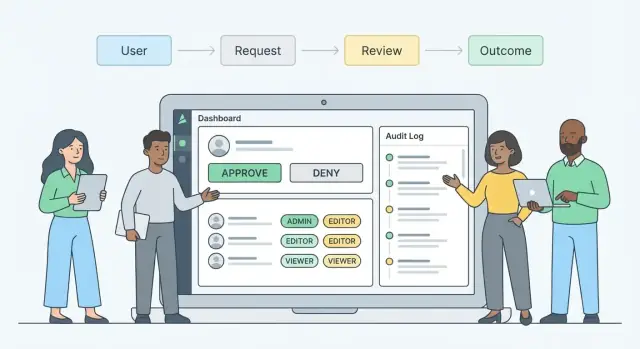

Merkezi bir erişim inceleme uygulaması bunu, erişim taleplerine tek, yapılandırılmış bir yer vererek düzeltir.

Düz Türkçeyle “Merkezileştirilmiş inceleme”

Merkezileştirilmiş inceleme, her talebin tutarlı bilgi gereksinimleri, kimlerin onaylaması gerektiği ve kararların nasıl kaydedildiği ile tek bir gelen kutusuna (veya kuyruğa) aktığı anlamına gelir.

İnceleyicilerden serbest biçimli mesajları yorumlamalarını istemek yerine, uygulama talep edenleri standart bir formdan geçirir, talebi doğru onaycılara yönlendirir ve izlenebilir bir karar izi kaydeder. Düşünün: erişim kararları için tek bir kayıt sistemi, ekran görüntüleri ve sohbet geçmişi koleksiyonu değil.

Kim fayda sağlar (ve nasıl)

- Talep edenler nereye başvuracaklarını, hangi detayların gerektiğini ve insanların tek tek rahatsız edilmeden durumunu nasıl kontrol edeceklerini bilir.

- Onaycılar eksiksiz talepleri tutarlı bir formatta alır, bağlamla hızlı evet/hayır kararları verebilir ve gerekirse devredebilir veya yükseltebilir.

- BT ve güvenlik en az ayrıcalığı zorlayabilir, geçici istisnaları azaltabilir ve onay sürecini ekipler arasında standartlaştırabilir.

- Denetçiler uygulamanın kim talep etti, kim onayladı, ne zaman oldu, hangi erişim verildi ve ne zaman sona erdi veya kaldırıldı gibi denetim izi üretebilmesini bekler.

Bu makale nereye odaklanacak

Bu rehber, baştan sona tam bir kimlik platformu inşa etmekle ilgili değil. Pratik çekirdeğe odaklanır: bir erişim talebi iş akışını tasarlamak, kaynaklar ve yetkiler arkasındaki veri modelini ve onaylar, izlenebilirlik ile mantıklı kontroller gibi temel güvenlik önlemlerini. Sonunda, hangi çerçeveleri seçeceğinize veya kod yazmaya başlamadan önce uygulamanın ne yapması gerektiği konusunda net bir resminiz olacak.

Kullanıcılar, Roller ve Sorumluluklar

Merkezi bir erişim inceleme uygulaması açıklıkla yaşar veya ölür: kim dahil, ne yapmaya yetkilidir ve açıkça ne yapması engellenmiştir. Küçük bir rol seti tanımlayarak başlayın, sonra her ekranı ve eylemi bu rollere eşleyin.

Erişim talebindeki temel aktörler

Talep eden (employee/contractor): Talebi gönderir, iş gerekçesini sağlar ve durumu takip eder. Kendi taleplerini görebilmeli, yorum ekleyebilmeli ve bekleyen talebi iptal edebilmelidir—ancak onaycılar için ayrılmış dahili notları görememelidir.

Yönetici (Manager): Talebin kişinin işiyle uyumlu olduğunu ve zamanlamanın mantıklı olduğunu doğrular. Genellikle onay/red, yorum, değişiklik talebi yapma ve doğrudan raporlarının taleplerini görme yetkisine sahiptir.

Kaynak sahibi (system/app/data owner): İstenen yetkinin kaynağa uygun olup olmadığını risk, lisanslama ve operasyonel kısıtlar açısından değerlendirir ve ona göre onaylayabilir/redebilir.

BT yöneticisi / gerçekleştirme ekibi: Onaylanan erişimi uygular (veya otomasyonu tetikler). Onaylanmış talepleri görüntüleyebilmeli, gerçekleştirim adımlarını yapabilmeli, kanıt ekleyebilmeli (ekran görüntüleri/log parçaları) ve gerçekleştirmeyi tamamlandı olarak işaretleyebilmelidir—onayları değiştirmeden.

Güvenlik/Uyumluluk inceleyicisi (opsiyonel adım): Yüksek riskli erişimleri (örn. yönetici rolleri, hassas veri setleri) inceler. Onaylayabilir/redebilir, gerekli kontroller ekleyebilir (MFA, ticket referansları) veya zaman sınırlı erişim talep edebilir.

Denetçi: Arama, filtreleme ve kanıt dışa aktarma için salt okunur erişim. Canlı talepler üzerinde satır içi yorum yapma yetkisi yok.

İzinler: her rolün ne görebileceği ve yapabileceği

İzinleri eylem düzeyinde tanımlayın: görüntüle, onayla/reddet, devret, yorum yap, ve dışa aktar. Katı tutun: onaycılar yalnızca kendilerine atanan talepleri görmeli, artı politika tabanlı görünürlük (örn. yöneticiler kendi ekiplerini görür) dışında bilgiye erişim olmamalıdır.

Görev ayrımı (SoD)

Kendi kendine onayı ve döngüsel onay zincirlerini önleyin. Yaygın kurallar:

- Bir talep eden kendi talebini onaylayamaz.

- Bir yönetici, kendi onay yetkileri üzerinde kontrol veren bir erişimi onaylayamaz (ör. onay sisteminin yöneticisi olması).

- Yüksek ayrıcalıklı roller için tek bir inceleyicinin tüm kararı vermesine izin vermeyin: ikinci bir onaycı (güvenlik veya başka bir sahip) gerektirin.

Geçici kapsama ve delege etme

Gün birinden itibaren ofiste olmama durumunu planlayın. Zamana bağlı delegeleri (başlangıç/bitiş tarihleri) destekleyin, kime kimin devredildiğinin denetim kaydını tutun. Delege bilgilerini onay UI’sinde açıkça gösterin ve bir admin tarafından acil yeniden atama yapılmasına izin verin—neden gereklidir belirtmeyi zorunlu kılın.

Erişim Talebi Türleri ve Gerekli Veriler

Merkezi bir erişim inceleme uygulaması, talepleri serbest biçimli mesajlar yerine yapılandırılmış nesneler olarak ele aldığında en iyi şekilde çalışır. Standartlaştırılmış girişler yönlendirmeyi öngörülebilir kılar, geri dönüşleri azaltır ve denetim izini geliştirir.

Temel talep türleri

Çoğu ekip ihtiyaçların büyük kısmını dört talep türüyle karşılayabilir:

- Yeni erişim: bir kullanıcıya bir kaynağa ilk kez erişim verilir.

- Erişim değişikliği: mevcut bir yetkinin değiştirilmesi (örneğin Reader → Admin).

- Erişim kaldırma: erişimin proaktif olarak kaldırılması (offboarding, rol değişikliği, asgari ayrıcalık temizliği).

- Uzatma: zamanlı erişimi ilk onaylandığı süreden daha uzun tutma.

Her tür RBAC modelinize (rol, grup, izin seti) net şekilde eşlenmeli ki gerçekleştirim belirsiz olmasın.

Gerekli veriler (ve neden önemli oldukları)

En azından şu alanları yakalayın:

- Kullanıcı (talep eden vs. konu): kimin erişime ihtiyacı olduğu.

- Kaynak: yetkinin uygulanacağı sistem/uygulama/proje.

- Erişim seviyesi: istenen rol/grup/izin.

- İş gerekçesi: onaycıların değerlendirebileceği kısa gerekçe.

- Süre: kalıcı mı yoksa zamanlı mı, geçici erişim için bir bitiş tarihi.

Daha yüksek riskli kaynaklar için tutarlı erişim yönetişimini destekleyecek ek alanlar zorunlu kılın:

- Ticket bağlantısı (örn. olay/değişiklik talebi): erişimi belgelenmiş işe bağlar.

- Eğitim onayı: gerekli güvenlik/uyumluluk eğitimlerinin onayı.

- Veri hassasiyeti: prodüksiyon verisi, PII ya da finansal sistemlerin dahil olup olmadığı.

Herkesi hizalı tutmak için durum modeli

Net bir yaşam döngüsü tanımlayın ki onaycılar, gerçekleştiriciler ve talep edenler her zaman sıradaki adımı bilsin:

Taslak → Gönderildi → İncelemede → Onaylandı/Reddedildi → Gerçekleştirme Devam Ediyor → Gerçekleştirildi → Süresi Doldu/Kaldırıldı

“Gerçekleştirildi”yi ayrı tutmak kritik: onay verildi diye erişim tamamlanmış sayılmamalıdır (manuel veya SSO/sağlayıcı entegrasyonu ile sağlansa bile). “Süresi Doldu” (veya “Kaldırıldı”) zamanlı izinler için asgari ayrıcalığı uygulamaya yardımcı olur.

İş Akışı Tasarımı: Yönlendirme, Yükseltmeler ve İstisnalar

İyi bir iş akışı aynı anda iki şey yapar: rutin talepleri hızlıca ilerletir ve yalnızca risk veya belirsizlik yüksek olduğunda süreci yavaşlatır. Anahtar, “kim neyi onaylıyor”u açık, öngörülebilir ve denetlenebilir kılmaktır.

Net onay yollarını haritalayın

Kararların tipik olarak nasıl verildiğine uyan varsayılan bir onay zinciri ile başlayın. Yaygın bir örnek:

- Yönetici onayı (bu erişim rol ve mevcut iş için gerekli mi?)

- Kaynak sahibi onayı (sistemin nasıl kullanılacağı ile uyumlu mu?)

- Güvenlik onayı (şarta bağlı) hassas kaynaklar veya yükseltilmiş yetkiler için

Yolu talep görünümünde görünür tutun ki onaycılar bir sonraki adımı bilsin ve talep edenler ne bekleyeceklerini görebilsin.

Kural tabanlı yönlendirme (tek beden herkese uymaz)

Onay yollarını sert kodlamak sürekli istisnalara ve yönetim işine yol açar. Bunun yerine şu tabanlı yönlendirme kuralları tanımlayın:

- Kaynak (örn. “Finance ERP” her zaman sahibi onayını ister)

- Risk seviyesi (örn. yönetici rolleri, prodüksiyon erişimi, yazma yetkisi)

- Talep eden özellikleri (departman, lokasyon, çalışan tipi)

Kuralların mühendis olmayan kişilerce anlaşılabilir olmasını sağlayın. “when/then” tarzı bir editör (veya basit bir tablo) kullanın ve hiçbir kural eşleşmediğinde güvenli bir varsayılan rota ekleyin.

SLA'lar, yükseltmeler ve otomatik süresi dolma

Onaylar insanlar yüzünden tıkanır. Her adım için SLA tanımlayın (örn. yönetici: 2 iş günü; kaynak sahibi: 3 gün) ve şu özellikleri uygulayın:

- SLA süresi dolmadan önce hatırlatmalar

- Delege veya bir sonraki onaycıya yükseltme

- İnceleyicinin ofis dışı olması durumunda yeniden atama

- Belirli bir pencerede bekleyen taleplerin otomatik süresi dolması ve açık bir “yeniden gönder” yolu

Kontrol altında kalan istisnalar

İstisnalar gerekli olacaktır, ama yapılandırılmış olmalılar:

- Hızlı işlem (fast-track) düşük riskli erişimler için (yine de kaydedilir)

- Acil erişim zaman sınırlı ve zorunlu sonrasında inceleme ile

- Manuel geçersiz kılma sadece belirlenmiş adminler için, gerekçe ve denetim notu ile

İstisnaları yan konuşmalar değil, iş akışının birinci sınıf durumları olarak ele alın. Böylece hızdan ödün vermeden hesap verebilirliği korursunuz.

UI ve İnceleyici Deneyimi

Merkezi bir inceleme uygulamasının başarısı, inceleyicilerin ne kadar hızlı ve emin karar verdiğine bağlıdır. UI bağlam aramayı en aza indirmeli, karşılıklı bilgi alışverişini azaltmalı ve “güvenli seçimi” bariz kılmalıdır.

Gereken temel ekranlar

Talep formu rehberli bir ödeme deneyimi gibi olmalı: kaynağı seç, erişim seviyesini seç, açık bir iş gerekçesi ekle, süreyi seç (gerekirse) ve destekleyici bağlantılar veya dosyalar ekle. İlerleyişli açma (progressive disclosure) kullanın—gelişmiş alanları sadece gerektiğinde gösterin (örn. acil erişim veya geçici erişim).

İnceleyici gelen kutusu günlük çalışma alanıdır. Taranabilir tutun: talep eden, kaynak, yetki, son tarih/SLA ve basit bir risk rozeti. Yararlı filtreler: “Yüksek risk”, “Yakında süresi dolacak”, “Ekibim” ve “Bilgi bekleniyor”.

Talep detayı kararların verildiği yerdir. Karar kontrollerini üstte, kanıtı doğrudan altında gösterin.

Admin ayarları adminlerin formları, yönlendirme kurallarını, şablonları ve UI etiketlerini yeniden dağıtmaya gerek kalmadan yönetmesine izin vermeli.

Doğru bağlamla kararları kolaylaştırın

İnceleyiciler şunları görmelidir:

- Talep edenin mevcut erişimleri (zaten neler sahip olduğu)

- Eş düzey erişim ipuçları (örn. “Finans'ta 8 kişi bu role sahip”) gizlilik açısından toplulaştırılmış

- Risk etiketleri (hassas veri, prodüksiyon erişimi, dış paylaşım, yükseltilmiş ayrıcalıklar)

- Gerekçe kalitesi istemleri (“Hangi görev? Ne kadar süre? Hangi ticket?”)

Bunu tutarlı bir “Bağlam” panelinde sunun ki inceleyiciler nerede bakacaklarını öğrensin.

Onaycı eylemleri (onay/red dışında)

Gerçek dünya çıktılarını destekleyin:

- Onayla, Reddet (zorunlu gerekçe ile)

- Bilgi iste (talep edene sorular gönderir, SLA’yı duraklatır)

- Delege et (kural: yalnızca izin verilenlere)

- Değişiklikle onayla (yetkiyi değiştir, süreyi kısalt, koşullar ekle)

Erişilebilirlik ve kullanılabilirlik temelleri

Açık etiketler kullanın (iç acronimler kullanmaktan kaçının), büyük tıklama hedefleri ve gelen kutusu sıralaması ile karar butonları için klavye navigasyonu sağlayın. Güçlü odak durumları, yüksek kontrastlı durum rozetleri ve hızlı onaylar için mobil uyumlu düzenler sunun. Onayları açıkça doğrulayın (“X için Admin erişimini onaylıyorsunuz”) ve çift gönderimleri önlemek için görünür yükleme durumları gösterin.

Kaynaklar, Yetkiler ve Talepler için Veri Modeli

Çekirdek ekranları daha hızlı gönderin

Koder.ai ile talep formunu, inceleyici gelen kutusunu ve talep detay ekranlarını daha hızlı hazırlayın.

Temiz bir veri modeli, bir erişim inceleme uygulamasının ölçeklendikçe anlaşılabilir kalmasını sağlar. İnceleyiciler ne istendiğini, neden istendiğini ve sonrasında ne olduğunu anlayamıyorsa UI ve denetim izi zarar görür.

“Kaynak” ile “yetki”yi ayırın

Korumaya çalıştığınız şeyi, verilebilecek spesifik erişimden ayırarak başlayın:

- Kaynak: bir uygulama, veritabanı, klasör, SaaS kiracı veya ortam (Prod/Dev) olabilir.

- Yetki (Entitlement): bir kaynakla ilişkili grup, rol, izin seti, veritabanı yetkisi veya klasör ACL girdisi.

Bu, “bir uygulama, birçok rol” veya “bir veritabanı, birçok şema” gibi kalıpları modellemenizi sağlar.

Talep ve yolculuğunu modelleyin

En azından şu ana ilişkileri isteyin:

- Kullanıcı → bir veya daha fazla Talep (Request) oluşturur

- Her talep öğesi bir veya daha fazla Onay (Approval) üretir (yönetici, sahip, güvenlik)

- Onaylanan öğeler Gerçekleştirme görevleri (otomatik provision veya manuel ticket) oluşturur

Onayları talep üzerinde birer alan olarak değil, birinci sınıf kayıtlar olarak tutun. Bu, yönlendirme, yeniden onaylar ve kanıt toplama işlerini kolaylaştırır.

Zaman tabanlı erişim: anlamlı etkin tarihler

Erişim zamanlamasını talep-öğe düzeyinde saklayın:

- Başlangıç tarihi, bitiş tarihi ve gerekçe

- Uzatma geçmişi eklenemez kayıtta (kim uzattı, hangi tarihler arasında, gerekçe)

Bu yapı asgari ayrıcalığı destekler ve “geçici” erişimin kazara kalıcı hale gelmesini önler.

Dağınıklık olmadan saklama ve dışa aktarma

Kayıt türüne göre saklama planlayın: talepler ve onaylar genellikle uzun süre saklanmalı; geçici bildirimler genellikle hayır. Denetçiler için dışa aktarılabilir tanımlayıcılar (talep numarası, kaynak anahtarı, yetki anahtarı) ekleyin ki filtreleme ve uzlaştırma basit olsun.

Kimlik ve Dizin Entegrasyonları

Uygulamanız insanları, nerede durduklarını ve zaten neye sahip olduklarını bilmiyorsa erişim taleplerini güvenilir şekilde inceleyemez. Kimlik ve dizin entegrasyonları bu bağlam için doğruluk kaynağı olur—ve onayların eski tablolarla verilmesini engeller.

Hangi kimlik sistemi tek gerçek kaynak olacak?

Hangi sistemin hangi gerçeğe sahip olduğunu belirleyin:

- Kimlik doğrulama (kim giriş yapabilir): genellikle bir SSO sağlayıcısı (Okta, Azure AD, Google Workspace) SAML/OIDC ile.

- İşe alım durumu (kimin var olması gerektiği): genellikle HR (Workday, BambooHR) işe alım/işten ayrılma tarihleri için.

- Organizasyon yapısı ve gruplar (kim kime rapor eder, mevcut üyelikler): genellikle bir dizin (Azure AD, AD, Google) veya HR + dizin karışımı.

Birçok ekip hibrit model kullanır: işe alım durumu için HR, yönetici ilişkileri ve grup üyelikleri için dizin.

İhtiyaç duyduğunuz organizasyon verilerini içe aktarın

En azından senkronize edin:

- Kullanıcı profili ve tanımlayıcılar (e-posta, çalışan ID)

- Yönetici ve raporlama zinciri (yönlendirme için)

- Departman / maliyet merkezi (politika tabanlı onaylar için)

- İstihdam durumu (aktif, izin, işten çıkarıldı)

- Mevcut grup üyelikleri / yetkiler (kopyaları tespit etmek ve asgari ayrıcalığı uygulamak için)

Senkronizasyonları mümkünse artımlı (delta) çekimler olarak tasarlayın ve verinin ne kadar taze olduğunu göstermek için “son doğrulama” zaman damgalarını saklayın.

Yaşam döngüsü olaylarına plan yapın

İş akışınız değişikliklere otomatik yanıt vermeli: yeni işe alınanlar temel erişim paketleri alabilir; transferler mevcut yetkilerin yeniden gözden geçirilmesini tetikleyebilir; işten ayrılmalar ve yüklenici bitişleri derhal iptal görevleri kuyruğuna alınmalı ve yeni talepler engellenmelidir.

Hataları açıkça yönetin

Veri karışık olduğunda ne olacağını belgeleyin: eski yönetici bilgisi (departman onaycısına yönlendir), eksik kullanıcılar (manuel kimlik eşleştirmeye izin ver), yinelenen kimlikler (birleştirme kuralları ve güvenli engelleme) ve dizin kesintileri (nazik bozulma ve yeniden deneme kuyrukları). Açık hata yolları onayların güvenilir ve denetlenebilir kalmasını sağlar.

Gerçekleştirme, Uygulama ve İptal

Onaylar işin yalnızca yarısıdır. Uygulamanızın “Onaylandı”dan “Erişim gerçekten verildi”ye net bir yolu ve daha sonra erişimi kaldırmanın güvenilir bir yolu olmalıdır.

Gerçekleştirme yaklaşımı seçmek

Çoğu ekip şu modellerden birini (veya karışımını) kullanır:

- Ticket oluşturma (Jira/ServiceNow) ve bir admin ekibinin bunları gerçekleştirmesine izin verme.

- API çağrıları ile doğrudan provision (örn. gruba ekleme, rol atama).

- Uygulama içi admin görevleri otomasyon mümkün değilse (süre ve sahip ile).

En iyi seçim sistemlerinize ve risk toleransınıza bağlıdır. Yüksek etki alanı olan erişimler için ticket tabanlı gerçekleştirim, ikinci bir gözün olduğu bir özellik olabilir.

Onay ile gerçekleştirmeyi ayırın

İş akışınızı Onaylandı ≠ Verildi şeklinde tasarlayın. Gerçekleştirmeyi ayrı bir durum makinesi olarak takip edin, örneğin:

- İstendi → Onaylandı/Reddedildi

- Onaylandı → Gerçekleştirme Kuyruğa Alındı → Devam Ediyor → Verildi (veya Başarısız)

Bu ayrım yanlış bir güveni engeller ve paydaşlara neyin beklemede olduğu konusunda dürüst bir görünüm verir.

Doğrulama ve kanıt

Gerçekleştirmeden sonra bir doğrulama adımı ekleyin: erişimin hedef sistemde uygulandığını onaylayın. Bir referans ID (ticket numarası), zaman damgası ve “doğrulayan” kullanıcı veya otomasyon çalıştırması gibi hafif kanıtlar saklayın. Bu, erişim yönetişimini iddia değil, ispat yapılabilir hale getirir.

Geri alma ve süresi dolma

Kaldırmayı birinci sınıf özellik olarak ele alın:

- Talep sırasında bitiş tarihlerini destekleyin.

- Bitiş tarihi geçtiğinde otomatik kaldırma yapın (API odaklı) veya manuelse bir iptal görevini kuyruğa alın.

- Kaldırma sonuçlarını (Kaldırıldı/Başarısız) verilişleri kaydettiğiniz aynı şekilde kaydedin.

Kaldırma kolay ve görünür olduğunda, asgari ayrıcalık slogan olmaktan çıkar ve günlük uygulama haline gelir.

İnceleme için Denetim İzi ve Kanıt

Dağıtımdan üretime geçin

Pilot hazır olduğunda erişim inceleme uygulamanızı dağıtın ve barındırın.

Merkezi bir erişim inceleme uygulaması, kanıtları kadar güvenilirdir. Onaylar ve reddetmeler aylar sonra açıklanabilir olmalı—birinin hafızasına veya e-posta ekran görüntüsüne güvenmeden.

Değiştirilemez bir denetim günlüğü tasarlayın

Her anlamlı eylemi bir olay olarak ele alın ve ekleme-yalnız bir denetim günlüğüne yazın. En azından şu bilgileri kaydedin: kim eylemi yaptı, ne yaptı, ne zaman yaptı, nereden yaptı ve neden.

Genellikle şunları içerir:

- Aktör kimliği (kullanıcı ID, gösterim adı, adım anındaki rol)

- Eylem türü (gönderildi, onaylandı, reddedildi, yeniden atandı, yükseltildi, iptal edildi)

- Zaman damgası (sunucu tarafı) ve talep/kaynak tanımlayıcıları

- Kaynak ayrıntıları (IP adresi, user agent, SSO oturum ID)

- Gerekçe alanları (karar mantığı ve serbest metin yorumlar)

Karar bağlamını yakalayın (sadece kararı değil)

Denetçiler sıklıkla “Onaycı bu kararı verirken hangi bilgileri gördü?” diye sorar. Karar bağlamını olayla birlikte saklayın:

- Yorumlar ve yapılandırılmış gerekçeler (örn. “proje onboarding”, “acil durum”)

- Ekler (ticketlar, politika istisnaları)

- Uygulanan politika veya kural (RBAC eşlemesi, uygunluk sonucu)

- Geçersiz kılmalar: kim geçti, ne atlandı ve gerekçe

Ekleri sürümlemeli ve belirli talep adımına bağlayın ki sonradan ayrılmasınlar.

Karışıma karşı koruma ve yönetici değişikliklerini açıklama

Denetim günlüğünü depolamada ekleme-yalnız yapın (ör. yazma-bir kez tablolar, değiştirilemez obje depolama veya ayrı bir kayıt servisi). Adminların geçmişi düzenleme yeteneklerini sınırlayın; düzeltici olaylar eklemelerini sağlayın ama doğrudan düzenlemeye izin vermeyin.

Konfigürasyon değişiklikleri (yönlendirme kuralları, onaycı grupları, yükseltme zamanları) da günlüğe kaydedilsin; önce/sonra değerleriyle birlikte. Bu değişiklik geçmişi, erişim kararından en az onun kadar önemlidir.

Gerçek soruları cevaplayan denetim görünümleri ve dışa aktarmalar

Kullanıcı, kaynak, yetki, tarih aralığı, talep durumu ve onaycıya göre filtreleme yapan denetçi dostu ekranlar ve dışa aktarmalar sunun. Dışa aktarmalar tutarlı ve eksiksiz olmalı (CSV/PDF), zaman dilimi işleme içermeli ve dizin veya ticket sistemleriyle eşleştirme için tanımlayıcıları korumalıdır.

Amaç basit: her onay, hızlıca ve güvenilir kanıtla tamamlanmış bir hikaye anlatmalı.

Güvenlik ve Gizlilik Kontrolleri

Merkezi bir erişim inceleme uygulaması hızla yüksek değerli bir hedef haline gelir: kim kime neye sahip, neden talep etti ve kim onayladı gibi bilgileri içerir. Güvenlik ve gizlilik “sonradan eklenen” şeyler olamaz—rolleri, ekranları ve veri depolamayı nasıl tasarladığınızı belirler.

Uygulama içinde en az ayrıcalık

Görünürlüğü değil sadece eylemleri kısıtlayarak başlayın. Birçok talep hassas bağlam içerir (müşteri isimleri, olay ID’leri, İK notları).

Açık uygulama rolleri tanımlayın (örn. talep eden, onaycı, kaynak sahibi, denetçi, admin) ve her rolün görebileceklerini sınırlandırın:

- Onaycılar yalnızca kendilerine yönlendirilen talepleri görmeli.

- Kaynak sahipleri kendi kaynaklarına ait talepleri görmeli, herkesin taleplerini değil.

- Denetçiler kararları ve kanıtı salt okunur olarak görmeli, ancak kişisel veri içeren serbest metin alanların tamamını görmesi gerekli olmayabilir.

Admin erişimini istisnai tutun: MFA isteyin, küçük bir grupla sınırlayın ve her ayrıcalıklı eylemi kaydedin.

Veriyi uçtan uca koruma

İletimde TLS ve depolamada şifreleme kullanın (veritabanı ve yedekler). Gizli bilgileri (DB parolaları, imzalama anahtarları, webhook tokenları) bir gizli yönetiminde saklayın, çevre dosyalarına koymayın.

Ne sakladığınıza kasıtlı yaklaşın:

- Ham erişim tokenlerini saklamamaya çalışın.

- Gerekçe alanlarını gizleyin veya şablonlayın gerektiğinde.

- Kimlik verilerini talep notlarından ayırın ki kazara ifşa azalır.

Yaygın saldırılara karşı koruyucular

Erken dönemde aşağıdaki temel kontrolleri ekleyin:

- Oturum açma, arama ve API uç noktalarında hız sınırlamaları

- Tarayıcı oturumları için CSRF koruması; SameSite çerezleri ve anti-CSRF tokenleri

- ID'ler, yorumlar ve filtreler için sunucu tarafı katı girdi doğrulama

- Kanıt eki kabul ediyorsanız: izin verilen MIME türleri, tarama, boyut sınırları ve dosyaları web kökünün dışında saklama

Uyumluluk temelleri: azalt, sakla ve kontrol et

Kayıtları politika bazlı saklama süreleriyle yönetin (örn. denetim kanıtları için 1–7 yıl, kişisel notlar daha kısa). Değiştirilemez olay içeren bir denetim günlüğünü denetçilere ve güvenlik personeline sınırlı erişimle tutun. Şüphede daha az saklayın—ve neyi neden sakladığınızı belgeleyin.

Bildirimler ve İletişim

Erişim inceleme uygulamanızı prototipleyin

Koder.ai ile roller, durumlar, onaylar ve gerçekleştirimleri ücretsiz katman üzerinde prototipleyin.

Bildirimler bir erişim talebi iş akışının sinir sistemidir. Net ve zamanında olduklarında talepler hızla ilerler; gürültülü veya belirsiz olduklarında insanlar onları görmezden gelir—onaylar takılır.

Ne zaman bildirim gönderilmeli

En azından üç anı kapsayın:

- Gönderim onayı talep edene, sonraki adımlar ve beklenen zaman çizelgesini içerecek şekilde.

- Onay gerekli her onaycıya, hızlı karar verebilmeleri için yeterli bağlamla.

- Karar verildi talep edene ve downstream gerçekleştirimcilere (BT/destek), sonraki adımlar ve etkinleşme tarihleri ile.

Mesaj içeriğini kanallar arasında tutarlı tutun ki insanlar detay aramasın.

Kanal stratejisi: e-posta, sohbet ve uygulama içi

Katmanlı bir yaklaşım kullanın:

- Uygulama içi bildirimler uygulamaya düzenli giren kullanıcılar için (onaycılar, adminler). Düşük gürültü, kolay izlenir.

- E-posta güvenilir teslim ve denetlenebilirlik için, özellikle nadir onaycılar için.

- Sohbet (Slack/Teams) hızlı cevap için, ancak kullanıcılar isteğe bağlı olmalı ve frekansı kontrol edebilmelisiniz.

Gereksiz spam’dan kaçınmak için acil olmayan güncellemeleri toplu gönderin (örn. günlük özet) ve gerçek zamanlı uyarıları sadece onaylar ve yükseltmeler için saklayın.

Hatırlatmalar ve zaman dilimlerine saygı

Hatırlatmalar adil ve öngörülebilir olmalı: ilk hatırlatmayı SLA penceresinden sonra gönderin, sonra eylem yoksa yükseltin. Çalışma saatlerini ve yerel zaman dilimlerini dikkate alın ki örn. Sidney’deki bir inceleyici gece 2’de “geçti” uyarısı almasın. Takımların sessiz saat ve tatil takvimlerini yapılandırmasına izin verin.

Şablonlar: gerekli bağlam ve derin linkler

Bildirim şablonları her zaman şunları içermeli:

- Talep eden, kaynak, yetki ve gerekçe

- Risk sinyalleri (yükseltilmiş yetkiler, prodüksiyon erişimi)

- Son tarih/SLA ve bir sonraki onaycı

- Hemen işlem yapmak için derin link: /requests/{id}

İyi tasarlanmış bildirimler geri dönüşleri azaltır, onay sürecini hızlandırır ve denetim hazırlığını artırır.

Test, Lansman ve Sürekli İyileştirme

Merkezi bir erişim inceleme uygulaması gerçek baskı altında öngörülebilir davrandığında güven kazanır: acil talepler, karmaşık yönlendirme ve sıkı görev ayrımı. Herkesi aynı hedefe test etmek için önce “bitti”yi tanımlayın.

“Bitti”yi tanımlayın (testin hedefi olsun)

Gün birinde desteklemeniz gereken temel akışlarla başlayın: talep oluştur → doğru onaycıya yönlendir → onayla/reddet → gerçekleştir/iptal et → kanıt kaydet.

Ardından admin ayarlarını (yönlendirme kuralları, onaycı grupları, delege, yükseltme zamanlaması, varsayılan süreler) ve ihtiyaç duyduğunuz raporlama görünümlerini (açık birikmiş iş, yaşlanan talepler, ekip bazlı çevrim süreleri, denetim için temel dışa aktarımlar) listeleyin.

Onayları bozan kritik yolları test edin

Testi onayları sessizce yanlış sonuçlara götürebilecek senaryolara odaklayın:

- Yönlendirme kuralları: kaynak/izin için doğru onaycı, kenar durumlar (yükleniciler, çapraz ekip kaynakları)

- Delege ve ofis dışı kapsama: delegenin tam olarak ne görmesi gerektiğini doğrulayın ve sorumluluğun görünür kalmasını sağlayın

- Süresi dolma ve zamanlı erişim: hatırlatmaları, otomatik dolma davranışını ve gerçekleştirme gecikmesi durumunda ne olduğunu doğrulayın

- İzin kontrolleri: onaycılar kendi erişimlerini onaylayamamalı; talep edenler başkalarının taleplerini görememeli; adminler geçmişi yeniden yazamamalı

Bir dizi “kötü niyetli test” (çift tıklamalar, kısmi hatalar, yeniden denemeler) ekleyin ki çift onaylar veya çelişkili durumlar oluşmasın.

Kontrollü adımlarla yayına alın

Pilot ekiple başlayın: bir iş ekibi, bir BT/gerçekleştirme ekibi ve en az bir yüksek riskli kaynak sahibi olsun. Kısa geri bildirim döngüsü tutun (haftalık sorun incelemesi) ve geçiş sırasında taleplerin nereye gitmesi gerektiğine dair basit rehberlik yayınlayın.

Eğer e-postadan veya ticket sisteminden geçiyorsanız, bir kesme tarihi planlayın: X tarihinden sonra yeni talepler uygulamada oluşturulmalı; eski öğeler okunur referans olarak içe aktarılabilir veya kapatılıp belgelenmiş kararla arşivlenebilir.

Sonuçları ölçün ve iyileştirin

Birkaç metrik tutarlı şekilde izleyin: medyan çevrim süresi, bekleyen talep sayısı, onay/red oranları ve yaygın red nedenleri. Red nedenleri özellikle değerlidir—eksik önkoşulları, belirsiz kaynak tanımlarını veya çok geniş talep türlerini işaret eder.

Bu sinyalleri yönlendirme iyileştirmeleri, asgari ayrıcalık varsayılanlarını sıkılaştırma ve formlar ile bildirimleri geliştirmek için kullanın; temel politikayı haftalık değiştirmeden önce veriye dayalı düzeltmeler yapın.

Daha Hızlı Uygulama (Kontrolleri Feda Etmeden)

İş akışı, roller ve veri modeli netleştikten sonra ana risk uygulama kaymasıdır: tutarsız ekranlar, eksik denetim olayları veya “geçici” kısayolların kalıcı boşluklara dönüşmesi.

Hızlandırılmış teslimat isterken mimariyi disiplinli tutmak için bir vibe-coding iş akışı yardımcı olabilir. Koder.ai ile ekipler, yapısal bir spesifikasyondan (roller, talep durumları, yönlendirme kuralları ve denetim olayları) sohbet odaklı bir arayüzle erişim inceleme uygulamasının çekirdeğini oluşturabilir—sonra Planning Mode, anlık görüntüler ve geri alma ve kaynak kodu dışa aktarma ile güvenle yineleyebilirler. Koder.ai’ın varsayılan yığını (web için React, arka uç için Go + PostgreSQL) tipik ihtiyaçlara uygundur: gelen kutusu tarzı UI’lar, güçlü tipli onay iş akışları ve ekleme-yalnız denetim günlüğü.

Koder.ai veya geleneksel bir yapı kullanın, sıralama aynıdır: roller ve SoD kurallarını kilitleyin, onay ile gerçekleştirmeyi ayırın ve denetim edilebilirliği ürün özelliği olarak ele alın.