Merkezi Bir Risk Kaydı Uygulaması Ne Çözmeli

Bir risk kaydı genelde bir e‑tablo olarak başlar—ve birçok ekip aynı anda güncelleme yapması gerektiğinde bu çözüm yetersiz kalır.

Neden e‑tablolar başarısız olur

E‑tablolar ortak operasyonel sahiplik temelinde zorluk yaşar:

- Sürüm kaosu: “Final_v7_reallyfinal.xlsx” norm haline gelir ve hangi dosyanın güncel olduğu belirsizleşir.

- Belirsiz sahiplik: bir satır kim gözden geçirecek, onaylayacak veya güncelleyecek diye zorunluluk getirmez; bu yüzden hesap verebilirlik kayar.

- Raporlama zorluğu: riskleri departman, proje veya kategori bazında toplamak genellikle manuel filtreler, pivot tablolar ve kopyala‑yapıştır gerektirir.

- Denetim ihtiyacı: liderlik veya denetçiler “puan kim tarafından ve neden değiştirildi?” diye sorduğunda e‑tablolar genellikle güvenilir bir değişiklik geçmişi sunmaz.

Merkezi bir uygulama bu sorunları güncellemeleri görünür, izlenebilir ve tutarlı hale getirerek çözer—her değişikliği koordinasyon toplantısına çevirmeden.

Hedeflenecek çıktılar

İyi bir risk kaydı web uygulaması şunları sunmalıdır:

- Tek gerçek kaynak: her risk için bir kayıt ve açık bir güncel durum.

- Tutarlılık: standart alanlar, ortak bir taksonomi ve tek tip puanlama yöntemi.

- Görünürlük: herkes aynı görünümü görür—kendi kapsamına göre filtrelenmiş.

- Hesap verebilirlik: isimlendirilmiş sahipler, son tarihler ve gerekli incelemeler; bunlar kimsenin e‑posta gelen kutusundaki hatırlatıcılara bağlı olmaz.

“Merkezi” gerçekte ne anlama geliyor

“Merkezi” olmak tek kişi tarafından kontrol edilmek anlamına gelmez. Anlamı:

- Tek sistem (çok sayıda dosya değil)

- Paylaşılan taksonomi (ortak kategoriler, nedenler, etkiler, kontroller)

- Standart puanlama (böylece “Yüksek” farklı ekiplerde aynı anlama gelir)

Bu, roll‑up raporlamayı ve elma‑elma karşılaştırmalı önceliklendirmeyi mümkün kılar.

Sınırı belirleyin: risk kaydı vs tam GRC

Merkezi bir risk kaydı, riskleri uçtan uca yakalamaya, puanlamaya, izlemeye ve raporlamaya odaklanır.

Tam bir GRC paketi ise politika yönetimi, uyumluluk eşleştirmesi, tedarikçi risk programları, kanıt toplama ve sürekli kontrollerin izlenmesi gibi daha geniş yetenekler ekler. Bu sınırı erken tanımlamak, ilk sürümünüzü insanların gerçekten kullanacağı iş akışlarına odaklı tutar.

Kullanıcıları, Rolleri ve Yönetişimi Tanımlayın

Ekranları veya veritabanı tablolarını tasarlamadan önce, risk kaydı web uygulamasını kimlerin kullanacağını ve operasyonel olarak “iyi”nin ne olduğunu tanımlayın. Çoğu risk kaydı projesi başarısız olmaz çünkü yazılım riskleri depolayamaz; başarısız olur çünkü kimlerin neyi değiştirmeye yetkili olduğu veya bir şey geciktiğinde kimin hesap verebilir olduğu konusunda anlaşma yoktur.

Temel kişiler (küçük tutun)

Gerçek davranışa uyan birkaç net rol ile başlayın:

- Risk sahibi: riskten sorumlu, durumu günceller ve iyileştirmeyi sürdürür.

- İnceleyici/onaylayıcı: kaliteyi (yazım, puanlama, kontroller) doğrular ve önemli değişiklikleri onaylar.

- Yönetici: şablonlar, alanlar, kullanıcılar ve yapılandırmayı yönetir; erişim sorunlarını çözer.

- Denetçi: salt‑okuma artı kanıt erişimi; izlenebilirlik ve tutarlılık bekler.

- Yönetici görüntüleyicisi: özetler ve eğilimler görmek ister; düzenleme hakkı yok.

Erken aşamada çok fazla rol eklerseniz MVP üzerinde köşe vakalarını tartışmakla zaman kaybedersiniz.

Rol izinleri (oluştur, düzenle, onayla, kapat)

İzinleri eylem düzeyinde tanımlayın. Pratik bir temel:

- Oluştur: risk sahipleri (ve bazen yöneticiler).

- Düzenle: risk Taslak durumundayken sahibi; onay sonrası sınırlı düzenleme.

- Onayla: inceleyici/onaylayıcı (yüksek şiddetli öğelerde risk sahibiyle aynı kişi olmamalı).

- Kapat: risk sahibi kapatma talep eder; inceleyici kapatma kriterlerinin karşılandığını doğrular.

Ayrıca hassas alanları (ör. risk puanı, kategori, son tarih) kimlerin değiştirebileceğine karar verin. Birçok ekip için bu alanlar sadece inceleyicinin değiştirebileceği şekilde kısıtlanır ki “puan düşürme” engellensin.

Uygulamanın zorlayabileceği yönetişim kuralları

UI'nizin destekleyebileceği basit, test edilebilir kurallar yazın:

- Zorunlu alanlar: eyleme geçirilebilir olmak için minimum bilgiler (sahip, etki, olasılık, etkilenen alan, son tarih).

- İnceleme periyodu: örn. orta riskler için üç aylık, yüksek riskler için aylık inceleme.

- Yükseltme tetikleyicileri: gecikmiş eylemler, yüksek puan, tekrar eden olaylar veya başarısız kontroller.

Sahiplik: riskler ve kontroller

Her nesne için sahipliği ayrı belgeleyin:

- Her risk için tam olarak bir hesap verebilir sahibi olur.

- Her kontrolün (veya azaltıcı eylemin) bir sahibi ve hedef tarihi vardır.

Bu netlik “herkes sahip” durumlarını önler ve ileride raporlamayı anlamlı kılar.

Temel Veri Modeli: Risk Alanları ve İlişkiler

Bir risk kaydı uygulaması veri modeline bağlı olarak başarılı olur ya da başarısız olur. Alanlar çok azsa raporlaması zayıf olur; çok karmaşıksa insanlar kullanmayı bırakır. “Kullanılabilir minimum” bir risk kaydı ile başlayın, sonra kayıtları eyleme dönüştürecek bağlam ve ilişkiler ekleyin.

Asgari risk alanları (vazgeçilmezler)

En azından her risk şu bilgileri saklamalıdır:

- Başlık: kısa, aranabilir özet

- Açıklama: ne olabileceği ve neden önemli olduğu

- Kategori: örn. operasyonel, uyumluluk, güvenlik, finansal

- Sahip: tek bir hesap verebilir kişi (grup değil)

- Durum: Taslak → İnceleme → Onaylandı → İzleniyor → Kapalı

- Tarihler: oluşturulma tarihi, sonraki inceleme tarihi, hedef tarih, kapanış tarihi (ilgili olduğunda)

Bu alanlar önceliklendirme, hesap verebilirlik ve net bir “ne oluyor” görünümü sağlar.

Bağlam alanları (filtreleri ve raporları kullanışlı kılan)

Kuruluşunuzun işi konuşma şeklini yansıtan küçük bir bağlam seti ekleyin:

- İş birimi (departman/bölüm)

- Süreç/Sistem (risk altındaki unsur)

- Lokasyon (saha/bölge)

- Proje (inşa/çalışma)

- Tedarikçi (üçüncü taraf ilgili)

Bu alanların çoğunu isteğe bağlı yapın, böylece ekipler risk girişi yapmaya engellenmesin.

İlişkili nesneler (riskleri işe dönüştürün)

Her şeyi uzun bir forma doldurmak yerine, bunları bir riskle ilişkilendirilmiş ayrı nesneler olarak modelleyin:

- Kontroller (olasılığı/etkiyi azaltan uygulamalar)

- Olaylar (gerçekleşen olaylar veya yakın kaçışlar)

- Eylemler/İyileştirmeler (atanan görevler ve son tarihler)

- Kanıt (bir kontrolün/eylemin var olduğunu veya gerçekleştirildiğini gösteren belge)

- Ekler (dosyalar, ekran görüntüleri, belgeler)

Bu yapı temiz bir geçmiş, daha iyi yeniden kullanım ve daha net raporlama sağlar.

Stewardship desteklemek için hafif metaveri ekleyin:

- Etiketler (kullanıcı tanımlı, esnek)

- Kaynak (denetim, öz‑tanımlama, olay incelemesi)

- Oluşturan ve son güncelleyen

- İnceleme tarihi (bir sonraki planlı kontrol)

Paydaşlar için bu alanları doğrulayan bir şablon istiyorsanız, dahili belgelerinize kısa bir “veri sözlüğü” sayfası ekleyin (veya görünür metin olarak /blog/risk-register-field-guide).

Risk Puanlama ve Önceliklendirme

Bir risk kaydı, insanlara hızlıca iki soruyu yanıtlatabildiğinde işe yarar: “Önce neyle ilgilenmeliyiz?” ve “Tedbirler işe yarıyor mu?” Risk puanlamasının görevi budur.

Matematiği basit tutun: olasılık × etki

Çoğu ekip için basit bir formül yeterlidir:

Risk puanı = Olasılık × Etki

Bu açıklaması kolay, denetlenmesi kolay ve ısı haritasında görselleştirmesi kolaydır.

Açık ölçekte tanımlar yapın

Kuruluşunuzun olgunluğuna uygun bir ölçek seçin—genellikle 1–3 (daha basit) veya 1–5 (daha nüanslı). Önemli olan, her seviyenin karmaşık terimler olmadan ne anlama geldiğini tanımlamaktır.

Örnek (1–5):

- Olasılık 1 (Nadir): Önümüzdeki yılda olması olası değil

- Olasılık 3 (Olası): Yılda birkaç kez olabilir

- Olasılık 5 (Çok olası): Sık sık olması beklenir

Etki için de benzer örnekler verin (ör. “müşteri için küçük rahatsızlık” vs “düzenleyici ihlal”). Birden fazla ekipte çalışıyorsanız, kategori başına etki rehberliği izin verin (finansal, hukuki, operasyonel vb.) ama yine de tek bir toplam sayı üretilsin.

Doğal vs kalan risk (ve azaltımlar puanı nasıl değiştirir)

İki puanı destekleyin:

- Doğal risk: kontroller/iyileştirmeler öncesi

- Kalan risk: mevcut kontroller/iyileştirmeler sonrası

Uygulamada bağlantıyı görünür kılın: bir iyileştirme uygulandı olarak işaretlendiğinde veya etkinliği güncellendiğinde kullanıcılardan kalan olasılık/etkiyi gözden geçirmelerini isteyin. Bu, puanlamayı tek seferlik bir tahminden ziyade gerçeğe bağlı tutar.

İstisnalara sistemin bozulmasına izin vermeden hazırlanın

Her risk formüle uymayabilir. Puanlama tasarımınız şunları ele almalıdır:

- Sadece nitel olan riskler: “Puanlanmadı” seçeneği ve zorunlu gerekçe

- Bilinmeyen etki/olasılık: “TBD” desteği ve yeniden değerlendirme hatırlatıcısı

- Özel metrikler: belirli ekipler için ek bir alan (ör. “müşteri güveni”) ama ortak çekirdek puanı değiştirmeden

Önceliklendirme, puanı basit kurallarla (ör. “Yüksek kalan puan” veya “Gecikmiş inceleme”) birleştirerek acil öğelerin üstte görünmesini sağlar.

Belirlemeden Kapatmaya İş Akışı

Merkezi bir risk kaydı uygulaması, uyguladığı iş akışı kadar faydalıdır. Amaç “bir sonraki doğru adımı” açık hale getirmek, yine de gerçek hayatta istisna gerektiğinde esneklik sağlamaktır.

Net bir yaşam döngüsü haritalayın

Herkesin hatırlayabileceği küçük bir durum setiyle başlayın:

- Taslak: risk yakalandı ama doğrulanmadı.

- İnceleme: alan uzmanları açıklamayı, kapsamı ve ilk puanlamayı doğrular.

- Onaylandı: risk aktif kayıt olarak kabul edildi.

- İzleniyor: kontroller ve eylemler mevcut; risk zaman içinde takip ediliyor.

- Kapandı: risk artık ilgili değil, azaltıldı veya altta yatan faaliyet sonlandırıldı.

Durum tanımlarını UI'da görünür tutun (ipuçları veya yan panel) ki teknik olmayan ekipler tahmin etmesin.

Her aşamada gerekli adımları zorlayın

Onayların anlamlı olmasını sağlamak için hafif “kapılar” ekleyin. Örnekler:

- Taslak → İnceleme öncesi: başlık, kategori, sahip, etkilenen alan ve ilk olasılık/etki bilgileri zorunlu olsun.

- İnceleme → Onaylandı öncesi: en az bir kontrol (mevcut veya planlanan) ve seçilen puan için net gerekçe gerekiyor.

- Onaylandı → İzleniyor öncesi: en az bir görev/eylem, sahibi ve son tarih gerekli.

- İzleniyor → Kapandı öncesi: kapanış nedeni ve kanıt (dosya yükü veya bağlantı) gerek.

Bu kontroller boş kayıtları önler fakat uygulamayı form doldurma yarışına çevirmez.

Eylemleri mini proje planı gibi izleyin

İyileştirme çalışmalarını birinci sınıf veri olarak ele alın:

- Görevler: sahibi, son tarih, durum ve tamamlanma notlarıyla

- Kanıt: belgeler, ekran görüntüleri, bilet bağlantıları

- Hatırlatmalar ve tarih gecikmelerinde yükseltme

Bir risk, “ne yapılıyor” bilgisini anlık göstermeli; yorumların içinde kaybolmamalı.

Yeniden değerlendirme ve yeniden açma desteği

Riskler değişir. Periyodik incelemeleri (ör. üç aylık) zorunlu kılın ve her yeniden değerlendirmeyi kaydedin:

- inceleme tarihi, inceleyen kişi, güncellenmiş olasılık/etki ve notlar

- bir sonraki inceleme süresi dolduğunda otomatik hatırlatmalar

- kapatılmış riskleri yeniden açma yeteneği; zorunlu gerekçe ve yeni değerlendirme döngüsü

Bu, paydaşların risk puanının nasıl evrildiğini ve alınan kararların nedenini görmesini sağlar.

Teknik olmayan ekipler için UX ve Navigasyon

Design the right data model

Model risks, controls, actions, and evidence as linked objects without wrestling a giant spreadsheet.

Bir risk kaydı web uygulaması, birinin risk ekleyebilme, sonra bulabilme ve bir sonraki yapılacak işi anlayabilme hızına bağlıdır. Teknik olmayan ekipler için “açık” navigasyon, minimum tıklama ve kontrol listesi gibi okunan ekranlar hedefleyin—veritabanı gibi hissettirmesin.

İlk tasarlanacak kilit sayfalar

Günlük iş akışını kapsayan küçük, öngörülebilir bir sayfa setiyle başlayın:

- Risk listesi: göz atma, filtreleme ve toplu güncellemelerin ana merkezi.

- Risk detayı: “bu ne, ne kadar kötü, sahibi kim, ne yapılıyor?” sorularını hızlıca yanıtlayan tek sayfa.

- Kontrol kütüphanesi: tekrar kullanılabilir kontroller/iyileştirmeler.

- Eylem takipçisi: görevler, sahipler ve son tarihler.

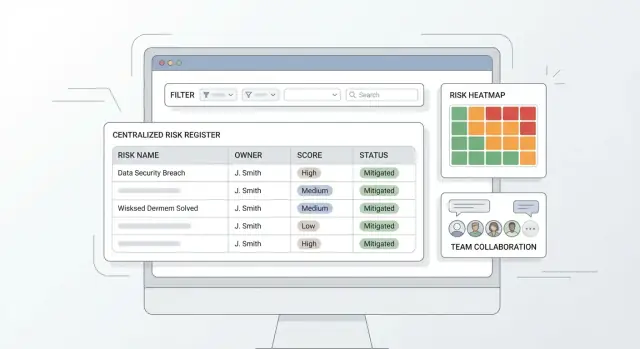

- Pano: ısı haritası, gecikmiş eylemler ve en önemli değişiklikler ile hızlı özet.

Gezinmeyi tutarlı tutun (sol kenar çubuğu veya üst sekmeler) ve birincil işlemi her yerde görünür yapın (örn. “Yeni risk”).

Hızlı veri girişi: varsayılanlar, şablonlar ve daha az yazma

Veri girişi kısa bir form dolduruyormuş hissi vermeli, rapor yazmak değil.

Mantıklı varsayılanlar (yeni öğeler için durum = Taslak; olasılık/etki orta değerle doldurulmuş) ve yaygın kategoriler için şablonlar kullanın (tedarikçi riski, proje riski, uyumluluk riski). Şablonlar kategori, tipik kontroller ve önerilen eylem türlerini önyükleyebilir.

Ayrıca tekrar eden yazımın önüne geçin:

- kategori, durum, tedavi için açılır menüler

- sahip ve ilişkili kontroller için typeahead

- atölye sırasında hızlı kayıt için “Kaydet ve yenisini ekle” butonu

Her yerde aynı davranan filtreleme ve arama

Ekipler araca güvendikçe “bana önemli olan her şeyi göster” diyebilmelidir. Tek bir filtre desen oluşturup bunu risk listesi, eylem takipçisi ve pano kırılmalarında yeniden kullanın.

Öncelikli filtreler: kategori, sahip, puan, durum ve son tarihler. Başlık, açıklama ve etiketlerde anahtar kelime arayan basit bir arama ekleyin. Filtreleri temizlemeyi ve yaygın görünümleri kaydetmeyi kolaylaştırın (örn. “Benim risklerim”, “Gecikmiş eylemler”).

Risk detay görünümünü okunabilir yapın

Risk detay sayfası üstten alta kolay okunmalı:

- Özet (başlık, sade dilde açıklama, kategori, sahip)

- Puanlama (güncel olasılık/etki, toplam puan, eğilim)

- Kontroller (etkililikleri ile bağlantılı kontroller)

- Eylemler (sahibi ve son tarihli açık görevler)

- Geçmiş (izlenebilirlik için önemli değişiklikler)

- Dosyalar (kanıtlar, ekran görüntüleri, politikalar)

Bölüm başlıklarını net tutun, alan etiketlerini kısa yapın ve acil olanı vurgulayın (örn. gecikmiş eylemler). Bu, merkezi risk yönetimini ilk kez kullananlar için bile anlaşılır kılar.

İzinler, Denetim İzleri ve Güvenlik Temelleri

Risk kaydı genellikle hassas bilgiler içerir (finansal maruziyet, tedarikçi sorunları, çalışan endişeleri). Net izinler ve güvenilir bir denetim izi insanları korur, güveni artırır ve incelemeleri kolaylaştırır.

Ekiplerin çalışma şekline uyan erişim seviyeleri

Basit bir modelle başlayın, ihtiyaç oldukça genişletin. Yaygın erişim kapsamları:

- Organizasyon geneli riskler: çoğu çalışan görebilir; düzenleme risk sahipleri ve yöneticiler tarafından.

- İş birimi riskleri: departman içinde görünür (örn. Finans, Operasyon).

- Proje tabanlı riskler: proje ekibi ve paydaşlarla sınırlı.

- Gizli riskler: küçük bir grupla sınırlı (örn. Hukuk, İK) ve daha sıkı dışa aktarma/paylaşım kontrolleri.

Kapsamı rollere (Görüntüleyici, Katılımcı, Onaylayıcı, Yönetici) ile birleştirin. “Kimin onaylayabileceği/kapatabileceği” ile “kimin alanları düzenleyebileceği” ayrımı hesap verebilirliği tutarlı kılar.

Denetim izi: kim neyi, ne zaman ve neden değiştirdi

Her anlamlı değişiklik otomatik kaydedilmelidir:

- Eylemi gerçekleştiren (kullanıcı/hizmet hesabı)

- Zaman damgası (zaman dilimiyle)

- Alan düzeyinde diff (eski → yeni)

- Değişiklik notları (durum değişiklikleri, puan değişiklikleri ve kapanışlar için zorunlu)

Bu, iç incelemeleri destekler ve denetimler sırasında karşılıklı yazışmaları azaltır. Denetim geçmişini UI'da okunabilir yapın ve yönetişim ekipleri için dışa aktarılabilir hale getirin.

Başlangıçtan itibaren planlanacak güvenlik temel özellikleri

Güvenliği altyapı detayları değil ürün özellikleri olarak ele alın:

- SSO seçeneği (SAML/OIDC) büyük kuruluşlar için; küçük ekipler için yerel oturum açma tutun.

- Parola politikaları (uzunluk, tekrar kullanım sınırlamaları) ve MFA mümkün olduğunda.

- Taşınırken ve depolamada şifreleme (TLS ve veritabanı/depolama şifrelemesi).

- Oturum zaman aşımı ve paylaşılan makineler için çıkış.

Saklama ve silme kuralları (kazara kaybı önleyin)

Kapatılmış risklerin ve kanıtların ne kadar süreyle saklanacağı, kimin kayıt silebileceği ve “silme”nin ne anlama geldiğini tanımlayın. Birçok ekip soft delete (arşivli + kurtarılabilir) ve zaman bazlı saklama tercih eder; yasal tutuklamalar için istisnalar olmalıdır.

Gelecekte dışa aktarmalar veya entegrasyonlar ekleyecekseniz, gizli risklerin aynı kurallarla korunmasını sağlayın.

İşbirliği ve Bildirimler

Make UX simple and scannable

Create lists, detail pages, dashboards, and filters that non-technical teams can actually use.

Doğru kişiler değişiklikleri hızlıca tartışabildiğinde ve uygulama onları doğru anlarda uyarmaya başladığında risk kaydı güncel kalır. İşbirliği özellikleri hafif, yapılandırılmış ve risk kaydına bağlı olmalıdır ki kararlar e‑postalarda kaybolmasın.

Riske bağlı işbirliği

Her risk için bir yorum dizisi ile başlayın. Basit tutun ama kullanışlı olsun:

- @mention desteği: sahipleri, kontrol liderlerini, Finans veya Hukuk gibi doğrulayıcıları çağırmak için

- İnceleme isteği: yorumdan daha net bir eylem (örn. “Güvenlikten inceleme iste”)—birinci sınıf işlem olarak

- Satır içi bağlam: tartışmanın yanında ne değiştiğini (puan, son tarih, iyileştirme durumu) gösterin

Eğer denetim izi başka bir yerde kayıtlıysa, burada çoğaltmayın—yorumlar işbirliği içindir, uyumluluk kayıtları için değil.

Önceliklere uygun bildirimler

Bildirimler öncelikleri ve hesap verebilirliği etkileyen olaylarda tetiklenmelidir:

- Son tarihler: yaklaşan, bugün sonlanan ve geciken eylemler

- Puan değişiklikleri: olasılık/etki güncellendiğinde ve kalan risk yeniden hesaplandığında

- Onaylar: istenen, onaylanan, reddedilen olaylar

- Gecikmiş eylemler: net bir eylem çağrısı ile (görevi aç, yeniden ata, son tarihi gerekçeyle uzat)

Bildirimi insanların gerçekten kullandığı yerlerde verin: uygulama içi gelen kutusu + e‑posta ve isteğe bağlı Slack/Teams entegrasyonları.

Tekrarlayan inceleme hatırlatmaları (rahatsız etmeden)

Çok sayıda risk, hiçbir şey “ördek” durumda olmasa bile düzenli inceleme ister. Kategori düzeyinde (örn. Tedarikçi, Bilgi Güvenliği, Operasyonel) aylık/üç aylık tekrar eden hatırlatmalar destekleyin ki ekipler yönetişim ritimleriyle uyumlu olsun.

Gürültüyü azaltmak için kullanıcı kontrolleri

Aşırı bildirim benimsemeyi öldürür. Kullanıcılara şunları seçme imkanı verin:

- Özet vs gerçek zamanlı (günlük/haftalık özet)

- Hangi etkinlikleri almak istedikleri (puan değişiklikleri, mentionlar, onaylar)

- Sessiz saatler ve zaman dilimi

İyi varsayılanlar önemlidir: varsayılan olarak risk sahibi ve eylem sahibi bildirimleri alır; diğerleri isteğe bağlı olur.

Panolar, Raporlar ve Dışa Aktarmalar

Panolar risk kaydının değerini kanıtladığı yerdir: uzun bir risk listesini kısa karar setlerine çevirir. Erken aşamada birkaç “her zaman faydalı” kutu hedefleyin, sonra kullanıcıların ayrıntıya inmelerine izin verin.

Erken dönemde sunulacak temel panolar

Dört görünümle başlayın:

- En önemli riskler: en yüksek öncelikli öğeler (puan bazlı), güncel durum ve sonraki inceleme tarihi ile.

- Sahibe göre riskler: kimin ne için hesap verebilir olduğunu gösteren basit kırılım.

- Gecikmiş eylemler: son tarihi geçmiş iyileştirme görevleri, takım veya sahip bazında gruplanmış.

- Zaman içindeki eğilim: açık risk sayısı ve ortalama puan ay/çeyrek bazında; maruziyetin iyileşip iyileşmediğini gösterir.

Risk ısı haritası (hesaplama şekli)

Isı haritası Olasılık × Etki ızgarasıdır. Her risk güncel değerlerine göre bir hücreye düşer (örn. 1–5 aralığı). Görüntülemek için:

- Hücre yerleşimi:

satır = etki, sütun = olasılık.

- Risk puanı: yaygın yaklaşım

puan = olasılık * etki.

- Hücre yoğunluğu: eşiklere göre renk bantları (örn. 1–6 yeşil, 7–14 sarı, 15–25 kırmızı).

- Sayılar ve ayrıntı: her hücrede kaç risk olduğu gösterilsin; hücreye tıklamak o alt küre filtre uygulasın.

Kalan riski destekliyorsanız kullanıcıların Doğal vs Kalan arasında geçiş yapmasına izin verin ki ön kontrol ve sonrası karışmasın.

Raporlar, yönetici sunumları ve denetim dostu dışa aktarmalar

Yöneticiler genellikle bir anlık görüntü isterken denetçiler kanıta ihtiyaç duyar. Filtreleri ve oluşturulma tarihini/zamanını içeren tek tıkla CSV/XLSX/PDF dışa aktarmaları sağlayın; ana alanlar (puan, sahip, kontroller, eylemler, son güncelleme) dahil olsun.

Sık kullanılan kitleler için kaydedilmiş görünümler

Yönetici Özeti, Risk Sahipleri ve Denetim Detayı gibi önceden ayarlı filtreler ve sütunlarla “kaydedilmiş görünümler” ekleyin. Bunları göreli bağlantılarla paylaşılabilir yapın (örn. /risks?view=executive) ki ekipler aynı kabul edilen görünümü tekrar açabilsin.

Veri İçe Aktarma ve Entegrasyonlar

Çoğu risk kaydı boş başlamaz—çoğu bir dizi e‑tablo ve kurum içi araçlardan kopmuş bilgilerin birleşimidir. İçe aktarma ve entegrasyonları birinci sınıf özellik olarak ele alın; çünkü bunlar uygulamanızın tek gerçek kaynak olup olmayacağını belirler.

Planlanacak yaygın veri kaynakları

Genelde aşağıdan veri içe aktarır veya referans alırsınız:

- Mevcut e‑tablolar (risk logları, denetim bulguları, proje RAID listeleri)

- Biletleme araçları (ör. Jira/ServiceNow) olaylar, problemler veya kontrol düzeltme görevleri için

- CMDB/varlık envanteri sistemleri uygulamalar, sahipler, kritiklik için

- İK veya organizasyon dizini departmanlar, yöneticiler, rol atamaları için

- Tedarikçi listeleri üçüncü taraf riskleri ve sözleşme sahipleri için

Teknik olmayan ekiplerin kullanabileceği pratik bir içe aktarma akışı

İyi bir içe aktarma sihirbazı üç aşamalı olmalı:

- Sütun eşleştirme: CSV/XLSX yüklenir, sütunlar alanlarla eşleştirilir (Risk başlığı → Başlık, “Sahip e‑posta” → Sahip). Eşlemeleri tekrar kullanım için şablon olarak kaydedin.

- Doğrulama: herhangi bir veri yazılmadan önce satır düzeyindeki sorunları gösterin—eksik zorunlu alanlar, geçersiz enum değerleri (örn. “Highh”), hatalı tarihler, bilinmeyen sahipler.

- Hata raporlama: geçerli kayıtları içe aktarın ve net mesajlar içeren indirilebilir bir “hatalar dosyası” üretin.

İlk 10–20 kaydın nasıl görüneceğini gösteren bir önizleme adımı ekleyin. Bu sürprizleri önler ve güven oluşturur.

Entegrasyonlar: basitten başlayın, sonra ölçeklendirin

Üç entegrasyon modu hedefleyin:

- API: on‑demand okuma/yazma (örn. bir olayı risk olarak oluştur).

- Webhooks: bir risk değiştiğinde diğer sistemleri bilgilendirmek için.

- Zamanlı senkronizasyon: referans veriler (varlıklar, kullanıcılar, tedarikçiler) için.

Yönetici belgelerinde bunu kısa bir kurulum sayfasına bağlayın (örn. /docs/integrations).

Çoğaltmaları engelleme (ilerlemeyi engellemeden)

Birden fazla katmanda yaklaşın:

- Benzersiz kimlikler: dahili risk ID’si artı isteğe bağlı harici ID (bilet anahtarı, tedarikçi ID)

- Eşleme kuralları: normalize edilmiş başlık + varlık/tedarikçi + benzer tarihlerle potansiyel kopyalar işaretlensin

- Birleştirme süreci: yönetici iki riski birleştirebilsin; geçmiş korunarak ilişkiler saklansın

Teknoloji Yığını ve Mimari Seçenekleri

Ship the workflow first

Prototype Draft to Review to Approved and closure gates fast, then iterate with your stakeholders.

Risk kaydı web uygulamasını oluşturmanın üç pratik yolu vardır; doğru seçenek ne kadar hızlı değer üretmek istediğinize ve ne kadar değişim beklediğinize bağlıdır.

Bu, riskleri kaydetmek ve temel dışa aktarmalar üretmek için kısa vadeli bir köprüdür. Ucuz ve hızlıdır, ancak ayrıntılı izinler, denetim izi ve güvenilir iş akışları gerektiğinde yetersiz kalır.

Low‑code, platform lisanslarınız varsa haftalar içinde bir MVP istediğinizde idealdir. Riskleri modelleyebilir, basit onaylar oluşturabilir ve hızlı panolar yapabilirsiniz. Dezavantajı uzun vadede esneklik: karmaşık puanlama mantıkları, özel ısı haritaları ve derin entegrasyonlar zahmetli veya maliyetli olabilir.

Seçenek 3: Özel geliştirme

Özel geliştirme önden daha uzun sürer ama yönetişim modelinize uyar ve tam bir GRC uygulamasına büyüyebilir. Kesin izinler, ayrıntılı denetim izi veya farklı iş birimlerine göre değişen iş akışları gerektiğinde genelde en iyi yoldur.

Basit, güvenilir bir mimari

Sıkıcı ama net tutun:

- Frontend: kullanıcıların riskleri kaydettiği, gözden geçirdiği ve onayladığı web UI

- API: iş kurallarını (puanlama, iş akışı durumları, bildirimler) yöneten katman

- Veritabanı: riskler, kontroller, sahipler ve geçmişi saklayan DB

- Dosya depolama: kanıtlar ve ekler için

- E‑posta servisi: atamalar, hatırlatmalar ve yükseltmeler

Mantıklı bir başlangıç yığını (düz anlatım gerekçesi)

Yaygın, sürdürülebilir bir tercih React (frontend) + iyi yapılandırılmış bir API katmanı + PostgreSQL (veritabanı) kombinasyonudur. Popüler, eleman bulması kolay ve risk kaydı gibi veri ağırlıklı uygulamalar için güçlüdür. Kuruluşunuz Microsoft odaklıysa .NET + SQL Server de eşit derecede pratiktir.

Hızlıca bir prototipe ulaşmak istiyorsanız—ağır bir low‑code platformuna bağlı kalmak istemiyorsanız—ekipler genellikle Koder.ai gibi araçları MVP’ye hızlıca ulaşma aracı olarak kullanır. Sohbette iş akışlarını, rolleri, alanları ve puanlamayı tarif ederek ekranları hızlıca yineleyebilir ve hazır olduğunuzda kaynak kodu dışa aktarabilirsiniz. Koder.ai altında tipik olarak React frontend, Go + PostgreSQL backend ve dağıtım/hosting, özel alan adları ve snapshot/geri alma desteği gibi özellikler bulunur.

Ortamlar ve dağıtım temel adımları

Başlangıçtan itibaren dev / staging / prod planlayın. Staging, izinleri ve iş akışı otomasyonunu güvenli şekilde test edecek şekilde prod ile uyumlu olmalıdır. Otomatik dağıtımlar, günlük yedekler (geri yükleme testleriyle) ve hafif izleme (çalışırlık + hata alarmları) kurun. Yayın hazır olma kontrol listesi isterseniz, /blog/mvp-testing-rollout gibi dahili bir referans ekleyin.

MVP, Test ve Dağıtım Planı

Merkezi bir risk kaydı uygulaması göndermek her özelliği yapmak değil; gerçek insanlar için iş akışının çalıştığını kanıtlamaktır. Sıkı bir MVP, gerçekçi bir test planı ve kademeli dağıtım sizi e‑tablo kaosundan çıkarır.

MVP kapsamını tanımlayın (öncelikle ne inşa edilmeli)

Bir ekibin riskleri kaydedip, tutarlı bir şekilde değerlendirebilmesi, basit bir yaşam döngüsünde ilerletebilmesi ve temel bir genel bakış görebilmesi için en küçük özellik setiyle başlayın.

MVP gereklilikleri:

- Asgari risk alanları: başlık, açıklama, sahip, departman/ekip, kategori, durum, tarihler (oluşturma/sonraki inceleme), kontroller, eylemler ve kalan risk notları.

- Puanlama: tek bir puanlama yöntemi (örn. olasılık 1–5 ve etki 1–5) ile otomatik puan ve basit ısı haritası sınıflandırması (düşük/orta/yüksek).

- Temel iş akışı: Taslak → İnceleme → Onaylandı → İzleniyor → Kapalı (ilerde yapılandırılabilir yapın ama önce net bir yol uygulayın).

- Bir pano: “Takıma göre açık yüksek kalan riskler” ve filtrelenebilir liste görünümü.

Gelişmiş analiz, özel iş akışı oluşturucular veya derin entegrasyonları, temeller doğrulandıktan sonra ekleyin.

Pratik bir test planı oluşturun

Testler güven ve doğruluğa odaklanmalı: insanlar kayıtların doğru olduğuna ve erişimin kontrol edildiğine inanmalı.

Kapsanacak alanlar:

- Rol tabanlı erişim: kimlerin görüntüleyebildiği, oluşturabildiği, düzenleyebildiği, onaylayabildiği ve kapatabildiği ekibiniz genelinde doğrulanmalı.

- İş akışı kuralları: ana geçişlerde zorunlu alanlar uygulanmalı (örn. Onay öncesi sahip ve son tarih).

- İçe/dışa aktarımlar: dağınık bir e‑tablo şablonunu içe aktarma ve CSV/XLSX dışa aktarım testi.

- Denetlenebilirlik: puan, durum veya sahip değişiklikleri kaydedilmeli ve yetkili kullanıcılar tarafından görülebilmeli.

Pilot çalıştırın, sonra rafine edin

İstekli ama aşırı yetenekli olmayan bir ekip ile pilot başlatın (idealde bir ekip). Pilotu kısa tutun (2–4 hafta) ve şunları izleyin:

- bir riski kaydetme süresi

- eksik gönderim sayısı

- puanlamanın ne sıklıkla tartışıldığı

- hangi alanların göz ardı edildiği veya yanlış anlaşıldığı

Geri bildirimleri kullanarak şablonları (kategoriler, zorunlu alanlar) rafine edin ve ölçekleri (örn. Etki = 4 ne demek) geniş dağıtımdan önce ayarlayın.

Eğitim, dokümantasyon ve taşıma takvimi

Yoğun ekipleri yormayan hafif bir benimseme planı hazırlayın:

- Bir sayfalık “Nasıl puanlıyoruz” rehberi ve iki dakikalık bir tanıtım videosu

- Uygulama içi kısa ipuçları (ne gerekli, onay nasıl çalışır)

- Net bir taşıma takvimi: e‑tablolarda düzenlemeyi dondurun, temel veriyi içe aktarın, sahipleri doğrulayın, sonra uygulamaya geçin

Zaten standart bir e‑tablo formatınız varsa, bunu resmi içe aktarma şablonu olarak yayınlayın ve dahili yardım sayfasına (örn. /help/importing-risks) referans verin.