Uygulamanın Hedefini ve Kapsamını Netleştirin

Ekranları tasarlamadan veya teknoloji yığınını seçmeden önce, organizasyonunuzda “operasyonel risk”in ne anlama geldiğini netleştirin. Bazı ekipler bunu süreç hataları ve insan hatası ile sınırlarken; diğerleri BT kesintileri, tedarikçi sorunları, dolandırıcılık veya dışsal olayları da dahil eder. Tanım belirsizse, uygulamanız bir depo alanına dönüşür ve raporlama güvenilmez hale gelir.

Ne izleyeceğinizi tanımlayın

Operasyonel risk olarak sayılanları ve sayılmayanları açıkça yazın. Bunu dört kovayla çerçevelendirebilirsiniz (süreç, insanlar, sistemler, dışsal olaylar) ve her biri için 3–5 örnek ekleyin. Bu adım tartışmaları azaltır ve verinin tutarlı kalmasını sağlar.

Sonuçlar üzerinde uzlaşın

Uygulamanın neyi başarması gerektiğini netleştirin. Yaygın hedefler şunlardır:

- Görünürlük: riskleri, kontrolleri, olayları ve aksiyonları görebileceğiniz tek bir yer

- Sahiplik: her öğenin atanmış bir sahibi ve son tarihinin olması

- Düzelme takibi: aksiyonların “açık”tan “doğrulandı”ya kanıtla ilerlemesi

- Raporlama ve denetim hazırlığı: ne değişti, ne zaman ve neden açıklanabilir olmalı

Eğer sonucu tarif edemiyorsanız, muhtemelen bir özellik talebidir—gereklilik değil.

Birincil kullanıcıları belirleyin

Uygulamayı kimlerin kullanacağını ve en çok neye ihtiyaç duyduklarını listeleyin:

- Risk sahipleri (riskleri tespit eder ve günceller)

- Kontrol sahipleri (kontrolleri teyit eder, kanıt ekler)

- İnceleyiciler (değişiklikleri onaylar, güncelleme ister)

- Denetçiler (salt okunur erişim, izlenebilirlik)

- Yöneticiler (kullanıcı erişimi, yapılandırma)

Bu, “herkes için” inşa etmeyi ve kimsenin memnun olmamasını engeller.

Gerçekçi bir v1 kapsamı belirleyin

Operasyonel risk takibi için pratik bir v1 genellikle şunlara odaklanır: bir risk kayıt defteri, temel risk puanlaması, aksiyon takibi ve basit raporlama. Daha derin yetenekleri (ileri entegrasyonlar, karmaşık taksonomi yönetimi, özel iş akışı oluşturucular) sonraya bırakın.

Başarı metriklerini tanımlayın

Sahipleri olan risklerin yüzdesi, risk kayıt defterinin tamlığı, aksiyonları kapatma süresi, geciken aksiyon oranı ve zamanında inceleme tamamlama gibi ölçülebilir sinyaller seçin. Bu metrikler uygulamanın işe yarayıp yaramadığını ve bir sonraki aşamada neyi geliştireceğinizi değerlendirmeyi kolaylaştırır.

Paydaşlardan Gereksinimleri Toplayın

Bir risk kayıt web uygulaması, insanların operasyonel riski nasıl tanımlayıp değerlendirdiği ve takip ettiğine uymuyorsa işe yaramaz. Özelliklerden önce, çıktılarla değerlendirilecek kişilere (veya bunları kullanacak kişilere) danışın.

Kimleri dahil etmeli (ve neden)

Küçük, temsil edici bir grupla başlayın:

- İş birimi sahipleri: günlük olarak riskleri bildirir ve yönetir

- Risk/Uyum: terminoloji, puanlama beklentileri ve raporlama ihtiyaçlarını tanımlar

- İç denetim: kanıt, onaylar ve denetim kaydı bütünlüğü ile ilgilenir

- BT/Güvenlik: erişim kontrolü, veri saklama ve entegrasyonları inceler

- Yöneticiler/kurul muhatapları: özet ve eğilim raporlarını tüketir

Mevcut süreci baştan sona haritalayın

Atölye çalışmalarında gerçek iş akışını adım adım haritalayın: risk tanımlama → değerlendirme → tedavi → izleme → gözden geçirme. Kararların nerede alındığını (kim neyi onaylar), “tamam”ın ne demek olduğunu ve hangi durumların gözden geçirmeyi tetiklediğini (zaman bazlı, olay bazlı veya eşik bazlı) yakalayın.

Çözülmesi gereken sıkıntıları belgeleyin

Paydaşlardan mevcut elektronik tablo veya e-posta zincirini göstermelerini isteyin. Aşağıdaki somut sorunları belgeleyin:

- Sahiplik eksikliği (risk sahibi vs. kontrol sahibi vs. aksiyon sahibi belirsiz)

- Tutarsız puanlama (takımlar olasılık/etkiyi farklı yorumluyor)

- Zayıf denetim kayıtları (kim neyi, neden değiştirdiğine dair kayıt yok)

- Sürüm kafa karışıklığı (“en son” registerin birden fazla kopyası)

Gerekli iş akışları ve olayları yazın

Uygulamanızın desteklemesi gereken asgari iş akışlarını yazın:

- Yeni bir risk oluşturma (gereken alanlar ve onay kuralları ile)

- Bir riski güncelleme (yeniden puanlama, durum değişikliği, not ekleme)

- Olayları kaydetme ve bunları risklere/kontrolere bağlama

- Kontrol test sonuçlarını ve kanıtı kaydetme

- Aksiyon planları oluşturma ve takip etme (son tarihler, hatırlatmalar, yükseltme)

İhtiyaç duyulan raporları tanımlayın

Erken anlaşın; aksi takdirde yeniden iş ortaya çıkar. Yaygın ihtiyaçlar arasında kurul özetleri, iş birimi görünümleri, gecikmiş aksiyonlar ve puan veya eğilim bazlı en önemli riskler bulunur.

Uyumluluk kısıtlarını not edin (sertifikasyon vaat etmeden)

Gereksinimleri şekillendiren kuralları listeleyin—ör. veri saklama süreleri, olay verilerinde gizlilik kısıtları, görev ayrımı, onay kanıtı, ve bölge veya tüzel kişilik bazlı erişim kısıtları. Bunları olgusal tutun: kısıtları topluyorsunuz, otomatik olarak uyumluluk iddia etmeyin.

Risk Çerçevesini ve Terminolojiyi Tasarlayın

Ekranları veya iş akışlarını oluşturmadan önce, operasyonel risk izleme uygulamanızın zorunlu kılacağı kelime dağarcığında uzlaşın. Net terminoloji “aynı risk, farklı kelimeler” sorunlarını önler ve raporlamayı güvenilir kılar.

Pratik bir risk taksonomisi ile başlayın

Risklerin kayıt defterinde nasıl gruplanıp filtreleneceğini tanımlayın. Hem günlük sahiplik hem de panolar/raporlar için faydalı olacak şekilde tutun.

Tipik taksonomi seviyeleri kategori → alt kategori şeklindedir; bunları iş birimleri ve gerekiyorsa süreçler, ürünler veya lokasyonlara eşleyin. Kullanıcıların tutarlı seçim yapamayacağı kadar detaylı bir taksonomiden kaçının; desenler ortaya çıktıkça geliştirebilirsiniz.

Risk açıklamasını ve zorunlu alanları standartlaştırın

Tutarlı bir risk ifadesi formatında uzlaşın (ör. “neden nedeniyle olay meydana gelebilir ve etki doğurabilir”). Sonra hangi alanların zorunlu olacağına karar verin:

- Neden, olay, etki (anlamlı analiz için)

- Risk sahibi ve sorumlu ekip (eylem için)

- Durum (taslak, aktif, incelemede, emekliye ayrılmış)

- Tarihler (belirlendiği tarih, son değerlendirildiği tarih, sonraki gözden geçirme)

Bu yapı kontrolleri ve olayları tek bir anlatıya bağlar; dağınık notlar yerine.

Değerlendirme boyutları ve puanlamayı tanımlayın

Risk puanlama modelinizde destekleyeceğiniz değerlendirme boyutlarını seçin. Olasılık ve etki asgari gereksinimdir; hız (velocity) ve tespit edilebilirlik (detectability) ek değer katabilir—ancak insanların bunları tutarlı biçimde puanlayacağına emin olun.

İçsel (inherent) ve artık (residual) risklerin nasıl ele alınacağına karar verin. Yaygın yaklaşım: içsel risk kontroller öncesi, artık risk kontroller sonrası olacak şekilde puanlanır; kontroller açıkça bağlanır ki gözden geçirmelerde mantık açıklanabilir olsun.

Son olarak, genellikle 1–5 olan basit bir puanlama ölçeğinde uzlaşın ve her seviyenin düz yazı tanımlarını yazın. Eğer “3 = orta” farklı takımlar için farklı şeyler ifade ediyorsa, değerlendirme gürültü üretecektir.

Veri Modelini Oluşturun (Risk Kayıt, Kontroller, Aksiyonlar)

Açık bir veri modeli bir elektronik tablo tarzı kayıt defterini güvenilir bir sisteme dönüştürür. Küçük bir çekirdek kayıt seti, temiz ilişkiler ve tutarlı referans listeleri hedefleyin ki kullanım büyüdükçe raporlama güvenilir kalsın.

Temel varlıklar (asgari uygun şema)

İnsanların çalışma biçimine doğrudan uyan birkaç tablo ile başlayın:

- Kullanıcılar ve Roller: sistemde kimler ve ne yapabilirler

- Riskler: risk kayıt girdisi (başlık, açıklama, sahibi, iş alanı, içsel/ artık puanlar, durum)

- Değerlendirmeler: belirli bir zamandaki değerlendirmeler (tarih, değerlendiren, puan girdileri, notlar). Değerlendirmeleri ayrı tutmak “güncel görünümü” üzerine yazmayı önler.

- Kontroller: risklere bağlı güvenlik/önlemler (tasarım/işletme etkinliği, test periyodu, kontrol sahibi)

- Olaylar/İncedents: meydana gelenler (tarih, etki, temel neden, bağlı risk(ler), bağlı kontrol hataları)

- Aksiyonlar: bir risk, kontrol veya olaya bağlı iyileştirme görevleri

- Yorumlar: tartışma ve kararlar, tercihen @bahsetmeler ve zaman damgaları ile

İzlenebilirlik için önemli ilişkiler

Ana çoktan-çoğa bağlantıları açıkça modelleyin:

- Risk ↔ Kontroller (hangi kontroller hangi riskleri azaltıyor göstermek için bir ara tablo ile)

- Risk ↔ Olaylar gerçek kayıpları/near-miss’leri kayıt defterine bağlamak için

- Aksiyon → Risk/Kontrol/Olay (polimorfik bağlantı veya üç nullable yabancı anahtar) böylece iyileştirme her zaman bir dayanağa bağlanır

Bu yapı “Hangi kontroller en büyük riskleri azaltıyor?” veya “Hangi olay bir risk puanı değişikliğine yol açtı?” gibi soruları destekler.

Geçmiş tabloları ve “neden değişti?”

Operasyonel risk takibi çoğunlukla savunulabilir değişiklik geçmişi gerektirir. Riskler, Kontroller, Değerlendirmeler, Olaylar ve Aksiyonlar için geçmiş/denetim tabloları ekleyin ve şunları kaydedin:

- kim değiştirdi, ne zaman ve hangi alanlar değişti

- isteğe bağlı değişiklik nedeni (serbest metin veya seçilebilir kodlar)

Sadece “son güncelleme” bilgisini saklamaktan kaçının; onaylar ve denetimler beklendiğinde eksik kalır.

Tutarlılık için referans tabloları

Taksonomi, durumlar, şiddet/olasılık ölçekleri, kontrol tipleri ve aksiyon durumları gibi sabit değerler için referans tabloları kullanın (sabit yazılar yerine). Bu, yazım hataları yüzünden raporlamanın bozulmasını önler (“High” vs. “HIGH”).

Kanıtlar (ekler) ve saklama

Kanıtı birinci sınıf veri olarak ele alın: dosya meta verileri (isim, tür, boyut, yükleyen, bağlı kayıt, yükleme tarihi) olan bir Attachments tablosu; ayrıca saklama/silme tarihi ve erişim sınıflandırması alanları ekleyin. Dosyaları nesne depolamada tutun, ancak yönetim kurallarını veritabanında saklayın.

İş Akışları, Onaylar ve Sahipliği Planlayın

Bir risk uygulaması, “kim ne yapar” net değilse hızla başarısız olur. Ekranları oluşturmadan önce iş akışı durumlarını, öğeleri hangi rollerin hangi durumlara taşıyacağını ve her adımda neyin yakalanması gerektiğini tanımlayın.

Roller ve izinler (basit tutun)

Küçük bir rol seti ile başlayın ve gerektiğinde genişletin:

- Oluşturan: yeni risk, kontrol, olay ve aksiyon taslakları oluşturabilir

- Risk sahibi: öğenin doğruluğundan ve düzenli gözden geçirilmesinden sorumludur

- Onaylayan: girdileri doğrular ve “resmi” olarak işaretleyebilir

- Denetçi / salt okunur: görüntüleyebilir, dışa aktarabilir ve (isteğe bağlı) yorum yapabilir; düzenleyemez

- Admin: yapılandırma, kullanıcılar ve izinleri yönetir

İzinleri nesne türüne (risk, kontrol, aksiyon) ve yeteneklere (oluştur, düzenle, onayla, kapat, tekrar aç) göre açıkça belirtin.

Onay akışı: taslak → inceleme → onaylı → tekrar inceleme

Öngörülebilir kapıların olduğu net bir yaşam döngüsü kullanın:

- Taslak: düzenlenebilir; tamamlanmamış alanlara izin var

- İncelemede: değişiklikler kısıtlı; inceleyici yorumları gerektirir

- Onaylı: temel alanlar kilitlenir; değişiklikler formal bir güncelleme isteği gerektirir

- Periyodik yeniden inceleme: ör. üç aylık planlı kontrol noktalarıyla öğelerin güncelliğini doğrulama

SLA'lar, hatırlatmalar ve gecikme mantığı

İnceleme döngüleri, kontrol testleri ve aksiyon son tarihlerine SLA’lar ekleyin. Son tarihten önce hatırlatmalar gönderin, SLA kaçırıldığında yükseltme yapın ve sahipler ile yöneticiler için gecikmiş öğeleri görünür kılın.

Delege etme, yeniden atama ve sorumluluk

Her öğenin bir hesap verebilir sahibi olmalı; isteğe bağlı işbirlikçılar eklenebilir. Delegasyonu ve yeniden atamayı destekleyin ancak bir gerekçe (ve isteğe bağlı etkili tarih) isteyin ki okuyucular sahiplik değişikliğinin neden ve ne zaman gerçekleştiğini anlayabilsin.

Kullanıcı Deneyimini ve Temel Ekranları Tasarlayın

Align stakeholders in one place

Bring risk owners, reviewers, and auditors into one workspace to test permissions and workflows.

Bir risk uygulaması, insanların gerçekten kullandığında başarılı olur. Teknik olmayan kullanıcılar için en iyi UX öngörülebilir, düşük sürtünmeli ve tutarlı olandır: net etiketler, minimal jargon ve belirsiz “çeşitli” girdileri önleyecek kadar rehberlik.

1) Risk alımı: iyi veriyi varsayılan yapın

Alım formunuz yönlendirici bir konuşma hissi vermeli. Alan altına kısa yardımcı metinler ekleyin (uzun talimatlar değil) ve gerçekten zorunlu alanları işaretleyin.

Zorunlu olanlar: başlık, kategori, süreç/alan, sahip, mevcut durum, ilk puan ve “neden önemli” (etki anlatısı). Puanlama kullanıyorsanız, her faktörün yanında kullanıcıların tanımları sayfadan ayrılmadan görebilmesi için araç ipuçları ekleyin.

2) Risk liste görünümü: triage ve takip bir arada

Çoğu kullanıcı liste görünümünde vakit geçirir; bu yüzden hızlıca “Neye dikkat edilmeli?” sorusunu yanıtlayabilmelidir.

Durum, sahip, kategori, puan, son gözden geçirme tarihi ve gecikmiş aksiyonlara göre filtreleme ve sıralama sağlayın. İstisnaları (gecikmiş incelemeler, vadesi geçmiş aksiyonlar) belirgin rozetlerle öne çıkarın—her yerde alarm renkleri kullanmayın; dikkat doğru öğelere gitmeli.

3) Risk detay sayfası: tek bir hikaye, bağlı kayıtlar

Detay ekranı önce bir özet, sonra destekleyici detay gibi okunmalı. Üst alanı odaklı tutun: açıklama, mevcut puan, son inceleme, sonraki inceleme tarihi ve sahip.

Bunun altında bağlı kontroller, olaylar ve aksiyonları ayrı bölümler olarak gösterin. Puan değişikliğinin nedenine dair yorumlar ve kanıtlar için ekler alanı ekleyin.

4) Aksiyon takipçisi: kararları kapatmaya dönüştürün

Aksiyonların atanması, son tarihler, ilerleme, kanıt yüklemeleri ve açıkça tanımlanmış kapanış kriterleri olmalı. Kapanışı kim onaylar ve hangi kanıt gerektiği net olsun.

Referans bir düzen gerekiyorsa, navigasyonu basit ve tutarlı tutun (ör. /risks, /risks/new, /risks/{id}, /actions).

Risk Puanlama ve İnceleme Mantığını Uygulayın

Risk puanlaması operasyonel risk izleme uygulamanızın işe yarar hale geldiği yerdir. Amaç takımları “notlamak” değil; riskleri karşılaştırma, hangi konulara öncelik verileceğini kararlaştırma ve öğelerin güncelliğini koruma biçiminde standartlaştırmaktır.

Bir puanlama modeli seçin (ve belgeleyin)

Çoğu durumda basit, anlaşılır bir modelle başlayın. Yaygın varsayılan: 1–5 arası Olasılık ve Etki, hesaplanan bir skor:

Her değer için ne anlama geldiğini açıkça yazın ("3" yalnızca sayı değil, ne demek olduğunu açıklayın). Bu dokümantasyonu UI içinde (araç ipuçları veya “Puanlama nasıl çalışır” çekmecesi) gösterin ki kullanıcılar aramak zorunda kalmasın.

Eşikleri anlamlı yapın ve eylemlere bağlayın

Sayılar tek başına davranışı yönlendirmez—eşikler yönlendirir. Düşük / Orta / Yüksek (isteğe bağlı olarak Kritik) sınırlarını tanımlayın ve her seviyenin ne tetikleyeceğini kararlaştırın.

Örnekler:

- Yüksek: sahip, hedef tarih ve yönetim onayı gerektirir

- Orta: bir hafifletme planı gerektirir; onay gerekmez

- Düşük: takip edilir ve gözden geçirilir; acil eylem gerektirmez

Eşiklerin ayarlanabilir olmasını sağlayın; çünkü birim başına “Yüksek”in ne olduğu değişebilir.

İçsel ve artık riski takip edin

Operasyonel risk tartışmaları bazen karışır çünkü insanlar farklı kavramlardan bahseder. Bunu çözmek için:

- İçsel risk: kontrollerden önceki risk

- Artık risk: mevcut kontroller göz önüne alındıktan sonraki risk

UI'da her iki puanı yan yana gösterin ve kontrollerin artık riske etkisini (ör. bir kontrol Olasılığı 1 azaltabilir) gösterin. Mantığı kullanıcıların açıklayamadığı otomatik ayarlamaların arkasına saklamayın.

Yapılandırılabilir inceleme kuralları oluşturun

Risklerin güncelliğini kaybetmemesi için zaman bazlı inceleme mantığı ekleyin. Pratik bir temel:

- Yüksek riskler: üç aylık inceleme

- Orta riskler: altı aylık inceleme

- Düşük riskler: yıllık inceleme

İnceleme sıklığını iş birimi bazında yapılandırılabilir yapın ve her risk için geçersiz kılmalara izin verin. Sonra hatırlatmaları ve “inceleme gecikti” durumunu son inceleme tarihine göre otomatikleştirin.

Kara kutu puanlamadan kaçının

Hesaplamayı görünür kılın: Olasılık, Etki, kontrol ayarlamaları ve nihai artık skorunu gösterin. Kullanıcılar “Neden bu Yüksek?” sorusunu tek bakışta cevaplayabilmeli.

Denetim Kaydı, Sürümleme ve Kanıt Yönetimi Oluşturun

Iterate without breaking trust

Experiment with taxonomy and scoring updates, then roll back quickly if needed.

Bir operasyonel risk aracı, geçmişine güvenilir olduğu sürece değerlidir. Bir puan değiştiğinde, bir kontrol “test edildi” olarak işaretlendiğinde veya bir olay yeniden sınıflandırıldığında, cevaplaması gereken sorular vardır: kim ne yaptı, ne zaman ve neden?

Neleri denetleyeceğinize karar verin (ve açık olun)

Gürültüyle dolmaması için net bir olay listesiyle başlayın. Yaygın denetim olayları şunlardır:

- Temel nesnelerde oluşturma/güncelleme/silme (riskler, kontroller, olaylar, aksiyonlar)

- Onay kararları (gönderildi, onaylandı, reddedildi) ve sahiplik yeniden atamaları

- Dışa aktarmalar (CSV/PDF), özellikle regülasyona tabi ekipler için

- Kimlik doğrulama olayları (giriş denemeleri, parola sıfırlamalar) ve izin değişiklikleri

“kim/ne zaman/ne” artı bağlamı yakalayın

En azından aktör, zaman damgası, nesne tipi/ID ve değişen alanları (eski değer → yeni değer) depolayın. İsteğe bağlı bir “değişiklik nedeni” notu ekleyin—bu, sonradan kafa karışıklığını önler (“artık skor üç aylık incelemeden sonra değiştirildi”).

Denetim günlüğünü salt ekleme (append-only) tutun. Düzenlemelere izin vermekten kaçının; bir düzeltme gerekiyorsa, önceki olaya referans veren yeni bir olay oluşturun.

Salt okunur bir denetim günlük görünümü sağlayın

Denetçiler ve yöneticiler genellikle tarih aralığı, nesne, kullanıcı ve olay türüne göre filtrelenebilir özel bir görünüme ihtiyaç duyar. Bu ekrandan dışa aktarmayı kolay yapın; aynı zamanda dışa aktarımı da kaydedin. Admin alanı varsa, bunu /admin/audit-log gibi bir yerden erişilebilir kılın.

Kanıtları sürümlendirin ve sessiz üzerine yazmayı önleyin

Ekran görüntüleri, test sonuçları, politikalar gibi kanıt dosyaları sürümlenmelidir. Her yüklemeyi kendi zaman damgası ve yükleyeni ile yeni bir sürüm olarak ele alın; önceki dosyaları koruyun. Yerine koymaya izin veriliyorsa, bir gerekçe notu zorunlu kılın ve her iki sürümü saklayın.

Hassas kanıtlar için saklama ve erişimi tanımlayın

Saklama kuralları belirleyin (ör. denetim olaylarını X yıl sakla; kanıtları Y süre sonra sil, hukuki bekletme yoksa). Kişisel veri veya güvenlik detayları içeren kanıtları, ana kayda göre daha sıkı izinlerle kilitleyin.

Güvenlik, Gizlilik ve Erişim Kontrolünü Ele Alın

Güvenlik ve gizlilik, operasyonel risk izleme uygulaması için “ekstra” değil—kullanıcıların olay kaydı yaparken, kanıt eklerken ve sahip atarken rahat hissetmesini sağlayan temel unsurlardır. Öncelikle kimin erişmesi gerektiğini, ne görmeleri gerektiğini ve neyin kısıtlanması gerektiğini haritalayın.

Kimlik doğrulama: SSO vs e-posta/parola

Organizasyonunuz zaten bir kimlik sağlayıcı (Okta, Azure AD, Google Workspace) kullanıyorsa, SAML veya OIDC üzerinden Tek Oturum Açma (SSO) öncelikli olmalı. Bu parola riskini azaltır, işe alım/işten çıkarma süreçlerini basitleştirir ve kurumsal politikalara uyumu sağlar.

Küçük ekipler veya dış kullanıcılar için e-posta/parola işe yarayabilir—ancak güçlü parola kuralları, güvenli hesap kurtarma ve (destekleniyorsa) MFA ile eşleştirin.

İşin nasıl yürüdüğünü yansıtan rol tabanlı erişim kontrolü (RBAC)

Rolleri sorumluluklara uygun şekilde tanımlayın: admin, risk sahibi, inceleyici/onaycı, katkıda bulunan, salt okunur, denetçi.

Operasyonel risk genellikle tipik iç araçlardan daha sıkı sınırlar gerektirir. Aşağıya göre kısıtlama düşünebilirsiniz:

- İş birimi/bölüm bazlı (ör. Finans HR olaylarını göremez)

- Kayıt düzeyinde (ör. belirli bir soruşturma ekibi hassas bir olayı görebilir)

İzinleri anlaşılır tutun—kullanıcılar bir kaydı neden görebildiklerini veya göremediklerini hızlıca anlamalı.

Veri koruma temel kuralları

Her yerde taşıma sırasında şifreleme (HTTPS/TLS) kullanın ve uygulama hizmetleri ile veritabanlarında en az ayrıcalık prensibini uygulayın. Oturumlar güvenli çerezlerle korunmalı, kısa boşta kalma zaman aşımı olmalı ve çıkışta sunucu tarafı geçersiz kılma yapılmalıdır.

Alan düzeyinde hassasiyet ve sansürleme

Her alan aynı risk seviyesinde değildir. Olay anlatıları, müşteri etki notları veya çalışan detayları daha sıkı kontroller gerektirebilir. Kullanıcıların hassas içeriği geniş şekilde açmadan birlikte çalışabilmesi için alan düzeyinde görünürlük veya en azından sansürleme desteği sağlayın.

Yönetimsel güvenlik önlemleri

Pratik bazı korumalar ekleyin:

- Admin etkinlik günlükleri (kimin izinleri, dışa aktarmaları, yapılandırmaları değiştirdiği)

- Yüksek risk ortamlar için isteğe bağlı IP izin listesi

- Adminler için MFA (diğerleri kullanmasa bile)

İyi uygulanmışsa, bu kontroller verileri korurken raporlama ve düzeltme iş akışlarını akıcı tutar.

Panolar, Raporlama ve Dışa Aktarımlar Sunun

Panolar ve raporlar operasyonel risk izleme uygulamasının değerini gösterir: uzun bir kayıt defterini sahip olunabilir kararlara çevirir. Anahtar, sayıları altında yatan kurallara ve kayıtlara izlenebilir kılmaktır.

İnsanların gerçekten kullanacağı panolar

Sık sorulan soruları hızla yanıtlayan küçük bir setle başlayın:

- Artık puana göre en önemli riskler (isteğe bağlı olarak içsel görünüme geçme)

- Zamana göre eğilimler (ör. aylık/çeyreklik artık risk trendi)

- İçsel vs. artık dağılımı, kontrol öncesi ve sonrası basit görünüm

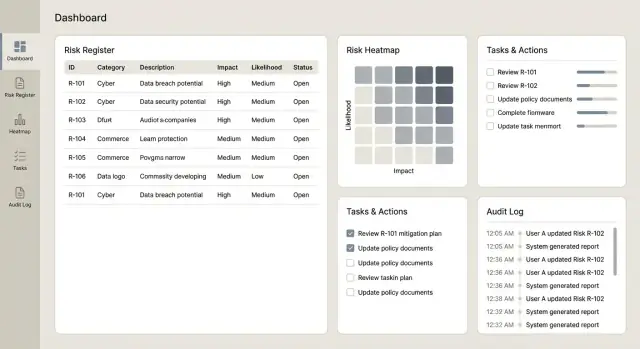

- Her hücresine altında yatan riskleri bağlayan bir risk ısı haritası (olasılık × etki)

Her kutucuğu tıklanabilir yapın ki kullanıcılar grafiğin arkasındaki risk, kontrol, olay ve aksiyon listesini inceleyebilsin.

Günlük yönetim için operasyonel görünümler

Karar panoları ile günlük operasyon görüşleri farklıdır. Haftalık dikkat gerektiren şeylere odaklanan ekranlar ekleyin:

- Vadesi geçmiş aksiyonlar (sahibe/ekibe göre, gecikme gün sayısıyla)

- Yaklaşan incelemeler (riskler veya kontroller için)

- Başarısız kontrol testleri (son başarısızlıklar, ciddiyet, açık iyileştirmeler)

- Olay sıklığı (sayılar ve oranlar, süreç/kategori filtreleriyle)

Bu görünümler hatırlatmalar ve görev sahipliğiyle iyi eşleşir; böylece uygulama yalnızca bir veri tabanı değil, iş akışı aracına dönüşür.

Komite ve denetimler için dışa aktarımlar

Dışa aktarımları erken planlayın; komiteler genellikle çevrimdışı paketlere güvenir. CSV analiz için ve PDF okunur dağıtım için destekleyin; ayrıca:

- Filtreler (iş birimi, kategori, sahip, durum)

- Tarih aralıkları (dönemdeki olaylar, oluşturulan/kapatılan aksiyonlar)

- Net etiketler (içsel vs. artık, sürüm tarihleri, uygulanan filtreler)

Zaten bir yönetişim paket şablonunuz varsa, eşleyin ki benimseme kolay olsun.

Her rapor tanımının puanlama kurallarınızla eşleştiğinden emin olun. Örneğin, “en önemli riskler” panosu artık puana göre sıralıyorsa, bu hesaplama kayıttaki ve dışa aktarımdaki hesaplamayla uyumlu olmalı.

Büyük kayıt defterleri için performansı düşünün: listelerde sayfalandırma, yaygın agregalar için önbellekleme, ve asenkron rapor üretimi (arka planda oluşturup hazır olduğunda bildirim gönderme). Planlı raporlar eklendiğinde, bir rapor yapılandırmasını kaydedip /reports gibi iç bir yerden yeniden açılmasını sağlayın.

Entegrasyonlar ve Veri Göçünü Planlayın

Support data location needs

Choose where your app runs to match internal privacy and data transfer requirements.

Entegrasyonlar ve göç, operasyonel risk izleme uygulamanızın kayıt sistemi olup olmayacağını belirler—ya da insanların güncellemeyi unuttuğu başka bir yer haline gelip gelmeyeceğini. Erken planlayın, ancak çekirdek ürünü istikrarlı tutmak için kademeli uygulayın.

İnsanların zaten kullandığı iş akışlarıyla başlayın

Çoğu ekip “başka bir görev listesi” istemez. Uygulamanın çalışılan yerlere bağlanmasını isterler:

- Jira veya ServiceNow: iyileştirme aksiyonları oluşturmak ve takip etmek (durumu geri eşitlemek için)

- Slack veya Microsoft Teams: bir risk yükseldiğinde, inceleme zamanı geldiğinde veya kanıt istendiğinde uyarılar için

- E-posta hatırlatmaları: nadiren kullananlar için onaylar ve periyodik incelemeler

Pratik yaklaşım: risk uygulaması risk verisinin sahibi olsun; dış araçlar yürütme ayrıntılarını (biletler, atamalar, son tarihler) yönetirken ilerlemeyi geri bildirir.

Elektronik tablolarla güvenli başlangıç

Birçok organizasyon Excel ile başlar. Ortama uygun bir içe aktarma sağlayın, ancak kısıtlar ekleyin:

- Doğrulama kuralları (zorunlu alanlar, tarih formatları, sayısal aralıklar)

- Çoğaltma tespiti (ör. aynı risk başlığı + süreç + sahip) için “birleştir/atla” seçeneği

- Taksonomi zorlaması (iş birimi, süreç, risk kategorisi)

Ne oluşturulacağını, neyin reddedileceğini ve nedenini gösteren bir önizleme sunun. Bu tek ekran saatler süren yazışmayı önleyebilir.

Gelecek acısını azaltan API temelleri

Sadece bir entegrasyonla başlasanız bile, API'yi birkaç entegrasyon olacakmış gibi tasarlayın:

- Tutarlı uç noktalar ve adlandırma (ör. /risks, /controls, /actions)

- Yazma işlemlerinde denetim kaydı (kim neyi, ne zaman ve nereden değiştirdi)

- Hız sınırlama ve anlaşılır hata kodları, entegrasyonların kibarca başarısız olmasını sağlar

Hataları tekrar denemeler ve görünür durumla ele alın

Entegrasyonlar normal nedenlerle başarısız olur: izin değişiklikleri, ağ zaman aşımı, silinmiş biletler. Buna göre tasarlayın:

- Çıkış isteklerini kuyruğa alın ve geri çekilerek tekrar deneyin

- Her bağlı öğede entegrasyon durumunu kaydedin (“Synced,” “Pending,” “Failed”)

- Eyleme geçirilebilir mesajlar sağlayın (“ServiceNow token süresi doldu—yeniden bağlayın”) ve manuel “Şimdi tekrar dene” butonu ekleyin

Bu, kayıt ile yürütme araçları arasındaki sessiz sapmaları engeller ve güveni yüksek tutar.

Test, Yayınlama ve Zaman İçinde İyileştirme

Bir risk takip uygulaması, insanlar ona güvendiğinde ve düzenli kullandıklarında değer kazanır. Test ve dağıtımı ürünün bir parçası olarak görün; son bir onay kutusu değil.

Pratik bir test stratejisi oluşturun

Her zaman aynı davranması gereken bölümler için otomatik testlerle başlayın—özellikle puanlama ve izinler:

- Puanlama için birim testleri: olasılık/etki hesaplamalarını, eşikleri, yuvarlamaları ve uç durumları doğrulayın (ör. “N/A”, eksik alanlar, geçersiz kısıtlamalar)

- Onay iş akış testleri: durum değişikliklerinin kurallara uygun olduğunu doğrulayın (taslak → gönderildi → onaylandı), yeniden atama ve reddetme yolları dahil

- İzin testleri: görüntüleyicilerin düzenleyemediğini, sahiplerin kendi gönderilerini onaylayamaması gerektiğini (politikaysa) ve adminlerin denetleme yaparken görev ayrımını bozmamasını doğrulayın

Gerçek senaryolarla kullanıcı kabul testi (UAT) yürütün

UAT, gerçek işi yansıtan senaryolarla daha iyi çalışır. Her iş biriminden küçük bir örnek seti isteyin ve tipik akışları çalıştırın:

- bir risk oluştur, kontrolleri bağla ve onaya gönder

- bir olay sonrası güncelleme yap ve kanıt ekle

- bir aksiyonu tamamla ve raporlama değişikliğini doğrula

Sadece hata değil; kafa karıştıran etiketleri, eksik durumları ve takımların konuşma biçimine uymayan alanları da kaydedin.

Şirket çapına geçmeden önce pilot uygulama

İlk olarak bir ekip/bolgeye 2–4 hafta açın. Kapsamı kontrol altında tutun: tek bir iş akışı, az sayıda alan ve net bir başarı ölçütü (örn. on-time incelenen risk yüzdesi). Geri bildirimle ayarlayın:

- alan adları ve zorunlu alanlar

- onay adımları ve sahiplik kuralları

- hatırlatma zamanlaması ve yükseltme

Eğitim, dokümantasyon ve benimseme

Kısa kullanım kılavuzları ve bir sayfalık bir sözlük sağlayın: her skorun ne anlama geldiği, hangi durumda hangi durumu kullanacağı ve kanıt nasıl eklenir. 30 dakikalık canlı oturum ve kaydedilmiş klipler genellikle uzun bir elkitabından daha etkilidir.

Koder.ai ile daha hızlı üretin (isteğe bağlı)

Hızlı bir şekilde güvenilir bir v1'e ulaşmak istiyorsanız, Koder.ai gibi vibe-coding bir platform, iş akışlarını prototiplemenize ve yinelemenize yardımcı olabilir. Ekranları ve kuralları (risk alımı, onaylar, puanlama, hatırlatmalar, denetim görünümü) sohbetle tarif edip, ortaya çıkan uygulamayı paydaşlarla test ederek hızla geliştirebilirsiniz.

Koder.ai uçtan uca teslimat için tasarlanmıştır: web uygulamaları (genellikle React), backend servisleri (Go + PostgreSQL) oluşturmayı destekler ve kaynak kodu dışa aktarma, dağıtım/barındırma, özel alan adları ile anlık geri alma gibi pratik özellikler sunar—taksonomileri, puanlama ölçeklerini veya onay akışlarını değiştirirken güvenli yineleme yapmak için kullanışlıdır. Takımlar ücretsiz bir katmanla başlayıp, yönetim ve ölçek gereksinimleri arttıkça pro, business veya enterprise planlarına geçebilir.

Yayından sonra uygulamayı sağlıklı tutun

Sürekli işletme için erken plan yapın: otomatik yedeklemeler, temel uptime/hata izleme ve taksonomi ile puanlama ölçekleri için hafif bir değişiklik süreci; böylece güncellemeler tutarlı ve denetlenebilir kalır.