- Kırılgan boru hatları: küçük kaynak değişikliklerinde bozulur

- Çoğaltılmış metrikler: ekipler arasında farklı tanımlarla çoğaltma

- Belirsiz sahiplik: veri kalitesi, tanımlar ve düzeltmeler için net sahip yok

Kilitsoru sadece “Sistem X’e bağlanabilir miyiz?” değil, “Boruhattının, metrik tanımlarının ve iş anlamının zamana yayılan sahibi kim?” olmalıdır.\n\n## Semantik Katman ve Ontoloji: Farklı Bir Ağırlık Merkezi\n\nGeleneksel kurumsal yazılım sıklıkla “anlamı” sonradan düşünülmesi gereken bir unsur olarak ele alır: veri birçok uygulama‑özgü şemada saklanır, metrik tanımları bireysel panolar içinde yaşar ve ekipler kendi başlarına “bir siparişin ne olduğu” veya “bir vakanın ne zaman çözüldüğü” konularında farklı sürümler tutar. Sonuç tanıdık: farklı yerlerde farklı sayılar, uzun uzlaşma toplantıları ve bir şey yanlış göründüğünde kimin sorumlu olduğunun belirsizliği.\n\n### Ontoloji, sade bir ifade ile\n\nPalantir‑benzeri yaklaşımda semantik katman sadece raporlama rahatlığı değildir. Bir ontoloji paylaşılan iş modeliniz olarak hareket eder ve şunları tanımlar:

- Varlıklar (işinizin önem verdiği şeyler): Order, Customer, Asset, Shipment, Case

- İlişkiler (bu şeylerin birbirine nasıl bağlandığı): bir Order bir Customer'a aittir; bir Shipment bir Order'ı karşılar; bir Asset bir Site'a kuruludur

- Eylemler (insanların onlarla ne yaptığı): onayla, sevk et, yükselt, emekliye ayır, iade et

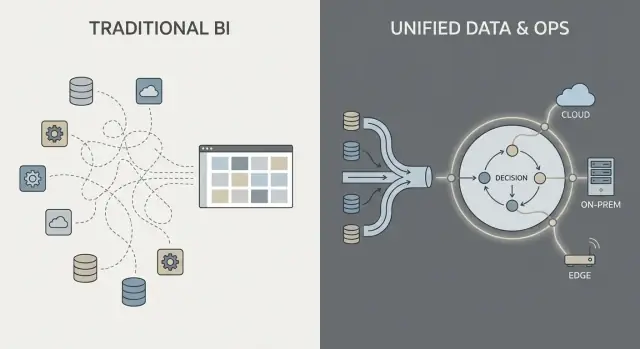

Bu, analitik ve operasyonlar için bir “ağırlık merkezi” olur: birden çok veri kaynağı olabilir ama hepsi ortak bir iş nesneleri setine eşlenir ve tutarlı tanımlar kullanır.\n\n### Semantikleri neden beklenenden daha fazla önemsemelisiniz\n\nPaylaşılan bir model, ekiplerin her raporda veya uygulamada tanımları yeniden icat etmemesini sağlar, böylece uyuşmayan sayıları azaltır. Ayrıca hesap verebilirliği artırır: eğer “Zamanında teslim” ontolojide Shipment olaylarına göre tanımlanmışsa, hangi verinin ve iş mantığının sorumlu olduğu daha net olur.\n\n### Uygulanabilir örnekler\n\n- Satış, finans ve destek aynı Order nesnesini görür—durum, değer, onaylar ve istisnalar—bölüme özel ayrı “sipariş tabloları” yok.\n- Bakım, operasyon ve uyum aynı Asset kaydını paylaşır: konum, denetim geçmişi ve risk işaretleri.\n- Destek vakaları müşterilere, siparişlere ve sevkiyatlara bağlanır; böylece yükseltme kuralları ve servis metrikleri ekipler arasında kaymaz.\n\nİyi yapıldığında, bir ontoloji panoları yalnızca temizlemekle kalmaz—günlük kararları daha hızlı ve daha az tartışmalı hale getirir.\n\n## Operasyonel Analitik vs BI Panoları\n\nBI panoları ve geleneksel raporlama öncelikle içindir. “Geçen hafta ne oldu?” veya “KPI’lara göre yolunda mıyız?” gibi soruları yanıtlarlar. Satış panosu, finans kapanış raporu veya yönetici skor kartı değerlidir—ancak genellikle görünürlükte durur.\n\nOperasyonel analiz farklıdır: analiz, günlük kararlar ve yürütme içine yerleştirilir. Ayrı bir “analitik durağı” yerine analiz, işin yapıldığı iş akışı içinde ortaya çıkar ve belirli bir sonraki adımı tetikler.\n\n### BI: Gözlemle ve açıkla\n\nBI/raporlama tipik olarak şunlara odaklanır:\n\n- Standartlaştırılmış metrikler ve KPI tanımları

- Planlı yenilemeler ve haftalık/aylık gözden geçirmeler

- Toplu görünüşler (ekipler, bölgeler, zaman periyotları)

- Sonuçlar bilindikten sonra kök neden araştırması

Bu, yönetişim, performans yönetimi ve hesap verebilirlik için mükemmeldir.\n\n### Operasyonel analitik: Karar ver ve uygula\n\nOperasyonel analitik şunlara odaklanır:\n\n- Gerçek zamanlı veya yakın‑gerçek zamanlı sinyaller

- İşlem anında karar desteği

- Öneriler, önceliklendirme ve istisna yönetimi

- Geri bildirim döngüleri (eylem işe yaradı mı, ne değişti?)

Somut örnekler bir “grafik” gibi görünmekten çok bağlamlı bir iş kuyruğu gibidir:

- Sevk: hangi işi hangi ekibe göndereceğine konum, yetenek, SLA ve parça durumu göz önünde bulundurarak karar vermek

- Envanter tahsisi: sınırlı stoğun nerelere gönderileceğine karar vererek stoktaki beklemeleri azaltmak

- Dolandırıcılık triyajı: vakaları risk sırasına koymak ve doğru kanıtlarla soruşturmacılara yönlendirmek

- Bakım planlama: arızaları tahmin edip üretim kısıtları etrafında duruş zamanlaması yapmak

Ana değişim: “görüntüleme”den “eyleme”\n\nEn önemli değişim, analizin belirli bir iş akışı adımına bağlı olmasıdır. Bir BI panosu “gecikmeli teslimatlar arttı” diyebilir. Operasyonel analitik bunu “bugün risk altında olan 37 sevkiyat, olası nedenler ve önerilen müdahaleler” haline getirir ve bir sonraki adımı hemen yürütme veya atama imkânı verir.\n\n## İçgörülerden Eyleme: İş Akışı‑Merkezli Tasarım\n\nGeleneksel kurumsal analitik genellikle bir pano görüntüsüyle biter: biri bir sorunu fark eder, CSV'ye aktarır, e‑posta gönderir ve ayrı bir ekip daha sonra “bir şey yapar”. Palantir‑benzeri yaklaşım bu boşluğu kısaltmak için analitiği doğrudan karar verilen iş akışına gömer.\n\n### İnsan‑in‑the‑loop kararlar (otomasyon değil)\n\nİş akışı-merkezli sistemler tipik olarak öneriler üretir (ör. “bu 12 sevkiyatı önceliklendir”, “bu 3 tedarikçiyi işaretle”, “72 saat içinde bakım planla”) ama hâlâ açık onaylar gerektirir. Bu onay adımı şunları sağlar:

- Karar hesabı: kim onayladı, ne zaman ve hangi verilere dayanarak

- Denetim izleri: giriş verisi → mantık/model → öneri → eylem zinciri kaydı

- Kontrollü istisnalar: operatörler aracı çevirmek yerine gerekçe ile geçersiz kılabilir

Bu, özellikle düzenlemeye tabi veya yüksek riskli operasyonlarda önemlidir; “model öyle dedi” yeterli bir gerekçe değildir.\n\n### İş akışları “rapor teslimini” ikame eder\n\nAnalitiği ayrı bir hedef olarak görmek yerine, arayüz içgörüleri görev akışlarına yönlendirebilir: bir kuyruğa ata, onay iste, bildirim tetikle, vaka aç veya iş emri oluştur. Önemli değişiklik, sonuçların aynı sistem içinde izlenmesi—böylece eylemlerin gerçekten riski, maliyeti veya gecikmeleri azaltıp azaltmadığını ölçebilirsiniz.\n\n### Rol‑bazlı deneyimler ve karar hakları\n\nİş akışı‑merkezli tasarım genellikle rollere göre deneyimleri ayırır:

- Saha operatörleri: hızlı kuyruklar, açık en iyi sonraki eylem, az bağlamla iş yapılabilirlik

- Analistler: derin drill‑down, senaryo testi ve veri/model kalitesi izleme

- Yöneticiler: operasyonel throughput ve darboğazlara bağlı KPI’lar, sadece grafikler değil

Ortak başarı faktörü, ürünün karar hakları ve işletme prosedürleri ile hizalanmasıdır: kim hareket edebilir, hangi onaylar gerekli ve operasyonel olarak “tamamlanmış” ne demektir.\n\n## Yönetim, Güvenlik ve Veriye Güven\n\nYönetim (governance) birçok analitik programın başarılı olmasını veya tıkanmasını belirler. Bu sadece “güvenlik ayarları” değildir—insanların sayılara güvenmesini, güvenle paylaşmasını ve gerçek kararlar almak için kullanmasını sağlayan pratik kurallar ve kanıttır.\n\n### Yönetimin kapsaması gerekenler (girişten öte)\n\nBirçok kuruluşun aynı temel kontrolleri gerekir:

- Erişim kontrolleri: kim veriyi, modelleri ve operasyonel çıktıları görebilir/düzenleyebilir/onaylayabilir

- Veri soy ağacı (lineage): bir metriğin nereden geldiği, hangi kaynakların katkıda bulunduğu ve hangi dönüşümlerin uygulandığı

- Denetim kayıtları: kim neyi ne zaman değiştirdiğine dair savunulabilir kayıt

- Onaylar ve değişiklik kontrolü: özellikle “resmi” metrikler, paylaşılan veri kümeleri ve üretim iş akışları için

Bunlar bürokrasi için değildir; analitik operasyonlara yaklaştığında “iki gerçeklik versiyonu” sorununu önlemek ve riski azaltmak için gereklidir.\n\n### “Panodaki güvenlik” vs zincir boyunca güvenlik\n\nGeleneksel BI uygulamaları genellikle güvenliği esas olarak rapor katmanında uygular: kullanıcılar belirli panoları görebilir ve yöneticiler izinleri buradan yönetir. Bu, analiz büyük ölçüde betimleyici olduğunda işe yarayabilir.\n\nPalantir-benzeri yaklaşım güvenlik ve yönetimi tüm boru hattına yayar: ham veri alımından, semantik katmana (nesneler, ilişkiler, tanımlar), modellere ve hatta içgörülerden tetiklenen eylemlere kadar. Hedef, bir operasyonel kararın (ör. ekip sevk etme, envanter serbest bırakma, vakaları önceliklendirme) arkasındaki verilere uygulanan aynı kontrolleri miras almasıdır.\n\n### Asgari ayrıcalık ve görevlerin ayrılması (basitçe)\n\nİki ilke güvenlik ve hesap verebilirlik için önemlidir:

- Asgari ayrıcalık: insanlar işlerini yapmak için yalnızca ihtiyaç duydukları erişimi alır

- Görev ayrılığı: mantığı oluşturup değiştiren kişi, üretime onay veren kişiyle aynı olmamalıdır

Örneğin bir analist metrik tanımı önerir, bir veri sorumlusu bunu onaylar ve operasyon bunu kullanır—hepsi açık bir denetim iziyle.\n\n### Yönetim benimsemeyi nasıl artırır\n\nİyi yönetim sadece uyum ekipleri için değildir. İş kullanıcıları soy ağacına tıklayıp tanımları görebildiğinde ve tutarlı izinlere güvendiğinde, elektronik tablodaki tartışmaları bırakır ve içgörüyü uygulamaya başlar. Bu güven, analitiğin "ilginç raporlar"tan operasyonel davranışa dönüşmesini sağlar.\n\n## Dağıtım Modelleri: Bulut, On‑Prem ve Bağlantısız Ortamlar\n\nUygulamanın nerede çalıştığı artık sadece bir BT detayı değildir—veriyle neler yapabileceğinizi, ne kadar hızlı değişebileceğinizi ve hangi riskleri kabul edebileceğinizi şekillendirir. Alıcılar genellikle dört dağıtım desenini değerlendirir.\n\n### Public cloud\n\nPublic cloud (AWS/Azure/GCP) hıza odaklanır: tedarik hızlıdır, yönetilen servisler altyapı işini azaltır ve ölçeklenebilirlik kolaydır. Ana alıcı soruları veri yerleşimi (hangi bölge, yedeklemeler, destek erişimi), on‑prem sistemlere entegrasyon ve güvenlik modelinizin bulut bağlantısını kabul edip etmediğidir.\n\n### Private cloud\n\nPrivate cloud (tek kiracı veya müşteri tarafından yönetilen Kubernetes/VM'ler) genellikle bulut benzeri otomasyon ama ağ sınırları ve denetim gereksinimlerinde daha sıkı kontrol gerektiğinde tercih edilir. Uyumluluk sürtünmesini azaltabilir, ama yamalama, izleme ve erişim incelemeleri konusunda güçlü operasyon disiplini gerektirir.\n\n### On‑prem\n\nOn‑prem dağıtımlar, çekirdek sistemlerin ve verinin tesisten ayrılamadığı imalat, enerji ve yüksek düzenlemeye tabi sektörlerde yaygındır. Değiş tokuş, operasyon yüküdür: donanım yaşam döngüsü, kapasite planlama ve dev/test/prod ortamları arasında tutarlılığı sağlamak için daha fazla iş gerekir. Kuruluşlar platformları güvenilir şekilde çalıştırmakta zorlanıyorsa on‑prem değer üretme süresini yavaşlatabilir.\n\n### Bağlantısız / air‑gapped\n\nBağlantısız (air‑gapped) ortamlar özel bir durumdur: savunma, kritik altyapı veya sınırlı bağlantısı olan sahalar. Burada dağıtım modeli sıkı güncelleme kontrollerini desteklemeli—imzalı paketler, sürümlerin kontrollü terfisi ve izole ağlarda tekrar edilebilir kurulum.\n\nAğ kısıtları veri hareketini de etkiler: sürekli senkronizasyon yerine aşamalı aktarımlar ve “dışa/ içe aktar” iş akışları gerektirebilir.\n\n### Temel takaslar\n\nPratikte bir üçgen vardır: esneklik (bulut), kontrol (on‑prem/air‑gapped) ve değişim hızı (otomasyon + güncellemeler). Doğru seçim, yerleşim kurallarına, ağ gerçeklerine ve ekibinizin üstlenmeye hazır olduğu platform operasyonu miktarına bağlıdır.\n\n## Güncellemeleri Operasyonelleştirmek: Apollo‑benzeri Teslimat Ne Değiştirir\n\n“Apollo‑benzeri teslimat” aslında yüksek riskli ortamlarda sürekli teslimattır: iyileştirmeleri sık sık (haftalık, günlük, hatta günde birden fazla kez) gönderebilmek, aynı zamanda operasyonları istikrarlı tutabilmek.\n\nAmaç “hızla hareket et ve işleri kır” değil. Amaç “sık hareket et ve hiçbir şeyi kırma”dır.\n\n### Sürekli teslimat sade ifadeyle\n\nDeğişiklikleri büyük çeyreklik sürümlere paketlemek yerine ekipler küçük, ters alınabilir güncellemeler sunar. Her güncelleme test etmesi daha kolay, açıklaması daha kolay ve bir sorun olursa geri almak daha kolaydır.\n\nOperasyonel analiz için bu önemlidir çünkü "yazılım" yalnızca bir kullanıcı arayüzü değildir—veri boru hatları, iş mantığı ve insanların güvendiği iş akışlarıdır. Daha güvenli bir güncelleme süreci günlük operasyonun parçası olur.\n\n### Geleneksel kurumsal döngülerden farkı\n\nGeleneksel kurumsal yazılım yükseltmeleri genellikle projeler gibidir: uzun planlama pencereleri, kesinti koordinasyonu, uyumluluk endişeleri, yeniden eğitim ve sert kesme tarihleri. Birçok kuruluş yamaları erteler çünkü risk ve çaba öngörülemezdir.\n\nApollo‑benzeri araçlar, yükseltmeyi sıradan bir iş haline getirmeyi amaçlar—büyük bir göç yürütmek yerine altyapıyı sürdürmek gibi.\n\n### “İnşa etme” ile “gönderme”yi ayırma\n\nModern dağıtım araçları ekiplerin izole ortamlarda geliştirmesine ve test etmesine izin verir, sonra aynı yapıyı aşamalar arasında terfi ettirir (dev → test → staging → prod) ve tutarlı kontroller uygular. Bu ayrım, ortamlar arasındaki farklılıklardan kaynaklı son dakika sürprizlerini azaltmaya yardımcı olur.\n\n### Satıcıya sorulacak sorular\n\n- Geri alma (rollback) nasıl işliyor—tek tıkla mı, kısmi geri alma mı yoksa karmaşık kurtarma adımları mı gerekli?

Söz verilen esneklikdir—ama bu aynı zamanda neyi inşa ettiğinize karşı neyi standardize ettiğinize netlik gerektirir.\n\nErken keşif sırasında pratik bir seçenek, gerçek bir platform taahhüdünde bulunmadan önce iş akışı uygulamalarını hızlıca prototiplemektir. Örneğin, ekipler bazen Koder.ai kullanarak (sohbet üzerinden çalışan bir vibe‑kodlama platformu) bir iş akışı açıklamasını çalışan bir web uygulamasına dönüştürür, sonra paydaşlarla planlama modu, snapshotlar ve geri alma ile yineleyebilirler. Koder.ai, kaynak kodu dışa aktarımı ve tipik üretim yığınlarını (web için React; backend için Go + PostgreSQL; mobil için Flutter) desteklediğinden, bir değer kanıtı sırasında “içgörü → görev → denetim izi” kullanıcı deneyimini doğrulamak için düşük sürtünmeli bir yol olabilir.\n\n### Ekiplerin gerçekte nerede zaman harcadığı\n\nÇoğu çaba genellikle dört alana gider:

Platformlar genellikle araç fazlalılığını azaltır, ama bunun karşılığında daha büyük, stratejik bir sözleşme alırsınız.\n\n### Satın alma: bir platform mu yoksa bir uygulama mı alıyorsunuz?\n\nPlatform alımında satın alma onu paylaşılan altyapı gibi ele almalıdır: , , ve tanımlayın. Lisans, bulut/altyapı ve hizmetler arasında net ayrım isteyin ki elma‑elma karşılaştırma yapabilesiniz.\n\n### Basit bütçeleme kontrol listesi\n\n- Hangi ekipler aktif olarak inşa edecek vs sadece görüntüleyecek?\n- Hangi iş akışları üretimde çalışmak zorunda (sadece panolar değil)?\n- Kaç ortam ve bölge gerekli?\n- Herhangi bir air‑gapped veya çevrimdışı saha var mı?\n- Beklenen veri hacmi/yenileme sıklığı büyümesi nedir?\n- İlk 90 gün için hangi hizmetlere ihtiyaç var?\n\nHızlı bir varsayım yapma yolu istiyorsanız, fiyatlandırma sayfasına bakın (fiyatlandırma referansı).\n\n## Palantir‑Benzeri Yaklaşımlar Nerede Uyuyor (ve Nerede Uymuyor)\n\nPalantir‑benzeri platformlar problem olduğunda (insanlar sistemler arası karar verip işlem yapmak zorundayken) parlamaya eğilimlidir; yalnızca olduğunda (sadece rapor lazım) değil. Ödün, daha fazla “platform” tarzı yaklaşımı benimsemektir—güçlü ama kuruluşunuzdan daha fazla şey ister.\n\n### İyi uyum senaryoları\n\nPalantir‑benzeri yaklaşımlar genellikle işin birçok sistem ve ekip arasında yayıldığı ve kırılgan devir teslimlere tahammül edilemediği durumlarda iyi uyar.\n\nOrtak örnekler: tedarik zinciri koordinasyonu, dolandırıcılık ve risk operasyonları, görev planlama, vaka yönetimi veya filo ve bakım iş akışları—aynı verinin farklı rollere tutarlı olarak yorumlanması gereken alanlar.\n\nAyrıca karmaşık izinler (satır/sütun düzeyinde erişim, çok kiracılı veri, need‑to‑know kuralları) gerektiğinde ve verinin nasıl kullanıldığına dair net bir denetim izi gerektiğinde iyi uyar. Son olarak, on‑prem gereksinimleri, air‑gapped dağıtımlar veya sıkı güvenlik akreditasyonu gibi düzenlenmiş veya kısıtlı ortamlarda dağıtım modeli birinci sınıf bir gereksinim olduğunda uygundur.\n\n### Daha zayıf uyum senaryoları\n\nAmaç esas olarak basit raporlama ise—haftalık KPI’lar, birkaç pano, temel finans toplama—iyi yönetilen bir ambar üstünde geleneksel BI daha hızlı ve daha ucuz olabilir.\n\nAyrıca küçük veri setleri, sabit şemalar veya tek departman analitiği için aşırıya kaçabilir; burada bir ekip kaynakları ve tanımları kontrol ediyorsa ve ana “eylem” araç dışında gerçekleşiyorsa platform gereksizdir.\n\n### Karar kriterleri (probleme uyum)\n\nÜç pratik soru sorun:

- Aciliyet: Ekipler haftalar içinde çalışan iş akışlarına mı ihtiyaç duyuyor, yoksa uzun bir modernizasyon programı mı?

- Veri karmaşıklığı: Kritik kararlar tutarsız tanımlar ve parçalanmış kaynaklar nedeniyle mi bloke oluyor?

- Değişim kapasitesi: Bir platformu benimseyip güncel tutacak ürün sahipliği, konu uzmanları ve yönetim band genişliğine sahip misiniz?

En iyi sonuçlar bunu “probleme uyum” olarak ele almakla gelir; “bir araç her şeyi değiştirir” şeklinde değil. Birçok kuruluş geniş raporlama için mevcut BI çözümlerini tutarken en kritik operasyonel alanlarda Palantir‑benzeri yaklaşımları kullanır.\n\n## Alıcı Kontrol Listesi ve Sonraki Adımlar\n\n“Palantir‑benzeri” bir platform mu yoksa geleneksel kurumsal yazılım mı alacağınıza karar vermek, özellik kutularından çok gerçek işin nereye düşeceğiyle ilgilidir: entegrasyon, paylaşılan anlam (semantik) ve günlük operasyonel kullanım. Aşağıdaki kontrol listesi, uzun bir uygulamaya veya dar bir nokta aracına kilitlenmeden önce erken aşamada netlik sağlamaya yardımcı olacaktır.\n\n### Pratik bir tedarikçi karşılaştırma kontrol listesi\n\nHer satıcıdan ne işin kim tarafından yapıldığını, tutarlılığın nasıl sağlandığını ve gerçek operasyonlarda nasıl kullanıldığını açıkça göstermesini isteyin.

- Tipik veri kaynakları neler (ERP, loglar, elektronik tablolar, ortak beslemeler)? Neler önceden hazırlanmış vs özel? Canlıya geçtikten sonra boru hatlarını kim yönetiyor—IT, veri mühendisliği yoksa satıcı mı?

- Bir iş akışını uçtan uca gösterin: Ham veriden başlayın, sonra uyarı → karar → eylem → denetim izi. Onaylar ve “kim neyi değiştirdi”yi de dahil edin.

- Kesinti/geri alma simülasyonu: Bir boru hattı başarısız olursa veya bir sürüm regresyona neden olursa ne olur? Temiz geri alabilirler mi ve ne kadar hızlı?\n\n### Kimin odada olması gerekir\n\nTakaslarıyla yaşayacak paydaşları dahil edin:

- IT ve platform sahipleri (entegrasyon sahipliği, güvenilirlik, maliyet)

- Güvenlik ve uyum (kontroller, denetimler, dağıtım onayları)

- Veri sahipleri/sorumluları (tanımlar, erişim kuralları, hesap verebilirlik)

- Operasyon liderleri (süreç etkisi, benimseme)

- Saha kullanıcıları (gerçekten işleri daha hızlı yapıyor mu?)\n\n### Sonraki adımlar\n\nBir yüksek riskli operasyonel iş akışı etrafında zaman kutulu bir değer kanıtı çalıştırın (geniş bir pano değil). Başarı kriterlerini önceden tanımlayın: karar verme süresi, hata azaltma, denetlenebilirlik ve sürekli veri işi sahipliği.\n\nDaha fazla değerlendirme örüntüsü rehberliği isterseniz bloga bakın. Bir değer kanıtı kapsamlandırmanıza veya tedarikçi kısa listesi hazırlamanıza yardım isterseniz, iletişim kurun.