22 Nis 2025·8 dk

Samsung SDS ve Kesintisiz Hizmet Olarak Ölçeklenen Kurumsal BT

Samsung SDS tarzı kurumsal platformların ortak ekosistemlerde çalışma süresini, değişiklik kontrolünü ve güveni nasıl ürün olarak ölçeklendirdiğine pratik bir bakış.

Samsung SDS tarzı kurumsal platformların ortak ekosistemlerde çalışma süresini, değişiklik kontrolünü ve güveni nasıl ürün olarak ölçeklendirdiğine pratik bir bakış.

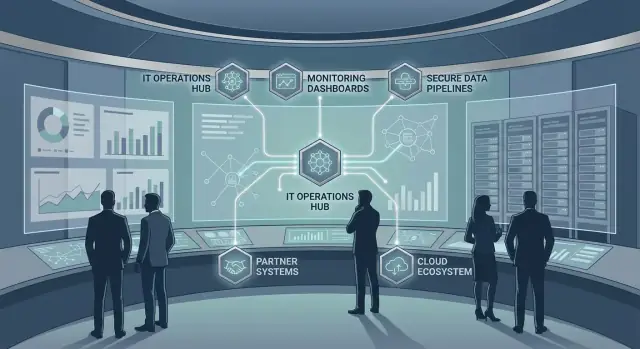

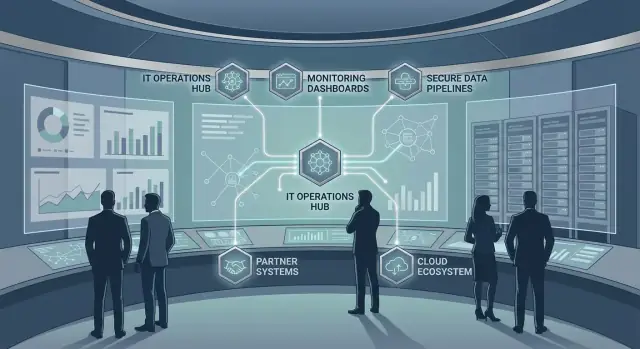

\nPatlama yarıçapını azaltmak, bağımlılıkları ve ortak yolculukları açıkça haritalamak ve entegrasyonları tamamen çökmek yerine zarifçe bozulan şekilde tasarlamakla başlar (ayrıca bkz. /blog/reliability-targets-slos-error-budgets).\n\n## Platform temelleri: teslimatı yavaşlatmadan standartlaşma\n\nStandartlaşma yalnızca ekipleri hızlandırıyorsa yardımcı olur. Büyük kurumsal ekosistemlerde platform temelleri, tekrarlanan kararları (ve tekrarlanan hataları) ortadan kaldırırken ürün takımlarına gönderim için hâlâ alan bıraktığında başarılı olur.\n\n### Ölçeklenen katmanlı bir platform mimarisi\n\nPlatformu net sözleşmeleri olan ayrı katmanlar olarak düşünmek pratik bir yoldur:\n\n- : compute, depolama, ağ, kimlik ilkel öğeleri ve temel sertleştirme.\n- : Kubernetes/VM runtime'ları, container registry, CI/CD runner'ları ve konfigürasyon yönetimi.\n- : log/metrik, secret'lar, API gateway, mesajlaşma, servis keşfi, feature flag'ler.\n- : müşteri verisi, faturalama, belge işleme, ERP entegrasyonu gibi yeniden kullanılabilir alan yetenekleri; kararlı API'lar aracılığıyla sunulur.\n\nBu ayrım, “kurumsal düzey” gereksinimlerini (güvenlik, kullanılabilirlik, denetlenebilirlik) her uygulama tarafından yeniden uygulanmak yerine platforma gömülü kılar.\n\n### Golden paths: döşenmiş yollar, katı kurallar değil\n\nGolden path'ler, güvenli ve güvenilir seçeneği en kolay seçenek yapan onaylı şablonlar ve iş akışlarıdır: standart bir servis iskeleti, ön yapılandırılmış pipeline'lar, varsayılan panolar ve bilinen iyi yığınlar. Takımlar gerektiğinde sapabilir, ancak bu sapmalar kasıtlı olur ve ekstra karmaşıklık için açık sahiplik içerir.\n\nBüyüyen bir kalıp, bu golden path'leri olarak ele almaktır—scaffolding, ortam oluşturma ve “gün-2” varsayılanları (sağlık kontrolleri, panolar, uyarı kuralları) dahil. Koder.ai gibi platformlarda takımlar sohbet tabanlı bir iş akışıyla çalışan bir uygulama üretebilir, sonra değişiklikleri geri alınabilir tutmak için planning mode, snapshots ve rollback kullanabilirler. Önemli olan araç markası değil—güvenilir yolun en düşük sürtünmeli yol olmasıdır.\n\n### Çok kiracılı vs ayrılmış: doğru izolasyonu seçmek\n\nÇok kiracılı platformlar maliyeti düşürür ve onboarding'i hızlandırır, ancak güçlü korunaklar (kotalar, gürültülü komşu kontrolleri, net veri sınırları) gerektirir. Ayrılmış ortamlar daha maliyetlidir, ancak uyumluluk, performans izolasyonu ve müşteri-özel değişiklik pencerelerini basitleştirebilir.\n\n### Uygulama ekipleri için bilişsel yükü azaltmak\n\nİyi platform seçimleri günlük karar yüzeyini küçültür: “Hangi loglama kütüphanesi?”, “Secret'ları nasıl döndürürüz?”, “Dağıtım deseni nedir?” gibi daha az konuşma. Takımlar iş mantığına odaklanır; platform sessizce tutarlılığı uygular—ve bu standartlaşmanın teslimat hızını artırmasının yolu budur.\n\n## Güvenilirlik hedefleri: SLO'lar, hata bütçeleri ve iş sonuçları\n\nKurumsal BT sağlayıcıları güvenilirliği bir lüks olarak yapmaz—güvenilirlik, müşterinin satın aldığı şeyin bir parçasıdır. Bunu gerçeğe dönüştürmenin pratik yolu, beklentileri herkesin anlayacağı ölçülebilir hedeflere çevirmektir.\n\n### Düz dilde SLI'lar ve SLO'lar\n\n bir ölçümdür (ör. “tamamlanan checkout işlemlerinin yüzdesi”). ise o ölçüm için hedeftir (ör. “checkout işlemlerinin aylık %99.9'u başarılı olsun”).\n\nNeden önemli: sözleşmeler ve iş operasyonları net tanımlara dayanır. Bunlar olmadan ekipler bir olaydan sonra “iyi”nin ne olduğu konusunda tartışır. Bunlarla hizmet sunumu, destek ve ortak bağımlılıklar aynı skor tahtası etrafında hizalanabilir.\n\n### İş riskine uyan göstergeleri seçin\n\nHer hizmet sadece kullanılabilirlik ile değerlendirilmemelidir. Kurumsal açısından yaygın hedefler şunlardır:\n\n- : Kullanıcılar bir iş sürecini başlatıp tamamlayabiliyor mu?\n- : Müşteri ve iç üretkenlik beklentilerine uygun hızda mı?\n- : Raporlar, faturalar, envanter veya kimlik kararları doğru ve tutarlı mı?\n\nVeri platformları için “%99.9 kullanılabilirlik” önemli veri setleri geç teslim olduğunda veya eksik/yanlış olduğunda hâlâ başarısız bir ay anlamına gelebilir. Doğru göstergeleri seçmek yanlış güveni önler.\n\n### Hata bütçeleri: değişim ve kararlılığı dengelemek\n\n, SLO'nun ima ettiği izin verilen “kötülük” miktarıdır (kesinti, başarısız istekler, gecikmiş boru hatları). Bu güvenilirliği bir karar aracına dönüştürür:\n\n- Bütçe içindeyseniz daha hızlı değişiklik yapabilirsiniz.\n- Bütçeyi çok hızlı tüketiyorsanız yavaşlar, sistematik sorunları düzeltir ve değişiklik uygulamalarını sıkılaştırırsınız.\n\nBu, kurumsal sağlayıcıların teslim taahhütlerini çalışma süre beklentileriyle dengelemesine yardımcı olur—görüşe veya hiyerarşiye dayanmadan.\n\n### Raporlama sıklığı ve hedef kitle\n\nEtkili raporlama hedefe yönelik olmalıdır:\n\n- SLI trendleri, bütçeyi tüketen başlıca etkenler, uygulanabilir düzeltmeler.\n- iş etkisi, risk görünümü, yatırım ihtiyaçları.\n- paylaşılan SLO'lar, bağımlılık performansı, yükseltme hazırlığı.\n\nAmaç daha fazla pano değil—güvenilirlik sonuçlarının işi destekleyip desteklemediğine ilişkin tutarlı, sözleşmeye uyumlu görünürlüktür.\n\n## Gözlemlenebilirlik ve olay müdahalesi kurumsal ölçekte\n\nÇalışma süresi müşterilerin satın aldığı bir şey olduğunda, gözlemlenebilirlik sonradan düşünülmemeli veya sadece “tooling takımı” projesi olmamalıdır. Kurumsal ölçekte—özellikle ortaklar ve paylaşılan platformlara sahip ekosistemlerde—iyi olay müdahalesi operatörlerin deneyimlediği şekliyle sistemi uçtan uca görmekle başlar.\n\n### Gerçekte ihtiyacınız olan temel öğeler\n\nYüksek performanslı ekipler tek bir tutarlı sistem olarak ele alır:\n\n- size söyler (gecikme, hata oranı, doygunluk).\n- söyler (bağlam, kimlikler, karar noktaları).\n- servisler arası gösterir.\n- kullanıcıların ne hissettiğini gösterir (giriş yapabiliyor muyuz, ödeme yapabiliyor muyuz, veri senkronize oluyor mu?).\n\nAmaç hızlı yanıtlar almaktır: “Bu kullanıcıyı etkiliyor mu?”, “Patlama yarıçapı ne kadar büyük?”, “Son zamanlarda ne değişti?”\n\n### Eyleme dönüştürülebilir uyarılar (ve daha az gürültülü sayfa)\n\nKurumsal ortamlar bitmeyen sinyaller üretir. Kullanılabilir ile kullanılamaz uyarılar arasındaki fark, uyarıların ve bağlı olup olmadığıdır. Dahili sayılardan ziyade SLO tarzı göstergelere (hata oranı, p95 gecikme) uyarı vermeyi tercih edin. Her sayfa şunları içermelidir: etkilenen hizmet, muhtemel etki, ana bağımlılıklar ve ilk tanısal adım.\n\n### Ortak sınırlar boyunca servis haritaları\n\nEkosistemler dikiş noktalarında başarısız olur. İç platformlar, satıcılar, kimlik sağlayıcılar, ağlar gibi bağımlılıkları gösteren servis haritalarını sürdürün ve bunları panolarda ve olay kanallarında görünür kılın. Ortak telemetri sınırlı olsa bile, sentetik kontroller, uç metriği ve paylaşılan istek kimlikleri kullanarak bağımlılıkları modelleyebilirsiniz.\n\n### Çalışma kitapları ve nöbetçi düzeni: otomatikleştir vs belgeleyin\n\nGeri alma, feature flag devre dışı bırakma, trafik kaydırma gibi tekrarlayan eylemleri otomatikleştirerek müdahale süresini azaltın. Müşteri iletişimi, yükseltme yolları, ortak koordinasyonu gerektiren kararları belgeleyin. İyi bir çalışma kitabı kısa, gerçek olaylarda test edilmiş ve olay sonrası takiplerin bir parçası olarak güncellenir—dosya rafında unutulmamalıdır.\n\n## Değişiklik kontrolü: çalışma süresini korurken hızlanmak\n\nSamsung SDS destekli ekosistemler gibi kurumsal ortamlar “güvenli” ile “hızlı” arasında seçim yapamaz. İşin sırrı, değişiklik kontrolünü öngörülebilir bir sistem haline getirmektir: düşük riskli değişiklikler hızla akar, yüksek riskli değişiklikler hak ettikleri incelemeyi alır.\n\n### Daha küçük, geri alınabilir sürümlerle hızlı ilerleyin\n\nBüyük hamle sürümleri büyük kesintiler yaratır. Takımlar çalışma süresini yüksek tutmak için daha küçük dilimler halinde gönderim yapar ve aynı anda bozulabilecek öğe sayısını azaltır.\n\nFeature flag'ler “deploy” ile “release”i ayırmaya yardımcı olur; böylece kod üretime gelebilir ama hemen kullanıcıları etkilemez. Canary dağıtımlar (önce küçük bir alt küme) değişiklik geniş kitlelere ulaşmadan önce erken uyarı sağlar.\n\n### Denetim, denetçilere tatmin sağlarken ekipleri engellememeli\n\nSürüm denetimi sadece evrak işi değildir—kurumsallar kritik hizmetleri korur ve kontrolü kanıtlar. Pratik bir model şunları içerir:\n\n- Risk bazlı açık onay kuralları (rutin vs yüksek etkili)\n- Görev ayrımı (değişikliği yazan kişi tek onaylayıcı olmasın)\n- CI/CD pipeline'ından ve ITSM biletlerinden otomatik denetim izi\n\nAmaç “doğru yolu” normal teslimatın bir parçası haline getirmek: onaylar ve deliller teslimat sürecinin içinde yakalanmalı, sonradan derlenmemelidir.\n\n### Değişiklik pencereleri, kara liste dönemleri ve iş takvimleri\n\nEkosistemlerin öngörülebilir stres noktaları vardır: ay sonu finans kapanışı, yoğun perakende etkinlikleri, yıllık kayıt dönemleri veya büyük ortak geçişleri. Değişiklik pencereleri dağıtımları bu döngülere hizalar.\n\nKara liste dönemleri (blackout) açık ve yayınlanmış olmalı; böylece takımlar plan yapar, riskli işleri donmadan önce aceleyle yapmazlar.\n\n### Platformlar ve entegrasyonlar için geri alma ve ileriye doğru hata toleransı\n\nHer değişiklik temiz şekilde geri alınamayabilir—özellikle şema değişiklikleri veya şirketler arası entegrasyonlarda. Güçlü değişiklik kontrolü önden karar verilmesini gerektirir:\n\n- Geri alma yolu (önceki sürüme hızlı dönüş nasıl yapılır)\n- İleriye doğru hata toleransı planı (geri alma mümkün değilse güvenli yama nasıl uygulanır) \nTakımlar bu yolları önceden tanımladığında, olaylar uzun süren doğaçlamalar yerine kontrollü düzeltmeler haline gelir.\n\n## Dayanıklılık mühendisliği: hata ve kurtarmayı tasarlamak\n\nDayanıklılık mühendisliği basit bir varsayımla başlar: bir şey kırılacak—üst akış bir API, bir ağ segmenti, bir veritabanı düğümü veya kontrolünüzde olmayan üçüncü taraf bir bağımlılık. Kurumsal ekosistemlerde amaç “arıza olmaması” değil, .\n\n### Müşteri etkisini azaltan dayanıklılık kalıpları\n\nAşağıdaki kalıplar ölçeklendiğinde tutarlı olarak işe yarar:\n\n- : tek bir arıza hizmeti durdurmasın diye birden çok örnek, bölge veya bölge yedeği.\n- : kapasite aşıldığında kritik olmayan işleri reddetme veya erteleme (ör. arka plan raporları) ki kritik akışlar (ödeme, sipariş yakalama) canlı kalsın.\n- : bağımlılıklar başarısız olduğunda daha basit bir deneyim sunma—önbelleğe alınmış veri, salt-okunur mod veya sınırlı özellikler—tam bir kesinti yerine. \nAnahtar, hangi kullanıcı yolculuklarının “mutlaka hayatta kalması” gerektiğini tanımlamak ve bunlar için spesifik geri dönüş yolları tasarlamaktır.\n\n### Felaket kurtarma: sisteme göre RTO/RPO seçmek\n\nFelaket kurtarma planlaması her sistemin açık hedefleri olduğunda pratiktir:\n\n- : hizmetin ne kadar hızlı geri gelmesi gerektiği.\n- : ne kadar veri kaybı (zaman olarak) kabul edilebilir. \nHer şey aynı sayılara ihtiyaç duymaz. Bir müşteri kimlik doğrulama servisi dakika düzeyinde RTO ve neredeyse sıfır RPO gerektirebilir; bir iç analiz boru hattı ise saatlere tolerans gösterebilir. RTO/RPO'yu iş etkisine göre eşleştirmek gereksiz harcamayı önlerken önemli olanı korur.\n\n### Replikasyon ve tutarlılık takasları\n\nKritik iş akışları için replikasyon tercihleri önemlidir. Senkron replikasyon veri kaybını minimize edebilir ama gecikmeyi artırabilir veya ağ sorunlarında kullanılabilirliği azaltabilir. Asenkron replikasyon performansı ve çalışma süresini iyileştirir ama en son yazıları kaybetme riski taşır. İyi tasarımlar bu takasları açıkça belirtir ve telafi edici kontroller ekler (idempotentlik, mutabakat işleri veya net “beklemede” durumlar).\n\n### Sadece oluşturmak değil, kurtarmayı test etmek\n\nDayanıklılık yalnızca uygulanmışsa geçerlidir: \n- DR çalışma kitaplarını ve erişim yollarını kanıtlamak için.\n- etkinlikleri ile bağımlılık arızalarını ve aşırı yükü simüle etme.\n- güvenli kapsamda zarif bozulma ve shedding kurallarını doğrulamak için.\n\nBunları düzenli yapın, kurtarma sürelerini izleyin ve bulguları platform standartlarına ve hizmet sahipliğine geri besleyin.\n\n## Güvenlik ve uyumluluk: güvenilirlik gereksinimleri olarak\n\nGüvenlik ihlalleri ve uyumluluk boşlukları sadece risk yaratmaz—çalışma süresini de etkiler. Kurumsal ekosistemlerde yanlış yapılandırılmış bir hesap, yamalanmamış bir sunucu veya eksik bir denetim izi hizmet donmalarına, acil değişikliklere ve müşteri etkileyen kesintilere yol açabilir. Güvenlik ve uyumluluğu güvenilirliğin bir parçası olarak ele almak “ayakta kalmayı” ortak bir hedef haline getirir.\n\n### Kuruluşlar arası kimlik ve erişim\n\nBirden çok bağlı kuruluş, ortak ve tedarikçi aynı servislere bağlandığında kimlik bir güvenilirlik kontrolü haline gelir. SSO ve federasyon parola karmaşasını azaltır ve kullanıcıların erişimi kesintisiz almasını sağlar. Erişim en az ayrıcalık prensibine göre olmalı: erişimler zaman sınırlı, role dayalı ve düzenli gözden geçirilmeli ki ele geçirilmiş bir hesap temel sistemleri devre dışı bırakamaz.\n\n### Çalışma süresini koruyan güvenlik operasyonları\n\nGüvenlik operasyonları ya olayları önleyebilir ya da plansız kesintiler yaratarak çalışmayı bozabilir. Güvenlik çalışmalarını operasyonel güvenilirlikle ilişkilendirerek öngörülebilir hale getirin: \n- Planlanmış bir takvimde yama ve zafiyet düzeltme, net bakım pencereleriyle

Bu, paydaşların çekirdek değeri olarak güvenilirliği deneyimlediği anlamına gelir: iş süreçleri zamanında tamamlanır, entegrasyonlar sağlıklı kalır, zirvede performans öngörülebilirdir ve bir şey kırıldığında kurtarma hızlıdır. Kurumsal ekosistemlerde kısa süreli bozulmalar bile faturalama, sevkiyat, maaş veya uyumluluk raporlamasını durdurabileceği için güvenilirlik arka plandaki bir özellik değil, birincil “sunulan” hizmet haline gelir.

Çünkü kurumsal iş akışları kimlik, ERP, veri hatları ve entegrasyon ara katmanı gibi paylaşılan platformlara sıkı sıkıya bağlıdır. Küçük bir aksaklık; engellenmiş siparişler, geciken kapanış süreçleri, bozulmuş ortak onboarding veya sözleşmesel cezalar gibi zincirleme etkilere yol açabilir. “Patlama yarıçapı” genellikle arızalanan bileşenden çok daha büyüktür.

Bu bileşenlerden herhangi biri bozulduğunda, birçok son uygulama aynı anda “kapalı” görünse bile kendi içlerinde sağlıklı olabilirler.

Aşağıdaki adımlarla "yeterince iyi" bir envanter oluşturun:

Bu, SLO önceliklendirmesi, uyarılar ve değişiklik kontrolleri için temel oluşturur.

İş çıktılarıyla ilişkilendirilen, sonuçlara dayalı küçük bir gösterge seti seçin:

İş tarafından tanınan 2–4 SLO ile başlayın ve ekipler ölçümlere güvenmeye başladıktan sonra genişletin.

Bir SLO'dan kaynaklanan izin verilen “kötülük” miktarıdır (başarısız istekler, kesinti, gecikmiş veri). Gündelik kararları şu şekilde etkiler:

Bu, güvenilirlik takaslarını resmi bir karar kuralına dönüştürür; görüşlere veya hiyerarşiye dayalı tartışmalar yerine ölçülebilir bir mekanizma sağlar.

Bu yapı, kurumsal düzey gereksinimlerini platforma yerleştirir; böylece her uygulama takımı güvenilirlik kontrollerini yeniden kurmak zorunda kalmaz.

“Paved-road” şablonlarıdır: standart servis iskeletleri, pipeline'lar, varsayılan panolar ve iyi çalıştığı bilinen yığınlar. Neden önemlidir:

En iyi şekilde bir ürün gibi ele alın: bakım yapılan, versiyonlanan ve olay öğrenimleriyle geliştirilen bir şey.

Risk temelinde karar verin: en yüksek uyumluluk/performance hassasiyeti gerektirenleri dedicated olarak yerleştirin; paylaşılabilir iş yükleri için guardrail'lerle multi-tenant kullanın.

Kısa dönemli olay sonrası suçlamasız incelemeler (blameless postmortem) ve izlenen aksiyonlar da şarttır.