Amaçlar, Kullanıcılar ve Kapsam

Ekranları tasarlamadan veya veritabanı seçmeden önce, uygulamanın neyi başarması gerektiği ve kimin kullanacağı konusunda uzlaşın. Tedarikçi güvenlik incelemesi yönetimi en sık, farklı ekipler aynı kelimeleri ("inceleme", "onay", "risk") farklı anlamlarda kullandığında başarısız olur.

Uygulamayı kimler kullanacak

Çoğu program en az dört kullanıcı grubuna sahiptir ve her birinin farklı ihtiyaçları vardır:

- Güvenlik / GRC: inceleme sürecinin, soruların, kanıt gereksinimlerinin ve nihai risk kararının sahibi.

- Satınalma / Tedarikçi Yönetimi: hızlı intake, net durum ve yenileme görünürlüğü gerekir; böylece satın alma son anda tıkanmaz.

- Hukuk / Mahremiyet: veri işleme koşulları, DPA/SCC'ler, ihlal bildirimleri ve verinin nerede saklandığı ile ilgilenir.

- Tedarikçi irtibatları: soruları bir kez yanıtlayıp, kanıt yükleyip, uzun e-posta dizileri olmadan takiplere cevap vermek isteyen kişiler.

Tasarım çıkarımı: "tek bir iş akışı" inşa etmiyorsunuz. Aynı incelemeyi her rolün küratörlüğünde göreceği paylaşılan bir sistem kuruyorsunuz.

Şirketinizde "tedarikçi güvenlik incelemesi" ne demek

Sürecin sınırlarını sade bir dille tanımlayın. Örneğin:

- Bir inceleme sadece SaaS araçlarını mı kapsar yoksa danışmanlar, ajanslar ve barındırma sağlayıcıları da mı dahil?

- Hedef temel kontrolleri doğrulamak mı, yoksa riski nicelendirip istisnaları onaylamak mı?

- Tedarikçiyi (şirket geneli) mi yoksa hizmeti (belirli bir ürün ve sizin kullanımınız) mı inceliyorsunuz?

Bir incelemeyi neyin tetiklediğini (yeni satın alma, yenileme, maddi değişiklik, yeni veri türü) ve "tamam"un ne anlama geldiğini (onaylandı, şartlı onaylandı, reddedildi, ertelendi) yazın.

Giderilmesi gereken mevcut sıkıntılar

Kapsamınızı somutlaştırmak için bugün neyin sorun olduğunu listeleyin:

- Durumun e-posta dizilerinde ve özel gelen kutularında sıkışması

- Senkron dışı kalan e-tablolar; tek bir doğruluk kaynağı olmaması

- Eksik veya güncelliğini yitirmiş kanıtlar (SOC 2, ISO, pen test) ve süre takip eksikliği

- Güvenlik, Satınalma ve Hukuk arasındaki belirsiz devir teslimler

- Kararlar, istisnalar veya telafi edici kontrollerin tutarlı kaydının olmaması

Bu acı noktaları gereksinimler backlog'unuz haline getirin.

Projeyi doğru tutacak başarı metrikleri

İlk günden ölçebileceğiniz birkaç metrik seçin:

- Çevrim zamanı (intake → karar) tedarikçi seviyesine göre

- Zamanında tamamlama oranı vs SLA'lar

- Gecikmiş incelemeler sayısı ve ortalama gecikme günleri

- Yeniden işleme oranı (eksik bilgi nedeniyle tedarikçilere geri gönderilen incelemeler)

Uygulama bu metrikleri güvenilir şekilde raporlayamıyorsa, aslında programı yönetmiyor—sadece belgeleri saklıyordur.

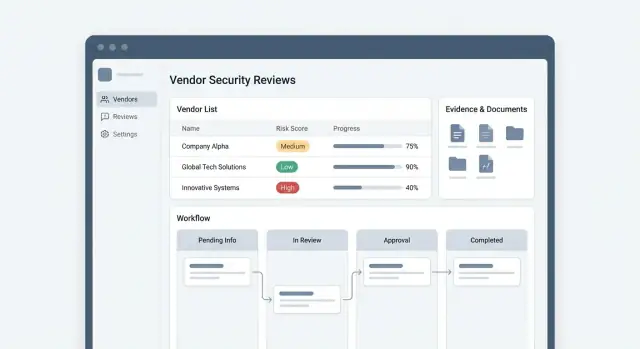

İş Akışı Tasarımı: Intake'ten Onaya

Açık bir iş akışı, "e-posta ping-pong" ile öngörülebilir bir inceleme programı arasındaki farktır. Ekranları inşa etmeden önce, bir talebin uçtan uca geçtiği yolu haritalayın ve bir onaya ulaşmak için her adımda ne olması gerektiğini belirleyin.

Uçtan uca akışı haritalayın

Başlangıçta daha sonra genişletebileceğiniz basit, lineer bir omurga ile başlayın:

Intake → Triage → Anket → Kanıt toplama → Güvenlik değerlendirmesi → Onay (veya reddetme).

Her aşama için “tamamlandı”nın ne anlama geldiğini tanımlayın. Örneğin, “Anket tamamlandı” gerekli soruların %100 yanıtlanmasını ve atanmış bir güvenlik sahibinin olmasını gerektirebilir. “Kanıt toplandı” minimum belge setini (SOC 2 raporu, pen test özeti, veri akış diyagramı) veya gerekçelendirilmiş bir istisnayı gerektirebilir.

Giriş noktalarını tanımlayın (incelemeler nasıl başlar)

Çoğu uygulama en az üç inceleme oluşturma yoluna ihtiyaç duyar:

- Yeni tedarikçi talebi: Satınalma, BT veya iş sahibi tarafından başlatılır

- Yenileme: geçerlilik süresi dolma tarihine göre otomatik oluşturulur

- Olay-tetikli inceleme: bir tedarikçi ihlali veya maddi değişiklik olduğunda oluşturulur

Bunları farklı şablonlar olarak ele alın: aynı iş akışını paylaşabilirler fakat varsayılan öncelik, gereken anketler ve son tarihler farklı olabilir.

Durumlar, SLA'lar ve sahiplik

Özellikle “bekleme” durumlarını açık ve ölçülebilir yapın. Yaygın durumlar arasında Vendor bekliyor, Güvenlik incelemesinde, İç onay bekleniyor, Onaylandı, Şartlı onay, Reddedildi bulunur.

SLA'ları durum sahibine (tedarikçi vs dahili ekip) iliştirin. Bu, panonuzun “tedarikçi tarafından engellendi”yi dahili birikimden ayrı göstermesini sağlar; bu da personel ve yükseltme stratejilerini değiştirir.

Otomasyon vs insan yargısı

Yönlendirme, hatırlatmalar ve yenileme oluşturmayı otomatikleştirin. Risk kabulü, telafi edici kontroller ve onaylar için insan karar noktalarını koruyun.

Yararlı bir kural: bir adım bağlam veya ödünleşmeler gerektiriyorsa, otomatik karar vermeye çalışmak yerine bir karar kaydı saklayın.

Çekirdek Veri Modeli: Vendorlar, İncelemeler, Anketler, Kanıt

Temiz bir veri modeli, uygulamanın “bir kerelik anket”ten yenilemeleri, metrikleri ve tutarlı kararları olan tekrarlanabilir bir programa ölçeklenmesini sağlar. Vendor'ı uzun ömürlü kayıt olarak ele alın ve diğer her şeyi ona bağlı zaman sınırılı etkinlikler olarak tutun.

Vendor (kalıcı profil)

Her yerde referans verilen yavaş değişen bir Vendor varlığı ile başlayın. Yararlı alanlar şunlardır:

- İş sahibi (iç sponsor), bölüm ve ana iletişimler

- Kritiklik / seviye (ör. düşük/orta/yüksek) ve “prodüksiyonda” durumu

- İşlenen veri türleri (KİB, ödeme verisi, sağlık verisi, kaynak kodu vb.)

- Dokundukları sistemler / entegrasyonlar (SSO, veri ambarı, destek araçları)

- Sözleşme temel bilgileri (başlangıç/bitiş tarihleri) ki yenilemeler otomatik hale getirilebilsin

Veri türlerini ve sistemleri serbest metin yerine yapılandırılmış değerler (tablolar veya enumlar) olarak modelleyin ki raporlama doğru kalsın.

Review (zaman noktasındaki değerlendirme)

Her Review bir anlık görüntüdür: ne zaman başladığı, kim tarafından istendiği, kapsam, o anki seviye, SLA tarihleri ve nihai karar (onaylandı/şartlı onaylandı/reddedildi). Karar gerekçesini ve herhangi bir istisnaya bağlantıları saklayın.

Anket (şablonlar ve yanıtlar)

QuestionnaireTemplate ile QuestionnaireResponse'ı ayırın. Şablonlar bölümleri, yeniden kullanılabilir soruları ve dallanmayı (önceki yanıtlara bağlı koşullu sorular) desteklemeli.

Her soru için kanıt gerekliliği, izin verilen yanıt türleri (evet/hayır, çoklu seçim, dosya yükleme) ve doğrulama kurallarını tanımlayın.

Kanıtlar ve artefaktlar

Yüklemeleri ve bağlantıları, bir incelemeye ve isteğe bağlı olarak belirli bir soruya bağlı Evidence kayıtları olarak ele alın. Meta veriler ekleyin: tür, zaman damgası, sağlayan kişi ve saklama kuralları.

Son olarak, notlar, bulgular, iyileştirme görevleri ve onaylar gibi inceleme artefaktlarını birinci sınıf varlıklar olarak saklayın. Tam bir inceleme geçmişi tutmak, yenilemeleri, trend takibini ve sonraki incelemelerde tekrar sormadan hızlı takipleri mümkün kılar.

Roller, İzinler ve Tedarikçi Erişimi

Açık roller ve sıkı izinler, bir tedarikçi güvenlik inceleme uygulamasını faydalı kılar; aksi halde veri sızıntısı riski ortaya çıkar. Bunu erken tasarlayın; çünkü izinler iş akışını, UI'yi, bildirimleri ve denetim izini etkiler.

Modellenmesi gereken çekirdek roller

Çoğu ekip beş role ihtiyaç duyar:

- Requester: bir incelemeyi başlatır (çoğunlukla Satınalma, BT veya iş sahibi), durumu takip eder ve bağlam sorularını yanıtlar (tedarikçinin hangi verileri işlediği, kullanım amacı, sözleşme değeri).

- Reviewer: değerlendirmeyi yürütür, kanıt ister, takip eder ve bir karar önerir.

- Approver: riski resmi olarak kabul eder (onay, şartlı onay, reddetme), genellikle Güvenlik liderliği, Hukuk veya Risk.

- Vendor respondent: anketleri tamamlar ve kanıt yükler.

- Admin: şablonları, entegrasyonları, rol atamalarını ve küresel ayarları yönetir.

Rolları “kişilerden” ayırın. Aynı çalışan bir incelemede requester, başka birinde reviewer olabilir.

Hassas kanıtlar için izinlendirme

Tüm inceleme artefaktları herkese görünmemeli. SOC 2 raporları, penetrasyon test sonuçları, güvenlik politikaları ve sözleşmeler gibi öğeleri kısıtlı kanıt olarak değerlendirin.

Pratik yaklaşım:

- İnceleme meta verilerini (tedarikçi adı, durum, yenileme tarihi) kısıtlı eklerden ayırın.

- Bir kanıt görünürlük seviyesi bayrağı ekleyin (örn. “Tüm dahili kullanıcılar”, “İnceleme ekibi”, “Hukuk + Güvenlik”).

- Kısıtlı dosyalara erişimi (görüntüleme/indirme) her seferinde kaydedin.

Güvenli tedarikçi erişimi (izolasyon)

Tedarikçiler yalnızca ihtiyaç duyduklarını görmeli:

- Tedarikçi hesaplarını kendi organizasyonlarına ve kendi taleplerine sınırlayın.

- Atanmış anketler, yükleme istekleri ve mesajlaşma içeren özel bir portal görünümü sağlayın—başka bir şey göstermeyin.

- Çapraz-tedarikçi aramayı devre dışı bırakın ve dahili yorumları varsayılan olarak gizleyin.

Delegasyon, yedekler ve süreklilik

Anahtar kişi yokken incelemeler durur. Destekleyin:

- Delegeler (geçici kapsama ile aynı izinler)

- Onay yedekleri (SLA eşiğini aştığında ikincil onaycı)

- Zorunlu bir gerekçe ile “incelemeyi yeniden atama” eylemi ve bunun denetim kaydı

Bu, incelemelerin ilerlemesini sağlar ve en az ayrıcalık ilkesini korur.

Her talep uzun bir anketle başlarsa, tedarikçi inceleme programı yavaş hissedilir. Çözüm intake'i (hızlı, hafif) triage'den (doğru yolu belirleme) ayırmaktır.

Birkaç intake kanalı seçin (ve tutarlı yapın)

Çoğu ekip üç giriş noktasına ihtiyaç duyar:

- Dahili talep formu (çalışanlar için)

- Satınalma bileti (ör. Jira/Service Desk) ve otomatik inceleme kaydı oluşturma

- API intake (başka bir araç yeni tedarikçi eklediğinde)

Kanal ne olursa olsun, istekleri aynı “Yeni Intake” kuyruğuna normalize edin ki paralel süreçler oluşmasın.

Başlangıçta en azını toplayın

Intake formu, insanların tahmin etmeden doldurabileceği kadar kısa olmalı. Yönlendirme ve önceliklendirme için gereken alanlara odaklanın:

- Tedarikçi adı ve web sitesi

- İş sahibi (iç talep eden) ve bölüm

- Tedarikçinin yapacağı iş (kategorisi/kullanım senaryosu)

- İşlenen veri türleri (KİB, ödeme verisi, sağlık verisi, yok)

- Erişim seviyesi (prodüksiyon erişimi, yalnızca dahili, erişimsiz)

- Canlıya geçiş tarihi / satın alma son tarihi

Derin güvenlik sorularını inceleme seviyesini bilene kadar erteleyin.

Triage kuralları ile açık yollar oluşturun

Basit karar kuralları kullanarak riski ve aciliyeti sınıflandırın. Örneğin, aşağıdakiler yüksek öncelik olarak işaretlenebilir:

- KİB veya ödeme verisi işleniyorsa

- Prodüksiyon erişimi veya ayrıcalıklı entegrasyon erişimi veriliyorsa

- Operasyon için kritik bir tedarikçi ise (faturalama, kimlik doğrulama, temel altyapı)

Doğru kuyruğa ve onaycıya otomatik yönlendir

Triage sonrası otomatik olarak atayın:

- Doğru inceleme şablonu (lite vs full)

- İlgili kuyruk (Güvenlik, Mahremiyet, Uyumluluk)

- Veri türü, bölge veya iş birimine göre onaycı

Bu, SLA'ları öngörülebilir kılar ve "kaybolmuş" incelemelerin birinin gelen kutusunda beklemesini önler.

Anketler ve Kanıt Toplama UX

Referanslarla kredi kazanın

İçerik oluşturun veya meslektaşlarınızı davet edin; Koder.ai'de geçirdiğiniz süre için kredi kazanın.

Anketler ve kanıt UX'i, tedarikçi güvenlik incelemelerinin ya hızla ilerlemesini ya da takılmasını belirler. Hem iç değerlendiriciler için öngörülebilir, hem de tedarikçiler için gerçekten kolay bir akış hedefleyin.

Risk seviyesine göre yeniden kullanılabilir şablonlarla başlayın

Risk seviyesine (düşük/orta/yüksek) göre eşlenen küçük bir anket şablon kütüphanesi oluşturun. Amaç tutarlılıktır: aynı tedarikçi türü her seferinde aynı soruları görmeli ve değerlendiriciler formları sıfırdan kurmamalı.

Şablonları modüler tutun:

- Kısa bir “temel” set (şirket bilgisi, veri işleme, erişim kontrolleri)

- Yüksek risk durumları için ek bölümler (olay müdahalesi, SDLC, penetrasyon testi, alt yükleniciler)

Bir inceleme oluşturulduğunda, şablon seviyeyle eşlenir ve tedarikçilere net bir ilerleme göstergesi sunun (örn. 42 soru, ~20 dakika).

Kanıt sunumunu esnek tutun (yüklemeler + bağlantılar)

Tedarikçiler genellikle SOC 2 raporları, ISO sertifikaları, politikalar ve tarama özetleri gibi artefaktlara zaten sahiptir. Hem dosya yüklemeyi hem de güvenli bağlantıları destekleyin ki ellerindekiyle kolayca sağlayabilsinler.

Her istek için sade bir etiket koyun ("SOC 2 Type II raporu yükleyin (PDF) veya zaman sınırlı bir bağlantı paylaşın") ve kısa bir “iyi örnek nasıl olur” ipucu ekleyin.

Tazeliği takip edin ve hatırlatmaları otomatikleştirin

Kanıt statik değildir. Her artefakta yayın tarihi, son kullanma tarihi, kapsama dönemi ve (isteğe bağlı) değerlendirici notu gibi meta veriler saklayın. Bu meta veriyi yenileme hatırlatmaları için kullanın (tedarikçi ve iç ekip için), böylece bir sonraki yıllık inceleme daha hızlı olur.

Tedarikçi dostu olun: rehberlik ve son tarihler

Her tedarikçi sayfası üç soruyu hemen yanıtlamalı: ne gerekli, ne zaman gerekli ve kimle iletişim kurulmalı.

Her isteğe net son tarihler koyun, kısmi gönderime izin verin ve alındığına dair basit bir durum onayı sağlayın ("Gönderildi", "Açıklama gerekiyor", "Kabul edildi"). Eğer tedarikçi erişimini destekliyorsanız, onları genel talimatlar yerine doğrudan kontrol listelerine bağlayın.

Risk Puanlaması, İstisnalar ve Karar Kaydı

Anket "tamamlandı" denildiğinde inceleme bitmez. Yanıtları ve kanıtı güvenilir bir karara dönüştürecek tekrarlanabilir bir yol gerekir; paydaşlar buna güvenmeli ve denetçiler izleyebilmelidir.

Anlaşılır bir puanlama yaklaşımı

Önce vendor etki temelli tiering ile başlayın (veri duyarlılığı + sistem kritikliği). Tier, değerlendirme çıtasını belirler: bordro işleyen bir sağlayıcı ile atıştırmalık hizmeti aynı şekilde değerlendirilmemelidir.

Sonra tier içinde ağırlıklı kontroller ile puanlayın (şifreleme, erişim kontrolleri, olay müdahalesi, SOC 2 kapsamı vb.). Ağırlıkları görünür tutun ki değerlendiriciler sonuçları açıklayabilsin.

Sayısal skoru geçersiz kılabilecek kırmızı bayraklar ekleyin—ör. "yönetici erişimi için MFA yok", "bilinen bir ihlal ve giderme planı yok" veya "veri silme talebini desteklemiyor" gibi kurallar. Kırmızı bayraklar açık kurallar olmalı; değerlendirici sezgisine bırakılmamalı.

Kontrolü kaybetmeden istisnalar

Gerçek hayat istisnalar gerektirir. Bunları birinci sınıf nesneler olarak modelleyin:

- Tip: telafi edici kontrol, sınırlı kapsam erişimi, geçici onay

- Sahip: riski kim kabul etti

- Süre: tarih bazlı, yenileme hatırlatmaları ile

- Koşullar: gereken değişiklikler (örn. 60 gün içinde SSO etkinleştirme)

Bu, ekiplerin ilerlemesini sağlarken riski zaman içinde sıkılaştırmalarına izin verir.

Kararları ve gereken takipleri kaydedin

Her sonuç (Onay / Şartlı onay / Reddetme) gerekçe, bağlantılı kanıt ve tarihli takip görevleri ile birlikte kaydedilmelidir. Bu, "kabile bilgisi"nin önüne geçer ve yenilemeleri hızlandırır.

Paydaşlar için basit bir risk özeti

Bir sayfalık "risk özeti" görünümü sunun: seviye, puan, kırmızı bayraklar, istisna durumu, karar ve sonraki kilometre taşları. Satınalma ve liderlik için okunabilir tutun—detaylar bir tık derinde kalsın.

İşbirliği, Onaylar ve Denetim İzleri

Değişiklikleri snapshotlarla test edin

Aktif incelemeleri bozmadan değişiklikleri test etmek için snapshot ve geri alma kullanın.

Geri bildirim e-posta dizileri ve toplantı notları halinde dağıldığında güvenlik incelemeleri takılır. Uygulamanız işbirliğini varsayılan yapmalıdır: her tedarikçi incelemesi için bir ortak kayıt, net sahiplik, kararlar ve zaman damgaları.

Yorumlar, @bahsetmeler ve notlar

İnceleme genelinde, bireysel anket soruları üzerinde ve kanıt öğelerinde konu başlıklı yorumları destekleyin. @bahsetmeler işin doğru kişiye yönlendirilmesini sağlar (Güvenlik, Hukuk, Satınalma, Mühendislik) ve hafif bir bildirim akışı yaratır.

Notları iki türe ayırın:

- Dahili notlar: yalnızca kurum içinde görünür—triage düşünceleri, risk gerekçesi, pazarlık noktaları, hatırlatmalar

- Tedarikçi-görünür notlar: tedarikçinin harekete geçebileceği açıklamalar ve talepler

Bu ayrım yanlış paylaşımı engellerken tedarikçi deneyimini de yanıt verebilir kılar.

Onaylar, şartlı onay dahil

Onayları durumu rastgele değiştirebilen bir etiket olarak değil, açık imzalar olarak modelleyin. Güçlü bir desen:

- Onayla

- Reddet

- Şartlı onay (iyileştirme planı)

Şartlı onay için gerekenleri yakalayın: gerekli eylemler, son tarihler, doğrulamayı kim yapacak ve hangi kanıt şartı kapatır. Bu, işin ilerlemesini sağlarken risk takibini ölçülebilir kılar.

Görevler, sahipler ve opsiyonel bilet senkronizasyonu

Her istek bir görev, sahibi ve son tarihi olmalı: “SOC 2 incele”, “Veri saklama maddesini doğrula”, “SSO ayarlarını doğrula”. Görevleri iç kullanıcılara ve uygun olduğunda tedarikçilere atayın.

Opsiyonel olarak görevleri Jira gibi ticketing araçlarına senkronize edin; ancak tedarikçi incelemesini tek doğruluk kaynağı olarak tutun.

Tam bir denetim izi

Anket düzenlemeleri, kanıt yüklemeleri/silme, durum değişiklikleri, onaylar ve koşul kapatmaları gibi eylemler için değiştirilemeyen bir denetim izi tutun.

Her girdi kim yaptı, ne zaman yaptı, ne değişti (önce/sonra) ve ilgiliyse nedeni içermeli. Bu iyi yapıldığında denetimleri destekler, yenilemede yeniden işi azaltır ve raporlamayı güvenilir kılar.

Entegrasyonlar: SSO, Biletleme, Mesajlaşma ve Depolama

Entegrasyonlar, tedarikçi güvenlik inceleme uygulamanızın “bir araç daha” mı yoksa halihazırda kullanılan sistemlerin doğal bir uzantısı mı hissettireceğine karar verir. Amaç: çift veri girişi azaltmak, insanların kullandığı sistemlerde kalmasını sağlamak ve kanıt ile kararların sonra kolay bulunmasını temin etmektir.

Dahili kullanıcılar için SSO (ve basit tedarikçi erişimi)

İç değerlendiriciler için SAML veya OIDC ile SSO destekleyin; erişim IdP ile hizalanır (Okta, Azure AD, Google Workspace). Bu onboarding/offboarding'i güvenilir kılar ve grup bazlı rol eşlemesine izin verir (örn. “Güvenlik Değerlendiricileri” vs “Onaycılar”).

Tedarikçiler genellikle tam bir hesap istemez. Yaygın bir kalıp, belirli anket veya kanıt isteği ile sınırlı zaman sınırlı magic link kullanmaktır. Bunu opsiyonel e-posta doğrulaması ve net sona erme kuralları ile eşleştirerek sürtünmeyi azaltırken erişimi kontrol altında tutun.

İyileştirme için biletleme entegrasyonları

Bir inceleme düzeltme gerektirdiğinde ekipler bunları genellikle Jira veya ServiceNow'ta izler. Bulgudan doğrudan önceden doldurulmuş bir düzeltme bileti oluşturulmasını sağlayın:

- tedarikçi adı ve inceleme ID'si

- etkilenen sistem/ürün

- gerekli kontrol ve son tarih

- şiddet ve kabul kriter önerisi

Bilet durumunu (Open/In Progress/Done) uygulamaya geri senkronize edin ki inceleme sahipleri güncelleme peşinde koşmasın.

Mesajlaşma: Slack/Teams için son tarihler ve onaylar

İnsanların zaten çalıştığı yerde hafif bildirimler ekleyin:

- anket ve kanıt yükleme için yaklaşan son tarihler

- bir tıkla incelemeye derin bağlantı içeren onay talepleri

- SLA ihlallerine yakın hatırlatmalar

Mesajları eyleme dönüştürülebilir ama minimal tutun; kullanıcıların frekansını ayarlamasına izin verin ki uyarı yorgunluğu olmasın.

Doküman depolama (erişim kontrolleriyle)

Kanıtlar genellikle Google Drive, SharePoint veya S3'te yaşar. Uygulamaya referans ve meta veriyi (dosya ID, versiyon, yükleyen, zaman damgası) kaydedin ve en az ayrıcalık ilkesini uygulayın.

Hassas dosyaları gereksiz yere kopyalamaktan kaçının; kopyalandığında şifreleme, saklama kuralları ve sıkı per-inceleme izinleri uygulayın.

Pratik bir yaklaşım: kanıt bağlantıları uygulamada yaşar, erişim IdP tarafından yönetilir ve indirmeler denetim için kaydedilir.

Web Uygulaması için Güvenlik ve Mahremiyet Gereksinimleri

Bir tedarikçi inceleme aracı hızla hassas materyallerin deposu haline gelir: SOC raporları, pen test özetleri, mimari diyagramlar, güvenlik anketleri ve bazen kişisel veriler. Bunu yüksek değerli dahili bir sistem gibi ele alın.

Kanıt yüklemelerini koruyun

Kanıt en büyük risk yüzeyidir çünkü güvenilmeyen dosyaları kabul eder.

Açık kısıtlar koyun: dosya tipi izin listesi, boyut limitleri ve yavaş yüklemeler için zaman aşımı. Her dosyada kötü amaçlı yazılım taraması çalıştırın ve şüpheli olanları karantinaya alın.

Dosyaları dinlenmede şifrelenmiş saklayın (çok birim/tenant varsa tercihen tenant bazlı anahtarlar). Kısa ömürlü, imzalı indirme bağlantıları kullanın ve doğrudan nesne depolama yollarını ifşa etmekten kaçının.

Her yerde güvenli varsayılanlar uygulayın

Güvenlik yapılandırma seçeneği değil; varsayılan davranış olmalı.

Yeni kullanıcılar asgari erişimle başlamalı; tedarikçi hesapları sadece kendi taleplerini görmeli. Formlar ve oturumlar için CSRF savunmaları, güvenli çerezler ve katı oturum süresi sonlandırma kullanın.

Giriş, yükleme uç noktaları ve dışa aktarmalar için hız sınırlama ve kötüye kullanım kontrolleri ekleyin. Tüm girdileri doğrulayın ve temizleyin, özellikle UI'da render edilebilecek serbest metin alanlarını.

Hassas eylemler için kayıtlama ve izlenebilirlik

Kanıtlara erişimi ve ana iş akışı olaylarını kaydedin: dosya görüntüleme/indirme, rapor dışa aktarma, risk puanı değiştirme, istisna onaylama ve izin değişiklikleri.

Kayıtları değişikliğe karşı belirgin (append-only) ve vendor/inceleme/kullanıcı bazında aranabilir yapın. Teknik olmayan paydaşların "kim ne zaman neyi gördü?" sorusunu ham loglara bakmadan yanıtlayabileceği bir denetim izi UI'sı sağlayın.

Saklama, silme ve hukuki duraklamalar

Anketleri ve kanıtları ne kadar süre saklayacağınızı tanımlayın ve uygulanabilir hale getirin.

Vendor/inceleme tipine göre saklama politikalarını, dosyalar ve türetilmiş dışa aktarımlar dahil silme iş akışlarını ve gerektiğinde silmeyi engelleyen “legal hold” bayraklarını destekleyin. Bu davranışları ürün ayarlarında ve iç politikalarınızda belgeleyin; silme işlemlerinin doğrulanabilir (ör. silme makbuzu ve yönetici denetim girişi) olmasını sağlayın.

Raporlama, Panolar ve Yenileme Yönetimi

Baştan beri denetim izi ekleyin

Gün birinden itibaren olay günlükleri ve onay kayıtlarını sohbetle oluşturun.

Raporlama, inceleme programınızı yönetilebilir kılan kısımdır: e-posta takibiyle uğraşmayı bırakır ve ortak görünürlükle işi yönlendirirsiniz. Panolar "şu an ne oluyor?" sorusunu ve denetçiler için elle hazırlanmış dışa aktarmaları cevaplarken otomatikleştirmeyi hedefleyin.

Eylem odaklı panolar

Ana sayfa panosu grafiklerden çok kuyruklarla ilgili olmalı. İçerik:

- İnceleme hattı durumlara göre (Intake, Devam ediyor, Tedarikçi bekliyor, Onaycı bekliyor, Onaylandı/Reddedildi)

- Gecikmiş öğeler (anketler, kanıt istekleri, onaylar) net sahipler ve son tarihlerle

- Yüksek riskli tedarikçiler ve "yüksek risk + bloklanmış" incelemeler

Filtreleri ön plana çıkarın: iş birimi, kritiklik, değerlendirici, satınalma sahibi, yenileme ayı ve entegre ticket durumları.

Satınalma ve iş sahipleri için daha basit bir “benim tedarikçilerim” görünümü sağlayın: ne bekleniyor, ne engellenmiş ve ne onaylandı.

Denetime hazır dışa aktarmalar

Denetimler genellikle özet değil kanıt ister. Dışa aktarma şunları göstermeli:

- Kimin neyi, ne zaman ve neden onayladığı (karar, o anki risk puanı, istisna metni)

- İncelenen kanıtlar (dosya adı/bağlantı, versiyon, zaman damgaları)

- Ana olayların tam denetim izi (gönderildi, değişiklik istendi, yeniden açıldı)

CSV ve PDF dışa aktarımlarını destekleyin; belirli bir dönem için tek bir tedarikçi "inceleme paketi" dışa aktarımına izin verin.

Yenileme takvimi ve hatırlatmalar

Yenilemeleri bir ürün özelliği olarak ele alın, e-tablolar olarak değil.

Kanıt son kullanma tarihlerini (ör. SOC 2 raporu, pen test, sigorta) takip edin ve otomatik hatırlatma takvimi oluşturun: önce tedarikçi, sonra iç sahip, sonra yükseltme. Kanıt yenilendiğinde eski versiyonu geçmiş için saklayın ve sonraki yenileme tarihini otomatik güncelleyin.

Yaygınlaştırma Planı, MVP Kapsamı ve İterasyon Yol Haritası

Bir tedarikçi güvenlik inceleme uygulaması göndermek, "her şeyi inşa etmek"ten çok uçtan uca çalışan bir iş akışını hayata geçirmek ve gerçek kullanım ile sıkılaştırmakla ilgilidir.

MVP kapsamı (önce neyi yayınlamalı)

Elektronik tabloları ve gelen kutularını değiştirecek ince, güvenilir bir akışla başlayın:

- Intake: tek bir form (tedarikçi adı, servis, veri türleri, iş sahibi, hedef go-live)

- Anket: standart anket gönderimi ve durum takibi (gönderildi, ilerliyor, gönderildi)

- Kanıt yüklemesi: inceleme başına temel kanıt alanı (SOC 2, pen test, politikalar) ve geçerlilik tarihleri

- Karar: sonuç kaydı (onay/şartlı onay/reddetme), ana riskler ve gereken takipler

MVP görüşlü ve kararcı olsun: bir varsayılan anket, tek bir risk puanı ve basit bir SLA sayacı yeterlidir.

Hızlandırmak isterseniz, Koder.ai gibi bir vibe-coding platformu, intake akışı, rol tabanlı görünümler ve iş akışı durumları üzerinde sohbet tabanlı uygulama geliştirip gerektiğinde kaynak kodunu dışa aktarmanıza yardımcı olabilir. Bu, SSO, denetim izi, dosya işleme ve panolar gibi temel gereksinimlerle uzun bir geliştirme sürecine girmeden ilerlemenizi sağlar.

Ön pilot, sonra genişleme

Önce bir takım (örn. BT, Satınalma veya Güvenlik) ile 2–4 haftalık pilot çalıştırın. 10–20 aktif inceleme seçin ve yalnızca gerekli bilgileri taşıyın (tedarikçi adı, mevcut durum, nihai karar). Ölçün:

- intake → karar arası süre

- karar anında eksik kanıt yüzdesi

- değerlendirici ve tedarikçi tıkanma noktaları (nerede bırakıyorlar)

Haftalık yineleme (küçük sürümler, görünür kazanımlar)

Haftalık bir ritim benimseyin:

- pilot kullanıcılarla 15 dakikalık check-in

- sürtünmeyi azaltacak bir iyileştirme (şablon metni, daha az alan, net tedarikçi talimatı)

- riski azaltacak bir iyileştirme (karar notları için zorunlu alan, kanıt son kullanma hatırlatmaları)

Destek taleplerini azaltacak dökümantasyon

İki basit rehber yazın:

- Admin rehberi: anketleri nasıl düzenleyeceğiniz, kullanıcıları nasıl yöneteceğiniz ve incelemeleri nasıl kapatacağınız

- Tedarikçi rehberi: soruları nasıl yanıtlayacakları, kanıt nasıl yükleyecekleri ve "şartlı onay"un ne anlama geldiği

Yol haritası: sonraki eklenecekler

MVP sonrası aşamalar için planlayın: otomasyon kuralları (veri türüne göre yönlendirme), gelişmiş tedarikçi portalı, API'lar ve entegrasyonlar.

Fiyatlama veya paketleme benimsemeyi etkiliyorsa (kullanıcılar, tedarikçiler, depolama), paydaşları erken dönemde /pricing ile hizalayın ki dağıtım beklentilerle uyumlu olsun.