15 Ağu 2025·8 dk

Tedarikçi Onboarding ve Doğrulama İçin Bir Web Uygulaması Nasıl Oluşturulur

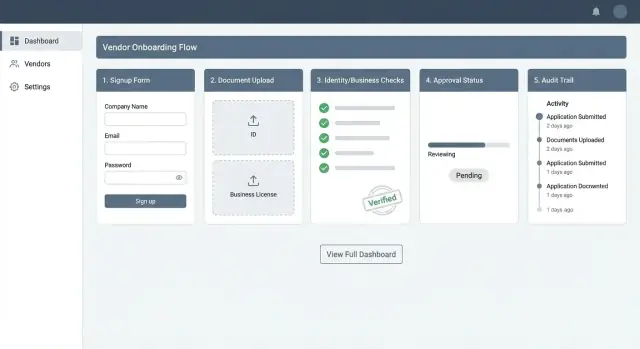

Tedarikçi onboarding ve doğrulama için bir web uygulamasını nasıl planlayıp tasarlayacağınızı ve inşa edeceğinizi öğrenin: iş akışları, KYB/KYC kontrolleri, belgeler, onaylar ve denetime hazır kayıtlar.

Bir Tedarikçi Onboarding ve Doğrulama Web Uygulaması Ne Yapar?

Bir tedarikçi onboarding ve doğrulama web uygulaması, “bu tedarikçiyle çalışmak istiyoruz”u “bu tedarikçi onaylandı, doğru şekilde kaydedildi ve ödemeye hazır” haline getirir—sonsuz e-posta zincirleri, dağınık PDF'ler veya elle kopyala/yapıştır olmadan.

Amaç: Daha az elle işlemle daha hızlı kurulum

Ana amaç hız ve kontroldür. Tedarikçiler bilgileri ilk seferde doğru göndermeli ve iç ekipler bunu verimli ve tutarlı şekilde inceleyebilmelidir.

İyi tasarlanmış bir uygulama genellikle şunları azaltır:

- Geri-geldi giden e-postalar (“O sertifikayı tekrar gönderebilir misiniz?”)

- ERP/hukuk muhasebe sistemlerine çift veri girişi

- Düşük riskli, standart tedarikçiler için onay süresi

Onboarding vs doğrulama: neler dahil

Bu terimler sıkça birbirinin yerine kullanılır, ancak aynı akışın farklı parçalarıdır:

- Onboarding tedarikçi bilgilerini toplar ve düzenler: şirket bilgileri, kişiler, adresler, vergi formları, banka bilgileri, sigorta sertifikaları ve gerekli politikalar.

- Doğrulama bu bilgileri teyit eder: işletmenin varlığını doğrulama, gerekli yerlerde gerçek fayda sahiplerini kontrol etme, yaptırım/watchlist taramaları, vergi kimliklerinin doğrulanması ve banka bilgilerinin ilgili varlığa ait olup olmadığını kontrol etme.

Uygulamada, yapınız hem yapılandırılmış veri toplama (onboarding) hem de otomatik ve manuel kontrolleri (doğrulama) desteklemelidir.

Kim fayda sağlar (ve nasıl)

Tek bir iş akışı, birden çok ekibin aynı gerçek kaynak üzerinden çalışmasına yardımcı olur:

- Satınalma açık durum alır (“davetiye / işlemde / onaylandı”) ve gecikmeler azalır.

- Finans/Ödeme doğru ödeme bilgileri ve daha temiz tedarikçi ana verisi alır.

- Uyumluluk/Risk tutarlı kontroller uygulayabilir, belge kararlarını kaydedebilir ve uç durumları yükseltebilir.

- Tedarikçiler bilgi göndermek, belgeleri yüklemek ve eksik olanları takip etmek için basit bir portala sahip olur.

Ne inşa edeceksiniz: portal + yönetici konsolu + kontroller

Bu rehberin sonunda esasen üç bağlı parçayı kuracaksınız:

- Bir tedarikçi portalı: davetler, form tamamlama ve belge yüklemeleri için.

- Bir yönetici inceleme konsolu: gönderimleri değerlendirmek, değişiklik istemek, onaylamak/reddetmek ve dahili not bırakmak için.

- Doğrulama kontrolleri (mümkün olduğunda otomatik) ve uygulamanın risk veya eksik veri işaretlediğinde manuel incelemeye net bir yol.

Bu bileşenler bir araya gelerek, çalıştırması daha kolay, denetime hazır ve tedarikçiler için tamamlaması daha kolay tekrarlanabilir bir onboarding iş akışı oluşturur.

Gereksinimlerle Başlayın: Tedarikçi Tipleri, Bölgeler ve Sonuçlar

Ekranları tasarlamadan veya doğrulama araçlarını seçmeden önce, kim tedarikçileriniz olduğunu ve “tamam”ın ne anlama geldiğini netleştirin. Bir tedarikçi onboarding web uygulaması, doğru bilgileri tutarlı şekilde topladığında, net bir karar ürettiğinde ve hem tedarikçiler hem de iç inceleyiciler için beklentileri belirlediğinde başarılı olur.

1) Tedarikçi tiplerinizi eşleyin

Başlangıçta destekleyeceğiniz temel tedarikçi kategorilerini tanımlayın; çünkü her tür farklı veri ve doğrulama adımları gerektirir:

- Bireyler / tek kişilik işletmeler: genellikle kişisel kimlik bilgileri ve ödeme alabileceklerine dair kanıt gerekir.

- Küçük işletmeler: sınırlı dokümantasyona, gayri resmi yapıya ve daha hızlı desteğe ihtiyaç duyabilir.

- Kurumlar: genellikle daha fazla evrak, birden çok iletişim kişisi ve daha katı sözleşme gereksinimleri olur.

Başta bu listeyi kısa tutun—kenar durumları gerçek gönderimler temelinde sonra ekleyin.

2) Gerekli sonuçları belirleyin (ve bunlar ne anlama gelir)

Onay iş akışınızın güvenebileceği küçük bir tutarlı durum seti tanımlayın:

- Onaylandı: tedarikçi işlem yapabilir; kalan adımlar engelleyici değildir.

- Reddedildi: tedarikçi işlem yapamaz; raporlama için sebep kodları ekleyin.

- Daha fazla bilgi gerekiyor: eksik/belirsiz veri veya belge; tedarikçi işlem yapmalı.

Beklentileri yönetmek için “İnceleniyor” veya “Doğrulama bekleniyor” gibi ara durumlara ihtiyaç olup olmadığına karar verin.

3) Her tedarikçi tipi için belgeler ve veri alanları seçin

Her tedarikçi tipi için bir kontrol listesi oluşturun: temel profil, iş bilgileri, sahipler/kontrolörler (varsa), vergi formları ve ödeme/banka bilgileri.

Zorunlu ve isteğe bağlı alanlar, dosya formatları ve bölgesel alternatiflerin kabul edilip edilmediği (örneğin ülkeye göre farklı tescil belgeleri) konusunda açık olun.

4) Kısıtları belirleyin: bölgeler, diller ve süreler

Hangi ülke/bölgelerde çalışacağınızı, desteklenen dilleri ve yanıt süresi hedeflerini (ör. “anında ön kontroller, manuel inceleme 24 saat içinde”) listeleyin. Bu kısıtlar doğrulama kurallarını, personel ihtiyaçlarını ve kullanıcı mesajlaşmasını şekillendirir.

Uyumluluk Temelleri: KYB/KYC, Yaptırımlar, Vergi ve Bankacılık

Uyumluluk gereksinimleri, sorunsuz bir tedarikçi kurulumu ile bitmeyen yeniden çalışmanın farkıdır. Formları ve iş akışlarını oluşturmadan önce, hangi kontrolleri çalıştırmanız gerektiğine, ne zaman çalıştıracağınıza ve "geçiş"in ne anlama geldiğine karar verin.

KYB temelleri (şirketler)

Know Your Business (KYB), tedarikçinin gerçek ve yasal olarak kayıtlı bir kuruluş olduğunu doğrular ve arkasında kimlerin olduğunu anlamanızı sağlar. Yaygın KYB kontrolleri şunlardır:

- Şirket kayıt detayları (yasal ad, kayıt numarası, kuruluş tarihi, durum)

- Kayıtlı adres ve faaliyet adresi kontrolleri

- Asıl fayda sahipleri bilgisi (işletmeyi kimin nihai olarak kontrol ettiğini belirleme)

Bir sağlayıcı “doğrulandı” dahi döndüğünde, sonradan kararı açıklayabilmek için dayandığınız kanıtı (kaynak, zaman damgası, referans ID) saklayın.

KYC temelleri (işletmenin arkasındaki kişiler)

Kişiler yer alıyorsa—fayda sahipleri, yöneticiler, yetkili imza sahipleri—KYC (kimlik doğrulama) gerekli olabilir. Tipik adımlar yasal isim, doğum tarihi (izin verilen yerlerde) ve resmi kimlik kontrolü veya alternatif doğrulama yöntemlerini yakalamaktır.

Yaptırımlar, PEP ve watchlist taramaları

Programınız gerektiriyorsa, işletmeyi ve ilgili kişileri yaptırım listelerine, PEP (Siyasi Açıdan Duyarlı Kişi) veritabanlarına ve diğer izleme listelerine karşı tarayın.

Eşleşme işlem kurallarını önceden tanımlayın (ör. düşük güvenliğe sahip eşleşmeleri otomatik temizle, potansiyel eşleşmeleri manuel incelemeye yönlendir).

Vergi ve banka doğrulaması

Tedarikçiler genellikle vergi ve banka bilgileri doğrulanmadan ödenemez:

- Vergi: ABD için W-9/W-8, AB/İngiltere için KDV numaraları, yerel karşılıkları

- Bankacılık: IBAN/routing/hesap numarası formatları, varsa hesap sahibinin ad eşleşmesi kontrolleri

Zorunlu vs koşullu (gereksiz toplama yapmayın)

Alanları bölge, tedarikçi tipi, ödeme yöntemi ve risk düzeyine göre koşullu yapın. Örneğin, düşük riskli yerel bir tedarikçi fayda sahibi kimliklerine gerek duymayabilir, oysa yüksek riskli sınır ötesi bir tedarikçi gerekebilir.

Bu, portalı kısaltır, tamamlama oranını iyileştirir ve yine de uyumluluk gereksinimlerini karşılar.

Uçtan Uca İş Akışını Tasarlayın (Davetten Onaya)

Bir tedarikçi onboarding akışı tedarikçi için doğrusal hissettirmeli, aynı zamanda ekibinize doğrulama ve karar alma için net kontrol noktaları sağlamalıdır. Amaç, geri-gelmesini azaltmak ve riski erken yakalamaktır.

1) Tedarikçi kaydı: sadece davetiye, self-serve veya her ikisi

Çoğu ekip iki giriş yolunu destekler:

- Davet linkleri bilinen tedarikçiler için (satınalma kaydı başlatır, tedarikçi tamamlar). Davet linkleri tek kullanımlık, süre sınırlı ve e-postaya bağlı olmalıdır.

- Self-serve kayıt pazarlar veya açık programlar için. Temel spam kontrolleri (e-posta doğrulama, hız sınırlamaları) ekleyin ve başlangıçta gerekli belgeleri belirtin.

Her ikisini de sunuyorsanız, raporlama ve inceleme tutarlılığı için sonraki adımları standartlaştırın.

2) Adım adım onboarding (aşamalı açıklama)

Görünür bir ilerleme göstergesiyle rehberli bir sıra kullanın. Tipik sıra:

- Profil: iletişim kişisi, rol, tercih edilen dil.

- İş bilgileri: yasal ad, kayıt numarası, adres, gerekirse asıl fayda sahipleri.

- Belgeler: sertifikalar, kimlikler, adres kanıtı, vergi formları.

- Ödeme: banka hesap bilgileri, ödeme yöntemi, lehdar adı eşleşmesi.

Taslakları otomatik kaydedin ve tedarikçilerin daha sonra geri dönmesine izin verin—bu tek başına terk etmeyi önemli ölçüde azaltabilir.

3) Doğrulama: otomatik kontroller + manuel inceleme

Yeterli veri mevcut oldukça otomatik kontrolleri hemen çalıştırın (sadece sonunda değil). İstisnaları manuel incelemeye yönlendirin: eşleşmeyen isimler, belirsiz belgeler, yüksek riskli bölgeler veya analistin onayını gerektiren yaptırım uyarıları.

4) Onay akışı: tedarikçiye geri bildirim verin

Kararları Onayla / Reddet / Daha fazla bilgi iste olarak modelleyin. Bilgi eksikse, genel bir e-posta yerine görev tabanlı bir istek gönderin (“Vergi formu yükleyin”, “Banka lehdarını onaylayın”) ve son tarih verin.

5) Onay sonrası sürekli izleme

Onboarding onayla bitmez. Değişiklikleri takip edin (yeni banka hesabı, adres güncellemeleri, mülkiyet değişiklikleri) ve riske göre periyodik yeniden doğrulama planlayın—ör. düşük risk için yıllık, yüksek risk için üç aylık ve kritik düzenlemelerde anında.

Kullanıcı Deneyimi: Tedarikçi Portalı vs Yönetici İnceleme Konsolu

Bir tedarikçi onboarding uygulaması, tedarikçinin self-serve portalı (hız ve netlik) ve iç inceleme konsolu (kontrol ve tutarlılık) olmak üzere iki deneyime dayanır. Bunları ayrı ürünler gibi ele alın; hedefleri farklıdır.

Tedarikçi portalı: emeği azaltın, güveni artırın

Tedarikçiler her şeyi e-posta ile PDF gönderip almadan tamamlayabilmelidir. Temel sayfalar genellikle şunlardır:

- Hesap: kayıt/giriş/davet kabulü, parola/SSO seçenekleri, MFA kurulumu.

- Şirket profili: yasal ad, kayıt numarası, adres, asıl fayda sahipleri (gerekliyse) ve iletişimler.

- Belge yükleme: tedarikçi tipi/bölgeye göre net gereksinimler, dosya boyutu rehberliği ve kabul edilen formatlar.

- Durum: basit bir zaman çizelgesi (Gönderildi → İnceleniyor → Değişiklik istendi → Onaylandı/Reddedildi) ve sonraki adımlar.

Formları mobil uyumlu yapın (büyük giriş alanları, belgeler için kamera yüklemesi, kaydet ve devam et) ve erişilebilir yapın (etiketler, klavye gezinti, düzeltme öneren hata mesajları).

Mümkünse kabul edilebilir belgelerin örneklerini gösterin ve bir alanın neden gerektiğini açıklayın; bu, terk etmeyi azaltır.

Yönetici inceleme konsolu: güçlü kontrollerle hızlı karar

İç kullanıcılar amaç odaklı bir çalışma alanına ihtiyaç duyar:

- Kuyruk: önceliklendirilmiş liste ve filtreler (risk seviyesi, bölge, SLA yaşı, eksik öğeler).

- Tedarikçi profili: gönderilen verilerin, doğrulama sonuçlarının ve belgelerin birleşik görünümü.

- Karar: onayla, reddet veya yapılandırılmış nedenlerle değişiklik iste.

- Notlar ve geçmiş: inceleyici yorumları, ekler ve tam etkinlik zaman çizelgesi.

Roller, bildirimler ve denetim kopyaları

Göreve dayalı rol tabanlı erişim kullanarak görevleri ayırın (ör. talep eden vs inceleyen vs onaylayan vs finans). Bildirimler şablon tabanlı olmalı (e-posta/SMS/uygulama içi), net CTA'lar içermeli ve gönderilen içeriğin zaman damgasıyla birlikte denetim kopyalarını saklamalı—özellikle “değişiklik istendi” ve nihai kararlar için.

Veri Modeli: Neleri Saklamalısınız (ve Neden)

Reduce build costs

Koder.ai ile ne inşa ettiğinizi paylaşarak veya ekip arkadaşlarını davet ederek kredi kazanın.

Bir tedarikçi onboarding web uygulaması veri modeline bağlıdır. Sadece “yüklenen belgeler” ve tek bir “onay/red” bayrağı saklarsanız, gereksinimler değiştiğinde, denetçiler soru sorduğunda veya yeni KYB kontrolleri eklediğinizde zorlanırsınız.

Temel varlıklar (kaynak veri)

Şirket ile portali kullanan kişiler arasında net bir ayrımla başlayın.

- Kuruluş (tedarikçi): yasal ad(lar), kayıt numaraları, vergi kimlikleri, iş tipi, faaliyet ülkeleri.

- Kullanıcı: tedarikçi kullanıcıları ve iç inceleyiciler için giriş kimliği (roller/izinler ile).

- Adresler: kayıtlı adres, faaliyet adresi, posta adresi—çoklu ülke ve formatları desteklemek için ayrı tablo olarak saklayın.

- Belgeler: önce meta veriler (tür, veren, düzenleme/son kullanma tarihleri, dosya durumu). Dosyanın kendisini nesne depolamada tutun; veritabanında referansları saklayın.

Bu yapı, tedarikçi başına birden çok iletişim, çoklu konum ve bir gereksinim için birden çok belgeyi destekler.

Doğrulama varlıkları (ne kontrol edildi ve ne oldu)

Doğrulamayı tek bir “doğrulama sonucu” olarak değil, zaman içindeki olaylar olarak modelleyin.

- Kontroller: “Yaptırım taraması”, “Ticaret sicili sorgusu”, “Banka hesabı doğrulaması” vb.

- Sonuçlar: sağlayıcı yanıtının anlık görüntüsü (normalleştirilmiş alanlar + ham payload referansı), eşleşme güveni, zaman damgaları.

- Risk skoru: sayısal skoru ve skoru hesaplamak için kullanılan girdileri saklayın.

- İnceleyici eylemleri: kim inceledi, ne karar verdi, neden ve hangi kanıtları kullandı.

İş akışı varlıkları (işin nasıl ilerlediği)

Onboarding bir kuyruklama problemidir.

- Görevler ve durumlar: “Vergi formu bekleniyor”, “Manuel inceleme gerekli”, “Yeniden gönderim istendi” gibi ayrıntılı adımlar.

- SLA zamanlayıcıları: bir görevin ne zaman başladığı, durakladığı, aşım yaşadığı ve çözüldüğü.

- Yorumlar: iç notlar vs tedarikçi görebileceği mesajlar (kazayla ifşayı önlemek için ayrı alanlar).

Entegrasyon verileri (sistemler arası izlenebilirlik)

Her dış sağlayıcı çağrısı için saklayın:

- Harici referanslar (sağlayıcı başvuru/tedarikçi ID'si)

- Webhook olayları (olay ID, imza durumu, işleme sonucu)

- İstek/yanıt bağlantısı (destek ekibinin sorunları yeniden oynatabilmesi için)

Değişiklik için tasarla: versiyonlama ve geçmiş

Uyumluluk onboarding kuralları evrilebilir. Kontrol ve anketlere versiyon alanları ekleyin ve önemli nesneler için geçmiş tabloları (veya değiştirilemez denetim kayıtları) tutun.

Böylece onay anında ne bildiğinizi ispatlayabilirsiniz; gereksinimler sonra değişse bile.

Entegrasyonlar: Doğrulama Sağlayıcıları, Depolama ve Back Office

Entegrasyonlar, bir tedarikçi onboarding web uygulamasını formdan operasyonel sisteme dönüştüren noktadır. Amaç basittir: tedarikçiler bir kez gönderir, ekibiniz bir kez doğrular ve sonrasında sistemler manuel yeniden giriş olmadan senkron kalır.

İnşa et vs satın al: sık değişen kontrolleri dışkaynak kullanın

Çoğu ekip için KYB kontrolleri, yaptırım taramaları ve (ilgiliyse) kimlik doğrulamasını yerleşik sağlayıcılara dışkaynak olarak vermek daha hızlı ve daha güvenlidir. Bu sağlayıcılar düzenleyici değişiklikler, veri kaynakları ve çalışma süresi gereksinimlerini takip eder.

Fark yaratanı dahili inşa edin: onay iş akışınız, risk politikanız ve sinyalleri nasıl birleştirdiğiniz (ör. “yaptırım temiz + vergi formu geçerli + banka hesabı doğrulandı”) gibi. Entegrasyonları modüler tutun ki sağlayıcıları daha sonra değiştirirken uygulamayı yeniden yazmanız gerekmesin.

Belge toplama: depolama, tarama ve dosya kuralları

Tedarikçi doğrulaması tipik olarak hassas dosyalar gerektirir (W-9/W-8, sertifikalar, banka yazıları). Nesne depolama kullanın, şifreleme ve kısa ömürlü imzalı yükleme URL'leri sağlayın.

Alım sırasında güvenlik koruyucuları ekleyin: virüs/malware taraması, dosya türü izin listesi (PDF/JPG/PNG), boyut sınırları ve temel içerik kontrolleri (ör. inceleyiciler açamıyorsa parola korumalı PDF'leri reddet). Belge meta verilerini (tür, düzenleme/son kullanma tarihleri, yükleyen, checksum) dosyadan ayrı saklayın.

E-imzalar (onboarding sırasında sözleşmeler gerekliyse)

Sözleşmeler, DPA'lar veya MSA'lar onaydan önce imzalanması gerekiyorsa, bir e-imza sağlayıcısı entegre edin ve son imzalanmış PDF ile imzalama denetim verilerini (imzalayan, zaman damgaları, zarf ID) tedarikçi kaydına kaydedin.

Back office senkronizasyonu + webhooklar

Onaydan sonra “tedarikçi ana verisi”ni (yasal ad, izin verilen yerlerde vergi kimlikleri, ödeme detayları, muhabere adresi) senkronize etmek için Muhasebe/ERP entegrasyonu planlayın.

Durum güncellemeleri için webhooklar kullanın (gönderildi, kontroller başlatıldı, onaylandı/reddedildi) ve harici sistemlerin sorgulamadan tepki vermesi için eklenebilir yalnızca eklemelerle olay günlükleri sağlayın.

Güvenlik ve Gizlilik: Kişisel Verileri ve Hassas Belgeleri Koruyun

Iterate without fear

Gereksinimler değiştiğinde güvenle deney yapın: anlık görüntüler ve geri alma ile.

Tedarikçi onboarding, en hassas verilerinizden bazılarını toplar: kimlik detayları, vergi kimlikleri, banka belgeleri ve kuruluş dosyaları. Güvenlik ve gizliliği bir ürün özelliği olarak ele alın—son kontrol listesi değil.

Kimlik doğrulama: erişimi taklit etmeyi zorlaştırın

Tedarikçiler için parola riskini azaltmak adına e-posta sihirli linkleri (kısa ömürlü, tek kullanımlık) veya büyük kuruluşlardan gelen tedarikçiler için SSO sunun.

İç ekip için, belgeleri görüntüleyebilecek veya dışa aktarabilecek herkesin MFA kullanmasını zorunlu kılın.

Ayrıca oturum kontrollerini düşünün: yönetici oturumları için kısa zaman aşımı, riskli işlemler (banka bilgisi değiştirme gibi) için cihaz tabanlı ek doğrulama ve olağandışı oturum yerleri için uyarılar.

Yetkilendirme: en az ayrıcalık ve onayların ayrılması

Kullanıcıların sadece ihtiyaç duyduklarını görebilmesini sağlayan en az ayrıcalık roller kullanın (ör. “Görüntüleyici”, “İnceleyici”, “Onaylayıcı”, “Finans”).

İstek yapan ile onaylayan kişiyi ayırın; örneğin banka hesabı güncellemesi isteyen kişi ile onaylayan kişi aynı olmamalıdır. Bu basit kural iç sahtekarlığı engeller.

Şifreleme: iletimde ve dinlenirken

Veri iletimi için her zaman HTTPS/TLS kullanın. Dinlenme halindeki veriler için veritabanlarını ve dosya depolamayı şifreleyin.

Anahtarları yönetilen bir anahtar servisinde tutun, periyodik olarak döndürün ve kimlerin anahtarlara erişebileceğini kısıtlayın. Yedeklerin de şifreli olduğundan emin olun.

Kişisel verilerin işlenmesi: azaltma, sansürleme ve maruziyeti sınırlama

Sadece KYB/KYC ve vergi sonuçları için gereken verileri toplayın. Arayüzde varsayılan olarak sansürlü görünümler gösterin (örn. vergi kimliklerini ve banka numaralarını maskelenmiş gösterin); “göster” işlemi ekstra izin gerektirsin ve bir denetim olayı oluşturulsun.

Güvenli yüklemeler: kontrol et, tara ve doğrula

Tedarikçilerin kimlik bilgilerini depolama kimlik bilgileriyle paylaşmadan yükleyebilmeleri için imzalı URL'ler kullanın.

Dosya boyut sınırları ve izin verilen türleri zorunlu kılın, yüklemeleri inceleyicilere görünmeden önce malware için tarayın. Belgeleri özel kovalar/konteynerlerde saklayın ve zaman sınırlı linklerle sunun.

Güvenlik beklentilerini yayımlıyorsanız, bunları portalınızda erişilebilir tutun (ör. /security) ki tedarikçiler verilerinin nasıl korunduğunu anlasın.

Doğrulama Mantığı: Kurallar, Risk Skorlaması ve Manuel İnceleme

Doğrulama mantığı, uygulamanızın “yüklenen belgeler”i savunulabilir bir onay kararına dönüştürdüğü yerdir. Amaç her şeyi otomatikleştirmek değil—kolay kararları hızlı yapmak ve zor kararları tutarlı hale getirmektir.

Otomatik kurallar (hızlı, öngörülebilir kontroller)

İlerlemeyi engelleyen veya tedarikçiyi incelemeye yönlendiren belirgin, deterministik kurallarla başlayın. Örnekler:

- Eksik alanlar/belgeler: zorunlu yasal ad, kayıt numarası, asıl fayda sahibi detayları, vergi formu, banka kanıtı.

- Ülke kısıtlamaları: desteklenmeyen tedarikçi ülkesi, yüksek riskli ülke veya “kayıtlı ülke” ile “faaliyet ülkesinin” uyuşmaması.

- Çift tedarikçi: aynı kayıt numarası, vergi ID, banka hesabı veya e-posta alan adı zaten kayıtlı.

Doğrulama mesajlarını spesifik yapın (“Son 90 gün içinde tarihli bir banka yazısı yükleyin”) ve tedarikçilerin ilerlemeyi kaybetmemesi için “Kaydet ve sonra devam et” desteği verin.

Risk skorlama (anlaşılır katlar ve açıklanabilir nedenler)

İlk etapta kolay anlaşılabilir bir model kullanın: Düşük / Orta / Yüksek. Her katman, şeffaf sinyallerden hesaplanmalı ve nedenler inceleyicilere gösterilmelidir.

Örnek sinyaller:

- Yüksek: yaptırım eşleşmesi (kısmi olsa bile), yüksek riskli ülke, tutarsız mülkiyet, doğrulanamayan kayıt.

- Orta: yeni kurulmuş şirket, sınırlı web varlığı, küçük belge uyumsuzluğu.

- Düşük: doğrulanmış sicil verisi, temiz yaptırım taraması, tutarlı belgeler.

Hem skoru hem de neden kodlarını (örn. COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME) saklayın ki sonuçları tahmin etmek zorunda kalmayın.

Manuel inceleme kontrol listesi (tutarlı kararlar)

İnceleyicilere yapılandırılmış bir kontrol listesi verin: kimlik eşleşmesi, tescil geçerliliği, asıl fayda sahipleri, yaptırım sonuçları, vergi uyumu, banka kanıtı ve “istisnalar için notlar.”

İstisna yönetimi (sorumlulukla yapılan geçersiz kılmalar)

Geçersiz kılmalara izin verin, ancak zorunlu sebep isteyin ve gerektiğinde ikinci bir onaycı talep edin. Bu, sessiz risk kabulünü engeller ve denetçiler neden bir şeyin onaylandığını sorduğunda açıklama sağlar.

Denetlenebilirlik ve Raporlama: İncelemeleri Kanıtlanabilir Yapın

Bir tedarikçi onboarding kararı, daha sonra yeniden inşa edilebilen kanıt kadar savunulabilir. Denetlenebilirlik yalnızca düzenleyiciler için değildir—Finans, Satınalma ve Uyumluluk neden bir tedarikçinin onaylandığını, reddedildiğini veya daha fazla bilgi istendiğini anlamak istediğinde iç sürtüşmeyi azaltır.

Güvenilir bir denetim izi oluşturun

Her anlamlı olay için “kim neyi ne zaman değiştirdi” kaydedin: profil düzenlemeleri, belge yüklemeleri, alınan doğrulama sonuçları, risk skoru değişiklikleri ve durum geçişleri.

Denetim girdilerini sadece eklenen (append-only) olarak tutun (düzenleme yok), zaman damgalı ve aktöre bağlanmış tutun (yönetici kullanıcı, tedarikçi kullanıcısı veya sistem). Önemli bağlamı (önceki değer → yeni değer, kaynak (manuel vs entegrasyon) ve tedarikçi kaydının değişmez bir tanımlayıcısı) loglayın.

Karar kayıtları: nedeni belgeleyin

Her onay veya reddetme için bir karar kaydı saklayın:

- Nihai karar ve zaman damgası

- Kararı veren (veya yükseltme zinciri)

- Destekleyici kanıt: sağlayıcı sonuçları, eşleşen varlık verileri, notlar ve belge referansları

- Karar sırasında kullanılan politika/kural versiyonu (böylece kurallar değişse bile kararları açıklayabilirsiniz)

Bu, yerel bilgiye dayalı kararı açık ve gözden geçirilebilir bir kayda dönüştürür.

Saklama ve silme politikasıyla uyum

Saklama sürelerini veri türüne göre tanımlayın (Kişisel Veriler, vergi formları, banka detayları, belgeler, denetim logları). Hukuki gereksinimler ve iç risk politikası ile uyumlu hale getirin ve silmeyi otomatik programlarla zorunlu kılın.

Silmeniz gerektiğinde, seçici sansürleme (ör. belgeleri ve hassas alanları kaldırma) yapmayı düşünün; aynı zamanda hesap verebilirlik için gereken minimum denetim meta verilerini koruyun.

İşlem hacmini artıracak raporlama

Operasyonel raporlar darboğazları ortaya çıkarmalı: davet→başlama oranı, belge toplama portalında terk noktaları, onay süresinin ortanca süresi bölge/tedarikçi tipine göre ve manuel inceleme hacmi.

Denetçi dostu dışa aktarımlar (kontrollerle)

Belirli durumlar ve tarih aralıkları için CSV/PDF dışa aktarmalarını destekleyin; ancak bunları rol tabanlı erişim, toplu dışa aktarma için onay akışları ve dışa aktarma günlükleri ile koruyun. Denetçiler ihtiyaç duyduklarını alabilmeli—ancak dışa aktarımlar veri sızıntısına dönüşmemeli.

İnşa Planı: Teknoloji Yığını, Mimari, API'ler ve Test

Brand the vendor experience

Daha temiz bir deneyim için tedarikçi portalınızı kendi özel alan adınıza koyun.

Bir tedarikçi onboarding web uygulaması, kullanımı kolay ve kötüye kullanımın zor olduğu zaman başarılı olur. İnşa planı: güvenli veri işleme, net iş akışı durumları ve öngörülebilir entegrasyonları önceliklendirir (doğrulama sağlayıcıları, depolama, e-posta/SMS).

Teknoloji yığını seçenekleri (basit seçimler)

- React (frontend): akıcı tedarikçi portalı (formlar, yüklemeler, ilerleme adımları) ve hızlı bir yönetici konsolu oluşturmak için uygundur.

- Django (Python): admin araçları, kimlik doğrulama ve iş akışlarını modellemek için "pille birlikte" sağlam bir backend.

- Laravel (PHP): kuyruklar, bildirimler ve iyi bilinen ekosistemiyle CRUD ağırlıklı uygulamalar için üretken.

- Node.js (örn. NestJS/Express): ekip uçtan uca JavaScript tercih ediyorsa ve esnek entegrasyonlar istiyorsa iyi bir seçenek.

Ekibinizin güvenle işletip sürdürebileceği şeyi seçin; onboarding uygulamaları uzun ömürlüdür.

Eğer akışı tam inşa etmeden önce doğrulamak isterseniz, Koder.ai gibi araçlar tedarikçi portalı ve yönetici konsolunu sohbet tabanlı bir spesifikasyondan prototiplemenize yardımcı olabilir. Koder.ai React tabanlı ön uçlar ve Go/PostgreSQL arka uçları üretebildiği için roller, kuyruklar ve durum geçişleri üzerinde erken iterasyon yapıp akış kanıtlandıktan sonra kaynak kodu dışa aktarmak pratik olur.

Mimari: monolit vs modüler servisler

Çoğu ekip için modüler monolit ile başlayın: bir uygulama, bir veritabanı, net modüller (tedarikçiler, belgeler, kontroller, incelemeler). Daha hızlı gönderirsiniz ve denetim basitleşir.

Doğrulama trafiği yüksek, entegrasyonlar çoğaldı veya ekiplerin bağımsız dağıtıma ihtiyacı olduğunda ayrı servisler yönünde ilerleyin (örn. özel bir “kontroller” servisi). Erken bölünme, uyumluluk değişikliklerini yavaşlatıyorsa erteleyin.

API tasarımı: pratik REST uç noktaları

Uç noktaları iş akışına hizalayın:

POST /vendors(tedarikçi kaydı oluştur),GET /vendors/{id}POST /vendors/{id}/invite(portal linki gönder)POST /vendors/{id}/documents(meta veri yükle),GET /documents/{id}POST /vendors/{id}/checks(KYB/KYC/yaptırım başlat),GET /checks/{id}POST /vendors/{id}/submit(tedarikçi tamlık beyanı)POST /vendors/{id}/decision(onayla/reddet/değişiklik iste)

Onay iş akışını korumak için durum geçişlerini açıkça modelleyin.

Arka plan işleri: doğrulama ve hatırlatmalar

Sağlayıcı çağrıları, yeniden denemeler, webhook işleme ve zamanlanmış tetikleyiciler (örn. “eksik vergi formunu yükleyin” hatırlatması) için bir kuyruk kullanın. İşler ayrıca belge malware taraması ve OCR'yi UI'yı yavaşlatmadan yapar.

Acı verici olayları önleyen test planı

Öncelik verin:

- Form doğrulamaları (bölge/tedarikçi tipine göre gerekli belgeler)

- İzin testleri (tedarikçi vs inceleyici vs yönetici; en az ayrıcalık)

- Entegrasyon taklitleri doğrulama sağlayıcıları ve depolama için

- İş akışı testleri (gerekli kontroller olmadan onaylanamaz; denetim izi her zaman yazılır)

Daha sıkı bir operasyon kontrol listesine ihtiyacınız varsa, dağıtıma yönelik hijyen için /blog/security-privacy-pii ile eşleştirebilirsiniz.

Yayınlama, İşletme ve İyileştirme: Pratik Yol Haritası

Bir tedarikçi onboarding uygulaması, tedarikçilerin tamamlaması ve inceleyicilerin vakaları darboğaza sokmadan temizleyebilmesi ile çalışır. Yayını operasyonel bir değişiklik gibi planlayın, sadece bir dağıtım değil.

Aşama 1: En basit kullanılabilir akışı yayınlayın

Belge toplama + manuel inceleme ile başlayın. Bu, davet gönderme, gerekli şirket bilgilerini yakalama, belge yükleme ve ekibinize notlarla net bir onay/red döngüsü sağlama demektir. İlk sürümde kuralları minimumda tutun ki inceleyicilerin gerçekten neye ihtiyaç duyduğunu öğrenin.

İlk sürümü sınırlamak gerekiyorsa, bir bölge, bir tedarikçi türü veya bir iç birimle başlayın.

Pilot: küçük gerçek tedarikçi grubu ile test edin

Tipik karışımı temsil eden birkaç tedarikçiyle pilot yürütün (yeni, uluslararası, yüksek/düşük risk). Takip edin:

- Tamamlama oranı (başlayan vs gönderen)

- Gönderme süresi (ortalama yerine medyan)

- En çok terk edilen adımlar (tedarikçiler nerede vazgeçiyor)

Geri bildirime göre kafa karıştıran alanları düzeltin, tekrar yüklemeleri azaltın ve yeniden çalışma mesajlarını netleştirin.

2. gün operasyonları: bir çalışma kitabı oluşturun

Kuklayı açmadan önce operasyonel bir çalışma kitabı tanımlayın:

- SLA'lar (örn. “2 iş günü içinde inceleme”)

- Yükseltme yolları (sahtecilik uyarıları, acil tedarikçiler, yönetim onaylı tedarikçiler)

- İnceleyici eğitimi (iyi/kötü belge örnekleri, reddetme nedenleri, iletişim tonu rehberi)

İzleme: sürprizleri önleyin

Onboarding hata oranlarını, inceleme kuyruk süresini ve doğrulama sağlayıcılarının çalışma süresini izleyin. Kuyruk büyüdüğünde veya sağlayıcı başarısız olduğunda uyarılar ayarlayın ve bir yedek planınız olsun (otomatik kontrolleri durdurmak, manuel moda geçmek).

Yatırıma değer bir sonraki adımlar

İstikrar sağlandıktan sonra öncelik verin: çokdilli destek, planlı yeniden doğrulama (son kullanma tarihine göre) ve değişiklik geçmişi ile self-serve tedarikçi güncellemeleri ve gerektiğinde yeniden onay mekanizması.