2025年11月30日·2 分钟

面向 CRUD 应用的 AI:能自动化的与需要人工的部分

实用指南:说明 AI 在 CRUD 应用中能可靠自动化的内容(脚手架、查询、测试)以及为何某些部分仍需人的判断(数据模型、规则、安全)。

实用指南:说明 AI 在 CRUD 应用中能可靠自动化的内容(脚手架、查询、测试)以及为何某些部分仍需人的判断(数据模型、规则、安全)。

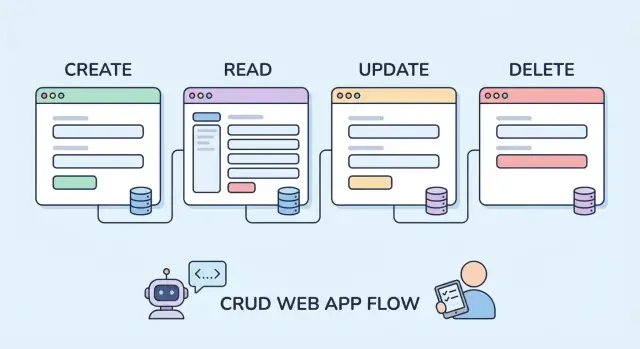

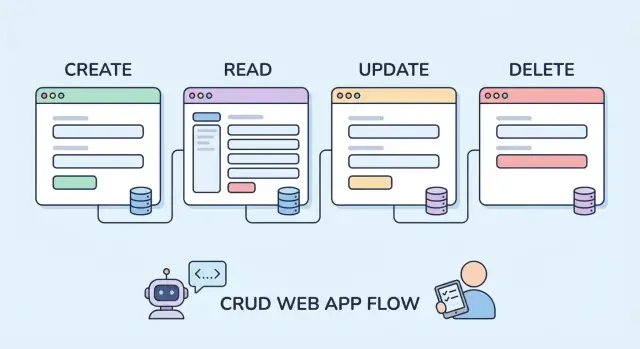

CRUD 应用是日常工具,允许人们创建、读取、更新和删除数据——想想客户列表、库存跟踪、预约系统、内部仪表盘和管理面板。它们常见的原因是多数业务依赖结构化记录和可重复的工作流。

当人们说“面向 CRUD 的 AI”时,通常并不是指某个 AI 能神奇地独立交付成品,而是指一个能通过生成可编辑、可审查、可加固的草稿来加速常规工程工作的助手。

在实践中,AI 的自动化更像是:

这些能节省大量时间——尤其是样板代码——因为 CRUD 应用通常遵循可预测的模式。

AI 能让你更快,但不会自动保证结果正确。生成的代码可能会:

因此正确的期望是加速,而非确定性。你仍需审查、测试并作决定。

AI 在工作有模式且“正确答案”大多标准化的地方最强:脚手架、CRUD 端点、基础表单和可预测的测试。

人在需要上下文决策的地方仍然不可或缺:数据含义、访问控制、安全/隐私、边缘情况以及定义应用独特性的规则。

CRUD 应用通常由相同的乐高积木构成:数据模型、迁移、表单、校验、列表/详情页、表格与筛选、端点(REST/GraphQL/RPC)、搜索与分页、认证和权限。正是这种可重复性使得 AI 辅助生成显得高效——许多项目即便业务领域不同,也共享相似结构。

模式无处不在:

由于这些模式一致,AI 很擅长产出初始草稿:基础模型、脚手架路由、简单控制器/处理器、标准 UI 表单和入门测试。这类似于框架和代码生成器的工作——AI 更快地适配你的命名和约定。

一旦你加入含义,CRUD 应用就不再“标准”了:

这些区域稍有疏忽就可能产生严重问题:未经授权的访问、不可逆的删除或无法调和的记录。

用 AI 去自动化模式化工作,然后有意地审查后果。如果输出影响谁能查看/修改数据,或影响数据随时间保持正确性,就把它当作高风险并像对待生产关键代码一样校验。

当工作重复、结构可预测且易于验证时,AI 最有价值。CRUD 应用有大量这类工作:相同的模式在模型、端点和界面间重复出现。以这种方式使用 AI,能在不放弃产品含义责任的前提下节省数小时。

给出实体的清晰描述(字段、关系和基本动作),AI 可以快速起草骨架:模型定义、控制器/处理器、路由和基础页面。你仍需确认命名、数据类型和关系,但从完整草稿开始要比从零创建每个文件快得多。

对于常见操作——列表、详情、创建、更新、删除——AI 可以生成遵循惯例结构的处理器代码:解析输入、调用数据访问层、返回响应。

当你需要为多个相似资源一次性建立许多端点时,这尤其有用。关键在于审查边缘:过滤、分页、错误码以及任何不标准的“特殊情况”。

CRUD 常常需要内部工具:列表/详情页、基础表单、表格视图和管理式导航。AI 可以快速产出功能性第一版界面。

把这些当作原型来加固:检查空状态、加载状态,以及界面是否符合人们实际搜索和浏览数据的方式。

AI 在机械性重构方面出乎意料地有用:跨文件重命名、移动模块、提取辅助函数或统一模式(如请求解析或响应格式化)。它也能指出重复出现的位置。

不过,你应运行测试并检查 diff——当两个“相似”用例其实并不完全等价时,重构会在细节上失败。

AI 能起草 README 段落、端点描述和内联注释来解释意图。这有助于入职和代码审查——只要你验证其陈述。过时或错误的文档比没有文档更糟糕。

AI 在数据建模的起步阶段确实有帮助,因为它擅长把自然语言实体映射为第一版 Schema。如果你描述 “Customer, Invoice, LineItem, Payment”,它能起草表/集合、典型字段和合理默认(ID、时间戳、状态枚举)。

对于直接的变更,AI 能加速枯燥部分:

tenant_id + created_at、status、email),前提是你对真实查询进行核验在探索阶段尤其有用:你可以快速迭代模型,然后在工作流更清晰后收紧设定。

数据模型中隐藏着 AI 无法仅凭简短提示可靠推断的“陷阱”:

这些不是语法问题,而是业务与风险决策。

即使迁移“正确”,也可能不安全。运行到真实数据前你需要决定:

用 AI 起草迁移和上线计划,但把计划当作建议——团队需要对后果负责。

表单是 CRUD 与真实用户接触的地方。AI 在这里尤其有用,因为工作重复:把 schema 转成输入、接入基础校验并保持客户端与服务端同步。

给出数据模型(或示例 JSON),AI 能快速草拟:

这能显著加速“可用第一版”的构建,特别是标准的管理类界面。

校验不仅仅是拒绝坏数据,而是表达意图。AI 无法可靠推断对你的用户来说什么是“好”的。

你仍需决定:

AI 一种常见的失败模式是:强制看起来合理但对你的业务错误的规则(例如强制严格电话格式或拒绝名字中的撇号)。

AI 可以提出选项,但你需选择真理来源:

实用做法:让 AI 生成第一版,然后逐条审查并问:“这是用户便利、API 合约,还是硬性数据不变量?”

CRUD API 通常遵循可重复模式:列出记录、按 ID 获取、创建、更新、删除,有时还有搜索。这使得它们成为 AI 辅助的甜 spot——尤其当你需要为多个资源建立大量类似端点时。

AI 通常能起草标准的列表/搜索/筛选端点和其周边“胶水代码”。例如,它可以快速生成:

GET /orders、GET /orders/:id、POST /orders 等)最后一点比看上去重要:不一致的 API 形状会给前端和集成工作带来隐形成本。AI 可以帮助强制一些模式,例如“总是返回 { data, meta }”或“日期总是 ISO-8601 字符串”。

AI 可以快速添加分页与排序,但不会可靠地为你的数据选择正确策略。

偏移分页(?page=10)简单,但在数据变动时可能慢且不一致。游标分页(使用“next cursor”令牌)在规模上表现更好,但实现更难——尤其当用户能按多字段排序时。

你仍需决定什么对你的产品是“正确”的:稳定排序的必要性、用户需要浏览多远以及是否能承受昂贵的计数操作。

查询代码是小错能变成大故障的地方。AI 生成的 API 逻辑常需要检查:

在接受生成代码前,用现实数据量进行 sanity check。平均客户会有多少记录?在 10k 与 10M 行时,“搜索”意味着什么?哪些端点需要索引、缓存或严格的速率限制?

AI 可以起草模式,但人需要设定护栏:性能预算、安全查询规则以及在高负载下 API 被允许做什么。

AI 在为 CRUD 应用生成大量测试代码方面表现出人意料的好——模式重复意味着很多场景可模板化。陷阱在于把“更多测试”误认为“更高质量”。AI 能产出体量;你需要决定什么是有价值的测试。

给出函数签名、行为简述和几个例子,AI 能快速起草单元测试。它也能为常见流程(如“create → read → update → delete”)写出愉快路径的集成测试,包括构造请求、断言状态码与检查响应形状。

另一个强用途:搭建测试数据。AI 可以草拟 factories/fixtures(用户、记录与关联实体)和常见的 mocking 模式(时间、UUID、外部调用),免去每次手写重复 setup。

AI 倾向于为覆盖率与明显场景优化。你的工作是挑选有意义的用例:

实用规则:让 AI 草拟第一版,然后逐个审查每个测试并问“这个能在生产中捕获什么故障?”如果答案是“没有”,就删掉或重写为能保护真实行为的测试。

认证(用户是谁)在 CRUD 应用里通常是直接的。授权(他们被允许做什么)则是项目被攻破、审计或悄然泄露数据的常见根源。AI 可加速机械部分,但不能对风险负责。

如果你给 AI 清晰的需求文本(“经理可以编辑任何订单;客户只能查看自己的;客服能退款但不能改地址”),它可以草拟 RBAC/ABAC 规则并映射到角色、属性与资源上。把这当作起始草图,不是最终决定。

AI 也能在庞大代码库里发现不一致的授权:扫描出认证但忘记强制权限的端点,或某条代码路径缺少“仅管理员”保护的操作。

最后,它可以生成 plumbing:中间件存根、策略文件、装饰器/注解和样板检查。

你需要定义威胁模型(谁可能滥用系统)、最小权限默认(角色缺失时如何处理)和审计需求(什么要被记录、保留和审查)。这些选择取决于你的业务而非框架。

AI 能帮助你“实现”,但只有你能把它做成“安全”。

这方面 AI 有帮助,因为错误处理和可观测性遵循熟悉的模式。它可以迅速建立“足够好”的默认设置——然后你根据产品、风险谱系和团队在凌晨两点真正需要知道的内容进行细化。

AI 可以建议一套基础实践:

一个典型 AI 生成的 API 错误格式示例可能像:

{

"error": {

"code": "VALIDATION_ERROR",

"message": "Email is invalid",

"details": [{"field": "email", "reason": "format"}],

"request_id": "..."

}

}

这种一致性使客户端更容易构建与支持。

AI 能建议指标名称和起始仪表盘:请求率、延迟(p50/p95)、按端点的错误率、队列深度和数据库超时。把这些当作初步想法,而不是完整的监控策略。

难点不在于添加日志,而在于选择不记录什么。

你要决定:

最后,定义对你用户来说“健康”的含义:例如“成功结账数”、“创建项目数”、“邮件送达”,而不仅仅是“服务器是否在线”。这个定义决定了告警是否反映真实客户影响而非噪声。

CRUD 应用看起来简单,因为界面熟悉:创建记录、更新字段、搜索、删除。难点在于组织对这些动作的真实“含义”。

AI 可以快速生成控制器、表单与数据库代码——但它不能推断使你的应用对业务正确的那些规则。这些规则存在于策略文档、部落知识和人们每日做出的边缘决策中。

可靠的 CRUD 工作流通常隐藏着一棵决策树:

审批就是一个好例子。“需要经理批准”听起来简单,直到你要定义:经理休假咋办、金额在批准后变更如何处理、请求跨两个部门时怎么办?AI 可以草拟审批状态机的脚手架,但你必须定义规则。

利益相关者经常在不自知的情况下产生分歧。一个团队想要“快速处理”,另一个想要“严格控制”。AI 会快速实现最近、最明确或最自信表达的指令。

人需要调和冲突并写出单一事实源:规则是什么、为什么存在、成功的判断标准是什么。

小小的命名选择会带来大规模下游影响。生成代码前先达成一致:

业务规则会迫使你在简单性 vs 灵活性、严格性 vs 速度之间权衡。AI 可以给出选项,但无法知道你的风险承受度。

实用做法:用明文写 10–20 条“规则示例”(包括例外),然后让 AI 把它们翻译为校验、状态转移和约束——同时你要审查每个边缘条件是否会带来意外后果。

AI 可以快速起草 CRUD 代码,但安全与合规不是“差不多就行”。一个看起来在演示环境正常工作的生成控制器,放到生产可能导致泄露。把 AI 输出视为未信任,直到审查通过。

常见陷阱会出现在看似干净的代码中:

role=admin, isPaid=true)。CRUD 应用最常在缝隙处失败:列表端点、“导出 CSV”、管理视图和多租户过滤。AI 可能忘记按 account_id 之类的字段做范围限制,或假设 UI 已阻止访问。人工需验证:

例如 数据驻留、审计轨迹 与 用户同意 取决于你的业务、地域和合同。AI 能建议模式,但你必须定义“合规”意味着什么:哪些被记录、数据保留多久、谁能访问、如何处理删除请求。

进行安全评审、审查依赖、规划事件响应(告警、密钥轮换、回滚步骤)。设定明确的“停线”发布标准:如果权限规则模糊、敏感数据处理未验证或缺少可审计性,则暂停发布直至解决。

当你把 AI 当作快速起草伙伴而非作者时,CRUD 工作中的 AI 最有价值。目标很简单:在缩短从想法到可运行代码路径的同时,对正确性、安全与产品意图保持问责。

像 Koder.ai 这样的工具符合这一模型:你可以在聊天里描述 CRUD 功能,生成跨 UI 与 API 的工作草稿,然后用护栏(规划模式、快照、回滚)迭代,同时由人负责权限、迁移与业务规则。

不要只叫它“做一个用户管理 CRUD”。要用边界描述具体变更。

包含:框架/版本、现有约定、数据约束、错误行为以及“完成”的定义。示例验收准则:“拒绝重复,返回 409”、“仅软删除”、“需要审计日志”、“不能有 N+1 查询”、“必须通过现有测试套件”。这能减少貌似合理但错误的代码。

用 AI 提出 2–3 个方案(例如“单表 vs 连接表”,“REST vs RPC 接口形状”),并要求给出权衡:性能、复杂度、迁移风险、权限模型。选定一个并在 ticket/PR 中记录理由,避免未来变更漂移。

把某些文件列为“必须人工审查”:

在 PR 模板(或 /contributing)中把这做成检查清单。

维护一个可编辑的小规范(模块内 README、ADR 或 /docs 页面),记录核心实体、校验规则与权限决策。把相关摘录粘进提示,这样生成代码会与规范对齐,而不是“发明”规则。

跟踪:CRUD 变更的周期时间、缺陷率(尤其是权限/校验缺陷)、支持工单和用户成功指标(任务完成率、手动变通次数是否减少)。如果这些没有改善,就收紧提示、添加门槛或缩减 AI 的任务范围。

“AI for CRUD” 通常指用 AI 根据你的描述生成重复性工作的草稿——模型、迁移、接口、表单和入门级测试。

把它看作是对样板工作的加速,而不是正确性的保证或替代产品决策的工具。

将 AI 用于那些“有模式且易于验证”的工作:

避免把需要判断的决定(权限、数据含义、危险的迁移)完全委托给 AI,除非有人审核。

生成的代码可能会:

在通过审查和测试之前,应将 AI 输出视为不可信的草稿。

提供约束和验收准则,而不仅仅是功能名称。包括:

你给出的“完成功能定义”越详细,得到的草稿就越少出现貌似合理但不正确的实现。

AI 可以给出首轮模式化的模式(表、字段、枚举、时间戳),但通常无法可靠推断:

把 AI 当成起草工具,生成的方案需要基于真实工作流和失败场景进行验证。

迁移脚本即使语法正确,也可能危险。上线前请检查:

AI 可以草拟迁移及上线计划,但你需要承担风险评审与执行的责任。

AI 很擅长把 schema 字段映射为输入并生成基础校验(必填、最小/最大、格式等)。风险在于语义:

逐条审查每个规则,并判断它是 UX 便捷、API 合约还是必须的硬约束。

AI 能快速搭建端点、过滤、分页以及 DTO/序列化的映射,但要重点审查:

用预期的数据量和性能预算来验证生成代码是否合适。

AI 可以生成大量测试,但你要决定哪些测试有价值。优先考虑:

如果某个测试无法在生产中捕获真实失败,就要删掉或重写它。

用 AI 起草 RBAC/ABAC 规则和 plumbing(中间件、策略存根)是有帮助的,但把授权视为高风险事项:

人工需要定义威胁模型、最小权限默认和审计需求。