2026年1月08日·1 分钟

Claude Code 的 git hooks:更安全的提交与更快的审查

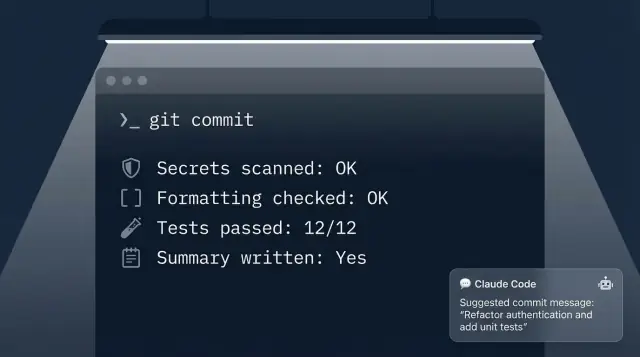

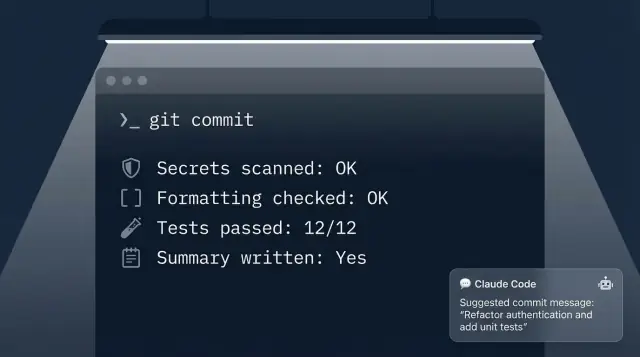

Claude Code 的 git hooks 能在提交时阻止泄露密钥、强制格式化、运行合适的测试并生成简短提交摘要,从而加快审查速度。

Claude Code 的 git hooks 能在提交时阻止泄露密钥、强制格式化、运行合适的测试并生成简短提交摘要,从而加快审查速度。

大多数审查痛点并不来自“难”的代码,而是那些能在一次提交中溜进去的可避免错误:忘了关 debug、未格式化的文件导致嘈杂的 diff、遗漏的测试更新,或者把密钥贴进了配置。每一项都小,但累计起来会把一次本该干净的审查变成反复往返。

提交时的自动化是停止这些问题最简单的地方。当检查在提交创建之前运行时,它们能在变更仍留在你脑中的时候抓住问题。修复一个错误只需几秒,因为你已经在工作的上下文中。对比之下,两天后在拉取请求里发现问题——此时更多提交叠加,审阅者必须追问发生了什么。

Git hooks 是一个实用的工具,因为它们在本地运行,不用等待 CI。然而它们并非魔法。hooks 可以被跳过、配置错误或在机器间不一致,除非团队对其进行标准化。它们也不能单独保证质量。把它们当作护栏,而不是闸门。

hooks 最能帮忙的是防止“审查税”——那些重复且低价值的反馈不断出现。常见例子包括看起来像 token 的敏感字符串、格式和 lint 噪音、基本的“你运行了正确的测试吗?”检查,以及帮助审阅者理解意图的小型上下文摘要。

这正是 Claude Code git hooks 合适的场景:它们可以在提交的关键时刻替你做那些无聊的校验工作,并附上一点人类可读的上下文。

设置期望很重要。保持本地 hooks 快且可预测,这样人们才不会讨厌它们。快速的检查属于你的笔记本;慢的检查属于后段。一个好的划分是:提交时几秒,CI 中几分钟。如果某个 hook 经常耗时到足以让人选择“跳过”,那它就无法保护你的仓库了。

一个简单示例:你改了一个模块并重构了几个函数。没有自动化,审阅者看到 400 行的移动,没有提到测试,必须问很多基础问题。若有提交时检查,提交会被格式化,只运行相关测试集合,且提交信息包含简短摘要。审查就能从应看之处开始:关注设计,而不是清理工作。

Git hooks 在做简单检查时很棒,但通常只停在是或否的规则上:“文件是否格式化?”或“你运行了 linter 吗?”。Claude Code 可以通过读取你的暂存 diff 和少量相关文件,增加一层轻量的判断,做出更符合人类审查习惯的决策。

使用 Claude Code git hooks,hook 可以查看你实际修改了什么,而不仅仅是仓库里存在的文件。这让自动化更有选择性。它可以关注被触及的模块、编辑过的配置文件和新增的环境变量,而不是把每次提交当作一次全量构建来处理。

一些“读 diff 并思考”能带来价值的实用任务:

约束很重要,因为慢的 hook 就会被跳过。把目标设小:增加能捕获常见错误的护栏,而不是在每次提交时运行第二套 CI。

一个好规则是:如果它不能在几秒内完成,很可能应放到 CI 或 pre-push。许多团队在提交时运行快速本地检查,把更重的测试套件留到后面。

为失败模式做计划。如果一次模型调用超时,要决定是阻止提交还是回退到更简单的检查。回退能保持工作流可预测,避免训练人们去禁用 hooks。

有些方案调用托管模型;有些在更隔离的环境中运行。决定哪些代码可以离开开发者机器(如果有的话),并限制你发送的内容。暂存 diff 加上一小部分参考文件通常就足够。

如果你处理敏感仓库,要明确分析在哪里运行以及记录了什么。一个具体例子:如果某次提交添加了像 STRIPE_SECRET=... 这样的新配置,hook 可以阻止提交,解释为何看起来有风险,并建议在推送到远程仓库前把它移到密钥管理器或本地 env 文件。

只有当人们保持开启并且不害怕提交时,git hooks 才有用。诀窍是为合适的工作选择合适的 hook,并把任何慢操作移出核心路径。

检查通常所在位置的简单映射:

当你添加 Claude Code git hooks,把它们当作一个瞬间出现的友好审阅者,而不是瓶颈。把任何需要网络调用、完整测试套件或长时间分析的工作放到 pre-push 或 CI,而不是 pre-commit。

决定在哪执行什么的实用方法是按速度与影响排序。如果它能在一两秒内捕获高风险问题(比如泄露密钥),就放到 pre-commit;如果它需要 30–90 秒,就移到 pre-push 或仅在更改特定文件时运行。

团队还需要对强制程度有明确立场。个人仓库里可选的 hooks 可能没问题;团队仓库通常强制执行基础规则(secrets、格式、提交信息规则),把更重的本地检查设为建议性,而 CI 保持最终门槛。

hook 的输出比人们想象的重要。失败的 hook 应该说明发生了什么以及下一步怎么做。保持消息简短且具体。尽可能显示具体的文件与行,给出一个明确的修复命令,说明如何仅在真正紧急情况下绕过(并说明何时不应绕过),避免在未请求“verbose”时输出庞大日志。

例如:如果你从 Koder.ai 导出一个项目并在本地开始提交,一个快速的 pre-commit hook 可以立即捕获被复制的 API token,而 pre-push 在提交到共享仓库前运行更慢的“仅针对变更模块运行测试”规则。

Secret 是任何能让他人冒充你或访问私有系统的凭证。想想 API token、OAuth 客户端密钥、云密钥、数据库密码、私有 webhook URL、签名密钥,甚至临时的测试凭证。一次意外提交可能会出现在 fork、CI 日志或粘贴的 diff 中,那么它就不再临时。

最简单的胜利是仅扫描你正要提交的内容。hook 应检查暂存的更改(索引),而不是整个仓库。这样既快又减少来自未触及旧文件的噪音。它也让反馈更公平:“这个提交包含问题”,而不是“你的仓库曾经有问题”。

常见应提前标记的内容包括高熵字符串(看起来像长随机串的 token)、已知密钥格式(AWS keys、GitHub tokens、JWTs)、配置中的模式如 password=... 或 api_key: ...、带内嵌凭据的私有 URL,以及 .env 文件或复制的生产配置。

误报会发生,尤其在测试数据、哈希或示例文档中。建立允许列表以便人们在不禁用整个检查的情况下继续工作。把允许列表控制得窄一些:只允许 fixtures 的精确文件路径,或识别为“dummy”或“example”的显式标记。

当发现 secret 时,失败的提交信息应告诉人们下一步该做什么。Claude Code git hooks 可以通过根据 diff 生成简短说明让这变得更友好,但关键是清晰、安全的后续操作:

ERROR: Possible secret detected in staged file: config/app.yaml (line 12)

Reason: looks like an API token

Next steps:

1) Remove it from the change or move it to env vars

2) Rotate the token (assume it is compromised)

3) Re-stage and retry commit

If this is a false positive, add a narrow allowlist rule in .secrets-allowlist

一个具体例子:有人更新后端配置并添加了 TEMP_API_KEY 以便在开发中工作。hook 阻止了提交,建议将其移到环境变量,并提醒如果是真实密钥请旋转。这个小小的中断避免了之后的大量清理工作。

格式争执会浪费审阅者时间,但慢的 hooks 是让人禁用 hooks 的快速途径。甜 spot 是简单规则,每种语言一个工具,并且只修改即将提交的内容。

为每种语言选一个格式化工具并让它成为事实标准。两个互相冲突的格式化工具(或一个格式化器再加一个会重写代码的 linter)会造成嘈杂的 diff 和无休止的纷争。保持单一:一个 JS/TS 格式化器、一个 Go 格式化器、一个 Dart 格式化器。然后确保每个人运行相同版本,这样 hook 输出在各机器间稳定。

最大的速度收益是仅格式化暂存文件。在每次提交时格式化整个仓库是团队抱怨 pre-commit 的主要原因。仅对暂存项格式化还能让 diff 聚焦于你改动的部分,这正是审阅者想看的。

一套保持提交快速的实用选择:

自动修复与失败取决于团队偏好,但混合方法通常效果不错。对机械性编辑使用自动修复能避免“提交 -> 失败 -> 重新运行 -> 再提交”的循环。对于需要人工决策的情况,失败能让人们亲眼看到问题并选择方向。如果选择失败,打印一个任何人在 10 秒内能跟着做的指令。

标准化那些造成跨平台噪音的小细节。行尾和尾随空格是常见问题,特别是当人在 Windows、macOS 与 CI 间切换时。

一个很少引起痛点的简单策略:

Claude Code git hooks 在粘合这件事上能发挥作用:检测哪些暂存文件需要哪个格式化器、按正确顺序运行它们,并以通俗语言解释失败。例如,如果有人暂存了一个 Go 文件和一个 TS 文件,hook 可以分别用正确工具格式化、重新暂存结果,然后输出一句短信息 “2 个文件已重新格式化,无行为变更”。审阅者看到更干净的 diff,开发者也不会因为频繁提交而感到受罚。

一个简单规则能在不让人感到痛苦的前提下提高提交安全性:只运行与你实际暂存内容匹配的测试。当 hook 使用暂存 diff(而不是工作区)时,它能避免因半成品文件引起的误报。

从检测被触及的区域开始。大多数仓库已有自然结构:包、服务、应用或模块。hook 能读取 git diff --cached --name-only,然后把这些路径映射到一小组测试命令。

以下是一些在回看时仍可理解的映射规则:

web/ 或 frontend/ -> 运行 npm test(或你拥有的最小目标命令)api/ 或 server/ -> 运行后端单元测试(默认跳过集成测试)mobile/ -> 运行快速的 widget/单元测试,而不是完整的设备套件db/ 或 migrations/ -> 运行迁移 lint 加上小规模的 schema 检查shared/ -> 运行共享包的测试,并加上任何快速的消费者测试使用 Claude Code git hooks,你可以更进一步:让 Claude 根据暂存的文件名建议一组最小测试集合,然后由 hook 运行这些命令。不过最终的决策规则应保持基于规则,这样团队可以预测会发生什么。

在提交与推送之间分担工作量。提交应该保持快速,这样人们才不会绕过 hooks。实用模式是:

不稳定和缓慢的测试需要明确策略,否则你的 hook 就会变成噪音。团队应就什么会阻止提交、什么仅警告达成一致。可行做法是:在明确失败(格式、稳定的单元测试)时阻止提交;对已知不稳定测试给出警告并附短说明;把慢套件移到 push/CI。如果某个测试不稳定,就把它当作 bug:跟踪、修复,并在稳定后移除警告模式。

一个好的 diff 并不总是容易审查。简短的提交时摘要可以把一次 10 分钟的阅读压缩为 2 分钟的核查,尤其当改动涉及多个文件或包含重构时。

想法很简单:当你运行 git commit 时,hook 请求 Claude Code 阅读暂存 diff 并生成一段 3 至 6 行的说明,回答审阅者总想知道的问题:改了什么、为什么改、风险如何、如何测试的。

保持输出紧凑一致,让审阅者学会信任它:

你可以把它直接放进提交信息(例如作为简短的 footer),或保存到文件让团队复制到 PR 描述。提交信息方式适合让上下文随变更流动;单独文件适合团队想要保持提交主题干净时使用。

摘要工具应比审阅者更严格。在发送任何 diff 内容到模型之前,过滤掉匹配 API keys、私钥、token、.env 值和凭证的行。如果仓库包含捕获的 HTTP 流量,也要过滤常见的 header 和 cookie。当 hook 检测到敏感模式时,可以打码那些行或回退为通用摘要,如 “credentials-related changes redacted”。

示例:你更新了计费端点并触及三处文件。由于重命名,暂存 diff 很嘈杂,但摘要会写:

“为防止重复计费,向 charge 创建添加了幂等 key 处理。原因:重试导致重复收费。风险:中等(支付路径)。测试:针对计费服务的单元测试,手动请求重放。”

这正是审阅者需要的,而不必先阅读每一行。

你修复一个小 bug 并在同一次提交中调整了一个配置。bug 是 billing/tax.go 中的一行改动。配置改动更新了 config/staging.yaml 指向新端点。

你运行 git commit -am "Fix tax rounding"。Claude Code git hooks 按可预测的顺序做了一系列快速检查。

首先,secrets 扫描仅查看变更而非整个仓库。它标记出 staging 配置中包含看起来像真实 API key 的内容。

ERROR: Possible secret detected in config/staging.yaml:12

Pattern: api_key=sk_live_...

Fix: remove the key and use an env var reference (e.g., API_KEY)

Override: set ALLOW_SECRETS=1 (not recommended)

你把值替换为环境变量引用,再次提交。

接着,格式化仅在重要位置运行。如果你的 Go 文件未格式化,会以简短提示失败,例如 “run gofmt on billing/tax.go”。你运行格式化器,hook 在几秒内通过。

然后测试门限运行有针对性的集合。因为你改动了 billing/,它只运行计费的单元测试(不是整个套件)。如果某个测试失败,hook 会显示可在本地重现的精确命令。你修复四舍五入边缘情况并重新运行相同测试。

最后,hook 从 diff 生成审阅者摘要,简短且具体,例如:

审阅者看到的是一个已经干净的提交:没有泄露 secrets、格式一致,并且测试与改动匹配。还附带了现成的摘要,所以他们可以把精力放在逻辑上,而不是去找意图。

让 hooks 变得痛苦是它们失败的最快方式。如果 hook 花的时间足以打断某人的流,大家就会用 --no-verify 绕过或直接删掉它。把任何繁重工作都移出 pre-commit 并在 CI 或按需运行。

实用规则:pre-commit 应该感觉像拼写检查,而不是测试套件。如果你想让 Claude Code git hooks 做更聪明的检查,用它们来决定要运行什么,而不是运行所有东西。

通过默认快速并在必要时严格来加速 hooks。例如,每次提交运行快速格式化 + secrets 扫描,但只针对受影响模块运行测试。

一个简单的速度预算:

pre-commit:总体 1 到 5 秒commit-msg:低于 1 秒pre-push 或 CIAI 擅长给建议,但不适合替代策略。如果你让 AI “审核 diff” 却不给规则,你会每次得到不同结果。定义 hook 必须做什么(和绝不能做什么)。例如:可以生成审阅者摘要,但不能在未由格式化器先确定的情况下重写代码。

许多 hooks 无意中扫描工作区,然后因为你没暂存的更改而导致提交失败。那感觉很不公平。

避免方法是始终以暂存内容为输入。一个简单测试:编辑文件,仅暂存一半,再确认 hook 仅报告已暂存的内容。

如果每次提交都会触发警告,警告就会成为噪音。调整模式、为已知安全字符串添加 allowlist,并把“可能”的发现降级为带明确修复办法的警告。

具体例子:如果你的秘密扫描器标记了 fixtures/ 中的测试 key,就为该文件夹添加忽略规则,同时继续阻止应用配置文件中的真实密钥。

如果你想让 Claude Code git hooks 帮忙而不惹恼团队,目标很简单:尽早抓住真正的问题,正常时保持沉默,并让提交循环迅速。

一个适用于大多数仓库的实用清单:

一个小细节能带来回报:让审阅者摘要每次都长得一样。简单的模板就够,并且能训练审阅者快速扫描。

Review summary:

- What changed: <1-2 bullets>

- Risky areas: <files/modules>

- Tests run: <command or “not run + why”>

便于采用的下一步:

如果你喜欢用聊天为中心的方式构建工具,Koder.ai (koder.ai) 在生成围绕你的 hooks 的小型辅助脚本、使用快照和回滚安全迭代并在将源代码导出到仓库前进行试验时会很有帮助。

从那些最常浪费审阅者时间的问题开始:

将所有耗时的(完整测试套件、深度静态分析)留给 pre-push 或 CI。

一个不错的默认策略是:

pre-commit 用于查看暂存变更的快速检查(secrets、格式化、快速 lint、有针对性的单元测试)commit-msg 用于提交信息规则(长度、格式、工单 ID)pre-push 用于较慢但仍在本地值得捕获的检查(更广的测试、构建)如果某项检查经常超过几秒钟,就把它移到更后面执行。

把提交时的 hooks 当作护栏,而不是唯一的强制手段。

实际策略:hooks 帮助开发者;CI 保护主分支。

扫描暂存 diff(索引),而不是整个仓库:

如果需要全仓库扫描,把它安排在定时任务或 CI 中运行。

当匹配高度可信时阻止(真实的密钥格式、私钥块、明显的 password= 配置值)。模糊时给出警告。

同时为已知安全情况添加窄的 allowlist,例如:

DUMMY_KEY)如果人们不停看到误报,他们就会禁用 hook。

只对暂存文件格式化,并且每种语言只用一个格式化工具。

实用默认做法:

这样能保持 diff 干净,而不会把每次提交变成漫长的重写。

将修改路径映射到少量快速测试命令:

git diff --cached --name-only 检测更改区域pre-push 或 CI这样在捕获常见错误的同时保持提交快速。

保持简短且一致(3–6 行)。一个简单模板:

你可以把它附加到提交信息末尾,或将其作为文本输出用于 PR 描述。

在发送任何 diff 内容到模型之前先做脱敏,并且要保守:

.env 值、私钥、cookie 或认证头的行在私有仓库中默认采取“尽量少分享”的策略。

让 hooks 可预测并且快速:

pre-commit 为 1–5 秒)如果 hook 感觉不稳定或慢,开发者会使用 --no-verify 跳过它。