2025年3月06日·2 分钟

如何构建供应商安全评审管理的 Web 应用

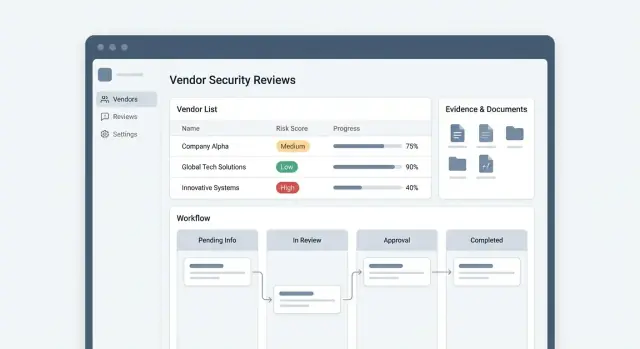

逐步指南:设计并上线一个简化供应商安全评审的 Web 应用,覆盖接入、问卷、证据、风险评分、批准与报告。

逐步指南:设计并上线一个简化供应商安全评审的 Web 应用,覆盖接入、问卷、证据、风险评分、批准与报告。

在你设计界面或选数据库之前,先对应用要“实现”的目标和对象达成一致。供应商安全评审管理经常失败,原因是不同团队对同一套词(“评审”、“批准”、“风险”)有不同理解。

大多数项目至少涉及四类用户,每类需求不同:

设计启示:你不是在构建“单一工作流”。你要构建一个共享系统,让每个角色看到同一次评审的定制视图。

用通俗语言定义流程边界。例如:

写下触发评审的事件(新采购、续约、重大变更、新数据类型)以及“完成”的定义(批准、带条件批准、拒绝或搁置)。

通过列出现有痛点,让范围更具体:

这些痛点将成为你的需求待办清单。

选几个从第一天就能衡量的指标:

如果应用不能可靠地报告这些指标,它并没有真正管理项目——只是存储文档而已。

清晰的工作流是“邮件互怼”与可预测评审项目之间的差别。在你构建界面前,先绘制请求的端到端路径,并决定每一步必须完成的条件才能达成批准。

从一个可以后续扩展的简单线性骨架开始:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval(或 rejection)。

对每个阶段都定义“完成”的含义。例如,“问卷完成”可能要求 100% 的必答题已答且分配了安全负责人。“证据收集”可能需要最小文档集(SOC 2 报告、渗透测试摘要、数据流图)或经过理由说明的例外。

大多数应用至少需要三种创建评审的方式:

把这些作为不同模板对待:它们可以共用同一工作流,但使用不同的默认优先级、必需问卷和到期日。

把状态明确化并可度量——尤其是“等待”类状态。常见状态包括 等待供应商、安全评审中、等待内部审批、批准、带条件批准、拒绝。

把 SLA 附到状态责任人(供应商 vs 内部团队)。这样你的看板就能把“被供应商阻塞”与“内部积压”分开显示,从而改变你的人力与升级策略。

自动化路由、提醒和续约创建。把需要权衡或上下文判断的步骤留给人工决策。

一个实用规则:如果某一步需要背景或权衡,请记录一条决策记录,而不是试图自动化决策。

干净的数据模型能让应用从“一次性问卷”扩展为可重复的项目(带续约、指标和一致决策)。把供应商当作长期记录,其他对象视为附在其上的时点活动。

以一个变化缓慢且被广泛引用的 Vendor 实体开始。常用字段包括:

把数据类型和系统建成结构化值(表或枚举),不要用自由文本,这样报告才能准确。

每个 Review 都是一个快照:记录何时开始、谁发起、范围、当时分层、SLA 日期和最终决策(批准/带条件批准/拒绝)。存储决策理由并关联任何例外链接。

把 QuestionnaireTemplate 与 QuestionnaireResponse 分离。模板应支持章节、可重用问题和分支(基于早期答案的条件问题)。

对每个问题,定义是否需要证据、允许的答案类型(是/否、多选、文件上传)和校验规则。

把上传和链接作为与评审相关联的 Evidence 记录,并可选关联到具体问题。添加元数据:类型、时间戳、提供者和保留规则。

最后,把评审工件——笔记、发现、修复任务和批准——作为一级实体存储。保持完整的评审历史能够支持续约、趋势跟踪,并在后续评审中避免重复提问。

清晰的角色与严格权限能够让供应商安全评审应用发挥作用,同时避免成为数据泄露风险。尽早设计权限模型,因为权限会影响工作流、UI、通知和审计日志。

大多数团队最终需要五个角色:

把角色与“人”分离。同一员工在不同评审中可能扮演不同角色。

不是所有评审产物都应对所有人可见。把 SOC 2 报告、渗透测试结果、安全策略和合同视为受限证据。

实用方法:

供应商应只看到他们需要的内容:

当关键人员缺席时评审会停滞。支持功能包括:

这既保证了评审进度,也保留最小权限原则。

当每个请求都以冗长问卷开始时,供应商评审项目常显得慢。解决办法是把接入(轻量、快速)与分流(决定正确路径)分开。

大多数团队需要三类入口:

无论渠道如何,统一把请求规范到同一个“New Intake”队列,避免并行流程产生。

接入表单应简短,让人愿意填写。目标字段用来路由与优先级决定:

把深入的安全问题留到分流后再问。

使用简单的决策规则对风险与紧急程度分类。例如,如果供应商:

则标记为高优先级。

分流后自动分配:

这能使 SLA 更可预测,防止评审丢在某人邮箱里不被看见。

问卷与证据的 UX 决定评审是快速通过还是长期滞留。目标是既对内部审查者可预测,又对供应商简单易用。

创建一小库的问卷模板并按风险分层映射(低/中/高)。目标是实现一致性:同类供应商每次看到相同问题,审查者无需每次重建表单。

将模板模块化:

创建评审时根据分层预选模板,并向供应商显示清晰的进度指示(例如:42 问,约 20 分钟)。

供应商通常已有 SOC 2 报告、ISO 证书、政策和扫描摘要等工件。支持文件上传和安全链接,这样他们可以无需额外负担地提供现有材料。

对每个请求用通俗语言标注(“上传 SOC 2 Type II 报告(PDF)或提供时限链接”),并给出简短的“什么算合格”的提示。

证据不是静态的。在每个工件旁存储元数据——签发日期、到期日、覆盖期和(可选的)审阅者备注。使用这些元数据触发续约提醒(同时通知供应商和内部负责人),以便下一次年度评审更快完成。

每个供应商页面应立即回答三个问题:需要什么、何时到期、联系谁。

为每项请求显示明确到期日,允许部分提交,并以简单状态确认收到(“已提交”、“需要澄清”、“已接受”)。若支持供应商访问,把他们直接链接到个人检查项,而不是通用说明页面。

完成问卷并不等于评审完成。你需要一种可重复的方法,把答案和证据转化为利益相关方能信任、审计也能追溯的决策。

先基于供应商影响(数据敏感度 + 系统关键性)做分层。分层决定评估门槛:工资处理商与零食配送服务不应同等评估。

然后在分层内部使用加权控制项评分(加密、访问控制、事件响应、SOC 覆盖等)。把权重可见,便于审查者解释结果。

加入可以覆盖数值评分的红线(red flags)——如“管理账号无 MFA”、“已知泄露无修复计划”或“无法支持数据删除”。红线应是显式规则,而非审查者直觉。

现实中会有例外。把它们建为第一类对象,包含:

这样团队可以继续推进业务,同时在时间内收紧风险。

每个结果(批准 / 带条件批准 / 拒绝)都应捕获理由、关联证据和带截止日的后续任务。这能防止“口头知识”丢失并加速续约工作。

提供一页式“风险摘要”视图:分层、分数、红线、例外状态、决策与下次里程碑。保持对采购和领导可读——详细信息放在评审记录的更深层级。

当反馈散落在邮件线程和会议记录中时评审会停滞。你的应用应把协作作为默认:每个供应商评审只有一条共享记录,明确所有权、决策与时间戳。

支持在评审、单个问题和证据项上进行线程式评论。添加 @提及 来把工作路由到合适的人(安全、法务、采购、工程),并产生轻量通知流。

将笔记分为两类:

这种划分防止误发,同时让供应商体验更及时。

把审批建模为显式签字,而不是可被随意更改的状态。一个稳健的模式是:

对于带条件批准,捕获:需完成的动作、截止日、谁负责验证以及何种证据能关闭条件。这让业务可以推进,同时把风险工作量化。

每个请求都应成为带负责人和截止日的任务:“审核 SOC 2”、“确认数据保留条款”、“验证 SSO 设置”。任务可分配给内部用户,并在适当时分配给供应商。

可选地把任务同步到 Jira 等工单工具,以匹配现有流程——同时保持供应商评审系统作为事实来源。

为问卷编辑、证据上传/删除、状态变更、批准、条件签收等关键事件维护不可变的审计追踪。

每条记录应包含执行者、时间、变更前/后内容,以及在相关时填写的理由。做好了,这能支持审计、减少续约时的返工,并让报告更有可信度。

集成决定你的供应商安全评审应用是“又一个工具”还是现有工作的自然延伸。目标是:最小化重复录入、让人们继续在他们常用的系统工作,并确保证据与决策日后易于查找。

对内部审查者支持 SSO(SAML 或 OIDC),使访问与身份提供商(Okta、Azure AD、Google Workspace)对齐。这使得入职与离职更可靠,并支持基于组的角色映射(例如“安全审查者”与“批准者”)。

供应商通常不需要完整账号。一种常见模式是为特定问卷或证据请求提供有时间限制的魔法链接。配合可选的邮件验证和明确的过期规则,既降低摩擦又保持受控访问。

当评审产生需要修复的项时,团队常在 Jira 或 ServiceNow 跟踪。集成应允许审查者直接从发现创建修复工单,并预填:

把工单状态(Open/In Progress/Done)同步回应用,让评审负责人无需追着更新。

把轻量通知放在用户常用的工作场所:

保持消息可操作且简洁,让用户可配置频率以避免告警疲劳。

证据通常存放在 Google Drive、SharePoint 或 S3。集成时以存储引用与元数据为主(文件 ID、版本、上传者、时间戳),并执行最小权限访问。

避免不必要地复制敏感文件;若确实存储,请使用加密、保留规则和严格的按评审权限。实用方法是:证据链接保存在应用中,访问由你的 IdP 控制,下载行为被记录以供审计。

供应商评审工具会很快成为敏感材料的仓库:SOC 报告、渗透测试摘要、架构图、安全问卷,甚至一些个人数据(姓名、邮箱、电话)。把它当作高价值的内部系统来保护。

证据是最大的风险面,因为它接受不受信任的文件。

设置明确约束:文件类型白名单、大小限制以及慢速上传超时。对每个文件执行恶意软件扫描,只有通过扫描的文件才对审查者可见,异常文件隔离处理。

文件静态加密存储(如果为多业务单元服务,最好使用每个租户的独立密钥)。使用短期签名下载链接,避免暴露直接的对象存储路径。

安全应为默认行为,而非可选配置。

采用最小权限:新用户应默认最小访问,供应商账号只看到自身请求。对表单和会话使用 CSRF 防护、secure cookie 与严格的会话过期策略。

对登录、上传端点和导出操作施加速率限制与防滥用控制。校验并清理所有输入,尤其是 UI 中可能渲染的自由文本字段。

记录对证据和关键工作流事件的访问:查看/下载文件、导出报告、修改风险分数、批准例外和更改权限。

使日志具备可篡改证明(append-only),并支持按供应商、评审与用户检索。提供“审计追踪”界面,让非技术人员可以直接回答“谁在什么时候看了什么?”,无需翻原始日志。

定义问卷与证据的保留期限并可执行:

报告让评审项目可被管理:不再在邮件里追人,而是用共享可视化来指挥工作。目标是既能回答“现在发生了什么?”,也能导出满足审计需求的包而无需手工电子表格操作。

有用的首页看板不是单纯图表,而是队列视图。包括:

把过滤器放到首位:业务单元、关键性、审查者、采购负责人、续约月份与已集成工单状态。

为采购和业务负责人提供更简洁的“我的供应商”视图:他们在等什么、什么被阻塞、哪些已批准。

审计通常需要证据而非摘要。导出应包含:

支持 CSV 与 PDF 导出,并允许导出给定期间的单个供应商“评审包”。

把续约视为产品功能,而不是电子表格。追踪证据到期(例如 SOC 2 报告、渗透测试、保险)并创建续约日历与自动提醒:先提醒供应商,然后是内部负责人,最后升级。

证据更新时保留旧版本作为历史,并自动更新下次续约日期。

交付供应商安全评审应用少是“把所有东西都做完”,而是把一个工作流端到端做通,然后在真实使用中持续改进。

从一个薄而可靠的流程开始,替代电子表格和收件箱线程:

让 MVP 保持意见化:一个默认问卷、一个默认风险评级和简单的 SLA 计时器。复杂的路由规则可以后移。

如果想加速交付,像 Koder.ai 这类 vibe-coding 平台在这类内部系统上很实用:你可以通过基于聊天的实现快速迭代接入流程、基于角色的视图和工作流状态,然后在准备好后导出源代码内置到自有系统里。这对于 MVP 仍需要真实世界基础功能(SSO、审计追踪、文件处理和看板)但又不想耗费数月开发的情形尤其有用。

选择一个团队(例如 IT、采购或安全)做 2–4 周试点。挑 10–20 个活跃评审并仅迁移必要信息(供应商名、当前状态、最终决策)。测量:

采用每周节奏与短反馈回路:

编写两份简单指南:

计划在 MVP 之后逐步加入:自动化规则(按数据类型路由)、更完整的供应商门户、API 与集成。

如果定价或打包策略会影响采用(座位、供应商数量、存储),尽早把利益相关方引导到 /pricing,以便上线期望一致。

首先要在共享的定义和边界上达成一致:

把“完成”要达到的结果写清楚(批准、带条件批准、拒绝、搁置),以免团队为了不同目标优化流程。

大多数项目需要为不同角色提供不同的体验:

把系统设计成共享记录,但为不同角色展示定制视图,而不是把所有人塞到同一个工作流界面里。

常见的主干流程是:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval(或 Rejection)

为每个阶段定义“完成”标准(例如:所有必答题已答完、已提供最小证据集或有经批准的例外)。这样状态可衡量,报告才可靠。

至少支持三种入口方式:

为不同入口使用模板,这样默认优先级、问卷和到期设置能自动匹配情形,而不是每次手工配置。

使用明确的状态并把每个“等待”状态绑定到责任人,例如:

把 SLA 附到当前负责人(供应商或内部团队),这样看板能区分外部阻塞与内部积压。

把供应商档案视为长期记录,其他对象视为时点活动:

这个结构支持续约、指标统计和一致的决策历史。

通过强隔离和最小权限来控制供应商访问:

为低摩擦访问可以使用针对单次请求的时限魔法链接,并设定明确的到期规则。

把证据当作一级对象并加以管控:

这能避免证据过期、支持续约并提升审计准备度。

采用可解释的模型:

始终存储决策记录(理由、关联证据、后续任务),以便利益相关方和审计人员理清缘由。

现实中会有例外,把例外建模为第一类对象,包含:

这允许业务前进的同时,在规定的条件下逐步降低风险。

现实可行的 MVP 包括:

先用 2–4 周的试点(10–20 个活跃评审)验证流程与痛点,再每周小步迭代改进。