2025年6月14日·2 分钟

构建用于管理客户同意与偏好的 Web 应用

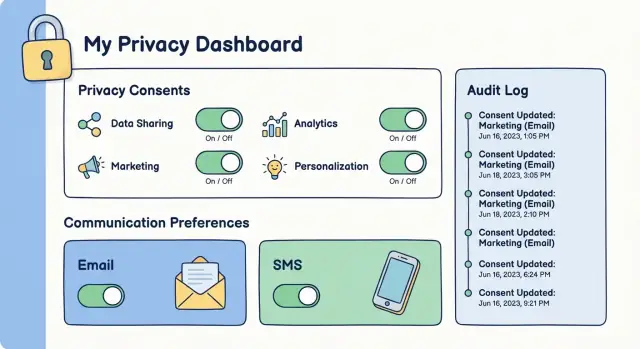

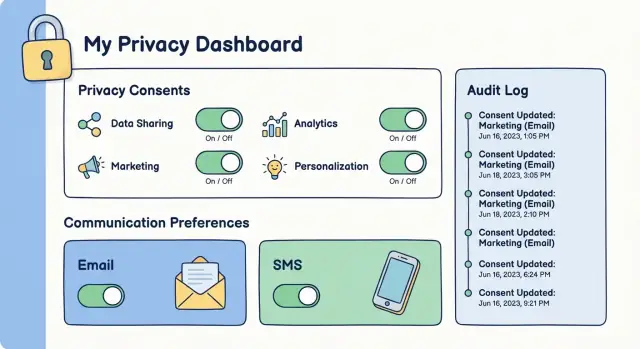

逐步指南:如何设计、构建并部署一个具有清晰 UX、审计日志、API 和强安全性的同意与偏好管理 Web 应用。

逐步指南:如何设计、构建并部署一个具有清晰 UX、审计日志、API 和强安全性的同意与偏好管理 Web 应用。

在你设计界面或写代码之前,先弄清楚要构建什么——以及不打算构建什么。“同意”和“偏好”听起来相近,但在法律和操作层面上通常不同。早期把这些定义弄清楚可以避免后续带来混乱的 UX 和脆弱的集成。

同意是你必须能够在之后证明的许可(是谁同意、同意了什么、何时以及如何)。比如同意接收营销邮件或允许跟踪 cookies。\n\n偏好是用户关于体验或频率的选择(每周 vs 每月更新、感兴趣的话题)。你仍然应该可靠地存储它们,但通常并不等同于法律意义上的选择性同意。

写下第一天要管理的内容:

一个常见的陷阱是把营销同意与事务性消息(如收据或密码重置)混在一起。在定义、数据模型和 UI 中把它们分开。

同意管理应用会影响多个团队:

为决策指定明确负责人,并定义轻量的更新流程以应对规则、供应商或消息内容变化。

选择几个可衡量的结果,例如更少的垃圾邮件投诉、更少因混淆造成的退订、更快检索 GDPR 同意记录、更少关于订阅偏好的支持工单,以及在被请求时更短的提供同意证明时间。

把隐私规则转化成实际的产品需求。以下为高层指引,不构成法律意见——用它来塑造功能,再与法律顾问确认细节。

在功能层面,同意管理 Web 应用通常需要处理:

你的同意记录应包含:

为同意记录和审计日志定义数据保留策略(通常比营销数据保留更久)。只保留必要信息、保护数据,并记录保留期限。如果不确定,添加“需要法律决定”的占位并链接到内部策略文档(或公开的 /privacy)。

最终的策略决定——尤其是“出售/共享”如何界定、cookie 分类与保留——应与法律顾问复核。

同意管理 Web 应用的成败在很大程度取决于数据模型。如果模式无法回答“谁同意了什么、何时以及如何?”,你在合规、客服和集成时都会遇到麻烦。

从几个清晰的构件开始:

这种分离让偏好中心更灵活,同时仍能生成清晰的 GDPR 同意记录与 CCPA 选择退出信号。

为每个决定存储确切的通知/政策版本:

notice_id 和 notice_version(或内容哈希)这样在措辞变化时,旧的同意依然可被证明。

为每个同意事件记录适合风险级别的证据:

人们会重复注册。通过将多个标识关联到一个客户并记录合并历史来建模合并。

明确表示撤销:

status: granted / withdrawnwithdrawn_at 与原因(用户操作、管理员请求)偏好中心只有在用户能迅速回答“你会向我发送什么、如何更改?”时才有效。追求清晰而非花哨,并保持决定可逆。

让偏好中心在用户触达处易于找到且保持一致:

在这三处使用相同用词与结构,让用户不会有“来了个陌生页面”的感觉。

使用简短标签,例如“产品更新”或“技巧与用法”,必要时附一行描述。避免法律术语。

在法规或平台规则要求积极同意时不要使用默认勾选。如果需要请求多个权限,要清楚分开(例如营销邮件 vs SMS vs 与合作方共享数据)。

允许用户按话题和(如适用)按渠道选择订阅,然后始终提供一个明显的全局退订。

一个良好模式是:

对于邮箱注册,在需要时使用双重确认(double opt-in):用户选择偏好后,发送确认邮件,只有点击链接后订阅才激活。在页面上说明接下来会发生什么。

确保所有功能支持键盘导航,有清晰的焦点状态、足够的对比度,以及屏幕阅读器可识别的标签(例如:切换开关标签应描述结果:“接收周刊摘要邮件:开/关”)。

后端 API 是客户已同意及希望接收内容的事实来源。干净、可预测的 API 也能让偏好中心与邮件、SMS、CRM 工具无冲突地连接。

保持接口小而明确。典型集合包括:

GET /api/preferences(或用于管理员的 GET /api/users/{id}/preferences)PUT /api/preferences(替换当前集合,比部分更新更明确)POST /api/consents/{type}/withdraw(与“更新”分离以避免意外)确保每种同意类型命名直白(例如 email_marketing、sms_marketing、data_sharing)。

浏览器与集成会重试请求。如果重试产生第二个“退订”事件,你的审计记录会变得混乱。通过接受 Idempotency-Key 头(或 request_id 字段)并存储结果,使相同请求产生相同结果来支持幂等性。

拒绝任何你无法在法庭上辩护的输入:

granted、denied、withdrawn)和合法的状态转移返回可预测的错误结构(例如 code、message、field_errors),避免泄露细节。对敏感端点(撤回/账户查找)做速率限制以降低滥用风险。

发布内部 API 参考并提供可复制粘贴的请求/响应示例(用于前端与集成)。版本化接口(例如 /api/v1/...)以避免变更破坏现有客户端。

安全是同意的一部分:如果有人能劫持账户或伪造请求,就能在未经许可的情况下更改偏好。先保护身份,然后锁定每个修改同意的操作。

根据受众与风险选择合适方式:

同时加入账户接管防护:限制登录尝试、对敏感变更发送通知,且在更改高影响设置(如跨渠道的营销同意)前考虑逐步验证。

把 UI 当作不受信任对象。后端必须验证:

对浏览器可见端点强化 CSRF 保护(针对 cookie 会话)、严格的 CORS(只允许你的来源),并在 ID 校验上做显式检查以防水平越权。

对传输中(HTTPS)和静态存储的数据做加密。仅采集运营偏好中心所需的最小字段——通常可以使用内部 ID 或哈希查找键来避免存储原始标识符。为旧日志和不活跃账户设定并执行数据保留策略。

审计日志很重要,但要确保日志安全:不要存储完整会话令牌、魔法链接令牌或不必要的个人数据。对面向公众的订阅表单,加入 CAPTCHA 或限速 以减少机器人注册与偏好篡改尝试。

审计日志是用户给予(或撤回)许可的收据,也是你在投诉、监管询问或内部事件审查时解释发生了什么的依据。

每次同意或偏好更新都应产生一个追加式审计事件,捕获:

这些细节让你能够重建完整历史,而不只是最新状态。

运维日志(调试、性能、错误)会快速轮换且易被过滤或删除。审计日志应作为证据对待:

审计轨迹只有在可检索时才有用。按用户 ID、邮箱、事件类型、日期范围与执行者提供可搜索视图。支持导出(CSV/JSON)以便调查时使用——但导出应带水印并可追踪。

审计数据通常包含标识符与敏感上下文。定义严格访问控制:

做好后,审计日志能把同意管理从“我们认为我们做对了”变成“这是证明”。

你的同意管理应用只有在下游系统(邮件、SMS、CRM、支持工具)可靠尊重最新客户选择时才有效。集成不仅仅是“连上 API”,更是确保偏好不会随时间漂移。

把偏好变更当作事件来回放。保持载荷一致,使每个工具都能理解。一个实用的最小结构:

该结构有助于构建同意证明并保持集成简单。

当用户在偏好中心更新时,立即把变更推送到邮件/SMS 提供商与 CRM。对于不支持你细分类目的提供商,把内部话题映射到它们的列表/分片模型并记录映射。

决定哪个系统是权威来源。通常应是你的同意 API,ESP 与 CRM 做为缓存。

运营细节重要:

即便有 webhook,系统也会漂移(请求失败、人工编辑、宕机)。运行每日对账任务,比对你的同意记录与提供商状态并修复差异,同时为任何自动更正写入审计条目。

你的同意应用在能够安全处理真实用户请求时才算完成:“展示你有的记录”、“删除我”与“修正那个”。这些是 GDPR(访问/更正/删除)和 CCPA(包括选择退出与删除)中的核心期望。

提供自助导出,既要易于理解也要便于在用户无法访问账户时由支持方交付。

导出应包含:

保留便携格式(CSV/JSON),并清楚命名,例如“Consent history export”。

当用户要求删除时,你通常仍需保留有限记录以符合法律合规或防止重新联系。实现两条路径:

将其与数据保留策略配合使用,避免无限期保留证据。

为支持工单构建管理员工具:按用户搜索、查看当前偏好、提交变更。任何导出、删除或编辑前都应有明确的身份验证步骤(邮箱挑战、现有会话检查或记录的人工核验)。

高风险操作应使用审批工作流(两人复核或基于角色的审批)。在审计轨迹中记录每次操作与审批,以便回答“谁何时为何更改”的问题。

测试同意管理 Web 应用不仅仅是“开关能动吗?”而是证明每个下游动作(邮件、SMS、导出、受众同步)在压力与边界情况下都尊重最新客户选择。

从自动化测试覆盖高风险规则开始——特别是可能触发非意愿外联的场景:

一个有用的模式是测试“给定同意状态 X,系统动作 Y 是否被允许/阻止”,使用发送系统调用的相同决策逻辑。

同意变更常在奇怪时刻发生:两个浏览器标签、用户重复点击、webhook 与客服同时编辑等。

偏好中心是最容易出错的地方:

同意数据敏感且常与身份绑定:

端到端测试应至少包含一个“完整旅程”脚本:注册 → 确认(如需)→ 更改偏好 → 验证发送被阻止/允许 → 导出同意证明。

同意应用不是“建好就完事”的系统。人们依赖它准确反映他们的选择,每次都如此。可靠性主要是运营问题:如何部署、如何观察故障、以及如何恢复。

明确区分 dev、staging 与 production。staging 应尽可能接近生产(相同集成、相同配置形态),但避免复制真实个人数据。如需真实负载的测试数据,使用合成用户与匿名标识符。

同意历史是法律记录,因此谨慎计划数据库迁移。避免会破坏或合并历史行的破坏性变更。优先采用新增字段/表的迁移与回填,以保留原始事件脉络。

在发布迁移前验证:

设置监控与告警:

让告警可操作:包含集成名、错误码与样本请求 ID 以便快速排查。

为意外翻转默认值、破坏偏好中心或错误处理退订的发布准备回滚策略。常见模式包括功能开关、蓝绿部署、以及快速“禁止写入”开关以在停止更新同时保持读取可用。

如果你快速迭代构建该系统,像快照与回滚的功能会非常有用。例如,你可以在 Koder.ai 上原型 React 偏好中心和 Go + PostgreSQL 的同意 API,然后在变更影响同意捕获或审计记录时安全回滚。

维护轻量文档:发布步骤、告警含义、值班联系人与事件处理清单。简短的运行手册能把紧张的故障事件变成可预期的流程,并帮助你证明响应及时且一致。

即便是构建良好的同意管理应用也可能在细节上失败。这些陷阱常在晚期(法务审查或客户投诉后)出现,因此值得在早期进行防护设计。

常见失败模式是下游工具悄然覆盖选择——例如 ESP 在导入后又把用户标记为“已订阅”,或 CRM 工作流在没有上下文的情况下更新同意字段。

避免方法:让你的应用成为同意与订阅偏好的权威来源,把集成视为监听者。偏好更改优先使用事件驱动(追加式事件),而不是易于覆盖状态的周期性同步。明确规则:谁可以更改什么、来自哪个系统。

记录“一切以备不时之需”很诱人,但收集 IP、设备指纹或精确位置会增加合规负担与风险。

把 GDPR 同意记录聚焦在必要内容:用户标识、目的、时间戳、政策/版本、渠道与动作。如果存储 IP/设备数据,记录其理由、限制保留并限制访问权限。

预选中复选框、混淆的切换、捆绑用途(“营销 + 合作方 + 分析”)或难找的选择退出都可能导致同意无效并损害信任。

使用清晰标签、中立设计和安全默认。使退订与同意同样容易。如用双重确认,确保确认步骤与同一目的及政策文本绑定。

你的政策、目的描述或供应商列表会变化。如果系统不能追踪版本,就无法知道哪些用户同意了哪些内容。

在每次同意事件中存储政策/版本引用。重大变更时触发重新同意,同时保留旧的证明不被覆盖。

自建提供控制但需要持续投入(审计、边界情况、供应商变化)。购买能加快交付但可能限制定制。

评估选项时先画出需求,再比较总成本与运营工作量。如果希望快速上线又不完全放弃代码所有权,像 Koder.ai 这样的平台可以帮你快速搭建一个工作中的偏好中心(React)、后端服务(Go)和带审计事件的 PostgreSQL 模式——当准备把代码接入现有流水线时,你还能导出源码。

若想走更快的路径,请参见 /pricing。

从把法律层面的同意(需要可证明的许可)与偏好设置(关于主题/频率的体验选择)区分开开始。然后确定第一天要覆盖的范围:

最后,分配负责人(产品/市场/法律)并挑选可衡量的成功指标(更少投诉、更快检索同意证明)。

**“同意”**是一个具有法律意义的许可,你需要证明确是谁在什么时候以及如何同意了什么。

**“偏好”**是影响体验的选择(主题、频率),应可靠存储,但通常不等同于法律上的选择同意。

在定义和 UI 上将两者分开,避免把偏好切换错误地当作合规的同意记录。

大多数系统至少需要:

把这些当作产品需求并与法律顾问确认具体解释。

记录“5W”来使同意具有可证明性:

这些要素能支持日后的可辩护证明。

将同意建模为事件,把偏好视为当前状态,典型设计包括:

加入合并历史以处理重复注册,并显式记录撤回字段(withdrawn_at、原因),让撤销操作明确无歧义。

存储用户当时看到的确切内容:

notice_id + notice_version(或内容哈希)这样在措辞变化时,旧的同意依然可被证明;仅在变更实质性时触发重新同意。

降低混淆的常见 UX 模式:

/preferences)、应用内设置、嵌入式小部件目标是可逆且在各处用词一致的决定流程。

实用的核心 API 集合包括:

GET /api/preferences 用于读取当前状态PUT /api/preferences 用于显式替换整个状态POST /api/consents/{type}/withdraw 用于不可逆/法律性撤回操作使更新具备幂等性(通过 Idempotency-Key/),并验证允许的状态与转移,避免接受无法辩护的变更。

把偏好变更作为可重放的事件,定义一致的有效负载:

把你的同意 API 当作权威来源,立即推送变更到 ESP/SMS/CRM,并运行日常对账任务来检测并修正漂移(自动更正需写入审计)。

分层安全实践:

如果攻击者能更改偏好,安全失败就会变成同意失败。

request_id