2025年7月21日·2 分钟

如何为外部顾问创建访问管理的 Web 应用

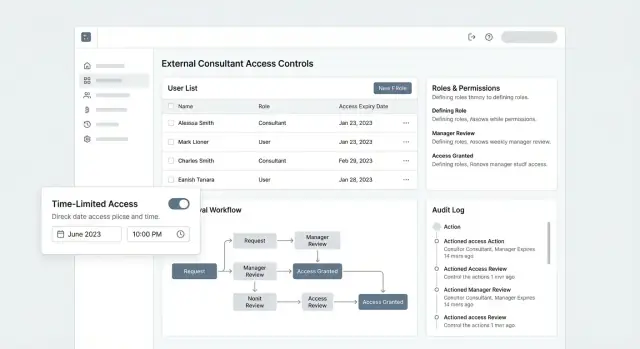

了解如何构建一个 Web 应用,安全地为外部顾问开通、审查并撤销访问,包含角色、审批、时限与审计日志等功能。

“顾问访问”真正的含义

“顾问访问”是一组权限和工作流,允许非员工在你的系统中开展真实工作——同时避免他们成为会随着时间积累权限的永久用户。

顾问通常需要满足如下条件的访问:

- 外部身份(他们以单独身份验证,而不是共享的团队账号)

- 与项目绑定(与特定客户、项目或合同挂钩)

- 限时(应自动结束,除非续期)

- 可审计(每个操作都可以追溯到具体的人和审批)

你要解决的问题

员工由 HR 生命周期和内部 IT 流程管理。顾问通常不在这套机制内,却仍需快速获得访问——有时几天,有时一个季度。

把顾问当作员工来对待,会导致缓慢的入职和混乱的例外处理;把他们随意对待,会产生安全漏洞。

需要设计以防范的常见风险

默认故障模式是权限过大:有人授予“临时”广泛访问以便工作开始,但之后从未收窄。陈旧账号是第二类问题:合同结束后访问仍然存在。共享凭据是最糟糕的情况:你会失去问责,无法证明谁做了什么,离职亦不可控。

顾问访问 Web 应用的目标

你的应用应优化以下方面:

- 快速入职,有明确负责人并尽量减少来回沟通

- 默认最小权限(访问初始狭窄,仅在有充分理由时扩展)

- 明确问责(请求人、审批人和顾问身份明确)

- 便捷离职,能够可靠地在各处移除访问

应该管理的范围

明确“访问”在你组织中涵盖的内容。常见范围包括:

- 应用(内部工具、工单系统、仪表盘)

- 数据(数据集、文件、记录、导出)

- 环境(生产、预发布、开发)

- 客户/项目(顾问可查看哪个客户数据,以什么角色访问)

把顾问访问定义为一个带有规则的产品范畴——而不是零散的管理员工作——其他设计决策就会容易得多。

要求清单与相关方

在设计界面或选择身份提供商之前,先弄清楚“谁”需要访问、“为什么”需要、以及“如何结束”。外部顾问访问最常失败的原因是需求被假设而不是写下来。

利益相关方(及各自关心的点)

- 内部发起人(项目负责人):希望顾问快速产出,不增加额外支持工作。

- IT/安全管理员:需要一致的方式来执行策略(SSO/MFA 要求、日志、时间限制)并在事件时响应。

- 顾问(外部用户):需要简单的登录以及仅为其交付成果所需的工具/数据。

- 审批人(经理、客户负责人或数据所有者):需要确信访问请求合理并限于正确的项目。

尽早明确谁有权审批什么。常见规则:项目负责人批准对项目的访问,而 IT/安全批准例外(例如提升权限)。

支持的核心工作流(端到端)

先用一句话写出“理想路径”,再展开:

请求 → 审批 → 供给 → 审查 → 撤销

对每一步,记录:

- 必须提供的信息(项目、角色、开始/结束日期、理由)

- 谁负责(请求人 vs 发起人 vs IT/安全)

- 预期周转时间(当日、24 小时、3 个工作日)

- 失败时的处理(信息缺失、被拒、超时)

你应记录的约束

- 多客户/多项目:一个顾问可能在多个项目间工作——不得看到跨客户数据。

- 时间窗口受限:访问应自动到期,并有明确的续期流程。

- 合规需求:保留审批和审计历史,证明定期审查,并在合同结束时快速撤销访问。

- 支持模型:谁重置访问、处理锁定账号、回答“为什么看不到这个?”

成功指标(以便证明有效性)

选几个可衡量的目标:

- 入职时间(提交请求 → 可用访问)

- 按计划审查的账号百分比(月度/季度访问审查)

- 撤销时间(终止/合同结束 → 在所有地方移除访问)

这些要求将成为门户、审批和治理在构建后验收的标准。

数据模型:用户、项目、角色与策略

干净的数据模型能防止“顾问访问”变成一堆一次性例外。你的目标是表示某人的身份、他们能接触什么、以及为什么——同时把时间限制和审批作为首要概念。

核心对象(需要存储的)

从一小组持久对象开始:

- 用户:员工和外部顾问。包含身份属性(邮箱、姓名)、用户类型(内部/外部)和状态。

- 组织:顾问所在公司与你方的内部业务单元(若相关)。

- 项目:授予访问的工作单元(客户账号、合同、案件、站点)。

- 资源:受保护对象(文档、工单、报表、环境)。可按类型建模,或做通用的

resource并加type字段。 - 角色:面向人的权限包(例如 “Consultant Viewer”、“Consultant Editor”、“Finance Approver”)。

- 策略:约束角色的规则(允许的资源类型、数据范围、IP/设备要求、时间限制)。

关系(访问如何表达)

大多数访问决策归结为关系:

- 用户 ↔ 项目成员关系:类似

project_memberships的关联表,表示某用户属于某项目。 - 角色分配:单独的关联表,如

role_assignments,授予用户在某个作用域内的角色(项目范围或特定资源组)。 - 例外:显式建模(例如

policy_exceptions),以便后续审计,而不是把它们埋在零散的标记里。

这种分离能让你回答常见问题:"哪些顾问可以访问项目 A?" "这个用户在哪些地方有什么角色?" "哪些权限是标准的,哪些是例外?"

有时间限制的访问(把临时变为默认)

当模型强制临时访问时,更易治理:

- 在成员关系或角色分配上添加 开始/结束时间戳。

- 存储 续期规则(谁能续期、最长时长、续期次数)。

- 包含 宽限期 字段(若你想要短暂的移交窗口,例如只读 48 小时)。

状态变化(跟踪生命周期)

为成员关系/分配使用清晰的状态字段(不要仅仅用“删除”):

- pending(已请求,尚未批准)

- active

- suspended(暂时阻止)

- expired(结束日期已过)

- revoked(管理员提前终止)

这些状态让工作流、UI 和审计日志一致——也能防止在合同结束后出现“幽灵访问”。

访问控制设计(RBAC + 防护措施)

优秀的顾问访问很少是“全有或全无”。它是清晰的基线(谁能做什么)加上防护措施(何时、何地、在何种条件下允许)。许多应用失败的原因是实现了角色,却忽略了那些在真实场景中保护这些角色的控制。

从 RBAC 开始:按项目定义简单角色

以基于角色的访问控制 (RBAC) 为基础。保持角色可理解并与具体项目或资源相关联,而不是在整个应用中全局生效。

常见基线:

- Viewer:可读取项目数据并下载经批准的产物。

- Editor:可在项目内创建/更新项(如上传交付物、评论、更新状态)。

- Admin:可管理项目设置并为该项目分配角色。

明确“作用域”:Project A 的 Viewer 不应暗示对 Project B 有任何访问。

用 ABAC 风格的条件增加防护

RBAC 回答“他们可以做什么?”。防护回答“在哪些条件下允许?”。在高风险或需求多变的场景中加入属性基检查(ABAC 风格)。

值得实现的条件示例:

- 项目属性:仅允许访问属于顾问被分配客户账号或区域的项目。

- 地理/网络位置:对敏感导出仅在受信网络内允许(或阻止高风险地区)。

- 设备状态:在会话满足安全要求时才允许某些操作(例如已完成 MFA、受管设备)。

- 时间窗口:仅在约定的合同期或工作时间内允许访问。

这些检查可以叠加:顾问可能是 Editor,但导出数据需要受信设备 并且 在批准的时间窗口内。

默认最小权限,异常通过流程申请

将每个新外部用户默认置为最低角色(通常为 Viewer),并尽量限定项目范围。若需要更高权限,要求提交例外请求,包含:

- 所需的具体权限,

- 涉及的项目,

- 书面理由,

- 过期日期。

这能防止“临时”访问悄然变为永久。

应急突发(break-glass)访问及其控制

为紧急情况定义突发路径(例如生产事件中顾问需快速操作)。保持其罕见且明确:

- 由指定的值班负责人批准(或高风险操作需两人审批),

- 时间受限(按分钟/小时,而不是按天),

- 完整记录谁、做了什么、何时、为何。

突发通道应令人觉得麻烦——因为它是保险阀,不是捷径。

认证:SSO、MFA 与安全会话处理

认证是外部访问要么顺畅,要么成为长期风险的关键点。对顾问来说,只有在能减少真实风险时才应增加摩擦。

选择身份方式:本地账号还是 SSO

本地账号(邮箱+密码)便于快速上线,适用于任何顾问,但会带来密码重置支持并增加弱凭据的风险。

SSO(SAML 或 OIDC) 通常是更干净的选择,尤其当顾问所属公司已有身份提供商(Okta、Entra ID、Google Workspace)时。你能获得集中登录策略、更易的对方端离职,以及系统中更少的密码。

实用模式:

- 当顾问公司已接入时优先使用 SSO。

- 对独立顾问回退到本地账号。

若同时允许两者,明确记录每个用户当前启用的登录方式,以免事件响应时混淆。

不做“形式化”MFA,同时避免弱恢复流程

对所有顾问会话强制 MFA——优先使用身份验证器应用或安全密钥。将短信作为回退而非首选。

恢复流程常常无意中削弱安全。避免永久的“备用邮箱”绕过。可用的更安全选项包括:

- 在注册时展示一次性恢复代码(只显示一次)

- 管理员辅助重置,需身份验证且全程记录

- 设备重新注册,强制重新进行 MFA

邀请流程:过期链接与域名控制

大多数顾问通过邀请加入。将邀请链接视为临时凭证:

- 短期过期(例如 24–72 小时)

- 单次使用,并绑定到被邀请的邮箱

- 限制尝试次数并提供明确错误信息

为每个客户或项目增加域名允许/拒绝列表(例如允许 @partnerfirm.com;在需要时阻止免费邮箱域)。这能防止误发邀请而导致的意外访问。

会话安全:令牌短期与可撤销

顾问常使用共享机器、出差和切换设备。你的会话应假设这些现实:

- 使用短生命周期的访问令牌

- 定期轮换刷新令牌,并在可疑活动时撤销

- 为用户和管理员提供“从所有设备登出”的选项

将会话有效性与角色变更和审批绑定:若顾问访问被收窄或到期,主动会话应迅速结束——而不是等到下一次登录。

请求与审批工作流

自动化到期与撤销

通过定时到期和清晰的撤销逻辑,将时限访问设为默认。

干净的请求-审批流程能防止“临时帮忙”变成未记录的永久访问。把每个顾问访问请求当作一份小合同:范围清晰、负责人明确、结束日期确定。

请求表单:捕获意图,而不仅仅是身份信息

设计表单以避免模糊。至少需以下项:

- 项目(或客户合同)

- 请求的角色(映射到标准角色,而非自由文本)

- 期限(开始日期 + 结束日期,带明确时区)

- 业务理由(一段话说明为何需要,以及若无访问当前被阻塞的工作)

若允许跨项目选择,务必使表单按项目区分,避免审批与策略混淆。

审批路由:明确归属权

审批应沿着责任路径,而不是组织架构。常见路由:

- 项目所有者(确认顾问应在该项目工作)

- 安全或 IT(确认角色适当并符合最小权限)

- 客户联系人(可选,若客户需授权第三方访问)

避免“通过邮件批准”。使用应用内审批界面,显示将被授予的内容和时限。

SLA、提醒与升级

增加轻量自动化以防请求停滞:

- 针对 待审批 的提醒(例如 24 小时后)

- 即将到期 通知(例如在结束日期前 7 天)

- 如果主要审批人不可用则升级到备用审批人

记录每个决定

每一步都应不可变并可查询:谁批准了、何时批准、发生了什么变更、授权了哪个角色/时长。审计记录是在审查、事件与客户质询时的权威,并能防止“临时”访问变得无形。

供给与限时访问

供给是把“纸面上批准”变为“产品中可用”的环节。对外部顾问来说目标是速度且不超出暴露范围:只给必要的权限、只给必要的时长,并在工作变化时便于调整。

自动化默认路径

以与批准请求绑定的可预测自动流程为起点:

- 角色分配:将每种批准的交付类型映射到角色(例如 Finance Analyst – Read Only、Implementation Partner – Project Admin)。

- 组成员:把顾问加入正确的组,以便跨项目权限一致。

- 资源权限:仅自动授予指定的项目/工作区/数据集访问,而非整个租户。

自动化应具备幂等性(可安全重复运行),并生成清晰的“供给摘要”说明授予了什么。

支持手工步骤(带清单)

某些权限存在于你的应用之外(共享驱动、第三方工具、客户管理环境)。当无法自动化时,让人工操作更安全:

- 提供 分步骤清单,包含负责人、截止日期与验证(例如 “确认文件夹访问”、“确认 VPN 配置”、“确认计费代码”)。

- 要求执行者将每一步标记为 已完成 并在必要时捕获证据(工单链接、截图或系统记录 ID)。

限时访问与续期提醒

每个顾问账号在创建时都应有 结束日期。实现:

- 自动到期:在结束日期自动撤销访问(而不是“理论上禁用”)。

- 续期提醒:在到期前提醒顾问和内部发起人(例如 14 天和 3 天前),并提供一键续期请求。

- 宽限规则:避免无声延长;若需继续工作,应走同样的审批逻辑。

在岗期变更:升级、范围变动、暂停

顾问工作会演变。支持安全的更新:

- 角色升级/降级,需理由并有审批记录。

- 范围变更(添加/移除项目)而无需重新入职。

- 暂停(例如安全审查、合同间隙),保留历史但立即移除访问。

审计日志、监控与告警

在聊天中快速原型门户

在聊天中描述顾问的访问流程,生成可运行的应用以便迭代。

审计日志是外部访问的“文字记录”:解释是谁、什么时候、从哪里做了什么。对顾问访问管理来说,这不仅是合规核对——它是调查事件、证明最小权限和快速解决争议的手段。

实用的审计日志模式

从一致的事件模型开始,适用于全应用:

- actor:发起动作的人(用户 ID、角色、组织)

- target:受影响对象(project ID、file ID、user ID)

- action:规范动词(INVITE_SENT、ROLE_GRANTED、DATA_EXPORTED)

- timestamp:服务器端时间(UTC)

- ip:源 IP(若有则加 user agent)

- metadata:上下文的 JSON(policy ID、旧/新值、原因码、请求工单)

保持动作标准化,以免报表工作变成猜测。

值得记录的事件(最小集合)

记录“安全事件”和“业务影响事件”:

- 邀请发送/接受/过期,账号激活,密码重置

- 登录、登出、会话刷新,登录失败

- MFA 注册/变更、MFA 失败、SSO 断言失败

- 角色或策略变更(包括谁批准与为何)

- 访问敏感视图、导出/下载,以及 API 密钥使用

- 管理员操作:用户停用、项目重分配、批量变更

监控与告警触发器

审计日志配合告警更有用。常见触发:

- 异常登录模式(新国家/设备、不可能的旅行、非工作时间峰值)

- 重复 MFA 或登录失败(可能的账号接管)

- 提权事件(顾问角色升级、新的管理员授予)

- 大量或重复导出,尤其来自受限项目

导出与保留

提供可按过滤(日期范围、actor、project、action)导出的审计(CSV/JSON),并按照策略定义保留设置(例如默认 90 天,受监管团队更长)。将审计导出视为特权操作并记录其访问。有关相关控制,请参阅 /security。

访问审查与持续治理

授予访问只是半个工作。真正的风险会悄然积累:顾问完成项目、换团队或停止登录——但账号仍在工作。持续治理能防止“临时”访问变为永久。

构建审查仪表盘,让人愿意使用

为发起人和项目负责人创建简明的审查视图,应能每次回答相同问题:

- 各项目按角色的活跃顾问

- 最近活动(以及最近的敏感行为,若相关)

- 访问到期日与剩余时间

- 待审批、续期与例外

保持仪表盘聚焦。审查者应能在不打开多个页面的情况下选择“保留”或“移除”。

添加确认(所有者确认)

安排确认:高风险系统每月一次,低风险系统每季度一次——由所有者确认顾问仍需访问。使决定明确:

- 为定义期限重新批准(例如 30/60/90 天)

- 降级角色(最小权限)

- 撤销访问

为减少重复劳动,默认采用“除非确认否则到期”而非“继续有效”。将确认与问责绑定,记录谁确认、何时确认以及时长。

使用不活跃规则但避免打断工作

不活跃是强烈信号。实现诸如“X 天无登录则暂停”的规则,但加入礼貌步骤:

- 在暂停或撤销前通知发起人/所有者

- 提供一键“延长”选项并指定新到期日

- 若无回应则自动撤销

这在避免突然锁定的同时消除无声风险。

跟踪例外并按时复查

部分顾问需要不寻常的访问(额外项目、更广的数据、较长时长)。把例外设计为临时:要求理由、结束日期和计划复查。仪表盘应单独突出显示例外,以免被遗忘。

若需要实用的下一步,将治理任务链接到管理区域(例如 /admin/access-reviews),并把它设为发起人默认登录页。

离职:确保撤权真正生效

离职外部顾问不只是“停用账号”。如果你只移除应用内角色但保留会话、API 密钥、共享文件夹或秘密,访问可能在合同结束后持续存在。良好的 Web 应用将离职视为可重复的程序,具有清晰触发器、自动化与验证。

定义明确的离职触发器

首先决定哪些事件应自动启动离职流程。常见触发器包括:

- 合同结束日期(提前排定)

- 项目完成(项目标记为“已关闭”)

- 策略违规(安全事件、未通过访问审查、HR/法律请求)

系统应使这些触发器明确且可审计。例如:带结束日期的合同记录,或将项目状态变更产生“需离职”任务。

自动化撤权,而不仅仅是“移除权限”

撤权需要全面且迅速。至少自动化以下步骤:

- 禁用用户账号(或标记为不活跃)

- 移除所有授予项目、数据或管理功能的角色/组

- 撤销活跃会话与令牌(网页会话、刷新令牌、API 令牌)

若支持 SSO,记住仅终止 SSO 可能无法杀死你系统中的现有会话。仍需服务端会话失效,防止顾问从已认证的浏览器继续工作。

处理数据移交与秘密清理

离职也是数据卫生的时刻。构建清单,确保没有内容留在个人收件箱或私人驱动中。

典型清单项:

- 交付物与工作产物:确保已上传到项目空间并将所有权分配给内部用户

- 凭据轮换:轮换顾问可能知晓的凭据(数据库密码、API 密钥、服务账号)

- 共享秘密清理:从共享凭据库、共享文件夹、分发名单与聊天频道移除

若你的门户包含文件上传或工单系统,考虑一个“导出交接包”步骤,将相关文档与链接打包给内部负责人。

用最终审计记录验证闭环

有效的撤权包括验证。不要依赖“应该没问题”——记录事实。

有用的验证步骤:

- 确认顾问 没有任何活跃角色 且 没有项目成员身份

- 确认 所有会话/令牌已被撤销 且无有效令牌残留

- 创建最终的 离职审计事件(谁启动、何时运行、移除的内容、任何例外)

这个最终审计条目将在访问审查、事件调查和合规检查中使用。它把离职从零散事务变为可靠控制。

实施蓝图:API、UI、测试与部署

强制执行严格的客户边界

创建以项目为界的访问,确保顾问不会访问错误的客户数据。

这是把访问策略变成可用产品的构建计划:一组精简 API、一个简单的管理员/审查 UI,以及足够的测试与部署规范以防止访问静默失败。

若你想尽快把首个版本交给相关方试用,vibe-coding 的方法很有效:描述工作流、角色与界面并从可运行软件迭代,而非先做线框。比如 Koder.ai 可以帮助团队从基于聊天的规范原型化外部用户门户(React UI、Go 后端、PostgreSQL),然后随着准备进入正式 SDLC,再完善审批、过期作业与审计视图并导出源码。

API 面向(保持简单一致)

围绕你已定义的对象(用户、角色、项目、策略)与工作流(请求 → 审批 → 供给)设计端点:

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(只读;日志不得被“编辑”)

UI 端目标三屏:

- 顾问门户(他们能访问什么、到期日、请求访问)

- 审批人收件箱

- 管理控制台(角色、策略、授予、审计查询)

到处实施的安全基础

对每个写端点校验输入,为基于 cookie 的会话启用 CSRF 保护,并为登录、请求创建与审计查询添加速率限制。

若支持文件上传(例如工作说明),请使用白名单 MIME 类型、病毒扫描、大小限制,并把文件存储在 web 根目录之外使用随机命名。

测试计划(权限问题就是产品问题)

覆盖:

- 权限测试:按角色、项目与策略约束的“能/不能”测试

- 工作流测试:请求 → 批准 → 授予创建 → 通知

- 基于时间的过期:到期时访问停止,“延长”需审批

部署说明

区分 dev/staging/prod,在机密管理中使用密钥库(不要把 env 文件放进 git),并对备份加密。为过期/撤权添加定期作业,并在其失败时告警。

若需要清单风格的伴随资料,可将团队链接到 /blog/access-review-checklist,并把定价/包装细节放在 /pricing 上。

最终清单:什么样才算“好”

当顾问访问 Web 应用能持续产生相同结果时,它就达到了目标:

- 每个顾问都有唯一身份、MFA 与绑定到项目的作用域。

- 每次访问授权都有所有者、审批人、理由与结束日期。

- 到期与撤权是自动化的(包括会话/令牌失效)。

- 例外可见、时限明确并被复查。

- 日志足够一致,以便在没有猜测的情况下调查事件。

构建能强制执行这些不变量的最小版本,然后在不削弱核心控制的前提下迭代便利功能(仪表盘、批量操作、更丰富的策略)。