21 jul 2025·8 min

Cómo crear una app web para el acceso de consultores externos

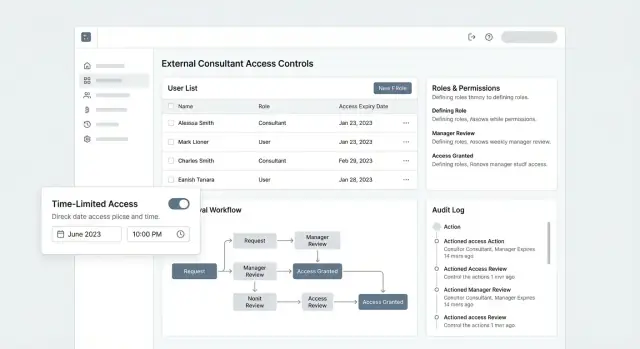

Aprende a construir una app web que aprovisione, revise y revoque con seguridad el acceso de consultores externos con roles, aprobaciones, límites temporales y registros de auditoría.

Lo que realmente significa “acceso de consultores”

“El acceso de consultores” es el conjunto de permisos y flujos que permiten a personas externas realizar trabajo real en tus sistemas—sin convertirlas en usuarios permanentes que acumulan privilegios con el tiempo.

Los consultores típicamente necesitan acceso que sea:

- Externo (se autentican con una identidad separada, no con un acceso compartido del equipo)

- Vinculado al proyecto (atado a un cliente, proyecto o compromiso específico)

- Limitado en el tiempo (debe terminar automáticamente salvo que se renueve)

- Auditable (cada acción puede rastrearse hasta una persona y una aprobación)

El problema que resuelves

Los empleados se gestionan mediante el ciclo de vida de RR. HH. y procesos internos de TI. Los consultores suelen quedar fuera de esa maquinaria, pero aun así necesitan acceso rápido—a veces por unos días, a veces por un trimestre.

Si tratas a los consultores como empleados, obtienes un onboarding lento y excepciones desordenadas. Si los tratas de forma casual, generas brechas de seguridad.

Riesgos comunes a los que debes diseñar en contra

El exceso de permisos es el modo de fallo por defecto: alguien concede acceso “temporal” amplio para que el trabajo empiece, y nunca se reduce. Las cuentas obsoletas son el segundo problema: el acceso permanece activo tras el fin del compromiso. Las credenciales compartidas son el peor caso: pierdes la rendición de cuentas, no puedes demostrar quién hizo qué y el offboarding se vuelve imposible.

Objetivos para una app web de acceso para consultores

Tu app debe optimizar para:

- Incorporación rápida con un responsable claro y mínima ida y vuelta

- Mínimos privilegios por defecto (el acceso empieza siendo limitado y solo se amplía con justificación)

- Rendición de cuentas clara (solicitante, aprobador e identidad del consultor son explícitos)

- Offboarding sencillo que elimine el acceso en todos lados de forma fiable

Qué debe gestionar la app (alcance)

Sé explícito sobre lo que “acceso” cubre en tu organización. El alcance común incluye:

- Aplicaciones (herramientas internas, sistemas de tickets, paneles)

- Datos (conjuntos de datos, archivos, registros, exportaciones)

- Entornos (prod vs staging vs dev)

- Clientes/proyectos (qué datos de cliente puede ver un consultor y con qué rol)

Define el acceso de consultores como una superficie de producto con reglas—no como trabajo administrativo ad-hoc—y el resto de decisiones de diseño será mucho más sencillo.

Lista de requisitos y partes interesadas

Antes de diseñar pantallas o elegir un proveedor de identidad, aclara quién necesita acceso, por qué y cómo termina. El acceso externo falla a menudo porque los requisitos se asumieron en lugar de documentarse.

Partes interesadas (y qué le importa a cada una)

- Patrocinador interno (propietario del proyecto): quiere que el consultor sea productivo rápidamente, sin crear trabajo adicional de soporte.

- Admin de TI/Seguridad: necesita una forma consistente de aplicar políticas (expectativas de SSO/MFA, registros, límites temporales) y de responder a incidentes.

- Consultor (usuario externo): necesita un inicio de sesión simple y solo las herramientas/datos necesarios para sus entregables.

- Aprobador (manager, líder del cliente o propietario de datos): necesita confianza de que las solicitudes de acceso son legítimas y limitadas al proyecto correcto.

Aclara desde temprano quién puede aprobar qué. Una regla común: el propietario del proyecto aprueba el acceso al proyecto, mientras TI/seguridad aprueba excepciones (p. ej., roles elevados).

Flujo principal que hay que soportar de extremo a extremo

Escribe tu “camino feliz” en una frase y luego expándelo:

Solicitar → aprobar → provisionar → revisar → revocar

Para cada paso, captura:

- Qué información debe proporcionarse (proyecto, rol, fecha de inicio/fin, justificación)

- Quién es responsable (solicitante vs patrocinador vs TI/seguridad)

- Tiempo de respuesta esperado (mismo día, 24 horas, 3 días hábiles)

- Qué pasa en caso de fallo (info faltante, solicitud denegada, ventana expirada)

Restricciones que debes documentar

- Múltiples clientes/proyectos: un consultor puede trabajar en varios proyectos—no debe ver datos cruzados de clientes.

- Ventanas de tiempo limitadas: el acceso debe expirar automáticamente, con un proceso claro de renovación.

- Necesidades de cumplimiento: retención de aprobaciones e historial de auditoría, prueba de revisiones periódicas y revocación rápida cuando los contratos terminan.

- Modelo de soporte: quién restablece acceso, gestiona cuentas bloqueadas y responde “por qué no puedo ver esto?”.

Métricas de éxito (para demostrar que funciona)

Elige objetivos medibles:

- Tiempo de onboarding (solicitud enviada → acceso usable)

- % de cuentas revisadas según cronograma (revisiones de acceso mensuales/trimestrales)

- Tiempo de revocación (terminación/fin de contrato → acceso eliminado en todos lados)

Estos requisitos se convierten en criterios de aceptación para el portal, las aprobaciones y la gobernanza durante la construcción.

Modelo de datos: Usuarios, Proyectos, Roles y Políticas

Un modelo de datos limpio es lo que evita que el “acceso de consultores” se convierta en una pila de excepciones únicas. Tu objetivo es representar quién es alguien, qué puede tocar y por qué—mientras haces que los límites de tiempo y las aprobaciones sean conceptos de primera clase.

Objetos principales (qué almacenas)

Empieza con un reducido conjunto de objetos duraderos:

- Usuarios: tanto empleados como consultores externos. Incluye atributos de identidad (email, nombre), tipo de usuario (interno/externo) y estado.

- Organizaciones: la firma del consultor y tus unidades de negocio internas, si es relevante.

- Proyectos: la unidad de trabajo contra la que se concede acceso (cuenta de cliente, engagement, caso, sitio).

- Recursos: lo que está protegido (documentos, tickets, informes, entornos). Puedes modelarlos como registros tipados o como un “recurso” genérico con un campo de tipo.

- Roles: paquetes de permisos legibles por humanos (p. ej., “Consultant Viewer”, “Consultant Editor”, “Finance Approver”).

- Políticas: reglas que constriñen roles (tipos de recursos permitidos, alcance de datos, requisitos de IP/dispositivo, límites de tiempo).

Relaciones (cómo se expresa el acceso)

La mayoría de decisiones de acceso se reducen a relaciones:

- User ↔ Project membership: una tabla de unión como

project_membershipsque indica que un usuario pertenece a un proyecto. - Role assignments: una tabla de unión separada como

role_assignmentsque otorga un rol a un usuario dentro de un alcance (a nivel de proyecto o de un grupo de recursos específico). - Exceptions: modelalas explícitamente (p. ej.,

policy_exceptions) para que puedas auditarlas después, en lugar de enterrarlas en flags ad-hoc.

Esta separación te permite responder preguntas comunes: “¿Qué consultores pueden acceder al Proyecto A?” “¿Qué roles tiene este usuario y dónde?” “¿Qué permisos son estándar vs. excepciones?”

Acceso limitado en el tiempo (haz temporal lo por defecto)

El acceso temporal es más fácil de gobernar cuando el modelo lo impone:

- Añade timestamps de inicio/fin en las membresías y/o asignaciones de rol.

- Almacena reglas de renovación (quién puede renovar, duración máxima, número de renovaciones).

- Incluye un campo de período de gracia si quieres una ventana corta para el traspaso (p. ej., solo lectura por 48 horas).

Cambios de estado (rastrea el ciclo de vida)

Usa un campo de estado claro para membresías/asignaciones (no solo “eliminado”):

- pending (solicitado, aún no aprobado)

- active

- suspended (bloqueado temporalmente)

- expired (fecha de fin pasada)

- revoked (terminado anticipadamente por un admin)

Estos estados hacen que los flujos, la UI y los registros de auditoría sean consistentes—y evitan que el “acceso fantasma” permanezca tras el fin del compromiso.

Diseño del control de acceso (RBAC + salvaguardas)

Un buen acceso para consultores raramente es “todo o nada”. Es una línea base clara (quién puede hacer qué) más salvaguardas (cuándo, dónde y bajo qué condiciones). Aquí es donde muchas apps fallan: implementan roles pero omiten los controles que mantienen seguros esos roles en la vida real.

Empieza con RBAC: roles simples por proyecto

Usa control de acceso basado en roles (RBAC) como base. Mantén los roles comprensibles y ligados a un proyecto o recurso específico, no globales en toda la app.

Una línea base común es:

- Viewer: puede leer datos del proyecto y descargar artefactos aprobados.

- Editor: puede crear/actualizar ítems dentro del proyecto (p. ej., subir entregables, comentar, actualizar estado).

- Admin: puede gestionar ajustes del proyecto y asignar roles para ese proyecto.

Haz explícito el “alcance”: Viewer en el Proyecto A no implica nada sobre el Proyecto B.

Añade salvaguardas con condiciones estilo ABAC

RBAC responde “¿qué pueden hacer?” Las salvaguardas responden “¿bajo qué condiciones está permitido?”. Añade cheques basados en atributos (estilo ABAC) donde el riesgo sea mayor o los requisitos varíen.

Ejemplos de condiciones que suelen valer la pena implementar:

- Atributos del proyecto: permitir acceso solo a proyectos en la cuenta de cliente o región asignada al consultor.

- Ubicación/red: requerir una red de confianza (o bloquear geografías de alto riesgo) para exportaciones sensibles.

- Postura del dispositivo: restringir acciones a menos que la sesión cumpla requisitos de seguridad (p. ej., MFA completado, dispositivo gestionado).

- Ventanas de tiempo: permitir acceso solo durante las fechas del engagement o en horario laboral.

Estos cheques pueden apilarse: un consultor puede ser Editor, pero exportar datos podría requerir estar en un dispositivo confiable y dentro de una ventana de tiempo aprobada.

Mínimos privilegios por defecto, excepciones por proceso

Por defecto, asigna a todo usuario externo el rol más bajo (normalmente Viewer) con el alcance mínimo del proyecto. Si alguien necesita más, exige una solicitud de excepción con:

- los permisos específicos requeridos,

- los proyectos afectados,

- una justificación escrita,

- una fecha de expiración.

Esto evita que el acceso “temporal” se convierta en permanente silenciosamente.

Acceso de emergencia (break-glass) y cómo controlarlo

Define una vía de break-glass para emergencias (p. ej., un incidente en producción donde un consultor debe actuar con rapidez). Mantenla rara y explícita:

- aprobada por un propietario on-call designado (o aprobación por dos personas para acciones de alto riesgo),

- limitada en el tiempo (minutos/horas, no días),

- completamente registrada con quién, qué, cuándo y por qué.

El break-glass debe sentirse inconveniente—porque es una válvula de seguridad, no un atajo.

Autenticación: SSO, MFA y manejo seguro de sesiones

La autenticación es donde el acceso “externo” puede sentirse fluido—o convertirse en un riesgo persistente. Para consultores, quieres fricción solo donde reduzca exposición real.

Elige tu enfoque de identidad: cuentas locales vs SSO

Cuentas locales (email + contraseña) son rápidas de lanzar y funcionan para cualquier consultor, pero generan soporte de restablecimiento de contraseñas y aumentan la probabilidad de credenciales débiles.

SSO (SAML u OIDC) suele ser la opción más limpia cuando el consultor pertenece a una firma con un proveedor de identidad (Okta, Entra ID, Google Workspace). Obtienes políticas de inicio de sesión centralizadas, offboarding más sencillo en su lado y menos contraseñas en tu sistema.

Un patrón práctico es:

- Predeterminar SSO cuando la empresa del consultor esté on-boarded.

- Recaer en cuentas locales para consultores independientes.

Si permites ambos, deja explícito qué método está activo para cada usuario para evitar confusiones durante la respuesta a incidentes.

MFA sin “teatro de seguridad” (y sin recuperación débil)

Requiere MFA para todas las sesiones de consultores—prefiere apps de autenticador o llaves de seguridad. SMS puede ser un fallback, no la primera opción.

La recuperación es donde muchos sistemas debilitan la seguridad accidentalmente. Evita bypasses permanentes por “email de respaldo”. En su lugar, usa un conjunto limitado de opciones más seguras:

- Códigos de recuperación de un solo uso mostrados una vez al registrarse

- Restablecimiento asistido por admin que requiere verificación de identidad y queda totalmente registrado

- Reinscripción de dispositivo que obligue a MFA nuevamente

Flujos de invitación: enlaces que expiran y control por dominio

La mayoría de consultores se unen mediante una invitación. Trata el enlace de invitación como una credencial temporal:

- Expiración corta (p. ej., 24–72 horas)

- Único uso, ligado al email invitado

- Intentos rate-limited y mensajes de error claros

Añade listas de dominios permitidos/denegados por cliente o proyecto (p. ej., permitir @partnerfirm.com; bloquear dominios de correo gratuitos cuando sea necesario). Esto evita que invitaciones mal dirigidas se conviertan en acceso accidental.

Seguridad de sesiones: mantén los tokens cortos y revocables

Los consultores a menudo usan máquinas compartidas, viajan y cambian de dispositivos. Tus sesiones deben asumir esa realidad:

- Usa tokens de acceso de corta duración

- Rota tokens de refresh y revócalos ante actividad sospechosa

- Ofrece “cerrar sesión en todos los dispositivos” para usuarios y admins

Vincula la validez de la sesión a cambios de rol y aprobaciones: si el acceso de un consultor se reduce o expira, las sesiones activas deberían terminar rápidamente—no en el próximo inicio.

Flujo de solicitud y aprobación

Impone límites estrictos entre clientes

Crea acceso limitado por proyecto para que los consultores nunca accedan a datos de otro cliente.

Un flujo limpio de solicitud y aprobación evita que “favores rápidos” se conviertan en accesos permanentes y no documentados. Trata cada solicitud de acceso como un pequeño contrato: alcance claro, responsable claro, fecha final clara.

El formulario de solicitud: captura la intención, no solo la identidad

Diseña el formulario para que los solicitantes no puedan ser vagos. Como mínimo, exige:

- Proyecto (o engagement del cliente) en el que trabajará el consultor

- Rol solicitado (mapeado a tus roles estándar, no texto libre)

- Duración (fecha de inicio + fecha de fin, con zona horaria explícita)

- Justificación de negocio (un párrafo explicando por qué y qué trabajo está bloqueado sin acceso)

Si permites múltiples proyectos, haz el formulario específico por proyecto para que las aprobaciones y políticas no se mezclen.

Enrutamiento de aprobadores: deja la propiedad explícita

Las aprobaciones deben seguir la responsabilidad, no los organigramas. Enrutamiento común:

- Propietario del proyecto (confirma que el consultor debe trabajar en ese proyecto)

- Seguridad o TI (confirma que el rol es apropiado y se alinea con mínimos privilegios)

- Contacto del cliente (opcional, si el cliente debe autorizar acceso de terceros)

Evita “aprobar por email.” Usa una pantalla de aprobación en la app que muestre lo que se va a conceder y por cuánto tiempo.

SLA, recordatorios y escalamiento

Añade automatizaciones ligeras para que las solicitudes no se estanquen:

- Recordatorios para aprobaciones pendientes (p. ej., después de 24 horas)

- Notificaciones para próximas expiraciones (p. ej., 7 días antes de la fecha de fin)

- Escalamiento a un aprobador alterno si el aprobador principal no está disponible

Registra cada decisión

Cada paso debe ser inmutable y consultable: quién aprobó, cuándo, qué cambió y qué rol/duración se autorizó. Esta pista de auditoría es tu fuente de verdad durante revisiones, incidentes y preguntas del cliente—y mantiene que el acceso “temporal” no sea invisible.

Provisionamiento y acceso limitado en el tiempo

El provisionamiento es donde lo “aprobado en papel” se convierte en “usable en el producto”. Para consultores, el objetivo es velocidad sin sobreexposición: dar solo lo necesario, solo mientras sea necesario, y facilitar cambios cuando el trabajo evoluciona.

Automatiza la vía por defecto

Empieza con un flujo predecible y automatizado ligado a la solicitud aprobada:

- Asignación de rol: mapea cada tipo de engagement aprobado a un rol (p. ej., Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Miembros de grupos: agrega al consultor a los grupos correctos para que los permisos sean consistentes entre proyectos.

- Permisos de recursos: concede automáticamente acceso solo a los proyectos, espacios de trabajo o conjuntos de datos especificados—no al tenant entero.

La automatización debe ser idempotente (segura de ejecutar dos veces) y debe producir un “resumen de provisioning” claro que muestre qué se concedió.

Apoya pasos manuales (con checklists)

Algunos permisos viven fuera de tu app (unidades compartidas, herramientas de terceros, entornos gestionados por clientes). Cuando no puedes automatizar, haz el trabajo manual más seguro:

- Proporciona una checklist paso a paso con responsable, fecha de vencimiento y verificación (p. ej., “Confirmar acceso a carpeta”, “Confirmar perfil VPN”, “Confirmar código de facturación”).

- Requiere que quien cumpla la tarea marque cada paso completado y capture evidencia cuando sea apropiado (enlace de ticket, referencia de captura de pantalla o ID de registro del sistema).

Acceso limitado en el tiempo con avisos de renovación

Cada cuenta de consultor debe tener una fecha de fin al crearse. Implementa:

- Auto-expiración: el acceso se revoca automáticamente en la fecha de fin (no solo “desactivado en teoría”).

- Avisos de renovación: notifica al consultor y al patrocinador interno con antelación (p. ej., 14 días y 3 días antes) con una solicitud de renovación de un clic.

- Reglas de gracia: evita extensiones silenciosas; si el trabajo debe continuar, debe pasar por la misma lógica de aprobación.

Cambios durante el engagement: upgrades, cambios de alcance, suspensiones

El trabajo del consultor evoluciona. Soporta actualizaciones seguras:

- Mejoras/reducciones de rol con una razón y rastro de aprobación.

- Cambios de alcance (añadir/quitar proyectos) sin re-onboarding desde cero.

- Suspensiones por periodos de pausa (revisión de seguridad, gap contractual) que preservan el historial pero quitan el acceso de inmediato.

Registros de auditoría, monitorización y alertas

Protege los cambios con instantáneas

Captura instantáneas antes de los cambios de permisos para poder revertir rápidamente si es necesario.

Los registros de auditoría son tu “pista de papel” para el acceso externo: explican quién hizo qué, cuándo y desde dónde. Para la gestión de acceso de consultores, esto no es solo un requisito de cumplimiento—es cómo investigas incidentes, pruebas mínimos privilegios y resuelves disputas rápidamente.

Un esquema práctico de registros de auditoría

Empieza con un modelo de eventos consistente que funcione en toda la app:

- actor: quién inició la acción (ID de usuario, rol, org)

- target: qué fue afectado (ID de proyecto, ID de archivo, ID de usuario)

- action: verbo canónico (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: hora del servidor (UTC)

- ip: IP de origen (más user agent si está disponible)

- metadata: JSON para contexto (policy ID, valores previos/nuevos, códigos de razón, ticket de solicitud)

Mantén acciones estandarizadas para que los reportes no se vuelvan conjetura.

Eventos que vale la pena registrar (conjunto mínimo)

Registra eventos de “seguridad” y eventos de “impacto al negocio”:

- Invitaciones enviadas/aceptadas/expiradas, activación de cuenta, restablecimiento de contraseña

- Logins, logouts, refresh de sesión, intentos de login fallidos

- Inscripción/cambios de MFA, fallos de MFA, fallos en aserciones SSO

- Cambios de rol o política (incluyendo quién aprobó y por qué)

- Acceso a vistas sensibles, exportaciones/descargas, y uso de claves de API

- Acciones admin: desactivación de usuario, reasignación de proyecto, cambios masivos

Monitorización y triggers de alerta

Los registros son más útiles cuando van acompañados de alertas. Triggers comunes:

- Patrones de login inusuales (nuevo país/dispositivo, viaje imposible, picos fuera de horario)

- Intentos repetidos fallidos de MFA o login (posible toma de cuenta)

- Escalado de privilegios (upgrade de rol de consultor, nuevo admin concedido)

- Exportaciones grandes o repetidas, especialmente de proyectos restringidos

Exportación y retención

Ofrece exportación de auditoría en CSV/JSON con filtros (rango de fechas, actor, proyecto, acción), y define ajustes de retención por política (p. ej., 90 días por defecto, más largo para equipos regulados). Documenta el acceso a las exportaciones de auditoría como una acción privilegiada (y regístrala). Para controles relacionados, ver /security.

Revisiones de acceso y gobernanza continua

Conceder acceso es solo la mitad del trabajo. El riesgo real se acumula con el tiempo: los consultores terminan un proyecto, cambian de equipo o dejan de iniciar sesión—y sus cuentas siguen funcionando. La gobernanza continua es cómo evitas que el acceso “temporal” se vuelva permanente.

Construye dashboards de revisión que la gente realmente use

Crea una vista de revisión simple para patrocinadores y propietarios de proyecto que responda las mismas preguntas cada vez:

- Consultores activos por proyecto y rol

- Última actividad (y última acción sensible, si aplica)

- Fecha de expiración de acceso y tiempo restante

- Aprobaciones pendientes, renovaciones y excepciones

Mantén el dashboard enfocado. Un revisor debería poder decir “mantener” o “remover” sin abrir cinco páginas distintas.

Añade attestaciones (confirmación del propietario)

Programa attestaciones—mensuales para sistemas de alto riesgo, trimestrales para los de menor riesgo—donde el propietario confirma que cada consultor sigue necesitando acceso. Haz la decisión explícita:

- Reaprobar por un periodo definido (p. ej., 30/60/90 días)

- Rebajar rol (mínimos privilegios)

- Revocar acceso

Para reducir carga, predetermina “expira a menos que se confirme” en lugar de “continúa para siempre”. Vincula las attestaciones a la responsabilidad registrando quién confirmó, cuándo y por cuánto tiempo.

Usa reglas de inactividad sin interrumpir el trabajo

La inactividad es una señal fuerte. Implementa reglas como “suspender tras X días sin inicio de sesión”, pero añade un paso de cortesía:

- Notifica al patrocinador/propietario antes de la suspensión o revocación

- Proporciona una opción de “extender” de un clic con nueva fecha de expiración

- Revoca automáticamente si no hay respuesta

Esto previene riesgo silencioso evitando bloqueos sorpresa.

Rastrea excepciones y revísalas con temporizador

Algunos consultores necesitarán acceso inusual (más proyectos, datos más amplios, duraciones mayores). Trata las excepciones como temporales por diseño: requiere una razón, una fecha de fin y una re-verificación programada. Tu dashboard debe destacar las excepciones por separado para que nunca se olviden.

Si necesitas un siguiente paso práctico, enlaza las tareas de gobernanza desde tu área de admin (p. ej., /admin/access-reviews) y hazla la página de aterrizaje por defecto para patrocinadores.

Offboarding: revocación que realmente se mantenga

El offboarding de consultores externos no es solo “desactivar la cuenta”. Si solo quitas su rol en la app pero dejas sesiones, claves de API, carpetas compartidas o secretos intactos, el acceso puede persistir mucho después del fin del compromiso. Una buena web app trata el offboarding como un procedimiento repetible con disparadores claros, automatización y verificación.

Define disparadores claros de offboarding

Empieza decidiendo qué eventos deben iniciar automáticamente el flujo de offboarding. Disparadores comunes incluyen:

- Fecha de fin de contrato (programada con antelación)

- Finalización del proyecto (un proyecto marcado como “cerrado”)

- Violaciones de política (incidente de seguridad, fallo en revisión de acceso, petición de RR. HH./legal)

Tu sistema debe hacer estos disparadores explícitos y auditables. Por ejemplo: un registro de contrato con fecha de fin, o un cambio de estado del proyecto que crea una tarea “Offboarding requerido”.

Automatiza la revocación, no solo “quitar permisos”

La revocación debe ser integral y rápida. Como mínimo, automatiza:

- Deshabilitar la cuenta de usuario (o marcarla como inactiva) en tu app

- Quitar todos los roles/grupos que otorgan acceso a proyectos, datos o funciones admin

- Revocar sesiones y tokens activos (sesiones web, refresh tokens, tokens de API)

Si soportas SSO, recuerda que la terminación de SSO por sí sola puede no matar sesiones ya existenten en tu app. Aún necesitas invalidación de sesiones del lado servidor para que un consultor no pueda seguir trabajando desde un navegador ya autenticado.

Manejar entrega de datos y limpieza de secretos

El offboarding es también un momento de higiene de datos. Construye una checklist para que nada quede en bandejas personales o drives privados.

Elementos típicos a cubrir:

- Entregables y artefactos de trabajo: asegúrate de que estén subidos al espacio del proyecto y que la propiedad se asigne a un usuario interno

- Rotación de credenciales: rota cualquier credencial que el consultor pudiera haber conocido (contraseñas de bases de datos, claves de API, cuentas de servicio)

- Limpieza de secretos compartidos: elimínalos de entradas de vault compartidas, carpetas compartidas, listas de distribución y canales de chat

Si tu portal incluye subida de archivos o ticketing, considera un paso “Exportar paquete de entrega” que agrupe documentos relevantes y enlaces para el propietario interno.

Verifica el cierre con un registro final de auditoría

Una revocación que perdure incluye verificación. No confíes en “debería estar bien”—registra que ocurrió. Pasos de verificación útiles:

- Confirmar que el consultor tiene cero roles activos y ninguna membresía de proyecto

- Confirmar que todas las sesiones/tokens fueron revocados y que no queda ningún token válido

- Crear un evento final de offboarding en auditoría (quién lo inició, cuándo se ejecutó, qué se eliminó, excepciones si las hubo)

Esta entrada final de auditoría es lo que usarás durante revisiones de acceso, investigaciones de incidentes y controles de cumplimiento. Convierte el offboarding de una tarea informal en un control confiable.

Plano de implementación: APIs, UI, pruebas y despliegue

Despliega con menos sobrecarga

Despliega y hospeda tu portal de consultores con una configuración pensada para uso real en producción.

Este es el plan de construcción que convierte tu política de acceso en un producto funcional: un conjunto pequeño de APIs, una UI admin/revisor simple y suficientes pruebas e higiene de despliegue para que el acceso no falle en silencio.

Si intentas llevar una primera versión a las manos de las partes interesadas rápido, un enfoque de vibe-coding puede ser efectivo: describes el flujo, roles y pantallas, e iteras desde software funcionando en lugar de wireframes. Por ejemplo, Koder.ai puede ayudar a equipos a prototipar un portal de usuarios externos (UI en React, backend en Go, PostgreSQL) desde una especificación por chat, luego refinar aprobaciones, jobs de expiración y vistas de auditoría con snapshots/rollback y exportación de código fuente cuando estés listo para pasar a un SDLC formal.

Superficie de API (mantenla aburrida y consistente)

Diseña endpoints alrededor de los objetos que ya definiste (usuarios, roles, proyectos, políticas) y del flujo (solicitudes → aprobaciones → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(solo lectura; nunca “editar” logs)

En el lado de UI, apunta a tres pantallas:

- Portal del consultor (qué puede acceder, fecha de expiración, solicitar acceso)

- Bandeja del aprobador

- Consola admin (roles, políticas, grants, búsqueda de auditoría)

Fundamentos de seguridad que implementas en todas partes

Valida la entrada en todos los endpoints de escritura, aplica protección CSRF para sesiones basadas en cookies y añade rate limiting a login, creación de solicitudes y búsqueda en auditoría.

Si soportas subida de archivos (p. ej., statements of work), usa MIME types permitidos, escaneo de virus, límites de tamaño y almacena archivos fuera del web root con nombres aleatorios.

Plan de pruebas (los bugs de permisos son bugs de producto)

Cubre:

- Pruebas de permisos: “puede/no puede” por rol, proyecto y restricciones de política

- Pruebas de flujo: solicitud → aprobar → grant creado → notificaciones

- Expiración basada en tiempo: el acceso se detiene al expirar, y “extender” requiere aprobación

Notas de despliegue

Separa dev/staging/prod, gestiona secretos en un vault (no env files en git) y encripta backups. Añade un job recurrente para expiración/revocación y alerta si falla.

Si quieres una lista de verificación complementaria, enlaza a tu equipo con /blog/access-review-checklist y deja detalles de precios/paquetes en /pricing.

Lista final: cómo se ve “bien”

Una app de acceso para consultores está cumpliendo su función cuando produce los mismos resultados cada vez:

- Cada consultor tiene una identidad única, MFA y un alcance vinculado a un proyecto.

- Cada concesión de acceso tiene un responsable, un aprobador, una razón y una fecha de fin.

- La expiración y la revocación están automatizadas (incluida la invalidación de sesiones/tokens).

- Las excepciones son visibles, con fecha de fin y revisadas periódicamente.

- Los logs son lo bastante consistentes para investigar incidentes sin suposiciones.

Construye la versión mínima que haga cumplir esas invariantes, luego itera en funcionalidades de conveniencia (dashboards, operaciones en bloque, políticas más ricas) sin debilitar los controles fundamentales.