Qué son las cadenas de aprobación multipaso (y por qué importan)

Una cadena de aprobación multipaso es una secuencia estructurada de decisiones que una solicitud debe atravesar antes de poder avanzar. En lugar de confiar en correos ad‑hoc y mensajes de “me parece bien”, una cadena de aprobación convierte las decisiones en un flujo repetible con propiedad clara, marcas de tiempo y resultados.

A un nivel básico, tu app responde tres preguntas por cada solicitud:

- ¿Quién necesita aprobar?

- ¿En qué orden (o en qué etapa)?

- ¿Qué sucede después de cada decisión?

Secuenciales vs. paralelas

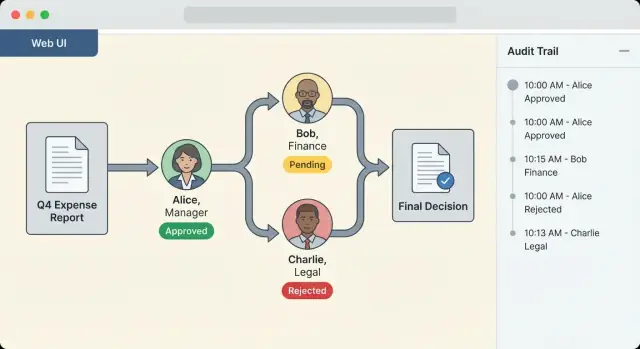

Las cadenas de aprobación suelen combinar dos patrones:

- Aprobaciones secuenciales: el Paso B no puede comenzar hasta que el Paso A esté aprobado. Ejemplo: una solicitud de Compras puede necesitar primero al líder de equipo, luego a Finanzas y después a Compras/Procurement.

- Aprobaciones paralelas: varios aprobadores pueden revisar al mismo tiempo. Ejemplo: un cambio de política podría requerir aprobaciones de Legal y Seguridad en paralelo, y solo entonces avanzar.

Los buenos sistemas soportan ambos, además de variaciones como “cualquiera de estos aprobadores puede aprobar” frente a “todos deben aprobar”.

Casos de uso típicos en la empresa (ejemplos genéricos)

Las aprobaciones multipaso aparecen donde una empresa quiere cambios controlados y trazables:

- Compras: selección de proveedor, verificaciones de presupuesto, firma de procurement

- Gastos: aprobación del responsable, validación financiera, excepciones por montos altos

- Solicitudes de acceso: aprobación del responsable, aprobación del dueño del sistema, revisión de seguridad

- Cambios de política: redacción, firma de stakeholders, revisión de cumplimiento, publicación

Aunque el tipo de solicitud varíe, la necesidad es la misma: toma de decisiones consistente que no dependa de quién esté conectado.

Qué buscan las empresas en las cadenas de aprobación

Un flujo de aprobación bien diseñado no es solo “más control”. Debe equilibrar cuatro objetivos prácticos:

- Velocidad: reducir los idas y vueltas y eliminar esperas evitables

- Control: asegurar que las personas correctas aprueben lo correcto

- Visibilidad: que todos puedan ver estado, siguiente paso y bloqueos

- Registros listos para cumplimiento: un trail de auditoría completo (quién, qué, cuándo, decisión y razón)

Errores comunes a evitar

Las cadenas fallan más por procesos poco claros que por tecnología. Vigila estos problemas recurrentes:

- Propiedad poco clara: las solicitudes se quedan atascadas porque nadie sabe quién es el aprobador

- Falta de historial de auditoría: las decisiones ocurren en chat o email y no pueden probarse después

- Demasiados pasos manuales: las revisiones “FYI” se convierten en aprobaciones obligatorias, enlenteciendo todo

El resto de esta guía se centra en construir la app para que las aprobaciones sean flexibles para el negocio, predecibles para el sistema y auditable cuando importe.

Lista de requisitos para aprobaciones empresariales

Antes de diseñar pantallas o elegir un motor de workflow, alinea los requisitos en lenguaje claro. Las cadenas de aprobación empresariales tocan muchos equipos, y pequeñas lagunas (como la delegación) rápidamente se vuelven soluciones operativas alternativas.

Interesados a involucrar desde el principio

Comienza por nombrar a las personas que usarán o inspeccionarán el sistema:

- Solicitantes (empleados, contratistas, proveedores)

- Aprobadores (managers, finanzas, legal, TI, seguridad)

- Admins (ops/soporte que gestionan plantillas, reglas de enrutamiento y accesos)

- Auditores/cumplimiento (auditoría interna, reguladores externos)

Un consejo práctico: realiza una demostración de 45 minutos de una “solicitud típica” y una “solicitud peor caso” (escalado, reasignación, excepción de política) con al menos una persona de cada grupo.

Capacidades de workflow obligatorias

Redáctalas como afirmaciones comprobables (debes poder demostrar que cada una funciona):

- Enviar solicitudes con adjuntos y campos estructurados

- Aprobar/rechazar, comentar, y registrar decisiones por paso

- Delegar temporalmente (vacaciones) y reasignar permanentemente (cambios organizativos)

- Soportar aprobaciones paralelas (p. ej., Finanzas y Legal) y pasos secuenciales

- Hacer cumplir quién puede ver qué (visibilidad del solicitante vs notas solo para aprobadores)

Si necesitas inspiración de cómo “debe verse” esto, luego puedes mapearlo a requisitos UX en /blog/approver-inbox-patterns.

Requisitos no funcionales (lo que lo hace apto para empresa)

Define objetivos, no deseos:

- Uptime y RTO/RPO (cuánto tiempo puede estar abajo y cuánta pérdida de datos es aceptable)

- Rendimiento (por ejemplo, la bandeja carga en menos de 2 segundos con 10k elementos pendientes)

- Retención de datos (cuánto tiempo conservar solicitudes, comentarios y adjuntos)

- Modelo de soporte (quién está on‑call, horario de oficina, SLAs para incidentes)

Restricciones y métricas de éxito

Captura restricciones desde el inicio: tipos de datos regulados, reglas de almacenamiento por región y una fuerza laboral remota (aprobaciones móviles, zonas horarias).

Finalmente, acuerda métricas de éxito: tiempo‑a‑aprobar, % vencidas y tasa de retrabajo (con qué frecuencia vuelven las solicitudes por falta de información). Estas métricas guían prioridades y justifican el despliegue.

Modelo de datos: solicitudes, pasos, decisiones y plantillas

Un modelo de datos claro previene “aprobaciones misteriosas” más adelante: podrás explicar quién aprobó qué, cuándo y bajo qué reglas. Separa el objeto de negocio que se aprueba (la Request) de la definición del proceso (la Template).

Entidades principales

Request es el registro que crea el solicitante. Incluye identidad del solicitante, campos de negocio (monto, departamento, proveedor, fechas) y vínculos a material de soporte.

Step representa una etapa en la cadena. Los pasos suelen generarse desde una Template al enviar, de modo que cada Request tenga su propia secuencia inmutable.

Approver es típicamente una referencia a usuario (o grupo) asociada a un Step. Si soportas enrutamiento dinámico, almacena tanto los aprobadores resueltos como la regla que los produjo para trazabilidad.

Decision es el registro de eventos: aprobar/rechazar/devolver, actor, timestamp y metadatos opcionales (por ejemplo, delegated‑by). Modelalo como append-only para auditar cambios.

Attachment almacena archivos (en un object storage) más metadatos: nombre, tamaño, tipo de contenido, checksum y uploader.

Estados que facilitan los reportes

Usa un conjunto pequeño y consistente de estados de Request:

- Draft: editable, no enrutable

- Submitted: bloqueado a reglas de enrutamiento, pasos generados

- In Review: al menos un paso pendiente

- Approved: todos los pasos requeridos satisfechos

- Rejected: un rechazo terminó la solicitud

- Canceled: el solicitante/admin la retiró

Tipos de paso que necesitarás pronto

Soporta semánticas comunes de paso:

- Aprobador único: una persona debe decidir

- Grupo: cualquier miembro puede decidir

- Quórum: N‑de‑M aprobaciones requeridas

- Condicional: incluido solo si una condición es verdadera (p. ej., amount > $10k)

Nota: no traduzcas lo que esté entre backticks; acá amount > $10k aparece como ejemplo en texto.

Versionado de plantillas sin sorpresas

Trata una Workflow Template como versionada. Cuando una plantilla cambia, las nuevas Requests usan la última versión, pero las Requests en curso conservan la versión con la que se crearon.

Almacena template_id y template_version en cada Request y toma snapshot de inputs críticos de enrutamiento (como departamento o centro de costo) al enviar.

Comentarios y archivos

Modela comments como una tabla separada ligada a la Request (y opcionalmente a Step/Decision) para controlar visibilidad (solo solicitante, aprobadores, admins).

Para archivos: impón límites de tamaño (p. ej., 25–100 MB), escanea uploads por malware (cuarentena asíncrona + liberación) y almacena solo referencias en la base de datos. Esto mantiene los datos del workflow rápidos y el almacenamiento escalable.

Diseñando reglas de enrutamiento flexibles

Las reglas de enrutamiento deciden quién debe aprobar qué, y en qué orden. En un flujo empresarial, la clave es equilibrar la política estricta con excepciones del mundo real—sin convertir cada solicitud en un workflow personalizado.

Comienza con señales claras

La mayoría del enrutamiento se puede derivar de unos pocos campos en la solicitud. Ejemplos comunes:

- Umbrales de monto (p. ej., más de $10k añade Finanzas)

- Departamento o centro de costo (rutea al owner del centro de costo)

- Ubicación (entidad legal local o cumplimiento regional)

- Nivel de riesgo (agrega InfoSec/Legal para proveedores de alto riesgo)

Trata estas señales como reglas configurables, no lógica hard‑coded, para que los admins actualicen políticas sin desplegar código.

Soporta aprobadores dinámicos

Las listas estáticas se rompen rápido. En su lugar, resuelve aprobadores en tiempo de ejecución usando datos de directorio y org:

- Cadena de managers (manager directo, luego nivel superior por umbral)

- Owner de centro de costo desde Finanzas/ERP

- Líder de proyecto desde un sistema de proyectos

Haz explícito el resolvedor: almacena cómo se eligió el aprobador (p. ej., “manager_of: user_123”), no solo el nombre final.

Pasos paralelos y lógica de merge

Las empresas a menudo necesitan múltiples aprobaciones al mismo tiempo. Modela pasos paralelos con comportamiento de merge claro:

- Todos deben aprobar (p. ej., Finanzas y Legal)

- Cualquiera puede aprobar (p. ej., uno de varios responsables de presupuesto)

También decide qué pasa ante un rechazo: ¿parar inmediatamente o permitir “rework y reenvío”?

Escalados y excepciones

Define las reglas de escalado como política de primera clase:

- Recordatorios después de X horas/días

- Manejo de vencidos (escalar al manager, reasignar a una cola)

- Auto‑escalado por SLA incumplido

Planifica excepciones desde el principio: fuera de la oficina, delegación y aprobadores sustitutos, con una razón auditable registrada para cada re‑ruta.

Motor de workflow: orquestar pasos con fiabilidad

Una app de aprobaciones multipaso gana o pierde por una cosa: si el motor de workflow puede mover solicitudes hacia adelante de forma predecible—incluso cuando los usuarios hacen doble clic, las integraciones tardan o un aprobador está fuera.

Construir tu propio motor vs. adoptar una librería

Si tus cadenas son mayormente lineales (Paso 1 → Paso 2 → Paso 3) con pocas ramas condicionales, un motor interno simple suele ser el camino más rápido. Controlas el modelo de datos, puedes adaptar eventos de auditoría y evitas conceptos que no necesitas.

Si esperas enrutamiento complejo (aprobaciones paralelas, inserción dinámica de pasos, acciones de compensación, timers de larga duración, definiciones versionadas), adoptar una librería o servicio de workflow puede reducir el riesgo. El trade‑off es complejidad operacional y mapear tus conceptos a los primitivos de la librería.

Si estás en la fase de “necesitamos entregar una herramienta interna funcional rápido”, una plataforma de prototipado tipo Koder.ai puede ser útil para iterar el flujo end‑to‑end (formulario → bandeja de aprobador → línea de auditoría) y generar una base de código real (React + Go + PostgreSQL) que puedas exportar y poseer.

Define una máquina de estados clara

Trata cada request como una máquina de estados con transiciones explícitas y validadas. Por ejemplo: DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED.

Cada transición debe tener reglas: quién puede ejecutarla, campos requeridos y qué efectos secundarios están permitidos. Mantén la validación de transiciones en servidor para que la UI no pueda eludir controles.

Idempotencia: asume que los botones se pulsarán dos veces

Las acciones de aprobador deben ser idempotentes. Cuando un aprobador pulsa “Aprobar” dos veces (o refresca durante una respuesta lenta), tu API debe detectar el duplicado y devolver el mismo resultado.

Enfoques comunes incluyen claves de idempotencia por acción o imponer restricciones únicas como “una decisión por paso por actor”.

Jobs en segundo plano para timers y escalados

Timers (recordatorios SLA, escalado después de 48 horas, auto‑cancelación al expirar) deben ejecutarse en jobs en background, no en el código de request/response. Esto mantiene la UI responsiva y asegura que los timers se disparen durante picos de tráfico.

Separa la lógica de workflow de la UI e integraciones

Coloca el enrutamiento, transiciones y eventos de auditoría en un módulo/servicio de workflow dedicado. Tu UI debe llamar a “submit” o “decide”, y las integraciones (SSO/HRIS/ERP) deben proporcionar inputs—no incrustar reglas del workflow. Esta separación facilita cambios seguros y pruebas más simples.

Seguridad, control de acceso y preparación de auditoría

Haz cambios de forma segura

Usa snapshots y rollback para probar cambios en las reglas de enrutamiento sin arriesgar tu despliegue piloto.

Las aprobaciones empresariales suelen controlar gasto, acceso o excepciones de política—así que la seguridad no puede ser un añadido. Una buena regla: cada decisión debe ser atribuible a una persona real (o identidad de sistema), autorizada para esa solicitud específica y registrada de forma demostrable.

Autenticación: demostrar quién es el usuario

Comienza con single sign‑on para mantener identidades, desprovisionamiento y políticas de contraseña centralizadas. La mayoría de empresas esperan SAML u OIDC, a menudo con MFA.

Añade políticas de sesión que coincidan con expectativas corporativas: sesiones cortas para acciones de alto riesgo (como la aprobación final), “recordarme” en dispositivo solo donde esté permitido y re‑autenticación cuando cambian los roles.

Autorización: demostrar que puede actuar

Usa control de acceso basado en roles (RBAC) para permisos amplios (Solicitante, Aprobador, Admin, Auditor), y luego agrega comprobaciones por‑solicitud.

Por ejemplo, un aprobador podría ver solo solicitudes de su centro de costo, región o reportes directos. Aplica permisos en servidor en cada lectura y escritura—especialmente para acciones como “Approve”, “Delegate” o “Edit routing”.

Protección de datos: proteger contenido y secretos

Cifra datos en tránsito (TLS) y en reposo (claves gestionadas cuando sea posible). Almacena secretos (certificados SSO, claves API) en un gestor de secretos, no en variables de entorno dispersas.

Sé deliberado con lo que registras; los detalles de solicitudes pueden incluir datos sensibles de RRHH o financieros.

Preparación de auditoría: hacer cada decisión explicable

Los auditores buscan un rastro inmutable: quién hizo qué, cuándo y desde dónde.

Registra cada cambio de estado (enviado, visto, aprobado/denegado, delegado) con timestamp, identidad del actor y IDs de request/step. Cuando esté permitido, captura IP y contexto del dispositivo. Asegura logs append‑only y evidentes de manipulación.

Prevención de abuso: bloquear ataques comunes

Limita la tasa de acciones de aprobación, protégete contra CSRF y exige tokens de acción de un solo uso generados por el servidor para evitar suplantación mediante enlaces forjados o replays.

Añade alertas por patrones sospechosos (aprobaciones masivas, decisiones a alta velocidad, geografías inusuales).

Las aprobaciones empresariales triunfan o fracasan por claridad. Si la gente no entiende rápido qué está aprobando (y por qué), retrasará, delegará o rechazará por defecto.

Pantallas clave para diseñar

Formulario de solicitud debe guiar al solicitante para proveer el contexto correcto desde el principio. Usa valores por defecto inteligentes (departamento, centro de costo), validación inline y un pequeño mensaje “qué sucede después” para que el solicitante sepa que la cadena no será un misterio.

Bandeja del aprobador debe responder dos preguntas al instante: qué requiere mi atención ahora y cuál es el riesgo si espero. Agrupa items por prioridad/SLA, añade filtros rápidos (equipo, solicitante, monto, sistema) y permite acciones masivas solo cuando sea seguro (p. ej., para solicitudes de bajo riesgo).

Detalle de la solicitud es donde se toman las decisiones. Mantén un resumen claro arriba (quién, qué, costo/impacto, fecha efectiva), luego los detalles de soporte: adjuntos, registros vinculados y una línea de actividad.

Constructor para admins (plantillas y enrutamiento) debe leerse como una política, no como un diagrama. Usa reglas en lenguaje natural, vistas previas (“esta solicitud se enrutará a Finanzas → Legal”) y un registro de cambios.

Facilita decisiones (y hazlas seguras)

Resalta lo que cambió desde el último paso: diffs por campo, adjuntos actualizados y comentarios nuevos. Proporciona acciones de un clic (Aprobar / Rechazar / Solicitar cambios) y exige una razón para rechazos.

Transparencia sin sobrecarga

Muestra el paso actual, el siguiente grupo de aprobadores (no necesariamente la persona) y temporizadores SLA. Un indicador de progreso simple reduce los “¿dónde está mi solicitud?”.

Móvil y accesibilidad

Soporta aprobaciones rápidas en móvil sin perder contexto: secciones colapsables, resumen fijo y previsualización de adjuntos.

Accesibilidad básica: navegación por teclado completa, estados de foco visibles, contraste legible y etiquetas para lectores de pantalla en estados y botones.

Notificaciones, recordatorios y escalados

Crea la bandeja del aprobador

Crea una bandeja para aprobadores con filtros, SLAs y acciones masivas seguras a partir de una especificación simple.

Las aprobaciones fallan silenciosamente cuando la gente no las nota. Un buen sistema de notificaciones mantiene el trabajo en movimiento sin convertirse en ruido, y genera un registro claro de quién fue avisado, cuándo y por qué.

Canales: donde trabaja la gente

La mayoría de empresas necesita al menos email y notificaciones in‑app. Si la compañía usa herramientas de chat (por ejemplo, Slack o Microsoft Teams), trátalas como un canal opcional que refleje las alertas in‑app.

Mantén comportamiento consistente: el mismo evento debe crear la misma “tarea” en tu sistema, aunque se entregue por email o chat.

Evita el spam con temporización inteligente

En lugar de enviar mensajes por cada pequeño cambio, agrupa actividad:

- Agrupamiento: combina múltiples actualizaciones a la misma solicitud en una ventana corta (p. ej., 5–10 minutos)

- Digests: resúmenes diarios/semanales para watchers o destinatarios FYI

- Recordatorios inteligentes: solo recordar si el ítem sigue pendiente y el aprobador no ha actuado

También respeta horas de silencio, zonas horarias y preferencias del usuario. Un aprobador que se da de baja del email debe seguir viendo una cola clara en /approvals.

Contenido del mensaje: específico y accionable

Cada notificación debe responder tres preguntas:

- Qué cambió? (Enviado, paso avanzado, rechazado, comentario agregado.)

- Qué acción se necesita? (Aprobar/Rechazar/Solicitar cambios; para cuándo.)

- A dónde voy? Incluye un deep link a la pantalla exacta, como /requests/123?tab=decision.

Añade contexto clave inline (título de la solicitud, solicitante, monto, etiqueta de política) para que los aprobadores puedan priorizar rápido.

Cadencia de recordatorios y escalados

Define una cadencia por defecto (p. ej., primer recordatorio a las 24 horas, luego cada 48), pero permite overrides por plantilla.

Los escalados deben tener propiedad clara: escalar a un rol de manager, a un aprobador de respaldo o a una cola de ops—no a “todos”. Cuando ocurra un escalado, registra la razón y el timestamp en la auditoría.

Plantillas y localización

Gestiona plantillas de notificación centralmente (asunto/cuerpo por canal), versiona y permite variables. Para localización, almacena traducciones junto a la plantilla y usa un fallback a un idioma por defecto cuando falte.

Esto evita mensajes “medio traducidos” y mantiene el wording de cumplimiento consistente.

Integraciones y APIs para sistemas empresariales

Las aprobaciones raramente viven en una sola app. Para reducir re‑ingresos manuales (y el problema de “actualizaste el otro sistema?”), diseña integraciones como característica de primera clase.

Sistemas que probablemente necesites conectar

Comienza con las fuentes de verdad que ya usa tu organización:

- Directorio de RRHH / proveedor de identidad (para relaciones de manager, departamentos, estado de empleo)

- ERP / sistema financiero (centros de costo, presupuestos, registros de proveedores, órdenes de compra)

- Ticketing (para vincular aprobaciones a incidentes/cambios y mantener un rastro operacional)

- Almacenamiento de documentos (contratos, cotizaciones, políticas, archivos de soporte)

Aunque no integres todo el primer día, plánficalo en tu modelo de datos y permisos (ver /security).

Diseño de API y webhooks

Proporciona una API REST estable (o GraphQL) para acciones principales: crear solicitud, obtener estado, listar decisiones y recuperar el historial de auditoría.

Para automatización saliente, añade webhooks para que otros sistemas reaccionen en tiempo real.

Eventos recomendados:

request.submittedrequest.step_approvedrequest.step_rejectedrequest.completed

Haz los webhooks fiables: incluye IDs de evento, timestamps, reintentos con backoff y verificación de firma.

Integraciones entrantes: crear solicitudes desde otras herramientas

Muchos equipos quieren que las aprobaciones se inicien desde donde ya trabajan—pantallas ERP, formularios de tickets o un portal interno. Soporta autenticación servicio‑a‑servicio y permite a sistemas externos:

- crear una solicitud desde una plantilla

- adjuntar metadatos (monto, centro de costo, proveedor)

- incluir enlaces a la entidad origen

Mapeo de datos y emparejamiento de identidades

La identidad es el punto de falla común. Decide tu identificador canónico (a menudo employee ID) y mapea correos como alias.

Maneja casos límite: cambios de nombre, contratistas sin ID y correos duplicados. Registra decisiones de mapeo para que los admins resuelvan discrepancias rápidamente y expón el estado en los reportes de administración (ver /pricing para diferencias típicas por plan si diferencias integraciones).

Una app de aprobaciones empresarial triunfa o falla en el día‑2: qué tan rápido los equipos ajustan plantillas, mantienen colas en movimiento y prueban qué ocurrió durante una auditoría.

La consola de administración debe sentirse como una sala de control—poderosa pero segura.

Gestionar plantillas, grupos, políticas y SLAs

Comienza con una arquitectura de información clara:

- Plantillas de workflow (p. ej., “Aprobación de gasto”, “Onboarding de proveedor”) con owners y descripción de cuándo usarlas

- Grupos de aprobadores (Finanzas Ops, Revisores Legales) que mapean a roles y ubicaciones, no a individuos

- Políticas y SLAs (p. ej., “paso del CFO requerido por encima de $50k”, “Paso 2 debido en 2 días hábiles”)

Los admins deben poder buscar y filtrar por unidad de negocio, región y versión de plantilla para evitar ediciones accidentales.

Ediciones seguras: draft/publish, versionado, rollback

Trata las plantillas como configuración que puedes liberar:

- Draft vs. published, con vista previa que muestre tipos de solicitud afectados

- Historial de versiones y un rollback con un clic si una regla de enrutamiento causa retrasos

- Regla clara: las solicitudes en curso mantienen su versión original, mientras las nuevas usan la última publicada

Esto reduce el riesgo operativo sin frenar cambios de política necesarios.

Permisos: admins, super admins, auditores

Separa responsabilidades:

- Admins gestionan plantillas y grupos dentro de ámbitos asignados

- Super admins cambian políticas globales, retención e integraciones

- Auditores obtienen acceso de solo lectura a logs, exports e informes

Acompaña esto con un log de actividad inmutable: quién cambió qué, cuándo y por qué.

Un dashboard práctico destaca:

- Cuellos de botella (pasos con mayor mediana de tiempo)

- Colas vencidas (por equipo, plantilla, región)

- Tipos de solicitud top y razones de rechazo

Las exportaciones deben incluir CSV para ops, además de un paquete de auditoría (solicitudes, decisiones, timestamps, comentarios, referencias a adjuntos) con ventanas de retención configurables.

Enlaza desde informes a /admin/templates y /admin/audit-log para seguimiento rápido.

Pruebas, monitoreo y manejo de fallos

Prototipa tu flujo de aprobaciones

Prototipa una app de aprobaciones multietapa de extremo a extremo con chat; luego itera en modo planificación.

Las aprobaciones empresariales fallan de maneras desordenadas: la gente cambia de rol, los sistemas timeean out y las solicitudes llegan a ráfagas. Trata la fiabilidad como una característica de producto, no como un añadido.

Estrategia de pruebas acorde al riesgo

Comienza con tests unitarios rápidos para reglas de enrutamiento: dado un solicitante, monto, departamento y política, ¿el workflow elige la cadena correcta siempre? Mantén estos tests orientados a tablas para que las reglas de negocio sean fáciles de extender.

Luego agrega tests de integración que ejerciten el engine completo: crear una solicitud, avanzar paso a paso, registrar decisiones y verificar el estado final (approved/rejected/canceled) y la pista de auditoría.

Incluye comprobaciones de permisos (quién puede aprobar, delegar o ver) para evitar exposiciones accidentales.

Casos límite que debes simular

Algunos escenarios deben ser “must pass”:

- Aprobador deja la compañía a mitad de solicitud (reasignación por rol, manager o override admin)

- Decisiones en conflicto (doble clic, pasos paralelos o respuestas tardías tras un escalado)

- Cambios de plantilla en el tiempo (asegurar que solicitudes en curso usan su

template_version original)

Pruebas de carga y visibilidad operacional

Haz load testing de la vista de bandeja y notificaciones bajo ráfagas de envíos, especialmente si las solicitudes pueden incluir adjuntos grandes. Mide profundidad de cola, tiempo de procesamiento por paso y latencia máxima de aprobación.

Para observabilidad, registra cada transición de estado con un correlation ID, emite métricas para “workflows atascados” (sin progreso más allá del SLA) y añade tracing entre workers asíncronos.

Alerta sobre: reintentos crecientes, crecimiento de dead‑letter queues y solicitudes que exceden la duración esperada por paso.

Gate de calidad antes del release

Antes de desplegar cambios a producción, exige una revisión de seguridad, realiza un drill de backup/restore y valida que re‑reproducir eventos pueda reconstruir el estado correcto del workflow.

Esto es lo que mantiene las auditorías aburridas—en el buen sentido.

Despliegue, rollout y gestión del cambio

Una gran app de aprobaciones aún puede fallar si se implementa a toda la empresa de la noche a la mañana. Trata el lanzamiento como un lanzamiento de producto: faseado, medido y con soporte.

Despliegue por fases (y mantén el alcance ajustado)

Comienza con un equipo piloto que represente complejidad real (un manager, finanzas, legal y un aprobador ejecutivo). Limita la primera versión a un conjunto pequeño de plantillas y una o dos reglas de enrutamiento.

Una vez estable el piloto, expande a algunos departamentos y luego al resto de la compañía.

Durante cada fase, define criterios de éxito: porcentaje de solicitudes completadas, mediana de tiempo‑a‑decisión, número de escalados y razones principales de rechazo.

Publica una nota simple de “qué cambia” y un único lugar para actualizaciones (por ejemplo, /blog/approvals-rollout).

Plan de migración de datos (si reemplazas procesos antiguos)

Si las aprobaciones viven en hilos de email o hojas de cálculo, la migración trata menos de mover todo y más de evitar confusión:

- Importa solicitudes activas donde sea posible, o congela solicitudes antiguas y réinicialas en el nuevo sistema con etiquetas claras

- Migra plantillas, grupos de aprobadores y políticas primero—esas son las piezas que moldean el trabajo diario

- Mantén un archivo en solo lectura del sistema antiguo (o export) para auditoría y referencia

Haz de la gestión del cambio un entregable

Proporciona formación corta y guías rápidas por rol: solicitante, aprobador, admin.

Incluye “etiqueta de aprobación” como cuándo añadir contexto, cómo usar comentarios y tiempos de respuesta esperados.

Ofrece un canal de soporte ligero las primeras semanas (horario de oficina + canal dedicado). Si tienes consola de admin, incluye un panel de “problemas conocidos y soluciones”.

Establece gobernanza para plantillas y cambios de reglas

Define propiedad: quién puede crear plantillas, quién puede modificar reglas de enrutamiento y quién aprueba esos cambios.

Trata las plantillas como documentos de política—versiona, exige motivo para cambios y programa actualizaciones para evitar comportamientos sorpresa a mitad de trimestre.

Construye un bucle de mejora continua

Tras cada fase de rollout, revisa métricas y feedback. Haz una revisión trimestral para ajustar plantillas, cambiar recordatorios/escalados y retirar workflows no usados.

Ajustes pequeños y regulares mantienen el sistema alineado con cómo trabajan realmente los equipos.