Definir objetivos, alcance y tipos de consentimiento

Antes de diseñar pantallas o escribir código, clarifica exactamente qué vas a construir —y qué no. “Consentimiento” y “preferencias” suenan parecido, pero a menudo tienen significados legales y operativos distintos. Acertar con estas definiciones desde el principio evita UX confuso e integraciones frágiles más adelante.

Consentimiento vs. preferencias (en términos simples)

Consentimiento es un permiso que debes poder probar más tarde (quién aceptó, a qué, cuándo y cómo). Ejemplos: aceptar recibir emails de marketing o permitir cookies de seguimiento.

Preferencias son elecciones del usuario que moldean la experiencia o la frecuencia (resúmenes semanales vs. mensuales, temas de interés). Debes guardarlas de forma fiable, pero normalmente no son equivalentes a una aceptación legal.

Decide el alcance: canales, temas y puntos de captura

Anota lo que vas a gestionar desde el día uno:

- Canales: email, SMS, push notifications, mensajes in-app, llamadas telefónicas

- Temas: actualizaciones de producto, newsletters, promociones, invitaciones a eventos, ofertas de partners

- Dónde se recogen las elecciones: registro, checkout, formularios de leads, ajustes de cuenta, prompts in-app, interacciones de soporte

Un error común es mezclar consentimiento de marketing con mensajes transaccionales (como recibos o restablecimientos de contraseña). Sepáralos en definiciones, modelo de datos y UI.

Identificar stakeholders y propiedad

Una app de gestión de consentimientos toca a varios equipos:

- Marketing (reglas de campaña, preferencias de suscripción)

- Producto (prompts in-app, centro de preferencias)

- Soporte (gestionar cambios, resolución de incidencias)

- Legal/compliance (definiciones, retención, requisitos de prueba)

Asigna un propietario claro para las decisiones y define un proceso ligero para actualizaciones cuando cambien reglas, proveedores o mensajería.

Establece métricas de éxito medibles

Elige algunos resultados medibles, por ejemplo: menos quejas por spam, menos bajas por confusión, recuperación más rápida de registros GDPR, menos tickets de soporte sobre preferencias, y reducción del tiempo para aportar prueba de consentimiento cuando se solicita.

Mapear requisitos a reglas de privacidad (GDPR/CCPA básicas)

Traduce las normas de privacidad en requisitos prácticos de producto. Esta sección es una orientación de alto nivel, no asesoría legal: úsala para diseñar funciones y luego confirma los detalles con el equipo legal.

Qué debe soportar tu app (cumplimiento mínimo viable)

Funcionalmente, una app de gestión de consentimientos suele necesitar manejar:

- Opt-in (p. ej., emails de marketing, SMS, cookies donde se requiera)

- Opt-out (p. ej., “No vender/compartir mi información personal”)

- Elecciones granulares (canales, temas, frecuencia)

- Prueba (un registro defendible de lo que el usuario aceptó)

- Retirada fácil (cambiar de opinión debe ser tan sencillo como optar por participar)

Diferencias regionales clave (simplificado)

- GDPR (UE/Reino Unido) se centra en una “base legal” válida. En muchos casos de marketing y cookies, eso significa consentimiento claro y afirmativo y la posibilidad de retirarlo.

- Reglas ePrivacy (varían por país, a menudo alineadas con la UE) afectan frecuentemente a cookies y tecnologías similares, empujando hacia elecciones explícitas para rastreo no esencial.

- CCPA/CPRA (California) enfatiza derechos de opt-out por la “venta” o “compartición” de información personal, además de restricciones sobre datos sensibles y requisitos de transparencia más fuertes.

Qué registrar: quién, qué, cuándo, cómo y por qué

Tus registros de consentimiento deben capturar:

- Quién: ID de usuario (y/o email/teléfono), y contexto de cuenta/tenant

- Qué: propósito(s) y canales (p. ej., “actualizaciones de producto por email”)

- Cuándo: timestamp, zona horaria y fecha efectiva

- Cómo: fuente UI (centro de preferencias, checkout), método (checkbox, doble confirmación), y versión del aviso/política mostrada

- Por qué: base legal/etiqueta de propósito y cualquier flag regional (consentimiento GDPR vs opt-out CCPA)

Retención y auditabilidad

Define políticas de retención para registros de consentimiento y el registro de auditoría (a menudo se retiene más que los datos de marketing). Conserva solo lo necesario, protégelo y documenta los períodos de retención. Si dudas, añade un marcador “necesita decisión legal” y enlázalo con tus políticas internas (o /privacy si es público).

Las decisiones finales de política—qué cuenta como “venta/compartir”, la categorización de cookies y retención—deben revisarse con asesoría legal.

Diseñar el modelo de datos y el esquema de registro de consentimiento

Una app de gestión de consentimientos vive o muere por su modelo de datos. Si el esquema no puede responder “¿quién aceptó qué, cuándo y cómo?”, tendrás problemas con cumplimiento, soporte y integraciones.

Entidades core a modelar

Empieza con bloques claros:

- Cliente/Identidad: la persona (o cuenta) reconocida

- Identificador: email, teléfono, ID interno, ID de dispositivo—guardados como filas separadas para soportar múltiples

- Propósito: por qué procesas datos (p. ej., “emails de marketing”, “actualizaciones de pedido”, “analítica”)

- Canal: email, SMS, push, teléfono

- Preferencia: elecciones del usuario por propósito/canal (p. ej., suscrito/dado de baja, frecuencia)

- Registro de consentimiento: el evento legal que concede o retira permiso

Esta separación mantiene flexible tu centro de preferencias mientras produce registros limpios para GDPR y señales de opt-out para CCPA.

Versionado: qué texto aceptaron

Almacena la versión exacta del aviso/política ligada a cada decisión:

notice_id y notice_version (o un hash del contenido)- locale (EN/FR), si muestras texto localizado

- la etiqueta del checkbox o el fragmento de divulgación mostrado

Así, cuando la redacción cambia, los consentimientos antiguos siguen siendo probables.

Campos de evidencia (prueba)

Para cada evento de consentimiento, registra evidencia acorde al nivel de riesgo:

- timestamp (UTC) y zona horaria si es relevante

- origen (web, iOS, soporte), más la página/ruta fuente

- user agent

- dirección IP solo si tienes una necesidad clara y una política de retención

Merges de identidad y flags de retirada

La gente se registra dos veces. Modela merges vinculando múltiples identificadores a un cliente y registrando un historial de merges.

Representa las reversiones explícitamente:

status: granted / withdrawnwithdrawn_at y motivo (acción del usuario, request de admin)- flags dedicados para withdraw consent y do not sell/share para soportar opt-out CCPA junto a preferencias de suscripción

Crear el UX del centro de preferencias que los usuarios entiendan

Un centro de preferencias solo funciona si la gente puede responder rápido a: “¿Qué me enviarás y cómo lo cambio?”. Prioriza claridad sobre ingenio y mantén las decisiones reversibles.

Elige puntos de entrada correctos

Haz que sea fácil de encontrar y consistente dondequiera que los usuarios interactúen contigo:

- Widget embebido dentro de páginas clave (checkout, ajustes de cuenta)

- Página alojada del centro de preferencias enlazada desde el pie de cada email y flujos de ayuda SMS (p. ej., /preferences)

- Pantalla in-app para usuarios logueados (Ajustes → Notificaciones / Privacidad)

Usa la misma redacción y estructura en los tres para que el usuario no sienta que ha llegado a un sitio distinto.

Escribe elecciones en lenguaje llano (y evita trampas)

Usa etiquetas cortas como “Actualizaciones de producto” o “Consejos y guías”, e incluye una línea descriptiva cuando haga falta. Evita lenguaje legal.

No uses cajas pre-marcadas para consentimiento cuando la normativa o reglas de plataforma requieren acción afirmativa. Si pides múltiples permisos, sepáralos claramente (p. ej., emails de marketing vs. SMS vs. compartir datos con partners).

Ofrece preferencias granulares más una salida simple

Permite optar por temas individuales y, si procede, por canal (Email, SMS, Push). Luego ofrece una cancelación global que siempre esté visible.

Un buen patrón es:

- “Darse de baja de todo el marketing” (acción única)

- Conmutadores por tema (granular)

- Conmutadores por canal (donde aplique)

Confirmar intención (sin añadir fricción)

Para registros por email, usa doble confirmación donde haga falta: después de que el usuario seleccione preferencias, envía un email de confirmación que active la suscripción solo tras hacer clic en el enlace. En la página, explica qué pasará a continuación.

Construye accesibilidad desde el día uno

Asegura que todo funcione con navegación por teclado, tenga estados de foco claros, suficiente contraste y etiquetas que los lectores de pantalla puedan interpretar (p. ej., etiquetas de conmutador que describan el resultado: “Recibir resúmenes semanales por email: On/Off”).

Construir el backend API para consentimiento y preferencias

Tu API backend es la fuente de verdad sobre lo que un cliente ha aceptado y lo que quiere recibir. Una API limpia y predecible facilita conectar el centro de preferencias con email, SMS y CRM sin crear estados conflictivos.

Define los endpoints core

Mantén la superficie pequeña y explícita. Un conjunto típico:

- Leer preferencias:

GET /api/preferences (o GET /api/users/{id}/preferences para uso admin)

- Actualizar preferencias:

PUT /api/preferences para reemplazar el conjunto actual (más claro que actualizaciones parciales)

- Retirar consentimiento:

POST /api/consents/{type}/withdraw (separa esto de “update” para que nunca sea accidental)

Asegúrate de que cada tipo de consentimiento tenga un nombre claro (p. ej., email_marketing, sms_marketing, data_sharing).

Haz que las actualizaciones sean idempotentes (seguras de reintentar)

Navegadores e integraciones reintentarán peticiones. Si un reintento crea un segundo evento de “baja”, tu rastro de auditoría se complica. Soporta idempotencia aceptando un header Idempotency-Key (o un campo request_id) y almacena el resultado para que la misma petición produzca el mismo efecto.

Valida entradas y estados permitidos

Rechaza todo lo que no quieras defender más tarde:

- Acepta solo campos conocidos; no ignores nada silenciosamente

- Impón valores permitidos (

granted, denied, withdrawn) y transiciones válidas

- Evita campos ocultos que cambien el significado (por ejemplo, un checkbox que además activa “compartir datos”)

Errores consistentes y limitación de tasa

Devuelve formas de error previsibles (p. ej., code, message, field_errors) y evita filtrar detalles sensibles. Limita la tasa en endpoints sensibles como retirada de consentimiento y búsqueda de cuentas para reducir abuso.

Documentarlo con ejemplos

Publica una referencia interna de la API con peticiones y respuestas copiables (para frontend e integraciones). Mantén versiones (p. ej., /api/v1/...) para que cambios no rompan clientes existentes.

Asegura la app: Auth, autorización y protección de datos

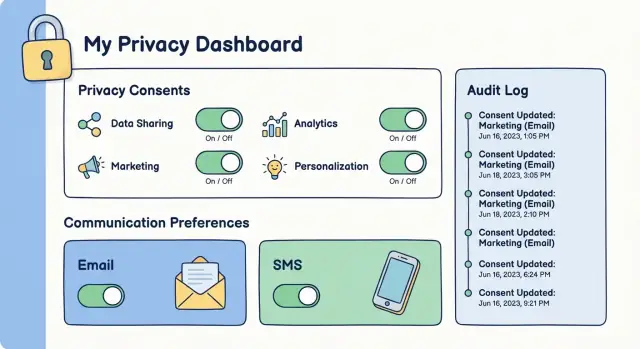

Añade registros de auditoría desde el inicio

Captura eventos de consentimiento inmutables y campos de prueba antes de que las integraciones se compliquen.

La seguridad es parte del consentimiento: si alguien puede secuestrar una cuenta o suplantar una petición, puede cambiar preferencias sin permiso. Protege la identidad primero y luego cada acción que modifique consentimiento.

Autentica usuarios sin añadir fricción

Usa un enfoque acorde a tu audiencia y al riesgo:

- Login por sesión (email + contraseña) con reglas fuertes de contraseña y MFA opcional

- Magic links para acceso sin fricción (con tiempo limitado, uso único, aware del dispositivo)

- SSO/SAML/OIDC para portales B2B donde el IdP de la empresa sea la fuente de verdad

Añade protecciones contra takeover: limita intentos de login, notifica cambios sensibles y considera verificación escalada antes de cambiar ajustes de alto impacto (p. ej., opt-in de marketing en todos los canales).

Aplica autorización en cada endpoint

Trata la UI como no confiable. Tu backend debe verificar:

- El solicitante está autenticado

- El solicitante puede actuar sobre ese usuario/sujeto específico (no atajos “editar por email”)

- La acción concuerda con las reglas de consentimiento definidas (p. ej., quién puede cambiar qué y cuándo)

Endurece endpoints de navegador con protección CSRF para sesiones con cookies, reglas CORS estrictas (permitir solo tus orígenes) y comprobaciones explícitas de IDs para prevenir escalada horizontal.

Encripta y minimiza datos

Encripta datos en tránsito (HTTPS) y en reposo. Recoge el conjunto mínimo de campos necesarios—a menudo puedes evitar almacenar identificadores en bruto usando IDs internos o claves de búsqueda hasheadas. Establece y aplica políticas de retención para logs antiguos y cuentas inactivas.

El logging de auditoría es esencial, pero protege los logs: no almacenes tokens de sesión completos, tokens de magic-link ni datos personales innecesarios. Para formularios públicos de suscripción, añade CAPTCHA o throttling para reducir bots y manipulaciones de preferencias.

Implementar registros de auditoría y prueba de consentimiento

Los registros de auditoría son tu recibo de que una persona dio (o retiró) permiso. También son cómo explicas lo ocurrido en una queja, consulta regulatoria o revisión interna.

Qué registrar por cada cambio

Cada actualización de consentimiento o preferencia debería producir un evento de auditoría append-only que capture:

- Valor previo y nuevo (p. ej., marketing_email: true → false)

- Tipo de actor e identidad: usuario, admin, sincronización automatizada, API key/service account

- Timestamp (en UTC) y fuente (centro de preferencias, checkout, webhook, herramienta de soporte)

- Contexto que respalde la prueba: versión/política mostrada, método de captura (checkbox, doble confirmación) y el identificador usado en ese momento

Este nivel de detalle permite reconstruir la historia completa, no solo el estado actual.

Mantén evidencia fiable: separar audit logs de logs operativos

Los logs operativos (debug, performance, errores) rotan pronto y son fáciles de filtrar o eliminar. Los logs de auditoría deben tratarse como evidencia:

- Almacénalos separados de los logs de la app

- Hazlos append-only (no updates; solo nuevos eventos)

- Añade controles de integridad (rutas de escritura restringidas, reglas de retención, metadatos opcionales de hashing/chain-of-custody)

Haz útiles las auditorías: búsqueda y exportación

Una pista de auditoría solo ayuda si puedes recuperarla. Proporciona vistas buscables por ID de usuario, email, tipo de evento, rango de fechas y actor. Soporta exportación (CSV/JSON) para investigaciones—mientras proteges las exportaciones con marcas de agua y trazabilidad.

Restringe acceso y exportaciones

Los datos de auditoría incluyen identificadores y contexto sensible. Define controles estrictos:

- Solo roles aprobados pueden ver eventos de auditoría o descargar exportaciones

- Las vistas admin deberían requerir un campo que explique “por qué” se necesita acceso (ticket/referencia)

- Registra cada exportación como su propio evento de auditoría (quién, qué alcance, cuándo)

Bien implementados, los registros de auditoría convierten la gestión de consentimiento de “creemos que hicimos lo correcto” a “aquí está la prueba”.

Integrar con Email, SMS y sistemas CRM

Planifica antes de construir

Usa el modo de planificación para mapear objetivos, alcance y tipos de consentimiento antes de generar pantallas.

Tu app solo funciona si cada sistema downstream (email, SMS, CRM, herramientas de soporte) respeta las elecciones más recientes del cliente. Integración no es solo “conectar APIs”, sino garantizar que las preferencias no se desvíen con el tiempo.

Trata los cambios como eventos reejecutables. Mantén payload consistente para que todas las herramientas lo entiendan. Un mínimo práctico:

- who (ID cliente/usuario, más email/teléfono cuando sea relevante)

- topic (p. ej., Actualizaciones de Producto, Facturación, Promociones)

- channel (email, SMS, teléfono)

- action (opt-in, opt-out, unsubscribe-all)

- legal basis (p. ej., consent, legitimate interest)

- timestamp (UTC) y actor (usuario, admin, sistema)

Esta estructura ayuda a construir prueba de consentimiento y mantiene integración sencilla.

Reglas de sincronización: que la mensajería siga la última preferencia

Cuando un usuario actualice el centro de preferencias, empuja el cambio inmediatamente a tus proveedores de email/SMS y a tu CRM. Para proveedores que no soporten tu taxonomía exacta, mapea tus temas internos a su modelo de listas/segmentos y documenta el mapeo.

Decide cuál sistema es la fuente de la verdad. Normalmente debería ser tu API de consentimiento, con ESPs y CRMs actuando como cachés.

Manejar casos límite que rompen la confianza

Detalles operacionales importan:

- Bounces y contactos suprimidos: si un email hace hard-bounce o está en una lista de supresión, muestra ese estado en la app para que equipos no re-suscriban por error

- Números bloqueados o inválidos: los proveedores SMS pueden marcar números como inalcanzables; no sigas intentando envíos aunque exista consentimiento

- Cancelaciones globales a nivel proveedor: trátalas con mayor prioridad que ajustes a nivel de campaña

Conciliar deriva con un job programado

Aun con webhooks, los sistemas se desvían (peticiones fallidas, ediciones manuales, outages). Ejecuta un job de reconciliación diario que compare tus registros con los estados de los proveedores y arregle discrepancias, escribiendo una entrada de auditoría para cada corrección automática.

Manejar solicitudes de usuarios: acceso, eliminación y correcciones

Tu app no está completa hasta que puede gestionar solicitudes reales: “Muéstrame lo que tenéis”, “Bórrame” y “Corrige eso”. Son expectativas centrales bajo GDPR (acceso/rectificación/erasure) y se alinean con derechos estilo CCPA (incluyendo opt-out y eliminación).

Derecho de acceso: exportar historial de consentimiento

Proporciona una exportación autoservicio que sea fácil de entender y fácil de entregar por soporte si el usuario no puede acceder a su cuenta.

Incluye en la exportación:

- Línea temporal de eventos de consentimiento (opt-in, opt-out, cambios de preferencia)

- Qué aceptó el usuario (propósito + canal, p. ej., email de marketing)

- Cuándo, dónde y cómo: timestamp, fuente (formulario web, centro de preferencias, soporte) y señales de prueba (p. ej., confirmación de doble opt-in)

Mantén el formato portable (CSV/JSON) y nómbralo claramente, por ejemplo “Consent history export”.

Eliminación y anonimización—sin perder evidencia permitida

Cuando un usuario pide eliminación, a menudo necesitas conservar registros limitados por cumplimiento o para evitar re-contacto. Implementa dos caminos:

- Borrado duro para datos que no tienen requisito de retención

- Anonimización/pseudonimización para evidencia de consentimiento que puedas conservar (p. ej., reemplazar identificadores con un hash unidireccional, conservar timestamps y versión de política)

Combina esto con políticas de retención para que la evidencia no se guarde indefinidamente.

Correcciones y flujos de soporte (con aprobaciones)

Construye herramientas admin para tickets de soporte: buscar por usuario, ver preferencias actuales y enviar cambios. Requiere un paso claro de verificación de identidad (desafío por email, comprobación de sesión existente o verificación manual documentada) antes de cualquier exportación, borrado o edición.

Acciones de alto riesgo deberían usar un flujo de aprobación (revisión de dos personas o aprobación basada en roles). Registra cada acción y aprobación en la pista de auditoría para poder responder “quién cambió qué, cuándo y por qué”.

Probar el flujo de consentimiento de extremo a extremo

Probar una app de consentimiento no es solo “¿el conmutador cambia?”. Es demostrar que cada acción downstream (emails, SMS, exportaciones, sincronización de audiencias) respeta la última elección del cliente, incluso bajo estrés y casos límite.

Escribe tests para reglas que nunca deben fallar

Comienza con tests automatizados sobre las reglas de mayor riesgo—especialmente todo lo que pueda desencadenar outreach no deseado:

- Opt-out debe bloquear envíos en todas partes (email de marketing, SMS, push y cualquier job de reintento)

- Categorías “transaccional” vs “marketing” deben comportarse exactamente como dicta la política

- Doble confirmación debe requerir confirmación antes de activar una suscripción

Un patrón útil: probar “dado estado de consentimiento X, acción del sistema Y está permitida/bloqueada”, usando la misma lógica decisoria que llaman tus sistemas de envío.

Probar concurrencia y orden

Los cambios de consentimiento ocurren en momentos incómodos: dos pestañas del navegador abiertas, un usuario clicando dos veces, un webhook llegando mientras un agente edita preferencias.

- Prueba concurrencia: dos actualizaciones a la vez no deben corromper el estado

- Verifica que “última escritura gana” (o la regla que elijas) es consistente y auditable

- Confirma que no pierdes metadatos como timestamp, origen, región o versión de política cuando las actualizaciones colisionan

Añade tests UI para comportamiento real de usuarios

El centro de preferencias es donde los errores son más fáciles:

- Tests UI para conmutadores, confirmaciones y estados de error

- Confirma mensajes de éxito claros y que la página refleje el estado almacenado tras refrescar

- Prueba accesibilidad básica (navegación por teclado, estados de foco, etiquetas legibles)

Ejecuta checks de seguridad y escenarios regionales

Los datos de consentimiento son sensibles y a menudo ligados a identidad:

- Ejecuta controles de seguridad (scaneo de dependencias, pruebas básicas de penetración)

- Prueba escenarios regionales (diferentes valores por defecto, redacción y avisos requeridos), incluyendo qué pasa cuando un usuario cambia de país/región o no se puede determinar

Las pruebas end-to-end deberían incluir al menos un script de “viaje completo”: registrarse → confirmar (si se requiere) → cambiar preferencias → verificar que los envíos se bloquean/permiten → exportar prueba de consentimiento.

Desplegar, monitorizar y mantener la fiabilidad

Centro de preferencias en dominio personalizado

Lanza un centro de preferencias alojado en tu propio dominio cuando estés listo.

Una app de consentimiento no es “poner y olvidar”. La gente confía en que reflejará sus elecciones con precisión, siempre. La fiabilidad es mayormente operativa: cómo despliegas, observas fallos y recuperas cuando algo falla.

Entornos separados (y mantener datos seguros)

Usa separación clara entre dev, staging y production. Staging debe ser parecido a producción (mismas integraciones, misma forma de configuración), pero evita copiar datos personales reales. Si necesitas payloads realistas, usa usuarios sintéticos e identificadores anonimizados.

Trata las migraciones como eventos de alto riesgo

El historial de consentimiento es un registro legal, así que planifica migraciones cuidadosamente. Evita cambios destructivos que reescriban o colapsen filas históricas. Prefiere migraciones aditivas (nuevas columnas/tablas) y backfills que preserven el trail de eventos original.

Antes de aplicar una migración, verifica:

- los registros antiguos siguen validando correctamente

- timestamps y fuentes (formulario web, API, import) permanecen intactos

- los scripts de roll-forward no reinterpretan valores históricos

Monitoriza lo que importa (especialmente fallos de sincronización)

Configura monitorización y alertas para:

- sincronizaciones fallidas a email/SMS/CRM (colas, reintentos)

- tasas de error y picos de latencia en endpoints de consentimiento

- caídas inusuales en eventos de consentimiento grabados (puede indicar un formulario roto)

Haz las alertas accionables: incluye nombre de integración, código de error y un request ID de ejemplo para depuración rápida.

Planea un rollback que proteja elecciones de usuarios

Ten una estrategia de rollback para releases que cambien defaults accidentalmente, rompan el centro de preferencias o manejen mal opt-outs. Patrones comunes: feature flags, despliegues blue/green y switches rápidos de “deshabilitar escrituras” que detengan actualizaciones mientras mantienen lecturas.

Si iteras rápido, funcionalidades como snapshots y rollback son útiles. Por ejemplo, en Koder.ai puedes prototipar el preference center en React y una API en Go + PostgreSQL, y luego revertir si un cambio afecta la captura de consentimiento o el logging de auditoría.

Mantén un runbook y actualízalo

Mantén documentación ligera: pasos de release, significado de alertas, contactos on-call y checklist de incidentes. Un runbook corto convierte un outage estresante en un procedimiento predecible y ayuda a demostrar acción rápida y coherente.

Errores comunes y cómo evitarlos

Incluso una app bien construida puede fallar en los detalles. Estos fallos suelen aparecer tarde (en revisión legal o tras una queja), así que conviene diseñar en contra de ellos desde el principio.

1) Acoplamiento oculto entre sistemas

Un modo de fallo común es permitir que herramientas downstream sobrescriban silenciosamente elecciones—p. ej., tu ESP vuelve a marcar a un usuario como “subscribed” tras una importación, o un flujo CRM actualiza campos de consentimiento sin contexto.

Evítalo haciendo de tu app la fuente de la verdad y tratando integraciones como listeners. Prefiere updates basados en eventos (append-only) sobre sincronizaciones periódicas que puedan sobreescribir estado. Añade reglas explícitas: quién puede cambiar qué y desde qué sistema.

2) Sobre-colección (especialmente IP/dispositivo)

Es tentador registrar todo “por si acaso”, pero guardar IP, fingerprints de dispositivo o ubicación precisa puede aumentar tu carga de cumplimiento y riesgo.

Limita los registros de consentimiento a lo necesario para probar consentimiento: identificador de usuario, propósito, timestamp, versión de política, canal y acción. Si guardas IP/dispositivo, documenta la razón, limita retención y restringe acceso.

3) Defaults y dark patterns

Cajas pre-marcadas, toggles confusos, propósitos agrupados (“marketing + partners + profiling”) o opt-outs difíciles pueden invalidar consentimiento y dañar la confianza.

Usa etiquetas claras, diseño neutral y defaults seguros. Haz que el opt-out sea tan fácil como el opt-in. Si usas doble confirmación, asegura que el paso de confirmación esté ligado al mismo propósito/texto de política.

4) Cambios de política sin re-consentimiento

Tu texto de política, descripciones de propósito o lista de vendors cambiarán. Si tu sistema no trackea versiones, no sabrás qué aceptó cada usuario.

Almacena una referencia de policy/version con cada evento de consentimiento. Cuando los cambios sean materiales, provoca re-consentimiento y conserva la prueba antigua.

5) No decidir “construir vs comprar” temprano

Construir da control, pero es trabajo continuo (auditorías, casos límite, cambios de vendor). Comprar reduce time-to-value pero limita personalización.

Si evalúas opciones, mapea requisitos primero y luego compara coste total y esfuerzo operativo. Si quieres moverte rápido sin renunciar al control, una plataforma de prototipado como Koder.ai puede ayudarte a levantar un centro de preferencias (React), servicios backend (Go) y un esquema PostgreSQL con eventos de auditoría—y luego exportar el código fuente cuando estés listo para integrarlo a tu pipeline.

Si buscas un camino más rápido, consulta /pricing.