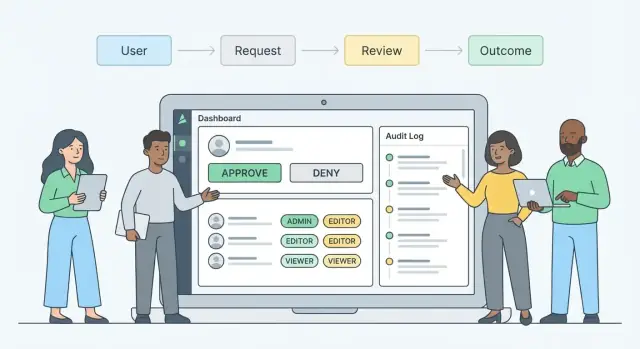

Qué hace una app de revisión de accesos centralizada

Las solicitudes de acceso suelen aparecer por todas partes: un mensaje rápido en Slack pidiendo “agrégame al proyecto”, un hilo de correo con tres managers en copia, un ticket en alguna de varias colas y, a veces, una hoja de cálculo que alguien actualiza “por ahora”. El resultado es predecible: solicitudes perdidas, aprobaciones inconsistentes y nadie puede responder con confianza quién aprobó qué (o por qué).

Una app de revisión centralizada soluciona esto dando a las solicitudes de acceso un único hogar estructurado.

“Revisión centralizada” en palabras sencillas

Revisión centralizada significa que cada solicitud entra en una única bandeja (o cola) con reglas consistentes sobre qué información se requiere, quién debe aprobar y cómo se registran las decisiones.

En lugar de pedir a los revisores que interpreten mensajes en texto libre, la app guía a los solicitantes mediante un formulario estándar, enruta la solicitud a los aprobadores correctos y captura una traza de decisión registrable. Piensa: un sistema de registro único para decisiones de acceso, no una colección de capturas de pantalla e historiales de chat.

Quién se beneficia (y cómo)

- Solicitantes: saben dónde enviar una solicitud, qué detalles aportar y cómo consultar el estado sin insistir a otras personas.

- Aprobadores: reciben solicitudes completas en un formato consistente, pueden decidir rápido con contexto y delegar o escalar cuando sea necesario.

- TI y seguridad: pueden aplicar el principio de mínimo privilegio, reducir excepciones ad-hoc y estandarizar el proceso de aprobación entre equipos.

- Auditores: la app puede generar una pista de auditoría: quién solicitó, quién aprobó, cuándo, qué acceso se concedió y cuándo expiró o fue revocado.

En qué se centrará este artículo

Esta guía no trata de construir una plataforma de identidad completa desde cero. Se centra en el núcleo práctico: diseñar un flujo de solicitudes, el modelo de datos detrás de recursos y derechos, y conceptos básicos de seguridad como aprobaciones, trazabilidad y controles sensatos. Al final deberías tener una imagen clara de lo que la app necesita hacer antes de elegir frameworks o empezar a programar.

Usuarios, roles y responsabilidades

Una app de revisión centralizada vive o muere por la claridad: quién participa, qué puede hacer y qué se le impide explícitamente. Empieza definiendo un conjunto pequeño de roles y después asocia cada pantalla y acción a esos roles.

Actores principales en una solicitud de acceso

Solicitante (empleado/contratista): Envía la solicitud, aporta la justificación de negocio y sigue el estado. Debe poder ver sus propias solicitudes, añadir comentarios y cancelar una solicitud pendiente, pero no ver notas internas de revisores destinadas solo a aprobadores.

Manager: Confirma que la solicitud se alinea con el puesto y que el momento es apropiado. Normalmente puede aprobar/rechazar, comentar, pedir cambios y ver las solicitudes de sus reportes directos.

Propietario del recurso (dueño del sistema/app/datos): Valida si el derecho solicitado es adecuado para el recurso y puede aprobar/rechazar basándose en riesgo, licencias y restricciones operativas.

Admin de TI / equipo de fulfillment: Implementa el acceso aprobado (o dispara la automatización). Deben poder ver solicitudes aprobadas, realizar pasos de fulfillment, adjuntar evidencia (capturas/extractos de logs) y marcar el cumplimiento como completo, sin alterar las aprobaciones.

Revisor de Seguridad/Compliance (paso opcional): Revisa accesos de mayor riesgo (p. ej., roles admin, conjuntos de datos sensibles). Puede aprobar/rechazar, añadir controles requeridos (MFA, referencias a tickets) o exigir acceso por tiempo limitado.

Auditor: Acceso de solo lectura para buscar, filtrar y exportar evidencia. Sin capacidad de comentar en línea sobre solicitudes activas.

Permisos: qué puede ver y hacer cada rol

Define permisos a nivel de acción: ver, aprobar/rechazar, delegar, comentar y exportar. Manténlo estricto: los revisores solo deberían ver las solicitudes asignadas y cualquier visibilidad impulsada por políticas (p. ej., managers ven a su equipo).

Separación de funciones (SoD)

Evita la autoaprobación y cadenas circulares. Reglas comunes:

- Un solicitante no puede aprobar su propia solicitud.

- Un manager no puede aprobar acceso que le otorgue control sobre sus propias aprobaciones (p. ej., admin del sistema de aprobaciones).

- Para roles de alto privilegio, no permitas que un único revisor sea la única puerta: exige un segundo revisor (seguridad u otro owner).

Cobertura temporal y delegaciones

Planifica la ausencia desde el día uno. Soporta delegaciones con límite temporal (fecha de inicio/fin), con registro de auditoría de quién delegó a quién. Muestra las delegaciones claramente en la UI de aprobación y permite la reasignación de emergencia por parte de un admin—con razón obligatoria.

Tipos de solicitud de acceso y datos requeridos

Una app de revisión centralizada funciona mejor cuando trata las solicitudes como objetos estructurados, no mensajes en texto libre. Las entradas estandarizadas hacen que el enrutamiento sea predecible, reducen idas y vueltas y mejoran la pista de auditoría.

Tipos de solicitud fundamentales

La mayoría de equipos cubren la mayoría de necesidades con cuatro tipos:

- Nuevo acceso: conceder a un usuario acceso a un recurso por primera vez.

- Cambio de acceso: modificar una concesión existente (p. ej., Lector → Admin).

- Eliminar acceso: revocar acceso proactivamente (offboarding, cambio de rol, limpieza de privilegios).

- Extensión: mantener por más tiempo un acceso temporal que ya fue aprobado.

Cada tipo debe mapear limpiamente a tu modelo RBAC (rol, grupo, conjunto de permisos) para que el fulfillment sea inequívoco.

Datos obligatorios (y por qué importan)

Como mínimo, captura:

- Usuario (solicitante vs. sujeto): quién necesita el acceso.

- Recurso: sistema/app/proyecto al que se aplica el derecho.

- Nivel de acceso: rol/grupo/permiso solicitado.

- Razón de negocio: justificación breve que los revisores pueden evaluar.

- Duración: permanente vs. temporal, con fecha de fin para accesos temporales.

Para recursos de mayor riesgo, exige campos extra para apoyar una gobernanza consistente:

- Enlace a ticket (p. ej., incidente/cambio): vincula el acceso a trabajo documentado.

- Confirmación de formación: acuse de recibo de la formación de seguridad/compliance requerida.

- Sensibilidad de datos: si hay datos de producción, PII o sistemas financieros involucrados.

Modelo de estado para mantener a todos alineados

Define un ciclo de vida claro para que revisores, fulfillers y solicitantes siempre sepan qué sigue:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

Mantener “Fulfilled” como estado separado es crítico: una aprobación no está completa hasta que el acceso realmente se ha provisionado (manual o vía integración SSO/provisioning). “Expired” (o “Revoked”) ayuda a aplicar el mínimo privilegio para concesiones temporales.

Diseño del flujo: enrutamiento, escalados y excepciones

Un buen flujo hace dos cosas a la vez: mueve las solicitudes rutinarias con rapidez y ralentiza solo cuando el riesgo o la ambigüedad es alto. La clave es dejar explícito, predecible y fácil de auditar “quién aprueba qué”.

Mapea rutas claras de aprobación

Empieza con una cadena de aprobación por defecto que refleje cómo se toman las decisiones típicamente. Un patrón común es:

- Aprobación del manager (¿es necesario para el puesto y el trabajo actual?)

- Aprobación del propietario del recurso (¿encaja con el uso previsto del sistema?)

- Aprobación de seguridad (condicional) para recursos sensibles o permisos elevados

Mantén la ruta visible en la vista de la solicitud para que los revisores sepan qué sigue y los solicitantes sepan qué esperar.

Enrutamiento basado en reglas (no una única regla para todo)

Hard-codear rutas de aprobación genera excepciones constantes y trabajo administrativo. En su lugar, define reglas de enrutamiento basadas en:

- Recurso (p. ej., “ERP Finanzas” siempre necesita aprobación del owner)

- Nivel de riesgo (p. ej., roles admin, acceso a producción, permisos de escritura)

- Atributos del solicitante (departamento, ubicación, tipo de contratación)

Las reglas deben ser comprensibles para no ingenieros. Usa un editor estilo “cuando/entonces” (o una tabla simple) e incluye una ruta de respaldo segura cuando no haya coincidencias.

SLAs, escalados y auto-expirado

Las aprobaciones se estancan a menos que diseñes para el comportamiento humano. Define SLAs por paso (p. ej., manager: 2 días hábiles; owner: 3 días) e implementa:

- Recordatorios antes de que venza el SLA

- Escalado a un delegado o aprobador de siguiente nivel

- Reasignación cuando el revisor está fuera

- Auto-expirado de solicitudes pendientes tras un periodo definido, con una vía clara para reenviarlas

Excepciones que permanecen controladas

Necesitarás excepciones, pero deben estar estructuradas:

- Vía rápida para accesos de bajo riesgo (aún registrados)

- Acceso de emergencia con límites temporales y revisión obligatoria posterior

- Sobreescrituras manuales solo para admins designados, requiriendo justificación y nota de auditoría

Trata las excepciones como estados de flujo de trabajo de primera clase, no como conversaciones laterales en chat. Así preserves velocidad sin perder responsabilidad.

Interfaz y experiencia del revisor

Una app de revisión centralizada triunfa o fracasa por la rapidez con la que los revisores pueden tomar una decisión informada. La UI debe minimizar la búsqueda de contexto, reducir idas y vueltas y hacer que la “decisión segura” sea evidente.

Pantallas centrales que necesitarás

Formulario de solicitud debe sentirse como un checkout guiado: elige el recurso, selecciona el nivel de acceso, añade una justificación clara, elige la duración (si aplica) y adjunta enlaces o archivos de soporte. Usa la divulgación progresiva: muestra campos avanzados solo cuando sean necesarios (p. ej., acceso de emergencia o temporal).

Bandeja del revisor es el espacio de trabajo diario. Hazla escaneable: solicitante, recurso, derecho, fecha de vencimiento/SLA y una insignia de riesgo simple. Filtros útiles: “Alto riesgo”, “Por vencer”, “Mi equipo” y “Esperando información”.

Detalle de la solicitud es donde se toman las decisiones. Coloca los controles de decisión arriba y la evidencia justo debajo.

Ajustes de admin deben permitir gestionar formularios, reglas de enrutamiento, plantillas y etiquetas de UI sin redeploys.

Facilita las decisiones con el contexto correcto

Los revisores deberían ver:

- Acceso actual del solicitante (qué tiene ya)

- Pistas de acceso de pares (p. ej., “8 personas en Finanzas tienen este rol”) con agregación que respete la privacidad

- Etiquetas de riesgo (datos sensibles, acceso a producción, compartición externa, privilegios elevados)

- Indicaciones para mejorar la justificación (“¿Qué tarea? ¿Por cuánto tiempo? ¿Qué ticket?”)

Presenta esto en un panel de “Contexto” consistente para que los revisores aprendan dónde mirar.

Acciones del revisor (más allá de aprobar/denegar)

Soporta resultados comunes del mundo real:

- Aprobar, Denegar (con razón requerida)

- Pedir información (envía preguntas al solicitante y pausa el SLA)

- Delegar (con guardarraíles: solo a revisores permitidos)

- Aprobar con cambios (cambiar la concesión, acortar la duración, añadir condiciones)

Fundamentos de accesibilidad y usabilidad

Usa etiquetas claras (evita siglas internas), objetivos de clic grandes y navegación por teclado para triage en la bandeja y botones de decisión. Proporciona estados de foco visibles, insignias de estado de alto contraste y diseños móviles seguros para aprobaciones rápidas. Mantén confirmaciones explícitas (“Estás aprobando acceso Admin a X”) y evita envíos dobles accidentales con estados de carga visibles.

Modelo de datos para recursos, derechos y solicitudes

Crea el flujo de trabajo desde el chat

Convierte la especificación de tu flujo de solicitudes de acceso en una app funcional mediante un asistente por chat.

Un modelo de datos limpio mantiene la app comprensible a medida que escala. Si los revisores no pueden decir qué se solicita, por qué y qué ocurrió después, tanto la UI como la pista de auditoría sufrirán.

Define “recursos” vs. “entitlements”

Empieza separando lo que se protege de los accesos que se pueden conceder:

- Recurso: una aplicación, base de datos, carpeta, tenant SaaS o incluso un entorno (Prod/Dev).

- Derecho (entitlement): un grupo, rol, conjunto de permisos, grant de base de datos o entrada ACL ligada a un recurso.

Esto te permite modelar patrones comunes como “una app, muchos roles” o “una base de datos, muchos esquemas” sin forzar todo a un único concepto de “rol”.

Modela la solicitud y su recorrido

Como mínimo necesitas estas relaciones centrales:

- Usuario → crea una Solicitud para uno o más items de solicitud

- Cada item de solicitud genera una o más Aprobaciones (manager, owner, seguridad)

- Los items aprobados crean Tareas de fulfillment (provisionado automatizado o ticket manual)

Mantén las aprobaciones como registros de primera clase, no campos en la solicitud. Eso facilita el enrutamiento, las re-aprobaciones y la recolección de evidencia.

Acceso por tiempo: fechas efectivas que importen

Almacena la temporización a nivel de item de solicitud:

- Fecha de inicio, fecha de fin y razón

- Historial de extensiones como un log append-only (quién extendió, de/a, justificación)

Esta estructura soporta mínimo privilegio y evita que accesos “temporales” se vuelvan permanentes por accidente.

Retención y exportación sin ruido

Planifica la retención por tipo de registro: solicitudes y aprobaciones suelen necesitar retención a largo plazo; notificaciones transitorias no. Añade identificadores amigables para exportación (número de solicitud, clave de recurso, clave de derecho) para que los auditores filtren y concilien datos sin consultas personalizadas.

Integraciones de identidad y directorio

Tu app no puede revisar solicitudes confiablemente si no sabe quiénes son las personas, dónde están en la org y qué tienen ya. Las integraciones de identidad y directorio se vuelven la fuente de la verdad para ese contexto y evitan aprobaciones basadas en hojas de cálculo obsoletas.

Elige la fuente de verdad de identidad

Decide qué sistema posee qué hechos:

- Autenticación (quién puede iniciar sesión): normalmente un proveedor SSO (Okta, Azure AD, Google Workspace) usando SAML/OIDC.

- Estado laboral (quién debe existir): a menudo HR (Workday, BambooHR) para fechas de contratación, bajas y fin de contrato.

- Estructura org y grupos (quién reporta a quién, membresías actuales): típicamente un directorio (Azure AD, AD, Google) o mezcla HR+directorio.

Muchos equipos usan un modelo híbrido: HR para estado laboral y departamento, directorio para relaciones de manager y membresías de grupos.

Importa los datos organizacionales de los que dependerás

Como mínimo, sincroniza:

- Perfil de usuario e identificadores (email, ID de empleado)

- Manager y cadena de reporte (para enrutamiento)

- Departamento/centro de costos (para políticas de aprobación)

- Estado laboral (activo, baja, terminado)

- Membresías/grupos actuales (para detectar duplicados y aplicar mínimo privilegio)

Diseña las sincronizaciones como pulls incrementales (delta) cuando sea posible y almacena marcas de tiempo de “última verificación” para que los revisores vean la frescura de los datos.

Planifica eventos del ciclo de vida

El flujo debe reaccionar automáticamente a cambios: nuevas contrataciones pueden necesitar paquetes de acceso base; transferencias pueden disparar re-revisión de derechos existentes; terminaciones y expiración de contratistas deben poner tareas inmediatas de revocación y bloquear nuevas solicitudes.

Maneja fallos explícitamente

Documenta qué ocurre cuando los datos están sucios: manager desactualizado (enruta al aprobador de departamento), usuarios faltantes (permitir vinculación manual), identidades duplicadas (reglas de fusión y bloqueo seguro) y caídas del directorio (degradación suave y colas de reintento). Vías de fallo claras mantienen las aprobaciones creíbles y auditables.

Provisioning, fulfillment y revocación

Las aprobaciones son solo la mitad del trabajo. Tu app también necesita una vía clara desde “Aprobado” hasta “el acceso está realmente concedido”, además de una forma fiable de eliminar el acceso después.

Elegir un enfoque de fulfillment

La mayoría usa uno (o mezcla) de estos modelos:

- Crear tickets en Jira/ServiceNow y dejar que un equipo admin los cumpla.

- Llamar APIs para provisionar directamente (p. ej., añadir a un grupo, asignar un rol).

- Enviar tareas a admins dentro de la app cuando la automatización no es posible (con fechas y propietario).

La mejor elección depende de tus sistemas y tolerancia al riesgo. Para accesos de alto impacto, fulfillment basado en tickets con una segunda revisión puede ser una característica, no una limitación.

Separa el estado de aprobación del estado de fulfillment

Diseña el flujo para que Aprobado ≠ Concedido. Rastrea el fulfillment como su propia máquina de estados, por ejemplo:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (o Failed)

Esta separación evita confianza falsa y da a las partes interesadas una vista honesta de lo pendiente.

Verificación y evidencia

Tras el fulfillment, añade un paso de verificación: confirma que el acceso se aplicó en el sistema objetivo. Almacena evidencia ligera como un ID de referencia (número de ticket), marca temporal y “verificado por” (usuario o ejecución automática). Esto convierte la gobernanza de accesos en algo demostrable, no solo afirmado.

Revocación y expiración

Trata la eliminación como una función de primera clase:

- Soporta fechas de fin desde el momento de la solicitud.

- Ejecuta eliminación automática cuando vence la fecha (via API) o encola una tarea de revocación si es manual.

- Registra resultados de revocación (Removed/Failed) igual que los grants.

Cuando la revocación es fácil y visible, el principio de mínimo privilegio deja de ser un lema y se convierte en práctica diaria.

Pista de auditoría y evidencia para revisiones

Prototipa tu app de revisión de accesos

Prototipa roles, estados, aprobaciones y procesos con Koder.ai en el nivel gratuito.

Una app de revisión centralizada solo es creíble si su evidencia lo es. Aprobaciones y denegaciones deben poder explicarse meses después—sin depender de la memoria de alguien o de una captura en un email.

Diseña un log de auditoría inmutable

Trata cada acción significativa como un evento y escríbelo en un log de auditoría append-only. Como mínimo, registra quién actuó, qué hizo, cuándo lo hizo, desde dónde lo hizo y por qué.

Eso incluye típicamente:

- Identidad del actor (ID de usuario, nombre visible, rol en ese momento)

- Tipo de acción (submitted, approved, denied, reassigned, escalated, revoked)

- Marca temporal (lado servidor) e identificadores de solicitud/recurso

- Detalles de origen (IP, user agent, ID de sesión SSO)

- Campos de razón (justificación de decisión y comentarios en texto libre)

Captura el contexto de la decisión (no solo la decisión)

Los auditores suelen preguntar: “¿Qué información tenía el revisor cuando aprobó esto?” Almacena el contexto de decisión junto al evento:

- Comentarios y razones estructuradas (p. ej., “onboarding de proyecto”, “emergencia”)

- Adjuntos (tickets, excepciones de política)

- La política o regla aplicada (mapeo RBAC, resultado de chequeos de elegibilidad, SoD)

- Sobreescrituras: quién anuló, qué se omitió y la justificación

Mantén los adjuntos versionados y ligados al paso específico de la solicitud para que no se separen más tarde.

Evita manipulaciones y aclara cambios admin

Haz el log append-only en almacenamiento (por ejemplo, tablas write-once, almacenamiento de objetos inmutable o un servicio de logging separado). Limita a los admins la capacidad de añadir eventos correctivos en lugar de editar el historial.

Si cambios de configuración afectan las revisiones (reglas de enrutamiento, grupos de aprobadores, temporizadores), regístralos también con valores antes/después. Ese historial de cambios suele importar tanto como la decisión de acceso.

Vistas y exportaciones para auditoría que respondan preguntas reales

Proporciona pantallas y exportaciones amigables para auditoría con filtros prácticos: por usuario, recurso, derecho, rango de fechas, estado de solicitud y aprobador. Las exportaciones deben ser consistentes y completas (CSV/PDF), manejar zonas horarias y conservar identificadores para conciliar con directorios o sistemas de tickets.

El objetivo es simple: cada aprobación debe contar una historia completa, rápido, con evidencia confiable.

Controles de seguridad y privacidad

Una app de revisión centralizada se vuelve rápidamente un objetivo de alto valor: contiene quién tiene acceso a qué, por qué lo solicitó y quién lo aprobó. Seguridad y privacidad no pueden “añadirse después”—moldean cómo diseñas roles, pantallas y almacenamiento de datos.

Mínimo privilegio dentro de la app

Comienza restringiendo la visibilidad, no solo las acciones. Muchas solicitudes incluyen contexto sensible (nombres de clientes, IDs de incidentes, notas de RRHH).

Define roles de aplicación claros (p. ej., solicitante, revisor, propietario de recurso, auditor, admin) y delimita qué puede ver cada rol:

- Los revisores solo ven solicitudes que les fueron enrutadas, no la cola completa.

- Los propietarios de recursos ven solicitudes de sus recursos, no todas.

- Los auditores pueden necesitar acceso de solo lectura a decisiones y evidencia, pero no a todos los campos de texto libre si contienen datos personales.

Trata el acceso admin como excepcional: exige MFA, limitación a un grupo pequeño y registro de cada acción privilegiada.

Proteger datos de extremo a extremo

Cifra en tránsito (TLS en todas partes) y en reposo (base de datos y backups). Guarda secretos (contraseñas DB, claves de firma, tokens de webhooks) en un gestor de secretos, no en archivos de entorno en repositorios.

Sé deliberado sobre qué almacenas:

- Evita guardar tokens de acceso en bruto.

- Redacta o plantilla los campos de justificación cuando sea posible.

- Separa datos de identidad de las notas de solicitud para reducir exposiciones accidentales.

Salvaguardas contra ataques comunes

Añade controles básicos desde el inicio:

- Límite de tasa en login, búsqueda y endpoints API para reducir scraping y fuerza bruta.

- Protección CSRF para sesiones de navegador; usa cookies SameSite y tokens anti-CSRF.

- Validación estricta de entradas (lado servidor) para IDs, comentarios y filtros.

- Controles en uploads si aceptas evidencia: lista blanca de MIME types, escaneo, límites de tamaño y almacenamiento fuera del web root.

Cumplimiento básico: minimizar, retener y controlar logs

Define periodos de retención para solicitudes, comentarios y adjuntos según política (p. ej., 1–7 años para evidencia de auditoría, menos para notas personales). Mantén un log de auditoría con acceso controlado y eventos inmutables (quién/qué/cuándo) y restringe acceso a logs a auditores y seguridad. Cuando dudes, almacena menos—y documenta por qué retienes lo que retienes.

Notificaciones y comunicación

Itera con seguridad los controles

Prueba rutas y permisos, y revierte de forma segura si un cambio afecta a las revisiones.

Las notificaciones son el sistema nervioso de un flujo de solicitudes de acceso. Cuando son claras y puntuales, las solicitudes fluyen y los revisores actúan con confianza. Cuando son ruidosas o vagas, la gente las ignora y las aprobaciones se estancan.

Qué notificar (y cuándo)

Como mínimo, cubre tres momentos:

- Confirmación de envío al solicitante, incluyendo qué sigue y tiempos estimados.

- Necesita aprobación a cada revisor, con contexto suficiente para decidir.

- Decisión tomada al solicitante y a los fulfilers descendentes (TI/help desk), incluyendo próximos pasos y fechas efectivas.

Mantén el contenido del mensaje consistente entre canales para que la gente no tenga que buscar detalles.

Estrategia de canales: email, chat y en-app

Usa un enfoque en niveles:

- Notificaciones in-app para usuarios que ya usan la app a diario (revisores, admins). Bajo ruido y fácil de rastrear.

- Email para entrega fiable y auditabilidad, especialmente para aprobadores ocasionales.

- Chat (Slack/Teams) para respuestas rápidas, pero solo si los usuarios optan y controles de frecuencia.

Evita spam agrupando actualizaciones no urgentes (digest diario) y reservando pings en tiempo real para aprobaciones y escalados.

Recordatorios y escalados que respeten zonas horarias

Los recordatorios deben ser previsibles y justos: envía el primer recordatorio tras una ventana SLA definida y escala solo si no hay acción. Aplica horas laborales y zonas locales para que un revisor en Sídney no reciba alertas “vencidas” a las 2 a.m. Permite configurar horas de silencio y calendarios de festivos.

Plantillas con contexto obligatorio (y enlaces directos)

Crea plantillas que siempre incluyan:

- Solicitante, recurso, derecho y justificación

- Señales de riesgo (p. ej., privilegios elevados, acceso a producción)

- Fecha límite/SLA y el siguiente aprobador

- Un enlace directo para actuar inmediatamente: /requests/{id}

Notificaciones bien diseñadas reducen idas y vueltas, aceleran aprobaciones y mejoran la preparación para auditorías sin abrumar a la gente.

Pruebas, lanzamiento y mejoras continuas

Una app de revisión centralizada solo gana confianza cuando se comporta de forma predecible bajo presión real: solicitudes urgentes, enrutamiento complejo y separación estricta de funciones. Antes de invitar a toda la compañía, define qué significa “hecho” para que todas las pruebas apunten al mismo objetivo.

Define “hecho” (para que las pruebas tengan un objetivo)

Empieza con los flujos centrales que debes soportar el día uno: crear solicitud → enrutar al revisor correcto(s) → aprobar/denegar → cumplir/revocar → registrar evidencia.

Luego lista ajustes de admin no negociables (reglas de enrutamiento, grupos de aprobadores, delegación, tiempos de escalado, valores por defecto de expiración) y las vistas de reporte que necesitas (backlog abierto, solicitudes envejecidas, tiempo de ciclo por equipo y export básico para auditoría).

Prueba las rutas críticas que rompen aprobaciones

Centra las pruebas en escenarios que silenciosamente pueden producir resultados erróneos:

- Reglas de enrutamiento: aprobador correcto para cada recurso/derecho, incluidos casos límite (contratistas, recursos entre equipos).

- Delegación y cobertura por ausencia: verifica que el delegado vea exactamente lo que debe y que la responsabilidad siga visible.

- Expiración y acceso por tiempo: confirma recordatorios, comportamientos de expiración automática y qué pasa si el fulfillment se demora.

- Chequeos de permisos: revisores no pueden aprobar su propio acceso; solicitantes no ven solicitudes ajenas salvo intención; admins no pueden reescribir historial.

Añade un pequeño set de “pruebas maliciosas” (clics duplicados, fallos parciales, reintentos) para evitar aprobaciones dobles o estados contradictorios.

Lanzamiento por fases controladas

Lanza con un grupo piloto que represente la realidad: un equipo de negocio, un equipo de TI/fulfillment y al menos un owner de recurso de alto riesgo. Mantén un ciclo de retroalimentación corto (revisión semanal de puntos dolorosos) y publica guías simples sobre dónde deben enviarse las solicitudes durante la transición.

Si migras desde correo o ticketing, planifica una regla de corte: nuevas solicitudes deben crearse en la app después de la fecha X; items antiguos pueden importarse como referencia de solo lectura o cerrarse con decisión documentada.

Mide resultados y mejora

Mide consistentemente unas pocas métricas: tiempo medio de ciclo, número de solicitudes pendientes, tasas de aprobación/denegación y motivos comunes de denegación. Los motivos de denegación son especialmente valiosos: señalan prerrequisitos faltantes, descripciones de recurso confusas o tipos de solicitud demasiado amplios.

Usa esas señales para refinar el enrutamiento, ajustar valores por defecto de mínimo privilegio y mejorar formularios y notificaciones sin cambiar la política subyacente cada semana.

Implementar más rápido (sin sacrificar controles)

Una vez claros el flujo, roles y modelo de datos, el principal riesgo es la deriva en la ejecución: pantallas inconsistentes, eventos de auditoría faltantes o atajos “temporales” que se convierten en lagunas permanentes.

Si quieres acelerar la entrega manteniendo disciplina arquitectónica, un flujo de trabajo asistido por generación puede ayudar. Con Koder.ai, los equipos pueden construir el núcleo de una app de revisión de accesos a partir de una especificación estructurada (roles, estados de solicitud, reglas de enrutamiento y eventos de auditoría) mediante una interfaz conversacional—y luego iterar con Planning Mode, snapshots y rollback, y exportar el código fuente cuando estén listos para incorporarlo al SDLC. La pila por defecto de Koder.ai (React para web, Go + PostgreSQL para backend) encaja bien con las necesidades típicas: UIs tipo bandeja, flujos de aprobación fuertemente tipados y logging append-only.

Ya uses Koder.ai o una construcción tradicional, la secuencia es la misma: asegura roles y reglas SoD, separa aprobaciones y fulfillment, y trata la auditabilidad como una característica de producto, no como un añadido.