Qué debe manejar la aplicación (y por qué)

Una solicitud de acceso a datos—a menudo llamada DSAR (Data Subject Access Request) o SAR (Subject Access Request)—es cuando una persona pide a tu organización qué datos personales tienes sobre ella, cómo los usas y recibir una copia. Si tu negocio recoge datos de clientes, usuarios, empleados o prospectos, asume que estas solicitudes ocurrirán.

Manejarlas bien no es solo evitar multas. Es confianza: una respuesta clara y consistente muestra que entiendes tus datos y respetas los derechos de las personas.

Regulaciones y tipos de solicitud que debes soportar

La mayoría de equipos diseñan pensando primero en GDPR y CCPA/CPRA, pero la app debe ser lo bastante flexible para manejar múltiples jurisdicciones y políticas internas.

Los tipos de solicitud comunes incluyen:

- Acceso: proporcionar una copia de los datos y el contexto requerido (orígenes, propósitos, destinatarios, retención cuando aplique).

- Eliminación: borrar datos cuando esté permitido y documentar excepciones (p. ej., prevención de fraude, obligaciones legales).

- Corrección: corregir información personal inexacta en los sistemas.

- Portabilidad: entregar los datos en un formato reutilizable para transferirlos.

Incluso dentro de “acceso”, el alcance puede variar: un cliente puede pedir “todo lo que tenéis” o datos ligados a una cuenta, periodo o producto específico.

Quién intervendrá en el flujo

Una app DSAR se sitúa en la intersección de múltiples interesados:

- Privacidad/legal define políticas, aprobaciones y contenido de la respuesta.

- Soporte recibe solicitudes y comunica con el solicitante.

- Seguridad asegura comprobaciones de identidad, registros y entrega segura.

- Ingeniería/TI mantiene conectores, fuentes de datos y fiabilidad.

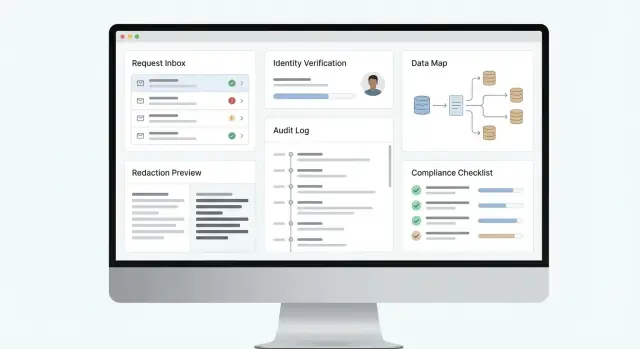

Cómo se ve “bien hecho”

Una buena app DSAR hace que cada solicitud sea oportuna, trazable y consistente. Eso significa intake claro, verificación de identidad fiable, recogida de datos predecible en sistemas, decisiones documentadas (incluidas denegaciones o cumplimientos parciales) y un registro auditable de quién hizo qué y cuándo.

El objetivo es un proceso repetible que puedas defender—internamente y ante reguladores—sin convertir cada solicitud en un siniestro.

Define tus requisitos centrales y métricas de éxito

Antes de diseñar pantallas o elegir herramientas, aclara qué significa “hecho” para tu organización. Una app de solicitudes de acceso a datos tiene éxito cuando mueve cada solicitud de intake a entrega de forma fiable, cumple plazos legales (GDPR, CCPA, etc.) y deja una traza defendible.

Empieza con el flujo mínimo de extremo a extremo

Documenta el flujo DSAR core que la app debe soportar desde el día uno:

- Intake y seguimiento de la solicitud de principio a fin: captura tipo de solicitud (acceso, eliminación, corrección, portabilidad), jurisdicción, reglas de fecha de vencimiento y cambios de estado desde “recibido” hasta “cumplido/denegado.”

- Verificación de identidad y comprobaciones de autorización: confirma que el solicitante es quien dice ser y valida que tiene derecho a actuar (p. ej., padre/tutor, apoderado).

- Descubrimiento de datos en sistemas y empaquetado estructurado de la respuesta: encontrar datos personales en sistemas prioritarios, reconciliar duplicados y producir una exportación legible y coherente.

- Auditabilidad: quién hizo qué, cuándo y por qué: registra cada acción (resultados de verificación, búsquedas realizadas, aprobaciones, redacciones, comunicaciones) para justificar decisiones.

Manténlo práctico: define qué canales de solicitud aceptarás (solo formulario web vs. email/entrada manual), qué idiomas/locales importan y qué “casos límite” abordarás desde el principio (cuentas compartidas, ex-empleados, menores).

Define métricas de éxito medibles (para mejorar)

Convierte requisitos en KPIs que tu equipo pueda seguir semanalmente:

- Tiempo hasta el acuse (p. ej., mediana desde envío hasta confirmación)

- Tiempo hasta completar y tasa de cumplimiento de SLA (porcentaje cerrado dentro de plazos legales)

- Resultados de verificación (tasa de aprobación, tiempo medio de verificación, % que requiere revisión manual)

- Cobertura de automatización (porcentaje de solicitudes donde se buscaron sistemas clave vía conectores vs. trabajo manual)

- Métricas de calidad (tasa de reapertura por datos faltantes, tasa de error en redacción, satisfacción del cliente al cierre)

- Integridad de la auditoría (porcentaje de casos con evidencia requerida y aprobaciones registradas)

Aclara alcance y responsabilidades

Anota quién posee cada paso: equipo de privacidad, soporte, seguridad, legal. Define roles y permisos a alto nivel ahora—los traducirás a controles de acceso y registros de auditoría más adelante.

Si vas a estandarizar cómo reportas progreso a interesados, decide cuál es la “fuente única de la verdad” (la app) y qué debe exportarse a herramientas internas de reporting.

Elige una arquitectura que escale con necesidades de cumplimiento

Una app de solicitudes de acceso a datos es más que un formulario y un botón de exportar. Tu arquitectura debe soportar plazos estrictos, evidencia para auditores y cambios frecuentes de política—sin convertir cada solicitud en un proyecto a medida.

Separar experiencias: solicitante, equipo de privacidad y sistemas

La mayoría acaba con tres “caras” del producto:

- Portal usuario (solicitante): enviar una solicitud, subir documentos si hace falta, seguir estado y recibir el paquete final.

- Portal admin (equipo de privacidad): triage, validar identidad, buscar, revisar/redactar, aprobar y publicar respuestas.

- APIs internas: permiten que sistemas (CRM, mesa de ayuda, data warehouse) intercambien actualizaciones de estado y evidencia automáticamente.

Mantener estas experiencias separadas (incluso si comparten base de código) facilita permisos, auditoría y cambios futuros.

Servicios centrales que se mantienen estables al añadir conectores

Un flujo DSAR escalable suele dividirse en algunos servicios clave:

- Ingesta: captura solicitudes desde formularios web, email o tickets.

- Identidad: verificación, comprobaciones de autoridad y escalado basado en riesgo.

- Conectores: extraen datos de sistemas internos y procesadores.

- Cumplimiento (fulfillment): recoge resultados, hace matching y construye el paquete de respuesta.

- Notificaciones: recordatorios de plazos, actualizaciones al solicitante y SLAs internos.

Elige almacenes de datos que encajen con realidades de cumplimiento

Usa:

- Una base de datos operativa para el estado de la solicitud y tareas.

- Almacenamiento de objetos para exportaciones generadas y adjuntos (con controles de acceso estrictos y expiración).

- Un registro de auditoría inmutable (append-only) para quién hizo qué y cuándo.

Aplicación monolítica vs servicios modulares

Comienza con una app desplegable única si tu volumen es bajo y el equipo pequeño—menos piezas móviles, iteración más rápida. Pasa a servicios modulares cuando el número de conectores, tráfico o requisitos de auditoría crezca, para poder actualizar integraciones sin arriesgar el flujo admin.

Dónde puede ayudar Koder.ai (sin cambiar requisitos de cumplimiento)

Si lo construyes internamente, herramientas como Koder.ai pueden acelerar la implementación inicial generando un portal admin React funcional y un backend Go + PostgreSQL a partir de una conversación estructurada.

Dos características de la plataforma son especialmente relevantes para flujos con mucho cumplimiento:

- Modo de planificación para mapear roles, estados de caso y requisitos de evidencia antes de generar pantallas y APIs.

- Snapshots y rollback para que cambios en conectores y políticas puedan revertirse rápidamente si afectan la exactitud del cumplimiento.

Aun así necesitas la aprobación de privacidad/legal y revisión de seguridad, pero acelerar un “primer flujo usable de extremo a extremo” ayuda a validar requisitos temprano.

Diseña el flujo de intake y el ciclo de vida del caso

La experiencia de intake es donde la mayoría de casos DSAR y de privacidad triunfan o fracasan. Si la gente no puede enviar una solicitud con facilidad—o si tu equipo no puede triagearla rápido—se te cruzarán plazos, sobrecolectarás datos o perderás el rastro de lo prometido.

Ofrece tres canales de intake (que terminan en una cola única)

Una app práctica soporta múltiples puntos de entrada, pero normaliza todo en un único registro de caso:

- Formulario público para quien no tenga cuenta.

- Portal autenticado para clientes logueados, donde puedes prefilar datos y permitirles seguir estado.

- Ingesta email→ticket para que solicitudes enviadas a privacy@… o support@… se conviertan en casos automáticamente (con adjuntos preservados).

La clave es consistencia: sea cual sea el canal, el resultado debe ser los mismos campos de caso, los mismos temporizadores y la misma traza de auditoría.

Recaba solo lo necesario (y nada más)

Tu formulario de intake debe ser corto y orientado al propósito:

- Información de identidad (lo justo para verificar después): nombre, método de contacto e identificadores de cuenta que ya uses.

- Ámbito de la solicitud: acceso, eliminación, corrección, portabilidad, “no vender/compartir”, etc., más detalles opcionales en texto libre.

- Jurisdicción y plazos: selección de país/estado (o inferido por dirección) para que la app aplique el reloj estatutario correcto.

Evita pedir detalles sensibles “por si acaso”. Si necesitas más información, solicítala después como parte de la verificación.

Define un ciclo de vida de caso simple que tu equipo pueda seguir

Haz los estados del caso explícitos y visibles para personal y solicitantes:

recibido → verificando → en progreso → listo → entregado → cerrado

Cada transición debe tener reglas claras: quién puede moverla, qué evidencia se requiere (p. ej., verificación completada) y qué se registra.

Automatiza SLAs, recordatorios y escalado

Desde el momento en que se crea un caso, inicia temporizadores SLA ligados a la normativa aplicable. Envía recordatorios conforme se acercan los plazos, pausa relojes cuando la política lo permita (por ejemplo, al esperar aclaraciones) y añade reglas de escalado (p. ej., alertar a un manager si el caso está en “verificando” 5 días).

Hecho bien, el diseño de intake y ciclo convierte el cumplimiento de privacidad de un problema de bandeja en un flujo predecible.

Implementa verificación de identidad y comprobaciones de autoridad

La verificación de identidad es donde el cumplimiento de privacidad se hace real: estás a punto de divulgar datos personales, así que debes estar seguro de que el solicitante es el sujeto de datos (o está legalmente autorizado para actuar). Integra esto en tu flujo como un paso de primera clase, no como un añadido.

Escoge métodos de verificación que encajen con tu base de usuarios

Ofrece varias opciones para que usuarios legítimos no queden bloqueados, manteniendo el proceso defensable:

- Enlace mágico por email (buena base para solicitudes de bajo riesgo)

- Código único por SMS (útil cuando tienes un número verificado)

- Inicio de sesión en cuenta (fuerte cuando el usuario ya tiene perfil autenticado)

- Chequeo de documentos (escaneo de ID + selfie o revisión manual, usarlo con moderación)

Haz la UI clara sobre qué pasará y por qué. Si puedes, prefila datos para usuarios logueados y evita solicitar información adicional innecesaria.

Soporta representantes, agentes y menores

Tu app debe manejar casos donde el solicitante no es el sujeto de datos:

- Agentes/representantes autorizados: recoge carta de autorización o poder, y verifica ambas identidades (agente y sujeto de datos).

- Padres/tutores de menores: solicita prueba de tutela donde sea necesario y asegura que las respuestas vayan a la parte correcta.

Modela esto explícitamente en tu esquema de datos (p. ej., “solicitante” vs “sujeto de datos”) y registra cómo se estableció la autoridad.

Usa verificación basada en riesgo (y explícalo)

No todas las solicitudes conllevan el mismo riesgo. Define reglas que eleven el nivel de verificación cuando:

- La solicitud involucra datos sensibles (salud, finanzas, ubicación precisa)

- La respuesta incluirá documentos o notas en texto libre

- La solicitud viene de un dispositivo nuevo, región inusual o dominio de email sospechoso

Cuando escalas la verificación, muestra una razón breve en lenguaje llano para que no parezca arbitrario.

Los artefactos de verificación (IDs, documentos de autorización, eventos de auditoría) deben cifrarse, tener control de acceso y ser visibles solo para roles limitados. Conserva solo lo necesario, define un plazo de retención claro y automatiza la eliminación.

Trata la evidencia de verificación como datos sensibles en sí mismos, con entradas reflejadas en tu traza de auditoría para demostrar cumplimiento posteriormente.

Mapea tus datos y construye conectores de sistemas

Crea portales para ambas partes

Lanza un portal para solicitantes y un espacio de administración con seguimiento claro del estado de los casos.

Una app DSAR solo es tan buena como su visibilidad sobre dónde viven realmente los datos personales. Antes de escribir un solo conector, construye un inventario práctico de sistemas que puedas mantener con el tiempo.

Crea un inventario de sistemas vivo

Empieza con los sistemas más probables que contengan información identificable de usuarios:

- Bases de datos centrales (producción, analítica, data warehouse)

- Herramientas SaaS (CRM, email marketing, facturación, analítica de producto)

- Sistemas de soporte (ticketing, transcripciones de chat, grabaciones de llamadas)

- Logs y streams de eventos (logs de aplicación, CDN/WAF, logs de autenticación)

Para cada sistema registra: propietario, propósito, categorías de datos almacenados, identificadores disponibles (email, user ID, device ID), cómo acceder (API/SQL/export), y restricciones (límite de tasa, retención, tiempo del proveedor). Este inventario será tu “fuente de verdad” operativa cuando lleguen solicitudes.

Construye conectores que coincidan con la fuente

Los conectores no necesitan ser sofisticados; deben ser fiables:

- Extracciones por API para herramientas SaaS (sincronización incremental cuando sea posible)

- Consultas a bases de datos para sistemas propios (queries parametrizados por identificadores conocidos)

- Exportaciones de proveedores para herramientas sin API (formato del documento, cadencia y quién las dispara)

Mantén los conectores aislados del resto de la app para poder actualizarlos sin romper el flujo.

Normaliza los datos para revisión

Diferentes sistemas describen a la misma persona de maneras distintas. Normaliza los registros recuperados en un esquema consistente para que los revisores no comparen manzanas con peras. Un modelo simple y funcional es:

person_identifier (lo que usaste para hacer match)data_category (perfil, comunicaciones, transacciones, telemetría)field_name y field_valuerecord_timestamp

Rastrea la procedencia de cada campo

La procedencia es lo que hace los resultados defendibles. Almacena metadatos junto a cada valor:

- Sistema fuente y objeto/tabla

- Tiempo de recuperación y timestamp original

- Método de coincidencia (exacta, difusa) y score de confianza

Cuando alguien pregunte “¿De dónde salió esto?”, tendrás una respuesta precisa y un camino claro para corregir o borrar cuando corresponda.

Construye el motor de recuperación y emparejamiento de datos

Esta es la parte de “encuentra todo sobre esta persona” de tu app—y la más propensa a generar riesgo de privacidad si es descuidada. Un buen motor es deliberado: busca lo suficiente para ser completo, pero lo bastante acotado para evitar extraer datos no relacionados.

Empieza con una estrategia de búsqueda clara

Diseña el motor alrededor de los identificadores que puedas recoger de forma fiable en el intake. Puntos de partida comunes incluyen email, teléfono, ID de cliente, número de orden y dirección postal.

Luego expande a identificadores que suelen vivir en producto y analítica:

- Cuentas vinculadas (parent/child, perfiles de hogar, admins de empresa)

- IDs de dispositivo e identificadores publicitarios (cuando proceda y sea legalmente soportable)

- IDs de sesión y cookies (normalmente menor confianza)

Para sistemas que no comparten una clave estable, añade matching difuso (p. ej., nombres normalizados + dirección) y trata resultados como “candidatos” que requieren revisión.

Minimiza la sobre-colección por defecto

Evita la tentación de “exportar toda la tabla de usuarios”. Construye conectores que consulten por identificador y devuelvan solo campos relevantes cuando sea posible—especialmente para logs y streams de eventos. Extraer menos reduce tiempo de revisión y baja la probabilidad de divulgar datos ajenos.

Un patrón práctico es un flujo en dos pasos: (1) comprobar ligeramenta “¿existe este identificador?”, luego (2) jalar registros completos solo para matches confirmados.

Impone aislamiento multi-tenant

Si tu app sirve múltiples marcas, regiones o unidades de negocio, cada consulta debe llevar un ámbito de tenant. Aplica filtros de tenant en la capa de conectores (no solo en la UI) y valídalos en pruebas para evitar fugas entre tenants.

Maneja casos límite del mundo real

Planifica duplicados y ambigüedad:

- Perfiles duplicados en sistemas y a través del tiempo

- Emails compartidos (buzones familiares, direcciones rol como billing@)

- Cuentas fusionadas e identificadores históricos

Almacena confianza del match, evidencia (qué identificador matcheó) y timestamps para que los revisores puedan explicar—y defender—por qué registros se incluyeron o excluyeron.

Añade revisión, redacción y empaquetado de respuestas

Configura el backend principal

Crea APIs y un esquema de base de datos que se ajusten a los pasos de recepción, verificación, revisión y entrega.

Una vez el motor ha ensamblado los registros relevantes, no deberías enviarlos directamente al solicitante. La mayoría de organizaciones necesitan una revisión humana para prevenir divulgación accidental de datos de terceros, información confidencial de negocio o contenido restringido por ley o contrato.

Construye una cola de revisión que la gente pueda usar

Crea un espacio de “revisión de caso” estructurado donde los revisores puedan:

- Ver el conjunto compilado agrupado por sistema fuente (CRM, soporte, facturación, logs de producto)

- Filtrar por categoría de datos (identificadores, comunicaciones, transacciones, datos de dispositivo)

- Abrir la evidencia subyacente (IDs de registro, timestamps, sistema de origen)

- Añadir notas internas y solicitar re-fetch si algo parece incompleto

Aquí también estandarizas decisiones. Un pequeño conjunto de tipos de decisión (incluir, redactar, retener, necesita legal) mantiene las respuestas consistentes y más fáciles de auditar.

Redacción y retenciones: trátalas como funciones de primera clase

Tu app debe soportar tanto eliminar partes sensibles de un registro como excluir registros enteros cuando la divulgación no está permitida.

La redacción debe cubrir:

- Datos de terceros (nombres, emails, teléfonos en hilos de mensajes)

- Información confidencial de negocio (detalles de herramientas internas, identificadores sensibles de seguridad)

- Campos de “texto libre” donde suele esconderse contenido sensible (notas, transcripciones, adjuntos)

Las exclusiones deben ser posibles cuando no se puede divulgar la información, con razones documentadas (por ejemplo: material sujeto a privilegio legal, secretos comerciales o contenido que perjudicaría a otros).

No solo ocultes los datos—captura la justificación en forma estructurada para poder defender la decisión más adelante.

Empaqueta entregables para humanos y máquinas

La mayoría de flujos DSAR funcionan mejor si generas dos entregables:

- Un informe legible por humanos (HTML/PDF) que resuma lo encontrado y lo que se retuvo o redactó

- Una exportación legible por máquinas (JSON/CSV) con los datos divulgados en un esquema predecible

Incluye metadata útil a lo largo: fuentes, fechas relevantes, explicaciones de redacciones/exclusiones y pasos claros siguientes (cómo preguntar, cómo apelar, cómo corregir datos). Esto convierte la respuesta de un volcado de datos en un resultado entendible.

Si quieres consistencia entre casos, usa una plantilla de respuesta y mantenla versionada para poder mostrar qué plantilla se usó en la fecha de cumplimiento. Empareja esto con tus registros de auditoría para que cada cambio en el paquete sea trazable.

Controles de seguridad, permisos y registros de auditoría

La seguridad no es una característica que “añadas después” en una app DSAR—es la base que evita fugas de datos personales mientras demuestras que manejaste cada solicitud correctamente. El objetivo es simple: solo las personas correctas ven los datos correctos, cada acción es trazable y los archivos exportados no se pueden abusar.

Permisos basados en roles (RBAC)

Empieza con control de acceso por roles claro para que responsabilidades no se difuminen. Roles típicos incluyen:

- Admin privacidad: configura políticas, conectores, plantillas y escalados.

- Revisor: inspecciona registros recuperados, marca casos límite, sugiere redacciones.

- Aprobador: firma final antes de liberar cualquier dato.

- Auditor: acceso solo lectura a historial de casos, evidencia e informes.

Mantén permisos granulares. Por ejemplo, un revisor puede acceder a datos recuperados pero no cambiar plazos, mientras que un aprobador puede liberar una respuesta pero no editar credenciales de conectores.

Registro de auditoría inmutable (prueba de lo ocurrido)

Tu flujo DSAR debe generar un registro de auditoría append-only que cubra:

- Quién vio, cambió, exportó o eliminó algo

- Qué registros se accedieron (al menos identificadores y sistema fuente)

- Cuándo ocurrieron las acciones (timestamps con zona horaria)

- Por qué ocurrieron (notas de caso, códigos de decisión)

Haz las entradas de auditoría difíciles de manipular: restringe el acceso de escritura al servicio de la aplicación, evita ediciones y considera almacenamiento write-once o hashed/signed batches.

Los logs de auditoría también son donde defiendes decisiones como divulgación parcial o denegación.

Cifrado, claves y manejo de secretos

Cifra en tránsito (TLS) y en reposo (bases de datos, almacenamiento de objetos, backups). Guarda secretos (tokens API, credenciales BD) en un gestor de secretos dedicado—no en código, archivos de configuración o tickets de soporte.

Para exportaciones, usa enlaces de descarga firmados y de corta duración y archivos cifrados cuando proceda. Limita quién puede generarlos y establece expiración automática.

Prevención de abuso y descargas seguras

Las apps de privacidad atraen scraping e ingeniería social. Añade:

- Límites de tasa y throttling en portales y endpoints de descarga

- Detección de anomalías (picos de casos, fallos repetidos de verificación, actividad admin inusual)

- Descargas seguras (escaneo antivirus, watermarking y opciones “solo ver” para revisión interna)

Estos controles reducen riesgo manteniendo la usabilidad para clientes reales y equipos internos.

Notificaciones, plazos y comunicación con clientes

Un flujo DSAR triunfa o fracasa en dos cosas que los clientes notan de inmediato: si respondes a tiempo y si tus actualizaciones son claras y fiables. Trata la comunicación como una función de primera clase—no como unos cuantos emails pegados al final.

Mensajes basados en plantillas que sean consistentes

Empieza con un pequeño conjunto de plantillas aprobadas que el equipo pueda reutilizar y localizar. Mantenlas cortas, específicas y sin sobrecarga legal.

Plantillas comunes a incluir:

- “Verificación requerida”: qué necesitas, cómo proporcionarlo y qué pasará a continuación

- “Aviso de extensión”: la razón, la nueva fecha y qué trabajo está en curso

- “Finalización”: qué se proporcionó, cómo accederlo de forma segura y cómo plantear preguntas de seguimiento

Añade variables (ID de solicitud, fechas, enlace a portal, método de entrega) para que la app rellene detalles automáticamente, respetando redacción aprobada por legal/privacidad.

Seguimiento de plazos por jurisdicción y tipo de solicitud

Los plazos varían por ley (p. ej., GDPR vs CCPA/CPRA), tipo de solicitud (acceso, eliminación, corrección) y si la verificación está pendiente. Tu app debe calcular y mostrar:

- la fecha límite actual y por qué está fijada (regla + estado)

- condiciones de pausa (p. ej., a la espera de verificación) y cómo afectan los temporizadores

- eligibilidad de extensión y una acción “enviar aviso de extensión” que deje huella en la auditoría

Haz los plazos visibles en todas partes: lista de casos, detalle del caso y recordatorios para el personal.

Integraciones: email, ticketing y mensajería

No todas las orgs quieren otra bandeja de entrada. Ofrece webhooks e integraciones de email para que las actualizaciones fluyan a herramientas existentes (p. ej., sistema de tickets o chat interno).

Usa hooks orientados a eventos como case.created, verification.requested, deadline.updated y response.delivered.

Actualizaciones en portal cliente y enlaces de entrega seguros

Un portal simple reduce idas y venidas: los clientes pueden ver el estado (“recibido”, “verificando”, “en progreso”, “listo”), subir documentos y recuperar resultados.

Al entregar datos, evita adjuntos. Proporciona enlaces de descarga autenticados y con tiempo limitado y guía clara sobre cuánto tiempo dura el enlace y qué hacer si expira.

Crea una app DSAR rápidamente

Convierte tu flujo DSAR en una app React funcional con backend en Go + PostgreSQL desde chat.

La retención y los informes son donde una herramienta DSAR deja de ser “una app de flujo” y pasa a actuar como un sistema de cumplimiento. El objetivo es simple: conservar lo que debes, borrar lo que no necesitas y probarlo con evidencia.

Define reglas de retención claras (por tipo de artefacto)

Define retención por tipo de objeto, no solo por “caso cerrado”. Una política típica separa:

- Registro del caso (detalles de la solicitud, plazos, acciones tomadas)

- Evidencia de verificación de identidad (documentos, checks de liveness, tokens)

- Exportaciones y paquetes de respuesta (ZIP/PDF/JSON entregados)

- Registros de auditoría (historial inmutable de eventos)

Mantén períodos de retención configurables por jurisdicción y tipo de solicitud. Por ejemplo, puedes retener logs de auditoría más tiempo que evidencia de identidad, y borrar exportaciones pronto tras la entrega manteniendo un hash y metadatos para probar qué se envió.

Retenciones legales y excepciones (pausar o limitar el procesamiento)

Añade un estado de reten legal explícito que pueda pausar temporizadores de eliminación y restringir acciones de personal. Esto debe soportar:

- Un código de razón (litigio, investigación, disputa contractual)

- Alcance (caso entero vs fuentes de datos específicas)

- Fechas de aprobación y revisión (para que los holds no sean permanentes por accidente)

También modela exenciones y limitaciones (p. ej., datos de terceros, comunicaciones privilegiadas). Trátalas como resultados estructurados, no notas en texto libre, para poder reportarlas consistentemente.

Reguladores y auditores internos suelen pedir tendencias, no anécdotas. Construye informes que cubran:

- Volúmenes por tipo de solicitud (acceso, eliminación, corrección)

- Tiempos de respuesta vs plazos legales

- Resultados (cumplido, parcialmente cumplido, denegado)

- Exenciones usadas y frecuencia

Exporta informes en formatos comunes y mantiene definiciones de informe versionadas para que los números sean explicables.

Alineación con políticas (y enlaza a ellas en el producto)

Tu app debe referenciar las mismas reglas que publica la organización. Enlaza directamente a recursos internos como /privacy y /security desde ajustes admin y vistas de caso, para que operadores puedan verificar el “por qué” detrás de cada elección de retención.

Pruebas, monitorización y operaciones continuas

Una app DSAR no está “lista” cuando la UI funciona. Las fallas más riesgosas ocurren en los bordes: identidades no emparejadas, timeouts de conectores y exportaciones que silenciosamente omiten datos. Planifica pruebas y operaciones como características de primera clase.

Prueba los casos que rompen la confianza

Construye un suite repetible de pruebas alrededor de fallos típicos de DSAR:

- Solicitudes de persona equivocada: mismo nombre, alias de email compartidos, teléfonos reciclados o cuentas familiares. Verifica que el sistema rechace o escale cuando la confianza es baja.

- Matches parciales: un sistema tiene “Liz”, otro “Elizabeth”, uno direcciones antiguas. Asegura que la lógica de matching muestra evidencia y permite revisión manual.

- Cuentas grandes: historiales de transacciones de gran volumen y hilos de mensajes extensos. Garantiza paginación, timeouts y límites de tamaño de exportación.

- Adjuntos: IDs subidos, autorizaciones y documentos de soporte. Prueba escaneo de malware, restricciones por tipo de archivo, cifrado de almacenamiento y cómo aparecen en la traza de auditoría.

Incluye “fixtures dorados” para cada conector (registros de ejemplo + salida esperada) para detectar cambios de esquema temprano.

Monitoriza lo que falla en producción

La monitorización operativa debe cubrir tanto salud de la app como resultados de cumplimiento:

- Latencia y tasas de error de conectores: sigue por sistema. Un conector HR o CRM lento puede bloquear todo el caso.

- Backlog de colas: si trabajos de recuperación o redacción se acumulan, los plazos fallarán. Alerta por edad del trabajo más antiguo, no solo por longitud de cola.

- Fallos en exportaciones y empaquetado: monitoriza errores de generación, archivos corruptos y secciones faltantes.

- Errores de descarga: vigila enlaces expirados, problemas de permisos y reintentos repetidos que indiquen un flujo de entrega roto.

Acompaña métricas con logs estructurados para poder responder: “¿Qué sistema falló, para qué caso y qué vio el usuario?”

Gestión de cambios y despliegue seguro

Espera churn: se añaden herramientas, cambian nombres de campo y proveedores fallan. Crea un playbook de conectores (propietario, método de auth, límites, campos PII conocidos) y un proceso para aprobar cambios de esquema.

Un plan de despliegue práctico:

- Piloto con una región y 2–3 sistemas núcleo.

- Expandir al resto de sistemas con ejecuciones en sombra (generar respuestas internamente antes de enviar).

- Endurecer con pruebas de carga, rutas de escalado y propiedad de on-call documentada.

Lista de mejora continua: revisar mensualmente informes de fallos, ajustar umbrales de matching, actualizar plantillas, reentrenar revisores y retirar conectores sin uso para reducir riesgo.

Si iteras rápido, considera una estrategia de entornos que soporte despliegues frecuentes y de bajo riesgo (p. ej., despliegues por fases y capacidad de revertir). Plataformas como Koder.ai soportan iteración rápida con despliegue/hosting y exportación de código fuente, útil cuando los flujos de privacidad cambian a menudo y necesitas mantener implementación y auditabilidad alineadas.