Aclara los objetivos y para quién es la app

Antes de elegir funcionalidades o la pila tecnológica, pon de acuerdo qué significa “runbook” en tu organización. Algunos equipos usan runbooks para playbooks de respuesta a incidentes (alta presión, tiempo crítico). Otros se refieren a procedimientos operativos estándar (tareas repetibles), mantenimiento programado o flujos de trabajo de soporte al cliente. Si no defines el alcance desde el inicio, la app intentará servir a todo tipo de documentos—y al final no servirá bien a ninguno.

Define tus tipos de runbook (y qué significa "bueno")

Escribe las categorías que esperas que la app contenga, con un ejemplo rápido para cada una:

- Playbooks de incidente: pasos para “pico de latencia en la API”, rutas de escalado, instrucciones de rollback

- SOPs: “Provisionar un nuevo cliente”, “Rotar credenciales”, “Chequeo semanal de capacidad”

- Tareas de mantenimiento: “Parcheo de base de datos”, “Renovación de certificados”

También define estándares mínimos: campos obligatorios (propietario, servicios afectados, fecha de última revisión), qué significa “hecho” (cada paso marcado, notas registradas) y qué debe evitarse (prosa larga difícil de escanear).

Identifica usuarios objetivo y sus restricciones

Lista los usuarios principales y lo que necesitan en el momento:

- Ingenieros on-call: velocidad, claridad, baja fricción mientras hacen multitarea

- Operaciones/soporte: procesos consistentes, menos traspasos, definiciones claras

- Managers/líderes: visibilidad de cobertura, cadencia de revisiones y propiedad

Diferentes usuarios optimizan por cosas distintas. Diseñar pensando en el caso on-call normalmente obliga a mantener una interfaz simple y predecible.

Establece resultados y métricas de éxito medibles

Elige 2–4 resultados centrales, como una respuesta más rápida, ejecución consistente y revisiones más sencillas. Luego adjunta métricas que puedas rastrear:

- Tiempo para encontrar el runbook correcto (búsqueda→apertura)

- Tasa de completado de tareas recurrentes

- Tiempo hasta mitigación en incidentes cuando existe un playbook vs. cuando no

- Cadencia de revisiones: % de runbooks revisados en los últimos 90 días

Estas decisiones deben guiar cada elección posterior, desde la navegación hasta los permisos.

Captura requisitos a partir de flujos operativos reales

Antes de elegir una pila o bocetar pantallas, observa cómo se trabaja realmente cuando algo se rompe. Una app de gestión de runbooks tiene éxito cuando encaja con los hábitos reales: dónde buscan la gente respuestas, qué significa “suficiente” durante un incidente y qué se ignora cuando todos están sobrecargados.

Empieza por el dolor que estás arreglando

Entrevista a ingenieros on-call, SREs, soporte y dueños de servicio. Pide ejemplos recientes y específicos, no opiniones generales. Puntos de dolor comunes incluyen docs dispersos entre herramientas, pasos obsoletos que ya no coinciden con producción y propiedad poco clara (nadie sabe quién debe actualizar un runbook tras un cambio).

Registra cada punto de dolor con una historia breve: qué pasó, qué intentó el equipo, qué salió mal y qué habría ayudado. Esas historias se convertirán en criterios de aceptación más adelante.

Inventario de fuentes existentes y necesidades de importación

Lista dónde viven hoy los runbooks y SOPs: wikis, Google Docs, repositorios Markdown, PDFs, comentarios de tickets y postmortems de incidentes. Para cada fuente, anota:

- Formato y estructura (tablas, checklists, capturas, enlaces)

- Volumen e historial que hay que conservar

- Metadatos requeridos (servicio, entorno, severidad, propietario)

Esto te dirá si necesitas un importador masivo, una migración de copiar/pegar o ambas cosas.

Mapea el flujo de principio a fin del runbook

Escribe el ciclo de vida típico: crear → revisar → usar → actualizar. Presta atención a quién participa en cada paso, dónde ocurren las aprobaciones y qué desencadena actualizaciones (cambios en el servicio, aprendizajes de incidentes, revisiones trimestrales).

Identifica expectativas de cumplimiento y auditoría

Aunque no estés en una industria regulada, los equipos suelen necesitar respuestas a “quién cambió qué, cuándo y por qué”. Define requisitos mínimos de trazabilidad desde el principio: resúmenes de cambios, identidad del aprobador, sellos temporales y la capacidad de comparar versiones durante la ejecución de un playbook de incidente.

Diseña el modelo de datos para runbooks y versiones

Una app de runbooks tiene éxito o fracasa según su modelo de datos refleje cómo trabajan los equipos: muchos runbooks, bloques reutilizables, ediciones frecuentes y alta confianza en “qué era verdad en ese momento”. Empieza por definir los objetos centrales y sus relaciones.

Objetos centrales

Como mínimo, modela:

- Runbook: título, resumen, estado (draft/published/archived), flags de severidad/caso de uso, last_reviewed_at.

- Step: elementos ordenados dentro de un runbook (con ramas de decisión opcionales).

- Tag: etiquetas ligeras para búsqueda y filtrado.

- Service: a qué servicio aplica el runbook (pagos, API, pipeline de datos).

- Owner: persona/equipo responsable de la exactitud.

- Version: instantánea inmutable de un runbook en un momento dado.

- Execution: una “ejecución” registrada de un runbook durante un incidente o tarea rutinaria.

Relaciones que reflejan la realidad operativa

Los runbooks rara vez viven aislados. Planea enlaces para que la app muestre el documento correcto bajo presión:

- Runbook ↔ Service (muchos-a-muchos): un servicio puede tener múltiples runbooks; un runbook puede cubrir varios servicios.

- Runbook ↔ Tipo de incidente / regla de alerta: guarda referencias a identificadores de alerta o categorías de incidente para que las integraciones puedan sugerir el playbook adecuado.

- Runbook ↔ Tags: para preocupaciones transversales (base de datos, impacto al cliente, rollback).

Versionado: draft vs. publicado

Trata las versiones como registros append-only. Un Runbook apunta a current_draft_version_id y a current_published_version_id.

- Editar crea nuevas versiones draft.

- Publicar “promociona” un draft a publicado (creando una nueva versión publicada inmutable).

- Conserva versiones antiguas para auditoría y postmortems; considera una política de retención sólo para drafts, no para versiones publicadas.

Almacenamiento de contenido enriquecido y adjuntos

Para los pasos, almacena el contenido como Markdown (simple) o bloques JSON estructurado (mejor para checklists, callouts y plantillas). Mantén los adjuntos fuera de la base de datos: guarda metadatos (nombre de archivo, tamaño, content_type, storage_key) y coloca los archivos en almacenamiento de objetos.

Esta estructura te prepara para trazas de auditoría confiables y una experiencia de ejecución fluida más adelante.

Planifica el conjunto de funcionalidades y los recorridos de usuario

Una app de runbooks triunfa cuando se mantiene predecible bajo presión. Empieza por definir un producto mínimo viable (MVP) que soporte el bucle central: escribir un runbook, publicarlo y usarlo de forma fiable en el trabajo.

MVP: lo mínimo necesario para ser útil

Mantén el primer lanzamiento ajustado:

- Lista / biblioteca: navegar runbooks por servicio, equipo y etiqueta.

- Vista: página de solo lectura limpia que cargue rápido y se imprima bien.

- Crear: empezar desde cero con título, resumen y pasos ordenados.

- Editar: cambiar en draft sin afectar la versión publicada.

- Publicar: una acción clara que haga una versión “oficial”.

- Buscar: búsqueda full-text en títulos, resúmenes y texto de pasos.

Si no puedes hacer estas seis cosas rápido, las funcionalidades extra no importarán.

“Bonitas de tener” para más adelante (no bloquean el primer lanzamiento)

Una vez que lo básico esté estable, añade capacidades que mejoren el control y la visibilidad:

- Plantillas para incidentes comunes y mantenimiento recurrente.

- Aprobaciones y revisores para sistemas de alto riesgo.

- Ejecuciones (checklists) para registrar qué se hizo y cuándo.

- Analíticas como runbooks más usados, contenido obsoleto y búsquedas sin resultados.

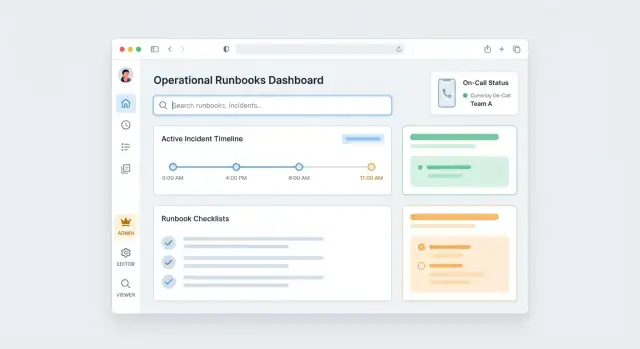

Diseño: tres espacios de trabajo primarios

Haz que el mapa UI coincida con cómo piensan los operadores:

- Biblioteca de Runbooks: encontrar y filtrar rápidamente.

- Editor: redactar, revisar y previsualizar la vista publicada.

- Vista de Ejecución: modo enfocado “hacer los pasos” con seguimiento de progreso.

Mapa simple de páginas (navegación predecible)

- /runbooks (biblioteca)

- /runbooks/new

- /runbooks/:id (vista publicada)

- /runbooks/:id/edit (editor de draft)

- /runbooks/:id/versions

- /runbooks/:id/execute (modo de ejecución)

- /search

Diseña recorridos de usuario según roles: un autor creando y publicando, un respondededor buscando y ejecutando, y un manager revisando qué está vigente y qué está obsoleto.

Construye un editor de runbooks que mantenga los pasos claros y repetibles

Un editor debe hacer que la “forma correcta” de escribir procedimientos sea la vía más fácil. Si la gente puede crear pasos limpios y consistentes rápido, tus runbooks seguirán siendo útiles cuando el estrés sea alto y el tiempo escaso.

Elige un estilo de editor que coincida con tus usuarios

Hay tres enfoques comunes:

- Editor Markdown: rápido para operadores experimentados, excelente para flujos centrados en teclado, pero más propenso a formatos inconsistentes.

- Editor por bloques: contenido estructurado (pasos, callouts, enlaces) con buena legibilidad; suele ser el mejor equilibrio para equipos mixtos.

- Pasos basados en formularios: cada paso es un formulario con campos específicos (acción, resultado esperado, propietario, enlaces). Produce la salida más consistente e ideal cuando se requiere repetibilidad estricta.

Muchos equipos comienzan con un editor por bloques y añaden restricciones tipo formulario para tipos de paso críticos.

Modela los pasos como objetos de primera clase

En lugar de un único documento largo, almacena un runbook como una lista ordenada de pasos con tipos como:

- Texto (contexto)

- Comando (con botón de copiar y “salida esperada” opcional)

- Enlace (a dashboards, tickets, docs)

- Decisión (ramificación if/then)

- Checklist (subelementos múltiples)

- Nota de precaución (advertencias de alta visibilidad)

Los pasos tipados permiten un renderizado consistente, mejor búsqueda, reutilización más segura y una UX de ejecución superior.

Añade guardarraíles que eviten “pasos misteriosos”

Los guardarraíles mantienen el contenido legible y ejecutable:

- Campos obligatorios (por ejemplo, cada paso de comando necesita comando y entorno)

- Validaciones (enlaces rotos, marcadores vacíos, prerrequisitos faltantes)

- Previsualización que coincida con el modo de ejecución para que los autores vean lo que verán los respondedores

- Reglas de formato (limitar encabezados, estandarizar nombres como “Verificar…”, “Rollback…”, “Escalar…”)

Facilita la reutilización

Soporta plantillas para patrones comunes (triage, rollback, checks post-incidente) y una acción Duplicar runbook que copie la estructura mientras solicita actualizar campos clave (nombre del servicio, canal on-call, dashboards). La reutilización reduce la variancia, y la variancia es donde se esconden los errores.

Añade aprobaciones, propiedad y recordatorios de revisión

Mantén los cambios reversibles

Experimenta con cambios y revierte rápido cuando el flujo no funciona.

Los runbooks operativos sólo son útiles cuando la gente confía en ellos. Una capa de gobernanza ligera—propietarios claros, una ruta de aprobación predecible y revisiones recurrentes—mantiene el contenido exacto sin convertir cada edición en un cuello de botella.

Diseña un flujo de revisión simple

Empieza con un pequeño conjunto de estados que encajen con cómo trabajan los equipos:

- Draft: en redacción o actualización

- In review: esperando feedback de revisores concretos

- Approved: listo, pero no visible para todos (buffer opcional)

- Published: la versión usada en incidentes y trabajo rutinario

Haz las transiciones explícitas en la UI (por ejemplo, “Request review”, “Approve & publish”), y registra quién realizó cada acción y cuándo.

Añade propiedad y fechas de revisión

Cada runbook debería tener al menos:

- Propietario primario: responsable de la exactitud

- Propietario de backup: cobertura por vacaciones y rotaciones

- Fecha de revisión (o “revisar cada X días”): para que los runbooks no se pudran en silencio

Trata la propiedad como un concepto operativo de on-call: los propietarios cambian según cambian los equipos, y esos cambios deben ser visibles.

Solicita resúmenes de cambio en las ediciones

Cuando alguien actualiza un runbook publicado, pide un resumen corto del cambio y (cuando sea relevante) un comentario requerido como “¿Por qué cambiamos este paso?”. Esto crea contexto compartido para los revisores y reduce idas y venidas durante la aprobación.

Planea notificaciones sin atarte a un proveedor

Las revisiones sólo funcionan si la gente recibe recordatorios. Envía avisos de “revisión solicitada” y “revisión próxima a vencerse”, pero evita codificar por defecto email o Slack. Define una interfaz de notificación simple (eventos + destinatarios) y conecta proveedores después—Slack hoy, Teams mañana—sin reescribir la lógica central.

Los runbooks operativos suelen contener justo el tipo de información que NO quieres compartir ampliamente: URLs internas, contactos de escalado, comandos de recuperación y, ocasionalmente, detalles de configuración sensibles. Trata autenticación y autorización como una característica central, no como un endurecimiento posterior.

Empieza con RBAC simple

Como mínimo, implementa control de acceso basado en roles con tres roles:

- Viewer: puede leer runbooks y usar el modo de ejecución.

- Editor: puede crear y actualizar runbooks que pueda acceder.

- Admin: puede gestionar permisos, equipos/servicios y ajustes globales.

Mantén estos roles consistentes en la UI (botones, acceso al editor, aprobaciones) para que los usuarios no tengan que adivinar qué pueden hacer.

Define el alcance por equipo o servicio (y opcionalmente por runbook)

La mayoría de las organizaciones organizan operaciones por equipo o servicio, y los permisos deberían seguir esa estructura. Un modelo práctico es:

- Los usuarios pertenecen a uno o más equipos.

- Los runbooks están etiquetados por servicio (propiedad de un equipo).

- Los permisos se otorgan a nivel de equipo/servicio.

Para contenido de mayor riesgo, añade una anulación a nivel de runbook opcional (p. ej., “solo SREs de Base de Datos pueden editar este runbook”). Esto mantiene el sistema manejable y a la vez soporta excepciones.

Protege pasos sensibles

Algunos pasos deberían ser visibles sólo para un grupo reducido. Soporta secciones restringidas como “Detalles sensibles” que requieran permisos elevados para ver. Prefiere la redacción (“oculto a viewers”) en lugar de borrar contenido para que el runbook siga teniendo coherencia bajo presión.

Mantén la autenticación flexible

Aunque empieces con email/contraseña, diseña la capa de auth para poder añadir SSO más adelante (OAuth, SAML). Usa un enfoque enchufable para proveedores de identidad y guarda identificadores de usuario estables para que cambiar a SSO no rompa propiedad, aprobaciones ni trazas de auditoría.

Facilita encontrar runbooks bajo presión

Comienza con una versión gratuita

Comienza en el nivel gratuito para validar tu MVP antes de pasar a un plan superior.

Cuando algo falla, nadie quiere navegar documentación: quieren el runbook correcto en segundos, aunque sólo recuerden un término vago de una alerta o un mensaje de un compañero. La capacidad de encontrarlos es una característica de producto, no un extra.

Construye una búsqueda que se comporte como tu mente on-call

Implementa una única caja de búsqueda que revise más que títulos. Indexa títulos, etiquetas, servicio propietario y contenido de pasos (incluyendo comandos, URLs y cadenas de error). La gente a menudo pega un fragmento de log o texto de alerta—la búsqueda a nivel de paso es lo que convierte eso en una coincidencia.

Soporta coincidencias tolerantes: palabras parciales, errores tipográficos y prefijos. Devuelve resultados con snippets resaltados para que los usuarios confirmen que encontraron el procedimiento correcto sin abrir cinco pestañas.

Añade filtros que eliminen ruido al instante

La búsqueda es más rápida cuando los usuarios pueden acotar el contexto. Proporciona filtros que reflejen cómo piensan los equipos de ops:

- Servicio (o componente del sistema)

- Severidad (niveles SEV, prioridad)

- Entorno (prod/stage/dev, región)

- Equipo/propietario

- Fecha de última revisión (o “revisión vencida”)

Haz los filtros persistentes entre sesiones para usuarios on-call y muestra los filtros activos claramente para entender por qué faltan resultados.

Enseña al sistema sinónimos y lenguaje real de incidentes

Los equipos no usan un vocabulario único. “DB”, “database”, “postgres”, “RDS” y un apodo interno pueden significar lo mismo. Añade un diccionario ligero de sinónimos que puedas actualizar sin redeploy (UI de admin o config). Úsalo en tiempo de consulta (expandir términos) y opcionalmente en tiempo de indexado.

También captura términos comunes de títulos de incidentes y etiquetas de alerta para mantener los sinónimos alineados con la realidad.

Diseña una vista de runbook para escanear, no para leer

La página del runbook debe ser densa en información y fácil de ojear: un resumen claro, prerrequisitos y una tabla de contenidos para los pasos. Muestra metadatos clave cerca de la parte superior (servicio, aplicabilidad por entorno, última revisión, propietario) y mantén los pasos cortos, numerados y colapsables.

Incluye una facilidad de “copiar” para comandos y URLs, y un área compacta de “runbooks relacionados” para saltar a seguimientos comunes (p. ej., rollback, verificación, escalado).

Implementa modo de ejecución para incidentes y tareas rutinarias

El modo de ejecución es donde tus runbooks dejan de ser “documentación” y se convierten en una herramienta en la que la gente puede confiar bajo presión. Trátalo como una vista enfocada y libre de distracciones que guíe desde el primer hasta el último paso, mientras captura lo que realmente pasó.

UI enfocada: pasos, estado y tiempo

Cada paso debe tener un estado claro y una superficie de control simple:

- Una casilla o botón Marcar completado (más Omitir cuando proceda)

- Estados de paso como No iniciado / En progreso / Bloqueado / Hecho

- Temporizadores opcionales: temporizador de la ejecución (desde que empezó) y temporizadores por paso (tiempo invertido)

Pequeños detalles ayudan: fijar el paso actual, mostrar “siguiente” y mantener pasos largos legibles con detalles colapsables.

Notas, enlaces y evidencias—capturadas en el momento

Mientras ejecutan, los operadores necesitan adjuntar contexto sin salir de la página. Permite adiciones por paso como:

- Notas libres (qué viste, qué intentaste, por qué elegiste una ruta)

- Enlaces a dashboards, tickets o hilos de chat

- Adjuntos de evidencia (capturas, logs, salida de comandos)

Haz que estas adiciones lleven sello temporal automático y persístelas aunque la ejecución se pause y se reanude.

Ramificaciones y rutas de escalado

Los procedimientos reales no son siempre lineales. Soporta pasos con ramificaciones “if/then” para que un runbook se adapte a condiciones (p. ej., “Si la tasa de errores > 5%, entonces…”). Incluye además acciones explícitas de Detener y escalar que:

- Marquen la ejecución como escalada/bloqueada

- Soliciten quién fue contactado y por qué

- Opcionalmente generen un resumen de handoff para el siguiente respondededor

Almacena historial de ejecuciones para aprendizaje

Cada ejecución debe crear un registro inmutable: versión del runbook usada, timestamps por paso, notas, evidencias y resultado final. Esto se convierte en la fuente de verdad para revisiones post-incidente y para mejorar el runbook sin depender de la memoria.

Añade trazas de auditoría e historial de cambios en los que confiar

Cuando un runbook cambia, la pregunta durante un incidente no es “¿cuál es la última versión?”—es “¿podemos confiar en ella y cómo llegó aquí?” Una traza de auditoría clara transforma los runbooks en registros operativos confiables en lugar de notas editables.

Qué registrar (y por qué importa)

Como mínimo, registra cada cambio significativo con quién, qué y cuándo. Ve un paso más allá y almacena instantáneas antes/después del contenido (o un diff estructurado) para que los revisores vean exactamente qué cambió sin adivinar.

Captura eventos más allá de la edición también:

- Publicación: draft → published, published → archived, rollbacks

- Decisiones de aprobación: quién aprobó/rechazó, timestamp, comentario opcional

- Cambios de propiedad: reasignación del propietario o equipo del runbook

Esto crea una línea temporal fiable para postmortems y controles de cumplimiento.

Vistas de auditoría que funcionen bajo presión

Da a los usuarios una pestaña Audit por runbook mostrando un stream cronológico de cambios con filtros (editor, rango de fechas, tipo de evento). Incluye acciones “ver esta versión” y “comparar con la actual” para que los respondedores confirmen rápido que siguen el procedimiento previsto.

Si tu organización lo necesita, añade opciones de exportación como CSV/JSON para auditorías. Mantén las exportaciones permissionadas y acotadas (un solo runbook o una ventana temporal), y considera enlazar a una página interna de admin como /settings/audit-exports.

Reglas de retención y resistencia a la manipulación

Define reglas de retención que coincidan con tus requisitos: por ejemplo, conservar instantáneas completas 90 días, luego retener diffs y metadatos entre 1–7 años. Almacena los registros de auditoría append-only, restringe eliminaciones y registra cualquier override administrativo como eventos auditable.

Conecta la app con alertas, incidentes y herramientas de chat

Genera integraciones rápidamente

Define contratos de webhooks en el chat y genera endpoints para alertas e incidentes.

Tus runbooks son mucho más útiles cuando están a un clic de la alerta que los desencadenó. Las integraciones reducen además el cambio de contexto durante incidentes, cuando la gente está estresada y el tiempo es escaso.

Empieza con un contrato de integración simple (webhooks + APIs)

La mayoría de los equipos cubren el 80% de necesidades con dos patrones:

- Webhooks entrantes desde herramientas de alerta/incidente hacia tu app (crear o actualizar un “contexto de incidente”, sugerir runbooks).

- Webhooks salientes o llamadas API desde tu app a esas herramientas (publicar el enlace del runbook seleccionado, actualizaciones de estado y decisiones clave).

Un payload entrante mínimo puede ser tan pequeño como:

{

"service": "payments-api",

"event_type": "5xx_rate_high",

"severity": "critical",

"incident_id": "INC-1842",

"source_url": "https://…"

}

Deep links: llevar a los respondedores al runbook correcto al instante

Diseña tu esquema de URLs para que una alerta pueda apuntar directamente a la mejor coincidencia, normalmente por servicio + tipo de evento (o tags como database, latency, deploy). Por ejemplo:

- Enlace a un runbook específico:

/runbooks/123

- Enlace a la vista de ejecución con contexto:

/runbooks/123/execute?incident=INC-1842

- Enlace a un preset de búsqueda:

/runbooks?service=payments-api&event=5xx_rate_high

Esto facilita que los sistemas de alerta incluyan la URL en las notificaciones y que las personas aterricen en la checklist correcta sin buscar de más.

Notificaciones en chat y compartir durante un incidente

Conecta con Slack o Microsoft Teams para que los respondedores puedan:

- Publicar el enlace del runbook seleccionado al canal del incidente

- Compartir un resumen corto (“Qué estamos siguiendo, quién lo posee, paso actual”)

- Mantener el runbook visible mientras se toman decisiones

Si ya tienes docs de integraciones, enlázalos desde tu UI (por ejemplo, /docs/integrations) y expón la configuración donde los equipos de ops la esperan (una página de settings más un botón de prueba rápida).

Despliega, asegura e itera sin frenar las operaciones

Un sistema de runbooks es parte de tu red de seguridad operativa. Trátalo como cualquier otro servicio en producción: despliega de forma predecible, protégelo de fallos comunes y mejóralo en pasos pequeños y de bajo riesgo.

Hosting, backups y recuperación ante desastres

Empieza con un modelo de hosting que tu equipo de ops pueda soportar (plataforma gestionada, Kubernetes o una VM simple). Sea lo que sea, documéntalo en su propio runbook.

Los backups deben ser automáticos y probados. No basta con “tomar snapshots”: necesitas confianza en que puedes restaurar:

- Backups de base de datos en calendario (y antes de upgrades mayores)

- Backups cifrados con acceso restringido

- Tests de restore rutinarios (p. ej., mensuales) en un entorno separado

Para DR, decide objetivos desde el inicio: cuánto dato puedes permitirte perder (RPO) y qué tan rápido necesitas que la app vuelva (RTO). Mantén un checklist DR ligero que incluya DNS, secretos y un procedimiento de restauración verificado.

Básicos de rendimiento que evitan fricción

Los runbooks son más valiosos bajo presión, así que busca cargas de página rápidas y comportamiento predecible:

- Caché para endpoints de sólo lectura (listas, plantillas)

- Paginación y filtrado para resultados de búsqueda y vistas de auditoría

- Rate limiting en auth y acciones de escritura para reducir abuso y sobrecarga accidental

También registra consultas lentas desde temprano; es más fácil que adivinar después.

Estrategia de pruebas que protege la confianza

Enfoca las pruebas en las funcionalidades que, si fallan, generan comportamientos riesgosos:

- Chequeos de permisos (RBAC, propiedad, aprobaciones)

- Comportamiento del editor (orden de pasos, plantillas, validaciones)

- Versionado (diffs, flujo de publicación, rollback)

Añade un pequeño conjunto de pruebas end-to-end para “publicar un runbook” y “ejecutar un runbook” y así detectar problemas de integración.

Entrega iterativa, no todo de una vez

Pilota con un equipo primero—idealmente el grupo con más trabajo on-call. Recoge feedback en la herramienta (comentarios rápidos) y en revisiones semanales cortas. Expande gradualmente: añade el siguiente equipo, migra las siguientes SOPs y refina plantillas con base en uso real en lugar de suposiciones.

Acelera la entrega con Koder.ai (sin cambiar tu modelo de propiedad)

Si quieres pasar del concepto a una herramienta interna funcional rápido, una plataforma de vibe-coding como Koder.ai puede ayudarte a prototipar la app de gestión de runbooks de extremo a extremo desde una especificación guiada por chat. Puedes iterar sobre los flujos centrales (biblioteca → editor → modo de ejecución) y luego exportar el código fuente cuando estés listo para revisar, endurecer y ejecutar dentro de tu proceso de ingeniería estándar.

Koder.ai es especialmente práctico para este tipo de producto porque se alinea con elecciones de implementación comunes (React para la UI web; Go + PostgreSQL para el backend) y soporta modo de planificación, snapshots y rollback—útil cuando iteras sobre características críticas operacionales como versionado, RBAC y trazas de auditoría.