15 ago 2025·8 min

Cómo crear una aplicación web para incorporación y verificación de proveedores

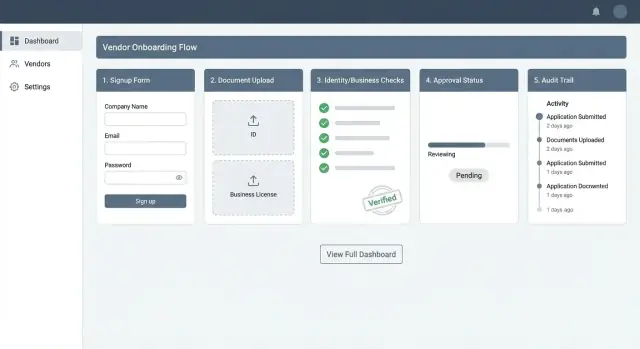

Aprende a planificar, diseñar y construir una app web para la incorporación y verificación de proveedores: flujos, controles KYB/KYC, documentos, aprobaciones y registros listos para auditoría.

Qué hace una aplicación web de incorporación y verificación de proveedores

Una aplicación web de incorporación y verificación de proveedores convierte “queremos trabajar con este proveedor” en “este proveedor está aprobado, registrado correctamente y listo para ser pagado”, sin hilos interminables de correo, PDFs dispersos ni copiar/pegar manual.

El objetivo: configuración más rápida con menos pasos manuales

El objetivo principal es velocidad y control. Los proveedores deben enviar la información correcta a la primera, y los equipos internos deben revisarla de forma eficiente y consistente.

Una aplicación bien diseñada suele reducir:

- Correos de ida y vuelta (“¿Puedes reenviar ese certificado?”)

- Entrada de datos duplicada en ERP/sistemas contables

- Tiempo hasta la aprobación para proveedores estándar y de bajo riesgo

Incorporación vs verificación: qué incluye cada uno

Estos términos a menudo se usan indistintamente, pero son partes distintas del mismo flujo:

- Incorporación recopila y organiza la información del proveedor: datos de la empresa, contactos, direcciones, formularios fiscales, datos bancarios, certificados de seguro y políticas requeridas.

- Verificación valida esa información: confirmar que la empresa existe, comprobar los propietarios beneficiarios cuando sea necesario, examinar listas de sanciones/listas de vigilancia, confirmar IDs fiscales y asegurar que los datos bancarios sean plausibles y pertenezcan a la entidad correcta.

En la práctica, tu app debería soportar ambos: captura de datos estructurada (incorporación) más comprobaciones automáticas y manuales (verificación).

Quién se beneficia (y cómo)

Un único flujo ayuda a varios equipos a trabajar desde la misma fuente de verdad:

- Compras obtiene un estado claro (“invitado / en progreso / aprobado”) y menos retrasos.

- Finanzas/Cuentas por pagar recibe datos de pago precisos y un maestro de proveedores más limpio.

- Cumplimiento/Riesgo puede aplicar controles consistentes, documentar decisiones y escalar casos límite.

- Proveedores disponen de un portal sencillo para enviar información, subir documentos y ver qué falta.

Qué vas a construir: portal + consola admin + verificaciones

Al final de esta guía, esencialmente estarás construyendo tres piezas conectadas:

- Un portal de proveedores para invitaciones, cumplimentar formularios y subir documentos.

- Una consola de revisión administrativa para evaluar envíos, pedir cambios, aprobar/rechazar y dejar notas internas.

- Comprobaciones de verificación (automatizadas cuando sea posible) y un camino claro para la revisión manual cuando la app marque riesgo o datos faltantes.

Juntas, estas componentes crean un flujo repetible de incorporación de proveedores que es más fácil de gestionar, auditar y completar por los proveedores.

Empieza por los requisitos: tipos de proveedores, regiones y resultados

Antes de diseñar pantallas o elegir herramientas de verificación, aclara quién son tus proveedores y qué significa “hecho”. Una app de incorporación tiene éxito cuando recopila consistentemente la información correcta, produce una decisión clara y establece expectativas para proveedores y revisores internos.

1) Mapea tus tipos de proveedores

Define las categorías iniciales de proveedores que soportarás, porque cada tipo exige datos y pasos de verificación diferentes:

- Personas físicas / autónomos: a menudo necesitan datos de identidad personal y prueba de que pueden recibir pagos.

- Pequeñas empresas: pueden tener documentación limitada, estructuras informales y necesidades de soporte más rápidas.

- Empresas grandes: suelen tener más papeleo, múltiples contactos y requisitos contractuales más estrictos.

Mantén esta lista corta al principio; añade casos límite más adelante, basándote en envíos reales.

2) Define resultados requeridos (y qué significan)

Define un pequeño conjunto de estados consistentes en los que tu flujo de aprobación pueda basarse:

- Aprobado: el proveedor puede operar; cualquier paso restante no bloquea transacciones.

- Rechazado: el proveedor no puede operar; incluye códigos de motivo para informes.

- Se necesita más información: datos o documentos faltantes/ambiguos; el proveedor debe actuar.

Decide si necesitas estados intermedios como “En revisión” o “Verificación pendiente” para gestionar expectativas.

3) Elige documentos y campos por tipo de proveedor

Crea una lista de verificación por tipo de proveedor: perfil básico, datos de la empresa, propietarios/controladores (si aplica), formularios fiscales y detalles de pago/bancarios.

Sé explícito sobre campos opcionales vs obligatorios, formatos de archivo y si aceptas alternativas regionales (por ejemplo, distintos documentos de registro según el país).

4) Identifica restricciones: regiones, idiomas y tiempos

Lista los países/regiones en los que operarás, idiomas soportados y objetivos de tiempo de respuesta (p. ej., “precontroles instantáneos, revisión manual dentro de 24 horas”). Estas restricciones moldean las reglas de validación, la dotación y la mensajería al usuario.

Fundamentos de cumplimiento: KYB/KYC, sanciones, fiscalidad y banca

Los requisitos de cumplimiento marcan la diferencia entre una configuración de proveedor fluida y reelaboraciones sin fin. Antes de crear formularios y flujos, decide qué controles debes ejecutar, cuándo ejecutarlos y qué significa “aprobado”.

KYB básico (empresas)

Know Your Business (KYB) verifica que el proveedor es una organización legal registrada y que entiendes quién está detrás. Comunes comprobaciones KYB incluyen:

- Detalles del registro de la empresa (nombre legal, número de registro, fecha de constitución, estado)

- Verificaciones de dirección registrada y dirección operativa

- Información de los propietarios beneficiarios (quién posee o controla finalmente el negocio)

Aunque un proveedor devuelva “verificado”, guarda la evidencia en la que te basaste (fuente, marca de tiempo, ID de referencia) para poder explicar la decisión más tarde.

KYC básico (personas detrás del negocio)

Si hay personas implicadas —propietarios beneficiarios, directores, firmantes autorizados— puede que necesites KYC (verificación de identidad). Pasos típicos incluyen capturar nombre legal, fecha de nacimiento (cuando esté permitido) y una comprobación de documento de identidad gubernamental u otro método alternativo.

Sanciones, PEP y cribado en listas de vigilancia

Si tu programa lo requiere, examina la empresa y las personas relevantes contra listas de sanciones, bases de datos de PEP (Personas Políticamente Expuestas) y otras listas de vigilancia.

Define las reglas de manejo de coincidencias al principio (por ejemplo: auto-liberar coincidencias de baja confianza, derivar coincidencias potenciales a revisión manual).

Validación fiscal y bancaria

Normalmente no se puede pagar a proveedores hasta que los datos fiscales y bancarios sean válidos:

- Fiscal: W-9/W-8 (EE. UU.), NIF/IVA (UE/UK), equivalentes locales

- Banca: formatos IBAN/routing/número de cuenta, comprobaciones de nombre del titular (cuando estén disponibles)

Obligatorio vs condicional (evita recopilar de más)

Haz que los campos dependan de la región, tipo de proveedor, método de pago y nivel de riesgo. Por ejemplo, un proveedor nacional de bajo riesgo podría no necesitar IDs de propietarios beneficiarios, mientras que un proveedor transfronterizo de alto riesgo sí.

Esto mantiene el portal más corto, mejora las tasas de finalización y aun así cumple con el umbral de cumplimiento.

Diseña el flujo de extremo a extremo (desde la invitación hasta la aprobación)

Un flujo de incorporación debe sentirse lineal para el proveedor, mientras ofrece a tu equipo puntos de control claros para la verificación y la toma de decisiones. El objetivo es reducir el ida y vuelta mientras se detecta riesgo temprano.

1) Registro del proveedor: solo por invitación, autoservicio o ambos

La mayoría de equipos soportan dos vías de entrada:

- Enlaces de invitación para proveedores conocidos (Compras inicia el registro, el proveedor lo completa). Los enlaces de invitación deben ser de un solo uso, con límite temporal y vinculados a un correo.

- Registro autoservicio para marketplaces o programas abiertos. Añade controles básicos anti-spam (verificación de correo, límites de tasa) y establece expectativas sobre documentos requeridos.

Si ofreces ambos, estandariza los pasos posteriores para que los informes y la revisión sigan siendo consistentes.

2) Incorporación paso a paso (divulgación progresiva)

Usa una secuencia guiada con un indicador de progreso visible. Un orden típico:

- Perfil: persona de contacto, cargo, idioma preferido.

- Datos de la empresa: nombre legal, número de registro, dirección, propietarios beneficiarios si se requieren.

- Documentos: certificados, IDs, comprobante de domicilio, formularios fiscales.

- Pago: datos de cuenta bancaria, método de pago, comprobación de coincidencia del beneficiario.

Guarda borradores automáticamente y permite que los proveedores vuelvan más tarde: esto por sí solo puede reducir el abandono de forma significativa.

3) Verificación: comprobaciones automáticas + revisión manual

Ejecuta comprobaciones automáticas tan pronto como haya suficientes datos disponibles (no solo al final). Deriva excepciones a revisión manual: nombres que no coinciden, documentos poco claros, regiones de alto riesgo o impactos por sanciones que requieran confirmación de un analista.

4) Flujo de aprobación: cierra el ciclo con el proveedor

Modela las decisiones como Aprobar / Rechazar / Solicitar más información. Cuando falte información, envía una solicitud basada en tareas (“Sube el formulario fiscal”, “Confirma el titular de la cuenta bancaria”) con fecha límite, en lugar de un correo genérico.

5) Monitorización continua tras la aprobación

La incorporación no acaba con la aprobación. Rastrea cambios (nueva cuenta bancaria, actualizaciones de dirección, cambios de propiedad) y programa re-verificaciones periódicas según el riesgo —p. ej., anual para bajo riesgo, trimestral para alto riesgo y de inmediato ante ediciones críticas.

Experiencia de usuario: portal del proveedor vs consola de revisión administrativa

Una app de incorporación tiene éxito o fracasa por dos experiencias: el portal autoservicio del proveedor (velocidad y claridad) y la consola interna de revisión (control y consistencia). Trátalos como productos separados con objetivos distintos.

Portal del proveedor: reducir esfuerzo, aumentar confianza

Los proveedores deberían poder completar todo sin enviar PDFs por correo. Páginas centrales suelen incluir:

- Cuenta: registro/aceptación de invitación, contraseña/SSO, opciones de MFA.

- Perfil de la empresa: nombre legal, número de registro, dirección, propietarios beneficiarios (si aplica) y contactos.

- Carga de documentos: requisitos claros por tipo de proveedor/región, guía de tamaño de archivo y formatos aceptados.

- Estado: una línea de tiempo simple (Enviado → En revisión → Cambios requeridos → Aprobado/Rechazado) con siguientes pasos.

Haz los formularios amigables para móvil (inputs grandes, carga por cámara, guardar y continuar) y accesibles (etiquetas, navegación por teclado, mensajes de error que expliquen cómo corregir).

Cuando sea posible, muestra ejemplos de documentos aceptables y explica por qué se pide un campo para reducir abandonos.

Consola de revisión administrativa: decisiones rápidas con controles robustos

Los usuarios internos necesitan un espacio diseñado para su trabajo:

- Cola: lista priorizada con filtros (nivel de riesgo, región, antigüedad SLA, ítems faltantes).

- Perfil del proveedor: vista consolidada de datos enviados, resultados de verificación y documentos.

- Decisión: aprobar, rechazar o solicitar cambios con motivos estructurados.

- Notas e historial: comentarios de revisores, adjuntos y cronología completa de actividad.

Roles, notificaciones y copias de auditoría

Usa control de acceso por roles para separar funciones (p. ej., solicitante vs revisor vs aprobador vs finanzas). Las notificaciones deben ser basadas en plantillas (email/SMS/in-app), incluir CTAs claros y almacenar copias de auditoría de lo enviado y cuándo—especialmente para “cambios solicitados” y decisiones finales.

Modelo de datos: qué necesitas almacenar (y por qué)

Crea la consola de revisores

Genera una consola de administración para revisión con colas, roles y transiciones de estado a partir de tu especificación.

Una app de incorporación triunfa o fracasa según su modelo de datos. Si solo guardas “documentos subidos” y un único flag “aprobado/rechazado”, pronto te quedarás atascado cuando cambien requisitos, los auditores pregunten o añadas nuevos checks.

Entidades principales (tu “fuente de verdad”)

Empieza separando claramente la empresa proveedora y las personas que usan el portal.

- Organización (proveedor): nombre(s) legales, números de registro, IDs fiscales, tipo de negocio, países de operación.

- Usuario: identidad de inicio de sesión para usuarios proveedores y revisores internos (con roles/permiso).

- Direcciones: dirección registrada, dirección operativa, dirección de facturación—guárdalas en tabla separada para soportar múltiples países y formatos.

- Documentos: primero metadata (tipo, emisor, fechas de emisión/vencimiento, estado del archivo). Mantén el archivo en almacenamiento de objetos; la base de datos debe guardar referencias.

Esta estructura soporta múltiples contactos por proveedor, múltiples ubicaciones y múltiples documentos por requisito.

Entidades de verificación (qué se comprobó y qué ocurrió)

Modela la verificación como eventos a lo largo del tiempo, no como un único “resultado de verificación”.

- Checks: “Cribado de sanciones”, “Búsqueda en registro mercantil”, “Verificación de cuenta bancaria”, etc.

- Resultados: snapshot de la respuesta del proveedor (campos normalizados + referencia al payload crudo), confianza de la coincidencia, marcas de tiempo.

- Puntuación de riesgo: guarda tanto la puntuación numérica como las entradas usadas para calcularla.

- Acciones del revisor: quién revisó, qué decidió, por qué y qué evidencia usó.

Entidades de flujo (cómo se mueve el trabajo)

La incorporación es un problema de colas.

- Tareas y estados: pasos granulares como “En espera de formulario fiscal”, “Revisión manual requerida”, “Solicitar reenvío”.

- Temporizadores SLA: cuándo empezó una tarea, pausada, incumplida y resuelta.

- Comentarios: notas internas vs mensajes visibles al proveedor (campos separados para evitar divulgaciones accidentales).

Datos de integración (trazabilidad entre sistemas)

Para cada llamada a un proveedor externo, guarda:

- Referencias externas (ID del proveedor/aplicante en el servicio)

- Eventos de webhooks (ID del evento, estado de la firma, resultado del procesamiento)

- Vinculación petición/respuesta (para que soporte pueda reproducir problemas)

Diseña para el cambio: versionado e historial

Las reglas de incorporación y cumplimiento evolucionan. Añade campos de versión a checks y cuestionarios, y mantén tablas de historial (o registros de auditoría inmutables) para objetos clave.

Así podrás demostrar qué conocías en el momento de la aprobación, aunque las reglas cambien después.

Integraciones: proveedores de verificación, almacenamiento y back office

Las integraciones son donde una app de incorporación pasa de ser un formulario a un sistema operativo. El objetivo es simple: el proveedor envía una vez, tu equipo verifica una vez y los sistemas downstream permanecen sincronizados sin reingreso manual.

Construir vs comprar: externaliza los checks que cambian con frecuencia

Para la mayoría de equipos, es más rápido y seguro externalizar KYB, cribado de sanciones y (cuando aplique) verificación de identidad a proveedores consolidados. Estos vendors mantienen actualizadas las fuentes regulatorias, los cambios de datos y requisitos de disponibilidad.

Construye internamente solo lo que te diferencia: tu flujo de aprobación, política de riesgo y cómo combinas señales (por ejemplo: “sanciones limpias + formulario fiscal válido + cuenta bancaria verificada”). Mantén las integraciones modulares para poder cambiar de proveedor sin reescribir la app.

Recopilación de documentos: almacenamiento, OCR y reglas de archivos

La verificación de proveedores suele requerir archivos sensibles (W-9/W-8, certificados, cartas bancarias). Usa almacenamiento de objetos con cifrado y URLs de carga firmadas de corta duración.

Añade medidas de seguridad en el momento de ingestión: escaneo antivirus/malware, listas permitidas de tipos de archivo (PDF/JPG/PNG), límites de tamaño y comprobaciones básicas de contenido (por ejemplo, rechazar PDFs protegidos por contraseña si los revisores no pueden abrirlos). Guarda metadata del documento (tipo, fechas de emisión/vencimiento, usuario que subió, checksum) separada del archivo.

E-signatures (cuando los acuerdos forman parte de la incorporación)

Si necesitas términos, DPA o MSA firmados antes de la aprobación, integra un proveedor de firma electrónica y guarda el PDF final ejecutado más los datos de auditoría de la firma (firmante, marcas de tiempo, ID del sobre) en el registro del proveedor.

Sincronización con back office + webhooks para eventos

Planifica una integración con Contabilidad/ERP para sincronizar el “maestro de proveedores” tras la aprobación (nombre legal, IDs fiscales cuando esté permitido, detalles de pago, dirección de remisión).

Usa webhooks para actualizaciones de estado (enviado, checks iniciados, aprobado/denegado) y registros de eventos append-only para que sistemas externos reaccionen sin hacer polling.

Seguridad y privacidad: protege PII y documentos sensibles

Pasa de prototipo a producción

Despliega y aloja tu app de incorporación cuando estés listo para compartirla con los proveedores.

La incorporación de proveedores recoge algunos de los datos más sensibles: datos de identidad, IDs fiscales, documentos bancarios y archivos de constitución. Trata la seguridad y la privacidad como características del producto, no como una lista de verificación final.

Autenticación: dificulta el acceso fraudulento

Para proveedores, reduce el riesgo de contraseñas ofreciendo magic links por email (de corta duración y de un solo uso) o SSO cuando incorpores proveedores de grandes organizaciones.

Para tu equipo interno, exige MFA para administradores y cualquier persona que pueda ver o exportar documentos.

También considera controles de sesión: expiraciones cortas para sesiones administrativas, verificación step-up basada en dispositivo para acciones de riesgo (como cambiar datos bancarios) y alertas por inicios de sesión inusuales.

Autorización: mínimo privilegio y aprobaciones separadas

Usa roles de mínimo privilegio para que las personas solo vean lo necesario (por ejemplo, “Visualizador”, “Revisor”, “Aprobador”, “Finanzas”).

Separa funciones para que quien solicite cambios (p. ej., actualización de cuenta bancaria) no pueda ser el mismo que los aprueba. Esta regla simple previene mucho fraude interno.

Cifrado: en tránsito y en reposo

Usa siempre HTTPS/TLS para datos en tránsito. Para datos en reposo, cifra bases de datos y almacenamiento de archivos.

Mantén claves en un servicio gestionado, rótalas periódicamente y restringe quién puede acceder a ellas. Asegura también que las copias de seguridad estén cifradas.

Manejo de PII: minimizar, redactar y limitar exposición

Recopila solo lo necesario para tus resultados KYB/KYC y fiscales. Muestra vistas redactadas por defecto en la UI (p. ej., enmascarar IDs fiscales y números bancarios), con un “revelar” que requiera permisos adicionales y genere un evento de auditoría.

Cargas seguras: controlar, escanear y verificar

Usa signed URLs para que los proveedores suban directamente al almacenamiento sin exponer credenciales.

Aplica límites de tamaño y tipos permitidos, y escanea las cargas en busca de malware antes de hacerlas visibles a los revisores. Guarda documentos en buckets/containers privados y sírvelos mediante enlaces de duración limitada.

Si publicas expectativas de seguridad, mantenlas accesibles en tu portal (p. ej., /security) para que los proveedores entiendan cómo proteges sus datos.

Lógica de verificación: reglas, puntuación de riesgo y revisión manual

La lógica de verificación es donde tu app transforma “documentos subidos” en una decisión de aprobación que puedas defender. El objetivo no es automatizarlo todo: es hacer las decisiones fáciles rápidamente y las difíciles de forma consistente.

Reglas automáticas (rápidas y predecibles)

Empieza con reglas deterministas y claras que bloqueen el progreso o dirijan proveedores a revisión. Ejemplos:

- Campos/documentos faltantes: nombre legal requerido, número de registro, detalles de propietarios beneficiarios, formulario fiscal, comprobante bancario.

- Restricciones por país: país del proveedor no soportado, jurisdicción de alto riesgo o país registrado distinto del país operativo.

- Proveedores duplicados: mismo número de registro, ID fiscal, cuenta bancaria o dominio de correo ya existe.

Haz los mensajes de validación específicos (“Sube una carta bancaria fechada en los últimos 90 días”) y soporta “Guardar y continuar más tarde” para que los proveedores no pierdan progreso.

Puntuación de riesgo (niveles simples con razones explicables)

Usa un modelo fácil de entender al principio: Bajo / Medio / Alto. Cada nivel debe calcularse a partir de señales transparentes, con las razones mostradas a los revisores.

Señales de ejemplo:

- Alto: coincidencia en sanciones (aunque parcial), país de alto riesgo, estructura de propiedad inconsistente, registro no verificable.

- Medio: empresa nueva, presencia web limitada, pequeña discrepancia en documentos.

- Bajo: datos verificados en registro, cribado de sanciones limpio, documentos consistentes.

Guarda tanto la puntuación como los códigos de razón (p. ej., COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME) para que los usuarios puedan explicar resultados sin adivinar.

Lista de verificación para revisión manual (decisiones consistentes)

Proporciona a los revisores una checklist estructurada: coincidencia de identidad, validez del registro, propietarios beneficiarios, resultados de sanciones, cumplimiento fiscal, prueba bancaria y “notas para excepciones”.

Manejo de excepciones (sobrescribir con responsabilidad)

Permite sobrescrituras, pero exige un motivo obligatorio y, cuando proceda, un segundo aprobador. Esto evita aceptaciones silenciosas de riesgo y reduce retrabajos cuando los auditores preguntan por aprobaciones.

Auditabilidad y reporting: facilita las revisiones

Una decisión de incorporación solo es tan defendible como la evidencia que puedas reconstruir después. La auditabilidad no es solo para reguladores: reduce fricciones internas cuando Finanzas, Compras y Cumplimiento necesitan entender por qué un proveedor fue aprobado, rechazado o devuelto por información.

Construye una pista de auditoría de confianza

Captura “quién cambió qué y cuándo” para cada evento significativo: ediciones de perfil, cargas de documentos, resultados de verificación recibidos, cambios de puntuación de riesgo y transiciones de estado.

Mantén las entradas de auditoría append-only (no editables), con marca temporal y vinculadas al actor (usuario admin, usuario proveedor o sistema). Registra el contexto relevante: valor previo → nuevo valor, fuente (manual vs integración) e identificador inmutable del registro del proveedor.

Registros de decisión: documenta el porqué

Para cada aprobación o rechazo, guarda un registro de decisión que incluya:

- La decisión final y la marca temporal

- El decisor (o cadena de escalado)

- Evidencia de apoyo: resultados de proveedores, datos de entidad coincidente, notas y referencias a documentos

- La versión de política/regla usada en ese momento (para explicar decisiones si las reglas cambian)

Esto convierte el conocimiento tribal en un historial claro y revisable.

Retención y eliminación conforme a la política

Define retenciones por tipo de dato (PII, formularios fiscales, datos bancarios, documentos, logs de auditoría). Alinea con requisitos legales y política de riesgo interna, y haz la eliminación ejecutable —idealmente mediante programaciones automáticas.

Cuando debas eliminar, considera la redacción selectiva (por ejemplo, eliminar documentos y campos sensibles) mientras preservas metadata de auditoría mínima necesaria para responsabilidad.

Reporting que mejora el rendimiento

Los informes operativos deben revelar cuellos de botella: tasa de invitación-a-inicio, puntos de abandono en el portal de documentos, tiempo medio a aprobación por tipo de proveedor/región y volumen de revisión manual.

Exportaciones amigables para auditores (con controles)

Soporta exportaciones CSV/PDF para casos y rangos de tiempo específicos, pero restringe con control de acceso por roles, flujos de aprobación para exportes masivos y logs de exportación. Los auditores deben obtener lo que necesitan sin convertir las exportaciones en un riesgo de fuga de datos.

Plan de construcción: stack tecnológico, arquitectura, APIs y pruebas

Reduce costos de desarrollo

Obtén créditos compartiendo lo que construyas con Koder.ai o refiriendo a compañeros.

Una app de incorporación tiene éxito cuando es fácil de mantener y difícil de usar mal. El plan de construcción debe priorizar: manejo seguro de datos, estados de flujo claros y integraciones predecibles (proveedores de verificación, almacenamiento, email/SMS).

Opciones de stack (elecciones simples)

- React (frontend): ideal para construir un portal de proveedor fluido (formularios, cargas, pasos de progreso) y una consola admin rápida.

- Django (Python): backend con muchas utilidades incluidas—herramientas admin, autenticación y modelado de workflows.

- Laravel (PHP): productivo para apps CRUD con colas, notificaciones y un ecosistema conocido.

- Node.js (p. ej., NestJS/Express): adecuado cuando el equipo prefiere JavaScript de extremo a extremo y quieres integraciones flexibles.

Elige lo que tu equipo pueda operar con confianza; las apps de incorporación suelen ser de larga duración.

Si quieres validar el flujo rápidamente antes de comprometerte con un build completo, herramientas como Koder.ai pueden ayudarte a prototipar el portal y la consola admin a partir de una especificación conversacional. Como puede generar frontends en React y backends en Go/PostgreSQL, es una forma práctica de iterar sobre roles, colas y transiciones de estado temprano—y luego exportar código fuente cuando el flujo esté probado.

Arquitectura: monolito modular vs servicios

Empieza con un monolito modular para la mayoría de equipos: una app, una base de datos, módulos claros (proveedores, documentos, checks, revisiones). Vas a desplegar más rápido y mantener la auditoría más simple.

Pasa a servicios separados cuando el tráfico de verificaciones sea alto, las integraciones se multipliquen o los equipos necesiten despliegue independiente (por ejemplo, un servicio dedicado de “checks”). No te dividas temprano si ralentiza los cambios de cumplimiento.

Diseño de API: endpoints REST prácticos

Mantén los endpoints alineados con el flujo:

POST /vendors(crear registro de proveedor),GET /vendors/{id}POST /vendors/{id}/invite(enviar enlace al portal)POST /vendors/{id}/documents(subir metadata),GET /documents/{id}POST /vendors/{id}/checks(iniciar KYB/KYC/sanciones),GET /checks/{id}POST /vendors/{id}/submit(el proveedor atestigua completitud)POST /vendors/{id}/decision(aprobar/rechazar/solicitar-cambios)

Modela las transiciones de estado explícitamente para proteger el flujo de aprobación.

Tareas en background: verificación y recordatorios

Usa una cola para llamadas a proveedores, reintentos, procesamiento de webhooks y recordatorios programados (p. ej., “sube formulario fiscal faltante”). Los jobs también manejan escaneo antivirus y OCR sin ralentizar la UI.

Plan de pruebas para evitar incidentes dolorosos

Enfócate en:

- Validación de formularios (documentos requeridos por región/tipo proveedor)

- Pruebas de permisos (proveedor vs revisor vs admin; mínimo privilegio)

- Mocks de integración para proveedores de verificación y almacenamiento

- Pruebas de flujo (no se puede aprobar sin checks requeridos; siempre se escribe pista de auditoría)

Si necesitas una lista operacional más ajustada, combina esto con /blog/security-privacy-pii para higiene de despliegue.

Lanzamiento, operación y mejora: una hoja de ruta práctica

Una app de incorporación solo funciona cuando los proveedores la terminan y los revisores pueden despejar casos sin cuellos de botella. Planifica el lanzamiento como un cambio operativo, no solo un despliegue.

Fase 1: lanza el flujo mínimo usable

Empieza con recopilación de documentos + revisión manual. Eso significa: invita proveedores, captura info básica de la empresa, sube documentos y da a tu equipo un bucle claro de aprobar/rechazar con notas. Mantén reglas mínimas al principio para aprender qué necesitan realmente los revisores.

Si necesitas limitar alcance, restringe el primer lanzamiento a una región, un tipo de proveedor o una unidad de negocio interna.

Piloto con un grupo pequeño y real de proveedores

Realiza un piloto con unos pocos proveedores que representen tu mezcla típica (nuevos, internacionales, alto/bajo riesgo). Mide:

- Tasa de finalización (iniciados vs enviados)

- Tiempo hasta enviar (mediana, no solo medias)

- Principales pasos de abandono (dónde los proveedores se van)

Usa el feedback para corregir campos confusos, reducir subidas duplicadas y aclarar mensajes de re-trabajo.

Operaciones día 2: crea un playbook

Define un playbook operativo antes de abrir la puerta por completo:

- SLA (p. ej., “revisión en 2 días hábiles”)

- Rutas de escalado (banderas de fraude, proveedores urgentes, proveedores patrocinados por la dirección)

- Formación de revisores (ejemplos de documentos válidos/incorrectos, motivos de rechazo, guías de tono)

Monitorización que evite sorpresas

Monitoriza tasas de error de incorporación, tiempo en cola de revisión y tiempo de actividad de proveedores de verificación. Configura alertas cuando la cola crezca o un proveedor falle, y ten un plan de contingencia (pausar auto-checks, pasar a manual).

Mejoras siguientes que suelen rendir

Tras lograr estabilidad, prioriza: soporte multilingüe, re-verificación programada (por expiración) y actualizaciones autoservicio por parte del proveedor con historial de cambios y re-aprobación cuando sea necesario.