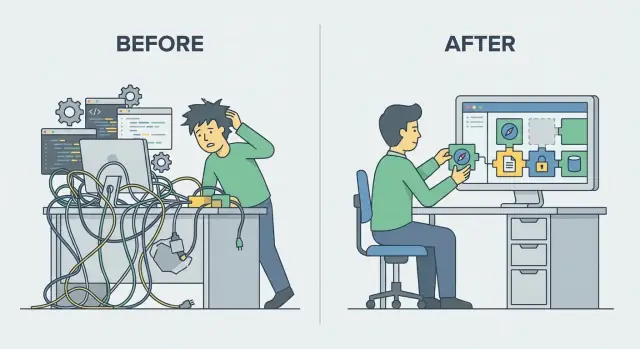

Por qué las apps web repiten el mismo trabajo

La mayoría de las apps web hacen el mismo conjunto de tareas en cada petición. Un navegador (o app móvil) envía una petición, el servidor decide a dónde debe ir, lee la entrada, comprueba si el usuario tiene permiso, habla con una base de datos y devuelve una respuesta. Aunque la idea de negocio sea única, la tubería es familiar.

Los “problemas repetitivos” que están a la vista

Verás los mismos patrones en casi todos los proyectos:

- Peticiones y respuestas: parsear headers, query strings, cookies y construir respuestas JSON o HTML consistentes.

- Sesiones e identidad: recordar quién es un usuario entre peticiones, manejar logins, restablecimiento de contraseña y permisos.

- Acceso a base de datos: abrir conexiones, escribir consultas, mapear filas a objetos y manejar migraciones.

- Necesidades transversales: validación, limitación de tasa, protección CSRF, caching y manejo de errores.

Los equipos suelen reimplementar estas piezas porque al principio parecen “pequeñas”, hasta que las inconsistencias se acumulan y cada endpoint se comporta un poco distinto.

Abstracción: se construye una vez y se reutiliza en todas partes

Un framework web empaqueta soluciones probadas a estos problemas recurrentes como bloques reutilizables (routing, middleware, ayudantes de ORM, plantillas, herramientas de testing). En lugar de reescribir el mismo código en cada controlador o endpoint, configuras y compones componentes compartidos.

Velocidad con coste asociado

Los frameworks normalmente te hacen más rápido, pero no gratis. Dedicarás tiempo a aprender convenciones, depurar la “magia” y elegir entre múltiples formas de hacer lo mismo. La meta no es cero código, sino menos código duplicado y menos errores evitables.

En el resto de este artículo repasaremos las principales áreas donde los frameworks ahorran esfuerzo: routing y middleware, validación y serialización, abstracciones de datos, vistas, auth, configuraciones de seguridad, manejo de errores y observabilidad, inyección de dependencias y configuración, scaffolding, testing y finalmente los trade-offs a considerar al elegir un framework.

Routing: un lugar para definir cómo las peticiones alcanzan el código

Toda app web del lado servidor debe responder a la misma pregunta: “Ha llegado una petición—¿qué código debe manejarla?” Sin un framework, los equipos suelen reinventar el routing con parseos ad-hoc de URL, largas cadenas de if/else o cableados duplicados entre archivos.

El routing responde a una pregunta engañosamente simple: “Cuando alguien visita esta URL con este método (GET/POST/etc.), ¿qué handler debe ejecutarse?”

Un mapa central desde URLs hasta código

Un router te da un “mapa” legible de endpoints en un solo lugar en vez de dispersar comprobaciones de URL por la base de código. Sin él, el equipo acaba con lógica difícil de inspeccionar, fácil de romper e inconsistente entre características.

Con routing declaras la intención por adelantado:

GET /users -> listUsers

GET /users/:id -> getUser

POST /users -> createUser

Esa estructura hace que los cambios sean más seguros. ¿Necesitas renombrar /users a /accounts? Actualizas la tabla de routing (y quizá algunos enlaces), en lugar de buscar por archivos no relacionados.

Por qué reduce trabajo repetido

El routing reduce el código de pegamento y ayuda a todos a seguir las mismas convenciones. También mejora la claridad: puedes ver rápidamente qué expone tu app, qué métodos están permitidos y qué handlers son responsables.

Características comunes de routing que obtienes “gratis” incluyen:

- Parámetros (como

:id) para que los handlers reciban valores estructurados en vez de cortar strings manualmente

- Grupos para aplicar prefijos compartidos como

/admin o reglas a muchas rutas

- Versionado (por ejemplo

/api/v1/...) para evolucionar APIs sin romper clientes existentes

En la práctica, un buen routing convierte el manejo de peticiones de un rompecabezas repetido en una lista de verificación predecible.

Pipelines de middleware: reutilizar lógica transversal

El middleware es una forma de ejecutar los mismos pasos para muchas peticiones diferentes—sin copiar esa lógica en cada endpoint. En vez de que cada ruta haga manualmente “log de la petición, comprobar auth, setear headers, manejar errores…”, el framework te permite definir una canalización por la que pasa cada petición.

Cómo se ve el middleware en la práctica

Piensa en el middleware como puntos de control entre la petición HTTP entrante y tu handler real. Cada punto puede leer o modificar la petición, cortar la respuesta antes de tiempo o añadir información para el siguiente paso.

Ejemplos comunes:

- Logging e IDs de petición (para rastrear una petición a través de sistemas)

- Compresión (gzip/brotli) para reducir tamaño de payload

- Reglas CORS para controlar qué navegadores pueden llamar a tu API

- Limitación de tasa para reducir abuso y proteger capacidad

- Comprobaciones de autenticación y autorización antes de rutas protegidas

Por qué reduce repetición (y errores)

Una canalización de middleware hace que el comportamiento compartido sea consistente por defecto. Si tu API debe siempre agregar headers de seguridad, rechazar payloads demasiado grandes o registrar métricas de tiempo, el middleware lo impone de forma uniforme.

También reduce la deriva sutil. Cuando la lógica vive en un solo lugar, no acabas con un endpoint que “olvidó” validar un token o con otro que registra campos sensibles por accidente.

Mantenlo simple para que sea depurable

El middleware puede usarse en exceso. Demasiadas capas dificultan responder preguntas básicas como “¿dónde cambió este header?” o “¿por qué esta petición retornó antes de tiempo?”. Prefiere un número pequeño de middleware claramente nombrados y documenta el orden. Cuando algo debe ser específico de una ruta, mantenlo en el handler en lugar de forzarlo en la canalización.

Validación de entrada y serialización: menos bugs, APIs consistentes

Toda app web recibe entrada: formularios HTML, query strings, cuerpos JSON, subidas de archivos. Sin un framework terminas volviendo a comprobar lo mismo en cada handler—“¿está presente este campo?”, “¿es un email?”, “¿es muy largo?”, “¿se deben recortar espacios?”—y cada endpoint inventa su propio formato de errores.

Los frameworks reducen esa repetición haciendo de la validación y serialización características de primera clase.

La validación es una necesidad repetible

Tanto si construyes un formulario de registro como una API JSON pública, las reglas son familiares:

- Campos obligatorios (por ejemplo

email, password)

- Tipos y coerción (string vs número, parseo de enteros)

- Límites de longitud (mínimo en contraseñas, máximo en títulos)

- Formatos (email, URL, UUID, fecha)

- Rangos (edad entre 13–120)

En lugar de dispersar estas comprobaciones por controladores, los frameworks fomentan un esquema único (u objeto de formulario) por cada forma de petición.

Esquemas centralizados, normalización y errores

Una buena capa de validación hace más que rechazar entrada mala. También normaliza la entrada buena de forma consistente:

- Recortar espacios en blanco

- Convertir strings a números/fechas cuando es seguro

- Aplicar valores por defecto (por ejemplo

page=1, limit=20)

Y cuando la entrada es inválida, obtienes mensajes de error y estructuras predecibles—a menudo con detalles por campo. Eso permite que tu frontend (o clientes de API) dependa de un formato de respuesta estable en vez de tratar cada endpoint como un caso especial.

Serialización: salidas consistentes, menos código de pegamento

La otra mitad es convertir objetos internos en respuestas públicas seguras. Los serializadores de framework te ayudan a:

- Listar campos permitidos (evitar filtrar atributos internos)

- Mantener nombres consistentes (snake_case vs camelCase)

- Formatear fechas y números igual en todas partes

Juntas, validación + serialización reducen el parsing personalizado, evitan bugs sutiles y hacen que tu API parezca coherente aunque crezca.

Abstracciones de acceso a datos: ORM y constructores de consultas

Cuando hablas con una base de datos directamente, es fácil acabar con SQL crudo disperso por controladores, jobs en background y funciones auxiliares. Los mismos pasos se repiten: abrir una conexión, construir una cadena SQL, enlazar parámetros, ejecutarla, manejar errores y mapear filas a objetos que la app usa. Con el tiempo, esa duplicación crea inconsistencia (diferentes “estilos” de SQL) y errores (filtros faltantes, concatenación insegura de strings, bugs sutiles de tipos).

Qué abstraen los ORMs y query builders

La mayoría de frameworks incluyen (o soportan fuertemente) un ORM (Object-Relational Mapper) o un query builder. Estas herramientas estandarizan las partes repetitivas del trabajo con DB:

- Conexiones y transacciones: setup consistente, pooling y comportamiento commit/rollback.

- Construcción de consultas: API estructurada para filtrar, ordenar, unir y paginar.

- Mapeo de resultados: convertir filas en modelos/objetos con tipos previsibles.

- Migraciones: versionar cambios de esquema para que cada entorno esté sincronizado.

Por qué acelera el desarrollo (y reduce errores)

Con modelos y consultas reutilizables, los flujos CRUD comunes dejan de escribirse a mano cada vez. Puedes definir un modelo “User” una vez y reutilizarlo en endpoints, pantallas admin y jobs en background.

El manejo de parámetros también es más seguro por defecto. En lugar de interpolar valores en SQL manualmente, los ORMs/query builders normalmente enlazan parámetros por ti, reduciendo el riesgo de SQL injection y facilitando refactorizaciones.

Trade-offs a considerar

Las abstracciones no son gratuitas. Los ORMs pueden ocultar consultas costosas y las consultas complejas pueden ser incómodas de expresar. Muchos equipos usan un enfoque híbrido: ORM para operaciones diarias y SQL crudo bien probado donde el rendimiento o las funciones avanzadas de la BD son críticas.

Añade autenticación y roles desde el inicio

Boceta reglas comunes de login y permisos, luego adáptalas a tu producto.

Cuando una app supera unas pocas páginas, la UI empieza a repetirse: el mismo header, navegación, footer, mensajes flash y marcado de formularios aparecen en todas partes. Los frameworks reducen ese copy‑paste ofreciéndote sistemas de plantillas (o componentes) que te permiten definir esas piezas una vez y reutilizarlas de forma consistente.

Layouts, parciales y componentes

La mayoría de frameworks soportan un layout base que envuelve cada página: estructura HTML común, estilos/scripts compartidos y un lugar donde cada página inyecta su contenido único. Encima de eso puedes extraer parciales/componentes para patrones recurrentes—piensa en un formulario de login, una tarjeta de precios o un banner de error.

Esto es más que conveniencia: los cambios son más seguros. Actualizar un enlace del header o agregar un atributo de accesibilidad ocurre en un archivo, no en veinte.

Renderizado del lado servidor y sistemas de componentes

Los frameworks suelen ofrecer renderizado del lado servidor (SSR) por defecto—renderizar HTML en el servidor a partir de plantillas más datos. Algunos también proporcionan abstracciones estilo componente donde “widgets” se renderizan con props/parametros, mejorando la consistencia entre páginas.

Aunque tu app use un framework frontend después, las plantillas SSR siguen siendo útiles para emails, pantallas admin o páginas de marketing simples.

Seguridad: escape y codificación de salida por defecto

Los motores de plantillas suelen escapar variables automáticamente, convirtiendo texto proporcionado por usuarios en HTML seguro en vez de markup ejecutable. Ese escape por defecto ayuda a prevenir XSS y evita páginas rotas por caracteres sin escapar.

El beneficio clave: reutilizas patrones UI y además incorporas reglas de renderizado más seguras, de modo que cada nueva página parte de una base consistente y segura.

Autenticación y autorización: patrones estándar para control de acceso

La autenticación responde “¿quién eres?” La autorización responde “¿qué puedes hacer?” Los frameworks aceleran esto dándote una forma estándar de manejar la plomería repetitiva—para que puedas concentrarte en las reglas reales de tu app.

Sesiones, cookies y tokens (a alto nivel)

La mayoría de apps necesitan una forma de “recordar” a un usuario tras el login.

- Sesiones normalmente guardan un identificador pequeño en una cookie, mientras el servidor mantiene el estado de login en un almacén de sesiones.

- Tokens (frecuentes en APIs) son credenciales que el cliente envía con cada petición para que el servidor verifique que proviene de un usuario autenticado.

Los frameworks suelen proveer configuración de alto nivel para esto: cómo se firman las cookies, cuándo expiran y dónde se almacena la sesión.

Flujos de login y almacenamiento estandarizados

En lugar de construir cada paso a mano, los frameworks suelen ofrecer patrones reutilizables: iniciar sesión, cerrar sesión, “recordarme”, restablecer contraseña, verificación por email y protecciones contra fallos comunes como session fixation. También estandarizan opciones de almacenamiento de sesión (in-memory para desarrollo, BD/Redis para producción) sin cambiar mucho tu código de aplicación.

Patrones de autorización reutilizables

Los frameworks formalizan cómo proteges características:

- Roles y permisos (por ejemplo admin vs editor)

- Políticas (reglas ligadas a un recurso, como “¿puede editar este documento?”)

- Guardias de ruta (bloquear acceso a ciertas URLs o acciones)

Un beneficio clave: las comprobaciones de autorización son consistentes y más fáciles de auditar porque viven en lugares previsibles.

Lo que sigue siendo tu responsabilidad

Los frameworks no deciden qué significa “permitido”. Tú debes definir las reglas, revisar cada camino de acceso (UI y API) y probar casos límite—especialmente en torno a acciones administrativas y propiedad de datos.

Configuraciones de seguridad que evitan repetir errores

El trabajo de seguridad es repetitivo: cada formulario necesita protección, cada respuesta necesita headers seguros, cada cookie necesita las flags correctas. Los frameworks reducen esa repetición al ofrecer valores por defecto sensatos y una configuración centralizada—para que no tengas que reinventar el código de seguridad en docenas de endpoints.

Protecciones comunes que manejan los frameworks

Muchos frameworks habilitan (o recomiendan fuertemente) salvaguardas que aplican en todas partes salvo que optes por desactivarlas:

- Protección CSRF para peticiones que cambian estado, evitando que atacantes enganchen a un usuario autenticado para enviar un formulario oculto.

- Cookies seguras con flags como

HttpOnly, Secure y SameSite, más manejo consistente de sesiones.

- Headers de seguridad (a menudo vía middleware) como

Content-Security-Policy, X-Content-Type-Options y Referrer-Policy.

- Escape automático en motores de plantillas para reducir riesgo de XSS al renderizar contenido generado por usuarios.

El beneficio clave es la consistencia. En vez de recordar añadir las mismas comprobaciones en cada handler, las configuras una vez (o aceptas los valores por defecto) y el framework las aplica en toda la app. Eso reduce copiar/pegar y baja la probabilidad de que un endpoint olvidado sea el eslabón débil.

Los valores por defecto no son magia—verifícalos

Los valores por defecto varían por versión y por cómo despliegues. Trátalos como punto de partida, no como garantía.

Lee la guía oficial de seguridad de tu framework (y de los paquetes de autenticación), revisa qué está habilitado por defecto y mantén dependencias actualizadas. Los fixes de seguridad suelen llegar como parches rutinarios—mantenerse al día es una de las formas más simples de evitar repetir errores antiguos.

Manejo de errores, logging y hooks de observabilidad

Gana créditos por compartir builds

Gana créditos creando contenido sobre Koder.ai o invitando a otros con referidos.

Cuando cada ruta maneja fallos por su cuenta, la lógica de errores se dispersa: try/catch por todas partes, mensajes inconsistentes y casos límite olvidados. Los frameworks reducen esa repetición al centralizar cómo se capturan, formatean y registran los errores.

Manejo de errores centralizado vs try/catch disperso

La mayoría de frameworks ofrecen una frontera de errores única (a menudo un handler global o el último middleware) que captura excepciones no manejadas y condiciones de fallo conocidas.

Eso significa que el código de features puede centrarse en el camino feliz, mientras el framework se encarga del boilerplate:

- mapear excepciones a códigos HTTP

- generar un cuerpo de respuesta predecible

- asegurar que la petición quede registrada incluso cuando falla

En vez de que cada endpoint decida si devolver 400, 404 o 500, defines reglas una vez y las reutilizas.

Respuestas de error consistentes para usuarios y APIs

La consistencia importa para personas y máquinas. Las convenciones de framework facilitan devolver errores con el código correcto y una forma estable, por ejemplo:

400 para entrada inválida (con detalles por campo)401/403 para fallos de autenticación/autorization404 para recursos no encontrados500 para errores inesperados del servidor

Para páginas UI, el mismo handler central puede renderizar pantallas de error amigables, mientras las rutas API devuelven JSON—sin duplicar lógica.

Hooks de logging y tracing

Los frameworks también estandarizan la visibilidad proporcionando hooks alrededor del ciclo de vida de la petición: IDs de request, tiempos, logs estructurados e integraciones para tracing/métricas.

Como estos hooks se ejecutan para cada petición, no tienes que recordar loggear inicio/fin en cada controlador. Obtienes logs comparables entre endpoints, lo que agiliza depuración y trabajo de rendimiento.

Consejos prácticos

Evita filtrar información sensible: registra trazas completas internamente, pero devuelve mensajes públicos genéricos.

Haz los errores accionables: incluye un código de error corto (p. ej. INVALID_EMAIL) y, cuando sea seguro, un paso siguiente claro para el usuario.

Inyección de dependencias y configuración: menos código de pegamento

La inyección de dependencias (DI) suena sofisticada, pero la idea es sencilla: en vez de que tu código cree las cosas que necesita (una conexión DB, un servicio de email, un cliente de cache), las reciba del framework.

La mayoría de frameworks lo hacen mediante un contenedor de servicios—un registro que sabe construir servicios compartidos y entregarlos donde haga falta. Eso evita repetir el mismo código de setup en cada controlador, handler o job.

Cómo se ve la “inyección” en la práctica

En vez de esparcir new Database(...) o llamadas a connect() por toda la app, dejas que el framework provea dependencias:

- Base de datos: un cliente DB/ORM configurado inyectado en handlers que necesitan consultas

- Email: un

EmailService inyectado en flujos de restablecimiento de contraseña

- Cache: un cliente de cache inyectado en endpoints que necesitan lecturas rápidas

- Config: un objeto de configuración inyectado para que el código no lea variables de entorno directamente

Esto reduce código de pegamento y concentra la configuración en un solo lugar (a menudo un módulo de config y valores por entorno).

Por qué es más fácil de testear

Si un handler recibe db o mailer como entradas, las pruebas pueden pasar una versión fake o en memoria. Puedes verificar el comportamiento sin enviar emails reales o golpear una BD de producción.

Una advertencia útil

DI puede usarse en exceso. Si todo depende de todo, el contenedor se vuelve una caja mágica y la depuración se complica. Mantén límites claros: define servicios pequeños y enfocados, evita dependencias circulares y prefiere inyectar interfaces (capacidades) en vez de grandes “objetos dios”.

Scaffolding y convenciones: inicios más rápidos, estructura consistente

Mantén la propiedad total del código

Exporta el código fuente cuando quieras y continúa en tu propio flujo de trabajo.

El scaffolding es el kit inicial que muchos frameworks proporcionan: un layout de proyecto predecible más generadores que crean código común por ti. Las convenciones son las reglas que hacen que ese código generado encaje sin cableado manual.

Qué suele generar el scaffolding

La mayoría de frameworks puede poner en marcha un proyecto nuevo con estructura lista para correr (carpetas para controllers/handlers, models, plantillas, tests, config). Además, los generadores suelen crear:

- endpoints CRUD para un recurso (lista, detalle, crear, actualizar, borrar)

- migraciones y un modelo ligado a una tabla

- formularios básicos o serializadores para entrada/salida

- tests iniciales y fixtures de ejemplo

La clave no es que el código sea mágico, sino que sigue los mismos patrones que usará la app, así no tienes que inventarlos cada vez.

Cómo las convenciones mantienen al equipo alineado

Convenciones (nombres, ubicación de carpetas, wiring por defecto) aceleran el onboarding porque los nuevos saben dónde buscar y cómo fluyen las peticiones. También reducen debates de estilo que enlentecen: si los controllers van en un lugar y las migraciones siguen un patrón, las revisiones de código se enfocan en comportamiento en vez de estructura.

Dónde brilla el scaffolding

Destaca cuando construyes muchas piezas similares:

- paneles admin con muchas entidades estándar

- herramientas internas con flujos directos

- APIs JSON con patrones repetibles de recursos

Una precaución práctica

El código generado es un punto de partida, no el diseño final. Revísalo como cualquier otro código: elimina endpoints no usados, ajusta validación, añade comprobaciones de autorización y renombra para que refleje tu dominio. Dejar scaffolds intactos “porque el generador lo hizo” puede introducir abstracciones filtrantes y superficie extra que no quieres mantener.

Herramientas de testing: hacer la calidad repetible

Entregar más rápido solo funciona si confías en lo que entregas. Los frameworks ayudan convirtiendo las pruebas en una rutina, no en un proyecto personalizado que reconstruyes para cada app.

Ayudantes incorporados que eliminan trabajo repetitivo

La mayoría de frameworks incluye un cliente de pruebas que puede llamar a tu app como lo haría un navegador—sin ejecutar un servidor real. Eso permite enviar peticiones, seguir redirecciones e inspeccionar respuestas en pocas líneas.

También estandarizan herramientas de setup como fixtures (datos conocidos para tests), factories (generar registros realistas) y hooks fáciles para mocks (reemplazar servicios externos como email, pagos o APIs de terceros). En lugar de crear datos y stubs manualmente, reutilizas una receta probada en todo el código.

Setup repetible = retroalimentación más rápida y más confianza

Cuando cada test parte del mismo estado predecible (BD limpia, seed cargado, dependencias mockeadas), las fallas son más fáciles de entender. Los desarrolladores pasan menos tiempo depurando ruido en tests y más tiempo arreglando problemas reales. Con el tiempo, esto reduce el miedo a refactorizaciones porque tienes una red de seguridad que corre rápido.

Qué testear (y qué los frameworks facilitan)

Los frameworks te empujan hacia tests de alto valor:

- Rutas y controllers/handlers: ¿una URL devuelve el estado y payload correcto?

- Validación y serialización: ¿se rechazan entradas malas consistentemente?

- Reglas de auth: ¿el rol correcto accede a la acción correcta y las peticiones no autorizadas son bloqueadas?

- Interacciones con la BD: ¿crear/actualizar datos funciona correctamente, incluyendo casos límite?

Preparación para CI desde el inicio

Como los comandos de test, entornos y configuración están estandarizados, es más sencillo ejecutar la misma suite localmente y en CI. Correr tests con un solo comando hace que las comprobaciones automatizadas sean un paso por defecto antes de mergear y desplegar.

Trade‑offs y cómo elegir el framework correcto

Los frameworks ahorran tiempo empaquetando soluciones comunes, pero también introducen costes que debes considerar desde el inicio.

Los trade‑offs reales

Un framework es una inversión. Espera una curva de aprendizaje (sobre todo alrededor de convenciones y “la forma del framework”), además de actualizaciones continuas que pueden requerir refactors. Los patrones opinionados pueden ser una ventaja—menos fatiga de decisiones, más consistencia—pero también pueden sentirse restrictivos si tu app tiene requisitos inusuales.

También heredas el ecosistema y ritmo de releases del framework. Si plugins clave no se mantienen o la comunidad es pequeña, quizá termines escribiendo las piezas faltantes tú mismo.

Criterios de elección que envejecen bien

Empieza por tu equipo: ¿qué conocen ya y para qué podrás contratar más tarde? Luego mira el ecosistema: librerías para routing/middleware, auth, acceso a datos, validación y testing. Finalmente, considera mantenimiento a largo plazo: calidad de la documentación, guías de actualización, política de versiones y lo fácil que es ejecutar la app localmente y en producción.

Si comparas opciones, intenta construir una pequeña porción de tu producto (una página + un formulario + una escritura a BD). La fricción que sientas ahí suele predecir el siguiente año.

Evitar sobreingeniería

No necesitas todas las características el primer día. Elige un framework que te permita adoptar componentes gradualmente—empieza con routing, plantillas básicas o respuestas API y testing. Añade auth, jobs en background, caching y funciones avanzadas del ORM solo cuando resuelvan un problema real.

Dónde encaja Koder.ai en este panorama

Los frameworks abstraen la repetición a nivel de código. Una plataforma de prototipado como Koder.ai puede eliminar repetición un paso antes: en el nivel de creación del proyecto.

Si ya conoces los patrones que quieres (React en la web, servicios en Go, PostgreSQL, auth típico + flujos CRUD), Koder.ai te permite describir la aplicación en chat y generar un punto de partida funcional que puedes iterar—luego exportar el código fuente cuando estés listo. Esto es especialmente útil para la evaluación de la “pequeña porción” mencionada arriba: puedes prototipar rápido una ruta, un formulario con validación y una escritura a BD, y ver si las convenciones del framework y la estructura general encajan con la forma de trabajar de tu equipo.

Como Koder.ai soporta modo de planificación, snapshots y rollback, también encaja bien con proyectos centrados en frameworks donde un refactor puede propagarse por routing, middleware y modelos. Puedes experimentar con seguridad, comparar enfoques y mantener el impulso sin convertir cada cambio estructural en una larga reescritura manual.

Lista de comprobación práctica

- ¿Podemos entregar una pequeña característica rápido con clara propiedad del código?

- ¿Proporciona valores por defecto seguros para seguridad y manejo de errores?

- ¿Las actualizaciones son previsibles y el ecosistema está sano?

- ¿Las abstracciones encajan con nuestro producto: páginas renderizadas en servidor, APIs o ambos?

Un buen framework reduce trabajo repetido, pero el correcto es el que tu equipo puede sostener.