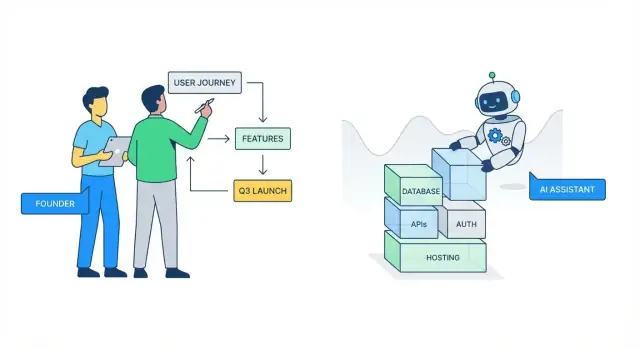

Por qué la complejidad del backend ralentiza a los fundadores

La “complejidad del backend” es todo el trabajo invisible que se necesita para que un producto parezca simple: almacenar datos de forma segura, exponerlos vía APIs, gestionar inicios de sesión, enviar correos, procesar pagos, ejecutar trabajos en segundo plano, monitorizar errores y mantener la estabilidad a medida que crece el uso.

Para fundadores y equipos iniciales, ese trabajo frena el impulso porque viene con un alto coste de puesta en marcha antes de que los usuarios vean valor. Puedes pasar días debatiendo un esquema de base de datos, conectando autenticación o configurando entornos, solo para enterarte por los primeros clientes de que la característica debe cambiar.

El trabajo de backend también está interconectado: una pequeña decisión de producto (“los usuarios pueden pertenecer a varios equipos”) puede desencadenar cambios en la base de datos, reglas de permisos, actualizaciones en la API y migraciones.

Cómo se ve “abstracto por la IA” en la práctica

En la práctica, la abstracción por IA significa que describes lo que quieres y la herramienta genera u orquesta las partes tediosas:

- Redacción de endpoints CRUD, validación de entrada y manejo básico de errores

- Propuesta de modelos de datos y relaciones según tus funcionalidades

- Generación de flujos de auth (sesiones, tokens) y andamiaje de permisos

- Creación de código de integración para servicios comunes (email, pagos, analíticas)

El beneficio clave no es la perfección: es la rapidez para obtener una base funcional sobre la que iterar.

Plataformas como Koder.ai llevan esto más lejos al combinar un flujo de trabajo por chat con una arquitectura basada en agentes: describes el resultado (web, backend o móvil) y el sistema estructura la app de extremo a extremo (por ejemplo, React en web, Go + PostgreSQL en backend y Flutter para móvil), de modo que puedes pasar de la idea a una base desplegable sin dedicar una semana al cableado.

Qué no significa

La IA no elimina la necesidad de tomar decisiones de producto y de riesgo. No conocerá tus reglas de negocio exactas, qué datos debes conservar, cuán estrictos deben ser los permisos o qué es “suficientemente seguro” para tu dominio. Tampoco evitará todos los problemas de escalado o mantenimiento si las decisiones de arquitectura subyacentes son débiles.

Ajusta las expectativas en consecuencia: la IA te ayuda a iterar más rápido y evitar la ingeniería de página en blanco, pero sigues siendo responsable de la lógica del producto, los trade-offs y el umbral final de calidad.

El coste real del trabajo de backend para equipos iniciales

Los equipos tempranos rara vez “eligen” el trabajo de backend: aparece como una pila de tareas necesarias entre una idea y algo con lo que los usuarios pueden interactuar. El sumidero de tiempo no es solo escribir código; es la sobrecarga mental de tomar docenas de decisiones pequeñas y de alto riesgo antes de haber validado el producto.

Dónde se va el tiempo de los fundadores sin que lo noten

Algunas tareas se comen horas de forma desproporcionada:

- Autenticación y permisos: flujos de login, restablecimiento de contraseña, roles, casos límite y “qué pasa si…”.

- Modelos de datos: decidir tablas/colecciones, relaciones, migraciones y cómo cambiar cosas después sin romperlo todo.

- Despliegues: entornos, secretos, configuración de CI/CD y el primer incidente de “¿por qué prod es diferente a local?”.

- Integraciones: webhooks, reintentos, idempotencia, validación de firmas y mapear peculiaridades de terceros a tu producto.

El coste oculto es el constante cambio de contexto entre pensar en producto (“¿qué deberían poder hacer los usuarios?”) y pensar en infraestructura (“¿cómo lo almacenamos y exponemos de forma segura?”). Ese cambio frena el progreso, aumenta errores y convierte la depuración en un desvío de varias horas — especialmente cuando además gestionas llamadas de ventas, soporte y fundraising.

Cómo ralentiza el ciclo de aprendizaje

Cada día que pasas conectando lo básico del backend es un día menos hablando con usuarios e iterando. Eso alarga el ciclo construir–medir–aprender: lanzas más tarde, aprendes más tarde y corres el riesgo de construir lo equivocado con más pulido.

Una semana perdida en “simplemente configurar”

Un escenario común: lunes-martes en auth y tablas de usuario, miércoles en despliegues y variables de entorno, jueves en una integración de pagos o email, viernes persiguiendo un bug de webhook y escribiendo un panel de administración rápido. Terminas la semana con “plomería”, no con una característica por la que los usuarios pagarían.

La abstracción de backend asistida por IA no elimina la responsabilidad, pero puede recuperar esa semana para que lances experimentos más rápido y mantengas el impulso.

Qué significa “abstracción” por IA en la práctica

La “abstracción” por IA no es magia: es una forma de elevar el trabajo del backend a otro nivel. En lugar de pensar en frameworks, archivos y código de pegamento, describes el resultado que quieres (“los usuarios pueden registrarse”, “guardar pedidos”, “enviar un webhook al pagar”) y la IA ayuda a traducir esa intención en bloques constructivos concretos.

La IA como copiloto para tareas repetitivas de ingeniería

Gran parte del esfuerzo del backend es predecible: enrutar, definir DTOs, montar endpoints CRUD, validar entradas, generar migraciones y escribir los mismos adaptadores de integración. La IA destaca cuando el trabajo sigue patrones establecidos y buenas prácticas.

Esa es la “abstracción” práctica: reducir el tiempo que pasas recordando convenciones y buscando en docs, manteniéndote en control de lo que se construye.

Cómo los prompts se convierten en scaffolds, configs y sugerencias de código

Un buen prompt actúa como una mini-especificación. Por ejemplo: “Crea un servicio Orders con endpoints para crear, listar y cancelar pedidos. Usa transiciones de estado. Añade campos de auditoría. Devuelve paginación.” A partir de ahí, la IA puede proponer:

- Una estructura de módulo scaffoldeada (controllers/services/models)

- Actualizaciones de configuración (env vars, CORS, colas, límites de tasa)

- Migraciones y modelos de datos alineados con la funcionalidad

- Tests de ejemplo y fragmentos de documentación de la API

Tú sigues revisando, ajustando nombres y decidiendo los límites, pero el coste de la página en blanco cae drásticamente.

Dónde ayuda más la IA—y dónde le cuesta

La IA suele brillar con componentes estándar: flujos de auth, convenciones REST, trabajos en background, cache básico e integraciones comunes.

Se enfrenta a dificultades cuando los requisitos son vagos (“hazlo escalable”), cuando las reglas de negocio son matizadas (“la lógica de reembolso depende del tipo de contrato y fechas”) y en casos límite que implican concurrencia, dinero y permisos. En esas situaciones, el camino más rápido suele ser aclarar las reglas primero (incluso en lenguaje simple), luego pedir a la IA que implemente ese contrato exacto y verificarlo con tests.

Scaffolding y boilerplate: la ganancia más rápida

Los fundadores pierden días en trabajo que no avanza el producto: organizar carpetas, copiar los mismos patrones y llevar “hello world” a algo desplegable. La abstracción de backend potenciada por IA es más valiosa aquí porque la salida es predecible y repetible: perfecta para automatizar.

Genera un esqueleto de proyecto que refleje tu intención

En lugar de partir de un repo vacío, puedes describir lo que construyes (“un SaaS multi-tenant con API REST, Postgres, jobs en background”) y generar una estructura coherente: servicios/módulos, routing, capa de acceso a datos, logging y convenciones de manejo de errores.

Esto da a tu equipo un punto de partida compartido y elimina la fricción temprana de “¿dónde debe vivir este archivo?”.

Endpoints CRUD sin maratón de copiar/pegar

La mayoría de los MVPs necesitan lo mismo: endpoints create/read/update/delete más validación sencilla. La IA puede scaffoldear estos endpoints de forma consistente — parseo de requests, códigos de estado y reglas de validación — para que dediques tu tiempo a la lógica de producto (reglas de precios, pasos de onboarding, permisos), no al pegamento repetitivo.

Un beneficio práctico: patrones consistentes abaratan refactors posteriores. Cuando cada endpoint sigue las mismas convenciones, puedes cambiar un comportamiento (como la paginación o el formato de errores) una vez y propagarlo.

Config y variables de entorno bien configuradas

Entornos mal configurados causan retrasos ocultos: secretos faltantes, URLs de BD erróneas, ajustes dev/prod inconsistentes. La IA puede generar un enfoque de configuración sensato temprano — plantillas .env, archivos de config y documentación clara de “qué configurar y dónde” — para que el equipo ejecute el proyecto localmente con menos interrupciones.

Reducir boilerplate entre servicios y módulos

A medida que añades más funcionalidades, la duplicación crece: middleware repetido, DTOs repetidos, patrón “service + controller” repetido. La IA puede factorizar piezas compartidas en helpers y plantillas reutilizables, manteniendo la base de código más pequeña y navegable.

El mejor resultado no es solo rapidez hoy: es una base que sigue siendo comprensible cuando el MVP se convierte en producto real.

Ayuda en modelado de datos sin volverte experto en bases

El modelado de datos es donde muchos fundadores se atascan: sabes qué debe hacer el producto, pero convertir eso en tablas, relaciones y restricciones se siente como aprender un segundo idioma.

Las herramientas de IA pueden salvar la brecha traduciendo requisitos de producto en un “primer borrador” de esquema que puedas responder — así pasas tiempo tomando decisiones de producto, no memorizando reglas de BD.

De requisitos de producto a entidades y relaciones

Si describes tus objetos centrales (“los usuarios pueden crear proyectos; los proyectos tienen tareas; las tareas pueden asignarse a usuarios”), la IA puede proponer un modelo estructurado: entidades, campos y relaciones (uno-a-muchos vs muchos-a-muchos).

La ganancia no es que la IA sea mágicamente correcta: es que empiezas con una propuesta concreta que puedes validar rápidamente:

- ¿Una “Task” pertenece a un solo “Project” o puede compartirse?

- ¿Necesitas “Organizaciones” ahora o los “Projects” pueden ser propiedad de un usuario único para el MVP?

Migraciones y datos semilla—generados y luego revisados

Una vez acordado el modelo, la IA puede generar migraciones y datos semilla para que la app sea usable en desarrollo. Esto suele incluir:

- creación de tablas e índices

- adición de claves foráneas

- inserción de algunos registros de ejemplo realistas

La revisión humana importa: compruebas por pasos destructivos accidentales, restricciones faltantes o índices en campos incorrectos.

Nombres coherentes entre esquema y código

La deriva de nombres es una fuente silenciosa de bugs (“customer” en código, “client” en la base). La IA puede ayudar a mantener consistencia en nombres entre modelos, migraciones, payloads de API y documentación — especialmente cuando las funcionalidades evolucionan durante el desarrollo.

La salvedad: el esquema no decide tu estrategia de producto

La IA puede sugerir estructura, pero no puede elegir qué debes optimizar: flexibilidad vs simplicidad, auditabilidad vs velocidad, o si necesitarás multi-tenancy más adelante. Esas son decisiones de producto.

Una regla útil: modela lo que debes probar para el MVP y deja espacio para extender — sin sobre-diseñar el día uno.

Autenticación y autorización sin dolores de cabeza

Implementa pagos y flujos de email

Genera esquemas para integraciones comunes y manejadores de webhooks para que te enfoques en la lógica de negocio.

Autenticación (quién es un usuario) y autorización (qué puede hacer) son dos de los lugares más fáciles donde los productos tempranos pierden días. Las herramientas de IA ayudan generando las partes “estándar” rápido — pero el valor no es una seguridad mágica, sino partir de patrones probados en lugar de reinventarlos.

Flujos de login rápidos que coinciden con patrones comunes

La mayoría de los MVPs necesitan uno o varios de estos flujos:

- Email + contraseña con restablecimiento, verificación de email y limitación de tasa.

- OAuth (Google, Apple, GitHub) con enlace seguro de cuentas.

- Onboarding por invitación para equipos (aceptar invitación → establecer contraseña u OAuth).

La IA puede scaffoldear rutas, controllers, formularios UI y el pegamento entre ellos (envío de correos de restablecimiento, manejo de callbacks, persistencia de usuarios). La ventaja es rapidez y completitud: menos endpoints olvidados y menos casos a medias.

Control de acceso por roles (RBAC): simple y fácil de hacer mal

RBAC suele ser suficiente al inicio: admin, member, quizá viewer. Los errores aparecen cuando:

- Los roles se comprueban en algunos endpoints pero no en otros.

- La lógica de “propietario” se mezcla con roles (la propiedad suele ser una regla separada).

- Ocultar en frontend se trata como seguridad (la autorización debe aplicarse en el servidor).

Una buena base generada por IA incluye una capa única de autorización (middleware/policies) para no esparcir comprobaciones por todos lados.

Sesiones vs tokens (visón general)

- Sesiones (basadas en cookies) suelen ser las más sencillas para apps web: el servidor puede revocar, rotar y proteger con cookies

HttpOnly.

- Tokens (JWTs) son convenientes para clientes móviles/API, pero la revocación y la estrategia de expiración deben diseñarse intencionalmente.

Si dudas, usa sesiones por defecto para un MVP centrado en navegador y añade soporte de tokens cuando un cliente real lo requiera.

Lista de revisión: revisar código de auth generado por IA con seguridad

- Las contraseñas se hashean con un algoritmo moderno (p. ej., bcrypt/argon2), nunca se almacenan ni se registran en claro.

- Las comprobaciones de auth ocurren en el servidor para cada ruta protegida.

- La configuración de cookies es correcta (

HttpOnly, Secure, SameSite sensata) si usas sesiones.

- Los callbacks OAuth validan

state y las URLs de redirección permitidas.

- Existe limitación de tasa en endpoints de login/reset.

- No hay secretos codificados; la configuración viene de variables de entorno.

- Hay un camino claro para revocar sesiones/tokens y rotar credenciales.

Integraciones y Webhooks: menos código de pegamento, más impulso

Las integraciones son donde los timelines de MVP suelen morir: Stripe para pagos, Postmark para email, Segment para analíticas, HubSpot para CRM. Cada una es “solo una API”, hasta que manejas esquemas de auth, reintentos, límites de tasa, formatos de error y casos medio documentados.

La abstracción de backend con IA ayuda convirtiendo esas tareas puntuales en patrones repetibles — para que pases menos tiempo cableando y más decidiendo qué debe hacer el producto.

Conectar servicios comunes sin una semana de configuración

Las victorias más rápidas vienen de integraciones estándar:

- Pagos: crear clientes, iniciar suscripciones, manejar pagos fallidos

- Email: plantillas transaccionales, eventos de entregabilidad, listas de supresión

- Analíticas: nombres de eventos consistentes, vinculación de identidad de usuario

- CRMs: sincronizar cuentas y contactos sin duplicar todo

En lugar de coser SDKs a mano, la IA puede scaffoldear las piezas necesarias: variables de entorno, clientes HTTP compartidos, modelos tipados de request/response y valores por defecto sensatos para timeouts y reintentos.

Webhooks: handlers auto-generados, menos eventos perdidos

Los webhooks son la otra mitad de muchas integraciones — invoice.paid de Stripe, eventos de entrega de email, actualizaciones de CRM. Las herramientas de abstracción pueden generar endpoints de webhook y verificación de firmas, y crear un evento interno claro que puedas manejar (por ejemplo, PaymentSucceeded).

Un detalle clave: el procesamiento de webhooks debe ser idempotente. Si Stripe reintenta el mismo evento, tu sistema no debe duplicar la provisión de un plan. El andamiaje de IA puede sugerir almacenar un ID de evento y ignorar duplicados.

Mapear datos entre sistemas (y dónde se queman los equipos)

La mayoría de bugs en integraciones son de forma de datos: IDs no coinciden, zonas horarias, dinero como float o campos “opcionales” ausentes en producción.

Trata IDs externos como campos de primera clase, almacena payloads crudos de webhook para auditoría/depuración y evita sincronizar más campos de los que realmente usas.

Probar en staging antes de producción

Usa cuentas sandbox, claves API separadas y un endpoint de webhook en staging. Reproduce payloads grabados para confirmar que tu handler funciona y valida el flujo completo (pago → webhook → base → email) antes de pasar a vivo.

Diseño de API que se mantiene alineado con el producto

Valida tu idea más rápido

Usa el plan gratuito para validar tu MVP antes de invertir en un desarrollo completo.

Cuando los fundadores dicen “el backend nos está frenando”, suele ser un problema de API: el frontend necesita una forma de datos, el backend devuelve otra y todos pierden horas en idas y vueltas.

La IA puede reducir esa fricción tratando la API como un contrato vivo — algo que generas, validas y haces evolucionar intencionalmente a medida que cambian los requisitos.

Empieza con contratos, no con suposiciones

Un flujo práctico es pedir a la IA que redacte un contrato básico de API para una funcionalidad (endpoints, parámetros y casos de error), junto con ejemplos concretos de request/response. Esos ejemplos se convierten en referencia compartida en tickets y PRs, y dificulta que la “interpretación” se infiltre.

OpenAPI en ambas direcciones

Si ya tienes endpoints, la IA puede ayudar a derivar un spec OpenAPI de rutas y payloads reales, para que la documentación coincida con la realidad. Si prefieres diseñar primero, la IA puede scaffoldear rutas, controllers y validadores a partir de un archivo OpenAPI. En ambos casos obtienes una fuente única de verdad que puede alimentar docs, mocks y generación de clientes.

Mantén frontend y backend alineados con contratos tipados

Los contratos tipados (tipos TypeScript, modelos Kotlin/Swift, etc.) previenen la deriva sutil. La IA puede:

- Generar tipos de cliente desde OpenAPI

- Sugerir DTOs o definiciones de esquema compartidas

- Señalar lugares donde el frontend espera campos que el backend no devuelve (y viceversa)

Aquí es donde “entregar más rápido” se vuelve real: menos sorpresas de integración, menos cableado manual.

Evita cambios rompientes al evolucionar

A medida que el producto itera, la IA puede revisar diffs y avisar cuando un cambio es rompiente (campos eliminados, significados cambiados, shifts en códigos de estado). También puede proponer patrones más seguros: cambios aditivos, versionado explícito, ventanas de deprecación y capas de compatibilidad.

El resultado es una API que evoluciona con el producto en vez de pelear con él constantemente.

Testing y depuración: más confianza, menos incendios nocturnos

Cuando te mueves rápido, el momento más aterrador es desplegar un cambio y descubrir que has roto algo no relacionado. Las pruebas y la depuración son la forma de comprar confianza — pero escribir tests desde cero puede parecer un impuesto que “no puedes permitirte” al inicio.

La IA puede reducir ese impuesto convirtiendo lo que ya sabes del producto en una red de seguridad repetible.

Redacta tests para los flujos que importan

En lugar de buscar cobertura perfecta, empieza con unos pocos viajes de usuario críticos que no pueden fallar: registro, checkout, crear un registro, invitar a un compañero.

La IA es útil porque puede redactar tests para:

- El camino feliz (flujo normal exitoso)

- Un pequeño conjunto de casos límite (entrada inválida, permisos, peticiones duplicadas)

Sigues decidiendo qué significa “comportamiento correcto”, pero no tienes que escribir cada aserción a mano.

Genera datos ficticios y fixtures rápidamente

Muchos suites de test se atascan porque crear datos realistas es tedioso. La IA puede generar fixtures que coincidan con tu modelo de datos (usuarios, planes, facturas) y producir variantes — suscripciones caducadas, cuentas bloqueadas, proyectos archivados — para probar sin crear manualmente docenas de registros.

Usa la IA como partner de depuración

Cuando un test falla, la IA puede resumir logs ruidosos, traducir stack traces a lenguaje llano y sugerir correcciones probables (“este endpoint devuelve 403 porque el usuario de prueba no tiene el rol”). Es especialmente útil para detectar discrepancias entre lo que el test asume y lo que la API realmente devuelve.

Guardarraíles de calidad que te mantienen honesto

La IA acelera la salida, pero no debe ser el único mecanismo de seguridad. Mantén guardarraíles ligeros:

- Revisión de código (aunque sea una comprobación de 10 minutos)

- CI que ejecute tests en cada pull request

- Un objetivo de cobertura mínimo para módulos críticos, no para todo el código

Si quieres un paso práctico, crea una carpeta de tests de “flujos centrales” y haz que el CI bloquee merges cuando esos tests fallen. Eso evita la mayoría de incendios nocturnos.

Automatización DevOps sin necesitar un ops a tiempo completo

DevOps es donde “simplemente lanzarlo” suele traducirse en noches en vela: despliegues inestables, entornos desajustados y bugs misteriosos que solo ocurren en producción.

Las herramientas potentes con IA no reemplazan el buen juicio de ingeniería, pero pueden quitar una gran parte del trabajo repetitivo que ralentiza a los fundadores.

Una trampa temprana común es la calidad de código inconsistente porque nadie tuvo tiempo de configurar lo básico. Los asistentes de IA pueden generar un punto de partida limpio para CI (GitHub Actions/GitLab CI), añadir reglas de linting y formateo y garantizar que se ejecuten en cada PR.

Eso significa menos debates sobre estilo, revisiones más rápidas y menos problemas menores llegando a main.

Pipelines de despliegue con separación clara de entornos

Los fundadores a menudo despliegan directamente a producción hasta que duele. La IA puede ayudarte a scaffoldear un pipeline simple que soporte dev → staging → prod, incluyendo:

- Variables de entorno y secretos separados por entorno

- Un paso de build repetible (para que staging coincida con prod)

- Un paso de aprobación manual antes de producción

La meta no es complejidad: es reducir los “funciona en mi máquina” y hacer los lanzamientos rutinarios.

Observabilidad básica: logs, métricas y alertas

No necesitas un setup de monitorización empresarial para estar seguro. La IA puede proponer una base mínima de observabilidad:

- Logs estructurados (para buscar por request/usuario)

- Unas pocas métricas clave (tasa de error, latencia, profundidad de colas)

- Alertas por umbrales de “algo está roto”

Esto te da respuestas más rápidas cuando los clientes reportan problemas.

Qué mantener manual pronto para reducir riesgo

Automatiza lo repetitivo, pero conserva control sobre decisiones de alto impacto: acceso a producción, rotación de secretos, migraciones de base de datos y umbrales de alertas.

La IA puede redactar el playbook, pero debes controlar el “quién puede hacer qué” y “cuándo pushamos”.

Seguridad y cumplimiento: lo que la IA no puede decidir por ti

Despliega sin el rodeo de DevOps

Pasa de la base a una app alojada sin lidiar con la infraestructura de despliegue.

La IA puede generar código que aparente ser seguro e incluso configurar protecciones comunes, pero seguridad y cumplimiento son en última instancia decisiones de producto. Dependen de qué construyes, quién lo usa y qué riesgos estás dispuesto a asumir.

Trata la IA como un acelerador — no como el dueño de tu seguridad.

Fundamentos de seguridad que sigues controlando

La gestión de secretos es responsabilidad del fundador. Claves API, credenciales de BD, claves de firma de JWT y secretos de webhook no deben vivir en el código o en logs de chat. Usa variables de entorno y un almacén de secretos gestionado cuando sea posible, y rota claves cuando alguien deja el equipo o se sospeche una filtración.

El principio de menor privilegio es otro no negociable. La IA puede scaffoldear roles y políticas, pero debes decidir quién debería acceder a qué. Una regla simple: si un servicio o usuario no necesita permiso, no lo otorgues. Esto aplica a:

- Cuentas de base de datos (lectura vs escritura)

- Servicios en la nube (almacenamiento, email, colas)

- Dashboards administrativos (evita “todos son admin” en producción)

Manejo de PII y decisiones de acceso

Si almacenas datos personales (emails, teléfonos, direcciones, identificadores de pago, datos de salud), cumplimiento no es una casilla: condiciona tu arquitectura.

A grosso modo, define:

- Qué cuenta como PII en tu app y dónde se almacena

- Quién puede ver/exportarlo (soporte, admins, usuarios finales)

- Cómo se registra (evita imprimir PII en logs y trackers de errores)

- Reglas de retención (cuándo borras datos y cómo)

La IA puede ayudar a implementar controles de acceso, pero no puede decirte qué es apropiado para tus usuarios o lo que exigen regulaciones en tu mercado.

Dependencias y escaneo de vulnerabilidades

Los backends modernos dependen de paquetes, contenedores y servicios terceros. Haz que los checks de vulnerabilidades sean rutina:

- Habilita alertas de dependencias en tu repo

- Escanea imágenes de contenedor en CI

- Parcha regularmente, especialmente librerías de auth y crypto

Una advertencia clara

No despliegues código de backend generado por IA sin revisión. Que un humano verifique flujos de autenticación, comprobaciones de autorización, validación de entrada y cualquier código que toque dinero o PII antes de llegar a producción.

Trade-offs, guardarraíles y cuándo profundizar

La abstracción del backend con IA puede sentirse como magia — hasta que tocas los límites. El objetivo no es evitar la ingeniería “real” para siempre; es posponer las partes caras hasta que las justifique la tracción.

Riesgos reales a vigilar

Vendor lock-in es el obvio: si tu modelo de datos, auth y flujos están atados a las convenciones de una plataforma, cambiar después puede ser costoso.

Arquitectura poco clara es el riesgo más silencioso: cuando la IA genera servicios, políticas e integraciones, los equipos a veces no pueden explicar cómo fluyen las peticiones, dónde se guardan los datos o qué sucede ante una falla.

Complejidad oculta aparece al escalar, en auditorías o en casos límite: límites de tasa, reintentos, idempotencia, permisos y migraciones no desaparecen; solo esperan.

Guardarraíles que te mantienen seguro (y rápido)

Ten una “válvula de escape” desde el día uno:

- Datos portables: asegúrate de poder exportar tablas/colecciones y ficheros en cualquier momento.

- APIs documentadas: trata tu API como un contrato de producto — documenta endpoints, reglas de auth y casos de error clave.

- Posee tu modelo de dominio: aunque la IA lo genere, tú decides nombres, relaciones y qué es la “fuente de verdad”.

Si usas una plataforma nativa de IA, prioriza características que faciliten estos guardarraíles en la práctica — como exportación de código, hosting/despliegue que controles y snapshots/rollback cuando un cambio automatizado sale mal. (Koder.ai, por ejemplo, soporta exportación de código y snapshots para ayudar a los equipos a moverse rápido manteniendo una salida clara.)

Un hábito simple que ayuda: una vez por semana escribe un breve “mapa del backend” (qué servicios existen, qué tocan y cómo arrancar localmente).

Cuándo traer a un ingeniero o consultor

Hazlo cuando ocurra cualquiera de lo siguiente: manejas pagos o datos sensibles, el uptime afecta ingresos, necesitas permisos complejos, las migraciones son frecuentes o los problemas de rendimiento se repiten.

Pasos prácticos siguientes

Empieza pequeño: define tus entidades centrales, lista las integraciones necesarias y decide qué debe ser auditable. Luego compara opciones y niveles de soporte en /pricing, y profundiza en guías tácticas y ejemplos en /blog.