Aclara objetivos y qué vas a rastrear

Antes de construir nada, decide qué significa “defensa” en tu negocio. Algunos equipos tratan la defensa solo como referidos. Otros también rastrean reseñas de producto, menciones en redes, citas testimoniales, estudios de caso, participación en la comunidad o charlas en eventos. Tu app web necesita una definición clara para que todos registren las mismas acciones de la misma forma.

Elige 1–2 objetivos principales

Los programas de referidos pueden servir distintos fines, y mezclar demasiados objetivos empaña los reportes. Escoge uno o dos resultados principales, como:

- Más leads calificados para ventas

- Reducir el coste de adquisición de clientes (CAC)

- Mayor retención o expansión recompensando clientes leales

Una prueba útil: si tuvieras que mostrar un gráfico al CEO cada mes, ¿cuál sería?

Define métricas de éxito que calcularás dentro de la app

Una vez definidos los objetivos, fija los números que tu sistema de seguimiento de referidos debe calcular desde el día uno. Métricas comunes incluyen:

- Tasa referido→registro (cuántos visitantes referidos se convierten en registros)

- Tasa referido→pagado (o tasa lead→oportunidad para funnels liderados por ventas)

- Coste de recompensa por adquisición (recompensas totales + tarifas / nuevos clientes adquiridos)

Sé explícito con las definiciones (por ejemplo, “conversión” dentro de 30 días; “pagado” excluye reembolsos).

Alinea a las partes interesadas desde temprano

El seguimiento de defensa de clientes toca a varios equipos. Identifica quién aprueba las reglas y quién necesita acceso:

- Marketing: posicionamiento del programa, canales y reportes

- Ventas: calidad de leads y expectativas de enrutamiento

- Soporte/Success: experiencia del defensor y casos límite

- Finanzas: presupuestos de recompensas, tiempos de pago, consideraciones fiscales

Documenta estas decisiones en una especificación corta. Previene retrabajo cuando empieces a construir pantallas y lógica de atribución.

Mapea usuarios, flujos y pantallas clave

Antes de elegir herramientas o tablas, mapea las personas que usarán el sistema y la “ruta feliz” que esperan. Un programa de referidos tiene éxito cuando resulta obvio para los defensores y controlable para el negocio.

Usuarios objetivo (y qué necesitan)

Defensores (clientes, partners, empleados): una forma simple de compartir un enlace o invitar, ver el estado del referido y entender cuándo se ganan recompensas.

Admins internos (marketing, customer success, ops): visibilidad sobre quién está defendiendo, qué referidos son válidos y qué acciones tomar (aprobar, rechazar, reenviar mensajes).

Finanzas / aprobadores de recompensas: evidencia clara para pagos, trazabilidad de auditoría y resúmenes exportables para conciliar la automatización de recompensas con los costes reales.

Viajes de usuario principales para diseñar primero

-

Invitar → registro → atribución → recompensa

Un defensor comparte un enlace o invitación. Un amigo se registra. Tu sistema atribuye la conversión al defensor. Se dispara la recompensa (o queda en cola para aprobación).

-

Onboarding del defensor → opciones para compartir → seguimiento de estado

Un defensor se une al programa (consentimiento, perfil básico). Elige cómo compartir (enlace, email, código). Hace seguimiento del progreso sin contactar soporte.

-

Revisión admin → manejo de excepciones → confirmación de pago

Un admin revisa referidos señalados (duplicados, reembolsos, auto-referidos). Finanzas aprueba los pagos. El defensor recibe un mensaje de confirmación.

Dónde debería vivir la app

Un portal independiente es más rápido de lanzar y fácil de compartir externamente. Una experiencia embebida dentro de tu producto reduce fricción y mejora el seguimiento de defensa porque los usuarios ya están autenticados. Muchos equipos empiezan independientes y luego embeben pantallas clave.

Pantallas imprescindibles para v1

Para un MVP web, mantén pantallas mínimas:

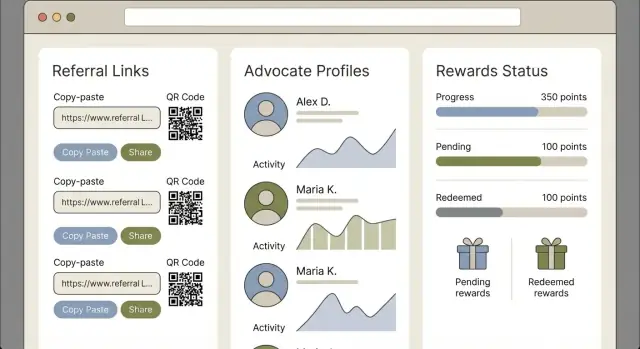

- Dashboard admin: resumen de rendimiento, colas (pendientes, señaladas), filtros rápidos

- Perfil del defensor (vista admin): contacto, estado de consentimiento, totales ganados, activos para compartir

- Detalle de referido: fuente de atribución, timestamps, historial de estado, notas y elegibilidad de recompensa

Estas pantallas son la columna vertebral de la gestión de defensores y facilitan añadir analíticas de referidos posteriormente.

Elige alcance MVP vs Fase 2

Una app de advocacy y referidos puede crecer rápido. La forma más veloz de lanzar algo útil es definir un MVP que pruebe el bucle central: un defensor comparte, un amigo convierte y puedes acreditar y recompensar correctamente.

Qué significa “hecho” para el MVP

Tu MVP debe permitir ejecutar un programa real de extremo a extremo con trabajo manual mínimo. Una base práctica incluye:

- Enlaces o códigos únicos fáciles de compartir y difíciles de adivinar

- Atribución que asigna una conversión al defensor correcto (con reglas claras)

- Recompensas básicas (cantidad fija o un solo tipo) y seguimiento simple de estados

- Herramientas admin para aprobar/denegar casos límite, sobrescribir atribución y exportar resultados

Si tu MVP puede soportar un piloto pequeño sin hojas de cálculo, está “listo”.

Funcionalidades para posponer (Fase 2)

Valiosas, pero que suelen ralentizar la entrega y añadir complejidad antes de saber qué importa:

- Recompensas por niveles (hitos, desbloqueos multi-step, niveles VIP)

- Soporte multi-campaña (múltiples programas, marcas, países, monedas)

- A/B tests para mensajes, landing pages o estructuras de incentivos

- Portal completo self‑serve para defensores con historial de pagos, flujos de soporte y gestión de perfil enriquecida

Define restricciones antes de comprometerte

Apunta limitaciones que condicionarán las decisiones de alcance: plazo, habilidades del equipo, presupuesto y requisitos de cumplimiento (fiscal, privacidad, reglas de pago). Cuando surjan trade-offs, prioriza la precisión del tracking y un flujo admin limpio por encima de adornos—esos son los más difíciles de arreglar después.

Diseña el modelo de datos para defensores y referidos

Un app de referidos gana o pierde por su modelo de datos. Si defines bien entidades y estados desde el inicio, el resto—reportes, pagos, controles antifraude—es más sencillo.

Empieza con las entidades centrales

Como mínimo, modela estos objetos explícitamente:

- Defensor: la persona inscrita en tu programa (tiene perfil y activos para compartir)

- Referente: la identidad fuente que generó el referido (a menudo igual que Defensor, pero no siempre—p. ej., partners)

- Referido: la relación entre un referente y un usuario referido (el “expediente”)

- Recompensa: lo que se gana (cupón, efectivo, puntos) y su ciclo de vida

- Campaña: reglas y elegibilidad para una variante del programa (fechas, regiones, incentivos)

- Evento: cada acción rastreada (click, registro, compra, reembolso)

- Pago: cómo se emiten o pagan las recompensas (batch, método, IDs externos)

Campos clave que evitan dolores después

Da a cada registro un identificador único (UUID u similar) más timestamps (created_at, updated_at). Añade estados que reflejen el flujo real—por ejemplo pending → approved → paid para recompensas—y guarda el canal fuente (email, enlace, QR, in-app, partner).

Un patrón práctico es mantener campos de “estado actual” en Referral/Reward, mientras almacenas el historial completo como Events.

Rastrea referidos como una línea de tiempo, no un solo momento

Los referidos raramente ocurren en un solo paso. Captura una cadena cronológica como:

click → signup → purchase → refund

Esto hace la atribución explicable (“aprobado porque la compra ocurrió dentro de 14 días”) y soporta casos límite como chargebacks, cancelaciones y reembolsos parciales.

Planifica idempotencia desde el día uno

Los eventos de producto y pagos se reenvían. Para evitar duplicados, haz las escrituras de Eventos idempotentes guardando un external_event_id (desde tu producto, proveedor de pagos o CRM) y aplicando una regla de unicidad como (source_system, external_event_id). Si llega el mismo evento dos veces, el sistema debe devolver “ya procesado” y mantener totales correctos.

Define reglas de atribución que reflejen el comportamiento real

La atribución es la “fuente de la verdad” sobre quién recibe crédito por un referido—y es donde muchos sistemas de referidos generan tickets de soporte. Empieza decidiendo qué comportamientos reconocerás y escribe reglas que se comporten de forma predecible cuando la realidad se complique.

Elige un conjunto pequeño de métodos de atribución (amigable para MVP)

La mayoría triunfa con 2–3 métodos al principio:

- Enlaces de referido (mejor por defecto): URL única por defensor

- Códigos/cupones: útiles para compartido offline o influencers

- Emails de invitación: rastreados por la dirección del destinatario y el evento de envío

- Flujo de reclamo post-registro: “¿Te refirieron? Ingresa código/email” como respaldo cuando falla el tracking

Maneja casos límite que definitivamente verás

Los usuarios hacen click en varios enlaces, cambian de dispositivo, borran cookies y convierten días después. Tu sistema debe definir qué pasa cuando:

- Ocurren múltiples clicks (el mismo usuario clickea enlaces de diferentes defensores)

- Se usan múltiples dispositivos (click en móvil → compra en desktop)

- Suceden conversiones retrasadas (ventana de conversión como 7/30/90 días)

Una regla práctica de MVP: establece una ventana de conversión, almacena el referido válido más reciente dentro de esa ventana y permite sobrescribir manualmente desde la herramienta admin.

Elige un modelo de asignación de crédito (mantenlo simple)

Para un MVP web, elige last-touch o first-touch y documenta la decisión. El crédito compartido es atractivo, pero complica la automatización de recompensas y los reportes.

Almacena evidencia para cada decisión

Cuando acredites un referido, persiste una bitácora de auditoría (por ejemplo, ID de click, timestamp, landing page, cupón usado, ID del email de invitación, user agent y cualquier entrada del formulario de reclamo). Esto facilita la gestión de defensores, soporta revisiones antifraude y ayuda a resolver disputas rápidamente.

Construye el dashboard admin y las herramientas de gestión

Ve más allá de las apps web

Crea pantallas móviles complementarias en Flutter para promotores usando el mismo flujo de chat.

Tu programa solo funcionará si alguien lo opera día a día. El área admin es donde conviertes eventos de referidos en decisiones: quién recibe recompensa, qué necesita seguimiento y si los números están saludables.

El dashboard: un “centro de control” claro

Empieza con un dashboard simple que responda las preguntas que un operador se hace cada mañana:

- Totales y tendencias: nuevos defensores, nuevos referidos, tasa de conversión, recompensas emitidas (y pendientes)

- Aprobaciones pendientes: items esperando revisión, con fechas límite o antigüedad (p. ej., “pendiente +7 días”)

- Top defensores: ordenados por referidos calificados o ingresos atribuidos

- Actividad señalada: picos repentinos, auto-referidos repetidos, múltiples registros desde la misma IP/dispositivo o patrones sospechosos

Mantén gráficos ligeros—la claridad vence a la complejidad.

Vista de detalle del referido: auditabilidad en un solo lugar

Cada referido debe tener una página de detalle mostrando:

- Quién refirió a quién (y identificadores clave)

- Estado actual (clicked → signed up → qualified → rewarded)

- Línea de tiempo de eventos

- Elegibilidad de recompensa y la regla que la disparó

Esto facilita responder tickets de soporte sin hurgar en logs.

Perfiles de defensores: gestiona relaciones, no solo enlaces

Cada perfil de defensor debe incluir contacto, su enlace/código, historial completo, además de notas y tags (por ejemplo, “VIP”, “necesita outreach”, “partner”). Aquí también deben poder hacerse ajustes manuales y seguir comunicaciones.

Exportes y control de acceso

Añade exportes CSV básicos para defensores, referidos y recompensas para que los equipos reporten o concilien en hojas de cálculo.

Implementa acceso por roles: admin (editar, aprobar, pagar) vs solo lectura (ver, exportar). Reduce errores y limita datos sensibles a quienes los necesitan.

Implementa recompensas y flujos de aprobación

Las recompensas son donde el programa se vuelve “real” para los defensores—y donde los errores operativos salen caros. Trata las recompensas como una funcionalidad de primera clase, no como unos campos añadidos a las conversiones.

Elige tipos de recompensa que encajen con tu negocio

Opciones comunes: descuentos, tarjetas regalo, crédito en cuenta y (donde proceda) efectivo. Cada tipo tiene pasos de cumplimiento y riesgos diferentes:

- Descuentos son fáciles de emitir y difíciles de abusar si son de un solo uso

- Créditos en cuenta mantienen el valor dentro del producto y reducen fricción de pago

- Tarjetas regalo son populares pero requieren proveedor o compra manual

- Efectivo exige más cumplimiento, pasarelas de pago y controles antifraude más fuertes

Modela claramente el ciclo de vida de la recompensa

Define una máquina de estados consistente para que todos (incluido tu código) entiendan qué pasa:

eligible → pending verification → approved → fulfilled → paid

No todas las recompensas necesitan cada paso, pero deberías soportarlos. Por ejemplo, un descuento podría ir approved → fulfilled inmediatamente, mientras que el efectivo requerirá paid tras la confirmación del pago.

Equilibra automatización y control manual

Establece umbrales automáticos para mantener el programa ágil (p. ej., auto‑aprobar recompensas por debajo de cierto valor, o después de X días sin reembolso). Añade revisión manual para recompensas de alto valor, actividad inusual o cuentas enterprise.

Un enfoque práctico: “auto‑aprobar por defecto, escalar por reglas.” Mantiene felices a los defensores y protege tu presupuesto.

Registra auditoría desde el día uno

Cada aprobación, edición, reversión o cumplimiento debe escribir un evento de auditoría: quién lo cambió, qué cambió y cuándo. Los logs de auditoría facilitan resolver disputas y depurar problemas como pagos duplicados o reglas mal configuradas.

Si quieres, enlaza la traza de auditoría desde la pantalla de detalle de la recompensa para que soporte responda sin ayuda de ingeniería.

Conecta integraciones: eventos del producto, CRM y mensajería

Las integraciones convierten tu app de referidos en parte del flujo diario. El objetivo es capturar actividad real del producto, mantener registros consistentes y comunicar automáticamente lo que ocurre—sin copiar/pegar manual.

Eventos de producto: registros, upgrades, compras

Empieza integrando los eventos que realmente definen el éxito (por ejemplo: cuenta creada, suscripción iniciada, orden pagada). La mayoría lo hace vía webhooks o una canalización de eventos.

Mantén el contrato de eventos pequeño: un ID externo de usuario/cliente, nombre del evento, timestamp y cualquier valor relevante (plan, ingreso, moneda). Eso basta para disparar atribución y elegibilidad de recompensa.

{

"event": "purchase_completed",

"user_id": "usr_123",

"occurred_at": "2025-12-26T10:12:00Z",

"value": 99,

"currency": "USD"

}

Sincronización CRM: clientes y deals sin el desorden

Si usas un CRM, sincroniza los campos mínimos necesarios para identificar personas y resultados (contact ID, email, company, deal stage, revenue). Evita intentar reflejar todas las propiedades personalizadas desde el día uno.

Documenta el mapeo de campos en un solo lugar y trátalo como un contrato: qué sistema es la “fuente de la verdad” para el email, quién tiene la propiedad del nombre de la empresa, cómo se manejan duplicados y qué ocurre cuando se fusiona un contacto.

Automatiza los mensajes que reducen tickets y aumentan confianza:

- Invitación de referido (enlace para compartir + instrucciones)

- Actualizaciones de estado (clic, registro, compra confirmada)

- Confirmación de recompensa (qué ganaron, cuándo llega y pasos siguientes)

Usa plantillas con pocas variables (nombre, enlace de referido, monto de recompensa) para mantener el tono consistente.

Si evalúas conectores preconstruidos o planes gestionados, añade rutas claras a páginas de producto como /integrations y /pricing para que los equipos confirmen qué está soportado.

Añade analíticas que expliquen rendimiento y ROI

Configura una atribución limpia

Modela eventos y ventanas de conversión, luego deja que Koder.ai genere la lógica del backend en Go.

La analítica debe responder una pregunta: “¿El programa está generando ingresos incrementales de forma eficiente?” Empieza rastreando el funnel completo, no solo shares o clicks.

Rastrea el funnel de extremo a extremo

Instrumenta métricas que mapeen a resultados reales:

- Clicks → registros → leads calificados → compras → clientes retenidos

Así verás dónde se atascan los referidos (por ejemplo, muchos clicks pero pocos leads calificados suele indicar fallo de targeting u oferta). Asegúrate de que cada paso tenga una definición clara (p. ej., qué cuenta como “calificado”, qué ventana de tiempo aplica para una compra).

Segmenta resultados para poder actuar

Construye segmentación en cada gráfico clave para que las partes interesadas detecten patrones:

- Campaña (p. ej., “promo primavera”)

- Canal (email, in-product, social, partner)

- Cohorte de defensor (fecha de ingreso o primer referido)

- Geografía (solo si realmente la recopilas)

Los segmentos convierten “el programa está flojo” en “los referidos de social convierten bien pero tienen baja retención”, que es accionable.

Dashboards que respondan preguntas de negocio

Evita métricas vanidosas como “total shares” a menos que se vinculen a ingresos. Buenas preguntas de dashboard incluyen:

- ¿Qué defensores generan conversiones calificadas?

- ¿Cuál es la tasa de conversión y tiempo hasta convertir por canal?

- ¿Cuánto pagamos en recompensas vs ingresos generado?

- ¿Cuál es el ROI y periodo de recuperación por campaña?

Incluye una vista simple de ROI: ingresos atribuidos, coste de recompensas, coste operacional (opcional) y valor neto.

Cadencia de reportes para stakeholders

Automatiza actualizaciones para mantener el programa visible:

- Resumen semanal: volumen, conversión, top defensores, anomalías

- Revisión mensual de ROI: rendimiento por segmento, costes, retención, recomendaciones

Si ya tienes un hub de reporting, enlázalo desde el área admin (p. ej., /reports) para que los equipos puedan auto‑servirse.

Reduce fraude y mantén el programa justo

Los programas funcionan mejor cuando los defensores honestos sienten que el sistema no se puede “jugar”. Los controles antifraude no deben ser punitivos: deben eliminar abuso obvio mientras permiten que fluyan los referidos legítimos.

Patrones comunes de fraude a planear

Algunos problemas aparecen en casi todos los programas:

- Auto-referidos (el defensor se refiere a sí mismo con otro email o dispositivo)

- Cuentas duplicadas (múltiples registros para cosechar bonos)

- Abuso de cupones (compartir un código de un solo uso públicamente o apilar descuentos)

- Clicks de bots y tráfico falso (clicks inflados sin intención real de compra)

Protecciones ligeras que no molesten a usuarios

Empieza simple y endurece solo donde veas abuso real.

Usa rate limits en eventos como “crear referido”, “redimir código” y “solicitar pago”. Añade detección básica de anomalías (picos desde un mismo rango de IP, tasas click→registro inusuales). Si usas fingerprinting de dispositivo/navegador, sé transparente y obtén consentimiento donde se requiera—si no podrías tener problemas de privacidad y desconfianza.

También da a tu equipo marcas manuales en el admin (p. ej., “posible duplicado”, “cupón filtrado”, “necesita revisión”) para que soporte actúe sin ayuda de ingeniería.

Verifica recompensas antes de aprobarlas

Un enfoque limpio es “confiar, pero verificar”:

- Aplica un periodo de enfriamiento antes de que las recompensas sean pagables

- Requiere umbrales mínimos de compra (y excluye pedidos en trial o reembolsados)

- Ejecuta comprobaciones de reembolso/chargeback antes de la aprobación final

Añade una cola de revisión en vez de bloqueos rígidos

Cuando algo parezca sospechoso, dirígelo a una cola de revisión en vez de rechazar automáticamente. Evita castigar buenos defensores por motivos como hogares compartidos, redes corporativas o casos límite legítimos.

Maneja privacidad, consentimiento y retención de datos

Diseña el modelo de datos

Genera tablas de Postgres para promotores, referidos, recompensas y pagos a partir de tu borrador de esquema.

El seguimiento de referidos es intrínsecamente personal: conectas a un defensor con alguien que invitó. Trata la privacidad como una característica del producto, no como un detalle legal dejado para el final.

Recopila solo lo necesario

Empieza listando los campos mínimos requeridos para operar el programa (y nada más). Muchos equipos pueden funcionar con: ID/email del defensor, enlace o código, identificador del usuario referido, timestamps y estado de recompensa.

Define periodos de retención por adelantado y documenta. Un enfoque simple:

- Datos de eventos de referido: conservar lo suficiente para resolver disputas y medir rendimiento (p. ej., 12–24 meses)

- Registros de pagos y contabilidad: conservar según reglas fiscales/financieras regionales (a menudo más tiempo)

- Defensores inactivos: archivar tras un periodo, luego eliminar

Haz visible el consentimiento y términos en la UI

Añade checkboxes de consentimiento en los momentos adecuados:

- Registro del defensor (aceptar términos del programa, procesamiento de datos)

- Flujo de compartir referido (qué información se usará para atribuir referidos)

- Registro/checkout del referido (aviso de que se puede acreditar un referido)

Mantén términos legibles y con enlaces cercanos (p. ej., /terms y /privacy), y evita ocultar condiciones clave como elegibilidad, límites de recompensa o tiempos de aprobación.

Controla quién ve qué

Decide qué roles pueden acceder a detalles de defensores y referidos. La mayoría gana con acceso por roles como:

- Soporte: ver estado del referido, info personal limitada

- Finanzas: ver historial de pagos

- Admin: acceso completo + exportes

Registra accesos a exportes y pantallas sensibles.

Plan para solicitudes de eliminación

Construye un proceso sencillo para solicitudes de derechos de privacidad (GDPR/UK GDPR, CCPA/CPRA y reglas locales): verifica identidad, elimina identificadores personales y conserva solo lo necesario para contabilidad o prevención de fraude—marcado y con límite temporal.

Elige un stack técnico simple y construye con seguridad

Una app de referidos no necesita un stack exótico. El objetivo es desarrollo predecible, hosting sencillo y menos piezas móviles que puedan romper la atribución.

Un stack práctico y simple

- Framework web moderno: Next.js (React) o Remix para UI y rutas servidoras

- Base de datos: Postgres (hosted en Supabase, Neon o RDS) para un tracking fiable

- Autenticación hospedada: Auth0, Clerk o Supabase Auth para evitar un login propio

- Jobs en background: una cola gestionada (p. ej., Cloud Tasks) o un worker simple para automatizar recompensas y reintentos de webhooks

Si quieres lanzar más rápido con un equipo pequeño, una plataforma de prototipado como Koder.ai puede ayudar a iterar el dashboard admin, flujos centrales e integraciones desde una especificación por chat—siguiendo código real exportable (React frontend, Go + PostgreSQL backend) y soportando deployment/hosting, dominios personalizados y rollback por snapshots.

Frontend vs backend (versión en lenguaje sencillo)

El frontend es lo que ven admins y defensores: formularios, dashboards, enlaces de referido y páginas de estado.

El backend es el libro de reglas y registro: almacena defensores y referidos, aplica reglas de atribución, valida eventos y decide cuándo se gana una recompensa. Si haces buen tracking, la “verdad” debe residir en el backend.

Básicos de seguridad que no debes saltarte

Usa autenticación (¿quién eres?), autorización (¿qué puedes hacer?) y encriptación en tránsito (HTTPS en todo).

Guarda secretos (API keys, secretos de firma de webhooks) en un gestor de secretos o variables de entorno cifradas del host—nunca en código ni archivos del cliente.

Plan de pruebas ligero

Escribe tests unitarios para la lógica de atribución (por ejemplo, last-touch vs first-touch, bloqueo de auto-referidos). Añade tests end-to-end para el flujo central: crear defensor → compartir enlace → registro/compra → elegibilidad de recompensa → aprobación/denegación admin.

Esto mantiene los cambios seguros a medida que expandes el MVP.

Lanza, aprende y mejora con el tiempo

Una app de referidos rara vez funciona perfecta el primer día. Lo mejor es lanzar por fases, recoger señales reales de uso y enviar mejoras pequeñas que faciliten el tracking tanto para defensores como para admins.

Despliegue por etapas

Empieza con una prueba interna para validar lo básico: enlaces, atribución, automatización de recompensas y acciones admin. Luego pasa a una cohorte pequeña (por ejemplo, 20–50 clientes de confianza) antes del lanzamiento completo.

En cada etapa, define una checklist de “go/no‑go”: ¿Se registran correctamente los referidos?, ¿las recompensas se ponen en cola como se espera?, ¿soporte puede resolver casos límite rápidamente? Esto mantiene estable el sistema mientras crece el uso.

Crea un bucle de feedback que uses realmente

No confíes en intuiciones. Crea formas estructuradas de aprender:

- Tags de soporte para problemas de referido (crédito faltante, cuentas duplicadas, preguntas de pago)

- Encuestas breves a defensores (por qué compartieron, qué los bloqueó, valor percibido de la recompensa)

- Notas admin adjuntas a defensores/referidos (patrones útiles, comportamiento sospechoso, manejo especial)

Revisa esto semanalmente junto con analíticas para convertir feedback en acción.

Itera con una hoja de ruta clara

Cuando el MVP esté estable, prioriza funciones que reduzcan trabajo manual y aumenten participación. Siguientes pasos comunes: recompensas por niveles, soporte multi‑idioma, un portal self‑serve más completo y acceso API para integraciones CRM o tooling de partners.

Mantén las funciones de Fase 2 detrás de feature flags para probar con un subconjunto de defensores.

Si construyes públicamente, considera incentivar adopción y feedback: por ejemplo, Koder.ai ofrece un programa de “ganar créditos” por crear contenido y un programa de referidos—mecánicas que reflejan los mismos principios que implementas en tu app.

Mide impacto y decide qué ampliar

Rastrea resultados que reflejen ROI, no solo actividad: tasa de conversión por fuente, tiempo hasta el primer referido, coste por cliente adquirido y coste de recompensas como % de ingresos.

Si el rendimiento es bueno, considera expandir más allá de clientes a partners o afiliados—pero solo después de confirmar que tu atribución, prevención de fraude y manejo de privacidad y consentimiento escalan limpiamente.