Qué son los microframeworks y por qué importan

Los microframeworks son frameworks web ligeros que se centran en lo esencial: recibir una petición, enrutarla al manejador adecuado y devolver una respuesta. A diferencia de los frameworks full‑stack, normalmente no incluyen todo lo que podrías necesitar (paneles de administración, capas ORM/bd, generadores de formularios, jobs en background, flujos de autenticación). En su lugar, ofrecen un núcleo pequeño y estable y te permiten añadir solo lo que tu producto realmente requiere.

Microframeworks vs. frameworks full‑stack

Un framework full‑stack es como comprar una casa completamente amueblada: consistente y cómodo, pero más difícil de remodelar. Un microframework se parece más a un espacio vacío pero con la estructura en buen estado: decides las habitaciones, los muebles y los servicios.

Esa libertad es lo que entendemos por arquitectura personalizada: un diseño del sistema moldeado según las necesidades de tu equipo, tu dominio y tus restricciones operativas. En términos simples: eliges los componentes (logging, acceso a BD, validación, auth, procesamiento en background) y cómo se conectan, en lugar de aceptar una “única forma correcta”.

Por qué los equipos eligen microframeworks

Los equipos suelen recurrir a microframeworks cuando quieren:

- Velocidad hasta el primer endpoint sin comprometerse con una pila pesada

- Flexibilidad para adoptar (o evitar) librerías concretas

- Despliegues amigables con restricciones, como funciones serverless, runtimes en el edge o contenedores mínimos

- Fronteras claras entre servicios o módulos a medida que crece la base de código

Qué cubrirá (y qué no) este artículo

Nos centraremos en cómo los microframeworks soportan el diseño modular: componer bloques, usar middleware y añadir inyección de dependencias sin convertir el proyecto en un experimento de laboratorio.

No haremos comparaciones pormenorizadas entre frameworks ni afirmaremos que los microframeworks son siempre mejores. El objetivo es ayudarte a elegir la estructura deliberadamente y hacerla evolucionar de forma segura según cambien los requisitos.

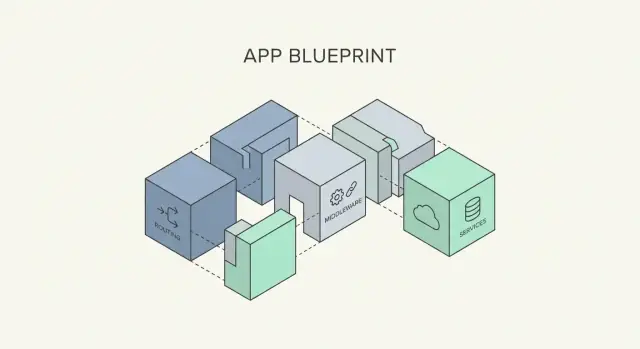

Idea central: ensamblar solo las piezas que necesitas

Los microframeworks funcionan mejor cuando tratas tu app como un kit, no como una casa preconstruida. En lugar de aceptar una pila con opiniones fuertes, partes de un núcleo pequeño y añades capacidades solo cuando compensan.

Comienza con el núcleo útil más pequeño

Un “núcleo” práctico suele ser solo:

- Enrutamiento: mapear URLs a manejadores

- Manejo de petición/respuesta: una forma consistente de leer entrada y devolver salida

- Manejo de errores: un único lugar para convertir fallos en respuestas limpias

Eso es suficiente para lanzar un endpoint API o una página web funcional. Todo lo demás es opcional hasta que tengas una razón concreta.

Añade características como módulos explícitos

Cuando necesites autenticación, validación o logging, añádelos como componentes separados—idealmente detrás de interfaces claras. Esto mantiene tu arquitectura comprensible: cada nueva pieza debería responder a “¿qué problema resuelve esto?” y “¿dónde se conecta?”.

Ejemplos de módulos “añade solo lo que necesitas”:

- Auth cuando tengas usuarios reales o acceso de terceros

- Validación cuando las entradas empiecen a causar bugs o costos de soporte

- Logging/métricas cuando necesites depurar incidencias en producción rápidamente

Mantén las decisiones tempranas reversibles

Al principio, elige soluciones que no te atrapen. Prefiere envoltorios delgados y configuración sobre magia profunda del framework. Si puedes intercambiar un módulo sin reescribir la lógica de negocio, lo estás haciendo bien.

Una simple definición de acabado para decisiones arquitectónicas: el equipo puede explicar el propósito de cada módulo, reemplazarlo en un día o dos y probarlo de forma independiente.

Bloques de construcción arquitectónicos que puedes combinar

Los microframeworks permanecen pequeños por diseño, lo que significa que puedes elegir los “órganos” de tu aplicación en lugar de heredar un cuerpo completo. Esto hace práctica la arquitectura personalizada: empiezas mínimo y añades piezas solo cuando surge una necesidad real.

Manejo de peticiones: router, handlers, middleware

La mayoría de apps basadas en microframework comienzan con un router que mapea URLs a controladores (o manejadores más simples). Los controladores pueden organizarse por feature (facturación, cuentas) o por interfaz (web vs. API), según cómo quieras mantener el código.

El middleware suele envolver el flujo petición/respuesta y es el mejor lugar para preocupaciones transversales:

- Autenticación y autorización

- Limitación de tasa

- Caché

- Métricas, logging y tracing de peticiones

Como el middleware es composable, puedes aplicarlo globalmente (todo necesita logging) o solo a rutas concretas (endpoints admin requieren auth más estricta).

Acceso a datos: elige el nivel de abstracción adecuado

Los microframeworks rara vez imponen una capa de datos, así que puedes seleccionar la que encaje con tu equipo y carga de trabajo:

- Un ORM si quieres productividad y modelado consistente

- Un query builder para control más fino sin escribirlo todo a mano

- SQL crudo para consultas sensibles al rendimiento o informes complejos

Un buen patrón es mantener el acceso a datos detrás de un repositorio o capa de servicio, de modo que cambiar herramientas después no propague cambios por todos los handlers.

Módulos opcionales: jobs en background y colas

No todo producto necesita procesamiento asíncrono desde el día uno. Cuando lo necesite, añade un job runner y una cola (envío de emails, procesamiento de vídeo, webhooks). Trata los jobs en background como un “punto de entrada” separado hacia tu lógica de dominio, compartiendo los mismos servicios que la capa HTTP en lugar de duplicar reglas.

Middleware como columna vertebral para preocupaciones transversales

El middleware es donde los microframeworks entregan más apalancamiento: te permite manejar necesidades transversales—lo que cada petición debería recibir—sin inflar cada handler de ruta. El objetivo es simple: mantener los handlers enfocados en la lógica de negocio y que el middleware gestione la plomería.

Mantén los handlers pequeños moviendo trabajo compartido hacia arriba

En lugar de repetir las mismas comprobaciones y cabeceras en cada endpoint, añade middleware una vez. Un handler limpio puede entonces verse así: parsear entrada, llamar a un servicio, devolver una respuesta. Todo lo demás—auth, logging, validación por defecto, formateo de respuesta—puede ocurrir antes o después.

Orden típico de middleware (y por qué importa)

El orden es comportamiento. Una secuencia común y legible es:

- Request ID + logging básico: crea correlación temprano para que cada línea de log pertenezca a la misma petición.

- Manejo de errores / recuperación: envuelve el resto para que las excepciones se conviertan en respuestas de error consistentes.

- Seguridad y cabeceras HTTP: CORS, limitación de tasa, parsing de auth/session—antes de hacer trabajo real.

- Parseo del body + normalización de entrada: asegúrate de que los handlers reciban datos previsibles.

- Compresión: cerca del final para comprimir el cuerpo de respuesta final.

Si la compresión corre demasiado pronto, puede perder errores; si el manejo de errores corre demasiado tarde, arriesgas filtrar stack traces o devolver formatos inconsistentes.

- Request IDs: añade un header

X-Request-Id e inclúyelo en los logs.

- Manejo de errores: mapea excepciones a una forma JSON estable (

{ error, message, requestId }).

- CORS: aplica orígenes y cabeceras permitidas centralmente.

- Compresión: reduce tamaños de payload para APIs con mucho JSON.

Evita la “espagueti de middleware”

Agrupa middleware por propósito (observabilidad, seguridad, parseo, formateo de respuesta) y aplícalo con el scope correcto: global para reglas realmente universales, y middleware por grupo de rutas para áreas específicas (ej., /admin). Nombra cada middleware con claridad y documenta el orden esperado cerca de la configuración para que cambios futuros no rompan el comportamiento en silencio.

Inversión de Control e Inyección de Dependencias sin dolor

Un microframework te da un núcleo delgado “petición entra, respuesta sale”. Todo lo demás—acceso a BD, caché, email, APIs de terceros—debería poder intercambiarse. Ahí es donde IoC y DI ayudan, sin convertir la base de código en un proyecto de investigación.

IoC en lenguaje llano: no dejes que tu código “salga de compras”

Si una característica necesita una base de datos, es tentador crearla directamente dentro de la característica (“nuevo cliente BD aquí”). La desventaja: cada sitio que “sale de compras” queda estrechamente atado a ese cliente específico.

IoC invierte eso: tu feature pide lo que necesita, y el wiring de la app se lo entrega. Tu feature se vuelve más reutilizable y fácil de cambiar.

DI: enchufar piezas en lugar de hardcodearlas

Inyección de dependencias significa simplemente pasar dependencias en lugar de crearlas dentro. En un setup con microframework, esto suele hacerse en el arranque:

- crea los componentes reales (BD, cliente HTTP, logger)

- pásalos a tus route handlers/servicios

- mantén ese wiring en un lugar predecible

No necesitas un gran contenedor DI para obtener beneficios. Empieza con una regla simple: construye dependencias en un lugar y pásalas hacia abajo.

Enfoque práctico: interfaces + adaptadores para almacenamiento y APIs

Para hacer los componentes intercambiables, define “lo que necesitas” como una interfaz pequeña y escribe adaptadores para herramientas concretas.

Patrón de ejemplo:

UserRepository (interfaz): findById, create, listPostgresUserRepository (adaptador): implementa esos métodos usando PostgresInMemoryUserRepository (adaptador): implementa lo mismo para tests

Tu lógica de negocio solo conoce UserRepository, no Postgres. Cambiar almacenamiento es una opción de configuración, no una reescritura.

La misma idea aplica a APIs externas:

PaymentsGateway (interfaz)StripePaymentsGateway (adaptador)FakePaymentsGateway para desarrollo local

Centraliza la configuración y mantenla predecible

Los microframeworks facilitan dispersar la configuración por accidente. Resístelo.

Un patrón mantenible es:

- un módulo de configuración que lee variables de entorno una vez

- una raíz de composición (archivo de arranque) que construye el grafo de dependencias

- rutas que reciben servicios ya cableados

Esto te da el objetivo principal: intercambiar componentes sin reescribir la app. Cambiar BD, reemplazar un cliente API o introducir una cola se convierte en un pequeño cambio en la capa de wiring, mientras el resto del código permanece estable.

Patrones comunes que soportan los microframeworks

Construye solo lo que necesitas

Itera en autenticación, validación y observabilidad como módulos explícitos, no como magia.

Los microframeworks no te obligan a una “única forma” de estructurar el código. En lugar de eso, te dan enrutamiento, manejo de petición/respuesta y puntos de extensión pequeños—para que adoptes patrones que encajen con el tamaño del equipo, la madurez del producto y la velocidad de cambio.

En capas (Controller / Service / Repository)

Esta es la configuración familiar “limpia y simple”: los controllers gestionan asuntos HTTP, los services contienen reglas de negocio y los repositories hablan con la base de datos.

Encaja bien cuando tu dominio es directo, tu equipo es pequeño o mediano y quieres lugares predecibles para poner código. Los microframeworks lo soportan naturalmente: las rutas mapean a controllers, los controllers llaman a services y los repositories se inyectan mediante composición manual ligera.

Hexagonal (Puertos y Adaptadores)

La arquitectura hexagonal es útil cuando esperas que tu sistema sobreviva a las elecciones tecnológicas de hoy—base de datos, bus de mensajes, APIs de terceros o incluso la UI.

Los microframeworks funcionan bien aquí porque la capa de adaptadores suele ser tus handlers HTTP más un paso delgado de traducción a comandos del dominio. Tus puertos son interfaces en el dominio y los adaptadores las implementan (SQL, clientes REST, colas). El framework se queda en el borde, no en el centro.

Monolito modular (módulos por features con fronteras)

Si quieres claridad tipo microservicio sin la sobrecarga operativa, el monolito modular es una opción sólida. Mantienes una sola unidad desplegable, pero la divides internamente en módulos de feature (ej., Facturación, Cuentas, Notificaciones) con APIs públicas explícitas.

Los microframeworks facilitan esto porque no autoconectan todo: cada módulo puede registrar sus propias rutas, dependencias y acceso a datos, haciendo las fronteras visibles y más difíciles de cruzar por accidente.

Restricciones mínimas, intención máxima

En los tres patrones, el beneficio es el mismo: eliges las reglas—estructura de carpetas, dirección de dependencias y límites de módulos—mientras el microframework ofrece una superficie pequeña y estable para enchufar cosas.

Los microframeworks hacen fácil empezar pequeño y mantener flexibilidad, pero no responden a la pregunta mayor: ¿qué “forma” debería tener tu sistema? La elección correcta depende menos de la tecnología y más del tamaño del equipo, la cadencia de lanzamientos y cuánto dolor causa la coordinación.

Comparaciones rápidas: monolito, monolito modular, microservicios

Un monolito se despliega como una única unidad. Suele ser la vía más rápida para un producto funcional: una build, un conjunto de logs, un lugar para depurar.

Un monolito modular sigue siendo una sola unidad desplegable, pero separado internamente en módulos claros (paquetes, contextos delimitados, carpetas por feature). Esto suele ser el mejor “siguiente paso” cuando la base de código crece—especialmente con microframeworks, donde los módulos son explícitos.

Microservicios dividen lo desplegable en múltiples servicios. Esto puede reducir el acoplamiento entre equipos, pero también multiplica el trabajo operativo.

Fronteras de servicio: cuándo dividir (y cuándo no)

Divide cuando una frontera ya es real en tu trabajo:

- Diferentes equipos necesitan liberar independientemente.

- Un módulo tiene propiedad de datos y reglas distintas (no solo endpoints distintos).

- Los requisitos de escalado son realmente diferentes (ej., procesamiento en background intenso vs. lecturas ligeras).

Evita dividir cuando es por mera comodidad (“esta carpeta es grande”) o cuando los servicios compartirían las mismas tablas de base de datos. Eso indica que no has encontrado una frontera estable aún.

Gateways API y librerías compartidas: pros y contras

Un API gateway puede simplificar clientes (un punto de entrada, auth/limitación centralizada). La desventaja: puede convertirse en un cuello de botella y un punto único de fallo si empieza a hacer demasiadas cosas.

Librerías compartidas aceleran el desarrollo (validación común, logging, SDKs), pero también crean acoplamiento oculto. Si varios servicios deben actualizarse en conjunto, has recreado un monolito distribuido.

Sobrecarga operativa a planear

Los microservicios añaden costos recurrentes: más pipelines de despliegue, versionado, descubrimiento de servicios, monitorización, tracing, respuesta a incidentes y rotaciones de on‑call. Si tu equipo no puede operar esa maquinaria con comodidad, un monolito modular construido con componentes de microframework suele ser la arquitectura más segura.

Plano práctico: una configuración mantenible con microframework

Un microframework te da libertad, pero la mantenibilidad es algo que debes diseñar. El objetivo es hacer las partes “personalizadas” fáciles de encontrar, reemplazar y difíciles de usar mal.

1) Empieza con una estructura de proyecto aburrida y limpia

Elige una estructura que puedas explicar en un minuto y hacer cumplir con code review. Una división práctica es:

app/ (composition root: cablea módulos)modules/ (capacidades del negocio)transport/ (enrutamiento HTTP, mapeo petición/respuesta)shared/ (utilidades transversales: config, logging, tipos de error)tests/

Mantén nombres consistentes: las carpetas de módulos usan sustantivos (billing, users) y los puntos de entrada son previsibles (index, routes, service).

2) Define propiedad de módulos y APIs públicas

Trata cada módulo como un pequeño producto con fronteras claras:

- Expone una superficie pública pequeña (ej.,

modules/users/public.ts)

- Mantén internos privados (

modules/users/internal/*)

- Documenta la propiedad (“quién aprueba cambios aquí”) y expectativas (SLA, reglas de datos)

Evita imports que “atraviesen” internals como modules/orders/internal/db.ts desde otro módulo. Si otra parte necesita eso, promuévelo a la API pública.

3) Añade observabilidad desde el día uno

Incluso servicios pequeños necesitan visibilidad básica:

- Logs estructurados con request IDs

- Un conjunto reducido de métricas (latencia, tasa de errores, contadores clave del negocio)

- Hooks de tracing si haces llamadas salientes (HTTP, BD, cola)

Pon esto en shared/observability para que cada handler siga las mismas convenciones.

4) Estandariza validación y respuestas de error

Haz que los errores sean previsibles para clientes y fáciles de depurar para humanos. Define una única forma de error (ej., code, message, details, requestId) y un enfoque de validación (esquema por endpoint). Centraliza el mapeo de excepciones internas a respuestas HTTP para que los handlers se mantengan enfocados en la lógica de negocio.

Dónde encaja Koder.ai (cuando quieres velocidad sin lock‑in)

Si tu objetivo es moverte rápido manteniendo una arquitectura tipo microframework explícita, Koder.ai puede ser útil como herramienta de scaffolding e iteración más que como sustituto del buen diseño. Puedes describir los límites de módulos deseados, la pila de middleware y el formato de errores en el chat, generar una app base (por ejemplo, frontend React con backend Go + PostgreSQL) y luego refinar el wiring deliberadamente.

Dos características que encajan bien con trabajo de arquitectura personalizada:

- Modo de planificación para alinear estructura (módulos, puertos/adaptadores, grupos de rutas) antes de generar o cambiar código.

- Snapshots y rollback para experimentar de forma segura con cambios arquitectónicos (ej., introducir DI, extraer un módulo, añadir una cola) sin miedo a quedar atrapado.

Dado que Koder.ai soporta exportación de código fuente, puedes mantener la propiedad de la arquitectura y hacerla evolucionar en tu repo igual que con un proyecto construido a mano.

Estrategias de pruebas que mantienen segura la arquitectura personalizada

Planifica tu arquitectura primero

Mapea módulos, el orden de middleware y el cableado de DI antes de generar código.

Los sistemas basados en microframework pueden sentirse “montados a mano”, lo que hace que las pruebas sean menos sobre las convenciones de un framework y más sobre proteger las uniones entre piezas. El objetivo es confianza sin convertir cada cambio en una ejecución end‑to‑end completa.

Unit vs. integración: qué priorizar

Empieza con tests unitarios para reglas de negocio (validación, precios, permisos) porque son rápidos y localizan fallos.

Luego invierte en un número reducido de tests de integración de alto valor que ejerciten el wiring: routing → middleware → handler → límite de persistencia. Estos atrapan bugs sutiles que aparecen al combinar componentes.

El middleware es donde la lógica transversal se oculta (auth, logging, rate limiting). Pruébalo como una tubería:

- Construye un contexto mínimo de petición.

- Ejecuta el middleware con un “next handler” que registre lo que recibió.

- Aserta efectos secundarios (ej., cabeceras añadidas) y flujo de control (ej., petición bloqueada por auth faltante).

Para handlers, prefiere probar la forma HTTP pública (códigos de estado, cabeceras, cuerpo de respuesta) en lugar de llamadas internas. Esto mantiene los tests estables aunque cambien las implementaciones internas.

Aislar servicios externos con DI o fakes

Usa inyección de dependencias (o parámetros de constructor) para intercambiar dependencias reales por fakes:

- Clientes de email/pagos falsos para evitar llamadas de red.

- Repositorios en memoria para tests unitarios.

- Un contenedor de BD local para unos pocos tests de integración que validen consultas.

Tests de contrato cuando los equipos crecen

Cuando múltiples servicios o equipos dependen de una API, añade tests de contrato que fijen expectativas de petición/respuesta. Los tests del proveedor aseguran que no rompas consumidores, aunque tu setup con microframework y módulos internos evolucione.

Compensaciones y trampas a vigilar

Los microframeworks te dan libertad, pero la libertad no equivale automáticamente a claridad. Los principales riesgos aparecen más tarde—cuando el equipo crece, la base de código se expande y las decisiones “temporales” se vuelven permanentes.

La flexibilidad puede convertirse en inconsistencia

Con menos convenciones integradas, dos equipos pueden implementar la misma feature en estilos diferentes (enrutamiento, manejo de errores, formatos de respuesta, logging). Esa inconsistencia ralentiza reviews y dificulta el onboarding.

Un guardarraíl simple ayuda: escribe un corto “template de servicio” (estructura del proyecto, nombres, formato de error, campos de logging) y aplícalo con un repo inicial y unas pocas reglas de lint.

Acoplamiento oculto y proliferación de shared‑utils

Los proyectos con microframeworks suelen empezar limpios y luego acumular una carpeta utils/ que se convierte silenciosamente en un segundo framework. Cuando los módulos comparten helpers, constantes y estado global, las fronteras se difuminan y los cambios generan roturas sorpresa.

Prefiere paquetes compartidos explícitos con versionado, o mantener el uso compartido al mínimo: tipos, interfaces y primitivas bien probadas. Si un helper depende de reglas de negocio, probablemente pertenece a un módulo de dominio, no a utils.

Brechas de seguridad al ensamblar auth y validación a mano

Al cablear autenticación, autorización, validación de entrada y limitación de tasa manualmente, es fácil olvidar una ruta, omitir un middleware o validar solo casos felices.

Centraliza defaults de seguridad: cabeceras seguras, comprobaciones de auth consistentes y validación en el borde. Añade tests que afirmen que los endpoints protegidos están realmente protegidos.

Las cadenas de middleware pueden afectar rendimiento

Un encadenamiento de middleware no planificado añade sobrecarga—especialmente si varios middlewares parsean cuerpos, acceden a almacenamiento o serializan logs.

Mantén el middleware pequeño y medible. Documenta el orden estándar y revisa nuevos middlewares por su coste. Si sospechas bloat, perfila peticiones y elimina pasos redundantes.

Guía de decisión simple para elegir tu arquitectura

Lanza tu primer endpoint

Crea un backend en Go + PostgreSQL con módulos claros y formatos de error consistentes.

Los microframeworks te dan opciones—pero las opciones necesitan un proceso de decisión. El objetivo no es encontrar la “mejor” arquitectura; es elegir una forma que tu equipo pueda construir, operar y cambiar sin drama.

Paso 1: Haz un checklist rápido

Antes de elegir “monolito” o “microservicios”, responde:

- Tamaño y habilidades del equipo: ¿Puedes mantener servicios desplegables múltiples (on‑call, CI/CD, observabilidad) o necesitas un runtime único y más simple?

- Plazos: Si la velocidad es crítica, empieza con menos piezas móviles y pospón la división.

- Cumplimiento y seguridad: Auditoría, residencia de datos y controles de acceso a menudo dictan la estructura más que el rendimiento.

Si dudas, por defecto elige un monolito modular construido con un microframework. Mantiene fronteras claras y sigue siendo fácil de desplegar.

Paso 2: Elige convenciones temprano (y escríbelas)

Los microframeworks no impondrán consistencia por ti, así que selecciona convenciones desde el inicio:

- Estilo de routing (recursos RESTful vs. rutas por acción)

- Layout de carpetas (por feature vs. por capa técnica)

- Formato de error consistente (para que los clientes manejen fallos)

Una página con el “contrato del servicio” en /docs suele ser suficiente.

Paso 3: Decide los módulos imprescindibles

Empieza con las piezas transversales que necesitarás en todas partes:

- Autenticación/autorización

- Logging y trazabilidad de peticiones

- Validación de entrada y manejo de errores

Trátalos como módulos compartidos, no como snippets copiados.

Paso 4: Reevalúa trimestralmente

Las arquitecturas deben cambiar según cambien los requisitos. Cada trimestre, revisa dónde los despliegues se ralentizan, qué partes escalan distinto y qué se rompe con más frecuencia. Si un dominio se convierte en cuello de botella, ese es tu candidato a separar—no todo el sistema.

Evolución de ejemplo: cómo crece una arquitectura personalizada

Un setup con microframework rara vez empieza “completamente diseñado”. Suele arrancar con una API, un equipo y un plazo ajustado. El valor aparece conforme el producto crece: nuevas features, más gente tocando el código y la arquitectura necesita estirarse sin romperse.

Etapa 1: Una API única con pocas rutas

Comienzas con un servicio mínimo: routing, parseo de petición y un adaptador de BD. La mayoría de lógica vive cerca de los endpoints porque es más rápido entregar.

Etapa 2: Las features se convierten en módulos

Al añadir auth, pagos, notificaciones e informes, los separas en módulos (carpetas o paquetes) con interfaces públicas claras. Cada módulo posee sus modelos, reglas de negocio y acceso a datos, exponiendo solo lo que otros necesitan.

Etapa 3: Las preocupaciones transversales migran a middleware

Logging, verificaciones de auth, rate limiting y validación de peticiones pasan a middleware para que cada endpoint se comporte de forma consistente. Debido a que el orden importa, debería documentarse.

Qué documentar para que el crecimiento sea predecible

Documenta:

- Fronteras de módulo: qué posee cada módulo y qué no debe tocar

- Orden de middleware: qué corre primero, qué corre al final y por qué

- SLA/expectativas: objetivos de latencia, presupuestos de error y contratos de dependencias (aunque sean informales al principio)

Señales de que es hora de refactorizar o dividir servicios

Refactoriza cuando los módulos empiezan a compartir demasiados internos, los tiempos de build se ralentizan o un “cambio pequeño” requiere editar múltiples módulos.

Considera dividir en servicios separados cuando los equipos queden bloqueados por despliegues compartidos, distintas partes necesiten escalado distinto, o una frontera de integración ya se comporte como un producto separado.

Conclusión y próximos pasos

Los microframeworks son adecuados cuando quieres modelar la aplicación alrededor de tu dominio en vez de una pila prescrita. Funcionan especialmente bien para equipos que valoran claridad sobre conveniencia: estás dispuesto a elegir (y mantener) unos cuantos bloques en intercambio por una base de código que siga siendo comprensible al cambiar los requisitos.

Puntos clave para mantener el rumbo

Tu flexibilidad solo rinde si la proteges con unos hábitos:

- Fronteras primero: decide qué “pertenece junto” (módulos/servicios) y qué no debe filtrarse entre fronteras.

- Módulos sobre magia: prefiere componentes pequeños y explícitos con responsabilidades claras y mínimo estado compartido.

- Consistencia vence a la creatividad: estandariza formas de petición/respuesta, manejo de errores, campos de logging y patrones de configuración.

- Las pruebas son tu red de seguridad: cuando personalizas la arquitectura, las pruebas mantienen seguros los refactors y las integraciones.

Próximos pasos que puedes hacer esta semana

Empieza con dos artefactos ligeros:

- Mapa de módulos: lista tus módulos principales, sus APIs públicas y las dependencias permitidas entre ellos.

- Stack de middleware: escribe el orden y propósito de cada middleware (auth, validación, rate limiting, tracing, manejo de errores), y qué datos puede añadir al contexto de la petición.

Finalmente, documenta las decisiones a medida que las tomas—incluso notas cortas ayudan. Mantén una página de “Decisiones Arquitectónicas” en tu repo y revísala periódicamente para que los atajos de ayer no se conviertan en las restricciones de hoy.