Por qué DNS importa a cualquiera que use Internet

Cada vez que escribes una dirección web, haces clic en un enlace o envías un correo, confías en una idea simple: las personas deberían poder usar nombres memorables, mientras que las máquinas encuentran la máquina correcta.

DNS resuelve un problema cotidiano: las computadoras se comunican usando direcciones numéricas (direcciones IP) como 203.0.113.42, pero las personas no quieren memorizar cadenas de números. Quieres recordar example.com, no la dirección numérica que ese sitio use hoy.

DNS, en una frase

El Sistema de Nombres de Dominio (DNS) es la “agenda” de Internet que traduce nombres de dominio legibles por humanos a las direcciones IP que las máquinas usan para conectar.

Esa traducción parece pequeña, pero es la diferencia entre una Internet usable y otra que se siente como una guía telefónica escrita totalmente en dígitos.

Qué esperar en esta guía

Este es un recorrido no técnico—no necesitas conocimientos de redes. Veremos:

- La idea básica detrás de DNS y por qué fue necesaria

- Los roles clave (tu dispositivo, resolutores DNS y servidores autoritativos)

- Las partes con las que te encontrarás al administrar un sitio o correo

- Las preguntas de seguridad y confianza que plantea DNS (y las herramientas que ayudan)

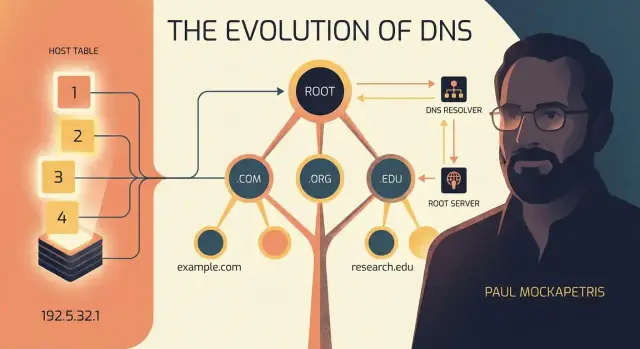

En el camino conocerás a Paul Mockapetris, el ingeniero que diseñó DNS a principios de los años 80. Su trabajo fue decisivo porque no solo creó un nuevo formato de nombres: diseñó un sistema que podía escalar cuando Internet pasó de ser una pequeña red de investigación a algo usado por miles de millones de personas.

Si alguna vez un sitio “se cayó”, esperaste a que un cambio de dominio “se propagara” o te preguntaste por qué las configuraciones de correo incluyen entradas DNS extrañas, ya conoces DNS desde fuera. El resto de este artículo explica qué ocurre tras bambalinas—con claridad y sin jerga.

Antes de DNS: cuando un solo archivo compartido tenía que nombrarlo todo

Mucho antes de que alguien escribiera una dirección web familiar, las redes tempranas tenían un problema más simple: ¿cómo alcanzas una máquina específica? Las computadoras podían hablar entre sí usando direcciones IP (números como 10.0.0.5), pero las personas preferían nombres de host—etiquetas cortas como MIT-MC o SRI-NIC que eran más fáciles de recordar y compartir.

El servicio de nombres original: HOSTS.TXT

Para el primer ARPANET, la solución fue un único archivo compartido llamado HOSTS.TXT. Era esencialmente una tabla de búsqueda: una lista de hostnames emparejados con sus direcciones IP.

Cada computadora mantenía una copia local de ese archivo. Si querías conectar a una máquina por nombre, tu sistema comprobaba HOSTS.TXT y encontraba la IP correspondiente.

Esto funcionó al principio porque la red era pequeña, los cambios eran relativamente raros y había un lugar claro para obtener las actualizaciones.

Por qué dejó de funcionar

A medida que se unieron más organizaciones, el enfoque empezó a ceder bajo el crecimiento normal:

- Las actualizaciones se volvieron constantes. Aparecían nuevas máquinas, las direcciones cambiaban y los nombres necesitaban ajustes.

- Los conflictos de nombres se multiplicaron. Dos grupos podían elegir el mismo hostname sin darse cuenta.

- El retraso en la distribución causaba fallos. Si tu copia de HOSTS.TXT estaba desactualizada, un hostname podía apuntar a la dirección equivocada—o a ninguna.

El problema central era la coordinación. HOSTS.TXT era como una libreta de direcciones compartida para todo el mundo. Si todos dependen del mismo libro, cada corrección requiere una edición global y todos tienen que descargar la versión más reciente rápidamente. Cuando la red alcanzó cierto tamaño, ese modelo de “un archivo para todo” se volvió demasiado lento, demasiado centralizado y demasiado propenso a errores.

DNS no reemplazó la idea de mapear nombres a números; reemplazó la forma frágil en que ese mapeo se mantenía y distribuía.

Paul Mockapetris: el ingeniero detrás de una idea de nombres escalable

A principios de los años 80, Internet estaba pasando de ser una pequeña red de investigación a algo más grande, desordenado y compartido. Entraban más máquinas, las organizaciones querían autonomía y la gente necesitaba una forma más fácil de alcanzar servicios que memorizar direcciones numéricas.

Paul Mockapetris, trabajando en ese entorno, es ampliamente reconocido como el diseñador de DNS. Su contribución no fue un producto llamativo: fue una respuesta de ingeniería a una pregunta muy práctica: ¿cómo mantienes los nombres usables cuando la red sigue creciendo?

La idea central: el nombrado tiene que escalar

Un sistema de nombres suena simple hasta que imaginas lo que “simple” significaba entonces: una lista compartida de nombres que todos tenían que descargar y mantener actualizada. Ese enfoque se rompe tan pronto como el cambio se vuelve constante. Cada nuevo host, renombrado o corrección se convierte en trabajo de coordinación para todos.

La idea clave de Mockapetris fue que los nombres no son solo datos; son acuerdos compartidos. Si la red se expande, el sistema para crear y distribuir esos acuerdos debe expandirse también—sin exigir a cada computadora que recupere constantemente una lista maestra.

Un sistema distribuido, no un archivo más grande

DNS reemplazó la idea de “un archivo autoritativo” por un diseño distribuido:

- La responsabilidad se divide: diferentes organizaciones administran sus propias partes del espacio de nombres.

- Las respuestas se descubren preguntando a los servidores adecuados, en lugar de copiar todo el mundo localmente.

- Los resultados pueden almacenarse en caché para que la mayoría de las búsquedas sean rápidas, permitiendo al mismo tiempo que los cambios se propaguen con el tiempo.

Esa es la brillantez silenciosa: DNS no fue diseñado para ser ingenioso; fue diseñado para seguir funcionando bajo restricciones reales—ancho de banda limitado, cambios frecuentes, muchos administradores independientes y una red que no paraba de crecer.

DNS no se inventó como un atajo ingenioso: se diseñó para resolver problemas específicos y muy prácticos que surgieron cuando Internet crecía. El enfoque de Mockapetris fue fijar metas claras primero y luego construir un sistema de nombres capaz de mantenerse durante décadas.

- Escalable: debía funcionar no solo para cientos de computadoras, sino para millones (y eventualmente miles de millones) de nombres.

- Distribuido: ninguna máquina o archivo maestro único podía ser responsable de todo.

- Fiable: el sistema debía responder incluso si algunos servidores estaban caídos o inalcanzables.

- Fácil de administrar: las organizaciones necesitaban una forma de actualizar sus propios nombres sin pedirle a un administrador global que edite una lista gigantesca.

Delegación: la “salsa secreta”

El concepto clave es la delegación: diferentes grupos administran distintas partes del árbol de nombres.

Por ejemplo, una organización gestiona lo que está bajo .com, un registrador te ayuda a reclamar example.com, y luego tú (o tu proveedor DNS) controlas los registros para www.example.com, mail.example.com, etc. Esto divide la responsabilidad de forma clara, de modo que el crecimiento no crea un cuello de botella.

Diseñado para sobrevivir fallos

DNS asume que ocurrirán problemas—servidores se caen, redes se particionan, las rutas cambian. Por eso depende de múltiples servidores autoritativos para un dominio y del caché en los resolutores, de modo que una caída temporal no rompa inmediatamente cada consulta.

Qué es (y qué no es) DNS

DNS traduce nombres amigables para las personas en datos técnicos, más famosamente direcciones IP. No es “Internet en sí”—es un servicio de nombres y búsqueda que ayuda a tus dispositivos a encontrar dónde conectar.

DNS en una imagen: una jerarquía de nombres

DNS hace manejables los nombres organizándolos como un árbol. En lugar de una lista gigante donde cada nombre debe ser único globalmente (y alguien tiene que supervisarlo), DNS divide el nombre en niveles y delega la responsabilidad.

La jerarquía: raíz → TLD → dominio → subdominio

Un nombre DNS se lee de derecha a izquierda:

- Root: el punto invisible al final de cada nombre (a menudo omitido).

www.example.com. técnicamente termina con un .

- TLD (Dominio de Nivel Superior):

.com, .org, .net, códigos de país como .uk

- Dominio:

example en example.com

- Subdominio / host:

www en www.example.com

Así www.example.com puede desglosarse en:

com (el TLD)example (el dominio registrado bajo .com)www (una etiqueta que el propietario del dominio crea y controla)

Por qué ayuda una jerarquía

Esta estructura reduce conflictos porque los nombres solo necesitan ser únicos dentro de su padre. Muchas organizaciones pueden tener un www, porque www.example.com y www.otro-ejemplo.com no colisionan.

También reparte la carga. Los operadores de .com no necesitan gestionar los registros de cada sitio; solo apuntan a quién es responsable de example.com, y luego el propietario de example.com gestiona los detalles.

“Zona” en palabras sencillas

Una zona es simplemente una porción manejable de ese árbol—datos DNS que alguien se encarga de publicar. Para muchos equipos, “nuestra zona” significa “los registros DNS para example.com y los subdominios que alojamos”, almacenados en su proveedor autoritativo.

Quién hace qué: resolutores, servidores autoritativos y tú

Cuando escribes un nombre en un navegador, no le preguntas a “Internet” directamente. Algunos ayudantes especializados reparten el trabajo para que la respuesta se encuentre rápidamente y con fiabilidad.

Los actores principales

Tú (tu dispositivo y navegador) empiezas con una pregunta simple: “¿Qué dirección IP coincide con example.com?” Tu dispositivo normalmente no sabe la respuesta todavía y no quiere preguntar a docenas de servidores para averiguarlo.

Un resolutor recursivo hace la búsqueda en tu nombre. Suele ser provisto por tu ISP, la IT de tu empresa/escuela o un resolutor público. El beneficio clave: puede reutilizar respuestas en caché de búsquedas previas, acelerando las cosas para todos los que lo usan.

Servidores DNS autoritativos son la fuente de verdad para un dominio. No “buscan” en Internet; tienen los registros oficiales que indican qué IPs, servidores de correo o tokens de verificación pertenecen a ese dominio.

Una consulta, paso a paso (a alto nivel)

- Tu dispositivo pregunta a su resolutor recursivo configurado por

example.com.

- Si el resolutor ya tiene una respuesta fresca en caché, responde de inmediato.

- Si no, el resolutor pregunta a la jerarquía DNS dónde encontrar los servidores autoritativos para ese dominio (empezando desde la raíz y estrechando la búsqueda).

- El resolutor llega al servidor autoritativo del dominio, obtiene la respuesta final y te la devuelve.

- Tu navegador usa esa IP para conectar con el sitio.

“Recursivo” vs “autoritativo”, en una analogía

Piensa en el resolutor recursivo como un bibliotecario que puede buscar por ti (y recuerda respuestas populares), mientras que un servidor autoritativo es el catálogo oficial del editor: no consulta otros catálogos—simplemente indica qué es cierto para sus libros.

Una búsqueda DNS, paso a paso (sin jerga)

Cuando escribes example.com en tu navegador, en realidad tu navegador no busca un nombre: necesita una dirección IP (un número como 93.184.216.34) para saber dónde conectar. DNS es el sistema de “encuéntrame el número de este nombre”.

1) El navegador pregunta al sistema operativo

Tu navegador primero pregunta al sistema operativo de tu equipo: “¿Ya conocemos la IP de example.com?” El SO comprueba su memoria a corto plazo (caché). Si encuentra una respuesta fresca, la búsqueda termina aquí.

2) El SO pregunta a un resolutor DNS

Si el SO no la tiene, reenvía la pregunta a un resolutor DNS—normalmente operado por tu ISP, tu empresa o un proveedor público. Piensa en el resolutor como tu “conserje DNS”: hace el trabajo para que tu dispositivo no tenga que hacerlo.

3) El resolutor sigue las indicaciones: root → TLD → autoritativo

Si el resolutor no tiene la respuesta en caché, inicia una búsqueda guiada:

- Servidor raíz: el resolutor pregunta dónde encontrar información para la terminación del dominio (como

.com). El servidor raíz no da la IP final—da referencias, básicamente direcciones: “Pregunta a estos servidores .com a continuación.”

- Servidor TLD (

.com): el resolutor pregunta a los servidores de .com dónde se gestiona example.com. De nuevo, no es la IP final—más bien direcciones: “Pregunta a este servidor autoritativo por example.com.”

- Servidor autoritativo: es la fuente de verdad para ese dominio. Responde con el registro final (por ejemplo un

A o AAAA) que contiene la dirección IP.

4) La respuesta vuelve (y normalmente se cachea)

El resolutor envía la IP de vuelta a tu SO y luego a tu navegador, que finalmente puede conectar. La mayoría de búsquedas parecen instantáneas porque los resolutores y los dispositivos cachean respuestas durante un periodo definido por el propietario del dominio (TTL).

Un modelo mental simple

Un flujo fácil de recordar es: Navegador → caché del SO → caché del resolutor → Root (referencia) → TLD (referencia) → Autorizado (respuesta) → de regreso al Navegador.

Caché y TTL: por qué DNS es rápido (y a veces lento para cambiar)

DNS sería terriblemente lento si cada visita a un sitio iniciara una búsqueda desde cero y preguntara a varios servidores por la misma respuesta. En su lugar, DNS se apoya en la caché—una “memoria” temporal de búsquedas recientes—para que la mayoría de usuarios obtengan respuestas en milisegundos.

Qué es la caché (y por qué existe)

Cuando tu dispositivo pregunta a un resolutor DNS por example.com, ese resolutor puede necesitar trabajar la primera vez. Después de aprender la respuesta, la guarda en caché. La siguiente persona que pida el mismo nombre puede obtener la respuesta de inmediato.

La caché existe por dos razones:

- Velocidad: menos viajes de red, cargas de página más rápidas.

- Menos carga: los servidores autoritativos no tienen que responder cada solicitud de cada usuario.

TTL: “Cuánto tiempo mantener esta respuesta antes de volver a preguntar”

Cada registro DNS se sirve con un valor TTL (Time To Live). Piensa en TTL como una instrucción que dice: mantén esta respuesta durante X segundos, luego deséchala y pregunta de nuevo.

Si un registro tiene TTL de 300, los resolutores pueden reutilizarlo hasta 5 minutos antes de volver a comprobar.

El intercambio: cambios vs estabilidad

TTL es un acto de equilibrio:

- TTLs cortos ayudan a que los cambios se propaguen más rápido (útiles durante migraciones), pero aumentan el volumen de consultas.

- TTLs largos reducen el tráfico de consultas y hacen todo más estable, pero los cambios tardan más en verse.

Situaciones reales donde TTL importa

Si vas a mover un sitio a un nuevo host, cambiar un CDN o hacer un corte de correo (cambiar registros MX), el TTL determina qué tan rápido los usuarios dejan de ir al lugar antiguo.

Una práctica común es bajar los TTLs con antelación de un cambio planificado, hacer el cambio y luego volver a subir los TTLs cuando todo esté estable. Por eso DNS puede ser rápido en el día a día—y a la vez parecer “terco” justo después de una actualización.

Registros DNS que realmente verás (A, AAAA, CNAME, MX, TXT)

Cuando inicias sesión en un panel DNS, normalmente editarás un puñado de tipos de registro. Cada registro es una pequeña instrucción que dice a la red dónde enviar a la gente (web), dónde entregar correo o cómo verificar la propiedad.

Los tipos de registro comunes (con ejemplos cotidianos)

| Registro | Qué hace | Ejemplo sencillo |

|---|

| A | Apunta un nombre a una dirección IPv4 | example.com → 203.0.113.10 (tu servidor web) |

| AAAA | Apunta un nombre a una dirección IPv6 | example.com → 2001:db8::10 (misma idea, direccionamiento más reciente) |

| CNAME | Hace que un nombre sea un alias de otro nombre | www.example.com → example.com (para que ambos vayan al mismo lugar) |

| MX | Indica dónde debe ir el correo del dominio | example.com → mail.provider.com (prioridad 10) |

| TXT | Almacena “notas” que las máquinas pueden leer (verificación, políticas de correo) | example.com tiene un SPF como v=spf1 include:mailgun.org ~all |

| NS | Indica qué servidores autoritativos alojan el DNS de un dominio/zona | example.com → ns1.dns-host.com |

| SOA | El “encabezado” de la zona: NS primario, contacto admin y valores de temporización | El SOA de example.com incluye ns1.dns-host.com y tiempos de retry/expire |

Errores en los que la gente suele caer

Algunos fallos comunes son:

- Poner un CNAME en el apex (

example.com). Muchos proveedores DNS no lo permiten porque el nombre raíz también debe llevar registros como NS y SOA. Si necesitas “raíz a un hostname”, usa un registro A/AAAA o una función “ALIAS/ANAME” si tu proveedor la soporta.

- Registros en conflicto: no pongas un CNAME y un A para el mismo hostname (por ejemplo, ambos en

www). Elige un enfoque.

- Errores tipográficos y de formato: un carácter erróneo en

mail.provider.com puede romper el correo; puntos faltantes/extra y copiar el campo de host equivocado (p. ej. @ vs www) son causas comunes de fallos.

Si compartes orientación DNS con un equipo, una pequeña tabla como la anterior en tus docs (o una página de runbook) acelera las revisiones y la resolución de problemas.

Quién administra DNS: dominios, registradores y servidores raíz

DNS funciona porque la responsabilidad se reparte entre muchas organizaciones. Esa división es también la razón por la que puedes cambiar de proveedor, modificar ajustes y mantener tu nombre online sin pedir permiso a “Internet”.

Registro de dominio vs. alojamiento DNS (no es lo mismo)

Registrar un dominio es comprar el derecho a usar un nombre (como example.com) por un periodo. Piénsalo como reservar una etiqueta para que nadie más la reclame.

Alojar DNS es ejecutar las configuraciones que dicen al mundo a dónde debe apuntar ese nombre—tu web, proveedor de correo, registros de verificación, etc. Puedes registrar un dominio con una empresa y alojar el DNS con otra.

Registro, registrador y servidores de nombres—roles en lenguaje sencillo

- Registry: la organización que opera un TLD como

.com, .org o .uk. Mantiene la base de datos oficial de quién posee cada nombre bajo ese TLD y qué servidores de nombres son responsables.

- Registrar: el vendedor donde registras (y renuevas) un dominio. El registrador actúa con el registry en tu nombre y te permite editar ajustes clave del dominio.

- Servidores de nombres: las máquinas (ejecutadas por tu host DNS) que publican los registros de tu dominio—A/AAAA, MX, TXT, CNAME, etc. Se llaman autoritativos porque dan las respuestas finales para tu dominio.

Qué hacen (y no hacen) los servidores raíz

Los servidores raíz están en la cima de DNS. No conocen la IP de tu sitio y no almacenan los registros de tu dominio. Su trabajo es más limitado: decirles a los resolutores dónde encontrar los servidores autoritativos de cada TLD (como dónde se maneja .com).

Delegación: cómo el control pasa del TLD a tu dominio

Cuando configuras los “name servers” para tu dominio en el registrador, estás creando una delegación. El registry de .com (a través de sus servidores autoritativos) entonces apuntará las consultas de example.com a los name servers que elegiste.

A partir de ese momento, esos name servers controlan las respuestas que el resto de Internet recibe—hasta que cambies la delegación de nuevo.

Seguridad y confianza: qué puede fallar y cómo ayuda DNS

DNS se basa en la confianza: cuando escribes un nombre, asumes que la respuesta apunta al servicio real. La mayoría de las veces es así—pero DNS también es un objetivo habitual para ataques, porque un pequeño cambio en “a dónde apunta este nombre” puede redirigir a mucha gente.

Riesgos comunes en DNS (y cómo se ven)

Un problema clásico es el spoofing o envenenamiento de caché. Si un atacante engaña a un resolutor para que almacene una respuesta falsa, los usuarios pueden ser enviados a la IP equivocada aunque escribieran el dominio correcto. El resultado puede ser páginas de phishing, descargas de malware o tráfico interceptado.

Otro problema es el secuestro de dominio a nivel de registrador. Si alguien accede a tu cuenta del registrador, puede cambiar name servers o registros DNS y “tomar” tu dominio sin tocar tu hosting.

Luego está el peligro cotidiano: mala configuración. Un CNAME erróneo, un TXT antiguo o un MX incorrecto pueden romper flujos de inicio de sesión, la entrega de correo o comprobaciones de verificación. Estos fallos a menudo parecen “Internet caído”, pero la causa raíz es una pequeña edición DNS.

Cómo ayuda DNSSEC (a alto nivel)

DNSSEC añade firmas criptográficas a los datos DNS. En términos sencillos: la respuesta DNS puede validarse para confirmar que no ha sido alterada en tránsito y que realmente proviene del servidor autoritativo del dominio. DNSSEC no cifra las consultas ni oculta lo que buscas, pero puede impedir que muchas respuestas forjadas sean aceptadas.

Privacidad: DoH y DoT

Las consultas DNS tradicionales son fáciles de observar para las redes. DNS-over-HTTPS (DoH) y DNS-over-TLS (DoT) cifran la conexión entre tu dispositivo y un resolutor, reduciendo el escrutinio y cierta manipulación en el trayecto. No hacen a DNS “anónimo”, pero cambian quién puede ver y manipular las consultas.

Salvaguardas prácticas para equipos

Usa MFA en tu registrador, habilita bloqueos de dominio/transferencia y restringe quién puede editar el DNS. Trata los cambios DNS como despliegues de producción: exige revisión, lleva un registro de cambios y configura monitorización/alertas para cambios en registros o en name servers para que te enteres rápido de sorpresas.

Consejos prácticos de DNS para equipos que administran un sitio o correo

DNS puede sentirse como “configúralo y olvídalo”, hasta que un pequeño cambio deja tu web o correo fuera de servicio. La buena noticia: unos hábitos sencillos hacen que la gestión de DNS sea predecible, incluso para equipos pequeños.

Una lista de verificación simple para equipos pequeños

Empieza con un proceso ligero y repetible:

- Elige un proveedor DNS de confianza: busca una interfaz clara, historial de cambios y soporte para registros modernos (incluyendo TXT para autenticación de correo). Si registras en un sitio, está bien alojar DNS en otro proveedor.

- Decide una estrategia de TTL: TTL controla cuánto tiempo otros cachean tus registros. Usa TTLs largos para servicios estables (mejor rendimiento) y baja temporalmente los TTLs antes de migraciones planificadas (cambio más rápido).

- Documenta cada cambio: guarda una nota compartida con qué cambió, por qué, cuándo y quién lo aprobó. Incluye los valores previos para poder deshacer errores rápido.

Hábitos de fiabilidad que previenen “caídas misteriosas”

La mayoría de problemas DNS no son complicados—solo difíciles de notar con rapidez.

- Usa múltiples servidores de nombres: tu proveedor DNS debería publicar al menos dos servidores autoritativos en ubicaciones distintas. Esto reduce el riesgo de que una sola falla te deje fuera.

- Monitorea desde fuera de tu red: la monitorización básica que comprueba la resolución DNS (no solo HTTP) puede detectar problemas antes.

- Ten un plan de rollback: antes de editar, copia los registros actuales de la zona. Si algo falla, restaurar valores conocidos debería tomar minutos, no horas.

Si despliegas apps con frecuencia, DNS entra en tu proceso de lanzamientos. Por ejemplo, equipos que publican apps desde plataformas como Koder.ai (donde puedes construir y desplegar apps vía chat y luego asociar dominios personalizados) siguen dependiendo de los mismos fundamentos: objetivos A/AAAA/CNAME correctos, TTLs sensatos para cortes y un camino claro de rollback si algo apunta al lugar equivocado.

Entregabilidad de correo: los registros DNS que importan

Si envías correo desde tu dominio, DNS afecta directamente si los mensajes llegan a la bandeja de entrada.

- SPF (registro TXT): lista qué servidores pueden enviar correo por tu dominio.

- DKIM (registro TXT): añade una firma criptográfica para que los destinatarios verifiquen que el mensaje no fue alterado.

- DMARC (registro TXT): indica a los destinatarios qué hacer cuando fallan las comprobaciones SPF/DKIM (y te da informes). Empieza con una política de “monitorizar” y luego endúrécela cuando estés seguro.

Los nombres amigables hicieron que Internet escalara más allá de una pequeña comunidad de investigación. Trata DNS como infraestructura compartida—un poco de cuidado inicial mantiene tu sitio accesible y tu correo de confianza a medida que creces.