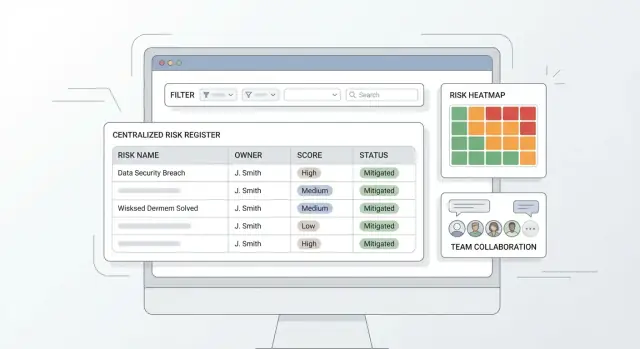

Qué debe resolver una app de registro de riesgos centralizada

Un registro de riesgos normalmente comienza como una hoja de cálculo — y eso funciona hasta que varios equipos necesitan actualizarla.

Por qué las hojas de cálculo se rompen

Las hojas de cálculo tienen problemas con lo básico de la propiedad operativa compartida:

- Caos de versiones: “Final_v7_reallyfinal.xlsx” se convierte en la norma y nadie sabe cuál archivo es el actual.

- Propiedad poco clara: una fila no hace cumplir quién debe revisar, aprobar o actualizar un riesgo, así que la responsabilidad se diluye.

- Dolor al reportar: consolidar riesgos por departamento, proyecto o categoría suele implicar filtros manuales, tablas dinámicas y copiar‑pegar.

- Necesidades de auditoría: cuando la dirección o los auditores preguntan “¿quién cambió la puntuación y por qué?”, las hojas de cálculo rara vez ofrecen un historial de cambios fiable.

Una app centralizada soluciona estos problemas haciendo que las actualizaciones sean visibles, rastreables y coherentes — sin convertir cada cambio en una reunión de coordinación.

Resultados a conseguir

Una buena app de registro de riesgos debería ofrecer:

- Una única fuente de la verdad: un registro por riesgo, con un estado actual claro.

- Consistencia: campos estándar, una taxonomía compartida y un método de puntuación uniforme.

- Visibilidad: todos ven la misma foto — filtrada a su alcance.

- Responsabilidad: propietarios nombrados, fechas objetivo y revisiones obligatorias que no dependan de recordatorios en el correo.

Qué significa realmente “centralizado”

“Centralizado” no tiene que significar “controlado por una persona”. Significa:

- Un sistema (no muchos archivos)

- Taxonomía compartida (categorías, causas, impactos, controles comunes)

- Puntuación estándar (para que “Alto” signifique lo mismo entre equipos)

Esto desbloquea reportes agregados y priorización consistente.

Delimita el alcance: registro de riesgos vs suite GRC completa

Un registro de riesgos centralizado se centra en capturar, puntuar, seguir y reportar riesgos de extremo a extremo.

Una suite GRC completa añade capacidades más amplias como gestión de políticas, mapeo de cumplimiento, programas de riesgo de proveedores, recopilación de evidencias y monitorización continua de controles. Definir este límite desde el principio mantiene la primera versión enfocada en los flujos de trabajo que la gente realmente usará.

Definir usuarios, roles y gobernanza

Antes de diseñar pantallas o tablas de base de datos, define quién usará la app y qué significa “bien” operacionalmente. La mayoría de proyectos de registro de riesgos fallan no porque el software no pueda almacenar riesgos, sino porque nadie acuerda quién puede cambiar qué — o quién es responsable cuando algo está vencido.

Personas clave (manténlo pequeño)

Empieza con un puñado de roles claros que encajen con el comportamiento real:

- Propietario del riesgo: responsable del riesgo, actualiza el estado y dirige la mitigación.

- Revisor/aprobador: valida la calidad (redacción, puntuación, controles) y aprueba cambios clave.

- Administrador: gestiona plantillas, campos, usuarios y configuración; resuelve problemas de acceso.

- Auditor: solo lectura más acceso a evidencias; necesita trazabilidad y consistencia.

- Visor ejecutivo: quiere resúmenes y tendencias, no derechos de edición.

Si añades demasiados roles al principio, pasarás el MVP debatiendo casos límite.

Permisos por rol (crear, editar, aprobar, cerrar)

Define permisos a nivel de acción. Una línea base práctica:

- Crear: propietarios de riesgos (y a veces admins).

- Editar: el propietario mientras el riesgo está en Borrador; ediciones limitadas después de la aprobación.

- Aprobar: revisor/aprobador (nunca la misma persona que el propietario en items de alta severidad).

- Cerrar: el propietario solicita el cierre; el revisor confirma que se cumplen los criterios de cierre.

Decide también quién puede cambiar campos sensibles (p. ej., puntuación, categoría, fecha objetivo). Para muchos equipos, esos campos quedan solo para revisores para evitar la “deflación” de puntuaciones.

Reglas de gobernanza que la app puede hacer cumplir

Escribe la gobernanza en reglas simples y comprobables que la UI pueda soportar:

- Campos obligatorios: información mínima para que sea accionable (propietario, impacto, probabilidad, área afectada, fecha objetivo).

- Cadencia de revisión: p. ej., revisión trimestral para riesgos medios, mensual para riesgos altos.

- Disparadores de escalado: acciones vencidas, puntuación alta, incidentes repetidos o controles fallidos.

Propiedad: riesgos y controles

Documenta la propiedad por separado para cada objeto:

- Cada riesgo tiene exactamente un propietario responsable.

- Cada control (o acción de mitigación) tiene un propietario y una fecha objetivo.

Esta claridad evita situaciones de “todos son responsables” y hace que los informes tengan sentido más adelante.

Modelo de datos central: campos y relaciones

Una app de registro de riesgos triunfa o fracasa por su modelo de datos. Si los campos son demasiado escasos, el reporting es débil. Si son demasiado complejos, la gente deja de usarla. Empieza con un registro de riesgo “mínimo usable” y luego añade contexto y relaciones que hagan el registro accionable.

Campos mínimos de riesgo (lo innegociable)

Como mínimo, cada riesgo debe almacenar:

- Título: resumen corto y buscable

- Descripción: qué podría ocurrir y por qué importa

- Categoría: p. ej., operacional, cumplimiento, seguridad, financiero

- Propietario: una persona responsable (no un grupo)

- Estado: Borrador → En revisión → Aprobado → En seguimiento → Cerrado

- Fechas: fecha de creación, próxima revisión, fecha objetivo, fecha de cierre (según corresponda)

Estos campos apoyan la triage, la responsabilidad y una vista clara de “qué está pasando”.

Campos de contexto (lo que hace útiles los filtros e informes)

Añade un pequeño conjunto de campos de contexto que coincidan con cómo habla tu organización del trabajo:

- Unidad de negocio (departamento/división)

- Proceso/Sistema (lo que está en riesgo)

- Ubicación (sitio/región)

- Proyecto (iniciativa/programa)

- Proveedor (tercera parte involucrada)

Haz la mayoría de estos opcionales para que los equipos puedan comenzar a registrar riesgos sin bloquear su progreso.

Objetos relacionados (convierte riesgos en trabajo)

Modela estos como objetos separados vinculados a un riesgo, en lugar de meter todo en un formulario largo:

- Controles (lo que reduce probabilidad/impacto)

- Incidentes (eventos que se materializaron o casi incidentes)

- Acciones/Mitigaciones (tareas con responsables y fechas)

- Evidencia (pruebas de que un control o acción existe/ha sido ejecutada)

- Adjuntos (archivos, capturas, documentos)

Esta estructura permite un historial limpio, mejor reutilización y reportes más claros.

Incluye metadatos ligeros para apoyar la custodia:

- Etiquetas (tags) flexibles definidas por el usuario

- Origen (auditoría, autoidentificación, revisión de incidentes)

- Creado por y última actualización

- Fecha de revisión (próxima comprobación programada)

Si quieres una plantilla para validar estos campos con los interesados, añade una breve “data dictionary” en tus docs internos (o enlázalo desde /blog/risk-register-field-guide).

Puntuación de riesgos y priorización

Un registro de riesgos es útil cuando la gente puede responder rápidamente: “¿qué debemos abordar primero?” y “¿está funcionando nuestro tratamiento?”. Esa es la función de la puntuación de riesgos.

Mantén las matemáticas simples: probabilidad × impacto

Para la mayoría de equipos, una fórmula directa es suficiente:

Puntuación de riesgo = Probabilidad × Impacto

Esto es fácil de explicar, auditar y visualizar en un mapa de calor.

Define escalas claras en lenguaje llano

Elige una escala acorde con la madurez de tu organización — comunmente 1–3 (más simple) o 1–5 (más matices). La clave es definir qué significa cada nivel sin jerga.

Ejemplo (1–5):

- Probabilidad 1 (Raro): improbable que ocurra en el próximo año

- Probabilidad 3 (Posible): podría ocurrir unas pocas veces al año

- Probabilidad 5 (Casi seguro): se espera que ocurra con frecuencia

Haz lo mismo para el Impacto, usando ejemplos que la gente reconozca (por ejemplo, “molestia menor para clientes” vs “incumplimiento regulatorio”). Si trabajas entre equipos, permite orientación por categoría de impacto (financiero, legal, operacional) manteniendo un número global.

Riesgo inherente vs residual (y cómo las mitigaciones cambian la puntuación)

Soporta dos puntuaciones:

- Riesgo inherente: antes de controles o mitigaciones

- Riesgo residual: después de los controles/mitigaciones actuales

En la app, haz la conexión visible: cuando una mitigación se marca implementada (o se actualiza su efectividad), solicita a los usuarios revisar la probabilidad/impacto residual. Esto mantiene la puntuación ligada a la realidad en lugar de ser una estimación única.

Planifica excepciones sin romper el sistema

No todos los riesgos encajan en la fórmula. Tu diseño de puntuación debe manejar:

- Riesgos solo cualitativos: permite la opción “No puntuado” más una justificación obligatoria

- Impacto/probabilidad desconocidos: soporta “TBD” con recordatorios para re-evaluar antes de una fecha

- Métricas personalizadas: para equipos específicos, permite un campo adicional (p. ej., “confianza del cliente”) sin cambiar la puntuación central compartida

La priorización puede combinar la puntuación con reglas simples como “alto residual” o “revisión vencida”, para que los items más urgentes suban al principio.

Flujo de trabajo: de la identificación al cierre

Una app de registro de riesgos centralizada sólo es útil si el flujo de trabajo que impone funciona. El objetivo es hacer obvio el “siguiente paso correcto”, permitiendo excepciones cuando la realidad es compleja.

Mapea un ciclo de vida claro

Empieza con un conjunto pequeño de estados que todos recuerden:

- Borrador: el riesgo se captura pero no está validado.

- En revisión: los responsables confirman la descripción, alcance y la puntuación inicial.

- Aprobado: el riesgo se acepta en el registro como activo.

- En seguimiento: controles y acciones están en marcha; el riesgo se monitoriza.

- Cerrado: el riesgo ya no es relevante, fue mitigado o la actividad subyacente se retiró.

Mantén las definiciones de estado visibles en la UI (tooltips o panel lateral), para que equipos no técnicos no estén adivinando.

Haz cumplir pasos requeridos en cada etapa

Añade “compuertas” ligeras para que las aprobaciones tengan significado. Ejemplos:

- Antes de mover Borrador → En revisión, requerir: título, categoría, propietario, área afectada y probabilidad/impacto inicial.

- Antes de mover En revisión → Aprobado, requerir: al menos un control (existente o planeado) y una justificación clara de la puntuación elegida.

- Antes de mover Aprobado → En seguimiento, requerir: al menos una acción/tarea con responsable y fecha límite.

- Antes de mover En seguimiento → Cerrado, requerir: motivo de cierre y evidencia (subida de archivo o enlace).

Estas comprobaciones evitan registros vacíos sin convertir la app en un concurso de rellenar formularios.

Rastrear acciones como un mini plan de proyecto

Trata el trabajo de mitigación como datos de primera clase:

- Tareas con responsable, fecha objetivo, estado y notas de cierre

- Evidencia (documentos, capturas, enlaces a tickets)

- Recordatorios y escalado cuando las fechas se retrasan

Un riesgo debe mostrar “qué se está haciendo” de un vistazo, no enterrado en comentarios.

Soporta re-evaluación y reaperturas

Los riesgos cambian. Incluye revisiones periódicas (por ejemplo, trimestrales) y registra cada re-evaluación:

- fecha de revisión, revisor, probabilidad/impacto actualizados y notas

- avisos automáticos cuando toca la próxima revisión

- capacidad para reabrir riesgos cerrados con motivo requerido y un nuevo ciclo de revisión

Esto crea continuidad: los interesados pueden ver cómo evolucionó la puntuación y por qué se tomaron decisiones.

UX y navegación para equipos no técnicos

Mantén el control del código

Cuando estés listo, exporta el código fuente para tomar la propiedad total de tu app.

Una app de registro de riesgos triunfa o fracasa por lo rápido que alguien puede añadir un riesgo, encontrarlo después y entender el próximo paso. Para equipos no técnicos, busca navegación “obvia”, clicks mínimos y pantallas que lean como una lista de verificación, no como una base de datos.

Páginas clave para diseñar primero

Empieza con un conjunto pequeño de destinos previsibles que cubran el trabajo diario:

- Lista de riesgos: base para navegar, filtrar y hacer actualizaciones masivas.

- Detalle del riesgo: una página escaneable que responda “qué es, qué tan grave es, quién lo posee, qué se está haciendo”.

- Biblioteca de controles: controles/mitigaciones reutilizables para no reescribir continuamente.

- Seguimiento de acciones: tareas con responsables y fechas, separadas de la narrativa del riesgo.

- Panel: vista rápida con mapa de calor, acciones vencidas y principales cambios.

Mantén la navegación consistente (barra lateral izquierda o pestañas superiores) y muestra la acción primaria en todo momento (p. ej., “Nuevo riesgo”).

Entrada de datos rápida: valores por defecto, plantillas y menos escritura

La entrada debe sentirse como un formulario corto, no como redactar un informe.

Usa valores por defecto sensatos (p. ej., estado = Borrador para nuevos items; probabilidad/impacto prellenados en un punto medio) y plantillas para categorías comunes (riesgo de proveedor, de proyecto, de cumplimiento). Las plantillas pueden rellenar categoría, controles típicos y tipos de acción sugeridos.

También ayuda a evitar escribir lo mismo:

- menús desplegables para categoría, estado, tratamiento

- autocompletar para propietario y controles vinculados

- “Guardar y añadir otro” para captura rápida en talleres

Filtrado y búsqueda que se comporte igual en todas partes

Los equipos confiarán en la herramienta cuando puedan responder con fiabilidad “muéstrame todo lo que me importa”. Crea un patrón de filtros y reutilízalo en la lista de riesgos, el rastreador de acciones y las profundizaciones del panel.

Prioriza filtros que la gente realmente pide: categoría, propietario, puntuación, estado y fechas. Añade una búsqueda por palabra clave simple que verifique título, descripción y etiquetas. Facilita limpiar filtros y guardar vistas comunes (p. ej., “Mis riesgos”, “Acciones vencidas”).

Haz la vista de detalle escaneable

La página de detalle del riesgo debe leerse de arriba a abajo sin buscar:

- Resumen (título, descripción en lenguaje llano, categoría, propietario)

- Puntuación (probabilidad/impacto actuales, puntuación total, tendencia)

- Controles (controles vinculados con efectividad)

- Acciones (acciones abiertas con fechas y responsables)

- Historial (cambios clave para trazabilidad)

- Archivos (evidencia, capturas, políticas)

Usa encabezados claros, etiquetas concisas y resalta lo urgente (p. ej., acciones vencidas). Esto mantiene la gestión centralizada comprensible incluso para usuarios primerizos.

Permisos, rastro de auditoría y seguridad básica

Un registro de riesgos suele contener detalles sensibles (exposición financiera, problemas con proveedores, asuntos de empleados). Permisos claros y un rastro de auditoría fiable protegen a las personas, mejoran la confianza y facilitan las revisiones.

Niveles de acceso que reflejen cómo trabajan los equipos

Arranca con un modelo simple y expande solo si hace falta. Ámbitos comunes:

- Riesgos a nivel organizacional: visibles para la mayoría, editables por propietarios y admins.

- Riesgos por unidad de negocio: visibles dentro de un departamento (p. ej., Finanzas, Operaciones).

- Riesgos por proyecto: limitados al equipo del proyecto y stakeholders.

- Riesgos confidenciales: restringidos a un grupo pequeño (p. ej., Legal, RRHH), con controles más estrictos de exportación/compartir.

Combina el ámbito con roles (Visor, Colaborador, Aprobador, Admin). Mantén “quién puede aprobar/cerrar” separado de “quién puede editar campos” para que la responsabilidad sea coherente.

Rastro de auditoría: quién cambió qué, cuándo y por qué

Cada cambio relevante debe registrarse automáticamente:

- Actor (usuario/cuenta de servicio)

- Marca temporal (con zona horaria)

- Diferencia a nivel de campo (antiguo → nuevo)

- Notas de cambio (obligatorias para cambios de estado, puntuación y cierres)

Esto apoya revisiones internas y reduce idas y venidas en auditorías. Haz el historial legible en la UI y exportable para equipos de gobernanza.

Básicos de seguridad para planear desde el día uno

Trata la seguridad como características del producto, no solo detalles infraestructurales:

- SSO (SAML/OIDC) para organizaciones grandes; mantén login local para equipos pequeños.

- Políticas de contraseña (longitud, límites de reutilización) y MFA cuando sea posible.

- Cifrado en tránsito (TLS) y en reposo (base de datos/almacenamiento).

- Timeouts de sesión y cierre de sesión de dispositivos compartidos.

Reglas de retención y eliminación (evita pérdidas accidentales)

Define cuánto tiempo se guardan riesgos cerrados y evidencias, quién puede eliminar registros y qué significa “eliminar”. Muchos equipos prefieren eliminación suave (archivado + recuperable) y retención basada en tiempo, con excepciones para retenes legales.

Si más adelante añades exportaciones o integraciones, asegura que los riesgos confidenciales sigan protegidos por las mismas reglas.

Colaboración y notificaciones

Migra desde las hojas de cálculo más rápido

Importa tus CSV o XLSX existentes y valida los campos para empezar con un registro limpio.

Un registro de riesgos se mantiene actualizado cuando las personas correctas pueden discutir cambios rápidamente — y cuando la app las empuja en los momentos adecuados. Las funciones de colaboración deben ser ligeras, estructuradas y vinculadas al registro para que las decisiones no desaparezcan en hilos de correo.

Colaboración vinculada al riesgo

Empieza con un hilo de comentarios en cada riesgo. Manténlo simple, pero útil:

- Menciones (@) para avisar a propietarios, responsables de controles, Finanzas, Legal o quien sea necesario.

- Solicitudes de revisión como acción de primera clase (p. ej., “Solicitar revisión a Seguridad” o “Solicitar aprobación al Comité de Riesgos”). Esto es más claro que “por favor revisa” en un comentario.

- Contexto en línea: muestra qué cambió (puntuación, fecha, estado de mitigación) junto a la discusión para que los revisores no tengan que comparar versiones manualmente.

Si ya planeas un rastro de auditoría en otra parte, no lo dupliques aquí — los comentarios son para colaboración, no para el registro de cumplimiento.

Notificaciones que coincidan con el trabajo real de riesgos

Las notificaciones deben dispararse en eventos que afecten prioridades y responsabilidad:

- Fechas de vencimiento de acciones de mitigación (próximas, hoy, vencidas).

- Cambios de puntuación (probabilidad/impacto actualizado, residual recalculado) porque estos cambios suelen alterar la escalada.

- Aprobaciones (solicitada, aprobada, rechazada) para que los workflows no se estanquen.

- Acciones vencidas con un llamado claro a la acción (abrir la tarea, reasignar, extender la fecha con motivo).

Entrega notificaciones donde la gente trabaja: bandeja de entrada en la app más correo electrónico y, opcionalmente, Slack/Teams vía integraciones.

Recordatorios recurrentes sin ser molestos

Muchos riesgos requieren revisión periódica aunque no haya “fuego”. Soporta recordatorios recurrentes (mensuales/trimestrales) por categoría de riesgo (p. ej., Proveedores, InfoSec, Operacional) para alinear cadencias de gobernanza.

Reduce el ruido con controles de usuario

La sobre-notificación mata la adopción. Permite que los usuarios elijan:

- Digest vs tiempo real (resumen diario/semanal)

- Qué eventos les importan (cambios de puntuación, menciones, aprobaciones)

- Horas silenciosas y zona horaria

Los valores por defecto importan: notifica al propietario del riesgo y al responsable de la acción por defecto; el resto opta por suscribirse.

Los paneles son donde una app de registro de riesgos demuestra su valor: convierten una larga lista en un conjunto corto de decisiones. Busca unos pocos “tiles siempre útiles” y deja que la gente profundice en los registros subyacentes.

Paneles centrales para lanzar pronto

Comienza con cuatro vistas que responden preguntas comunes:

- Riesgos principales: items de mayor prioridad (por puntuación), con estado actual y próxima revisión.

- Riesgos por propietario: desglose simple que muestra quién es responsable de qué.

- Acciones vencidas: tareas de mitigación pasadas de fecha, agrupadas por equipo o responsable.

- Tendencia en el tiempo: conteo de riesgos abiertos y puntuación media por mes/trimestre para mostrar si la exposición mejora.

Mapa de calor de riesgos (y cómo se calcula)

Un mapa de calor es una cuadrícula de Probabilidad × Impacto. Cada riesgo cae en una celda según sus valoraciones actuales (p. ej., 1–5). Para calcular lo que se muestra:

- Colocación en celdas:

fila = impacto, columna = probabilidad.

- Puntuación del riesgo:

puntuación = probabilidad * impacto.

- Intensidad de la celda: bandas de color según umbrales (p. ej., 1–6 verde, 7–14 ámbar, 15–25 rojo).

- Contajes y profundización: muestra cuántos riesgos hay en cada celda; al hacer clic se filtra el registro a ese subconjunto.

Si soportas riesgo residual, permite alternar Inherente vs Residual para evitar mezclar exposiciones pre y post control.

Los ejecutivos suelen necesitar un snapshot, mientras que los auditores requieren evidencia. Proporciona exportaciones de un clic a CSV/XLSX/PDF que incluyan los filtros aplicados, fecha/hora de generación y campos clave (puntuación, propietario, controles, acciones, última actualización).

Vistas guardadas para audiencias comunes

Añade “vistas guardadas” con filtros y columnas preestablecidas, como Resumen ejecutivo, Propietarios de riesgo y Detalle para auditoría. Hazlas compartibles mediante enlaces relativos (p. ej., /risks?view=executive) para que los equipos vuelvan siempre a la misma imagen acordada.

Importación de datos e integraciones

La mayoría de registros de riesgos no comienzan vacíos — empiezan como “unas cuantas hojas de cálculo”, más bits de información dispersos en herramientas. Trata la importación e integraciones como funciones de primera clase, porque determinan si tu app se convierte en la fuente única de la verdad o en otro sitio que la gente olvida actualizar.

Fuentes de datos comunes para planear

Normalmente importarás o referenciarás datos desde:

- Hojas de cálculo existentes (logs de riesgo, hallazgos de auditoría, RAID de proyectos)

- Herramientas de tickets (p. ej., Jira/ServiceNow) para incidentes, problemas o tareas de remediación

- CMDB/inventario de activos para sistemas, propietarios y criticidad

- RRHH o directorio organizacional para departamentos, managers y asignaciones de roles

- Listados de proveedores para riesgos de terceros y responsables contractuales

Un flujo de importación práctico (para equipos no técnicos)

Un buen asistente de importación tiene tres etapas:

- Mapeo de columnas: sube CSV/XLSX y mapea columnas a tus campos (Risk title → Título, “Owner email” → Propietario). Guarda mapeos como plantillas para importes repetidos.

- Validación: muestra problemas a nivel de fila antes de escribir nada — campos obligatorios faltantes, enums inválidos (p. ej., “Highh”), fechas erróneas, propietarios desconocidos.

- Informe de errores: importa lo válido y genera un “archivo de errores” descargable con mensajes claros y la fila original.

Mantén una vista previa que muestre cómo quedarán las primeras 10–20 filas tras la importación. Evita sorpresas y genera confianza.

Integraciones: empieza simple y escala

Apunta a tres modos de integración:

- API para lecturas/escrituras bajo demanda (p. ej., crear un riesgo desde un incidente).

- Webhooks para notificar a otros sistemas cuando un riesgo cambia de estado o prioridad.

- Sincronización programada para datos de referencia (activos, usuarios, proveedores) de modo que los desplegables estén actualizados.

Si documentas esto para admins, enlaza a una página concisa de configuración como /docs/integrations.

Evitar duplicados (sin bloquear el progreso)

Usa varias capas:

- IDs únicas: ID interno más un ID externo opcional (clave de ticket, ID del proveedor).

- Reglas de coincidencia: marca duplicados potenciales por título normalizado + activo/proveedor + fechas similares.

- Proceso de fusión: permite a un administrador fusionar dos riesgos preservando historial y manteniendo enlaces a controles/tareas relacionadas.

Stack tecnológico y opciones de arquitectura

Crea tu MVP del registro de riesgos

Convierte los requisitos de tu registro de riesgos en una aplicación web funcional describiendo roles, campos y flujo de trabajo en el chat.

Tienes tres formas prácticas de construir una app de registro de riesgos, y la adecuada depende de la rapidez con la que necesites valor y cuánto cambio esperas.

Buena como puente a corto plazo si solo necesitas un lugar para registrar riesgos y producir exportaciones básicas. Es económico y rápido, pero suele romperse cuando necesitas permisos granulares, rastro de auditoría y workflows fiables.

Ideal cuando quieres un MVP en semanas y tu equipo ya tiene licencias de plataforma. Puedes modelar riesgos, crear aprobaciones simples y paneles rápido. La contrapartida es flexibilidad a largo plazo: lógica de puntuación compleja, mapas de calor personalizados e integraciones profundas pueden volverse incómodas o costosas.

Opción 3: desarrollo a medida

Las soluciones a medida tardan más al principio, pero se ajustan a tu modelo de gobernanza y pueden crecer hasta convertirse en una app GRC completa. Suele ser la mejor opción cuando necesitas permisos estrictos, un rastro de auditoría detallado o múltiples unidades con workflows distintos.

Una arquitectura simple y fiable

Manténlo sobrio y claro:

- Frontend: UI web donde los usuarios registran, revisan y aprueban riesgos.

- API: lógica de negocio (puntuación, estados de workflow, notificaciones).

- Base de datos: almacena riesgos, controles, propietarios e historial.

- Almacenamiento de archivos: evidencia y adjuntos (políticas, capturas, informes).

- Servicio de correo: asignaciones, recordatorios y escalados.

Stack inicial sensato (justificación en lenguaje llano)

Una elección común es React (frontend) + una capa API bien estructurada + PostgreSQL (base de datos). Es popular, fácil de contratar y fuerte para apps con datos intensivos como un registro de riesgos. Si tu organización ya está estandarizada en Microsoft, .NET + SQL Server puede ser igualmente práctico.

Si quieres llegar a un prototipo funcional más rápido —sin comprometerte a una plataforma low-code pesada— los equipos suelen usar Koder.ai como camino “vibe-coding” hacia un MVP. Describes el workflow, roles, campos y puntuación en chat, iteras pantallas rápido y aun así puedes exportar código cuando quieras tomar propiedad total. Bajo el capó, Koder.ai encaja bien con este tipo de app: React en frontend y un backend Go + PostgreSQL, con despliegue/hosting, dominios personalizados y snapshots/rollback para iterar con más seguridad.

Entornos y despliegue básicos

Planea dev / staging / prod desde el día uno. Staging debe reflejar producción para probar permisos y automatizaciones de workflow con seguridad. Configura despliegues automáticos, backups diarios (con pruebas de restauración) y monitorización ligera (uptime + alertas de errores). Si necesitas una checklist para la preparación de versión, referencia /blog/mvp-testing-rollout.

MVP, pruebas y plan de despliegue

Lanzar una app de registro de riesgos centralizada es menos construir todas las funciones y más demostrar que el workflow funciona para gente real. Un MVP ajustado, un plan de pruebas realista y un despliegue por fases te sacarán del caos de hojas de cálculo sin crear nuevos dolores.

Define el alcance del MVP (qué construir primero)

Empieza con el conjunto mínimo que permita a un equipo registrar riesgos, evaluarlos de forma consistente, moverlos por un ciclo simple y ver una visión básica.

Elementos esenciales del MVP:

- Campos mínimos: título, descripción, propietario, departamento/equipo, categoría, estado, fechas (creación/próxima revisión), controles, acciones y notas de riesgo residual.

- Puntuación: un método (p. ej., probabilidad 1–5 e impacto 1–5) con cálculo automático y clasificación simple de mapa de calor (bajo/medio/alto).

- Workflow básico: Borrador → En revisión → Aprobado → En seguimiento → Cerrado (hazlo configurable después, pero implementa un camino claro primero).

- Un panel: “Riesgos residuales altos abiertos por equipo” más una vista de lista filtrable.

Deja funciones como analítica avanzada, constructor de workflows personalizados o integraciones profundas para después — tras validar que los fundamentos coinciden con cómo la gente trabaja.

Crea un plan de pruebas práctico

Tus pruebas deben centrarse en corrección y confianza: la gente debe creer que el registro es preciso y que el acceso está controlado.

Cubre estas áreas:

- Acceso basado en roles: verifica quién puede ver, crear, editar, aprobar y cerrar riesgos en distintos equipos.

- Reglas de workflow: asegura que los campos obligatorios se exigen en transiciones clave (p. ej., propietario y fecha requieren antes de “Aprobado”).

- Importes/exportes: prueba importar una hoja desordenada y exportar a CSV/XLSX con las mismas columnas que esperan los interesados.

- Auditabilidad: confirma que los cambios (puntuación, estado, propietario) se registran y son visibles para usuarios autorizados.

Ejecuta un piloto y luego refina

Pilota con un equipo (idealmente motivado pero no “súper usuarios”). Mantén el piloto corto (2–4 semanas) y mide:

- tiempo para registrar un riesgo

- número de envíos incompletos

- frecuencia de disputas de puntuación

- qué campos se ignoran o se malentienden

Usa el feedback para afinar plantillas (categorías, campos obligatorios) y ajustar escalas (p. ej., qué significa “Impacto = 4”) antes del despliegue masivo.

Planifica enablement ligero que respete equipos ocupados:

- Una página con “Cómo puntuamos riesgos” y un vídeo de 2 minutos

- Consejos breves en la app (qué es obligatorio, cómo funcionan aprobaciones)

- Un cronograma claro de migración: congelar ediciones en hojas de cálculo, importar datos base, verificar propietarios y luego cambiar al sistema

Si ya tienes un formato de hoja de cálculo estándar, publícalo como plantilla oficial de importación y enlázalo desde /help/importing-risks.