Por qué VMware importa más allá de las máquinas virtuales

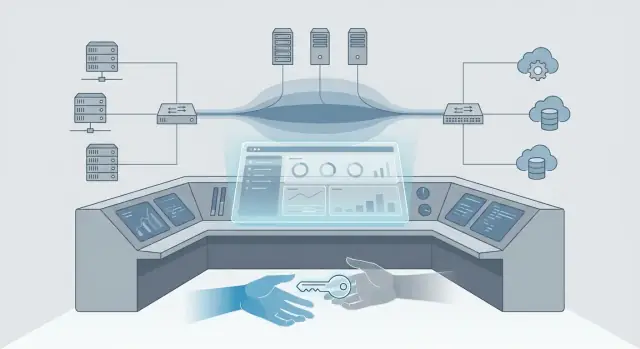

Virtualización, en términos sencillos, es una forma de ejecutar muchos servidores “virtuales” en una máquina física: así una sola máquina puede comportarse con seguridad como muchas. Un plano de control es el conjunto de herramientas y reglas que indica a un sistema qué debe ejecutarse dónde, quién puede cambiarlo y cómo se monitoriza. Si la virtualización es el motor, el plano de control es el tablero, el volante y las reglas de tráfico.

El papel de VMware: la base por defecto

VMware no solo ayudó a las organizaciones a comprar menos servidores. Con el tiempo, vSphere y vCenter se convirtieron en el lugar donde los equipos:

- asignan capacidad de cómputo (y dicen “sí” o “no” a las solicitudes)

- estandarizan plantillas, clústeres y guardrails operativos

- conectan backups, monitorización, controles de seguridad y gestión del cambio

Por eso VMware importa más allá de “ejecutar VM”. En muchas empresas, pasó a ser la capa operativa de la infraestructura: el punto donde las decisiones se hacen cumplir y auditan.

Qué cubre este artículo

Este artículo examina cómo la virtualización creció hasta convertirse en un plano de control empresarial, por qué esa posición es estratégicamente importante y qué suele cambiar cuando la propiedad y la estrategia de producto se modifican. Cubriremos la historia brevemente y luego nos centraremos en impactos prácticos para los equipos de TI: operaciones, señales para presupuestos, riesgo, dependencias del ecosistema y opciones realistas (quedarse, diversificar o migrar) en los próximos 6–18 meses.

Lo que sí y no podemos saber

No vamos a adivinar hojas de ruta confidenciales ni predecir movimientos comerciales específicos. En su lugar, nos centraremos en patrones observables: qué suele cambiar primero tras una adquisición (empaquetado, licenciamiento, soporte), cómo esos cambios afectan la operación diaria y cómo tomar decisiones con información incompleta—sin paralizarse ni sobrerreaccionar.

De la consolidación a la práctica estándar: una breve historia

La virtualización no nació como una idea de “plataforma” grandiosa. Nació como una solución práctica: demasiados servidores infrautilizados, demasiada dispersión de hardware y demasiadas interrupciones nocturnas provocadas por una aplicación que ocupaba toda una máquina física.

Una línea de tiempo rápida: de eficiencia a expectativa

Al principio, el argumento era simple: ejecuta múltiples cargas en un solo host físico y deja de comprar tantos servidores. Eso evolucionó rápidamente hacia un hábito operativo.

- Era de consolidación de servidores: menos máquinas físicas, mejor utilización, aprovisionamiento más rápido.

- Era de estandarización: un enfoque para cómputo, almacenamiento y abstracciones de red entre muchos equipos.

- Era de operaciones: la gestión centralizada se volvió tan importante como el propio hipervisor.

Cómo la estandarización redujo la complejidad entre equipos y sedes

Una vez que la virtualización se volvió común, el mayor beneficio no fue solo “ahorramos en hardware”. Fue que los equipos podían repetir los mismos patrones en cualquier lugar.

En lugar de que cada ubicación tuviera una configuración única, la virtualización fomentó una base consistente: builds de host similares, plantillas comunes, planificación de capacidad predecible y prácticas compartidas para parcheo y recuperación. Esa consistencia importó en:

- sede central vs. sucursales

- producción vs. entornos de prueba

- equipos de aplicaciones con calendarios de lanzamiento distintos

Incluso cuando el hardware subyacente era diferente, el modelo operativo podía permanecer mayormente igual.

Gestión al estilo vCenter: la superficie de trabajo diaria

A medida que los entornos crecieron, el centro de gravedad se desplazó de hosts individuales a la gestión centralizada. Herramientas como vCenter no solo “gestionaban la virtualización”: se convirtieron en donde los administradores realizaban el trabajo rutinario: control de accesos, inventario, alarmas, salud del clúster, asignación de recursos y ventanas de mantenimiento seguras.

En muchas organizaciones, si no era visible en la consola de gestión, efectivamente no era manejable.

Por qué “suficientemente bueno en todas partes” vence a la “mejor solución puntual”

Una plataforma estándar puede superar a una colección de herramientas mejores en puntos concretos cuando valoras la repetibilidad. “Suficientemente bueno en todas partes” suele significar:

- menos transferencias entre equipos

- formación y onboarding más simples

- propiedad operativa más clara

Así la virtualización pasó de ser una táctica de ahorro a una práctica estándar—y allanó el camino para convertirse en un plano de control empresarial.

La virtualización comenzó como una manera de ejecutar más cargas en menos servidores. Pero cuando la mayoría de las aplicaciones vivieron en una plataforma virtual compartida, el “lugar en el que haces clic primero” se convirtió en el lugar donde se hacen cumplir las decisiones. Así un stack de hipervisor evoluciona hacia un plano de control empresarial.

Los equipos de TI no gestionan solo “cómputo”. Las operaciones diarias abarcan:

- Cómputo: asignación de CPU y memoria, clústeres de hosts, capacidad

- Almacenamiento: datastores, niveles de rendimiento, snapshots, replicación

- Red: switches virtuales, segmentación, patrones de balanceo de carga

- Identidad y acceso: quién puede aprovisionar, quién puede cambiar políticas, trazas de auditoría

- Apps y servicios: reglas de colocación, requisitos de disponibilidad, ventanas de mantenimiento

Cuando estas capas se orquestan desde una consola, la virtualización se vuelve el centro práctico de operaciones—even cuando el hardware subyacente es diverso.

Aprovisionamiento, políticas y acceso centralizados

Un cambio clave es que el aprovisionamiento se vuelve gobernado por políticas. En lugar de “construir un servidor”, los equipos definen guardrails: imágenes aprobadas, límites de dimensionamiento, zonas de red, reglas de backup y permisos. Las solicitudes se traducen en resultados estandarizados.

Por eso plataformas como vCenter terminan funcionando como un sistema operativo para el centro de datos: no porque ejecuten tus aplicaciones, sino porque deciden cómo se crean, colocan, aseguran y mantienen.

La automatización convierte las elecciones en hábitos

Plantillas, golden images y pipelines de automatización consolidan comportamientos. Una vez que los equipos estandarizan una plantilla de VM, un esquema de tags o un flujo para parcheo y recuperación, se difunde entre los departamentos. Con el tiempo, la plataforma no solo aloja cargas: incrusta hábitos operativos.

Dónde se desplaza el centro de gravedad

Cuando una consola gestiona “todo”, el centro de gravedad se desplaza hacia la gobernanza: aprobaciones, evidencia de cumplimiento, separación de deberes y control de cambios. Por eso un cambio de propiedad o de estrategia no solo afecta a los precios: afecta cómo funciona TI, la velocidad de respuesta y la seguridad de los cambios.

Qué significa “plano de control” para las operaciones diarias

Cuando la gente llama a VMware un “plano de control”, no se refieren a que sea solo donde corren las máquinas virtuales. Quieren decir que es el lugar donde se coordina el trabajo diario: quién puede hacer qué, qué es seguro cambiar y cómo se detectan y resuelven los problemas.

Operaciones de Día‑2: el trabajo que llena el calendario

La mayor parte del esfuerzo de TI ocurre después del despliegue inicial. En un entorno VMware, el plano de control es donde viven las operaciones de Día‑2:

- Parcheo y upgrades: coordinación de firmware de hosts, parches de ESXi, actualizaciones de vCenter, comprobaciones de salud del clúster y planes de rollback.

- Capacidad y rendimiento: seguimiento del margen de CPU/RAM/almacenamiento, ajuste de tamaño de cargas y decisiones sobre añadir hosts o reequilibrar.

- Resolución de problemas: correlación de alarmas, eventos y gráficos de rendimiento para aislar si el problema es cómputo, almacenamiento, red o la app.

Porque estas tareas están centralizadas, los equipos crean runbooks repetibles alrededor de ellas: ventanas de cambio, pasos de aprobación y secuencias “conocidas y buenas”.

Habilidades, runbooks y herramientas son pegajosos por una razón

Con el tiempo, el conocimiento de VMware se vuelve memoria muscular operacional: estándares de nombres, patrones de diseño de clúster y ejercicios de recuperación. Eso es difícil de reemplazar, no porque no existan alternativas, sino porque la consistencia reduce el riesgo. Una nueva plataforma suele implicar reaprender casos límite, reescribir runbooks y revalidar suposiciones bajo presión.

La respuesta a incidentes depende de visibilidad y permisos

Durante una interrupción, los respondedores confían en el plano de control para:

- Visibilidad: alertas, líneas de tiempo de eventos e historial de rendimiento.

- Permisos: quién puede apagar/encender una VM, mover cargas o cambiar la red.

- Trazas de auditoría: probar qué cambió, cuándo y por quién.

Si esos flujos cambian, el tiempo medio de recuperación puede cambiar también.

Dependencias ocultas que solo notas cuando fallan

La virtualización rara vez está sola. Backup, monitorización, recuperación ante desastres, gestión de configuración y sistemas de ticketing se integran estrechamente con vCenter y sus APIs. Los planes de DR pueden asumir comportamientos específicos de replicación; los trabajos de backup pueden depender de snapshots; la monitorización puede apoyarse en tags y carpetas. Cuando el plano de control cambia, estas integraciones suelen ser las primeras “sorpresas” que hay que inventariar y probar.

Cambios de propiedad: qué suele moverse primero

Cuando una plataforma tan central como VMware cambia de propietario, la tecnología normalmente no se rompe de la noche a la mañana. Lo que cambia primero es el envoltorio comercial: cómo la compras, cómo la renuevas y cómo se vuelve “normal” en presupuestos y soporte.

Separa el valor del producto de los términos comerciales

Muchos equipos siguen obteniendo un enorme valor operativo de vSphere y vCenter—aprovisionamiento estandarizado, operaciones consistentes y una cadena de herramientas conocida. Ese valor puede mantenerse estable incluso mientras los términos comerciales cambian rápidamente.

Ayuda pensar en esto como dos conversaciones distintas:

- Valor del producto: lo que la plataforma permite (estabilidad, automatización, gobernanza).

- Términos comerciales: métricas de licenciamiento, bundles, niveles de soporte, mecánicas de renovación y descuentos.

Por qué los cambios de propiedad activan revisiones de precios y empaquetado

La nueva propiedad suele traer mandatos para simplificar el catálogo, aumentar el valor medio de contrato o mover clientes a menos paquetes. Eso puede traducirse en cambios en:

- métricas de licenciamiento y mínimos

- composición de bundles (qué está “incluido” vs. complemento)

- derechos de soporte y niveles de respuesta

- plazos de renovación y estructuras contractuales

Preocupaciones comunes en empresas: renovaciones y predictibilidad

Las preocupaciones más prácticas suelen ser mundanas pero reales: “¿Cuánto costará esto el próximo año?” y “¿Podemos obtener previsibilidad plurianual?” Finanzas quiere previsiones estables; TI quiere garantías de que la renovación no provocará decisiones arquitectónicas apresuradas.

Qué recopilar antes de las conversaciones de renovación

Antes de hablar de números, construye una base de hechos limpia:

- Inventario: clústeres, hosts, cores, ediciones y qué entornos importan más.

- Realidad de uso: qué características usas realmente frente a lo que sólo tienes derecho a usar.

- Contratos e historial: SKUs/bundles actuales, fechas de renovación, nivel de soporte, términos de true‑up y concesiones previas.

Con eso en mano, negociarás desde la claridad—ya sea que tu plan sea quedarte, diversificar o preparar una migración.

Cambios estratégicos: bundles, hojas de ruta y enfoque de producto

Despliega herramientas internas de TI rápidamente

Lanza herramientas internas rápidamente con alojamiento integrado y luego itera según cambien los requisitos.

Cuando un proveedor de plataforma cambia de estrategia, lo primero que muchos equipos notan no es una nueva característica: es una nueva forma de comprar y planificar. Para los clientes de VMware que observan la dirección de Broadcom, el impacto práctico a menudo aparece en bundles, prioridades de roadmap y qué productos reciben más atención.

Bundles: compra más simple, menos flexibilidad

Empaquetar puede ser útil: menos SKUs, menos dudas sobre “compramos el add‑on correcto” y estandarización más clara entre equipos.

El intercambio es la flexibilidad. Si el bundle incluye componentes que no usas (o no quieres estandarizar), puedes acabar pagando por shelfware o empujado hacia una arquitectura de “talla única”. Los bundles también pueden dificultar pilotos graduales—porque ya no compras solo la pieza que necesitas.

Los roadmaps de producto tienden a favorecer los segmentos de cliente que impulsan más ingresos y renovaciones. Eso puede significar:

- más foco en grandes estate estandarizados

- menos atención a casos límite, despliegues pequeños o integraciones nicho

- cambios en la rapidez con la que se entregan correcciones para versiones antiguas

Nada de esto es inherentemente malo—pero cambia cómo deberías planificar actualizaciones y dependencias.

Enfoque de producto y el riesgo de proliferación de herramientas

Si ciertas capacidades pierden prioridad, los equipos suelen rellenar huecos con soluciones puntuales (backup, monitorización, seguridad, automatización). Eso puede resolver problemas inmediatos pero generar proliferación de herramientas a largo plazo: más consolas, más contratos, más integraciones que mantener y más lugares donde los incidentes pueden esconderse.

Preguntas para hacer a los proveedores (y obtener por escrito)

Pide compromisos y límites claros:

- ¿Cuál es la timeline de soporte para nuestras versiones y modelo de despliegue actuales?

- ¿Qué funciones están en la hoja de ruta y cuál es la ventana objetivo de lanzamiento?

- ¿Qué queda explícitamente fuera del alcance (y no se soportará) en adelante?

- ¿Dónde termina el soporte: producto del proveedor, integración de partners o “mejor esfuerzo"?

Estas respuestas convierten el “cambio estratégico” en insumos concretos para presupuestos, dotación y gestión de riesgos.

Qué cambia para los equipos de TI, no solo para Finanzas

Cuando VMware se trata como un plano de control, un cambio de licenciamiento o empaquetado no se queda en compras. Cambia cómo fluye el trabajo por TI: quién puede aprobar cambios, la rapidez de aprovisionamiento y qué significa “estándar” entre equipos.

Los administradores de plataforma suelen notar los efectos de primer orden. Si los derechos se simplifican en menos bundles, las operaciones diarias pueden volverse menos flexibles: es posible que necesites aprobación interna para usar una función que antes “estaba ahí”, o que tengas que estandarizar en menos configuraciones.

Eso aparece como más carga administrativa en lugares que no siempre se ven: comprobaciones de licencia antes de empezar proyectos, ventanas de cambio más estrictas para sincronizar actualizaciones y más coordinación con seguridad y equipos de apps sobre parcheo y deriva de configuración.

Propietarios de aplicaciones: rendimiento predecible ahora necesita prueba

Los equipos de aplicaciones suelen medirse por rendimiento y disponibilidad, pero los cambios de plataforma pueden alterar las suposiciones subyacentes. Si se reequilibran clústeres, cambian los recuentos de hosts o se ajusta el uso de funciones para alinearse con nuevos derechos, los propietarios de apps pueden necesitar volver a probar compatibilidad y re‑baselinar rendimiento.

Esto es especialmente cierto para cargas que dependen de comportamientos específicos de almacenamiento, red o HA/DR. Resultado práctico: ciclos de pruebas más estructurados y documentación más clara de “qué necesita esta app” antes de aprobar cambios.

Seguridad y cumplimiento: políticas, logs y separación de deberes

Si la capa de virtualización es tu punto de enforcement para segmentación, acceso privilegiado y trazas de auditoría, cualquier cambio en herramientas o configuraciones estándar afecta el cumplimiento.

Los equipos de seguridad exigirán separación de deberes más clara (quién puede cambiar qué en vCenter), retención consistente de logs y menos configuraciones “por excepción”. TI debe esperar revisiones de acceso más formalizadas y registros de cambio.

Compras y finanzas: la onda operativa del coste

Aunque el gatillo sea el coste, el impacto es operativo: modelos de chargeback/showback pueden necesitar actualización, centros de coste pueden renegociar qué consideran “incluido” y la previsión se vuelve una colaboración con los equipos de plataforma.

Una buena señal de que tratas la virtualización como un plano de control es cuando TI y finanzas planifican juntos en lugar de conciliar sorpresas tras la renovación.

Gestión del riesgo: continuidad, soporte y exposición operativa

Ahorra más al compartir

Gana créditos compartiendo lo que construyes en Koder.ai o invitando a compañeros mediante referidos.

Cuando una plataforma como VMware cambia de propiedad y estrategia, los mayores riesgos suelen aparecer en las partes “silenciosas” de TI: planes de continuidad, expectativas de soporte y seguridad operativa diaria. Aunque nada falle de inmediato, las suposiciones que has mantenido por años pueden cambiar.

Continuidad no es solo DR: es tu flujo de recuperación

Un cambio mayor de plataforma puede repercutir en backup, DR y retención de formas sutiles. Los productos de backup pueden depender de APIs concretas, permisos de vCenter o comportamiento de snapshots. Los runbooks de DR a menudo asumen ciertas características de clúster, valores por defecto de red y pasos de orquestación. Los planes de retención también pueden verse afectados si cambian integraciones de almacenamiento o flujos de archivado.

Acción práctica: valida tu proceso de restauración de extremo a extremo (no solo el éxito del backup) para los sistemas que más importan: identidad de nivel‑0, herramientas de gestión y apps críticas.

Exposición operativa: dónde se sorprenden los equipos

Las áreas de riesgo comunes son operativas más que contractuales:

- Actualizaciones y parcheo: cambios en la cadencia o requisitos pueden convertir upgrades rutinarios en proyectos.

- Compatibilidad de drivers/firmware: matrices de soporte más estrictas pueden bloquear servidores antiguos, HBAs, NICs o arrays.

- Integraciones: monitorización, agentes de seguridad, conectores de backup y scripts de automatización pueden fallar si cambian APIs, permisos o empaquetado.

El riesgo práctico es tiempo de inactividad por “desconocidos desconocidos”, no solo costes más altos.

Concentración de proveedores: los pros y contras

Cuando una plataforma domina, ganas estandarización, huella de habilidades menor y herramientas consistentes. El intercambio es dependencia: menos rutas de escape si licencias, soporte o foco de producto cambian. El riesgo de concentración es mayor cuando VMware sustenta no solo cargas, sino identidad, backups, logging y automatización.

Mitigaciones prácticas que puedes empezar ahora

Documenta lo que realmente ejecutas (versiones, dependencias e puntos de integración), ajusta revisiones de acceso para roles admin de vCenter y establece una cadencia de pruebas: restauraciones trimestrales, ejercicios DR semestrales y una checklist de validación previa a upgrades que incluya compatibilidad de hardware y confirmaciones de terceros.

Estos pasos reducen el riesgo operativo sin importar en qué dirección vaya la estrategia.

El efecto en el ecosistema: partners, herramientas e interoperabilidad

VMware rara vez opera sola. La mayoría de los entornos dependen de una red de proveedores de hardware, MSPs, plataformas de backup, herramientas de monitorización, agentes de seguridad y servicios de DR. Cuando cambia la propiedad y la estrategia de producto, el “radio de impacto” suele aparecer primero en este ecosistema—a veces antes de notarlo dentro de vCenter.

Por qué importan las certificaciones y las matrices de soporte

Los proveedores de hardware, MSPs e ISVs alinean su soporte a versiones, ediciones y patrones de despliegue específicos. Sus certificaciones y matrices de soporte determinan qué estarán dispuestos a depurar—y qué te pedirán que actualices antes de que se impliquen.

Un cambio en licenciamiento o empaquetado puede forzar indirectamente upgrades (o impedirlos), lo que afecta si tu modelo de servidor, HBA, NIC, array de almacenamiento o proxy de backup sigue en la lista soportada.

Herramientas de terceros: supuestos de precio y soporte pueden cambiar

Muchas herramientas de terceros históricamente han tarifado o empaquetado en torno a supuestos “por socket”, “por host” o “por VM”. Si el modelo comercial de la plataforma cambia, esas herramientas pueden ajustar cómo miden uso, qué funciones requieren un complemento o qué integraciones están incluidas.

Las expectativas de soporte pueden cambiar también. Por ejemplo, un ISV podría requerir acceso a determinadas APIs, compatibilidad de plugins o versiones mínimas de vSphere/vCenter para soportar una integración. Con el tiempo, “antes funcionaba” pasa a “funciona, pero solo en estas versiones y estos niveles”.

Kubernetes y contenedores: al lado, no como reemplazo

Contenedores y Kubernetes a menudo reducen la presión de la proliferación de VM, pero no eliminan la necesidad de virtualización en muchas empresas. Los equipos suelen ejecutar Kubernetes sobre VMs, depender de políticas virtuales de red y almacenamiento y usar patrones de backup y DR existentes.

Eso significa que la interoperabilidad entre el tooling de contenedores y la capa de virtualización sigue siendo importante—especialmente en identidad, red, almacenamiento y observabilidad.

Evitar sorpresas: valida dependencias temprano

Antes de comprometerte a “quedarte, diversificar o migrar”, inventaría las integraciones de las que dependes: backups, DR, monitorización, CMDB, escaneo de vulnerabilidades, MFA/SSO, overlays de red/seguridad, plugins de almacenamiento y runbooks de MSP.

Luego valida tres cosas: qué está soportado hoy, qué estará soportado en tu próxima actualización y qué quedará fuera de soporte si cambios de empaquetado/licenciamiento alteran cómo despliegas o gestionas la plataforma.

Tus opciones: quedarte, diversificar o migrar

Una vez que la virtualización funciona como tu plano de control diario, el cambio no puede tratarse como un simple “swap de plataforma”. La mayoría de las organizaciones acaban en una de cuatro rutas—a veces combinadas.

1) Quedarse (y tratarlo como un proyecto de renovación)

Quedarse no es lo mismo que “no hacer nada”. Normalmente significa afinar el inventario, estandarizar diseños de clúster y eliminar sprawl accidental para pagar solo por lo que realmente ejecutas.

Si tu objetivo principal es control de costes, empieza por right‑size de hosts, reducir clústeres infrautilizados y validar qué características realmente necesitas. Si tu objetivo es resiliencia, céntrate en higiene operativa: cadencia de parches, pruebas de backup y pasos de recuperación documentados.

2) Optimizar (ponerse lean antes de moverse)

La optimización es la acción a corto plazo más común porque reduce riesgo y compra tiempo. Acciones típicas: consolidar dominios de gestión, limpiar plantillas/snapshots y alinear estándares de almacenamiento/red para que futuras migraciones sean menos dolorosas.

3) Diversificar (usar alternativas donde encajen)

Diversificar funciona mejor cuando eliges zonas “seguras” para introducir otro stack sin replatformizar todo de una vez. Encajan bien:

- Clústeres pequeños que soporten a un único equipo de apps

- Sitios edge con poca sobrecarga operativa

- Dev/test donde la tolerancia a downtime es mayor

- Pilotos VDI o pools aislados

El objetivo suele ser diversificación de proveedor o agilidad, no reemplazo inmediato.

4) Migrar (parcial o total)

“Migrar” significa más que mover VM. Planea el paquete completo: cargas, red (VLANs, ruteo, firewalls, load balancers), almacenamiento (datastores, replicación), backups, monitorización, identidad/acceso y—a menudo subestimado—habilidades y procedimientos operativos.

Define metas realistas por adelantado: ¿optimizar precio, velocidad de entrega, reducción de riesgo o flexibilidad estratégica? Prioridades claras evitan que una migración se convierta en una reconstrucción interminable.

Un marco de decisión práctico para los próximos 6–18 meses

Haz visible la planificación de renovaciones

Crea un panel de preparación para renovaciones que los equipos de plataforma y finanzas puedan actualizar juntos.

Si VMware es tu plano de control operacional, las decisiones sobre los cambios de VMware/Broadcom no deberían comenzar con un comunicado del proveedor—deben comenzar con tu entorno. En los próximos 6–18 meses, apunta a reemplazar suposiciones por hechos medibles y luego elige una ruta basada en riesgo y ajuste operativo.

1) Construye un inventario listo para decisiones

Crea un inventario en el que tu equipo de operaciones confiaría durante un incidente, no una hoja de cálculo hecha para procurement.

- Cargas: qué corre en vSphere hoy (y dónde)

- Criticidad: impacto de negocio, RTO/RPO, temporadas pico

- Dependencias: almacenamiento compartido, backup, tooling de red/seguridad, identidad

- Propietarios: dueño de la app + dueño de la plataforma + contacto de escalado

Este inventario es la base para entender qué habilita realmente vCenter—y qué sería difícil de reproducir en otro lado.

2) Mide la utilización y right‑size antes de comparar opciones

Antes de debatir licenciamiento de vSphere o plataformas alternativas, cuantifica tu línea base y elimina desperdicio obvio.

Céntrate en:

- Uso de CPU, memoria y almacenamiento a nivel de clúster y VM

- Patrones de sobreprovisión (VMs inactivas, plantillas sobredimensionadas)

- Exposición de licencias (qué se usa realmente vs. qué está desplegado)

El right‑sizing puede reducir costes de virtualización de inmediato y hace la planificación de migración más precisa.

3) Define criterios que reflejen tus restricciones

Escribe tus criterios de decisión y asígnales peso. Categorías típicas:

- Riesgo: tolerancia a fallos, dependencia de proveedor, continuidad de soporte

- Coste: licenciamiento, refresh de hardware, plantilla de operaciones, formación

- Tiempo: cuán rápido necesitas una respuesta (y un rollback)

- Habilidades: qué puede gestionar con confianza tu equipo

- Cumplimiento y rendimiento: auditorías, residencia de datos, latencia

4) Ejecuta un piloto con guardrails

Elige una carga representativa (no la más fácil) y haz un piloto con:

- Métricas de éxito (rendimiento, recuperación, esfuerzo operativo)

- Un plan de rollback (probado, con condiciones de disparo claras)

- Aprobación ejecutiva sobre límites de riesgo

Trata el piloto como un ensayo para las operaciones de Día‑2—no solo como una demo de migración.

5) No ignores la capa de “herramientas internas”

En entornos reales, gran parte del plano de control son sistemas pequeños alrededor de él: rastreadores de inventario, dashboards de renovación, flujos de revisión de acceso, checklists de runbooks y coordinación de ventanas de cambio.

Si necesitas construir o modernizar esa herramienta con rapidez, una plataforma de vibe‑coding como Koder.ai puede ayudar a crear apps internas ligeras vía una interfaz de chat (con modo de planificación, snapshots/rollback y exportación de código fuente). Por ejemplo, puedes prototipar una app de inventario integrada con vCenter o un dashboard de preparación para renovación (front end en React, back end en Go + PostgreSQL), alojarla con dominio personalizado y iterar rápido sin esperar un ciclo de desarrollo completo.

Próximos pasos: una checklist que puedes comenzar esta semana

No necesitas una “estrategia de plataforma” terminada para avanzar. La meta esta semana es reducir la incertidumbre: conoce tus fechas, conoce tu cobertura y quién debe estar en la sala cuando lleguen las decisiones.

1) Confirma tu contrato y la realidad del soporte (hoy)

Empieza con hechos palpables para señalar en una reunión.

- Fechas clave: inicio y fin de la suscripción/ELA actual, ventanas de true‑up, periodo de aviso de renovación y cláusulas de renovación automática

- Cobertura de soporte: nivel de soporte activo, qué productos cubre (vSphere, vCenter, NSX, etc.) y qué entornos están excluidos (lab, DR, subsidiarias)

- Cronograma de renovación: trabaja hacia atrás desde la fecha de renovación para fijar plazos internos de evaluación, presupuestos, procurement y aprobaciones

2) Establece un plan de comunicación (esta semana)

Los cambios de propiedad y licenciamiento pueden generar sorpresas cuando distintos equipos tienen piezas distintas del rompecabezas.

Forma un grupo de trabajo breve: plataforma/virtualización, seguridad, propietarios de apps y finanzas/procurement. Acordad:

- un responsable único del plan

- un checkpoint semanal de 30 minutos hasta que haya claridad de renovación

- un único lugar para guardar decisiones y suposiciones (incluso un doc compartido sirve)

3) Crea un paquete de documentación apto para decisiones (2–3 horas)

Apunta a “suficiente para estimar riesgo y coste”, no a un inventario perfecto.

- Diagramas de arquitectura: clústeres, topología de vCenter y dependencias centrales (backup, monitorización, IAM)

- Runbooks: cadencia de parcheo, pasos de incidente, procedimientos de DR y quién puede aprobar cambios

- Modelo de acceso: roles admin, cuentas de emergencia, estado de MFA y acceso de terceros

4) Pon tres elementos en revisión trimestral

Trátalo como un ciclo de gestión continuo, no un evento puntual.

Revisa trimestralmente: actualizaciones de roadmap/licenciamiento del proveedor, coste de operación vs. presupuesto y KPIs operativos (volumen de incidentes, cumplimiento de parches, resultados de pruebas de recuperación). Añade los resultados a tus notas para la próxima renovación y planificación de migración.