১১ মার্চ, ২০২৫·8 মিনিট

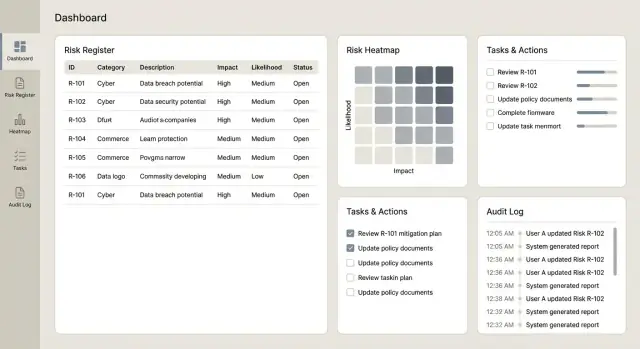

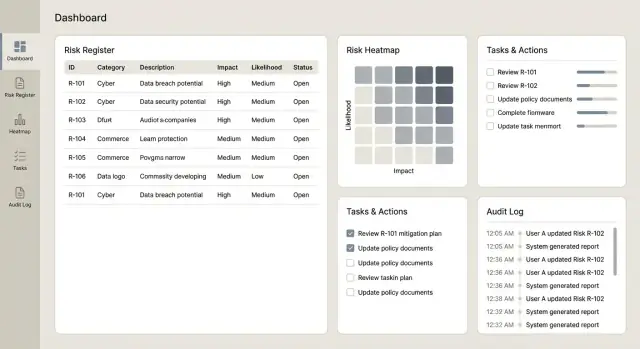

অপারেশনাল ঝুঁকি ট্র্যাকিং ওয়েব অ্যাপ কীভাবে তৈরি করবেন

অপারেশনাল ঝুঁকি ট্র্যাকিং ওয়েব অ্যাপ ডিজাইন, নির্মাণ ও লঞ্চ করার ধাপে ধাপে পরিকল্পনা: রিকোয়ারমেন্ট, ডেটা মডেল, ওয়ার্কফ্লো, কন্ট্রোল, রিপোর্টিং ও নিরাপত্তা।

অপারেশনাল ঝুঁকি ট্র্যাকিং ওয়েব অ্যাপ ডিজাইন, নির্মাণ ও লঞ্চ করার ধাপে ধাপে পরিকল্পনা: রিকোয়ারমেন্ট, ডেটা মডেল, ওয়ার্কফ্লো, কন্ট্রোল, রিপোর্টিং ও নিরাপত্তা।

স্ক্রিন ডিজাইন বা টেক স্ট্যাক বাছাই করার আগে, আপনার সংগঠনে “অপারেশনাল ঝুঁকি” কী বোঝায় তা স্পষ্ট করুন। কিছু দল এটা প্রক্রিয়া বিফলতা ও মানবিক ত্রুটির জন্য ব্যবহার করে; অন্যরা এটাতে IT আউটেজ, ভেন্ডর সমস্যা, প্রতারণা বা বাহ্যিক ঘটনাও যোগ করে। সংজ্ঞা যদি অস্পষ্ট থাকে, আপনার অ্যাপ একটি ডাম্পিং গ্রাউন্ডে পরিণত হবে—এবং রিপোর্টিং অবিশ্বাস্য হয়ে যাবে।

একটি পরিষ্কার বিবৃতি লিখুন যা বলে কি গণ্য হবে এবং কি হবে না। আপনি চারটি বালতির মতো ফ্রেম করতে পারেন (প্রক্রিয়া, মানুষ, সিস্টেম, বহিরাগত ঘটনা) এবং প্রতিটির জন্য ৩–৫টি উদাহরণ যোগ করুন। এই ধাপটি পরে বিতর্ক কমায় এবং ডেটা ধারাবাহিক রাখে।

অ্যাপটি কী অর্জন করবে তা নির্দিষ্টভাবে বলুন। সাধারণ আউটকামগুলোর মধ্যে আছে:

আপনি যদি আউটকাম বর্ণনা করতে না পারেন, সম্ভবত সেটা ফিচার রিকোয়েস্ট—প্রয়োজনীয়তা নয়।

অ্যাপটি যারা ব্যবহার করবে ও তাদের প্রধান চাহিদা তালিকাভুক্ত করুন:

এটি “সবাই”র জন্য তৈরি করা থেকে রক্ষা করে এবং কারোকে সন্তুষ্ট না করার ঝুঁকি কমায়।

অপারেশনাল ঝুঁকি ট্র্যাকিং-এর একটি প্র্যায়োগিক v1 সাধারণত ফোকাস করে: একটি রিস্ক রেজিস্টার, বেসিক রিস্ক স্কোরিং, অ্যাকশন ট্র্যাকিং এবং সহজ রিপোর্টিং-এর উপর। গভীর ক্ষমতা (অ্যাডভান্সড ইন্টিগ্রেশন, জটিল ট্যাক্সোনমি ম্যানেজমেন্ট, কাস্টম ওয়ার্কফ্লো বিল্ডার) পরে রাখুন।

পরিমাপযোগ্য সংকেত বেছে নিন, যেমন: মালিকসহ ঝুঁকির শতাংশ, রেজিস্টারের সম্পূর্ণতা, অ্যাকশন ক্লোজ হওয়ার সময়, ওভারডিউ অ্যাকশন রেট, এবং সময়ে রিভিউ সম্পন্ন হওয়ার হার। এই মেট্রিকগুলো অ্যাপ কাজ করছে কিনা নির্ণয় করা ও পরবর্তী কি উন্নত করা যাবে তা সহজ করে।

একটি রিস্ক রেজিস্টার ওয়েব অ্যাপ তখনই কাজ করে যখন সেটা মানুষের বাস্তবে কিভাবে ঝুঁকি সনাক্ত, মূল্যায়ন ও ফলো-আপ করে তার সাথে মিল রাখে। ফিচারের কথা বলার আগে, তাদের সাথে কথা বলুন যারা অ্যাপ ব্যবহার করবে (বা যাদের ওপর আউটপুটের ভিত্তিতে মূল্যায়ন হবে)।

একটি ছোট, প্রতিনিধিত্বমূলক গ্রুপ দিয়ে শুরু করুন:

ওয়ার্কশপে বাস্তব ওয়ার্কফ্লো ধাপে ধাপে ম্যাপ করুন: risk identification → assessment → treatment → monitoring → review। সিদ্ধান্ত কোথায় হচ্ছে (কে কি অনুমোদন করে), “ডান কাজ” বলতে কী বোঝায় এবং কোন কিছু রিভিউ ট্রিগার করে (টাইম-বেইজড, ইভেন্ট-বেইজড, বা থ্রেশহোল্ড-বেইজড)—এইগুলো ক্যাপচার করুন।

স্টেকহোল্ডারদের বর্তমান স্প্রেডশিট বা ইমেইল ট্রেল দেখান। কংক্রিট সমস্যা ডকুমেন্ট করুন, যেমন:

আপনার অ্যাপটি নূন্যতম কোন ওয়ার্কফ্লো সাপোর্ট করবে তা লিখে রাখুন:

আগে থেকে আউটপুটগুলিতে সম্মত হন যাতে পুনরায় কাজ এড়ানো যায়। সাধারণ প্রয়োজনীয়তার মধ্যে আছে বোর্ড সারাংশ, বিজনেস-ইউনিট ভিউ, ওভারডিউ অ্যাকশন, এবং টপ রিস্কস স্কোর বা ট্রেন্ড অনুসারে।

যে নিয়মগুলো রিকোয়ারমেন্টকে আকার দেয় তা তালিকাভুক্ত করুন—উদাহরণস্বরূপ, ডেটা রিটেনশন পিরিয়ড, ইনসিডেন্ট ডেটার গোপনীয়তা সীমা, ডিউটি বিভাজন, অনুমোদন প্রমাণ, এবং আঞ্চলিক বা এন্টিটি অনুযায়ী অ্যাক্সেস সীমাবদ্ধতা। বাস্তব তথ্য রাখুন: আপনি কনস্ট্রেইনটগুলো সংগ্রহ করছেন, স্বয়ংক্রিয়ভাবে কমপ্লায়েন্স দাবি করছেন না।

স্ক্রিন বা ওয়ার্কফ্লো তৈরি করার আগে, সেই শব্দভাণ্ডার নিয়ে সম্মত হন যা আপনার অপারেশনাল রিস্ক ট্র্যাকিং অ্যাপ জোরদার করবে। পরিষ্কার টার্মিনোলজি “একই ঝুঁকি, ভিন্ন শব্দ” থেকে রক্ষা করে এবং রিপোর্টিংকে বিশ্বাসযোগ্য করে।

সংজ্ঞায়িত করুন কিভাবে ঝুঁকিগুলো রেজিস্টার-এ গ্রুপ ও ফিল্টার হবে। এটা দৈনন্দিন মালিকানাও বিবেচনা করবে এবং ড্যাশবোর্ড ও রিপোর্টিংয়ের জন্যও ব্যবহারযোগ্য হবে।

সাধারণ ট্যাক্সোনমি লেভেলগুলোতে থাকে: category → subcategory, যা বিজনেস ইউনিট এবং (প্রয়োজন হলে) প্রসেস, প্রোডাক্ট বা লোকেশন-এর সাথে ম্যাপ করা হয়। এমন ট্যাক্সোনমি এড়িয়ে চলুন যা এতই বিশদ যে ব্যবহারকারীরা ধারাবাহিকভাবে নির্বাচন করতে পারবে না; আপনি পরে ধরণগুলো পরিমার্জন করতে পারবেন।

একটি ধারাবাহিক রিস্ক স্টেটমেন্ট ফরম্যাটে সম্মত হন (যেমন “কারণে cause, event ঘটতে পারে, যার ফলে impact”)। তারপর নির্ধারণ করুন কীটা বাধ্যতামূলক:

এই গঠন কন্ট্রোল ও ইনসিডেন্টগুলোকে একটি একক কাহিনীর সাথে যুক্ত করে, ছড়িয়ে থাকা নোটের বদলে।

আপনি কোন মূল্যায়ন মাত্রাগুলো সমর্থন করবেন তা বেছে নিন। Likelihood ও Impact ন্যূনতম; Velocity ও Detectability প্রয়োজনে যোগ করা যায় তবে তখন মানুষগুলো ধারাবাহিকভাবে রেট করবে কিনা যাচাই করুন।

ইনহেরেন্ট বনাম রেসিডুয়াল রিস্ক কিভাবে হ্যান্ডেল করবেন সেটাও সিদ্ধান্ত নিন। সাধারণ পদ্ধতি: ইনহেরেন্ট রিস্ক কন্ট্রোল বিবেচনা করা আগে স্কোর করা হয়; রেসিডুয়াল রিস্ক পোস্ট-কন্ট্রোল স্কোর, যেখানে কন্ট্রোলগুলো স্পষ্টভাবে লিঙ্ক করা থাকে যাতে লজিক রিভিউ ও অডিটে বোঝানো যায়।

শেষ পর্যন্ত, একটি সহজ রেটিং স্কেল (প্রায়শই 1–5) নির্ধারণ করুন এবং প্রতিটি স্তরের জন্য সাধারণ ভাষায় সংজ্ঞা লিখুন। যদি “3 = medium” বিভিন্ন টিমের জন্য ভিন্ন মানে রাখে, তাহলে আপনার রিস্ক অ্যাসেসমেন্ট ওয়ার্কফ্লো ইনসাইট দেয়ার বদলে গোলযোগ সৃষ্টি করবে।

একটি পরিষ্কার ডেটা মডেল স্প্রেডশিট-স্টাইল রেজিস্টারকে এমন সিস্টেমে পরিণত করে যাকে আপনি বিশ্বাস করতে পারবেন। কোর রেকর্ডগুলোর ছোট সেট, পরিষ্কার রিলেশনশিপ এবং ধারাবাহিক রেফারেন্স লিস্ট লক্ষ্য রাখুন যাতে ব্যবহার বাড়লেও রিপোর্টিং নির্ভরযোগ্য থাকে।

কাজের সঙ্গে সরাসরি মিল রেখে কয়েকটি টেবিল দিয়ে শুরু করুন:

কী many-to-many লিঙ্কগুলো স্পষ্টভাবে মডেল করুন:

এই স্ট্রাকচার প্রশ্নগুলোর উত্তর দেয়, যেমন “কোন কন্ট্রোলগুলো আমাদের শীর্ষ ঝুঁকি কমাচ্ছে?” এবং “কোন ইনসিডেন্টগুলো রিস্ক রেটিং পরিবর্তন করেছে?”

অপারেশনাল রিস্ক ট্র্যাকিংয়ে প্রায়ই ডিফেন্সেবল চেঞ্জ ইতিহাস প্রয়োজন। Risks, Controls, Assessments, Incidents, Actions-এর জন্য ইতিহাস/অডিট টেবিল যোগ করুন যেখানে থাকবে:

শুধু “last updated” স্টোর করা এড়িয়ে চলুন যদি অনুমোদন ও অডিট প্রত্যাশিত হয়।

ট্যাক্সোনমি, statuses, severity/likelihood স্কেল, control types, এবং action states-এর জন্য রেফারেন্স টেবিল ব্যবহার করুন (হার্ড-কোড স্ট্রিং নয়)। এটি টাইপো (“High” বনাম “HIGH”) থেকে রিপোর্টিং ভাঙা রোধ করবে।

প্রমাণকে প্রথম শ্রেণির ডেটা হিসাবে বিবেচনা করুন: একটি Attachments টেবিল ফাইল মেটাডেটা (নাম, টাইপ, সাইজ, আপলোডার, লিঙ্ক করা রেকর্ড, আপলোড তারিখ) এবং retention/deletion date ও access classification-এর জন্য ফিল্ড সহ। ফাইলগুলো অবজেক্ট স্টোরেজে রাখুন, কিন্তু শাসন নিয়মগুলো ডাটাবেইসে রাখুন।

“কে কী করে” অস্পষ্ট হলে রিস্ক অ্যাপ দ্রুত ব্যর্থ হয়ে যায়। স্ক্রীন তৈরি করার আগে ওয়ার্কফ্লো স্টেটগুলো, কে কোন আইটেম স্টেটে নিয়ে যেতে পারে এবং প্রতিটি ধাপে কী ক্যাপচার করতে হবে তা নির্ধারণ করুন।

শুরুতেই কয়েকটি রোল নিয়ে শুরু করুন এবং প্রয়োজনে বাড়ান:

অবজেক্ট টাইপ (risk, control, action) এবং ক্ষমতা (create, edit, approve, close, reopen) অনুযায়ী অনুমতিগুলো স্পষ্ট করুন।

একটি পরিষ্কার লাইফসাইকেল ব্যবহার করুন যেখানে প্রতিটি গেটে নিয়ম আছে:

রিভিউ সাইকেল, কন্ট্রোল টেস্টিং ও অ্যাকশন ডিউ ডেটে SLA যুক্ত করুন। ডিউ ডেটের আগে রিমাইন্ডার পাঠান, SLA মিস হলে এস্ক্যালেট করুন, এবং ওভারডিউ আইটেমগুলো মালিক ও তাদের ম্যানেজারের কাছে স্পষ্টভাবে দেখান।

প্রতিটি আইটেমের একজন দায়িত্বশীল মালিক থাকা উচিত প্লাস ঐচ্ছিক সহযোগীরা। ডেলিগেশন ও রিয়াসাইনমেন্ট সাপোর্ট করুন, কিন্তু একটি কারণ (এবং ঐচ্ছিক কার্যকর তারিখ) চাওয়া উচিত যাতে পাঠকরা বুঝতে পারে কেন মালিকানা বদলেছে এবং কখন দায়িত্ব হস্তান্তরিত হয়েছে।

একটি রিস্ক অ্যাপ তখনই সফল হয় যখন মানুষ তা নিয়মিত ব্যবহার করে। অ-টেকনিক্যাল ব্যবহারকারীদের জন্য শ্রেষ্ঠ UX হল পূর্বানুমানযোগ্য, কম ঘর্ষণযুক্ত ও ধারাবাহিক: পরিষ্কার লেবেল, ন্যূনতম জার্গন, এবং পর্যাপ্ত গাইডেন্স যাতে “miscellaneous” এন্ট্রি এড়ানো যায়।

ইনটেক ফর্মটি একটি গাইডেড কথোপকথনের মত হওয়া উচিত। ফিল্ডগুলোর নিচে সংক্ষিপ্ত হেল্প টেক্সট যোগ করুন (লম্বা নির্দেশ না) এবং সত্যিই প্রয়োজনীয় ফিল্ডগুলো required হিসেবে চিহ্নিত করুন।

অবশ্যই থাকা উচিৎ: টাইটেল, ক্যাটেগরি, প্রসেস/এরিয়া, মালিক, বর্তমান স্ট্যাটাস, প্রাথমিক স্কোর, এবং “কেন এটা গুরুত্বপূর্ণ” (ইমপ্যাক্ট ন্যারেটিভ)। স্কোরিং ব্যবহার করলে প্রতিটি ফ্যাক্টরের পাশে টুলটিপ বসান যাতে ব্যবহারকারীরা ডেফিনিশন বুঝতে পারে পেজ ছাড়াই।

অধিকাংশ ব্যবহারকারী লিস্ট ভিউ-তে সময় কাটাবে, সুতরাং দ্রুত উত্তর জানাতে হবে: “কোনটা মনোযোগ চাই?”

স্ট্যাটাস, মালিক, ক্যাটেগরি, স্কোর, শেষ রিভিউ তারিখ, ওভারডিউ অ্যাকশন অনুযায়ী ফিল্টার ও সর্টিং দিন। এক্সসেপশনগুলো (ওভারডিউ রিভিউ, পাস্ট-ডিউ অ্যাকশন) সাবলীল ব্যাজ দিয়ে হাইলাইট করুন—সব জায়গায় দুশ্চিন্তার রঙ ব্যবহার না করে—যাতে মনোযোগ সঠিক আইটেমে যায়।

ডিটেইল স্ক্রিনটি প্রথমে সারসংক্ষেপের মতো পড়া উচিত, তারপরে সমর্থনকারী বিবরণ। টপ এরিয়া ফোকাস রাখুন: বিবরণ, বর্তমান স্কোর, শেষ রিভিউ, পরবর্তী রিভিউ তারিখ, এবং মালিক।

নিচে লিঙ্ক করা কন্ট্রোল, ইনসিডেন্ট, ও অ্যাকশন আলাদা সেকশনে দেখান। প্রসঙ্গ বোঝাতে মন্তব্য যোগ করুন (“কেন স্কোর পরিবর্তন করা হলো”) এবং প্রমাণের জন্য অ্যাটাচমেন্ট রাখুন।

অ্যাকশনগুলোর জন্য অ্যাসাইনমেন্ট, ডিউ ডেট, অগ্রগতি, প্রমাণ আপলোড ও স্পষ্ট ক্লোজার ক্রাইটেরিয়া দরকার। ক্লোজারকে স্বচ্ছ করুন: কে ক্লোজ অনুমোদন করে এবং কী প্রমাণ প্রয়োজন।

রেফারেন্স লেআউট দরকার হলে নেভিগেশন সাদাসিধে ও ধারাবাহিক রাখুন (উদাহরণ: /risks, /risks/new, /risks/{id}, /actions)।

রিস্ক স্কোরিং হল যেখানে আপনার অপারেশনাল রিস্ক ট্র্যাকিং অ্যাপ কার্যকর হয়ে ওঠে। লক্ষ্য হলো টিমগুলোকে গ্রেড করা নয়, বরং কিভাবে ঝুঁকিগুলো তুলনা করবেন, কোনটি আগে নজরে নিবেন, এবং আইটেমগুলো স্টেল না হয়ে থাকে সেটা মানকরণ করা।

একটি সহজ, ব্যাখ্যাত্মক মডেল দিয়ে শুরু করুন যা বেশিরভাগ টিমে কাজ করে। একটি সাধারণ ডিফল্ট হলো 1–5 স্কেল Likelihood এবং 1–5 Impact, সাথে গণনা:

প্রতিটি মানের সাদাসিধে সংজ্ঞা লিখে UI-তে (টুলটিপ বা “How scoring works” ড্রয়ার) দেখান যাতে ব্যবহারকারীরা খুঁজতে না যায়।

শুধু সংখ্যা আচরণ পরিচালনা করে না—থ্রেশহোল্ডই করে। Low / Medium / High (এবং ঐচ্ছিকভাবে Critical) জন্য সীমা নির্ধারণ করুন এবং সিদ্ধান্ত নিন প্রতিটি স্তর কী ট্রিগার করবে।

উদাহরণ:

থ্রেশহোল্ড কনফিগারেবল রাখুন, কারণ কিসে “High” পড়ে তা বিজনেস ইউনিট ভেদে ভিন্ন হতে পারে।

অপারেশনাল রিস্ক আলোচনা প্রায়ই ধরা খায় যখন মানুষ একে অপরের থেকে আলাদা কথা বলে। এটি সমাধান করুন আলাদাভাবে দেখিয়ে:

UI-তে উভয় স্কোর পাশে পাশে দেখান এবং কিভাবে কন্ট্রোলগুলো residual risk-কে প্রভাবিত করে সেটা দেখান (উদাহরণ: একটি কন্ট্রোল Likelihood 1 বা Impact 1 কমাতে পারে)। লজিক গোপন করে স্বয়ংক্রিয় সামঞ্জস্য না করুন যাতে ব্যবহারকারীরা ব্যাখ্যা করতে পারে কেন কোনটি High।

টাইম-বেইজড রিভিউ লজিক যোগ করুন যাতে ঝুঁকিগুলো পুরনো না হয়। একটি বাস্তবসম্মত বেসলাইন:

রিভিউ ফ্রিকোয়েন্সি বিজনেস ইউনিট অনুসারে কনফিগারেবল রাখুন এবং প্রতি রিস্কে ওভাররাইড অনুমোদন দিন। তারপর স্বয়ংক্রিয় রিমাইন্ডার ও “review overdue” স্ট্যাটাস অটোমেট করুন last review date-এ ভিত্তি করে।

ক্যালকুলেশন দৃশ্যমান রাখুন: Likelihood, Impact, কোনো কন্ট্রোল অ্যাডজাস্টমেন্ট এবং চূড়ান্ত residual স্কোর দেখান। ব্যবহারকারীরা এক নজরে বলতে সক্ষম হওয়া উচিত “কেন এটা High?”।

একটি অপারেশনাল রিস্ক টুল কেবল তার ইতিহাস যতটা বিশ্বাসযোগ্য তাৎপর্যপূর্ণ। যদি স্কোর পরিবর্তিত হয়, কন্ট্রোল “tested” মার্ক করা হয়, বা ইনসিডেন্ট ক্লাসিফাই করা হয়—আপনাকে জানাতে হবে: কে কী করেছিল, কখন, এবং কেন।

একটি পরিষ্কার ইভেন্ট লিস্ট দিয়ে শুরু করুন যাতে আপনি গুরুত্বপূর্ণ কার্যকলাপ মিস না করেন বা লগকে শব্দে ভর না করেন। সাধারণ অডিট ইভেন্টগুলো:

কমপক্ষে actor, timestamp, object type/ID এবং পরিবর্তিত ফিল্ডগুলো (old value → new value) রাখুন। ঐচ্ছিক “change reason” নোট যোগ করুন—এটি পরবর্তীতে বিভ্রান্ত ব্যাক-এ-ফোর্থ প্রতিরোধ করে (উদাহরণ: “কোয়ার্টারলি রিভিউয়ের পরে residual score পরিবর্তন”).

অডিট লগকে অ্যাপেন্ড-অনলি রাখুন। এডিটের সুযোগ দেবেন না, এমনকি অ্যাডমিনদেরও; যদি সংশোধন প্রয়োজন হয়, পূর্ববর্তী ইভেন্টকে রেফারেন্স করে একটি নতুন ইভেন্ট তৈরি করুন।

অডিটর ও অ্যাডমিনদের সাধারণত একটি ডেডিকেটেড, ফিল্টারেবল ভিউ দরকার: তারিখ রেঞ্জ, অবজেক্ট, ইউজার ও ইভেন্ট টাইপ দ্বারা। এই স্ক্রিন থেকে এক্সপোর্ট সহজ করুন কিন্তু সেই এক্সপোর্টটাকেও লগ করুন। অ্যাডমিন এরিয়া থাকলে /admin/audit-log-এ এর লিঙ্ক দিন।

প্রমাণ ফাইলগুলোকে ভার্সন করা উচিত। প্রতিটি আপলোডকে একটি নতুন ভার্সন হিসেবে ট্রিট করুন যার নিজস্ব টাইমস্ট্যাম্প ও আপলোডার আছে, এবং পূর্ববর্তী ফাইলগুলো সংরক্ষণ করুন। যদি রিপ্লেসমেন্ট অনুমোদিত হয়, একটি কারণ নোট বাধ্যতামূলক করুন এবং উভয় ভার্সন সংরক্ষণ করুন।

রিটেনশন রুল (উদাহরণ: X বছরের জন্য অডিট ইভেন্ট রাখুন; Y পরে প্রমাণ পুড়্জ করুন যদি না লিগ্যাল হোল থাকে) নির্ধারণ করুন। ব্যক্তিগত ডেটা বা সিকিউরিটি ডিটেইল থাকলে প্রমাণকে মূল রেকর্ডের চেয়ে কঠোর পারমিশনে লক করুন।

নিরাপত্তা ও গোপনীয়তা কোনো “অতিরিক্ত” নয়—এগুলো এমনভাবে আকার দেয় যে মানুষ ঘটনার লোগ, প্রমাণ সংযুক্ত ও মালিকানা নিয়োগ করতে আরামবোধ করে। প্রথমে ম্যাপ করুন কে অ্যাক্সেস প্রয়োজন, তারা কী দেখতে চাইবে, এবং কীটা সীমাবদ্ধ থাকবে।

আপনার সংস্থায় আইডি প্রোভাইডার থাকলে (Okta, Azure AD, Google Workspace), Single Sign-On (SAML/OIDC) অগ্রাধিকার দিন। এটি পাসওয়ার্ড ঝুঁকি কমায়, অনবোর্ডিং/অফবোর্ডিং সহজ করে এবং কর্পোরেট নীতির সাথে সামঞ্জস্য রাখে।

যদি আপনি ছোট টিম বা বাইরের ব্যবহারকারীদের জন্য বানান, ইমেইল/পাসওয়ার্ড কাজ করতে পারে—কিন্তু শক্ত পাসওয়ার্ড নীতি, সুরক্ষিত রিকভারি, এবং (সম্ভব হলে) MFA যুক্ত করুন।

দায়িত্ব প্রতিফলিত করে রোল নির্ধারণ করুন: admin, risk owner, reviewer/approver, contributor, read-only, auditor।

অপারেশনাল রিস্ক প্রায়ই অভ্যন্তরীণ টুলের তুলনায় কঠিন সীমা দাবি করে। বিবেচনা করুন RBAC যা সীমাবদ্ধ করতে পারে:

অনুমতিগুলো বোঝা সহজ রাখুন—ব্যবহারকারীরা দ্রুত জানতে পারবে কেন তারা কোনো রেকর্ড দেখতে বা দেখতে পাচ্ছে না।

ট্রান্সিটে সবখানে এনক্রিপশন (HTTPS/TLS) ব্যবহার করুন এবং অ্যাপ সার্ভিস ও ডাটাবেইসের জন্য least privilege নীতি অনুসরণ করুন। সেশনগুলো সিকিউর কুকিজ, স্বল্প idle timeout, এবং লগআউট-এ সার্ভার-সাইড অবৈধকরণসহ সুরক্ষিত রাখুন।

প্রতিটি ফিল্ড একই ঝুঁকি বহন করে না। ইনসিডেন্ট ন্যারেটিভ, কাস্টমার ইমপ্যাক্ট নোট বা এমপ্লয়ি ডিটেইল আরও কঠোর নিয়ন্ত্রণ চাইতে পারে। ফিল্ড-লেভেল ভিজিবিলিটি (বা অন্তত রেড্যাকশন) সাপোর্ট করুন যাতে ব্যবহারকারীরা ব্যাপকভাবে সংবেদনশীল কন্টেন্ট প্রকাশ না করে সহযোগিতা করতে পারে।

কয়েকটি বাস্তব নিয়ম যোগ করুন:

ভালভাবে করা হলে, এই নিয়ন্ত্রণগুলো ডেটা রক্ষা করে এবং রিপোর্টিং/রিমিডিয়েশন কাজকে মসৃণ রাখে।

ড্যাশবোর্ড ও রিপোর্টই সেই জায়গা যেখানে অপারেশনাল রিস্ক ট্র্যাকিং অ্যাপ তার মান প্রমাণ করে: দীর্ঘ রেজিস্টারকে স্পষ্ট সিদ্ধান্তে রূপান্তর করে। মূল বিষয় হলো সংখ্যাগুলোকে আন্ডারলাইং রেকর্ড ও স্কোরিং রুলসের সাথে ট্রেস করা যায়।

কিছু উচ্চ-সংকেত ভিউ দিয়ে শুরু করুন যা সাধারণ প্রশ্ন দ্রুত উত্তর দেয়:

প্রতিটি টাইল ক্লিকযোগ্য রাখুন যাতে ব্যবহারকারীরা চাট বোতামের পেছনের আসল রেকর্ডগুলোতে ড্রিল-ডাউন করতে পারে (রিস্ক, কন্ট্রোল, ইনসিডেন্ট, অ্যাকশন)।

ডিসিশন ড্যাশবোর্ড থেকে আলাদা অপারেশনাল ভিউ যোগ করুন—সপ্তাহে যা মনোযোগ চায় তার উপর ফোকাস:

এই ভিউগুলো রিমাইন্ডার ও টাস্ক মালিকানার সাথে ভালোভাবে যায় যাতে অ্যাপ কেবল ডাটাবেইস নয় বরং একটি কার্যপ্রবাহ টুল লাগে।

আদতে রিপোর্টিং পরিকল্পনা আগে থেকেই করুন, কারণ কমিটিগুলো প্রায়ই অফলাইন প্যাক নির্ভর করে। CSV বিশ্লেষণের জন্য এবং PDF রিড-অনলি বিতরণের জন্য সাপোর্ট করুন, সাথে:

যদি আপনার কাছে একটি গভর্নেন্স প্যাক টেমপ্লেট থাকে, তা মিলিয়ে রাখুন যেন গ্রহণ সহজ হয়।

প্রতিটি রিপোর্ট ডেফিনিশন আপনার স্কোরিং রুলসের সাথে মিলান। উদাহরণস্বরূপ, যদি ড্যাশবোর্ড “top risks” residual স্কোর দিয়ে র্যাঙ্ক করে, সেটা অবশ্যই রেকর্ড ও এক্সপোর্টে ব্যবহৃত একই ক্যালকুলেশনের সাথে সামঞ্জস্য থাকা উচিত।

বড় রেজিস্টারের জন্য পারফরম্যান্স ডিজাইন করুন: তালিকায় পেজিনেশন, সাধারণ অ্যাগ্রিগেটের জন্য ক্যাশিং, এবং অ্যাসিঙ্ক রিপোর্ট জেনারেশন (পেছনে তৈরি করে প্রস্তুত হলে নোটিফাই করা)। ভবিষ্যতে শিডিউলড রিপোর্ট যোগ করলে, রিপোর্ট কনফিগরেশন সংরক্ষণ করার লিঙ্ক অভ্যন্তরীণ রাখুন (উদাহরণ: /reports)।

ইন্টিগ্রেশন ও মাইগ্রেশন নির্ধারণ করে আপনার অপারেশনাল রিস্ক ট্র্যাকিং অ্যাপ কি সিস্টেম-অফ-রেকর্ড হবে নাকি কেবল আরেকটি ভুলে যাওয়া জায়গা। এগুলো আগে পরিকল্পনা করুন, কিন্তু প্রতিনিয়ত করা শুরু করুন যাতে মূল প্রোডাক্ট স্থিতিশীল থাকে।

অধিকাংশ টিম “আরেকটি টাস্ক লিস্ট” চায় না। তারা চায় অ্যাপ যেখানে কাজ হচ্ছে তার সাথে কানেক্ট করে:

প্রায়োগিক পদ্ধতি হলো রিস্ক অ্যাপকে ঝুঁকি ডেটার মালিক রাখুন, যখন বাহ্যিক টুলগুলো এক্সিকিউশনের বিস্তারিত (টিকিট, অ্যাসাইন, ডিউ ডেট) ম্যানেজ করে এবং এগুলোর প্রগ্রেস আপডেট রেজিস্টারে ফের পাঠায়।

অনেক প্রতিষ্ঠান Excel দিয়ে শুরু করে। একটি ইমপোর্ট দিন যা সাধারণ ফরম্যাট গ্রহণ করে, কিন্তু গার্ড্রেইল রাখে:

পূর্বদর্শী একটি প্রিভিউ দেখান কি তৈরি হবে, কি রিজেক্ট হবে, এবং কেন। সেই এক স্ক্রীন অনেক সময় বাঁচায়।

যদি আপনি এক ইন্টিগ্রেশন দিয়ে শুরু করেন তবুও API এমনভাবে ডিজাইন করুন যেন আপনি আরও পাবেন:

ইন্টিগ্রেশন স্বাভাবিকভাবে ব্যর্থ হয়: পারমিশন পরিবর্তন, নেটওয়ার্ক টাইমআউট, মুছে ফেলা টিকিট। এর জন্য ব্যবস্থা রাখুন:

এটি ট্রাস্ট বজায় রাখে ও রেজিস্টার ও এক্সিকিউশন টুলের মধ্যে শান্ত বিচ্ছিন্নতা প্রতিরোধ করে।

একটি রিস্ক ট্র্যাকিং অ্যাপ তখনই মূল্যবান যখন মানুষ সেটিকে বিশ্বাস করে ও নিয়মিত ব্যবহার করে। টেস্টিং ও রোলআউটকে প্রোডাক্টের অংশ হিসেবে বিবেচনা করুন, ফাইনাল চেকবক্স নয়।

নির্ভরযোগ্যভাবে একইভাবে কাজ করা অংশগুলোর জন্য অটোম্যাটেড টেস্ট দিয়ে শুরু করুন—বিশেষ করে স্কোরিং ও পারমিশন:

UAT তখনই ভাল হয় যখন তা বাস্তব কাজের প্রতিফলন করে। প্রতিটি বিজনেস ইউনিটকে কয়েকটি রিস্ক, কন্ট্রোল, ইনসিডেন্ট ও অ্যাকশন দিন এবং সাধারণ সিনারিও চালান:

বাগ ছাড়াও বিভ্রান্তিকর লেবেল, অনুপস্থিত স্ট্যাটাস ও এমন ফিল্ড ধরুন যা টিমের কথাবার্তার সাথে মেলে না।

প্রথমে একটি টিম বা একটি এলাকা পাইলট করুন 2–4 সপ্তাহ ধরে। স্কোপ নিয়ন্ত্রিত রাখুন: একটি ওয়ার্কফ্লো, সীমিত ফিল্ড, এবং একটি পরিষ্কার সাফল্য মেট্রিক (উদাহরণ: সময়মতো রিভিউয়ের %)। ফিডব্যাক ব্যবহার করে সামঞ্জস্য করুন:

সংক্ষিপ্ত হাউ-টু গাইড ও একটি এক পেজ গ্লসারি দিন: প্রতিটি স্কোরের মান, কখন কোন স্ট্যাটাস ব্যবহার করবেন, এবং কীভাবে প্রমাণ সংযুক্ত করবেন। 30-মিনিট লাইভ সেশন + রেকর্ডেড ক্লিপ সাধারণত লম্বা ম্যানুয়ালের চেয়ে কার্যকর।

যদি দ্রুত এক সক্ষম v1 পৌঁছাতে চান, Koder.ai-এর মতো vibe-coding প্ল্যাটফর্ম আপনাকে প্রোটোটাইপ ও ওয়ার্কফ্লো দ্রুত ইটারেট করতে সাহায্য করতে পারে। আপনি চ্যাটে স্ক্রীন ও রুলস বর্ণনা করে (রিস্ক ইনটেক, অনুমোদন, স্কোরিং, রিমাইন্ডার, অডিট লোগ ভিউ) জেনারেটেড অ্যাপটি স্টেকহোল্ডারদের দেখিয়ে দ্রুত পরিমার্জন করতে পারবেন।

Koder.ai end-to-end ডেলিভারি সমর্থন করে: ওয়েব অ্যাপ (সাধারণত React), ব্যাকেন্ড সার্ভিস (Go + PostgreSQL) এবং সোর্স-কোড এক্সপোর্ট, ডিপ্লয়মেন্ট/হোস্টিং, কাস্টম ডোমেইন, এবং রোলব্যাক স্ন্যাপশট-এর মত ফিচার সরবরাহ করে—এগুলো দরকারী যখন আপনি ট্যাক্সোনমি, স্কোরিং স্কেল বা অনুমোদন ফ্লো পরিবর্তন করছেন এবং সেফ iteration চান। টিমগুলো ফ্রি টিয়ার দিয়ে শুরু করে প্রো/বিজনেস/এন্টারপ্রাইজে যেতে পারে অনুযায়ী গভর্ন্যান্স ও স্কেল চাহিদা।

চলমান অপারেশন আগে থেকেই পরিকল্পনা করুন: অটোমেটেড ব্যাকআপ, বেসিক আপটাইম/এরর মনিটরিং, এবং ট্যাক্সোনমি ও স্কোরিং স্কেলে পরিবর্তনের জন্য একটি হালকা চেইঞ্জ প্রসেস যাতে আপডেটগুলো ধারাবাহিক ও অডিটেবল থাকে।

প্রতিষ্ঠানের জন্য “অপারেশনাল ঝুঁকি” কী এবং কী নয়—এটি স্পষ্টভাবে লেখার মাধ্যমেই এমনভাবে এপ্পটিকে ডাম্পিং গ্রাউন্ড হওয়া থেকে রক্ষা করা যায়।

একটি ব্যবহারিক পদ্ধতি হলো চারটি বালতি ব্যবহার করা—প্রক্রিয়া, মানুষ, সিস্টেম, বৈ বাহ্যিক ঘটনা—এবং প্রতিটির জন্য কয়েকটি উদাহরণ যোগ করা যাতে ব্যবহারকারীরা আইটেমগুলো ধারাবাহিকভাবে শ্রেণীবদ্ধ করতে পারে।

v1-কে ছোট এবং কার্যকর রাখুন—সেসব ওয়ার্কফ্লো যেগুলো নির্ভরযোগ্য ডেটা তৈরি করে:

জটিল ট্যাক্সোনমি ম্যানেজমেন্ট, কাস্টম ওয়ার্কফ্লো বিল্ডার এবং গভীর ইন্টিগ্রেশন পরে রাখুন যতক্ষণ না নিয়মিত ব্যবহার নিশ্চিত হয়।

একটি ছোট কিন্তু প্রতিনিধিত্বমূলক স্টেকহোল্ডার গ্রুপকে জড়ান:

এটি বাস্তব ওয়ার্কফ্লো অনুযায়ী ডিজাইন করতে সহায়ক।

বর্তমান ওয়ার্কফ্লোটি end-to-end ম্যাপ করুন—এমনকি যদি সেটা ইমেইল + স্প্রেডশিট মিশ্রিত হয়:

identify → assess → treat → monitor → review

প্রতিটি ধাপে ডকুমেন্ট করুন:

এইগুলোকে অ্যাপের স্পষ্ট অবস্থা ও ট্রানজিশন রুলসে পরিণত করুন।

একটি ধারাবাহিক রিস্ক স্টেটমেন্ট ফরম্যাট স্ট্যান্ডার্ড করুন (যেমন: “কারণে cause, event ঘটতে পারে, যার ফলে impact পড়বে”) এবং আবশ্যক ক্ষেত্র নির্ধারণ করুন।

কমপক্ষে দরকার:

শুরুতেই একটি সহজ, ব্যাখ্যাত্মক মডেল ব্যবহার করুন—সাধারণত 1–5 স্কেল for Likelihood এবং 1–5 Impact, এবং Score = Likelihood × Impact।

এটি স্থায়ী করতে:

যদি টিমগুলি ধারাবাহিকভাবে স্কোর না দিচ্ছে, অতিরিক্ত ডাইমেনশন যোগ করার আগে গাইড্যান্স যোগ করুন।

পয়েন্ট-ইন-টাইম Assessments কে “কারেন্ট” রিস্ক রেকর্ড থেকে আলাদা রাখুন।

একটি ন্যূনতম স্কিমা সাধারণত অন্তর্ভুক্ত করে:

এই স্ট্রাকচারটি প্রশ্নগুলোর উত্তর দিতে দেয়—যেমন “কোন incident-গুলো রেটিং পরিবর্তনে প্রভাব ফেলেছিল?”—বিনা ইতিহাস ওভাররাইট করেই।

একটি অ্যাপেন্ড-অনলি অডিট লগ ব্যবহার করুন মূল ইভেন্টগুলির জন্য (create/update/delete, approvals, ownership পরিবর্তন, এক্সপোর্ট, permission পরিবর্তন)।

কাউটা ক্যাপচার করবেন:

একটি ফিল্টারযোগ্য রিড-অনলি অডিট লগ ভিউ ও সেটি থেকে এক্সপোর্ট প্রদান করুন—এবং সেই এক্সপোর্ট ইভেন্টটিকেও লগ করুন।

প্রমাণকে কেবল ফাইল হিসেবেই নয়, প্রথম শ্রেণির ডেটা হিসেবে বিবেচনা করুন।

প্রস্তাবিত পদ্ধতি:

এটি অডিটকে সমর্থন করে ও সংবেদনশীল কনটেন্ট দুর্ঘটনাজনিতভাবে উন্মুক্ত হওয়া কমায়।

যদি আপনার সংস্থার কাছে identity provider (Okta, Azure AD, Google Workspace) থাকে, তবে SAML বা OIDC-এর মাধ্যমে Single Sign-On অগ্রাধিকার দিন। এটি পাসওয়ার্ড ঝুঁকি কমায়, অনবোর্ডিং/অফবোর্ডিং সহজ করে এবং কর্পোরেট নীতির সাথে সামঞ্জস্য রাখে।

অন্যান্য নিরাপত্তা বিধান:

অ্যাকসেস নিয়মগুলো বোঝা সহজ রাখুন যাতে ব্যবহারকারীরা দ্রুত বুঝতে পারে তারা কেন কোনো রেকর্ড দেখতে বা সম্পাদনা করতে পারছে/পারছে না।

এটি অস্পষ্ট এন্ট্রি প্রতিরোধ করে এবং রিপোর্টিং মান উন্নত করে।