২১ জুল, ২০২৫·8 মিনিট

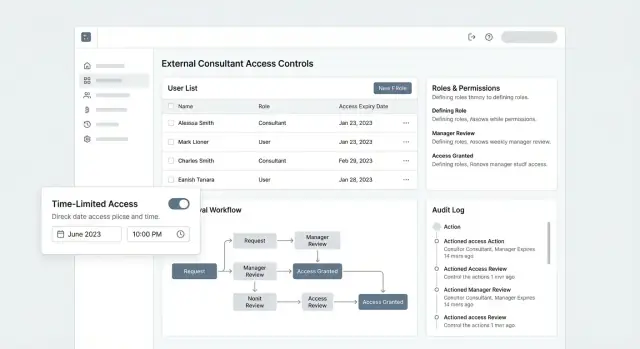

বাইরের কনসালটেন্টদের অ্যাক্সেসের জন্য ওয়েব অ্যাপ কীভাবে তৈরি করবেন

ভূমিকা, অনুমোদন, সময়সীমা ও অডিট লগসহ বাইরের কনসালটেন্টদের অ্যাক্সেস নিরাপদে প্রদানের, পর্যালোচনার ও প্রত্যাহারের জন্য একটি ওয়েব অ্যাপ কীভাবে তৈরি করবেন জানুন।

“কনসালটেন্ট অ্যাক্সেস” আসলে কী বোঝায়

“কনসালটেন্ট অ্যাক্সেস” বলতে সেই অনুমতি ও ওয়ার্কফ্লোগুলো বোঝায় যারা নন-এমপ্লয়ী ব্যবহারকারীদের আপনার সিস্টেমে কাজ করতে দেয়—তাতে তারা স্থায়ী ব্যবহারকারী হয়ে উঠে না যে সময়ের সাথে সাথে অধিকারের গাদা জমিয়ে রাখে।

কনসালটেন্টদের সাধারণত এরকম অ্যাক্সেস লাগে:

- বহিরাগত (তারা আলাদা পরিচয় দিয়ে প্রমাণীকরণ করে, শেয়ার করা টীম লগইন নয়)

- প্রজেক্ট-সীমাবদ্ধ (নির্দিষ্ট ক্লায়েন্ট, প্রজেক্ট বা এনগেজমেন্টের সঙ্গে টাইট)

- সময়-সীমাবদ্ধ (অবশ্যই স্বয়ংক্রিয়ভাবে শেষ হয়ে যেতে হবে যদি নবায়ন না করা হয়)

- অডিটযোগ্য (প্রতিটি অ্যাকশনকে একজন ব্যক্তির এবং অনুমোদনের সঙ্গে ট্রেস করা যায়)

আপনি যে সমস্যার সমাধান করছেন

কর্মকর্তারা HR লাইফসাইকেল ও অভ্যন্তরীণ IT প্রক্রিয়ায় ব্যবস্থাপিত হন। কনসালটেন্টরা প্রায়ই সেই ধাঁচের বাইরে থাকে, তবু দ্রুত অ্যাক্সেস দরকার—কখনো কয়েক দিনের জন্য, কখনো ইউনিট-ত্রৈমাসিক পর্যন্ত।

যদি আপনি কনসালটেন্টদের কর্মচারীর মতো বিবেচনা করেন, তো অনবোর্ডিং ধীর হয় এবং ব্যতিক্রম বাড়ে। যদি আপনি তাদের অনানুষ্ঠানিকভাবে দেখেন, সিকিউরিটি গ্যাপ হয়।

ডিজাইন করার সময় যে সাধারণ ঝুঁকিগুলোকে বিবেচনা করবেন

অতিরিক্ত অনুমতি দেয়া ডিফল্ট ব্যর্থতার মোড: কেউ “অস্থায়ী” ব্যাপক অনুমতি দেয় যাতে কাজ শুরু হয়, এবং পরে তা কখনো কমানো হয় না। স্টেইল অ্যাকাউন্ট দ্বিতীয়: এনগেজমেন্ট শেষ হলেও অ্যাক্সেস সক্রিয় থাকে। শেয়ার করা ক্রেডেনশিয়াল হলো সবচেয়ে খারাপ: আপনি দায়িত্ব হারান, প্রমাণ করতে পারেন না কে কী করেছে, এবং অফবোর্ডিং অসম্ভব হয়ে যায়।

কনসালটেন্ট অ্যাক্সেস ওয়েব অ্যাপের লক্ষ্য

আপনার অ্যাপটি এইগুলোর উপর অপটিমাইজ করা উচিত:

- দ্রুত অনবোর্ডিং স্পষ্ট মালিক ও ন্যূনতম টানাপোড়েন নিয়ে

- ন্যূনতম অধিকার ডিফল্ট হিসেবে (অ্যাক্সেস প্রথমে সংকীর্ণ, কেবল যুক্তিসহ বাড়ে)

- স্পষ্ট দায়িত্ব (requester, approver, এবং কনসালটেন্ট পরিচয় স্পষ্ট)

- সহজ অফবোর্ডিং যা নির্ভরযোগ্যভাবে সব জায়গা থেকে অ্যাক্সেস সরায়

অ্যাপ কী কী পরিচালনা করবে (স্কোপ)

আপনার প্রতিষ্ঠানে “অ্যাক্সেস” কী কভার করে তা স্পষ্টভাবে নির্ধারণ করুন। সাধারণ স্কোপের মধ্যে থাকে:

- অ্যাপলিকেশন (অভ্যন্তরীণ টুল, টিকিটিং, ড্যাশবোর্ড)

- ডেটা (ডেটাসেট, ফাইল, রেকর্ড, এক্সপোর্ট)

- এনভায়রনমেন্ট (প্রোড vs. স্টেজিং vs. ডেভ)

- ক্লায়েন্ট/প্রজেক্ট (কোন কনসালটেন্ট কোন ক্লায়েন্ট ডেটা দেখতে পারবে, এবং কোন রোলে)

কনসালটেন্ট অ্যাক্সেসকে একটি প্রোডাক্ট সারফেস হিসেবে রুলসসহ ডিফাইন করুন—একে অ্যাড-হক অ্যাডমিন কাজ হিসেবে না—তাহলে আপনার বাকি ডিজাইন সিদ্ধান্ত অনেক সহজ হয়ে যাবে।

প্রয়োজনীয়তার চেকলিস্ট এবং স্টেকহোল্ডাররা

স্ক্রিন ডিজাইন বা আইডেন্টিটি প্রোভাইডার বেছে নেওয়ার আগে, স্পষ্টভাবে জানুন কে অ্যাক্সেস চায়, কেন, এবং কিভাবে শেষ হওয়া উচিত। বাইরের কনসালটেন্ট অ্যাক্সেস বেশিরভাগ সময় ব্যর্থ হয় কারণ প্রয়োজনীয়তাগুলো অনুমান করা হয়, লেখা হয় না।

স্টেকহোল্ডাররা (এবং প্রত্যেকের উদ্বেগ)

- অভ্যন্তরীণ স্পনসর (প্রজেক্ট ওনার): চান কনসালটেন্ট দ্রুত প্রোডাকটিভ হয়ে উঠুক, অতিরিক্ত সাপোর্ট কাজ না বাড়িয়ে।

- IT/সিকিউরিটি অ্যাডমিন: নীতি (SSO/MFA প্রত্যাশা, লগিং, সময়সীমা) বাস্তবায়নের জন্য ধারাবাহিক উপায় চান এবং ঘটনার উপর প্রতিক্রিয়া জানাতে পারেন।

- কনসালটেন্ট (বহিরাগত ব্যবহারকারী): একটি সহজ সাইন-ইন এবং কেবল প্রয়োজনীয় টুল/ডেটা চান।

- অ্যাপ্রুভার (ম্যানেজার, ক্লায়েন্ট লিড, বা ডেটা ওনার): চান যে রিকোয়েস্টগুলো বৈধ এবং সঠিক প্রজেক্ট পর্যন্ত সীমাবদ্ধ।

শুনিশ্চিত করুন কারা কী অনুমোদন করতে পারবে তা আগেই ক্লিয়ার। একটি সাধারণ নিয়ম: প্রজেক্ট ওনার প্রজেক্ট-ভিত্তিক অ্যাক্সেস অনুমোদন করবেন, আর IT/সিকিউরিটি কেস-অপভিলাস (যেমন উঁচু রোল) অনুমোদন করবেন।

এন্ড-টু-এন্ড কোর ওয়ার্কফ্লো

আপনার “হ্যাপি পাথ” একটি বাক্যে লিখুন এবং তারপর বাড়ান:

Request → approve → provision → review → revoke

প্রতিটি ধাপের জন্য ধরুন:

- কী তথ্য দিতে হবে (প্রজেক্ট, রোলে, শুরু/শেষ তারিখ, যুক্তি)

- কে দায়িত্বশীল (requester vs. sponsor vs. IT/security)

- প্রত্যাশিত উত্তর সময় (সেই দিন, ২৪ ঘণ্টা, ৩ ব্যবসায়িক দিন)

- ব্যর্থ হলে কী হয় (তথ্য অনুপস্থিত, অনুরোধ নামঞ্জুর, সময়সীমা শেষ)

আপনার নথিভুক্ত করা উচিত এমন সীমাবদ্ধতা

- একাধিক ক্লায়েন্ট/প্রজেক্ট: একজন কনসালটেন্ট একাধিক প্রজেক্টে কাজ করতে পারে—তাকে ক্রস-ক্লায়েন্ট ডেটা দেখতে দেওয়া যাবে না।

- সীমিত সময় উইন্ডো: অ্যাক্সেস স্বয়ংক্রিয়ভাবে শেষ হওয়া উচিত, স্পষ্ট নবায়ন প্রক্রিয়া সহ।

- কমপ্লায়েন্স প্রয়োজন: অনুমোদন ও অডিট ইতিহাস সংরক্ষণ, নিয়মিত পর্যালোচনার প্রমাণ, ও চুক্তি শেষ হলে দ্রুত প্রত্যাহার।

- সাপোর্ট মডেল: কে অ্যাক্সেস রিসেট করে, লকড অ্যাকাউন্ট সামলায়, এবং “কেন আমি এটা দেখতে পারছি না?” প্রশ্নের উত্তর দেয়।

সফলতার মেট্রিক্স (যাতে প্রমাণ করা যায় এটি কাজ করছে)

কিছু মাপযোগ্য লক্ষ্য নিন:

- অনবোর্ডিং সময় (রিকোয়েস্ট জমা → অ্যাক্সেস ব্যবহারযোগ্য হওয়া)

- % অ্যাকাউন্ট নির্ধারিত সময়ে পর্যালোচিত (মাসিক/ত্রৈমাসিক অ্যাক্সেস রিভিউ)

- রিভোক সময় (চুক্তি শেষ/টার্মিনেশন → সব জায়গা থেকে অ্যাক্সেস সরানো)

এই প্রয়োজনীয়তাগুলো হলো পরবর্তীতে পোর্টাল, অনুমোদন, ও গভর্ন্যান্সের গ্রহণযোগ্যতা মানদণ্ড।

ডেটা মডেল: ইউজার, প্রজেক্ট, রোল, এবং নীতিগুলো

একটি পরিষ্কার ডেটা মডেলই কনসালটেন্ট অ্যাক্সেসকে এক-অফ ব্যতিক্রমের গুল্মে পরিণত হওয়া থেকে রক্ষা করে। আপনার লক্ষ্য হলো কাউকে কে, তারা কী টাচ করতে পারে, এবং কেন—এগুলো উপস্থাপন করা, সঙ্গে সময়-সীমা ও অনুমোদনকে প্রথম শ্রেণির ধারণা হিসেবে রাখা।

কোর অবজেক্টস (আপনি যা সংরক্ষণ করবেন)

একটি ছোট সেটের টেকসই অবজেক্ট দিয়ে শুরু করুন:

- Users: কর্মচারী ও বাইরের কনসালটেন্ট দুইই। পরিচয় বৈশিষ্ট্য (ইমেইল, নাম), ইউজার টাইপ (internal/external), ও স্ট্যাটাস অন্তর্ভুক্ত করুন।

- Organizations: কনসালটেন্ট ফার্ম ও আপনার অভ্যন্তরীণ বিজনেস ইউনিট, প্রয়োজনমতো।

- Projects: যে ইউনিটে অ্যাক্সেস দেওয়া হয় (ক্লায়েন্ট অ্যাকাউন্ট, এনগেজমেন্ট, কেস, সাইট)।

- Resources: যা প্রোটেক্ট করা (ডকুমেন্ট, টিকিট, রিপোর্ট, এনভায়রনমেন্ট)। এগুলো টাইপ করা রেকর্ড হিসেবে মডেল করা যেতে পারে, অথবা একটি generic “resource” সঙ্গে type ফিল্ড।

- Roles: মানব-বান্ধব অনুমতিবহুল বান্ডেল (যেমন “Consultant Viewer,” “Consultant Editor,” “Finance Approver”).

- Policies: রールগুলোকে সীমাবদ্ধ করে এমন নিয়ম (অনুমোদিত রিসোর্স টাইপ, ডেটা স্কোপ, IP/ডিভাইস প্রয়োজনীয়তা, সময়সীমা)।

রিলেশনশিপস (কীভাবে অ্যাক্সেস প্রকাশ পায়)

অধিকাংশ অ্যাক্সেস সিদ্ধান্ত সম্পর্কগত বিষয়:

- User ↔ Project membership: একটি join টেবিল যেমন

project_membershipsযা নির্দেশ করে একজন ব্যবহারকারী একটি প্রজেক্টে আছে। - Role assignments: আলাদা join টেবিল যেমন

role_assignmentsযা একটি ব্যবহারকারীকেএকটি স্কোপে (প্রজেক্ট-ওয়াইড, বা নির্দিষ্ট রিসোর্স গ্রুপ) রোল দেয়। - Exceptions: এগুলো স্পষ্টভাবে মডেল করুন (উদাহরণ:

policy_exceptions) যাতে পরে অডিট করা যায়, বদলে এগুলো অ্যাড-হক ফ্ল্যাগে লুকোনো না থাকে।

এই পৃথকীকরণ আপনাকে সাধারণ প্রশ্নের উত্তর দিতে সাহায্য করবে: “প্রজেক্ট A-তে কোন কনসালটেন্টদের অ্যাক্সেস আছে?” “এই ইউজারের কোন রোলগুলো কোথায় আছে?” “কোন অনুমতিগুলো স্ট্যান্ডার্ড এবং কোনগুলো এক্সসেপশন?”

সময়-সীমাবদ্ধ অ্যাক্সেস (ডিফল্টভাবে অস্থায়ী বানান)

মডেল এমনভাবে তৈরি করুন যাতে অস্থায়ী অ্যাক্সেস গভর্ন করা সহজ হয়:

- সদস্যতা এবং/অথবা রোল অ্যাসাইনমেন্টে start/end timestamps যোগ করুন।

- renewal rules সংরক্ষণ করুন (কে নবায়ন করতে পারে, সর্বোচ্চ স্থায়িত্ব, নবায়নের গণনা)।

- যদি চান একটি grace period ফিল্ড রাখুন যা স্বল্প হ্যান্ডওভার উইন্ডো দেয় (যেমন ৪৮ ঘন্টার জন্য read-only)।

স্টেট চেঞ্জ (লাইফসাইকেল ট্র্যাক করা)

মেম্বারশিপ/অ্যাসাইনমেন্টগুলোর জন্য কেবল “deleted” নয় একটি স্পষ্ট স্ট্যাটাস ফিল্ড ব্যবহার করুন:

- pending (রিকোয়েস্ট করা, এখনও অনুমোদিত নয়)

- active

- suspended (অস্থায়ীভাবে ব্লক করা)

- expired (end date পেরিয়ে গেছে)

- revoked (অ্যাডমিন দ্বারা আগে শেষ করা হয়েছে)

এই স্টেটগুলো ওয়ার্কফ্লো, UI, এবং অডিট লগ কনসিসটেন্ট রাখে—এবং এনগেজমেন্ট শেষ হওয়ার পর “ঘোস্ট অ্যাক্সেস” রয়ে যাওয়া থেকে রোধ করে।

অ্যাক্সেস কন্ট্রোল ডিজাইন (RBAC + গার্ডরেইলস)

ভাল কনসালটেন্ট অ্যাক্সেস সচরাচর “সব বা কিছুই নয়” নয়। এটি একটি পরিষ্কার বেসলাইন (কে কী করতে পারে) প্লাস গার্ডরেইলস (কখন, কোথায়, এবং কোন শর্তে)। অনেক অ্যাপ এখানে ব্যর্থ হয়: তারা রোল বাস্তবায়ন করে, কিন্তু সেই রোলগুলোকে বাস্তবে নিরাপদ রাখার নিয়ন্ত্রণ বাদ দেয়।

RBAC দিয়ে শুরু করুন: প্রতিটি প্রজেক্টের জন্য সহজ রোল

রোল-ভিত্তিক অ্যাক্সেস কন্ট্রোল (RBAC) আপনার ভিত্তি হওয়া উচিত। রোলগুলো বোধ্য রাখুন এবং নির্দিষ্ট প্রজেক্ট বা রিসোর্স-এর সঙ্গে টায়েড রাখুন, না যে গ্লোবাল অ্যাপ জুড়ে।

একটি সাধারণ বেসলাইন:

- Viewer: প্রজেক্ট ডেটা পড়তে এবং অনুমোদিত আর্টিফ্যাক্ট ডাউনলোড করতে পারে।

- Editor: প্রজেক্টের মধ্যে আইটেম তৈরি/আপডেট করতে পারে (উদাহরণ: ডেলিভারেবল আপলোড, মন্তব্য, স্ট্যাটাস আপডেট)।

- Admin: ঐ প্রজেক্ট সেটিংস ম্যানেজ করতে এবং ঐ প্রজেক্টের জন্য রোল নির্ধারণ করতে পারে।

“Scope” স্পষ্ট করুন: Viewer on Project A মানে Project B সম্পর্কে কিছুই বোঝায় না।

ABAC-স্টাইল কন্ডিশন দিয়ে গার্ডরেইলস যোগ করুন

RBAC উত্তর দেয় “ওরা কী করতে পারে?” গার্ডরেইলস উত্তর দেয় “কোন শর্তে এটি অনুমোদিত?” যেখানে ঝুঁকি বেশি সেখানে attribute-based চেক (ABAC-স্টাইল) যোগ করুন।

ঘটনগুলোর উদাহরণ যা প্রয়োজনে কার্যকর:

- প্রজেক্ট অ্যাট্রিবিউট: কনসালটেন্টের অ্যাসাইন করা ক্লায়েন্ট অ্যাকাউন্ট বা রিজিয়নের প্রজেক্টেই অ্যাক্সেস দিতে দিন।

- অবস্থান / নেটওয়ার্ক: সংবেদনশীল এক্সপোর্টের জন্য একটি ট্রাস্টেড নেটওয়ার্ক প্রয়োজন করুন (বা উচ্চ-ঝুঁকির ভৌগোলিক অঞ্চল ব্লক করুন)।

- ডিভাইস পজচার: সেশন নির্দিষ্ট সিকিউরিটি চাহিদা পূরণ না করলে কিছু অ্যাকশন সীমাবদ্ধ করুন (উদাহরণ: MFA সম্পন্ন, ম্যানেজড ডিভাইস)।

- টাইম উইন্ডোজ: এনগেজমেন্টের তারিখ বা ব্যবসায়িক ঘন্টার মধ্যে কেবল অ্যাক্সেস দেয়া।

এই চেকগুলিকে স্তরভিত্তিক করা যায়: একজন কনসালটেন্ট Editor হতে পারে, কিন্তু ডাটা এক্সপোর্ট করার জন্য ট্রাস্টেড ডিভাইস এবং অনুমোদিত সময় উইন্ডো উভয়ই লাগতে পারে।

ডিফল্টভাবে নূন্যতম অধিকার, প্রসেস দ্বারা এক্সসেপশন

প্রতিটি নতুন বাইরের ব্যবহারকারীকে সর্বনিম্ন রোল (সাধারণত Viewer) এবং ন্যূনতম প্রজেক্ট স্কোপ দিন। কেউ যদি বেশি চায়, তাকে একটি এক্সসেপশন রিকোয়েস্ট করতে হবে যাতে অন্তর্ভুক্ত থাকে:

- প্রয়োজনীয় নির্দিষ্ট অনুমতি(গুলো),

- প্রভাবিত প্রজেক্ট(গুলো),

- লিখিত যুক্তি,

- একটি শেষ তারিখ।

এটি “অস্থায়ী” অ্যাক্সেস চুপচাপ স্থায়ী হয়ে যাওয়া থেকে রোধ করে।

ব্রেক-গ্লাস অ্যাক্সেস (এবং এটি কিভাবে নিয়ন্ত্রিত)

জরুরী অবস্থার জন্য একটি ব্রেক-গ্লাস পথ সংজ্ঞায়িত করুন (উদাহরণ: প্রোড ইস্যু যেখানে কনসালটেন্টকে দ্রুত কাজ করতে হবে)। এটিকে বিরল ও স্পষ্ট রাখুন:

- নির্দিষ্ট অন-কলে ওনার দ্বারা অনুমোদিত (অথবা উচ্চ-ঝুঁকির ক্ষেত্রে দুই-ব্যক্তি অনুমোদন),

- সময়-সীমাবদ্ধ (মিনিট/ঘন্টা, দিন নয়),

- পুরোপুরি লগড — কে, কী, কখন, এবং কেন।

ব্রেক-গ্লাস অস্বস্তিকর হওয়া উচিত—কারণ এটি একটি সেফটি ভালভ, শর্টকাট নয়।

প্রমাণীকরণ: SSO, MFA, এবং সেশন হ্যান্ডলিং

প্রমাণীকরণই সেই জায়গা যেখানে “বহিরাগত” অ্যাক্সেস স্মুথ হতে পারে—অথবা স্থায়ী ঝুঁকি হয়ে দাঁড়ায়। কনসালটেন্টদের জন্য আপনি এমন ঝামেলা চান যা বাস্তব ঝুঁকি কমায়।

আপনার আইডেন্টিটি পদ্ধতি নির্বাচন: লোকাল অ্যাকাউন্ট বনাম SSO

লোকাল অ্যাকাউন্ট (ইমেইল + পাসওয়ার্ড) দ্রুত ডেলিভারি দেয় এবং যেকোনো কনসালটেন্টের জন্য কাজ করে, তবে পাসওয়ার্ড রিসেট সাপোর্ট বাড়ে এবং দুর্বল ক্রেডেনশিয়াল সম্ভাবনা বাড়ে।

SSO (SAML অথবা OIDC) সাধারণত সবচেয়ে পরিষ্কার অপশন যখন কনসালটেন্ট কোনো ফার্মের সাথে থাকে যার আইডেন্টিটি প্রোভাইডার আছে (Okta, Entra ID, Google Workspace)। এতে centralized login policy, সহজ অফবোর্ডিং তাদের দিকে, এবং কম পাসওয়ার্ড আপনার সিস্টেমে থাকে।

একটি কার্যকর প্যাটার্ন:

- কনসালটেন্টের কোম্পানি অনবোর্ডেড থাকলে ডিফল্টভাবে SSO ব্যবহার করুন।

- স্বাধীন কনসালটেন্টের জন্য লোকাল অ্যাকাউন্ট fallback রাখুন।

যদি দুইটাই অনুমোদন করা হয়, প্রতিটি ইউজারের জন্য কোন পদ্ধতি সক্রিয় আছে তা স্পষ্টভাবে দেখান যাতে ইনসিডেন্ট রেসপন্সে বিভ্রান্তি না হয়।

MFA—“সিকিউরিটি থিয়েটার” নয় এবং দুর্বল রিকভারি ছাড়াই

সব কনসালটেন্ট সেশনের জন্য MFA বাধ্যতামূলক করুন—authenticator অ্যাপ বা সিকিউরিটি কী পছন্দনীয়। SMS হতে পারে fallback, প্রথম পছন্দ নয়।

রিকভারি এমন জায়গা যেখানে বহু সিস্টেম আকস্মিকভাবে সিকিউরিটি দুর্বল করে ফেলে। স্থায়ী “ব্যাকআপ ইমেইল” বাইপাস এড়িয়ে চলুন। পরিবর্তে সীমিত, নিরাপদ অপশন ব্যবহার করুন:

- এনরোলমেন্টের সময় একবার দেখা এক-টাইম রিকভারি কোড

- প্রশাসনিক-সহায়ক রিসেট যা পরিচয় যাচাইকরণ দাবি করে এবং সম্পূর্ণ লগড হয়

- ডিভাইস পুনরায় এনরোলমেন্ট যা MFA পুনরায় চাপায়

ইনভাইট ফ্লো: এক্সপায়ারিং লিঙ্ক ও ডোমেন নিয়ন্ত্রণ

অধিকাংশ কনসালটেন্ট একটি ইনভাইটের মাধ্যমে জয়েন করে। ইনভাইট লিঙ্ককে অস্থায়ী ক্রেডেনশিয়াল হিসেবে বিবেচনা করুন:

- স্বল্প মেয়াদি এক্সপায়ারি (উদাহরণ: ২৪–৭২ ঘন্টা)

- একবার ব্যবহারযোগ্য, আমন্ত্রিত ইমেইল ঠিকানার সঙ্গে বানানো

- রেট-লিমিটেড চেষ্টা ও স্পষ্ট এরর মেসেজিং

প্রতিটি ক্লায়েন্ট বা প্রজেক্টের জন্য ডোমেন allow/deny তালিকা যোগ করুন (উদাহরণ: অনুমোদন @partnerfirm.com; প্রয়োজন হলে ফ্রি ইমেইল ডোমেন ব্লক করুন)। এটি ভুলভাবে পাঠানো ইনভাইট থেকে দুর্ঘটনাজনিত অ্যাক্সেস আটকায়।

সেশন সিকিউরিটি: টোকেনগুলো ছোট ও প্রত্যাহারযোগ্য রাখুন

কনসালটেন্টরা প্রায়ই শেয়ার করা মেশিন ব্যবহার করে, ভ্রমণ করে, এবং ডিভাইস বদলে। আপনার সেশনগুলো সেই বাস্তবতাকে মানে ধরে:

- স্বল্প-আয়ুষ্কালীন access tokens ব্যবহার করুন

- refresh tokens রোটেট করুন এবং সন্দেহজনক কর্মকাণ্ডে প্রত্যাহার করুন

- ব্যবহারকারীদের ও অ্যাডমিনদের জন্য “সব ডিভাইসে লগ আউট” অপশন দিন

সেশন ভ্যালিডিটি রোল চেঞ্জ ও অনুমোদনের সঙ্গে বেঁধে দিন: যদি কনসালটেন্টের অ্যাক্সেস কমানো বা মেয়াদ উত্তীর্ণ হয়, একটিভ সেশনগুলো দ্রুত শেষ হওয়া উচিত—পরবর্তী লগইন পর্যন্ত অপেক্ষা করে নয়।

রিকোয়েস্ট ও অনুমোদন ওয়ার্কফ্লো

এন্ড-টু-এন্ড অনুমোদন সেট করুন

আপনার নীতিমালা ও অডিট চাহিদার সঙ্গে মিলিয়ে অনুরোধ, অনুমোদন ও প্রোভিশনিং ফ্লো তৈরি করুন।

পরিষ্কার রিকোয়েস্ট-এবং-অ্যাপ্রুভাল ফ্লো “দ্রুত উপকার”কে স্থায়ী, অননুমোদিত অ্যাক্সেসে পরিণত হওয়া থেকে রোধ করে। প্রতিটি কনসালটেন্ট অ্যাক্সেস রিকোয়েস্টকে একটি ছোট চুক্তি মনে করুন: স্পষ্ট স্কোপ, স্পষ্ট মালিক, স্পষ্ট শেষ তারিখ।

রিকোয়েস্ট ফর্ম: মনের উদ্দেশ্য ধরুন, কেবল পরিচয় নয়

ফর্ম ডিজাইন এমনভাবে করুন যাতে রিকোয়েস্টার অদ্ভুতভাবে অস্পষ্ট হতে না পারে। অন্তত দরকার হবে:

- প্রজেক্ট (বা ক্লায়েন্ট এনগেজমেন্ট) যেখানে কনসালটেন্ট কাজ করবে

- অনুরোধকৃত রোল (আপনার স্ট্যান্ডার্ড রোলগুলোর সাথে ম্যাপ করা, ফ্রি টেক্সট নয়)

- স্থায়িত্ব (শুরু তারিখ + শেষ তারিখ, স্পষ্ট টাইমজোন সহ)

- বিজনেস জাস্টিফিকেশন (কাজ কেন দরকার—এক প্যারাগ্রাফ)

আপনি যদি একাধিক প্রজেক্ট অনুমতি দেন, ফর্মটিকে প্রজেক্ট-নির্দিষ্ট রাখুন যাতে অনুমোদন ও নীতি গুলোর মিশে না যায়।

অ্যাপ্রুভার রাউটিং: মালিকানা স্পষ্ট করুন

অ্যাপ্রুভালগুলো দায়িত্ব অনুসারে হওয়া উচিত, অর্গ চার্ট অনুসারে নয়। সাধারণ রাউটিং:

- প্রজেক্ট ওনার (নিশ্চিত করে যে কনসালটেন্টকে এই প্রজেক্টে কাজ করতে দেওয়া হবে)

- সিকিউরিটি বা IT (নিশ্চিত করে যে রোল উপযুক্ত এবং ন্যূনতম অধিকার মানা হয়েছে)

- ক্লায়েন্ট কনট্যাক্ট (ঐচ্ছিক, যদি ক্লায়েন্ট তৃতীয় পক্ষের অ্যাক্সেস অনুমোদন করে)

“ইমেলে অনুমোদন” এড়িয়ে চলুন। ইন-অ্যাপ অ্যাপ্রুভাল স্ক্রীন ব্যবহার করুন যা দেখায় কী দেওয়া হবে এবং কতক্ষণ।

SLA, রিমাইন্ডার, এবং এস্কেলেশন

হালকা অটোমেশন যোগ করুন যাতে রিকোয়েস্টগুলো আটকে না থাকে:

- Pending approvals-এর জন্য রিমাইন্ডার (উদাহরণ: ২৪ ঘণ্টার পরে)

- আসন্ন মেয়াদ শেষে নোটিফিকেশন (উদাহরণ: শেষ হওয়ার ৭ দিন আগে)

- যদি প্রধান অ্যাপ্রুভার অনুপলব্ধ হন তবে বিকল্প অ্যাপ্রুভারে এস্কেলেশন

প্রতিটি সিদ্ধান্ত রেকর্ড করুন

প্রতিটি ধাপ অপরিবর্তনীয় এবং কিউয়ারেবল হওয়া উচিত: কে অনুমোদন করলো, কখন, কী পরিবর্তন হলো, এবং কোন রোল/সময়কাল অনুমোদিত হলো। এই অডিট ট্রেইল পর্যালোচনা, ঘটনার তদন্ত, এবং ক্লায়েন্ট প্রশ্নের সময় আপনার সত্যের উৎস।

প্রোভিশনিং ও সময়-সীমাবদ্ধ অ্যাক্সেস

প্রোভিশনিং হলো যেখানে “কাগজে অনুমোদিত” থেকে “প্রোডাক্টে ব্যবহারযোগ্য” এ রূপান্তর ঘটে। বাইরের কনসালটেন্টদের জন্য লক্ষ্য হলো গতি সঙ্গে অতিরিক্ত এক্সপোজার না: কেবল যা দরকার ততটুকু দিন, যতক্ষণ দরকার ততক্ষণ, এবং কাজ বদলালে সহজেই পরিবর্তন করুন।

ডিফল্ট পথ অটোমেট করুন

অনুমোদিত রিকোয়েস্টের সঙ্গে যুক্ত একটি নির্ভরযোগ্য, স্বয়ংক্রিয় ফ্লো দিয়ে শুরু করুন:

- Role assignment: প্রত্যেক অনুমোদিত এনগেজমেন্ট টাইপকে রোলে ম্যাপ করুন (উদাহরণ: Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Group membership: কনসালটেন্টকে সঠিক গ্রুপে যোগ করুন যাতে প্রজেক্ট জুড়ে পারমিশন কনসিস্টেন্ট থাকে।

- Resource permissions: কেবল নির্দিষ্ট প্রজেক্ট, ওয়ার্কস্পেস বা ডেটাসেটে অটোমেটিক্যালি অ্যাক্সেস দিন—সম্পূর্ণ টেন্যান্ট নয়।

অটোমেশন idempotent হওয়া উচিত (দুইবার চালালেও নিরাপদ) এবং একটি পরিষ্কার “provisioning summary” তৈরি করা উচিত যা যা দেওয়া হয়েছে তা দেখায়।

ম্যানুয়াল স্টেপগুলোর জন্য চেকলিস্ট সহ সহায়তা দিন

কিছু পারমিশন আপনার অ্যাপের বাইরে থাকে (শেয়ারড ড্রাইভ, থার্ড-পার্টি টুল, কাস্টমার-ম্যানেজড এনভায়রনমেন্ট)। যেখানে আপনি অটোমেট করতে পারেন না, ম্যানুয়াল কাজকে নিরাপদ করুন:

- একটি স্টেপ-বাই-স্টেপ চেকলিস্ট দিন যাতে মালিক, ডিউ ডেট, এবং ভেরিফিকেশন থাকে (উদাহরণ: “ফোল্ডার অ্যাক্সেস নিশ্চিত করুন”, “VPN প্রোফাইল নিশ্চিত করুন”, “বিলিং কোড নিশ্চিত করুন”)।

- পূরণকারকে প্রতিটি স্টেপ সম্পন্ন হিসেবে চিহ্নিত করতে বলুন এবং প্রয়োজনমতো প্রমাণ সংগ্রহ করুন (টিকিট লিঙ্ক, স্ক্রিনশট রেফারেন্স, বা সিস্টেম রেকর্ড ID)।

সময়-সীমাবদ্ধ অ্যাক্সেস ও নবায়ন প্রম্পট

প্রতিটি কনসালটেন্ট অ্যাকাউন্ট তৈরি হওয়ার সময় একটি end date থাকা উচিত। বাস্তবায়ন করুন:

- Auto-expiration: শেষ তারিখে অ্যাক্সেস স্বয়ংক্রিয়ভাবে প্রত্যাহার হবে (কেবল “তত্ত্বগতভাবে নিষ্ক্রিয়” নয়)।

- Renewal prompts: কনসালটেন্ট ও অভ্যন্তরীণ স্পনসরকে আগেভাগেই নোটিফাই করুন (উদাহরণ: ১৪ দিন ও ৩ দিন আগে) একটি এক-ক্লিক নবায়ন অনুরোধের সাথে।

- Grace rules: সাইলেন্ট এক্সটেনশন এড়ান; কাজ চালিয়ে যেতে চাইলে একই অনুমোদন লজিকের মধ্য দিয়ে যেতে হবে।

এনগেজমেন্ট মাঝে পরিবর্তন: আপগ্রেড, স্কোপ শিফট, সাসপেনশন

কনসালটেন্টদের কাজ বদলে যায়। নিরাপদ আপডেটগুলো সাপোর্ট করুন:

- Role upgrades/downgrades যুক্তি ও অনুমোদন ট্রেইলসহ।

- Scope changes (প্রজেক্ট যোগ/অপসার) পুনরায় অনবোর্ডিং না করে করা যায়।

- Suspensions বিরতির জন্য (সিকিউরিটি রিভিউ, চুক্তি গ্যাপ) যা ইতিহাস সংরক্ষণ করে কিন্তু তৎক্ষণাত অ্যাক্সেস সরায়।

অডিট লগ, মনিটরিং, এবং অ্যালার্ট

চাহিদা থেকে বিল্ড প্ল্যান তৈরি করুন

কোড জেনারেট করার আগে অবজেক্ট, রোল এবং এজ কেসগুলি নির্ধারণ করতে Planning Mode ব্যবহার করুন।

অডিট লগ আপনার বাইরের অ্যাক্সেসের “পেপার ট্রেইল”: কে কখন কি করেছে, কোথা থেকে এসেছিল—এগুলো ব্যাখ্যা করে। কেবল একটি কমপ্লায়েন্স চেকবক্স নয়; এটি ঘটনার তদন্ত, ন্যূনতম অধিকার প্রমাণ করা, এবং দ্রুত বিতর্ক সমাধানে ব্যবহৃত হয়।

একটি ব্যবহারিক অডিট লগ স্কিমা

অ্যাপ জুড়ে কাজ করা একটি ধারাবাহিক ইভেন্ট মডেল দিয়ে শুরু করুন:

- actor: কে অ্যাকশন শুরু করেছে (user ID, role, org)

- target: কী প্রভাবিত হয়েছে (project ID, file ID, user ID)

- action: ক্যাননিক্যাল ভের্ব (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: সার্ভার-সাইড সময় (UTC)

- ip: সোর্স IP (যদি থাকে user agent)

- metadata: প্রসঙ্গের জন্য JSON (policy ID, previous/new values, reason codes, request ticket)

অ্যাকশনগুলো স্ট্যান্ডার্ড রাখুন যাতে রিপোর্টিং জটিল না হয়।

লগ করা ইভেন্টগুলোর ন্যূনতম সেট

“সিকিউরিটি ইভেন্ট” এবং “বিজনেস-ইমপ্যাক্ট ইভেন্ট” উভয়ই লগ করুন:

- ইনভাইট পাঠানো/গৃহীত/এক্সপায়ার, অ্যাকাউন্ট অ্যাক্টিভেশন, পাসওয়ার্ড রিসেট

- লগিন, লগআউট, সেশন রিফ্রেশ, ব্যর্থ লগইন প্রচেষ্টা

- MFA এনরোলমেন্ট/পরিবর্তন, MFA ব্যর্থতা, SSO assertion ব্যর্থতা

- রোল বা নীতি পরিবর্তন (কে অনুমোদন করেছে এবং কেন)

- সংবেদনশীল ভিউতে অ্যাক্সেস, এক্সপোর্ট/ডাউনলোড, এবং API কী ব্যবহার

- অ্যাডমিন অ্যাকশন: ইউজার ডিএক্টিভেশন, প্রজেক্ট রিএসাইনমেন্ট, বাল্ক চেঞ্জ

মনিটরিং ও অ্যালার্ট ট্রিগার

অডিট লগগুলো অ্যালার্টের সঙ্গে আরও কার্যকর হয়। সাধারণ ট্রিগার:

- অস্বাভাবিক লগিন প্যাটার্ন (নতুন দেশ/ডিভাইস, অসম্ভব ভ্রমণ, অফ-আওয়ার স্পাইক)

- বারবার ব্যর্থ MFA বা লগইন প্রচেষ্টা (সম্ভাব্য অ্যাকাউন্ট গ্রহণের চেষ্টার নির্দেশ)

- প্রিভিলেজ এস্ক্যালেশন (কনসালটেন্ট রোল আপগ্রেড, নতুন অ্যাডমিন গৃহীত)

- বড় বা পুনরাবৃত্তি এক্সপোর্ট, বিশেষ করে সীমাবদ্ধ প্রজেক্ট থেকে

এক্সপোর্ট ও রিটেনশন

ফিল্টার (তারিখ পরিসীমা, actor, project, action) সহ CSV/JSON এ অডিট এক্সপোর্ট দিন, এবং পলিসি অনুযায়ী রিটেনশন সেটিংস নির্ধারণ করুন (উদাহরণ: ডিফল্ট ৯০ দিন, নিয়ন্ত্রিত টিমের জন্য দীর্ঘ)। অডিট এক্সপোর্ট অ্যাক্সেসকে একটি প্রিভিলেজড অ্যাকশন হিসেবে নথিভুক্ত করুন (এবং এটাও লগ করুন)। সম্পর্কিত কন্ট্রোলের জন্য দেখুন /security।

অ্যাক্সেস রিভিউ ও চলমান গভর্ন্যান্স

অ্যাক্সেস দেওয়াই কাজের অর্ধেক। বাস্তব ঝুঁকি গোপনে সময়ের সাথে বাড়ে: কনসালটেন্ট প্রজেক্ট শেষ করে, টিম বদলে যায়, বা লগ ইন করা বন্ধ করে—তবু তাদের অ্যাকাউন্ট কাজ করা চালিয়ে যায়। চলমান গভর্ন্যান্সই কিভাবে অস্থায়ী অ্যাক্সেস স্থায়ী না হয় তা নিশ্চিত করে।

ব্যবহারকারীরা সত্যিই ব্যবহার করবে এমন রিভিউ ড্যাশবোর্ড বানান

স্পনসর ও প্রজেক্ট ওনারদের জন্য একটি সহজ রিভিউ ভিউ তৈরি করুন যা প্রতিবার একই প্রশ্নের উত্তর দেয়:

- প্রজেক্ট ও রোলে সক্রিয় কনসালটেন্ট

- শেষ সক্রিয়তা (এবং প্রয়োজনে শেষ সংবেদনশীল অ্যাকশন)

- অ্যাক্সেস মেয়াদ শেষ হওয়ার তারিখ ও বাকি সময়

- Pending approvals, renewals, ও exceptions

ড্যাশবোর্ডকে ফোকাসেড রাখুন। একজন রিভিউয়ারকে পাঁচটি পেজ না খুলেই “keep” বা “remove” সিদ্ধান্ত নিতে দেওয়া উচিত।

অ্যাটেস্টেশন যোগ করুন (ওনার নিশ্চিত করে)

হাই-রিস্ক সিস্টেমের জন্য মাসিক, নীচু-রিস্কের জন্য ত্রৈমাসিক, ওনারদের কাছে অ্যাটেস্টেশন নির্ধারণ করুন—ওই কনসালটেন্ট এখনো অ্যাক্সেস প্রয়োজন কিনা নিশ্চিত করার জন্য। সিদ্ধান্তগুলো স্পষ্ট করুন:

- নির্দিষ্ট সময়ের জন্য পুনঃঅনুমোদন (যেমন ৩০/৬০/৯০ দিন)

- রোল ডাউনগ্রেড (ন্যূনতম অধিকার)

- অ্যাক্সেস প্রত্যাহার

বিচ্ছুর কাজ কমানোর জন্য ডিফল্ট রাখুন “নিয়মিতভাবে মেয়াদপূর্তির unless confirmed” বনাম “চিরতরে চালু থাকবে।” যে ব্যক্তি নিশ্চিত করলো, কখন, এবং কত সময়ের জন্য সেটিও লক করে রাখুন।

ইনঅ্যাকটিভিটি রুল ব্যবহার করুন তবে কাজ বিরক্ত না করে

ইনঅ্যাকটিভিটি একটি শক্তিশালী সিগন্যাল। রুলগুলো বাস্তবায়ন করুন যেমন “X দিনের অনুপস্থিতিতে সাসপেন্ড,” কিন্তু একটি কনফার্মেশন স্টেপ রাখুন:

- সাসপেনশন বা রিভোকের আগে স্পনসর/ওনারকে নোটিফাই করুন

- একটি এক-ক্লিক “extend” অপশন দিন একটি নতুন এক্সপায়ারি তারিখসহ

- যদি কোনো উত্তর না আসে তাহলে স্বয়ংক্রিয়ভাবে রিভোক করুন

এটি সারেন্ট ঝুঁকি থামায় এবং আচমকা লকআউট এড়ায়।

এক্সসেপশনগুলো ট্র্যাক করুন ও নির্দিষ্ট সময় পরে আবার দেখুন

কিছু কনসালটেন্ট অস্বাভাবিক অ্যাক্সেস চাইবে (অতিরিক্ত প্রজেক্ট, বিস্তৃত ডেটা, দীর্ঘ সময়)। এক্সসেপশনগুলোকে ডিজাইন থেকেই অস্থায়ী করুন: কারণ, শেষ তারিখ, ও নির্ধারিত পুনঃপরীক্ষা চান। আপনার ড্যাশবোর্ডে এক্সসেপশন আলাদাভাবে হাইলাইট করুন যাতে সেগুলো ভুলে না যায়।

একটি ব্যবহারিক পরবর্তী ধাপ হলে আপনার অ্যাডমিন এলাকায় গভর্ন্যান্স টাস্ক লিংক করুন (উদাহরণ: /admin/access-reviews) এবং স্পনসরদের ডিফল্ট ল্যান্ডিং পেজ হিসেবে সেট করুন।

অফবোর্ডিং: সত্যিই স্টিক করে এমন প্রত্যাহার

বাইরের কনসালটেন্ট অফবোর্ডিং কেবল “অ্যাকাউন্ট নিষ্ক্রিয় করা” নয়। যদি আপনি কেবল অ্যাপ রোল সরান কিন্তু সেশন, API কী, শেয়ারড ফোল্ডার, বা সিক্রেট অটেনশন না করেন, তাহলে অ্যাক্সেস এনগেজমেন্ট শেষ হওয়ার অনেক পরে পর্যন্ত থাকতে পারে। একটি ভালো ওয়েব অ্যাপ অফবোর্ডিংকে পুনরাবৃত্তিমূলক প্রক্রিয়া হিসেবে ট্রিট করে—স্পষ্ট ট্রিগার, অটোমেশন, এবং যাচাই সহ।

স্পষ্ট অফবোর্ডিং ট্রিগার নির্ধারণ করুন

কোন ইভেন্টগুলো স্বয়ংক্রিয়ভাবে অফবোর্ডিং ফ্লো শুরু করবে তা আগে সিদ্ধান্ত নিন। সাধারণ ট্রিগারগুলোর মধ্যে:

- চুক্তি শেষ তারিখ (আগেই নির্ধারিত)

- প্রজেক্ট সম্পন্ন (প্রজেক্ট “closed” চিহ্নিত করা)

- নীতি লঙ্ঘন (সিকিউরিটি ইনসিডেন্ট, ব্যর্থ রিভিউ, HR/লিগ্যাল অনুরোধ)

আপনার সিস্টেম এই ট্রিগারগুলোকে স্পষ্ট এবং অডিটেবল করে তুলুক। উদাহরণ: একটি কনট্রাক্ট রেকর্ড যার একটি end date আছে, বা একটি প্রজেক্ট স্টেট পরিবর্তন যা একটি “Offboarding required” টাস্ক তৈরি করে।

প্রত্যাহার অটোমেট করুন, কেবল “পারমিশন সরানো” নয়

প্রত্যাহার ব্যাপক ও দ্রুত হওয়া উচিত। অন্তত অটোমেট করুন:

- ইউজার অ্যাকাউন্ট নিষ্ক্রিয় করা (অথবা inactive হিসেবে মার্ক করা)

- সকল রোল/গ্রুপ অপসারণ যা প্রজেক্ট, ডেটা, বা অ্যাডমিন ফাংশনে অ্যাক্সেস দেয়

- একটিভ সেশন ও টোকেন প্রত্যাহার (ওয়েব সেশন, refresh tokens, API টোকেন)

আপনি যদি SSO সমর্থন করেন, মনে রাখবেন SSO টার্মিনেশন একচিলা করে আপনার অ্যাপে থাকা চলমান সেশনগুলো ছিন্ন করতে নাও পারে। সার্ভার-সাইড সেশন বাতিল করা এখনও প্রয়োজন যাতে কনসালটেন্ট একটি ইতিমধ্যেই প্রমাণীকৃত ব্রাউজার থেকে কাজ চালিয়ে যেতে না পারে।

ডেটা হ্যান্ডওভার ও সিক্রেট ক্লিনআপ হ্যান্ডেল করুন

অফবোর্ডিং ডেটা হাইজিনও একটি মুহূর্ত। একটি চেকলিস্ট তৈরি করুন যাতে কিছুই ব্যক্তিগত ইনবক্স বা প্রাইভেট ড্রাইভে আটকে না থাকে।

সাধারণ আইটেমগুলো:

- ডেলিভারেবল ও কাজের আর্টিফ্যাক্ট: নিশ্চিত করুন সেগুলো প্রজেক্ট স্পেসে আপলোড করা হয়েছে ও অভ্যন্তরীণ কোনও ইউজারের কাছে ownership সোনপন্ন আছে

- ক্রেডেনশিয়াল রোটেশন: যে কোনও ক্রেডেনশিয়াল যা কনসালটেন্ট জানত তা রোটেট করুন (ডাটাবেস পাসওয়ার্ড, API কী, সার্ভিস অ্যাকাউন্ট)

- শেয়ারড সিক্রেট ক্লিনআপ: সেগুলোকে শেয়ার্ড ভল্ট এন্ট্রি, শেয়ার্ড ফোল্ডার, ডিস্ট্রিবিউশন লিস্ট, ও চ্যাট চ্যানেল থেকে সরান

যদি আপনার পোর্টাল ফাইল আপলোড বা টিকেটিং অন্তর্ভুক্ত করে, একটি “Export handover package” ধাপ বিবেচনা করুন যা সম্পর্কিত ডকুমেন্ট ও লিঙ্কগুলো একটি প্যাকেজে বানায় অভ্যন্তরীণ মালিকের জন্য।

ক্লোজার যাচাই করুন একটি ফাইনাল অডিট রেকর্ডের মাধ্যমে

Sticky revocation মানে যাচাই সহ দেখা। “ঠিক আছে হবে” বিশ্বাসের উপর নির্ভর না করুন—রেকর্ড রাখুন যে এটি হয়েছে।

উপযুক্ত যাচাই স্টেপ:

- কনসালটেন্টের শূন্য active roles এবং কোনো project memberships নেই নিশ্চিত করা

- সব সেশন/টোকেন প্রত্যাহার করা হয়েছে এবং কোনো টোকেন বৈধ নেই তা নিশ্চিত করা

- একটি চূড়ান্ত offboarding audit event তৈরি করা (কে শুরু করলো, কখন চালানো হলো, কী সরানো হলো, কোনো এক্সসেপশন আছে কি না)

এই ফাইনাল অডিট এন্ট্রি অ্যাক্সেস রিভিউ, ঘটনার তদন্ত, এবং কমপ্লায়েন্স চেকের সময় কাজে দেয়। এটি অফবোর্ডিংকে একটি অনানুষ্ঠানিক কাজ থেকে নির্ভরযোগ্য কন্ট্রোলে রূপান্তর করে।

ইমপ্লিমেন্টেশন ব্লুপ্রিন্ট: API, UI, টেস্টিং, এবং ডিপ্লয়মেন্ট

কম ওভারহেডে ডিপ্লয় করুন

বাস্তব প্রোডাকশন ব্যবহারের জন্য ডিজাইন করা সেটআপে আপনার কনসালটেন্ট পোর্টাল ডিপ্লয় ও হোস্ট করুন।

এটি সেই বিল্ড প্ল্যান যা আপনার অ্যাক্সেস নীতিকে কাজ করা প্রোডাক্টে রূপান্তর করে: একটি ছোট API সেট, একটি সহজ অ্যাডমিন/রিভিউয়ার UI, এবং পর্যাপ্ত টেস্ট ও ডিপ্লয়মেন্ট হাইজিন যাতে অ্যাক্সেস চুপচাপ ব্যর্থ না হয়।

যদি আপনি দ্রুত প্রথম ভার্সন স্টেকহোল্ডারদের হাতে দিতে চান, একটা vibe-coding পদ্ধতি কার্যকর হতে পারে: আপনি ওয়ার্কফ্লো, রোল, এবং স্ক্রিনগুলো বর্ণনা করেন, এবং ওয়ার্কিং সফটওয়্যার থেকে ইটারেট করেন। উদাহরণস্বরূপ, Koder.ai দলগুলোকে একটি বাইরের ইউজার পোর্টাল প্রোটোটাইপ করতে সাহায্য করতে পারে (React UI, Go backend, PostgreSQL) চ্যাট-ভিত্তিক স্পেসিফিকেশন থেকে, তারপর অনুমোদন, এক্সপায়ারি জব, এবং অডিট ভিউগুলো স্ন্যাপশট/রোলব্যাক এবং সোর্স কোড এক্সপোর্টের মাধ্যমে ফাইন-টিউন করা যায় যখন আপনি আনুষ্ঠানিক SDLC-তে যেতে চান।

API সারফেস (বোরিং এবং কনসিস্টেন্ট রাখু)

আপনি আগে যে অবজেক্টগুলো সংজ্ঞায়িত করেছেন (users, roles, projects, policies) এবং ওয়ার্কফ্লো (requests → approvals → provisioning) এর চারপাশে এন্ডপয়েন্ট ডিজাইন করুন:

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; কখনো লগ এডিট করবেন না)

UI দিক থেকে, তিনটি স্ক্রিন লক্ষ্য করুন:

- কনসালটেন্ট পোর্টাল (তারা কী অ্যাক্সেস পায়, এক্সপায়ারি তারিখ, অ্যাক্সেস রিকোয়েস্ট)

- অ্যাপ্রুভার ইনবক্স

- অ্যাডমিন কনসোল (রোলস, পলিসি, গ্রান্টস, অডিট সার্চ)

চাকরিবিধি নিরাপত্তা বেসিকস

প্রতিটি write এন্ডপয়েন্টে ইনপুট ভ্যালিডেশন চালান, cookie-based সেশনের জন্য CSRF সুরক্ষায় বাধ্য থাকুন, এবং লগইন, রিকোয়েস্ট তৈরি, ও অডিট সার্চে রেট লিমিটিং যোগ করুন।

আপনি যদি ফাইল আপলোড সমর্থন করেন (উদাহরণ: statement of work), allowlisted MIME টাইপ, ভাইরাস স্ক্যানিং, সাইজ লিমিট, এবং ফাইলগুলো ওয়েব রুটের বাইরে র্যান্ডম নামের সঙ্গে স্টোর করুন।

টেস্টিং প্ল্যান (পারমিশন বাগ হলো প্রোডাক্ট বাগ)

কভার করুন:

- পারমিশন টেস্ট: রোল, প্রজেক্ট, এবং পলিসি কনস্ট্রেইন্ট অনুযায়ী “করে/করতে পারে না” পরীক্ষা

- ওয়ার্কফ্লো টেস্ট: request → approve → grant created → নোটিফিকেশন

- সময়-ভিত্তিক এক্সপায়ারি: নির্দিষ্ট সময় এ অ্যাক্সেস বন্ধ হয়, এবং “extend” অনুমোদন চাই

ডিপ্লয়মেন্ট নোট

dev/staging/prod আলাদা রাখুন, সিক্রেটগুলো ভল্টে (git-এ env ফাইল নয়) ম্যানেজ করুন, এবং ব্যাকআপ এনক্রিপ্ট করুন। একটি পুনরাবৃত্তিমূলক জব রাখুন যা এক্সপায়ারি/রিভোকেশন চালায় এবং যদি ব্যর্থ হয় তাহলে অ্যালার্ট তৈরি করুন।

যদি আপনি একটি চেকলিস্ট-স্টাইলসহকারী চান, আপনার টিমকে /blog/access-review-checklist-এ লিংক দিন, এবং মূল্য নির্ধারণ/প্যাকেজিং বিবরণ /pricing-এ রাখুন।

চূড়ান্ত চেকলিস্ট: “ভাল” কেমন দেখায়

একটি কনসালটেন্ট অ্যাক্সেস ওয়েব অ্যাপ তখনই কাজ করছে যখন প্রতিবার একই আউটকাম তৈরি করে:

- প্রতিটি কনসালটেন্টের একটি অনন্য পরিচয়, MFA, এবং একটি প্রজেক্ট-সীমাবদ্ধ স্কোপ আছে।

- প্রতিটি অ্যাক্সেস গ্রান্টের একটি মালিক, একটি অ্যাপ্রুভার, একটি কারণ, এবং একটি শেষ তারিখ আছে।

- এক্সপায়ারি ও রিভোকেশন অটোমেটেড (সেশন/টোকেন ইনভ্যালিডেশন সহ)।

- এক্সসেপশন দৃশ্যমান, সময়-সীমাবদ্ধ, এবং পুনরায় পরীক্ষা করা হয়।

- লগগুলো পর্যাপ্ত কনসিস্টেন্ট যাতে ঘটনার তদন্ত সম্ভব হয়।

সর্বপ্রথম ছোট সংস্করণটি তৈরি করুন যা ওই ইনভেরিয়ান্টগুলো জোরালোভাবে বাস্তবায়ন করে, তারপর আরাম ও সুবিধার ফিচারগুলো (ড্যাশবোর্ড, বাল্ক অপারেশন, সমৃদ্ধ নীতিসমূহ) যোগ করুন কিন্তু মূল কন্ট্রোলগুলোকে দুর্বল করবেন না।