ইন্টারনেট ব্যবহারকারীর জন্য DNS কেন গুরুত্বপূর্ণ

আপনি যখনই কোনো ওয়েব ঠিকানা টাইপ করেন, কোনো লিঙ্কে ক্লিক করেন, বা ইমেইল পাঠান — তখনই একটি সহজ ধারণার ওপর নির্ভর করছেন: মানুষের জন্য স্মরণযোগ্য নাম থাকা উচিত, আর কম্পিউটারগুলো সেই নামগুলোকে সঠিক মেশিনের সাথে মিলিয়ে দেবে।

DNS দৈনন্দিন একটি সমস্যা সমাধান করে: কম্পিউটারগুলো সংখ্যাসূচক ঠিকানায় (IP ঠিকানা) কথা বলে—যেমন 203.0.113.42—কিন্তু মানুষ সংখ্যা সিরিজ মনে রাখতে চান না। আপনি example.com মনে রাখতে চান, না যে সাইটটি আজ যে ঠিকানা ব্যবহার করছে।

এক বাক্যে DNS

ডোমেইন নাম সিস্টেম (DNS) হল ইন্টারনেটের "ঠিকানার বই" যা মানুষের বোঝার মতো ডোমেইন নামকে কম্পিউটারদের ব্যবহারের জন্য আইপি ঠিকানায় অনুবাদ করে।

এটা ছোট লাগতে পারে, কিন্তু ব্যবহারযোগ্য ইন্টারনেট ও পুরোপুরি সংখ্যার ডায়রেক্টরি—এর মধ্যে প্রচুর পার্থক্য আছে।

এই গাইড-এ কি আশা করবেন

এটি একটি অপ্রযুক্তিগত ভ্রমণ—কোনো নেটওয়ার্কিং ব্যাকগ্রাউন্ড দরকার নেই। আমরা দেখব:

- DNS-এর মৌলিক ধারণা ও কেন এটি প্রয়োজন ছিল

- মূল ভূমিকা গুলো (আপনার ডিভাইস, DNS রিজলভার, এবং authoritative সার্ভার)

- ওয়েবসাইট বা ইমেইল চালানোর সময় আপনি প্রকৃতপক্ষে কোন অংশগুলো দেখে থাকেন

- DNS থেকে উদ্ভূত নিরাপত্তা ও বিশ্বাসের প্রশ্নসমূহ (এবং সাহায্যকারী টুলগুলো)

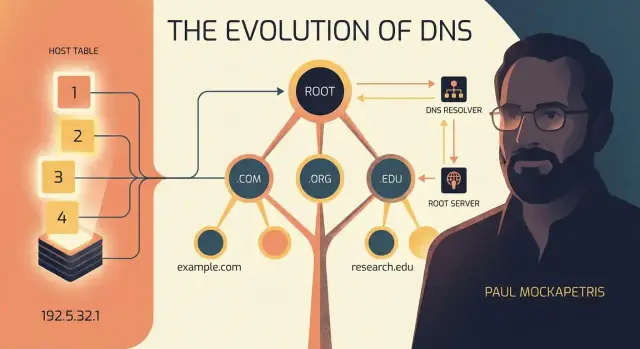

পাঠের সময় আপনি Paul Mockapetris-কে পাবেন, তিনি ১৯৮০-এর দশকে DNS ডিজাইন করেন। তার কাজ গুরুত্বপূর্ণ ছিল কারণ তিনি কেবল একটি নতুন নামকরণ ফরম্যাট তৈরি করেননি—তিনি এমন একটি সিস্টেম ডিজাইন করেন যা ইন্টারনেট ছোট গবেষণা নেটওয়ার্ক থেকে এমন একটি জিনিসে পরিণত হলে যে কোটি কোটি মানুষ ব্যবহার করে, তাতে স্কেল করতে পারে।

আপনি যদি কখনও কোন সাইট "ডাউন" হয়ে গেছে দেখতে পেয়ে থাকেন, ডোমেইন পরিবর্তন "প্রোপাগেট" হওয়ার জন্য অপেক্ষা করেছেন, বা কেন ইমেইল সেটিংসে অদ্ভুত DNS এন্ট্রিগুলো থাকে তা জিজ্ঞাসা করে থাকেন—তাহলে আপনি বাইরের দিক থেকে DNS-কে দেখেছেন। বাকিটা এই নিবন্ধ পরিষ্কারভাবে বর্ণনা করে—জারগন ছাড়া।

DNS-এর আগের দিন: সবকিছুই যখন একশিটে ছিল

কোনো পরিচিত ওয়েব ঠিকানা টাইপ করার বহু আগে, প্রাথমিক নেটওয়ার্কগুলো একটি সহজ সমস্যা নিয়ে ঝড়ঝমক করছিল: একটি নির্দিষ্ট মেশিনে কীভাবে পৌঁছাবেন? কম্পিউটারগুলো IP ঠিকানা (যেমন 10.0.0.5) ব্যবহার করে যোগাযোগ করতে পারত, কিন্তু মানুষ হোস্টনেম পছন্দ করত—সংক্ষিপ্ত লেবেল যেমন MIT-MC বা SRI-NIC যা মনে রাখা ও শেয়ার করা সহজ।

মূল "নেম সার্ভিস": HOSTS.TXT

প্রাথমিক ARPANET-এ সমাধান ছিল একটি একক শেয়ার করা ফাইল: HOSTS.TXT। এটি মূলত একটি লুকআপ টেবিল ছিল: হোস্টনেম ও তাদের আইপি ঠিকানার তালিকা।

প্রতিটি কম্পিউটারে এই ফাইলটির লোকাল কপি ছিল। যদি আপনি নাম দিয়ে কোনো মেশিনে সংযোগ করতে চাইতেন, আপনার সিস্টেম HOSTS.TXT চেক করে সংশ্লিষ্ট আইপি পেত।

এই পদ্ধতি প্রথমে কাজ করছিল কারণ নেটওয়ার্কগুলো ছোট ছিল, পরিবর্তন তুলনামূলকভাবে কম হত, এবং আপডেট পাওয়ার একটি স্পষ্ট স্থান ছিল।

কেন এটি কাজ করা বন্ধ করলো

যেমনই আরও সংগঠন যোগ হল, এই পদ্ধতি সাধারণ বৃদ্ধির সঙ্গে কেঁপে উঠলো:

- আপডেটগুলো ক্রমাগত হয়ে গেল। নতুন মেশিন এলো, ঠিকানা বদলালো, নাম পরিবর্তনের দরকার পড়লো।

- নাম দ্বন্দ্ব বেড়ে গেল। দুই গ্রুপ একই হোস্টনেম বেছে নিতে পারত অবহেলায়।

- বিতরণ ল্যাগ আউটেজ সৃষ্টি করেছিল। আপনার HOSTS.TXT পুরনো হলে, একটি হোস্টনেম ভুল ঠিকানায় বা কোথাও নির্দেশ না করত।

মূল সমস্যা ছিল সমন্বয়। HOSTS.TXT ছিল এমন একটি শেয়ার করা ঠিকানার বই যা পুরো বিশ্ব ব্যবহার করত। যদি সবাই একই বই-এর ওপর নির্ভর করে, প্রতিটি সংশোধনকে গ্লোবাল এডিট দরকার, এবং সবাইকে দ্রুত নতুন সংস্করণ ডাউনলোড করতে হবে। নেটওয়ার্ক একটি নির্দিষ্ট আকারে পৌঁছালে, সেই এক-ফাইল মডেল ধীর, কেন্দ্রীভূত এবং ত্রুটিপূর্ণ হয়ে পড়ে।

DNS নামকে সংখ্যায় রূপান্তর করার ধারণাকে বদলে দেয়নি—বরং কিভাবে সেই ম্যাপিং রক্ষিত ও বিতরণ করা হবে তা বদলে দেয়।

পল মকাপেট্রিস: স্কেলযোগ্য নামকরণের ধারণার ইঞ্জিনিয়ার

১৯৮০-এর দশকের শুরুতে ইন্টারনেট ছোট গবেষণা নেটওয়ার্ক থেকে বড়, জটিল, এবং বহুমাত্রিক ব্যবহারযোগ্য জায়গায় রূপান্তরিত হচ্ছিল। বেশি মেশিন যোগ হচ্ছিল, সংস্থাগুলো স্বাধীনতা চাচ্ছিল, এবং মানুষ সংখ্যাসূচক ঠিকানা মনে রাখার পরিবর্তে সহজ উপায় চাচ্ছিল।

পল মকাপেট্রিস সেই পরিবেশে কাজ করে DNS-এর ডিজাইনার হিসেবে পরিচিত। তার অবদান কোনো চকচকে পণ্য ছিল না—এটি একটি বাস্তবগত সমস্যার ইঞ্জিনিয়ারিং সমাধান ছিল: নেটওয়ার্ক বাড়ার সঙ্গে কীভাবে নামগুলো ব্যবহারযোগ্য রাখা যায়?

মূল অন্তর্দৃষ্টি: নামকরণকে স্কেলে করতে হবে

একটি নামকরণ ব্যবস্থা সহজ শুনায় যতক্ষণ না আপনি তখনকার "সহজ" কী ছিল তা কল্পনা করেন: প্রতিটি নামের একক শেয়ার করা তালিকা যা সবাইকে ডাউনলোড করে রাখতে হবে। পরিবর্তন যদি ক্রমাগত হয়ে উঠে, সেই পদ্ধতি ভেঙে পড়ে। প্রতিটি নতুন হোস্ট, পুনঃনামকরণ, বা সংশোধন প্রতিটি ব্যক্তির জন্য সমন্বয় কর্মে পরিণত হয়।

মকাপেট্রিসের মূল ধারণা ছিল নাম শুধুই ডেটা নয়; নাম হল শেয়ার করা সমঝোতা। নেটওয়ার্ক বাড়লে, সেই সমঝোতা তৈরি ও বিতরণ করার পদ্ধতিটাও বাড়াতে হবে—প্রতি কম্পিউটারকে মাস্টার লিস্ট বারবার ফেচ না করিয়েই।

একটি বিতরণকৃত সিস্টেম, বড়তর ফাইল নয়

DNS "একটি অথরিটেটিভ ফাইল" ধারণাকে বিতরণকৃত ডিজাইনে বদলে দেয়:

- দায়িত্ব ভাগ করা হয়: বিভিন্ন সংস্থা তাদের নিজস্ব নাম স্পেস পরিচালনা করে।

- জবাব পাওয়া যায় সঠিক সার্ভারের কাছে জিজ্ঞাসা করে, পুরো পৃথিবী লোকালি কপি করে নেওয়ার বদলে।

- ফলাফল ক্যাশ করা যায়, ফলে বেশিরভাগ লুকআপ দ্রুত হয়, আবার পরিবর্তনগুলো সময়ের সঙ্গে ছড়ায়।

এটাই নীরব প্রতিভা: DNS কৌশলী হওয়ার জন্য নয়—এটি বাস্তব সীমাবদ্ধতার মধ্যে কাজ চালিয়ে যেতে ডিজাইন করা হয়েছিল: সীমিত ব্যান্ডউইথ, প্রায়শই পরিবর্তন, বহু স্বাধীন অ্যাডমিন, এবং একটি অবিরাম বাড়তে থাকা নেটওয়ার্ক।

DNS-এর নকশা লক্ষ্যসমূহ যা গঠন করেছিল

DNS কোনো চতুর শর্টকাট হিসেবে আবিষ্কৃত হয়নি—এটি ডিজাইন করা হয়েছিল নির্দিষ্ট, বাস্তবগত সমস্যাগুলি সমাধান করতে যা প্রাথমিক ইন্টারনেট বাড়ার সময় দেখা দিয়েছিল। মকাপেট্রিসের পদ্ধতি ছিল প্রথমে স্পষ্ট লক্ষ্য নির্ধারণ করা, তারপর এমন একটি নামকরণ সিস্টেম তৈরি করা যা দশক ধরে টিকে থাকবে।

লক্ষ্যগুলো সরল ভাষায়

- স্কেলেবল: এটি কেবল কয়েকশটি কম্পিউটারের জন্য নয়, মিলিয়ন (এবং পরে বিলিয়ন) নামের জন্য কাজ করতে হবে।

- বিতরণকৃত: কোনো একক মাস্টার ফাইল বা একটি কেন্দ্রীয় মেশিন সবকিছুর দায়িত্ব নিতে পারবে না।

- বিশ্বস্ত/রিলায়েবল: সার্ভার ডাউন থাকলেও বা অপ্রাপ্য হলেও সিস্টেম টেকসই উত্তর দিতে পারবে।

- পরিচালনায় সহজ: সংস্থাগুলো তাদের নিজস্ব নাম আপডেট করতে চায়, পুরো গ্লোবাল অ্যাডমিনকে জিজ্ঞাসা না করেই।

ডেলিগেশন: “গোপন উপাদান”

কী ধারণাটি হল ডেলিগেশন: বিভিন্ন দলের কাছে নাম গাছের বিভিন্ন অংশের দায়িত্ব দেওয়া।

উদাহরণস্বরূপ, একটি সংস্থা .com-এর অধীনে কী আছে তা পরিচালনা করে, একটি রেজিস্ট্রার example.com দাবি করতে সাহায্য করে, এবং তারপর আপনি (বা আপনার DNS প্রোভাইডার) www.example.com, mail.example.com ইত্যাদি নিয়ন্ত্রণ করেন। এটি দায়িত্বকে পরিষ্কারভাবে ভাগ করে, যাতে বৃদ্ধির সাথে বটলনেক না হয়।

ব্যর্থতা টিকে থাকার জন্য ডিজাইন করা

DNS ধরে N ধরে যে সমস্যা হবে—সার্ভার ক্র্যাশ করবে, নেটওয়ার্ক পার্টিশন হবে, রুট বদলাবে। তাই এটি একাধিক authoritative সার্ভার এবং রিজলভার-ক্যাশিং এর ওপর নির্ভর করে, যাতে সাময়িক আউটেজও প্রতিটি লুকআপকে সাথে সাথে ভেঙে না দেয়।

DNS কী (এবং কী নয়)

DNS মানব-বান্ধব নামকে প্রযুক্তিগত ডেটায় অনুবাদ করে—সবচেয়ে পরিচিতভাবে IP ঠিকানায়। এটা "ইন্টারনেট নিজেই" নয়—এটি একটি নামকরণ ও লুকআপ সার্ভিস যা আপনার ডিভাইসকে কোথায় সংযোগ করতে হবে তা জানায়।

এক ছবিতে DNS: নামগুলোর হায়ারার্কি

DNS নামগুলিকে একটি গাছের মতো সংগঠিত করে। প্রতিটি নামকে অবশ্যই গ্লোবালি অনন্য করে রাখার দরকার নেই—বরং নামগুলো স্তরে ভাগ করে দায়িত্ব ছড়িয়ে দেওয়া হয়।

হায়ারার্কি: রুট → TLD → ডোমেইন → সাবডোমেইন

একটি DNS নাম ডান থেকে বামে পড়া হয়:

- রুট: প্রতিটি নামের শেষে যে অদৃশ্য ডট (প্রায়ই বাদ দেওয়া হয়).

www.example.com. প্রযুক্তিগতভাবে একটি . দিয়ে শেষ হয়।

- TLD (Top-Level Domain):

.com, .org, .net, দেশ-কোড যেমন .uk

- ডোমেইন:

example ইন example.com

- সাবডোমেইন / হোস্ট:

www ইন www.example.com

অতএব www.example.com ভাঙ্গা যায়:

com (TLD)example (ডোমেইন যা .com-এর অধীনে রেজিস্টার করা)www (একটি লেবেল যা ডোমেইন মালিক তৈরি করে এবং নিয়ন্ত্রণ করে)

হায়ারার্কি কেন সাহায্য করে

এই গঠন দ্বন্দ্ব কমায় কারণ নামগুলো কেবল তাদের পিতার ভিতরে অনন্য হতে হবে। অনেক সংস্থা www সাবডোমেইন ব্যবহার করতে পারে, কারণ www.example.com এবং www.another-example.com সংঘর্ষ করে না।

এটি কাজের বোঝাও ছড়ায়। .com অপারেটররা প্রতিটি ওয়েবসাইটের রেকর্ড পরিচালনা করতে হয় না; তারা কেবল বলে কে example.com-এর জন্য দায়িত্বে, এবং তারপর example.com মালিক বিস্তারিত পরিচালনা করে।

"জোন" সরল ভাষায়

একটি জোন হলো সেই গাছের একটি ব্যবস্থাপনাযোগ্য অংশ—DNS ডেটা যার জন্য কেউ প্রকাশের দায়িত্ব নেয়। অনেক টিমের জন্য, “আমাদের জোন” মানে example.com এবং যেসব সাবডোমেইন আমরা হোস্ট করি সেগুলো—যা তাদের authoritative DNS প্রোভাইডারে রাখা থাকে।

কে কী করে: রিজলভার, অথরিটেটিভ সার্ভার, এবং আপনি

আপনি যখন ব্রাউজারে একটি সাইটের নাম টাইপ করেন, আপনি সরাসরি "ইন্টারনেট"-কে জিজ্ঞাসা করছেন না। কয়েকটি বিশেষায়িত সহায়ক কাজ ভাগ করে নেয় যাতে উত্তর দ্রুত ও নির্ভরযোগ্যভাবে পাওয়া যায়।

প্রধান অভিনেতারা

আপনি (আপনার ডিভাইস ও ব্রাউজার) একটি সহজ অনুরোধ দিয়ে শুরু করেন: “example.com-এর সাথে কোন আইপি ঠিকানা মেলে?” সাধারণত আপনার ডিভাইসটি ইতিমধ্যেই উত্তর জানে না এবং এটি প্রচুর সার্ভারে জিজ্ঞাসা করতে চাইবে না।

একটি recursive resolver আপনার পক্ষে অনুসন্ধান করে। এটি সাধারণত আপনার ISP, আপনার কর্মস্থল/স্কুল IT, বা একটি পাবলিক রিজলভার দ্বারা প্রদত্ত হয়। মূল সুবিধা: এটি আগের লুকআপ থেকে ক্যাশ করা উত্তর পুনঃব্যবহার করতে পারেন, ফলে সবার জন্য গতি বাড়ে।

Authoritative DNS servers হল ডোমেইনের সত্য উৎস। তারা ইন্টারনেট “অনুসন্ধান” করে না; তারা চূড়ান্ত রেকর্ডগুলো ধারণ করে যা বলে কোন আইপি, মেইল সার্ভার, বা ভেরিফিকেশন টোকেন ঐ ডোমেইনের অন্তর্গত।

একটি লুকআপ ধাপে ধাপে (উচ্চ স্তরের)

- আপনার ডিভাইস কনফিগার করা recursive resolver-কে

example.com জিজ্ঞাসা করে।

- যদি রিজলভার আগে থেকে একটি তাজা ক্যাশ করা উত্তর রাখে, তা সঙ্গে সঙ্গে জবাব দেয়।

- যদি না থাকে, রিজলভার ডোমেইনের authoritative সার্ভার কোথায় তা খুঁজতে DNS হায়ারার্কি জিজ্ঞাসা করে (টপ থেকে ধীরে ধীরে সংকীর্ণ করে)।

- রিজলভার ডোমেইনের authoritative server-এ পৌঁছে চূড়ান্ত উত্তর নিয়ে আসে এবং আপনার ডিভাইসে ফেরত দেয়।

- আপনার ব্রাউজার সেই আইপি ঠিকানায় সংযোগ করে।

"Recursive" বনাম "authoritative"—একটি উপমা

Recursive resolver-কে ভাবুন একটি লাইব্রেরিয়ানের মতো যে আপনার জন্য খুঁজে দিয়ে দেয় (এবং জনপ্রিয় উত্তর মনে রাখে), আর authoritative server হল প্রকাশকের অফিসিয়াল ক্যাটালগ: এটি অন্য ক্যাটালগ ঘেঁটে দেখেনা—নিজের বইগুলোর জন্য যা সত্য তা বলেই দেয়।

একটি DNS লুকআপ: ধাপে ধাপে (জারগন ছাড়া)

আপনি যখন example.com ব্রাউজারে টাইপ করেন, ব্রাউজার আসলে নাম খুঁজছে না—এটি একটি আইপি ঠিকানা (যেমন 93.184.216.34) প্রয়োজন যাতে সংযোগ কোথায় করবে তা জানে। DNS হল “এই নামের জন্য আমাকে সংখ্যাটি খুঁজে দেয়” ব্যবস্থা।

1) ব্রাউজার অপারেটিং সিস্টেমকে জিজ্ঞাসা করে

আপনার ব্রাউজার প্রথমে আপনার কম্পিউটার/ফোনের অপারেটিং সিস্টেমকে জিজ্ঞাসা করে: “আমরা কি ইতিমধ্যেই example.com-এর আইপি জানি?” OS তার স্বল্পমেয়াদী মেমোরি (ক্যাশ) চেক করে। যদি তাজা উত্তর থাকে, লুকআপ এখানেই শেষ।

2) OS একটি DNS রিজলভারকে জিজ্ঞাসা করে

যদি OS-এ না থাকে, এটি প্রশ্নটি একটি DNS রিজলভার-কে ফরোয়ার্ড করে—সাধারণত আপনার ISP, আপনার কোম্পানি, বা একটি পাবলিক প্রোভাইডার চালায়। রিজলভারকে ভাবুন আপনার "DNS কনসিয়ার্জ": এটি পরিশ্রম করে যাতে আপনার ডিভাইসকে বারবার খোঁজার ঝঞ্ঝা না নিতে হয়।

3) রিজলভার দিকনির্দেশ অনুসরণ করে: রুট → TLD → অথরিটেটিভ

রিজলভার যদি উত্তর ক্যাশ না করে, তবে এটি একটি নির্দিষ্ট অনুসন্ধান শুরু করে:

- Root server: রিজলভার জিজ্ঞাসা করে কোন TLD-র জন্য তথ্য কোথায় পাওয়া যায় (যেমন

.com)। রুট সার্ভার চূড়ান্ত আইপি দেয় না—এটি রেফারেল দেয়: “পরবর্তী এই .com সার্ভারগুলোকে জিজ্ঞাসা কর।”

- TLD সার্ভার (

.com): রিজলভার .com সার্ভারগুলোকে জিজ্ঞাসা করে example.com কোথায় হ্যান্ডেল করা হয়। আবার চূড়ান্ত IP নয়—আরও নির্দেশনা: “এই authoritative সার্ভারকে জিজ্ঞাসা কর।”

- Authoritative server: এটা ঐ ডোমেইনের সত্য উৎস। এটি প্রকৃত রেকর্ড (যেমন

A বা AAAA) নিয়ে আসে যার মধ্যে আইপি ঠিকানা থাকে।

4) উত্তর ফিরে আসে (এবং সাধারণত ক্যাশ হয়)

রিজলভার আইপি OS-কে ফেরত দেয়, তারপর ব্রাউজার সংযোগ করে। বেশিরভাগ লুকআপ লেগে যায় না কারণ রিজলভার ও ডিভাইসগুলো TTL দ্বারা নির্ধারিত সময় পর্যন্ত উত্তরগুলো ক্যাশ করে রাখে।

সহজ একটি মেন্টাল মডেল

মনে রাখার জন্য সরল ধারা: Browser → OS cache → Resolver cache → Root (referral) → TLD (referral) → Authoritative (answer) → back to Browser।

ক্যাশিং ও TTL: কেন DNS দ্রুত (আর মাঝে মাঝে ধীর হয়ে পরিবর্তন দেখে)

প্রতিটি সাইটে প্রতিবারই যদি শুরু থেকে নতুন করে বহু সার্ভারে জিজ্ঞাসা করতে হতো, DNS বেশ ধীর মনে হত। এর পরিবর্তে DNS নির্ভর করে ক্যাশিং-এর ওপর—সাম্প্রতিক লুকআপের সাময়িক স্মৃতি—তাই বেশিরভাগ ব্যবহারকারী মিলিসেকেন্ডে উত্তর পায়।

ক্যাশিং কী (এবং কেন আছে)

আপনার ডিভাইস যখন একটি DNS রিজলভার-কে example.com জিজ্ঞাসা করে, রিজলভার প্রথমবারে কিছু কাজ করতে পারে। একবার উত্তর পেলে এটি তা ক্যাশে রাখে। পরবর্তী বার কেউ একই নাম জিজ্ঞাসা করলে সঙ্গে সঙ্গে উত্তর দেওয়া যায়।

ক্যাশিং-এর দুটি কারণ:

- গতি: কম নেটওয়ার্ক রাউন্ড-ট্রিপ, দ্রুত পেজ লোড।

- লোড কমানো: authoritative সার্ভারগুলোকে প্রতিটি ব্যবহারকারীর প্রতিটি অনুরোধ উত্তর দিতে হবে না।

TTL: "এই উত্তরের সময় কতক্ষণ রাখব"

প্রতিটি DNS রেকর্ড একটি TTL (Time To Live) মান নিয়ে পরিবেশন করা হয়। TTL নির্দেশ করে: X সেকেন্ড ধরে এই উত্তর রাখো, তারপর বাতিল করে আবার জিজ্ঞাসা করো।

যদি রেকর্ডের TTL 300 হয়, রিজলভার সেটি 5 মিনিট পর্যন্ত পুনঃব্যবহার করতে পারে।

ট্রেড-অফ: পরিবর্তন বনাম স্থিতিশীলতা

TTL একটি ভারসাম্যের ব্যাপার:

- সংক্ষিপ্ত TTL পরিবর্তন দ্রুত ছড়াতে সাহায্য করে (মাইগ্রেশনের সময় উপযোগী), কিন্তু DNS কুয়েরি বাড়ায়।

- দীর্ঘ TTL কুয়েরি ট্রাফিক কমায় ও স্থিতিশীলতা দেয়, কিন্তু আপডেট ধীরে পৌঁছায়।

বাস্তব জীবন উদাহরণ যেখানে TTL গুরুত্বপূর্ণ

আপনি যদি সাইট হোস্ট নতুন সার্ভারে সরে নিয়ে যান, CDN বদলান, বা ইমেইল কনফিগারেশন পরিবর্তন করেন (MX রেকর্ড বদল), TTL নির্ধারণ করে কিভাবে দ্রুত ব্যবহারকারীরা পুরোনো জায়গায় যাওয়া বন্ধ করবে।

সাধারণ পদ্ধতি হল পরিকল্পিত পরিবর্তনের আগে TTL কমিয়ে দেওয়া, স্যুইচ করা, এবং সবকিছু স্থির হলে TTL আবার বাড়িয়ে দেওয়া। এ কারণেই DNS সাধারণ দিনে দ্রুত থাকে—কিন্তু আপডেটের পরে মাঝে মাঝে জিদী হয়ে ওঠে।

আপনি যেসব DNS রেকর্ড দেখবেন (A, AAAA, CNAME, MX, TXT)

আপনি যখন DNS ড্যাশবোর্ডে লগইন করবেন, বেশিরভাগ সময়ে কয়েকটি রেকর্ড টাইপ এডিট করবেন। প্রতিটি রেকর্ড ছোট একটি নির্দেশনা দেয় যে ইন্টারনেটকে কোথায় পাঠাতে হবে (ওয়েব), ইমেইল কোথায় পৌছবে, বা কিভাবে মালিকানা যাচাই করা হবে।

সাধারণ রেকর্ড টাইপগুলো (ব্যবহারিক উদাহরণসহ)

| Record | কি করে | সহজ উদাহরণ |

|---|

| A | একটি নামকে IPv4 ঠিকানায় নির্দেশ করে | example.com → 203.0.113.10 (আপনার ওয়েবসার্ভার) |

| AAAA | একটি নামকে IPv6 ঠিকানায় নির্দেশ করে | example.com → 2001:db8::10 |

| CNAME | একটি নামকে অন্য নামের আলিয়াস করে | www.example.com → example.com |

| MX | ডোমেইনের ইমেইল কোথায় ডেলিভারি হবে বলে | example.com → mail.provider.com (priority 10) |

| TXT | মেশিন পড়তে পারে এমন "নোট" সংরক্ষণ করে (ভেরিফিকেশন, ইমেইল পলিসি) | example.com-এ একটি SPF: v=spf1 include:mailgun.org ~all |

| NS | কোন authoritative সার্ভারগুলো একটি ডোমেইনের/জোনের জন্য DNS প্রকাশ করে | example.com → ns1.dns-host.com |

| SOA | জোনের হেডার: প্রাইমারি NS, অ্যাডমিন যোগাযোগ, এবং টাইমিং মান | example.com SOA-তে ns1.dns-host.com ও retry/expire টাইমার থাকে |

মানুষ যেসব ভুল করে

কয়েকটি DNS ত্রুটি বারবার দেখা যায়:

- অ্যাপেক্সে CNAME দেওয়া (

example.com)। অনেক DNS প্রোভাইডার এটিকে অনুমোদন করে না কারণ রুট নামটিও NS ও SOA-র মতো রেকর্ড বহন করতে হয়। যদি আপনার রুটকে কোনো hostname-এ নির্দেশ করতে হয়, তাহলে A/AAAA ব্যবহার করুন অথবা প্রোভাইডারের ALIAS/ANAME বৈশিষ্ট্য ব্যবহার করুন।

- বিরোধপূর্ণ রেকর্ড: একই হোস্টনেমে

CNAME ও A একসাথে সেট করবেন না (উদাহরণ: www)। একটি পদ্ধতি বেছে নিন।

- টাইপো ও ফর্ম্যাটিং সমস্যা:

mail.provider.com-এ এক অক্ষর ভুলে ইমেইল ব্রেক হতে পারে; অনুচ্ছেদ/অতিরিক্ত ডট ও হোস্ট ফিল্ডে ভুল কপি (যেমন @ বনাম www) খুব সাধারণ।

আপনি যদি দলের সাথে DNS নির্দেশনা শেয়ার করেন, একটি ছোট টেবিল বা রানবুক পেজ রিভিউ ও ট্রাবলশুটিং দ্রুততর করে।

কে DNS চালায়: ডোমেইন, রেজিস্ট্রার, এবং রুট সার্ভার

DNS কাজ করে কারণ দায়িত্ব অনেক সংস্থায় ছড়ানো। এই ভাগ-ভাগ হওয়াই আপনাকে প্রোভাইডার পরিবর্তন, সেটিংস বদলানো, এবং আপনার নাম অনলাইনে রাখা সম্ভব করে—কোনো গোটা ইন্টারনেটকে অনুমতি চাওয়া ছাড়াই।

ডোমেইন রেজিস্ট্রেশন বনাম DNS হোস্টিং (একই নয়)

ডোমেইন রেজিস্টার করা হল একটি নাম (যেমন example.com) ব্যবহার করার অধিকার কেনা। এটি একটি লেবেল সংরক্ষণ করার মতো, যাতে অন্য কেউ তা দাবি করতে না পারে।

DNS হোস্টিং হল সেই সেটিংস চালানো যা বিশ্বকে বলে ওই নাম কোথায় নির্দেশ করবে—ওয়েবসাইট, ইমেইল প্রোভাইডার, ভেরিফিকেশন রেকর্ড ইত্যাদি। আপনি একটি কোম্পানিতে ডোমেইন রেজিস্টার করে আরেকটিতে DNS হোস্টিং করতে পারেন।

রেজিস্ট্রি, রেজিস্ট্রার, এবং নেম সার্ভার—সরল ভাষায় ভূমিকা

- Registry: যে প্রতিষ্ঠানটি একটি TLD (যেমন

.com, .org, বা .uk) পরিচালনা করে। এটি প্রতিটি নামের অফিসিয়াল ডাটাবেস বজায় রাখে এবং কোন নাম কোন নেম সার্ভার দিয়ে পরিচালিত হচ্ছে তা রেকর্ড করে।

- Registrar: সেই খুচরা বিক্রেতা যার মাধ্যমে আপনি একটি ডোমেইন রেজিস্টার/রিনিউ করেন। রেজিস্ট্রার রেজিস্ট্রির সঙ্গে যোগাযোগ করে এবং আপনাকে ডোমেইন সেটিংস সম্পাদনার সুযোগ দেয়।

- Name servers: যেসব মেশিন (আপনার DNS হোস্ট চালায়) আপনার ডোমেইনের DNS রেকর্ডগুলো প্রকাশ করে—A/AAAA, MX, TXT, CNAME ইত্যাদি। এগুলোকে authoritative বলা হয় কারণ সেগুলোই আপনার ডোমেইনের জন্য চূড়ান্ত উত্তর দেয়।

রুট সার্ভার কী করে (কেরা করে না)

রুট সার্ভার DNS-এ টপে আছে। তারা আপনার ওয়েবসাইটের IP জানে না এবং আপনার ডোমেইনের রেকর্ড সংরক্ষণ করে না। তাদের কাজ সংকীর্ণ: রিজলভারদের বলে দেয় কোন TLD-র authoritative সার্ভার কোথায় (উদাহরণ: .com কোথায় হ্যান্ডেল করা হচ্ছে)।

ডেলিগেশন: কিভাবে নিয়ন্ত্রণ TLD থেকে আপনার ডোমেইনে যায়

আপনি যখন আপনার ডোমেইনের জন্য রেজিস্ট্রারে “নেম সার্ভার” সেট করেন, আপনি একটি ডেলিগেশন তৈরি করেন। .com রেজিস্ট্রি (তার authoritative সার্ভারগুলোর মাধ্যমে) তখন example.com-এর জন্য কুয়েরি নির্দেশ করে আপনি যে নেম সার্ভারগুলো দিয়েছেন।

সেই মুহূর্ত থেকে, ঐ নেম সার্ভারগুলোই বাকি ইন্টারনেটকে উত্তর নিয়ন্ত্রণ করে—যতক্ষণ আপনি আবার ডেলিগেশন বদলান না।

নিরাপত্তা ও বিশ্বাস: কী ভুল হতে পারে ও DNS কীভাবে সাহায্য করে

DNS বিশ্বাসের ওপর দাঁড়িয়ে: আপনি একটি নাম টাইপ করলে ধরে নেন উত্তরটি প্রকৃত সার্ভিসকে নির্দেশ করছে। বেশিরভাগ সময়ই তাই হয়—কিন্তু DNS হলো আক্রমণের প্রিয় লক্ষ্য, কারণ নামের যে ছোট পরিবর্তন অনেক মানুষের ট্রাফিককে ভুল জায়গায় পাঠাতে পারে।

সাধারণ DNS ঝুঁকি (এবং কেমন দেখা যায়)

একটি ক্লাসিক সমস্যা হলো স্পুফিং বা ক্যাশ পয়জনিং। যদি কোনো আক্রমণকারী একটি রিজলভারকে ভুয়া উত্তর ক্যাশ করতে পারে, ব্যবহারকারী সঠিক ডোমেইন টাইপ করলেও ভুল আইপিতে পাঠানো যায়—ফিশিং পেজ, ম্যালওয়্যার ডাউনলোড, বা ট্র্যাফিক ইন্টারসেপ্ট হওয়ার ঝুঁকি থাকে।

আরেকটি ঝুঁকি হলো রেজিস্ট্রার স্তরের ডোমেইন হাইজ্যাকিং। কেউ যদি আপনার রেজিস্ট্রার অ্যাকাউন্টে ঢুকে পড়ে, তারা নেম সার্ভার বা DNS রেকর্ড পরিবর্তন করে আপনার ডোমেইন "নিয়ন্ত্রণ" করতে পারে।

তারপর আছে দৈনন্দিন বিপদ: কনফিগারেশন ভুল। একটি অকার্যকর CNAME, পুরোনো TXT রেকর্ড, বা ভুল MX রেকর্ড লগইন ফ্লো, ইমেইল ডেলিভারি, বা ভেরিফিকেশন চেইন ভেঙে দিতে পারে। এই ব্যর্থতাগুলো প্রায়ই দেখতে "ইন্টারনেট বন্ধ" মনে হয়, কিন্তু মূল কারণ একটি ছোট DNS এডিট।

DNSSEC কিভাবে সাহায্য করে (উচ্চ স্তরে)

DNSSEC DNS ডেটায় ক্রিপ্টোগ্রাফিক সিগনেচার যোগ করে। সরলভাবে: DNS উত্তর যাচাই করা যায় যাতে নিশ্চিত হওয়া যায় এটা পথে পরিবর্তিত হয়নি এবং সত্যিই ডোমেইনের authoritative সার্ভার থেকেই এসেছে। DNSSEC DNS এনক্রিপ্ট করে না এবং আপনি কী খুঁজছেন তা লুকায় না, তবে এটি অনেক ধরনের জাল উত্তর প্রত্যাখ্যান করতে সাহায্য করে।

গোপনীয়তা: DoH এবং DoT

পारম্পরিক DNS কুয়েরি খোলা হওয়ায় নেটওয়ার্কগুলো সহজে পর্যবেক্ষণ করতে পারে। DNS-over-HTTPS (DoH) এবং DNS-over-TLS (DoT) আপনার ডিভাইস ও রিজলভার арасındaki সংযোগকে এনক্রিপ্ট করে, নজরদারি ও কিছু অন-পাথ ম্যানিপুলেশন কমায়। এরা DNS কে "অজানা" করে তোলে না, কিন্তু কে কুয়েরি দেখতে বা পরিবর্তন করতে পারে তা পরিবর্তন করে।

টিমগুলোর জন্য বাস্তবগত নিরাপত্তা অভ্যাস

আপনার রেজিস্ট্রারে MFA চালু করুন, ডোমেইন/ট্রান্সফার লক সক্ষম করুন, এবং কাউকে DNS সম্পাদনা করার অধিকার খুব সীমিত রাখুন। DNS পরিবর্তনগুলোকে প্রোডাকশন ডিপ্লয়মেন্টের মতো বিবেচনা করুন: পর্যালোচনা বাধ্যতামূলক রাখুন, একটি পরিবর্তন লগ রাখুন, এবং রেকর্ড বা নেম সার্ভার পরিবর্তনের মনিটরিং/অ্যালার্ট সেট করুন যাতে অপ্রত্যাশিত পরিবর্তন দ্রুত ধরা পড়ে।

ওয়েবসাইট বা ইমেইল পরিচালনার জন্য প্র্যাকটিক্যাল DNS টিপস

DNS অনেক সময় "সেট করে ভুলে যাওয়া" মনে হয়—যতক্ষণ না একটি ছোট পরিবর্তন আপনার সাইট বা ইমেইল বন্ধ করে দেয়। সৌভাগ্যবশত কিছু অভ্যাস DNS পরিচালনাকে পূর্বানুমানযোগ্য করে তোলে—এমনকি ছোট টিমের জন্যও।

ছোট টিমের জন্য এক সাধারণ চেকলিস্ট

পুনরাবৃত্তিযোগ্য একটি হালকা প্রসেস দিয়ে শুরু করুন:

- একটি নির্ভরযোগ্য DNS প্রোভাইডার বেছে নিন: সহজ UI, পরিষ্কার পরিবর্তন ইতিহাস, এবং আধুনিক রেকর্ড (TXT সহ ইমেইল অথেন্টিকেশন) সমর্থন দেখুন। ডোমেইন একটি কোম্পানিতে রেজিস্টার করে অন্যখানে DNS হোস্ট করাটাও ভালো।

- TTL কৌশল নির্ধারণ করুন: TTL নিয়ন্ত্রণ করে অন্যরা আপনার রেকর্ড কতক্ষণ ক্যাশ করে রাখবে। স্থিতিশীল সার্ভিসের জন্য লম্বা TTL ব্যবহার করুন (ভালো পারফর্মেন্স), এবং পরিকল্পিত মাইগ্রেশনের আগে সাময়িকভাবে TTL কমান (দ্রুত পরিবর্তন)।

- প্রতিটি পরিবর্তন ডকুমেন্ট করুন: একটি শেয়ার্ড নোটে লিখুন কি পরিবর্তিত হলো, কেন, কখন, আর কে অনুমোদন করেছে। পূর্বের মানগুলো অন্তর্ভুক্ত করুন যাতে ভুল দ্রুত পূর্বাবস্থায় ফিরিয়ে আনা যায়।

"রহস্যময় আউটেজ" প্রতিরোধে নির্ভরযোগ্যতা অভ্যাস

বেশিরভাগ DNS সমস্যা জটিল নয়—কিন্তু সেগুলো দ্রুত খুঁজে পাওয়া কঠিন।

- একাধিক নেম সার্ভার ব্যবহার করুন: আপনার DNS প্রোভাইডার কমপক্ষে দুইটি authoritative নেম সার্ভার বিভিন্ন স্থানে প্রকাশ করা উচিত। এটি একক ব্যর্থতা থেকে রক্ষা করে।

- আপনার নেটওয়ার্কের বাইরে থেকে মনিটরিং করুন: HTTP নয়, DNS রেজলিউশন পরীক্ষা করে এমন বেসিক আপটাইম মনিটরিং ইস্যুগুলো আগে ধরতে পারে।

- রোলব্যাক পরিকল্পনা রাখুন: পরিবর্তনের আগে বর্তমান জোন রেকর্ড কপি করে নিন। কিছু ভাঙলে পরিচিত-ভালো মান পুনরুদ্ধার কয়েক মিনিটেই করা যায়।

যদি আপনি নিয়মিত অ্যাপ ডিপ্লয় করে থাকেন, DNS-কে আপনার রিলিজ প্রসেসে অন্তর্ভুক্ত করুন। উদাহরণস্বরূপ, সেই দলগুলো যারা প্ল্যাটফর্মের মাধ্যমে ওয়েব অ্যাপ চালায় (যেমন Koder.ai — যেখানে আপনি চ্যাটের মাধ্যমে অ্যাপ তৈরি ও ডিপ্লয় করতে পারেন এবং কাস্টম ডোমেইন সংযুক্ত করতে পারেন) আরওও একই প্রাথমিক বিষয়গুলোর ওপর নির্ভর করে: সঠিক A/AAAA/CNAME লক্ষ্য, কাটওভার সময় বুঝে TTL কৌশল, এবং যদি কিছু ভুল লক্ষ্য করে তাহলে স্পষ্ট রোলব্যাক পথ।

ইমেইল ডেলিভারিবিলিটির জন্য DNS রেকর্ডগুলো

আপনি যদি আপনার ডোমেইন থেকে ইমেইল পাঠান, DNS সরাসরি নির্ধারণ করে বার্তাগুলো ইনবক্সে পৌঁছাবে কিনা:

- SPF (TXT রেকর্ড): কোন সার্ভারগুলো আপনার ডোমেইনের পক্ষ থেকে মেইল পাঠাতে পারে তা তালিকাভুক্ত করে।

- DKIM (TXT রেকর্ড): একটি ক্রিপ্টোগ্রাফিক সিগনেচার যোগ করে যাতে প্রাপক যাচাই করতে পারে বার্তা বদলানো হয়নি।

- DMARC (TXT রেকর্ড): বলে যখন SPF/DKIM চেক ফেল করে তখন প্রাপককে কি করতে হবে (এবং রিপোর্টিং দেয়)। প্রথমে “মনিটরিং” পলিসি দিয়ে শুরু করুন, আত্মবিশ্বাস বাড়লে কঠোর করুন।

মানব-বান্ধব নাম ইন্টারনেটকে ছোট গবেষণা সম্প্রদায়ের বাইরে বিস্তার করতে সাহায্য করেছে। DNS-কে শেয়ার করা ইনফ্রাস্ট্রাকচার হিসেবে দেখুন—সামান্য যত্ন আগে করে নিলে আপনার সাইট পৌঁছনো ও আপনার ইমেইল বিশ্বাসযোগ্য থাকা সহজ থাকবে যতই আপনি বড় হোন।